در نهایت امکان اجرای برنامه های اندروید بر روی رایانه های شخصی ویندوز وجود دارد. اما چرا ناراحتی؟ اگر درباره برنامههای اندروید در ویندوز 11 تردید دارید، توضیح میدهیم که چرا باید آن را امتحان کنید.

از نظر فنی، ویندوز 11 اولین بار نیست که برنامههای اندرویدی میتوانند روی ویندوز اجرا شوند. شبیهسازهایی مانند BlueStacks سالها این امکان را فراهم کردهاند، اما ویندوز 11 تجربه را خوب میکند، خوب. با این حال، این بدان معنا نیست که شما می دانید با آن چه کار کنید. ما میتوانیم کمک کنیم.

خدمات بدون برنامههای دسکتاپ

فناوری در 20 سال گذشته شاهد تغییر گستردهای به سمت دستگاههای تلفن همراه بوده است. به همین دلیل، خدمات بسیاری وجود دارد که به سادگی در رایانه های شخصی وجود ندارند. اگر میخواهید از این خدمات استفاده کنید، به یک گوشی هوشمند یا تبلت نیاز دارید.

با استفاده از برنامههای اندروید در ویندوز 11، میتوانید فاصله بین تلفن و رایانه شخصی خود را پر کنید. خدمات محبوب مانند Ring. Roomba، Ecobee، و Eero تجربه دسکتاپ ندارند. شما باید کاری را که انجام میدهید متوقف کنید و تلفن خود را بیرون بیاورید، که میتواند بسیار حواسپرت کننده باشد. بسیاری از خدمات به سمت دستگاه های تلفن همراه ارائه می شوند. اکنون می توانید بهترین های هر دو دنیا را داشته باشید.

برنامه های طراحی شده برای صفحه نمایش لمسی

صحبت از برنامه های طراحی شده برای دستگاه های تلفن همراه، آیا آنها دارای آن چیزی هستند که همه دستگاه های ویندوزی ندارند؟ صفحه نمایش های لمسی برنامه های موبایل به طور خاص برای استفاده با لمس طراحی شده اند، در حالی که برخی از برنامه های ویندوز خوب با لمس کار می کنند. برنامه ها با ورودی لمسی بهتر کار می کنند. این فقط ماهیت نحوه طراحی برنامه های تلفن همراه است. حتی بهترین برنامههای ویندوز سازگار با لمس باید به صفحهکلید و موس فکر کنند.

برنامههای اندروید در ویندوز 11 میتوانند رایانه شخصی «هیبریدی» شما را حتی بیشتر به یک دستگاه تبدیلپذیر تبدیل کنند.

مرتبط: برای تغییر اندازه صفحه کلید لمسی در ویندوز 11

بازی موبایل در رایانه شخصی شما

![بازی موبایل در ویندوز 11." width="3840" height="2160[194590190][0] ما در مورد برنامه های اندروید <em> </em> زیاد صحبت کرده ایم، اما البته، بازی های اندروید <em> </em> در ویندوز 11 نیز کار می کنند. در نهایت میتوانید بازیهای تلفن همراه مورد علاقه خود را به رابط دسکتاپ بیاورید.</p>

<p> در حالی که بسیاری از بازیهای اندروید برای کار با ورودی لمسی ساده طراحی شدهاند، بازیهای پیچیده زیادی نیز وجود دارد. دلیلی وجود دارد که مردم کنترلرهای Xbox و PS5 را به دستگاه های اندرویدی خود متصل می کنند. . و از آنجایی که بسیاری از بازیها میتوانند پیشرفت را همگامسازی کنند، همچنان میتوانید با تلفن خود نیز بازی کنید. اکثر شبکه های اجتماعی محبوب اکنون دارای برنامه ها یا وب سایت های دسکتاپ کاملاً کاربردی هستند. با این حال، ممکن است نسخههای تلفن همراه را ترجیح دهید، و همه برنامههای رسانههای اجتماعی در ویندوز در دسترس نیستند.</p>

<p> برای مثال اسنپچت، تجربه مرورگر بسیار سادهای دارد. این نوع از خدمات رسانه های اجتماعی به شدت برای گوشی های هوشمند طراحی شده اند. اگر میخواهید بهترین تجربه را داشته باشید، تجربهای که توسعهدهندگان بیشتر روی آن تمرکز میکنند، نسخه اندروید را میخواهید. برنامهها در ویندوز 11 همه در مورد پر کردن شکافها هستند. دیگر لازم نیست آرزو کنید که بتوانید به برنامه تلفن همراه بانک خود در رایانه شخصی خود دسترسی داشته باشید. برای بررسی اعلان زنگ، لازم نیست گوشی خود را بیرون بیاورید.</p>

<p>شاید نیازی به استفاده از برنامههای Android در Windows 11 نداشته باشید. این دلایل ممکن است به شما مربوط نباشد و اشکالی ندارد. با این حال، اگر کنجکاو هستید، ارزش آن را دارد. با این ویژگی حتی کارهای بیشتری وجود دارد که میتوانید انجام دهید، اگر کمی سرهم بندی کنید.<br />

<br /><a href=](http://superdvd.ir/wp-content/uploads/2021/12/چرا-باید-از-برنامه-های-اندروید-در-ویندو.png)

با وجود رفع مشکلات مایکروسافت ، مهاجمان از نقص OMIGOD در Azure سوء استفاده می کنند

مجرمان سایبری سرورهای مبتنی بر لینوکس را اجرا می کنند که از محیط ابری عمومی Microsoft Azure مایکروسافت استفاده می کنند و در معرض نقص هستند پس از اینکه مایکروسافت به طور خودکار وصله ای را بر روی مشتریان آسیب دیده در زیرساخت خود اعمال نکرد.

به گفته شرکت امنیت سایبری Recorded Future ، حملات شروع شد شب 16 سپتامبر پس از سوء استفاده از اثبات مفهوم در اوایل روز در GitHub منتشر شد. Recorded Future با استناد به اطلاعات فروشنده اطلاعات تهدید GreyNoise اشاره کرد که حدود 10 سرور مخرب در اینترنت در حال جستجو برای سیستم های آسیب پذیر هستند ، و در حالی که جستجو شروع به کند شدن کرد ، اکنون تا صبح بیش از 100 سایت را افزایش داده است. ، محققان Cado Security در یک پست وبلاگ همچنین به یک توییت از محقق امنیت سایبری آلمان فرناندز اشاره کردند که متوجه شد بات نت بدنام DDoS Mirai – معروف به استفاده از وسایل ناامن اینترنت اشیاء (IoT) – نیز مورد سوء استفاده قرار می گیرد. OMIGOD Mirai در حال قرار دادن یک نسخه از بات نت در یک سیستم و سپس بستن درگاه 5896 OMI SSL است و اساسا دیگران را از سوء استفاده از همان جعبه منع می کند. از جمله OMIGOD.

استوارت وینتر تیر ، مدیر استراتژی سازنده راه حل های تهدید ساز ThreatModeler ، گفت: "مسابقه در راه است" به eSecurity Planet گفت. "از آنجایی که این امر در حال حاضر به طور فعال اسکن شده و به صورت خودکار از طریق بات نت مورد استفاده قرار می گیرد و ما می دانیم که امکان اجرای کد از راه دور با امتیاز root وجود دارد ، هر پورت OMI باز باید در اسرع وقت بسته شود و دستورالعمل های کاهش Azure باید

تعداد زیادی از سرورهای لینوکس آسیب پذیر هستند

محققان امنیتی از راه اندازی امنیت سایبری Wiz آسیب پذیری های روز صفر را شناسایی کردند-که آنها آنها را OMIGOD نامیدند "زیرا وقتی ما آنها را کشف کردیم این واکنش ما بود." اوفلد در یک پست وبلاگ نوشت-و یافته های خود را در 14 سپتامبر منتشر کرد.

هزاران مشتری Azure و میلیون ها نقطه پایانی تحت تأثیر نقص ها قرار می گیرند

این نقص ها شامل CVE-2021-38647 است ، که یک اشکال اجرای کد از راه دور است. ، و سه آسیب پذیری تشدید ممتاز: CVE-2021-8648 ، CVE-2021-38645 و CVE-2021-38649. اوفلد نوشت که محققان برآوردی محافظه کارانه ارائه دادند که نشان می دهد هزاران مشتری Azure و میلیون ها نقطه پایانی تحت تأثیر این نقص ها قرار دارند. و دریافت که بیش از 65 درصد از آنها ناخودآگاه در خطر هستند. یکی از بزرگترین چالش ها در جلوگیری از آنها شفاف نبودن زنجیره تامین دیجیتال ما است. اگر نمی دانید چه چیزی در خدمات و محصولاتی که هر روز استفاده می کنید پنهان است ، چگونه می توانید خطر را مدیریت کنید؟ » اوفلد نوشت: این آسیب پذیری ها خطر عرضه زنجیره هایی را که کد منبع باز نشان می دهد ، به ویژه برای سازمان هایی که از خدمات رایانش ابری استفاده می کنند ، مورد توجه قرار می دهد.

مطالعه بیشتر: امنیت منبع باز: یک مشکل بزرگ

عامل OMI در مرکز OMIGOD

با OMIGOD ، این یک برنامه نسبتاً ناشناخته به نام Open Management Infrastructure (OMI) است که در بسیاری از خدمات Azure تعبیه شده است. مایکروسافت پروژه OMI منبع باز را با همکاری The Open Group حمایت می کند. اوفلد OMI را زیرساخت مدیریت ویندوز (WMI) برای سیستم های یونیکس و لینوکس توصیف کرد و لینوکس سیستم عامل غالب در Azure است.

از طریق OMI ، سازمانها می توانند آمار و تنظیمات را در محیط Azure خود جمع آوری کرده و توسط سرویس های Azure مانند مجموعه مدیریت باز ، Azure Insights و Azure Automation.

"هنگامی که کاربران هر یک از این خدمات محبوب را فعال می کنند ، OMI بی صدا روی ماشین مجازی آنها نصب می شود و با بالاترین امتیاز ممکن اجرا می شود." "این بدون رضایت یا اطلاع صریح مشتریان اتفاق می افتد. کاربران به سادگی روی موافقت با ورود مجموعه در حین راه اندازی کلیک می کنند و آنها ناخودآگاه شرکت کرده اند. از آنجا که Azure تقریبا هیچ سند عمومی در مورد OMI ارائه نمی دهد ، اکثر مشتریان هرگز در مورد آن چیزی نشنیده اند و نمی دانند که این سطح حمله در محیط آنها وجود دارد. "

از راه دور اجرای کد جدی ترین نقص است

عامل OMI به عنوان یک ریشه با بالاترین امتیاز عمل می کند و هر کاربر می تواند با آن با استفاده از سوکت یونیکس یا از طریق API HTTP با آن ارتباط برقرار کند ، هنگامی که پیکربندی شده است تا دسترسی خارجی امکان پذیر باشد. سه آسیب پذیری با قابلیت افزایش امتیاز به بازیگران بد اجازه می دهد کنترل سرورها را به دست آورند. با این حال ، آسیب پذیری در اجرای کد از راه دور جدی ترین نقصی است که درگاه های OMI در اینترنت قابل دسترسی هستند.

"این آسیب پذیری همچنین می تواند توسط مهاجمان برای دسترسی اولیه به محیط مورد نظر Azure مورد استفاده قرار گیرد و سپس به صورت جانبی در آن حرکت کند." اوهفلد در وبلاگ فنی دیگری نوشت. "بنابراین ، یک درگاه HTTPS در معرض دید مقدس برای مهاجمان مخرب است. آنها با یک بهره برداری ساده می توانند به اهداف جدید دسترسی پیدا کنند ، فرمانها را با بالاترین امتیازات اجرا کرده و احتمالاً به ماشینهای جدید جدید نیز سرایت کنند. " در GitHub ، اما به طور خودکار به روزرسانی را بر روی کلاینت های OMI در زیرساخت خود نصب نکرده است ، و اساساً ده ها هزار سرور را آسیب پذیر کرده است. شرکت همچنین سه روز طول کشید تا نسخه مشتری OMI را در داخل تصاویر VM Azure Linux جایگزین کند. اگر سوء استفاده نشود ، نرم افزار ایمن است

Wiz's Ohfeld نوشت که با وجود این آسیب پذیری ها ، نرم افزارهای منبع باز مورد استفاده توسط جامعه توسط هزاران متخصص بررسی می شود و از امنیت بیشتری نسبت به نرم افزارهای اختصاصی برخوردار است ، اگرچه در صورت سوء استفاده می تواند به یک خطر تبدیل شود.

"یکی از مزایای منبع باز این است که برای توسعه دهندگان آسان است که از پروژه های مختلف کد بگیرند و آن را با سایر نرم افزارهای منبع باز و اختصاصی ترکیب کنند." "در نتیجه ، کد منبع باز بد می تواند در طیف وسیعی از محصولات و خدمات ایجاد شود-ناخواسته تبدیل به" نقطه شکست "می شود. زیرا مشتریان نمی دانند چه کد رمز عاملی در پس زمینه خدمات در حال اجرا است. آنها استفاده می کنند ، در معرض خطر و ناآگاه باقی می مانند. "

تایلر شیلدز ، مدیر ارشد بازاریابی در JupiterOne ، فروشنده امنیت ، گفت که یافتن چنین آسیب پذیری اساسی در عملکرد مدیریت یک ارائه دهنده خدمات ابری بسیار مهم است.

" برای درک مواجهه آنها با این آسیب پذیری ، شرکتها باید بدانند کدام دارایی ها عملکرد مدیریت OMI را فعال کرده اند و اطمینان حاصل می کنند که هیچ چیز مستقیماً در معرض اینترنت قرار نمی گیرد. " "ممکن است فرض کنید که دو یا سه لایه فایروال از این دارایی ها محافظت می کند ، اما متأسفانه ، روابط اعتماد گذرا بین دارایی ها می تواند به طور تصادفی مسیری ایجاد کند که مهاجم می تواند از آن سوء استفاده کند. یک ابزار اندازه گیری سطح حمله مبتنی بر ابر که دارایی ها را در نمودار رابطه متصل می کند ، به سرعت به شما اطلاع می دهد که آیا هر یک از این موارد در واقع نشان داده شده اند یا خیر. "

Risk-Reward in Cloud Security

سناریو OMIGOD خطر را برجسته می کند به گفته یانیف بار-دیان ، بنیانگذار و مدیرعامل شرکت امنیت سایبری Vulcan Cyber ، تجارت خارجی خدمات ابری.

"تیم های امنیتی فناوری اطلاعات به ارائه دهندگان ابر مانند Azure برای ارائه خدمات امن و در صورت بروز اشکال اعتماد می کنند. یا آسیب پذیری ، برای برداشتن اقدامات فوری برای کاهش خطر ، "بار-دیان به eSecurity Planet گفت. تقریباً در همه موارد ، ارائه دهندگان خدمات ابری که ما از آنها استفاده می کنیم آسیب پذیری های موجود در خدمات آنها را قبل از اینکه در مقیاس بزرگ مورد سوء استفاده قرار گیرند ، برطرف می کنند. معمولاً مجموعه ای از آسیب پذیری ها لازم است که توسط فروشندگان و کاربران بدون توجه به آنها باقی بماند تا یک تهدید مداوم پیشرفته موفقیت آمیز باشد. با این حال ، این امر در مورد خدمات ابری صدق نمی کند زیرا ارائه دهندگانی مانند مایکروسافت و خدمات وب آمازون (AWS) در مورد اطمینان از پاک بودن محصولات خود از مسائل امنیت سایبری بسیار فعال هستند.

"خطر واقعی در امنیت ابر ناشی از این واقعیت است که 95 درصد از همه نقض های امنیتی ابر به دلیل خطای کاربر و پیکربندی اشتباه کاربران سرویس ابری است. " "ما از مصرف کنندگان سازمانی خدمات ابری درخواست می کنیم که امنیت سرویس هایی را که مصرف می کنند در اولویت اول قرار دهند و به عنوان ارائه دهندگان خدمات ابری در تلاش برای کاهش بی پایان خود پیشقدم باشند."

Wiz's Ohfeld اشاره کرد که OMI تنها یکی است نمونه ای از یک عامل نرم افزاری نسبتاً ناشناخته که از قبل نصب شده و بی سر و صدا در محیط های ابری مستقر شده است و این عوامل در AWS و Google Cloud Platform و Azure قرار دارند. با امتیازات بالا در محیط های ابری ، به ویژه در میان مشتریان Azure که در حال حاضر در معرض خطر هستند تا آخرین نسخه OMI به روز شود. "ما از جامعه تحقیقاتی می خواهیم که حسابرسی OMI را ادامه داده و مسائلی را که ممکن است با عوامل مشابه پیدا کنند ، گزارش دهد."

مجرمان سایبری از سرویس ایمیل دسته جمعی Salesforce برای فریب افراد در واگذاری شماره های کارت اعتباری ، اطلاعات کاربری و سایر اطلاعات شخصی خود در یک کمپین فیشینگ جدید استفاده می کنند که تهدیدهای مربوط به شبکه های شرکتی را که ممکن است از آدرس های ایمیل سفید لیست شوند ، برجسته می کند. یک پست اخیر وبلاگ از ارائه دهنده خدمات امنیت ایمیل Perception Point ، بازیگران بد با جعل هویت سرویس پستی اسرائیل در کمپینی که چندین سازمان اسرائیلی را هدف قرار داده است ، از طریق سرویس ایمیل Salesforce ایمیل های فیشینگ ارسال می کنند. در پست وبلاگ ، نقطه ادراک میری اسلاوتوسکی و شای گلدرمن تحلیلگران امنیت سایبری نوشتند که این برای اولین بار است که می بینند مهاجمان از خدمات Salesforce برای اهداف مخرب سوء استفاده می کنند. دریافت یک ایمیل منحصر به فرد ، که مخصوص شما ایجاد شده است. "Slavotsky and Golderman wro te "تلاش های جعلی Salesforce برای ما چیز جدیدی نیست. یک نمونه معمولی از مهاجمان جعل ایمیل از Salesforce برای سرقت اعتبار است. در این مورد ، مهاجمان در واقع خدمات را خریداری کرده و از آن سوء استفاده کرده اند. می دانیم که اکثر شرکت ها از این سرویس به عنوان بخشی از تجارت خود استفاده می کنند و بنابراین آن را در لیست سفید و حتی مجاز در SPF خود ثبت کرده اند. " آنها نوشتند که اکثر سرویس های امنیتی ایمیل نمی توانند حملات را با استفاده از بستر مشروع Salesforce تشخیص دهند زیرا آنها "کورکورانه معتقدند که Salesforce یک منبع امن است" ، حتی تا آنجا که آدرس IP خدمات را برای ساده سازی فرایند ایمیل در لیست سفید قرار داده اند. "در حالی که توصیه Salesforce این است که تمام محدوده IP آنها را در لیست سفید قرار دهید ، این باعث ایجاد آسیب پذیری در شبکه شرکت شما می شود. " "ایجاد این نوع لیست سفید اساساً این واقعیت را نادیده می گیرد که این پلت فرم ممکن است برای اهداف مخرب استفاده شود. با ایجاد چنین لیست سفید ، شخص اساساً در امنیت سازمانی خود حفره ای ایجاد می کند که چنین ایمیل هایی می توانند مستقیماً از طریق آن عبور کنند. هنگامی که کاربران چنین ایمیل هایی را دریافت می کنند ، نمی توانند تشخیص دهند که این ایمیل از طریق یک پلت فرم ایمیل جمعی ارسال شده است. " یک منبع قابل اعتماد می تواند منجر به نقض امنیت شود ، "استفاده از نگرش اعتماد صفر همراه با مکانیسم فیلترینگ قوی برای هر محتوایی که بدون توجه به منبع وارد سازمان می شود ضروری است: ایمیل ، ابزارهای همکاری یا پیام فوری." در این مورد ، بازیگران بد ایمیل قربانیان را از طریق سرویس ایمیل Salesforce که ظاهراً از سرویس پستی اسرائیل ارسال شده است ، به گیرنده می گویند که بسته ای بسته شده است زیرا هزینه حمل و نقل پرداخت نشده است. این ایمیل از طرف Perception Point فرستنده استاندارد همه ایمیلهای salesforce.com ارسال شد. ایمیل فیشینگ حاوی پیوندی است که به طور خودکار قربانی را به یک وب سایت جعلی سرویس پستی اسرائیل هدایت می کند که کاربر را مجبور به وارد کردن کارت اعتباری می کند. جزئیات. سپس کاربر به صفحه دیگری هدایت می شود که نیاز به تأیید از طریق کد پیامکی دارد. اطلاعات خود را کنار بگذارند و انجام این کار چقدر آسان است. محققان دریافتند سرور مخرب که وب سایت را اجرا می کند ، بدون احراز هویت قابل دسترسی است و توسط وب سرور LiteSpeed توسعه و میزبانی شده است. علاوه بر این ، این سایت دارای گواهی نامه ای است که برای آن صادر شده است. به گفته Saumitra Das ، CTO شرکت امنیت سایبری Blue Hexagon ، گروه جرایم سایبری مستقر در روسیه (همچنین با نام های APT29 و CozyBear شناخته می شود) در پشت نقض زنجیره تأمین SolarWinds قرار دارند. در آخرین کمپین فیشینگ نوبلیوم که توسط مایکروسافت در ماه مه گزارش شد ، این گروه از خدمات بازاریابی ایمیلی رایج Constant Contact استفاده کرد. داس به eSecurity Planet گفت: [بیشاز7000حسابدرحدود350سازماندولتی،IGOهاوNGOها» او گفت که جعل معمولاً شامل ایجاد منبع برای مشروع جلوه دادن یا استفاده از غلط املایی است. " روش هایی برای تشخیص جعل وجود دارد ، اما در این مورد ایمیل ها معتبر به نظر می رسند و همچنین از جایی که گفته می شود از آنجا آمده است ، می آید. "داس گفت ، در مورد مثال Salesforce ،" این بدان معناست که مهاجمان از طریق اولین فایروال ایمیل هم از دیدگاه امضای اطلاعات تهدید برای مسدود کردن منابع بد شناخته شده و هم به نوعی غریزه خود کاربران برای مشکوک بودن به چیزی که وجود دارد به معمول است که حملات از طریق راه حل های امنیتی ایمیل دریافت می شوند ، اما پس از آن کاربران آموزش دیده یا باهوش خط دفاعی بعدی هستند. این [use of a legitimate email service] شانس آنهایی را که کاربران روی پیوندها یا بارگیری فایلهای ضمیمه کلیک کنند ، افزایش می دهد. استفان باندا ، مدیر ارشد راه حل های امنیتی در فروشنده امنیت سایبری Lookout ، به این سرویس گفت eSecurity Planet . "عمل ثبت نام قانونی برای یک سرویس ایمیل با قصد استفاده کامل از آن برای بدخواهی یک استراتژی ابتکاری است ، "باندا گفت. "این نقض باید هشداری برای همه ارائه دهندگان خدمات باشد تا درمورد افرادی که درخواست دسترسی به خدمات خود را دارند ، دقت لازم را انجام دهند تا از این نوع کلاهبرداری در آینده جلوگیری شود." به گفته استفانو دی بلاسی ، تحلیلگر اطلاعات تهدیدات سایبری با شرکت حفاظت از ریسک های دیجیتال Digital Shadows ، استراتژی فیشینگ یکی دیگر از دلایل اتخاذ معماری اعتماد صفر است ، به این معنی که فرض بر این است که یک ایمیل از خارج از سازمان تا زمانی که خلاف آن ثابت نشود ، مخرب است. د بلاسی به eSecurity Planet گفت: "اگرچه زمان برتر از روش سنتی است ، معماری اعتماد صفر می تواند تاثیر بالقوه این مبارزات فیشینگ توده مخرب را به میزان قابل توجهی کاهش دهد و همیشه باید به عنوان اولین گزینه در نظر گرفته شود." . علاوه بر این ، همراه با راه حل های استاندارد مانند درگاه های ایمن ایمیل ، فیلترهای هرزنامه و حفاظت از فیشینگ ، سازمان ها باندا می گوید که باید در آموزش های امنیتی سرمایه گذاری شود تا کارکنان در مورد تهدیداتی که ممکن است پیش بیاید بیشتر آگاه شوند ، و افزود که شبیه سازی فیشینگ راهی برای ارائه آموزش است که به مردم یک تجربه واقعی از زندگی واقعی را می دهد. "سازمان ها نیز نیاز دارند راه حلی برای امنیت تلفن همراه وجود دارد که حملات فیشینگ را شناسایی و مسدود کند. " "این راه حل همچنین باید هر بار که پیوندی تشخیص داده می شود ، کاربران را در مورد فیشینگ آموزش دهد. با گذشت زمان ، این باعث افزایش آگاهی می شود تا کاربران حتی م effectiveثرترین حملات فیشینگ را زیر سال ببرند. به گفته محققان آزمایشگاه Juniper Threat ، مجرمان سایبری با استفاده از آدرس IP در چین در تلاش هستند تا از آسیب پذیری ای که در اوایل ماه جاری افشا شده است استفاده کنند تا گونه ای از بدافزار Mirai را در روترهای شبکه تحت تأثیر این آسیب پذیری قرار دهند. در پست وبلاگ ، محققان گفتند که بازیگران بد به دنبال استفاده از آسیب پذیری عبور از راه هستند که می تواند میلیون ها روتر خانگی و سایر دستگاه های اینترنت اشیا (IoT) را که از کد پایه یکسانی استفاده می کنند و حداقل توسط 17 فروشنده تولید می شود ، تحت تأثیر قرار دهد. [19659002کشفاینتلاشتوسطمحققانJuniperدوروزپسازآنصورتگرفتکهکارشناسانامنیتیفروشندهامنیتسایبریTenableابتدااینآسیبپذیریرافاشکردند،کهتوسطCVE-2021-20090ردیابیمیشودمحققانجونیپرنوشتندکهتلاشهایسوءاستفادهنهتنهانشاندهندهتهدیدیاستکهآسیبپذیریایجادمیکند،بلکههمچنیننشانمیدهدکهمجرمانسایبریچقدربهآسیبپذیریهایفاششدهتوجهمیکنند این تهدید تنها زمانی افزایش می یابد که شامل دستگاه های اینترنت اشیا باشد. محققان می نویسند: "هر زمان که یک POC سوء استفاده [proof of concept] منتشر می شود ، اغلب زمان بسیار کمی برای ادغام آن در پلتفرم خود و شروع حملات لازم است." "اکثر سازمان ها سیاست هایی برای وصله در چند روز ندارند و گاهی هفته ها به واکنش نیاز دارند. اما در مورد دستگاه های IOT یا دروازه های خانگی ، وضعیت بسیار بدتر است زیرا اکثر کاربران از تکنولوژی آگاه نیستند و حتی کسانی که از آسیب پذیری های احتمالی و وصله های کاربردی مطلع نمی شوند. » تنها راه کاهش این مشکل آنها نوشتند که فروشندگان را ملزم به ارائه به روزرسانی خودکار صفر در زمان خرابی می کنند. Tenable ابتدا آسیب پذیری مداوم را در یک کاغذ سفید افشا کرد ، و توجه داشت که در روترهای ارائه شده توسط حداقل 13 اینترنت مشاهده شده است. ارائه دهندگان خدمات (ISP) در 11 کشور. آسیب پذیری پیمایش مسیر مهاجمان را قادر می سازد تا احراز هویت را به واسط وب منتقل کنند ، که می تواند برای دسترسی به سایر دستگاه های موجود در شبکه خانگی یا شرکتی مورد استفاده قرار گیرد. اساساً بازیگران بد می توانند کنترل یک دستگاه را در دست بگیرند ، Tenable نشان می دهد که چگونه یک پیکربندی تغییر یافته می تواند telnet را در یک روتر آسیب پذیر فعال کند و به مجرمان سایبری اجازه دسترسی به پوسته سطح ریشه را بدهد. روزها پس از افشای Tenable. 3 اوت رایج در همه دستگاه های آسیب دیده سیستم عامل Arcadyan ، سازنده دستگاه های ارتباطی است. در ووهان چین ظاهراً مهاجمان در تلاش بودند تا نوع Mirai را در دستگاه های آسیب دیده مستقر کنند. بدافزار Mirai به کاربران این امکان را می دهد تا کنترل دستگاه های شبکه قربانی را در دست بگیرند و از آنها در حملات وسیع به شبکه ها در کمپین هایی مانند حملات انکار سرویس (DDoS) استفاده کنند. مهاجمان از اسکریپت ها استفاده می کردند که مشابه آنچه در گروه 42 گروه شبکه های پالو آلتو در گزارش ماه مارس آمده بود ، خاطرنشان کرد که مجرمان سایبری در اواخر فوریه سعی کردند از آسیب پذیری چند ساعت پس از انتشار جزئیات برای استقرار نوع Mirai و نمونه های مشابه استفاده کنند. حدود دو هفته بعد از آدرس IP دیگری به آنها ارائه شد. آنها زرادخانه نفوذ خود را با یک آسیب پذیری تازه دیگر افشا کردند. " "با توجه به اینکه اکثر مردم ممکن است حتی از خطرات امنیتی آگاه نباشند و به زودی دستگاه خود را ارتقا ندهند ، این تاکتیک حمله می تواند بسیار موفق ، ارزان و آسان باشد." شان نیکل ، تحلیلگر اطلاعاتی تهدیدات سایبری در ارائه دهنده حفاظت از ریسک دیجیتال سایه های سایه ، گفت که این نگران کننده است که عامل تهدید پشت همه این فعالیت ها چنین است. "احتمالاً در بدترین حالت ، مهاجم می تواند از زنجیره ای از سوء استفاده ها برای دسترسی به سایر دستگاه های شبکه و همچنین هرگونه ذخیره شبکه استفاده کند. ge یا سرورها و رایانه های متصل به شبکه ، "نیکل به eSecurity Planet گفت. "به روز رسانی و وصله دستگاه های شبکه خانگی ممکن است به دلیل زمان یا مهارت مورد نیاز برای کاربران نهایی امکان پذیر نباشد و بنابراین ، آسیب پذیری ها همچنان در شبکه باقی می مانند. همانطور که در گزارش Juniper ذکر شد ، این قطعاً یک مورد عالی برای بحث در مورد فشار دادن تولید کنندگان سخت افزار به طور خودکار است تا اینکه منتظر بمانیم تا کاربران خودشان در مورد آن کار کنند. " به گفته جیک ویلیامز ، بنیانگذار و مدیر فناوری BreachQuest ، یک شرکت واکنش به حوادث ، تهدیدهای متعددی وجود دارد. ویلیامز به eSecurity Planet گفت: eSecurity Planet یک تهدید می تواند ناشی از موارد جداگانه باشد. "یک بازیگر تهدید کننده که روتر را به خطر اندازد ، می تواند حملات خودکار کامل را در تمام ترافیک عبوری از آن انجام دهد. ،" او گفت. "اما سناریوی محتمل تر این است که یک بازیگر تهدید از این دستگاهها به عنوان بخشی از یک بات نت استفاده کند ، که می تواند برای اسکن آسیب پذیری توزیع شده ، سوء استفاده ، حدس زدن رمز عبور یا در محتمل ترین حالت DDoS استفاده شود." به گفته ویلیامز ، رابط کاربری مدیر برای سوء استفاده از آسیب پذیری مورد نیاز است و اکثر روترهای فروخته شده امروزه رابط کاربری را به طور پیش فرض در اینترنت عمومی قرار نمی دهند. وی گفت ، با این حال ، برخی از مدیران ممکن است این تنظیمات را قادر سازند تا از کارکنان فناوری اطلاعات خود کمک بیشتری دریافت کنند ، و افزود: "بعید است که این امر به میزان قابل توجهی به جمعیت آسیب پذیر آسیب دیده کمک کند." به گفته یانیف بار-دیان ، بنیانگذار و مدیر عامل شرکت Vulcan Cyber ، یک شرکت رفع خطرات ، آسیب پذیری هایی مانند این مشکل در ارزیابی مشکلات شبکه را برجسته می کند. "اکنون تیم های امنیتی شبکه به جای ایمن سازی تعداد انگشت شماری از شبکه ها نگران هستند. در مورد نیروی کار از راه دور و صدها و هزاران عامل حملات مبتنی بر شبکه که کنترل آنها محدود است. گفت که آسیب پذیری های فناوری اطلاعات در سال گذشته بر کسب و کار آنها تأثیر گذاشته است. 52٪ گفتند که شبکه های شرکتی و ایستگاه های کاری. اکثر بازیگران بد از دستگاه های آسیب دیده برای انجام اسکن آسیب پذیری ، سوء استفاده ، حدس گذرواژه یا DDoS استفاده می کنند. "هر سازمانی که منتظر چنین آسیب پذیری برای اجرای بهداشت خوب است ، احتمالاً در حال حاضر مسائل امنیت سایبری بزرگتری دارد." "ISP ها می توانند با مسدود کردن پورت های مورد نیاز ، توانایی مدیریت این دستگاه ها را از راه دور محدود کنند. برخی از آنها برای مشتریان مسکونی انجام می شود ، اما این می تواند مشکلات پشتیبانی را ایجاد کند که در آن فناوری اطلاعات از راه دور دیگر نمی تواند به کاربران در حمایت از دستگاه ها کمک کند. در هر صورت ، دستگاهها هنوز از راههای دیگر مانند CSRF [cross-site request forgery] آسیب پذیر هستند. در هر صورت ، بسیاری از افرادی که به دلیل بیماری همه گیر از خانه کار می کنند به اینترنت در کلاس تجاری ارتقا یافته اند ، که معمولاً هیچ درگاهی مسدود ندارند. مسئولیت در اینجا باید بر عهده کاربران نهایی باشد. " VPN برای کمک به بهبود حریم خصوصی و امنیت شما در صورت آنلاین وجود دارد. مطمئناً در این مرحله با پروتکل ها و روش های رمزگذاری مختلفی که در سراسر صنعت شرکت های VPN تبلیغ می شود ، آشنا هستید. و گرچه این اطلاعات بسیار مهمی است ، اما وقتی صحبت از حریم خصوصی شما هنگام استفاده از VPN می شود ، این داستان کامل نیست. چیزی که باید به آن توجه کنید ردیاب ها هستند. در این مقاله ، ما قصد داریم توضیح دهیم چرا نمی توان به VPN هایی که از ردیاب استفاده می کنند اعتماد کرد. صرف نظر از آنچه آنها ارائه می دهند دقیقاً از دیدگاه VPN. همانطور که از نامش پیداست ، ردیاب چیزی است که می تواند آنچه را که شما در سراسر اینترنت انجام می دهید ردیابی کند. اکثریت قریب به اتفاق وب سایت ها و برنامه ها به نوعی از ردیاب ها استفاده می کنند و این ردیاب ها تقریباً همه جا شما را دنبال خواهند کرد. اطلاعاتی که این ردیاب ها در مورد شما جمع می کنند ، معمولاً برای مواردی مانند تبلیغات هدفمند استفاده می شود. اساساً ردیاب ها برای درآمدزایی این شرکت ها در هزینه حریم خصوصی شما وجود دارند. در مورد ردیاب های شخص ثالث و شخص ثالث تفاوت مهمی وجود دارد. ردیاب های مهمانی اول مواردی مانند کوکی ها هستند که برای به خاطر سپردن مواردی مانند زبان شما ، تنظیمات برگزیده یا حتی ذخیره سبد خرید شما استفاده می شوند. این موارد اغلب برای بسیاری از وب سایت ها لازم است تا به شما کمک کنند تا یک تجربه یکپارچه تری داشته باشید ، و اغلب رد کردن از ذخیره کوکی ها آسان است. از طرف دیگر ، ردیاب های شخص ثالث ، ردیاب های ساخته شده توسط شرکت های دیگر است که وب سایت ها و برنامه ها برای جمع آوری اطلاعاتی که می توانند برای درآمدزایی از شما استفاده شوند ، پیاده سازی می کنند. و اطلاعاتی که توسط ردیاب های شخص ثالث جمع آوری می شود متفاوت است ، اما اغلب اطلاعات قابل شناسایی شخصی (PII) است. مواردی مانند آدرس IP شما ، اینکه از چه مرورگری استفاده می کنید ، روی چه چیزی کلیک می کنید ، مدت زمان حضور در یک صفحه وب خاص ، مشخصات دستگاه و غیره. همه این اطلاعات برای ایجاد نمایه در مورد شما استفاده می شود و سپس استفاده از این اطلاعات برای کسب درآمد از شما ، معمولاً از طریق تبلیغات هدفمند. رایج ترین ردیاب شخص ثالثی که پیدا خواهید کرد احتمالاً چیزی از Google است. فقط وب سایت ها نیستند که از ردیاب های شخص ثالث استفاده می کنند ، بسیاری از برنامه های تلفن همراه نیز چنین می کنند. و این جایی است که شما باید هنگام استفاده از VPN که ردیاب ها را در برنامه های خود پیاده سازی می کند ، آگاه باشید. برنامه های VPN که از ردیاب ها استفاده می کنند به سادگی برای بدست آوردن سود سریع ، حریم خصوصی شما را به خطر می اندازند. این ردیاب ها برای کار کردن این برنامه های VPN مورد نیاز نیستند و به طور فعال اطلاعات شما را به Google ، Facebook و سایر شرکت های بزرگ انتقال داده می رسانند. میزان اطلاعات جمع آوری شده از برنامه ای به برنامه دیگر متفاوت خواهد بود. اما استفاده از ردیاب ها بدون در نظر گرفتن اطلاعات مربوط به شما به اشتراک گذاشته می شود و این امر به هیچ وجه به کاربران منتقل نمی شود. بسیاری از ردیاب های شخص ثالث بسیار پیچیده هستند و دارای چنین داده گسترده ای برای برداشتن از آن PII هستند ، مانند آدرس IP ، حتی برای ایجاد یک نمایه هدفمند نیز ضروری نیست برای شما. این ردیاب ها می توانند از اطلاعات عظیمی که در اختیار دارند و از شناسه منحصر به فرد شما برای اتصال نقاط استفاده کنند و همچنان همه چیز را به شما ردیابی کنند. بنابراین ، حتی اگر به سادگی آدرس IP با این ردیاب ها قابل ردیابی نباشد. ردیاب های شخص ثالث هنوز هم این توانایی را دارند که همه چیز را با هم جمع کنند و رفتار شما را به صورت آنلاین ردیابی کنند. مشخص است که سرویس VPN که از ردیاب ها در برنامه ها استفاده می کند ، به راحتی قابل اعتماد نیست. و به هر قیمتی باید از آنها اجتناب کرد. و تعجب خواهید کرد که فقط چند سرویس موجود با استفاده از ردیاب در برنامه ها وجود دارد. دادن اطلاعات بدون اجازه صریح شما با تشکر از افرادی که حریم خصوصی Exodus را پشت سر می گذارند ، می توانیم ببینیم که چه تعداد ارائه دهنده VPN از ردیاب های شخص ثالث حداقل در برنامه های Android خود برای ردیابی کاربران استفاده می کنند. در اینجا چند مورد انتخاب شده است که داده های شما را جدی نمی گیرند (دقیق از 13/7/2021): این لیست شامل برخی از بزرگترین نام ها در صنعت VPN است و همانطور که مشاهده می کنید ، آنها از ردیاب ها استفاده می کنند. این بدان معناست که داده های شما در رحمت بسیاری از شرکت های بزرگ داده بزرگ است. VPN یا نه (پیوندهای صفحات Exodus آنها در پایین این مقاله قرار دارد). این نیز فقط به Android محدود نمی شود. به عنوان مثال ، Cyberghost از Mixpanel در همه برنامه ها استفاده می کند و داده های بی شماری را به این بستر تجزیه و تحلیل داده می فرستد. Surfshark یکی دیگر از مواردی است که اعتراف می کند داده ها را از طریق همه برنامه هایشان برای Google Analytics ارسال می کند. PureVPN دیگری است که از Mixpanel همراه با تعداد بیشتری ردیاب در برنامه های خود استفاده می کند. این لیست ادامه دارد. برای کاربر عادی شما ، تنها راه واقعی برای فهمیدن اینکه از چه ردیاب هایی استفاده می شود ، جستجوی سیاستهای طولانی مدت برای حفظ حریم خصوصی است. در حالی که ابزار Exodus برای اطلاعات ویژه Android مفید است ، اما بیش از آن گسترش نمی یابد. و این همان جایی است که بسیاری از سرویس ها به دنبال استفاده از کاربران نهایی هستند. ریختن چنین اطلاعاتی در سیاست حفظ حریم خصوصی آسان است و نگران نباشید زیرا بیشتر اوقات مردم سند طولانی را نمی خوانند. اپل با دستورالعمل های کاملاً جدید خود برای برنامه های App Store قدم در مسیر درست می گذارد. اپل اکنون اجباری شده است که هر برنامه اطلاعاتی را که در حال جمع آوری هستند ، مجوزهای مورد نیاز و همچنین ردیاب هایی که در صورت استفاده هستند را فاش می کند. که شامل مواردی مانند تجزیه و تحلیل و داده های به اشتراک گذاشته شده با اشخاص ثالث است. این یک ایده عالی توسط اپل است زیرا باعث می شود مردم راحت تر ببینند برنامه هایی که استفاده می کنند دقیقاً در مورد آنها چیست. و همچنین تأثیر ناکافی در ایجاد توسعه دهندگان برنامه برای استفاده از تعداد زیادی از ردیاب ها دارد. فقط اگر بخواهید برنامه را چندان فضولی نشان ندهد. ناگفته نماند که در واقع ارائه مفهوم ردیاب ها به مخاطبان اصلی جریان است که شاید کاملاً درک نکند که این نیروهای "نامرئی" هستند که در پس زمینه کار می کنند تا اطلاعات بیشتری در مورد شما کسب کنند. در hide.me VPN ما دوست داریم تا حد امکان با کاربران خود شفاف باشیم تا آنها بتوانند آگاهانه تصمیم بگیرند. بنابراین ، آیا VPN hide.me از ردیاب ها استفاده می کند؟ اولاً ، ما از هیچ ردیابی در هر یک از برنامه های خود استفاده نمی کنیم. هر برنامه در هر سیستم عامل هیچ ردیابی ندارد. این به این دلیل است که استفاده از این ردیاب ها در برنامه های ما بدون آسیب رساندن به حریم خصوصی به سادگی غیرممکن است. این را می توانید خودتان از طریق همان سرویس رازداری Exodus که برای مقایسه با سایر سرویس های VPN استفاده می کردیم ، تأیید کنید. قبلاً ما از Google Analytics در وب سایت خود استفاده می کردیم ، اما از آن زمان به بعد در Plausible.io به گزینه بسیار محرمانه تری منتقل شده ایم. یک گزینه منبع باز برای Google Analytics. این ما را یک قدم دورتر از دسترسی طولانی Google قرار می دهد. که همیشه یک نکته مثبت است. همچنین تمایز بین ردیاب های موجود در وب سایت و ردیاب ها در برنامه ها نیز مهم است. با اجرای ردیاب ها در یک برنامه ، اساساً ویژگی های حریم خصوصی را بی ارزش می کنید. زیرا ردیاب ها می توانند آدرس IP شما را قبل و بعد از اتصال به سرور VPN مطابقت دهند. با ردیاب های موجود در یک وب سایت ، این امکان وجود ندارد زیرا برنامه و وب سایت کاملاً از یکدیگر جدا هستند. نگاهی به اخبار ، بررسی ها و اطلاعات VPN می تواند تا حدی نسخه نزدیک بینی از امنیت و حریم خصوصی را ترسیم کند. بله ، ویژگی های واقعی VPN مهم هستند. پشتیبانی و اجرای پروتکل VPN خوب قطعاً جنبه حیاتی دارد. اما این تنها معیار نیست. مانند بسیاری از اینترنت ، نیروهای تقریباً نامرئی در آنجا وجود دارند که تلاش می کنند تلاش شما برای حفظ حریم خصوصی را از هر جهت تضعیف کنند. بسیاری از رسانه ها حتی فکر نمی کنند ردیاب هایی که در برنامه ها استفاده می شوند را بررسی کنند ، زیرا این امر به سادگی در چهره شما نیست و این به دلیل طراحی است. اگر می دانید که تحت مراقبت قرار دارید ، داده ها تحت تأثیر قرار می گیرند و منجر به درآمد بدتر می شوند. و ارائه دهندگان VPN باید بهتر از درج این ردیاب ها ، به ویژه در برنامه ها ، بدانند. بسیاری از ارائه دهندگان VPN به بخشی از مشکلی تبدیل شده اند که ادعا می کنند با آن مبارزه می کنند. و کاربران آنها عاقل تر نیستند. ما افتخار می کنیم که ظاهراً در میان اقلیت کوچکی از ارائه دهندگان VPN هستیم که از این طریق از کاربران ما سو استفاده نمی کنند. پیوندها به صفحات Exodus: ما دوست داریم این مطالب را برای شما بیاوریم و امیدواریم که به شما در حفظ امنیت و امنیت آنلاین کمک کند. همچنین می توانید آن را با دوستان خود به اشتراک بگذارید. آیا شما به استفاده از VPN فکر کرده اید؟ در اینجا در hide.me همه ما در مورد آزادی اینترنت هستیم و خوشحالیم که در موقعیتی هستیم که می توانیم آن را به همه منتقل کنیم. hide.me VPN! ، لطفاً با تیم پشتیبانی 24/7 ما یا از طریق [email protected] یا از طریق گفتگوی زنده تماس بگیرید. فیس بوک محبوب ترین سایت رسانه های اجتماعی در جهان است. تخمین زده می شود که در حدود 2.7 میلیارد کاربر فیس بوک وجود داشته باشد که روزانه حدود 1.8 میلیارد کاربر فعال هستند. این تعداد کاملا عظیمی از مردم است. و شانس وجود دارد ، هر یک از آن کاربران در یک مرحله از مسنجر فیس بوک استفاده کرده اند. سرویس پیام رسان داخلی که به صورت رایگان در دسترس همه کاربران فیس بوک قرار دارد. خواه برای گفتگو با دوستان و خانواده باشد و یا حتی برای تماس با مشاغلی مانند خود ما! اما وقتی صحبت از حریم خصوصی مسنجر فیس بوک می شود ، آیا استفاده از آن بی خطر است؟ راحتی در مورد خدمات مهم است. و در حال حاضر 2.7 میلیارد نفر با یک حساب فیس بوک وجود دارد ، چرا وقتی Facebook Messenger از قبل در آنجاست استفاده از سرویس دیگری را به زحمت می اندازید. در مورد شماره موبایل مانند WhatsApp هیچ گونه تقصیری وجود ندارد و نیازی به ایجاد یک حساب جدید و نصب یک برنامه جدید نیست فقط برای صحبت با خانواده و دوستان. این دلیل در بخش عظیم چرا مسنجر فیس بوک دومین پیام رسان محبوب تلفن همراه در جهان است. فقط پشت یک محصول دیگر فیس بوک ، WhatsApp. واتس اپ ماهانه دو میلیارد کاربر فعال دارد ، در حالی که مسنجر فیس بوک 1.3 میلیارد کاربر را مدیریت می کند. این بدان معناست که از 1.8 میلیارد کاربر فعال در فیس بوک ، 72٪ آنها نیز کاربران فعال فیس بوک مسنجر هستند. این فقط دسترسی فیس بوک و چگونگی راحتی فیس بوک مسنجر را به شما نشان می دهد. در ایالات متحده ، جایی که WhatsApp چندان محبوب نیست ، Facebook Messenger پیام رسان شماره یک تلفن همراه است. جایگزینی رتبه دوم با 106 میلیون کاربر به 46 میلیون Snapchat. مزیت مهم دیگری که مسنجر فیس بوک دارد ، به غیر از مانع کم ورود آن. آیا استفاده از مسنجر فیس بوک بسیار آسان است. این گزینه را به عنوان گزینه ای مناسب برای دوستان و خانواده خود برای برقراری ارتباط در اختیار شما قرار می دهد. رابط کاربری ساده ، بی نظم و زیبایی است. به این معنی که حتی بزرگترین تکنوفوب در خانواده یا دوستانتان نیز می تواند به راحتی با آن کنار بیاید. و از نظر ویژگی ها ، هر آنچه را که می خواستید نیز دارد. بسیاری از پیام رسان ها تمایل دارند تماس های تصویری و صوتی ، کمبود چت های گروهی یا تماس های تصویری / صوتی گروهی را از دست بدهند. شاید آنها مانند درج Gif بومی ، از امکانات خوبی برخوردار نباشند. فیس بوک مسنجر همه این موارد و موارد دیگر را دارد. همه در یک بسته زیبا جمع شده اند. بنابراین ، ترکیب همه گیر بودن فیس بوک و آنچه یک سرویس بسیار کاربردی با فیس بوک مسنجر است ، مهم نیست که چگونه به آن نگاه کنید ، یک موفقیت است. از آنجا که فیس بوک یک سکوی بزرگ است ، از هر زاویه مورد توجه بسیاری قرار می گیرد. و به حق رسوایی های زیادی در فیس بوک رخ داده است که پیگیری آن دشوار است. اما مشهورترین آنها Cambridge Analytica بود. رسوایی ای که نگاه بسیاری به فیس بوک را تغییر داد. رسوایی کمبریج آنالیتیکا زمانی بود که یک شرکت مشاور انگلیسی موفق به جمع آوری اطلاعات شخصی میلیون ها کاربر فیس بوک و سپس استفاده از این اطلاعات برای تبلیغات سیاسی هدفمند شد. مطمئناً اولین درگیری عمومی فیس بوک نبود ، زیرا قبلاً نقض داده وجود داشت. اما رسوایی کمبریج آنالیتیکا همان چیزی است که باعث تغییر واقعی افکار در مورد فیس بوک و به طور کلی رسانه های اجتماعی می شود ، وقتی صحبت از داده های ما می شود. این آخرین موردی نیست که ما شاهد این موارد نقض هستیم ، ما یکی از آنها را در تاریخ 6 آوریل 2021 ، هنگامی که 533 میلیون کاربر اطلاعات شخصی را فاش کردند ، مشاهده کردیم. فیس بوک بارها و بارها ثابت کرده است که نمی توان به داده های ما اعتماد کرد. آنها مقدار زیادی داده را جمع آوری می کنند. شما به عنوان یک سرویس رایگان ، محصول هستید و آنها هر چیز دیگری را در مورد شما ردیابی می کنند تا به طور موثرتری برای شما بفروشند و تبلیغ کنند. بنابراین ، آیا خدمتی که بر اساس نظارت بر هر کاری انجام شود ، می تواند خانه یک پیام رسان امن و خصوصی باشد؟ بیایید نگاهی به حریم خصوصی مسنجر فیس بوک بیندازیم و ببینیم استفاده از آن برای شما بی خطر است یا خیر. ما به عنوان سرویس VPN ، امنیت و حریم خصوصی را جدی می گیریم. رمزگذاری خصوصاً رمزگذاری یک قسمت حیاتی از امنیت و حریم خصوصی بصورت آنلاین است ، زیرا توصیه می کنیم همیشه از سرویسی استفاده کنید که از رمزگذاری انتها به انتها استفاده می کند. مسنجر فیس بوک حداقل به طور پیش فرض یکی از این سرویس ها نیست. به طور پیش فرض ، هر مکالمه ای که در Facebook Messenger داشته باشید رمزگذاری نشده است ، این بدان معنی است که هر کسی در Facebook می تواند نگاهی به مکالمات شما بیندازد. راهی برای دریافت چت رمزگذاری شده وجود دارد ، و آن هم با "مکالمات مخفی" است که به دلایلی به طور پیش فرض فعال نیست. Facebook Messenger تقریباً شبیه چت استاندارد Facebook Messenger شما است ، اما رمزگذاری شده است. هر دستگاه دارای یک کلید است که می توانید با استفاده از آن رمزهای پیام خود را تأیید کنید. اما استفاده از مکالمات مخفی نکات قابل توجهی دارد. اولاً ، آنها فقط در iOS و Android از طریق برنامه Facebook Messenger در دسترس هستند. بنابراین ، اگر شخصی هستید که دوست دارید از دسک تاپ استفاده کنید ، این برای شما مفید نخواهد بود. برای فعال کردن مکالمه مخفی ، برنامه Facebook Messenger را در دستگاه خود باز کنید و شخصی را که می خواهید با او صحبت کنید انتخاب کنید و روی نام او ضربه بزنید. شما باید "رفتن به مکالمه مخفی" را در زیر لیست "اقدامات بیشتر" در صفحه نمایشی گپ خود مشاهده کنید. روی آن ضربه بزنید و سپس یک گپ رمزگذاری شده پایان به پایان خواهید داشت. ثانیا ، استفاده از مکالمه مخفی همچنین به این معنی است که پیام های گروهی ، GIF و تماس صوتی / تصویری دریافت نخواهید کرد. با مکالمه مخفی می توانید از چندین دستگاه استفاده کنید. هنگام افزودن دستگاه جدید ، لازم به ذکر است که دیگر نمی تواند پیام های قبلی قبل از افزودن دستگاه را مشاهده کند. و یک اعلان نشان داده می شود که شما یا شخص دیگر از دستگاه جدیدی استفاده می کنید. این درست است که از دست دادن مواردی مانند گپ های گروهی ، GIF و تماس صوتی / تصویری از بین خواهد رفت. هیچ دلیلی وجود ندارد که این مکالمه به عنوان پیش فرض مکالمه های یک به یک با قابلیت انصراف به جای رمزگذاری پایان به انتها ، وجود نداشته باشد. همانطور که در حال حاضر پایدار است ، ویژگی مخفی مکالمات بسیار دور از چشم است. و بیشتر به نظر می رسد راهی برای فیس بوک است که بگوید آنها به حریم خصوصی و امنیت اهمیت می دهند درصورتی که به وضوح از این امر مراقبت نمی کنند. و چه کسی می گوید که فیس بوک ، یکی از ثروتمندترین شرکت های جهان ، نمی تواند رمزگذاری انتها به انتها و همه ویژگی های قطع شده را اجرا کند. بسیاری از خدمات کوچکتر وجود دارد که آن را انجام می دهند ، مانند سیگنال. حتی WhatsApp خود فیس بوک نیز می تواند این کار را انجام دهد! هیچ بهانه ای وجود ندارد و به راحتی می توان فهمید که چرا آنها چنین آهنگ بزرگی نمی سازند و درباره مکالمات مخفی نمی رقصند. راستش ، کسی که در اینجا حتی قبل از این مقاله نام مکالمات مخفی را شنیده بود؟ برای Facebook ، منطقی است که آنها نمی خواهند کاربرانشان چت رمزگذاری شده داشته باشند. مسنجر راهی دیگر برای فیس بوک برای جمع آوری اطلاعات کاربران خود است تا بتواند درآمد بیشتری کسب کند. از آنجا که رمزگذاری وجود ندارد ، این بدان معنی است که اگر به دنبال یک سیستم عامل پیام رسان خصوصی هستید ، مسنجر Facebook گزینه خوبی نیست. و این عدم رمزگذاری خطراتی را نیز به همراه دارد. اگر مهاجمی به سیاهههای مربوط به گپ دسترسی پیدا کند ، متن ساده خواهد بود ، به این معنی که تمام محتوای این چتها برای مشاهده ساده خواهد بود. رمزگذاری به این معنی است که حتی اگر سیاهههای مربوط به دست آمده باشد ، به راحتی قابل خواندن نیست. به بیان ساده ، مسنجر فیس بوک سرویس مسنجر خوبی برای استفاده نیست. مخصوصاً برای اطلاعات حساس. از آنجا که فیس بوک در همه جا وجود دارد و 2.7 میلیارد نفر حساب فیس بوک دارند ، این یک فرصت مطلق برای تبلیغ کنندگان است. داده های زیادی را می توان با پروفایل های فیس بوک پیوند داد ، به ویژه هنگامی که مایل باشید چنین داده های خصوصی را از طریق نمایه فیس بوک خود به اشتراک بگذارید. چه چیزی را دوست دارید ، چه سنی هستید ، جنسیت ، ترجیح جنسی. 2.7 میلیارد حساب مملو از انواع اطلاعاتی است که تبلیغ کنندگان می خواهند برای آنها بکشند ، و به آنها داده می شود. فیس بوک گنجینه ای را که روی آن نشسته اند می داند و آن را تا درجه نهم پول می کنند. هیچ اشتباهی نکن. و تغییر اخیر در iOS کمک کرده است تا نوری بر روی اطلاعاتی که امثال فیس بوک مسنجر درباره شما جمع آوری می کنند ، تابیده شود. بیایید ابتدا نگاهی به WhatsApp بیندازیم ، برنامه ای که بسیار از مرزهای خود عبور می کند. این برنامه می خواهد از سابقه خرید ، موقعیت مکانی ، اطلاعات تماس ، شناسه های مختلف مانند شناسه کاربر و دستگاه شما ، استفاده عمومی و داده های تشخیصی شما مطلع شود. اما ، اکنون بیایید نگاهی به مسنجر فیس بوک بیندازیم. در اینجا لیستی از مواردی است که پیام رسان فیس بوک از شما برداشت می کند: ] سابقه مرور

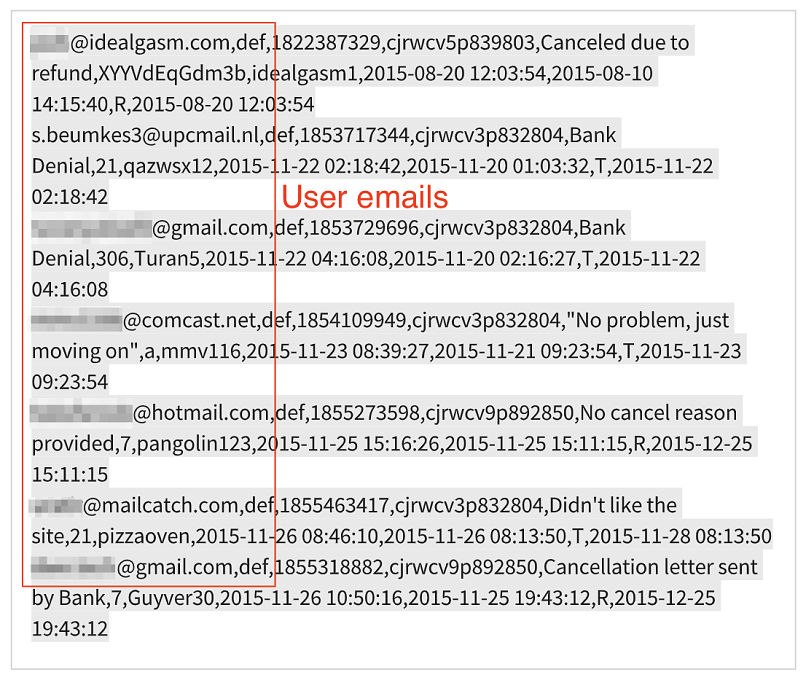

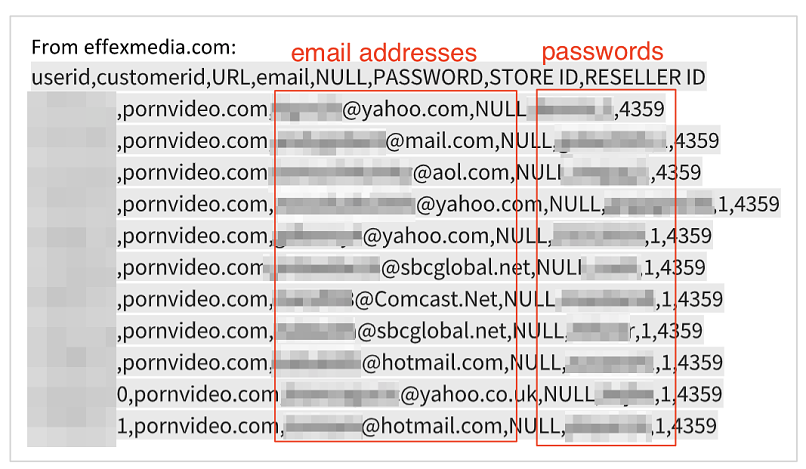

همه این موارد چندین بار برای تبلیغات شخص ثالث ، تجزیه و تحلیل ، شخصی سازی محصول ، برنامه وجود دارد عملکرد ، و "اهداف دیگر". WhatsApp کامل نیست ، به ویژه با شرایط جدید خدمات که اکنون امکان به اشتراک گذاری داده ها با "شرکت های فیس بوک" را فراهم می کند. اما حداقل به طور پیش فرض مکالمه رمزگذاری شده بین پایان تا پایان را دارد. مسنجر فیس بوک از نظر امنیتی کاری برای آن ندارد. و این لیست نشان می دهد از نظر حریم خصوصی اینگونه نیست. اپل به هیچ وجه عالی نیست. اما دیدن اطلاعات گسترده ای که برنامه ها و سرویس های خاص روی ما جمع می کنند واقعاً مفید است. یک دلیل وجود دارد که آنها می خواستند این داده ها پنهان شود. خیلی خوب اپل برای نشان دادن همه چیز به روشی آسان برای کاربران نهایی. در حقیقت ، فیس بوک اهمیتی نمی دهد که شما بدانید همه چیز را از شما برداشت می کند. البته ، به طور ایده آل برای فیس بوک هیچ کس نمی داند. همانطور که زاکربرگ را از این زحمت نجات می دهد که مجبور است برای بار چندم در دادگاه از خود دفاع کند. اما ، مانند هر سرویس به اندازه فیس بوک ، آنها می دانند که شما را مجذوب خود کرده اند. اکنون درست است که مردم به دلیل افزایش بیش از حد فیس بوک از سیستم عامل خارج می شوند. اما فیس بوک همچنان شاهد افزایش سالانه سود است. بنابراین ، مهاجرت قطعاً هنوز بر آنها تأثیر نگذاشته است. و حدس بزنید ، حتی اگر حساب خود را حذف کنید ، حتی اگر هرگز حتی یک حساب کاربری نداشته باشید. فیس بوک دارای Shadow Profiles است. Shadow Profiles هنگامی که کاربر لیست مخاطبین خود را به Facebook وارد می کند توسط Facebook ایجاد می شود. فیس بوک از طریق هر مخاطب بررسی خواهد کرد تا ببیند آیا آنها قبلاً حساب فیسبوک دارند یا خیر و یا از آنهایی که این کار را می کنند مطلع می شود. اما ، برای هر مخاطبی که این ارتباط را نداشته باشد ، فیس بوک یک نمایه سایه ای پر از اطلاعات شما ایجاد می کند. و هرگز به هیچ یک از آنها رضایت ندادید. صرف نظر از این که آیا شما همیشه از سیستم عامل استفاده کرده اید یا خیر. با این وجود شانس وجود دارد ، شما از Facebook استفاده می کنید. 2.7 میلیارد نفر حساب دارند. و با استفاده 1.8 میلیاردی از حساب خود به طور منظم ، بسیاری فقط آن را حفظ می کنند تا با خانواده و دوستانشان صحبت کنند. یا از آن برای اهداف کاری استفاده کنید. و به همین دلیل فیس بوک و سایر سرویس های بزرگ همه ما را به گروگان گرفته اند. فیس بوک برای شما مهم نیست که شما می دانید داده های شما در حال جمع آوری است. زیرا برای بسیاری ، حساب کاربری فیس بوک بدون در نظر گرفتن یک ضرورت است. برای بسیاری از افراد لازم است که بتوانند ارتباط برقرار کنند. و فیس بوک برای کسب درآمد بیشتر از آن علیه شما استفاده می کند. اگر می توانید از مسنجر فیس بوک دور شوید ، لازم نیست مستقیماً به آغوش فیس بوک برگردید و از WhatsApp استفاده کنید. گزینه های زیادی وجود دارد که به شما امکان می دهد از شر این شرکت های بزرگ فناوری فرار کنید. مشهورترین آن Signal است ، یک سرویس پیام رسان غیرانتفاعی است که تقریباً تمام ویژگی هایی را که با Facebook Messenger دریافت می کنید به شما می دهد. اما به صورت پیش فرض رمزگذاری انتها به انتها را دریافت می کنید ، حتی برای چت های گروهی و تماس های صوتی / تصویری. اگر می خواهید نحوه استفاده از پیام رسان سیگنال را بیاموزید ، ما یک آموزش مفید و جالب داریم! ما در حال حاضر یک مقاله جامع داریم که در آن نگاهی می اندازیم به گزینه های حریم خصوصی برای WhatsApp. امروزه حتی می توان میزبان گزینه شخصی پیام رسان فیس بوک خود نیز بود ، که واقعاً شما را کنترل می کند. این مقاله در مورد تصمیم گیری در مورد استفاده از پیام رسان فیس بوک کاملاً واضح است. مطمئناً شما یک روش ساده ، آسان و راحت برای صحبت با خانواده و دوستان خود دارید. شما یک راه خوب برای برقراری ارتباط با یک کسب و کار پیدا می کنید یا می توانید با پایگاه کاربری خود صحبت کنید. اما همه اینها را با قیمتی بدست می آورید که بلافاصله قابل تشخیص نیست. هنگامی که از Facebook Messenger برای مکالمات خصوصی استفاده می کنید ، اساساً با اطلاعات خصوصی خود قمار می کنید. هر پیام ، هر تصویر ، هر ویدئویی که ارسال می کنید این توانایی را دارد که آن را در جهان گسترده تر نشان دهد. فقط کافی است یک سرور با پیکربندی اشتباه ، یک آسیب پذیری ، یک اشتباه انجام شود. و اطلاعات بسیار حساس می توانند به مالکیت عمومی تبدیل شوند. در مورد مکالمات مخفی چطور؟ مطمئناً ، اگر بخواهید از Facebook Messenger به هر دلیلی استفاده کنید ، داشتن گزینه بسیار پسندیده است. اگر دوست یا عضوی از خانواده خود دارید که فقط از پیام رسان فیس بوک استفاده می کند ، پس از مکالمات مخفی استفاده کنید. در غیر این صورت ، مطمئن شوید که پیام های شما رمزگذاری شده اند. اما داده های شما هنوز توسط فیس بوک جمع آوری می شود ، بنابراین دقیقاً یک راه حل خصوصی نیست. بنابراین ، در حالی که پیام های شما ایمن هستند ، فیس بوک هنوز از شما درآمد کسب می کند. حتی اگر از برنامه استفاده نمی کنید! ما دوست داریم این محتوا را برای شما بیاوریم و امیدواریم که به شما در حفظ امنیت و امنیت آنلاین کمک کند. همچنین می توانید آن را با دوستان خود به اشتراک بگذارید. آیا شما به استفاده از VPN فکر کرده اید؟ در اینجا در hide.me همه ما در مورد آزادی اینترنت هستیم و خوشحالیم که در موقعیتی هستیم که این مسئله را برای همه به ارمغان می آوریم. hide.me VPN دریافت کنید! اگر س anyالی دارید ، لطفاً با تیم پشتیبانی 24/7 ما یا از طریق [email protected] یا از طریق گفتگوی زنده تماس بگیرید. تلگرام ، برنامه پیام و گفتگوی نیمه رمزگذاری شده که به عنوان رقیبی برای واتساپ دیده می شود ، همیشه به عنوان یک بندر امن و ابزاری ضروری برای گروه های نفرت افراطی ، نظریه پردازان توطئه ، پورنوگرافی کودکان و غیره ، مورد توجه منفی بسیاری قرار گرفته است. اکنون ، به نظر می رسد مجرمان اینترنتی نیز به تلگرام سرازیر می شوند تا نشت گسترده داده ها را در معرض میلیون ها نفر در معرض سطح بی سابقه ای از کلاهبرداری ، هک و حمله آنلاین قرار دهد. vpn امنیت سایبری mentor تیم تحقیقاتی به چندین گروه و کانال تلگرامی متمرکز بر جرایم اینترنتی پیوست تا اطلاعات بیشتری در مورد چگونگی و دلیل محبوبیت این برنامه در میان هکرها و بازیگران تهدید کسب کند. ما را کشف کردیم که شبکه گسترده ای را منتشر می کند که نشت داده ها را از بین می برد. 1000000 نفر و به طور آشكار در مورد چگونگي بهره برداري از آنها در شركتهاي مختلف جنايي بحث مي كنند. هكرها نشت داده ها را در تلگرام به دو صورت به اشتراک می گذارند راههای متفاوت. اول ، کانال های تلگرامی وجود دارد ، جایی که هکرها با توضیحات مختصر درباره آنچه مردم می توانند در داخل پیدا کنند ، اطلاعات را ارسال می کنند. این کانالها با حداقل مکالمه در آنها منفعل تر هستند. بعضی از کانال ها 10،000 هزار دنبال کننده دارند. داده های تخلیه شده در یک کانال هک به اشتراک گذاشته شده است. روش دیگری که هکرها استفاده می کنند گروه های هک اختصاصی است که صدها عضو به طور فعال در مورد جنبه های مختلف جرایم اینترنتی بحث می کنند [ گپ در یک گروه هک تلگرام. نمونه هایی از داده ها به طور مستقیم در یک گروه به اشتراک گذاشته می شوند. به طور کلی ، به نظر می رسد بیشترین نشت و هک داده ها فقط پس از فروش در وب تاریک در تلگرام به اشتراک گذاشته شد – یا هکر موفق به یافتن خریدار نشد و تصمیم گرفت اطلاعات را به صورت عمومی به اشتراک بگذارد و ادامه دهد. برخی از اطلاعات نشت ماه ها بود ، اما بسیاری از آنها به همین ترتیب بود هکرها از تلگرام به عنوان بخشی از حملات سایبری و طرح های باج خواهی نیز استفاده کرده اند. پس از آنکه هکرها یک پایگاه داده از شرکت اسرائیلی شیربیت دزدیدند ، آنها یک گروه تلگرامی ایجاد کردند و شروع به اشتراک گذاری اطلاعات حساس به عنوان نوعی اخاذی علیه این شرکت کردند. به طور سنتی ، هکرها به شبکه تاریک اعتماد می کردند یا سایر انجمن های ناشناس برای به اشتراک گذاشتن ، بحث و فروش اطلاعات مربوط به نشت داده ها و هک های موفق. با این حال ، تلگرام مزایای بی شماری را ارائه می دهد. تنها چیزی که برای پیوستن به آن نیاز دارید یک شماره تلفن همراه است که گویا از سایر کاربران پنهان است ، اما برای تأیید تلگرام و پیامک قابل مشاهده است. از لحاظ تئوری ، اجرای قانون می تواند شماره تلفن یک کاربر تلگرام را درخواست کند ، یا هکرها می توانند آن را وارد کنند و آن را سرقت کنند. ایجاد کانال ها و گروه های تلگرامی همچنین موجب می شود مجرمان از ثبت نام در یک میزبان وب یا سرویس دامنه ، محافظت از آنها در برابر حملاتی مانند DDoS ، و نیاز به محافظت از عملیات آنها در برابر اسکنرهای آنلاین و ابزارهای امنیتی را کاهش می دهد. تلگرام همچنین مانع ورود بسیار کمتری برای افراد توزیع کننده داده و افراد امیدوار دریافت آن دسترسی تلگرام به مراتب بیشتر از وب تاریک است که برای دستیابی و پیمایش به دانش فنی خاصی نیاز دارد و اقدامات ایمنی و حریم خصوصی قوی تری را نیز در پی دارد. هکرها می توانند به مخاطبان گسترده تری دسترسی پیدا کنند و اطلاعات را خیلی سریعتر به اشتراک بگذارند روی برنامه نصب شده روی دستگاه یا رایانه. در طول تحقیقات ما ، اعضای این گروه ها شاهد بارگیری پرونده های zip از محل تخلیه داده ها و سپس پرسیدن چگونگی باز کردن آنها یا اینکه به چه ابزارهایی برای استفاده از آنها نیاز دارند. این نشان می دهد که حتی افرادی که سواد رایانه ای بسیار کمی دارند (و احتمالاً در وب تاریک نیستند) به اطلاعات فوق العاده حساس متعلق به میلیون ها نفر دسترسی پیدا می کنند. به احتمال زیاد ، آنها همچنین این داده ها را به هیچ وجه امن ذخیره نمی کنند. ، مجموعه دیگری از مسائل و نگرانی ها را ایجاد می کند. تلگرام همچنین به هکرهای مخرب و مجرمان سایبری دامنه قابل توجهی برای خودکار کردن فعالیت هایشان ارائه می دهد. ربات های تلگرام به توسعه دهندگان این امکان را می دهند تا برنامه های شخص ثالث را در سیستم عامل اجرا کنند. معمولاً شرکت ها از این فناوری برای تبلیغات و کمپین های بازاریابی استفاده می کنند. هکرها می توانند از ربات ها برای اجرای عملیات خود استفاده کنند در حالی که در سایه هستند و نفوذ خود را به راحتی در چت ها و گروه ها گسترش می دهند. سرانجام ، تلگرام در مقابله با میزان غیرقانونی و غیرقانونی بسیار کند عمل کرده است فعالیت خطرناکی در برنامه اتفاق می افتد. هکرها می دانند که به احتمال زیاد می توانند ناشناس و مصون از نظارت یا پاسخگویی اساسی باشند. تلگرام اقدامات محدودی برای خاموش کردن این گروه ها انجام داده است ، اما برخی از آنها ماه ها قبل از هرگونه فعالیتی فعالیت می کنند اقدام صورت گرفته است. در آن زمان ، آنها می توانند به طور آشکار داده های خصوصی میلیون ها نفر را به اشتراک بگذارند. برخی از سرپرستان گروه نیز یک گروه "پشتیبان" ایجاد می کنند که آماده پذیرش اعضای جدید است و در بالای گروه قرار می گیرد. به این ترتیب ، اعضا می دانند که اگر گروه اصلی خاموش شود ، به گروه "پشتیبان" بپیوندند. بنابراین ، آنها می توانند پشتیبان گیری را ادامه دهند و گویی هیچ اتفاقی نیفتاده است. در مقابل ، تلگرام اشتیاق بسیار بیشتری نسبت به تعطیلی گروه های مشکل دار در مناطق دیگر مانند دزدی دریایی نشان داده است. این شرکت به طور مداوم هر گروه یا کانال مشترک مطالب دارای حق چاپ توسط کاربران را تعطیل می کند. بنابراین ، به نظر می رسد که وقتی به دلیل فعالیت در برنامه ، نسبت به اقدامات قانونی احساس مسئولیت می کنند ، دارندگان تلگرام خوشحال می شوند که وارد شوند – علی رغم محبوبیت روزافزون به عنوان یک برنامه ارتباطی متمرکز بر حریم خصوصی ، بیشتر ادعاهای تلگرام برای رعایت استانداردهای بالا برای حفظ حریم خصوصی گمراه کننده هستند. تلگرام فوق العاده پنهانی است و با شفافیت صفر کار می کند. دو برادر روسی این شرکت را تأسیس کردند ، قبل از اینکه در دبی مستقر شوند ، سالها در شهرهای مختلف رفت و آمد کردند. این شرکت رسماً محل استقرار اعضای تیم یا دفاتر خود را فاش نمی کند. رمزگذاری آنها توسط «بنیانگذاران» «خانگی» است و مورد انتقاد گسترده کارشناسان قرار گرفته است. این شرکت ادعا می کند منبع باز است که در بهترین حالت اغراق است. مهمترین قسمت سیستم آن – سرورها – همچنان یک جعبه سیاه بسته است. و سرانجام ، تلگرام اطلاعاتی را که از کاربران جمع می کند ، نحوه استفاده و یا آنها را با چه کسانی به اشتراک می گذارد ، فاش نمی کند. "گزارش شفافیت" وعده داده شده آنها با وجود درخواست های متعدد داده ها از دولت های مختلف ، تا امروز خالی است. اینها تنها برخی از پرچم های قرمز اطراف این شرکت است. اگر شرکت هرگز تصمیم بگیرد از دسترسی خود به داده ها ، هویت و فعالیت آنها سوit استفاده کند ، می تواند نامشخص بودن شبه در تلگرام نتیجه معکوس بدهد موارد زیر نمونه ای از بزرگترین و نگران کننده ترین داده های تخلیه شده است که تیم ما در شش ماه گذشته به عنوان اعضای گروه های تلگرامی مشاهده کرده است. سلب مسئولیت: ما این نقض داده ها را کشف نکردیم. آنها در حال حاضر بصورت آنلاین در Telegram و به طور بالقوه در سیستم عامل های دیگر به اشتراک گذاشته می شوند. هر کسی که فکر می کند ممکن است تحت تأثیر قرار بگیرد باید درمورد تهدیدات احتمالی ، مانند تصاحب حساب ، کلاهبرداری فیشینگ ، سرقت هویت ، حمله ویروسی و کلاهبرداری ، کاملاً مراقب و هوشیار باشد. اگر نگران این نقض اطلاعات هستید ، ورود به سیستم خود را تغییر دهید اعتبار نامه برای هر حساب آنلاین ، یاد بگیرید که چگونه ایمیل های فیشینگ را ردیابی کنید و برخی اقدامات را برای بهبود حریم خصوصی آنلاین خود انجام دهید. از: در 24 فوریه 2021 در تلگرام ظاهر شد حجم: 800 مگابایت وب سایت: http://playbooksports.com/cepts19659002] داده از 100000 هزار نفر از شهروندان ایالات متحده ، از جمله اطلاعات مربوط به فعالیت قمار آنلاین و خریدهای انجام شده در فروشگاه وب سایت . داده های در معرض شامل: از: ظاهر شد در تلگرام در تاریخ 10 آوریل 2021 وب سایت : 4shared.com 4Shared یک وب سایت اشتراک فایل است که در آن کاربران می توانند برای بارگیری فایل های رسانه ای به یکدیگر پیوند ارسال کنند. یک هکر توانست لیستی از 3.5 میلیون پرونده بارگذاری شده در 4Shared را بدست آورد. اینها شامل فیلم های دزدی دریایی ، موسیقی ، کتاب ، همراه با وسایل شخصی مانند عکس و فیلم بود. همچنین پیوندهایی به پروفایل های کاربر 4Shared وجود داشت. نمایه ها فقط شامل نام کاربری بودند ، اما هنوز هم می توان از آنها برای یافتن اطلاعات اضافی استفاده کرد. چند روز پس از اشتراک گذاری در تلگرام ، URL ها غیرفعال شدند و دیگر امکان دسترسی به محتوا وجود نداشت. تیم ما حتی کشف کرد "کیت های فیشینگ" بین افرادی که موسسات مالی را به دلیل کلاهبرداری در میان پرونده های موجود در داده های تخلیه شده به اشتراک می گذارند ، به اشتراک گذاشته شده است. این بسته های غیرقانونی فیشینگ نام شخص را در پشت کلاهبرداری و چگونگی برنامه ریزی برای هدف قرار دادن م institutionsسسات در یک طرح جنایی قرار داده است. از: در اصل در سال 2019 فاش شد ؛ در سال 2021 مجدداً در تلگرام ظاهر شد در سال 2019 ، فینیاس فیشر ، متخلف ، تخلیه داده های "Sherword" را منتشر کرد که حاوی لیست مشتری یک بانک خارج از ساحل مستقر در جزایر کیمن و جزیره من (همراه با سایر مقاصد) است. [19659002] نقض داده ها اخیراً بار دیگر در تلگرام به اشتراک گذاشته شد. این نمونه ای از نقض داده های قدیمی است که برای دسترسی به مخاطبان بسیار گسترده تر از زمانی که در ابتدا در تلگرام به اشتراک گذاشته شده است. از: در اصل در دسامبر سال 2020 فاش شده است. در آوریل 2021 در اندازه: 35 GB وب سایت: click.org Click یك نرم افزار بازاریابی است كه در اواخر دسامبر سال 2020 نقض شده است. این نقض از آن زمان در یک گروه تلگرامی رخ داده است. داده تخلیه شامل 35 گیگابایت داده بود ، از جمله تخلیه SQL با 2.7 میلیون گزارش معاملات انجام شده توسط کاربران click.org. اطلاعات درج شده شامل: [19659047] نامهای کامل

از: در ژانویه 2021 در تلگرام ظاهر شد [19659002] وب سایت: https://www.meetmindful.com/cepts19659002] یک هکر داده ها و اطلاعات حساب شخصی 2.28 میلیون کاربر را در سایت همسریابی Meet Mindful در وب تاریک منتشر کرد و بعداً ظاهر شد در تلگرام. داده های در معرض شامل: از: در ابتدا در سال 2019 فاش شد ، در آوریل 2021 در تلگرام ظاهر شد بسیاری از افراد اکنون از نقض گسترده داده در فیس بوک که در سال 2019 رخ داده است. در آن زمان ، این شرکت از این تخلف آگاه بود اما ترجیح داد این گزارش را به کاربران یا مقامات گزارش ندهد. داده های 533 میلیون کاربر فیس بوک توسط هکرها در آوریل 2021 در دسترس قرار گرفت با این وجود ، قبل از ویروسی شدن داستان ، امکان بارگیری داده ها از تلگرام نیز وجود داشت. از: در اصل حدوداً درز کرده بود. 12 آوریل 2021 در تاریخ 23 آوریل 2021 در تلگرام ظاهر شد اندازه: 26 گیگابایت یک پایگاه داده از یک منبع ناشناخته ، با پرونده های دقیق تا 250 میلیون شهروند ایالات متحده. (بستگی به ورودی های تکراری دارد). داده ها در مجموعه داده های مبتنی بر خانوارها مرتب شده اند ، که حاکی از آن است که آنها به عنوان بخشی از یک پروژه تحقیقاتی یا پیمایشی در مقیاس بزرگ جمع آوری شده اند. هر مجموعه داده حاوی مقدار زیادی اطلاعات فوق العاده دقیق درباره افراد درون یک خانواده بود. اطلاعات درج شده شامل: در زیر تصویر صفحه ای از یک گروه تلگرامی است که در آن تخلیه داده به صورت پرونده CSV برای خواندن هر کسی. یک هکر داده های خصوصی حداکثر 250 میلیون شهروند آمریکایی را به اشتراک می گذارد یکی از بزرگترین موارد نقض داده ها که در تحقیقات خود مشاهده کردیم ، یک داده واقعاً گسترده از 670 وب سایت ، از جمله شبکه ای از وب سایت های پورنو و شرکت های وابسته به آنها. هکر مسئول بیش از 515 مگابایت داده از شرکت Effex Media به اشتراک گذاشت. دامپ داده غول پیکر حاوی صدها تخلیه کوچکتر از وب سایت های مختلف تحت مدیریت و متعلق به Effex Media و وب سایت های وابسته به فروش محصولات این شرکت ها بود. هر یک از این تخلیه ها اطلاعات خصوصی ده ها نفر را نشان می داد در وب سایت ها ثبت نام کرده بود یا از یکی از فروشگاه های آنلاین خود محصولات خریداری کرده بود. Effex Media دارای چندین وب سایت پورنو کمتر شناخته شده ، مانند seymourbutts.com ، airerose.com و bustynetwork.com است. هر یک از این موارد ، و موارد دیگر ، در نقض داده ها گنجانده شده است. Effex Media همچنین با شبکه ای از فروشگاه های "dropshipping" همکاری می کند تا محصولات خود را به صورت آنلاین بفروشد. فروشگاه های Dropshipping خرده فروشان آنلاین هستند که هرگز هیچ کالایی را ذخیره نمی کنند بلکه به سادگی به عنوان واسطه ای ارتباط برقرار می کنند که مصرف کننده سعی در خرید کالایی با تأمین کننده ای دارد که آن را می فروشد (در این مورد Effex Media). 19659009] بین هکرهای داده ای که از وب سایتهای Effex Media و سایر شرکتهای وابسته به آن به دست آمده است ، ما قادر به مشاهده مقدار زیادی اطلاعات خصوصی و سازشکارانه از افراد استفاده کننده از این سایتها بودیم ، از جمله: موارد زیر نمونه داده های کاربر و مشتری از Effex Media است وب سایت ها و شرکت های وابسته آنها. داده های PII از عضوی از یک وب سایت Effex Media. کاربران عضویت در وب سایت Effex Media را لغو می کنند. PII از وب سایت وابسته Effex Media واقعیت این است که بسیاری از هکرها و مجرمان سایبری (البته به گفته "طرفداران" جرایم اینترنتی) تلگرام را در پیش گرفته اند یک تشدید جدی در روند ادامه جرایم اینترنتی است. کسانی که درگیر این امر هستند. در هک غیرقانونی ، کلاهبرداری آنلاین و سایر اقدامات مجرمانه به وضوح تقریباً مسئولیت پذیری را به صفر رسانده است. آنها به طور فزاینده ای جسورتر شده اند و ظاهراً هیچ مشکلی در مورد بحث آزادانه درباره فعالیت های خود در یک برنامه پیام رسان نیمه عمومی ندارند. با این کار ، آنها می توانند دامنه فعالیت های مخرب خود را به میزان قابل توجهی افزایش دهند و بسیاری از افراد را ترغیب به جرایم اینترنتی کنند. راحت و بدون خطر به نظر برسد. این می تواند یک اثر مخرب ویرانگر در سراسر جهان ایجاد کند. دولت ها و سازمان های امنیت سایبری در حال تلاش برای مقابله با مقیاس فزاینده حملات سایبری ، هک و کلاهبرداری آنلاین هستند. در حدود 20/3 میلیون شغل امنیت سایبری در سال 2021 تکمیل نشده است ، زیرا کارفرمایان برای تأمین تقاضا با کارکنان کافی آموزش دیده تلاش می کنند. اگر نسل کل هکرهای آماتوری که در تلگرام به سر می برند برای پیگیری جرایم اینترنتی الهام گرفته شده اند ، این تأثیر می تواند ویرانگر باشد. موفقیت یا عدم موفقیت آنها ، [تعقیب و پیگرد قانونی این آماتورها] موجب خسته شدن تلاشهای قبلاً تنش زا خواهد شد ، که منابع ارزشمندی را از نظارت و مبارزه با مجرمان بزرگتر و حملات سایبری دور می کند. و در حالی که ما " کاملاً دلسوز افرادی که از تلگرام برای جشن گرفتن و توزیع هک های خود استفاده می کنند نیستند ، آنها ممکن است سرانجام از انجام این کار پشیمان شوند. تلگرام در خفا عمل می کند ، با شفافیت و پاسخگویی صفر. این شرکت هرگز جزئیات مربوط به نحوه نظارت بر کاربران یا اطلاعات آنها را به اشتراک نمی گذارد – یا اینکه این اطلاعات را با چه کسی به اشتراک می گذارد. استفاده از تلگرام برای انجام کارهای غیرقانونی می تواند نتیجه چشمگیری داشته باشد – هم برای هکرهایی که کارهای خود را به اشتراک می گذارند و هم برای افرادی که آنها را دنبال می کنند. [19659002] بنابراین ، امیدوارم که سرانجام تلگرام شروع به پرداختن به این موضوع کند. کشف جوامع موفق هک مجرمانه در تلگرام نمایانگر فصل جدید و نگران کننده ای در وخیم تر شدن اپیدمی جرایم اینترنتی در سراسر جهان است. ] اگر شرکت وارد عمل نشود و مسئله را حل نکند ، یا نهادهای نظارتی و دولت آن را مجبور نکنند ، انجمن های جرایم اینترنتی تلگرام امنیت و امنیت میلیون ها نفر را تهدید می کند. علاوه بر این ، آنها می توانند جرایم اینترنتی را به یک فعالیت آماتوری تبدیل کنند ، که در آن حتی فردی با سواد رایانه ای محدود می تواند طرح های جنایی بالقوه مخربی را دنبال کند. در حالی که این جوامع تشدید عمده ای را نشان می دهند ، آنها به سادگی می توانند گامی کوچک برای جرایم اینترنتی باشند. یک سرگرمی اصلی است. vpnMentor بزرگترین وب سایت بررسی VPN جهان است. آزمایشگاه تحقیقاتی ما یک سرویس حرفه ای است که سعی در کمک به جامعه آنلاین در دفاع از خود در برابر تهدیدات سایبری دارد ضمن اینکه سازمان ها را در مورد محافظت از اطلاعات کاربران خود آموزش می دهد. تیم تحقیق اخلاقی ما برخی از تأثیرگذارترین داده های نقض اطلاعات را کشف و افشا کرده است. سالهای اخیر. این شامل گروهی از VPN های رایگان است که به طور مخفیانه فعالیت و داده های کاربران خود را ردیابی می کنند و به صورت آنلاین درز می کنند. ما همچنین اقدامات احتمالی جنایتکارانه و کلاهبرداری هایی را هدف قرار داده ایم که کاربران را در Spotify ، Instagram و Facebook هدف قرار داده اند. همچنین ممکن است بخواهید گزارش نشت VPN و گزارش آمار حریم خصوصی داده ها را بخوانید. ] معرفی جعبه نشت جعبه لیک در Dark Web میزبانی می شود و به هکرهای اخلاقی اجازه می دهد هرگونه نقض داده ها را به صورت آنلاین به صورت ناشناس گزارش دهند. متناوباً ، هر کسی می تواند در vpnMentor ، هر زمان و از هرجایی ، نقض حریم خصوصی شما نقض کند. جعبه نشت را در اینجا علامت بزنید >> قبل از اینکه همه ما این رایانه های جیبی شگفت انگیز را بدست آوریم ، دنیای پیام رسان ها عمدتا با رایانه رومیزی یا رایانه شخصی شما زندگی می کردند. با سرویس هایی مانند MSN Messenger و AIM حاکم بر سر و صدا. خوب ، از آن زمان به بعد ، چیزهای زیادی تغییر کرده است ، با اشغال ارواح مانند WhatsApp و Facebook Messenger. از زمان تغییر این اولویت ها ، پیام رسان های دسک تاپ تا حدودی از اهمیت خود کاسته اند ، اما هنوز مخاطبان زیادی برای آنها وجود دارد. و در این لیست ، نگاهی خواهیم انداخت به بهترین پیام رسان های دسک تاپ که در حال حاضر موجود هستند. سیگنال برای بسیاری از افراد به عنوان گزینه واقعی انتخاب شده است زیرا فیس بوک و واتس اپ به دنبال برداشت اطلاعات شما حتی بیش از آنچه در گذشته بودند ، هستند. به عنوان یک پیام رسان موبایل ، واقعاً عالی است. با رمزگذاری قوی به صورت پیش فرض از انتها به انتها و زیبایی شناسی موبایل تمیز که درک آن آسان است. اما آیا این بهترین پیام رسان دسک تاپ است؟ برنامه دسک تاپ برای Signal در ویندوز ، macOS و لینوکس در دسترس است. بنابراین ، همه محبوب ترین گزینه ها تحت پوشش قرار می گیرند ، اما یک هشدار بزرگ وجود دارد که ممکن است یک توافق بر هم زننده باشد یا نباشد. برای استفاده از Signal در دسک تاپ ، ابتدا باید Signal را روی تلفن خود نصب و تنظیم کنید. این احتمالاً برای اکثر افراد مسئله ای نخواهد بود ، اما موضوعی است که باید بخاطر بسپارید. برنامه دسک تاپ سیگنال از یک زبان طراحی کاملاً مشابه با برنامه موبایل پیروی می کند ، بنابراین اگر با آن آشنا باشید در خانه درست خواهید بود. برنامه دسک تاپ بسیار ساده است و هیچ عملکرد اضافی در نسخه موبایل ارائه نمی دهد. اگر قبلاً کاربر Signal هستید ، برنامه دسک تاپ برای دسترسی به پیام های تلفن همراه از طریق رایانه عالی است. اما به عنوان یک پیام رسان دسک تاپ مستقل ، کاملترین گزینه یا کاملترین گزینه نیست. اختلاف اخیراً مورد توجه قرار گرفته است. آنچه که به عنوان یک سرویس پیام رسان دسک تاپ با هدف گیمرها آغاز شد ، بسیار بیشتر شده است. اختلاف تقریباً به محلی برای جمع شدن آنلاین اجتماعات در واقعیت تبدیل شده است. و استفاده از Discord ، تا آنجا که به تجربه کاربر می رسد ، بسیار مناسب است. این به راحتی قابل چشمان است ، به خوبی چیده شده است و موارد مفید بسیاری مانند ارسال مستقیم GIF از پیام رسان ، گفتگوی صوتی و حتی اشتراک صفحه را ارائه می دهد. برنامه های دسک تاپ و موبایل از نظر کاربر به خوبی در کنار هم قرار گرفته اند. اختلاف در همه سیستم عامل های بزرگ نیز موجود است. ما در hide.me VPN برای امنیت و حریم خصوصی اهمیت زیادی قائل هستیم ، بنابراین یک مشکل بزرگ در Discord این است که رمزگذاری پیام های شما صفر است. همه آنها در یک سرور متمرکز ذخیره شده اند که در هر زمان ممکن است نقض شوند. در حالی که این ممکن است مشکلی برای درگیر شدن در یک انجمن ، برای چت های خصوصی نباشد ، شاید به جای دیگری نگاه کنید. این مشکل باعث می شود که Discord به عنوان بهترین پیام رسان دسک تاپ نامیده شود. شرم آور است زیرا بدون شک Discord یک برنامه عالی برای استفاده است ، اما از نظر امنیت و حفظ حریم خصوصی ، چیزهای زیادی برای خواستن باقی می ماند. ممکن است بسیاری از شما از قبل با اسلاک آشنا شده باشید ، مخصوصاً در طی این بیماری همه گیر و کار در خانه. Slack یک پیام رسان دسک تاپ است که به دنبال ایجاد یک محیط تجاری است ، اما دارای ویژگی های جالب بسیاری است که آن را به عنوان یک پلت فرم چت عمومی نیز انتخاب خوبی می کند. اولاً ، اسلاک رمزگذاری شده پایان به انتها است ، که یک ضروری است. و حتی از 2FA نیز پشتیبانی می کند ، که افزودنی بسیار خوبی است. تجربه کلی دسک تاپ Slack بسیار آسان قابل درک است و می تواند بسیار قدرتمند باشد خصوصاً در مورد مواردی مانند اسناد گوگل یا سایر مجموعه های اداری. Slack را می توانید در ویندوز ، macOS و Linux پیدا کنید. شایان ذکر است که اسلاک گزینه های پولی دارد. یک ردیف رایگان وجود دارد اما برخی از ویژگی ها را از دست می دهد که اگر فقط از آن به عنوان یک پیام رسان عمومی استفاده می کنید لزوماً مسئله مهمی نیست. مانند سابقه پیام نامحدود و چندین فضای کاری. استفاده از اسلک هم در تلفن همراه و هم در دسک تاپ خوب است. و به لطف تمرکز آن بر محیط سازمانی ، امنیت را نیز جدی می گیرند. بنابراین ، Slack قطعاً ارزش دیدن را دارد. پروتکل Matrix به دلیل نحوه کار ، جانوری متفاوت با بسیاری از پیام رسان های دیگر است ، نیازی به گفتن نیست که هنوز خیلی جدید است. Matrix یک پیام رسان متمرکز نیست خدماتی مانند سیگنال یا اختلاف. این کار اساساً در سراسر دنیا توزیع می شود. با سرورهای مختلف میزبان پروتکل Matrix. این به ویژه برای کسانی که به حریم خصوصی و امنیت اهمیت می دهند بسیار مفید است زیرا شما حتی می توانید سرور Matrix خود را از خانه میزبانی کنید. این امر باعث می شود که ماتریکس نهایت حریم خصوصی و امنیت را داشته باشد. اگرچه Matrix فقط یک پروتکل است ، چندین مشتری Matrix وجود دارد که می توانید از آنها استفاده کنید. حتی می توانید خودتان بسازید! محبوب ترین Element است که دارای یک برنامه دسک تاپ خوب است. اما موارد دیگری وجود دارد که می توانید امتحان کنید ، مانند FluffyChat. عنصر به هیچ وجه کامل نیست. هنوز هم دارای چند مسئله است که نیاز به حل آنها دارد. اما حتی اگر هنوز خیلی جوان است ، یک تجربه عالی ارائه می دهد که فقط می تواند از اینجا بهتر شود. از آنجا که تعداد زیادی مشتری مختلف وجود دارد ، شما مطمئناً یکی از سیستم عامل های خود را پیدا خواهید کرد. حتی یک مشتری Matrix برای Nintendo 3DS وجود دارد! اگر اهل فن هستید ، Matrix بهترین پیام رسان دسکتاپ برای پیام خصوصی دسکتاپ خصوصی و ایمن است. مخصوصاً اگر سرور خود را تنظیم کنید. محبوبیت تلگرام در طول سالها افزایش یافته و محلی برای پاتوق و گپ زدن برای بسیاری از جوامع شده است. در حالی که در تلفن همراه است ، دارای یک برنامه دسکتاپ کاملاً مطبوع است که در همه سیستم عامل های اصلی دسک تاپ موجود است ، بنابراین در اینجا یک رقیب است. از نظر امنیتی ، هرچند بهترین نیست. به طور پیش فرض ، 1 از 1 گپ رمزگذاری نشده است ، باید به صورت دستی روشن شود. و لحظه ورود به چت های گروهی ، گزینه ای برای فعال کردن رمزگذاری وجود ندارد. اگر این مسئله شما را آزار نمی دهد ، تلگرام یک مسنجر رومیزی با کاربرد آسان و دارای ویژگی های زیادی است که چیزهای زیادی برای ارائه دارد. فقط شرم آور است که امنیت و رمزگذاری بخشی از بسته پیش فرض نیست. Pidgin یک سرویس پیام رسان رایگان ، سبک وزن و منبع باز برای دسک تاپ است که تجربه ارسال پیام ساده و هیجان انگیز را ارائه می دهد. برخلاف سایر افراد موجود در این لیست ، Pidgin یک پیام رسان جهانی است که به شما امکان می دهد حساب های خود را از جای دیگر اضافه کنید و با استفاده از همه آنها از یک برنامه چت کنید. این از بسیاری از سرویس های مختلف چت و حتی بیشتر از طریق پلاگین پشتیبانی می کند. اگر کسی هستید که دوست دارید به روزهایی مانند eBuddy برگردید ، Pidgin یادآور آن زمان ها است. عبور از ظاهر خود ؛ Pidgin یک پیام رسان قابل اعتماد است که بهترین پیام رسان دسک تاپ برای کسانی است که ممکن است از ماشین های قدیمی یا قدرتمندتر استفاده کنند. یا فقط یک پیام رسان ساده و بدون کرک می خواهید. و به لطف منبع باز بودن ، نباید با هیچ شگفتی ناخوشایندی روبرو شوید. مشخص است که ، با وجود تمرکز بر پیام رسان های تلفن همراه ، گزینه های عالی دسک تاپ هنوز هم وجود دارد. و تحولات بسیار مهیجی از جمله ماتریکس در فضا نیز وجود دارد. نیاز شما به یک پیام رسان هرچه باشد ، امیدوارم که یکی از این لیست ها به شما کمک کند. چشم انداز پیام رسان به طور مداوم در حال پیشرفت است. همانطور که در حال حاضر پابرجاست ، بسیاری از افراد از خدمات پیام رسان مانند WhatsApp ، Facebook Messenger و iMessage برای برقراری ارتباط با دوستان و خانواده خود استفاده می کنند. اما امروزه امنیت و حریم خصوصی بیش از هر زمان دیگری مهم است. به همین دلیل است که بسیاری از افرادی مانند WhatsApp و Facebook Messenger دور می شوند. هر دو سرویس توسط فیس بوک اجرا می شوند و از برداشتن اطلاعات شما خوشحال هستند. این همان جایی است که Signal وارد می شود. Signal یک سرویس پیام رسان رایگان است که سودآوری ندارد. و از نظر ویژگی ها نیز بسیار عالی است. در اینجا نحوه استفاده از پیام رسان سیگنال آمده است. Whisper Systems از سال 2010 با محصولی مانند TextSecure و RedPhone در این نوع پیام رسان های امن سر و صدا داشت. قبل از خرید توسط توییتر در سال 2011 ، به عنوان راه اندازی رسانه های اجتماعی در آن زمان به دنبال بهبود امنیت خود بود. Open Whisper Systems در سال 2013 به عنوان یک تلاش مشترک منبع باز برای ادامه توسعه TextSecure و RedPhone ایجاد شد. در تاریخ 29 ژوئیه 2016 ، پیام رسان سیگنال توسط Open Whisper Systems به جهان عرضه شد. دو سال بعد در سال 2018 ، بنیاد سیگنال ایجاد شد. سازمانی غیرانتفاعی که به منظور کمک به ادامه کار سیگنال و تهیه یک پیام رسان منبع باز ، رایگان ، امن و خصوصی برای همه طراحی شده است. افرادی مانند WhatsApp و Facebook Messenger اساساً درآمد خود را از طریق جمع آوری داده های شما هنگام استفاده از خدمات آنها به دست می آورند. به این دلیل که این خدمات برای کسب درآمد وجود دارد. سیگنال اینگونه نیست. از آنجا كه سیگنال توسط یك سازمان غیرانتفاعی نگهداری می شود ، دیگر نیازی نیست كه توسعه دهندگان هر حركت شما را مشاهده كنند و ببینند كه چگونه می توانند از شما درآمد کسب كنند. اما سیگنال هزینه دارد ، سرورها و توسعه نیز هزینه دارند. بنابراین ، سیگنال چگونه صورتحساب ها را پرداخت می کند؟ خوب ، مانند اکثر سازمان های غیر انتفاعی ، سیگنال مقدار زیادی از پول خود را از طریق کمک های مالی به دست می آورد. اما این همه ماجرا نیست ، سیگنال همچنین از چیزهایی مانند کمک هزینه کمک می کند. از آنجا که سیگنال در پایان روز نیازی به درآمدزایی ندارد ، این امر منجر به یک سرویس پیام رسان می شود که دلیلی ندارد که مراقب همه کارهای شما باشد. این همان چیزی است که سیگنال را برای بسیاری از افراد به چنین پیشنهادی جالب توجه تبدیل می کند. اما تکیه بر پول از طریق مواردی مانند کمک های مالی و کمک های مالی ، پایدارترین درآمد نیست. به عنوان مثال WhatsApp با پشتیبانی از فیس بوک از یکی از ثروتمندترین شرکت های جهان پشتیبانی می کند. تا زمانی که واتس اپ به درآمدزایی برای فیس بوک ادامه دهد ، به حیات خود ادامه خواهد داد. اما با سیگنال ، این لزوماً اینگونه نیست. به خصوص که محبوبیت همچنان افزایش می یابد ، هزینه ها نیز افزایش می یابد و این خطر وجود دارد که از درآمد آنها بیشتر شود. همانطور که در حال حاضر پابرجاست ، سیگنال کاملا خوب پیش می رود. اما این چیزی است که باید به آن توجه کرد. Signal Messenger از پروتکل Signal برای رمزگذاری خود استفاده می کند. پروتکل سیگنال از ترکیبی از الگوریتم Double Ratchet ، prekey ها و یک مصافحه Extended Diffie-Hellman استفاده می کند. پروتکل سیگنال از الگوریتم های سطح پایین Curve25519 ، AES-256 و HMAC-SHA256 ساخته شده است. این شامل هر دو چت یک به یک و همچنین چت های گروهی است. همه موارد به طور پیش فرض در برنامه Signal رمزگذاری شده اند. قبلاً اینگونه بود که تماسهای صوتی بجای آن برای احراز هویت از SRTP با ZRTP استفاده می کردند ، اما در سال 2017 سیگنال به جای احراز هویت به استفاده از پروتکل سیگنال منتقل شد. ممکن است شما از قبل از پروتکل سیگنال استفاده می کنید. از آگوست 2018 ، در سرویس هایی مانند WhatsApp ، Facebook Messenger و Skype مورد استفاده قرار گرفته است. اگرچه فقط به طور پیش فرض در WhatsApp روشن است. با افزایش محبوبیت سیگنال ، میزان بررسی پروتکل سیگنال نیز افزایش یافته است. اولین تجزیه و تحلیل پروتکل سیگنال در سال 2014 توسط محققان دانشگاه Ruhr-University Bochum انجام شد. آنها دریافتند که به طور کلی امن است ، اما حمله احتمالی Unknown Key-share را کشف کرده اند. این نوع حمله به مهاجم این امکان را می دهد تا اساساً بدون اینکه قربانی آگاه باشد ، یک کلید را با یک طرف ناشناس به اشتراک بگذارد. بعداً ، در سال 2016 ، تجزیه و تحلیل بیشتری توسط چندین دانشگاه انجام شد که نتیجه گرفتند پروتکل سیگنال برای استفاده ایمن است. سرانجام ، در سال 2017 ، دانشگاه روهر-بوخوم یک بار دیگر حمله ای نظری را یافت که می تواند به پروتکل سیگنال انجام شود. این حمله نظری به کاربری که از داشتن یک شناسه مخفی گروه مطلع است یا قبلاً عضو گروه نبوده و یا آن را سرقت کرده است ، می تواند به عضو گروه درآید. محققان نتیجه گرفتند که این کار جدی نیست زیرا انجام این کار بدون شناسایی دشوار است ، زیرا هرگونه تغییر در گروه اعضا را هشدار می دهد محدودیت عمده در سیگنال این است که کاربران خود را ملزم به ثبت نام با شماره تلفن می کند. وقتی صحبت از ناشناس ماندن ، حفظ حریم خصوصی و دسترسی کلی به آن می شود ، این کاملاً ایده آل نیست. مدت زمان طولانی است که معرفی نام های کاربری به جای شماره تلفن ها درخواست شده است ، اما به نظر نمی رسد Signal علاقه مند به بودجه بندی این شرایط باشد. برای بسیاری ، این ممکن است مسئله ای نباشد. اما در کل با سیگنال مغایرت دارد. مجبور شدن به چیزی آسان ردیابی کنید زیرا شماره تلفن به مورد استفاده از Signal پایبند نیست. ناگفته نماند که امروزه دسترسی به شماره تلفن از طریق مواردی مانند Simjacking برای مهاجم آسان است. این فرد تصمیم می گیرد که آیا حساب پیوست شده به شماره تلفن شما یک معامله کننده است یا خیر. امروزه ، خدمات پیام رسانی فراتر از تبادل متن ساده است. بسیاری از ما از emoji ، gif ، عکس ، فیلم ، لینک و موارد دیگر استفاده می کنیم. آیا سیگنال برای علاقه مندان بصیر مدرن به اندازه کافی ارائه می دهد؟ قطعاً همینطور است! سیگنال از ابتدای راه خود مسیری طولانی را طی کرده است. این یک بار یک برنامه barebones با رابط کاربری کاملاً ناخواسته بود. اما امروزه ، اگر به چیزی مانند WhatsApp عادت کرده باشید ، با سیگنال احساس می کنید که در خانه هستید. همچنین هیچ ویژگی را از دست نخواهید داد. هر کاری که می توانید با WhatsApp انجام دهید. شما می توانید با سیگنال انجام دهید. که شامل مواردی مانند گپ گروهی ، gif ، تماس اینترنتی و گپ ویدیویی است. برای کسانی که یک همراه دسک تاپ خوب با تلفن همراه خود دوست دارند ، Signal یک برنامه دسک تاپ برای ویندوز ، macOS و Linux در دسترس دارد. می توانید در مورد آن و سایر پیام رسان های دسک تاپ در 6 برنامه برتر پیام دسک تاپ برای استفاده در لیست 2021 بیشتر بدانید! اکنون که از تاریخچه و سابقه فنی سیگنال مطلع شدید ، تصمیم گرفتید که به استفاده از Signal علاقه مند هستید. در اینجا نحوه شروع کار با Signal در Android آورده شده است. مرحله اول در iOS به طور یکسان انجام خواهد شد. اگر در Android یا App Store در iOS هستید ، به سادگی به فروشگاه Play بروید و Signal را جستجو کنید. یا با این پیوندهای Play Store و App Store مستقیم به صفحات آنها بروید. و آنها را در دستگاه خود بارگیری کنید. . برنامه را باز کنید و "ادامه" را فشار دهید. سپس سیگنال از شما شماره تلفن شما را می پرسد. اطمینان حاصل کنید که کد کشور را برای محلی که شماره شماست درست تنظیم کنید! پس از ورود ، یک پیام متنی با کد تأیید خود دریافت خواهید کرد. آن را وارد کنید و می توانیم به مرحله بعدی برویم. هنگامی که شماره خود را تأیید کردید ، می توانید حساب خود را راه اندازی کنید. ابتدا Signal نام شما را می پرسد و به شما امکان می دهد یک عکس نمایه تنظیم کنید. پس از مرتب سازی ، بعدی را فشار دهید و از شما خواسته می شود که یک پین تنظیم کنید. این پین همان چیزی است که اطلاعات شما را رمزگذاری می کند ، بنابراین مطمئن شوید که یک پین خوب انتخاب کرده و در جایی امن و مطمئن آن را یادداشت کنید. آنچه در آن وجود دارد ، حساب Signal شما تنظیم شده است و می توانید با استفاده از پیام رسان Signal با دیگران گپ بزنید. برای شروع یک گپ جدید ، کافیست روی نماد Pencil کلیک کرده و به Signal اجازه دسترسی به مخاطبین خود را بدهید. سپس می توانید هرکسی را که می خواهید با او گپ بزنید پیدا کنید و آماده رفتن هستید. بنیاد سیگنال با Signal Messenger کار تحسین برانگیزی را انجام می دهد. یک برنامه کاملاً غیرانتفاعی که فقط علاقه مند است یک پیام رسان خصوصی ، امن و ایمن برای استفاده با خانواده و دوستانتان به شما ارائه دهد. در دنیایی که به نظر می رسد برای ردیابی هر حرکت ما بسیار سخت است. خوب است بدانید که خدماتی مانند Signal وجود دارد. چیزی که واقعاً فقط برای مردم وجود دارد و نه برای هر شرکت بزرگی. ارزش سیگنال را دارد ، فقط برای کمی. چه کسی می داند ، ممکن است فقط پیام رسان مورد علاقه شما شود. The post 5 دلیل استفاده از VPN در Amazon Fire Stick اولین بار در IPVanish پدیدار شد.

سرویس ایمیل Salesforce که برای کمپین فیشینگ استفاده می شود

Spoofing Salesforce

مهاجمان از نقصی استفاده می کنند که می تواند میلیون ها روتر ، دستگاه های اینترنت اشیاء را تحت تأثیر قرار دهد

Tenable First to Disclose Flaw

A Pattern of Exploits

آیا به روز رسانی ها باید خودکار شوند؟ [

19659008] از 6 ژوئن تا 23 ژوئیه ، محققان همچنین شاهد استفاده از بیش از نیمی از آسیب پذیری های دیگر شامل سیستم هایی مانند روترهای DLink ، زیرساخت های متقاطع HyperFlex سیسکو ، روترهای Wi-Fi Tenda AC11 و اجزای شبکه از Micro بودند. فوکوس ، نشان می دهد که "گروه به طور مداوم سوء استفاده های جدیدی را به زرادخانه خود اضافه می کند."

ارزیابی آسیب پذیری شبکه مشکل

شرکت های بزرگ VPN از ردیاب ها در برنامه های خود استفاده می کنند

ردیاب چیست؟

تفاوت بین ردیاب های شخص ثالث و شخص ثالث

VPN هایی که از ردیاب استفاده می کنند حریم خصوصی شما را به خطر می اندازد

ردیاب های شخص ثالث پیشرفته هستند

ارائه دهندگان VPN که از ردیاب ها در برنامه های خود استفاده می کنند

گامی در مسیر درست

افشاگری بیشتر مورد نیاز است

آیا hide.me VPN از ردیاب ها استفاده می کند؟

خداحافظ ، گوگل آنالیتیکس!

همه سرویس های VPN به یک اندازه ایجاد نشده اند

حریم خصوصی مسنجر فیس بوک – آیا استفاده از آن بی خطر است؟

راحتی فیس بوک مسنجر

قدرت همه جا

سهولت استفاده و عملکرد

مسنجر دارای ویژگی های مختلف است

رسوایی های بی پایان فیسبوک

میراث طولانی مدت کمبریج آنالیتیکا

رمزگذاری Facebook Messenger

محدودیت های "مکالمات مخفی"

چرا مکالمات مخفی پیش فرض نیستند؟

پیام رسان فیس بوک مکالمات مخفی را بی انگیزه می کند

این به معنای حریم خصوصی شما است

جمع آوری و ردیابی داده های مسنجر فیس بوک

گنجینه داده های فیس بوک

فیس بوک اهمیتی نمی دهد

نمایه های سایه انگیز فیس بوک

گزینه های دیگری وجود دارد و آنها بهتر هستند!

سیگنال فقط یکی از گزینه های بسیاری است

از Facebook Messenger استفاده نکنید!

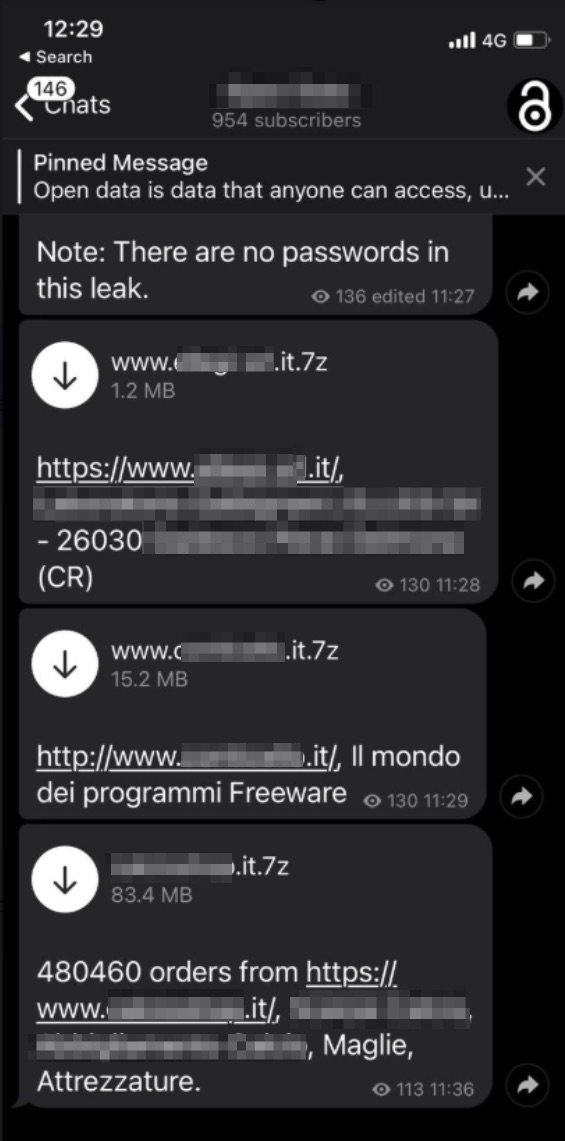

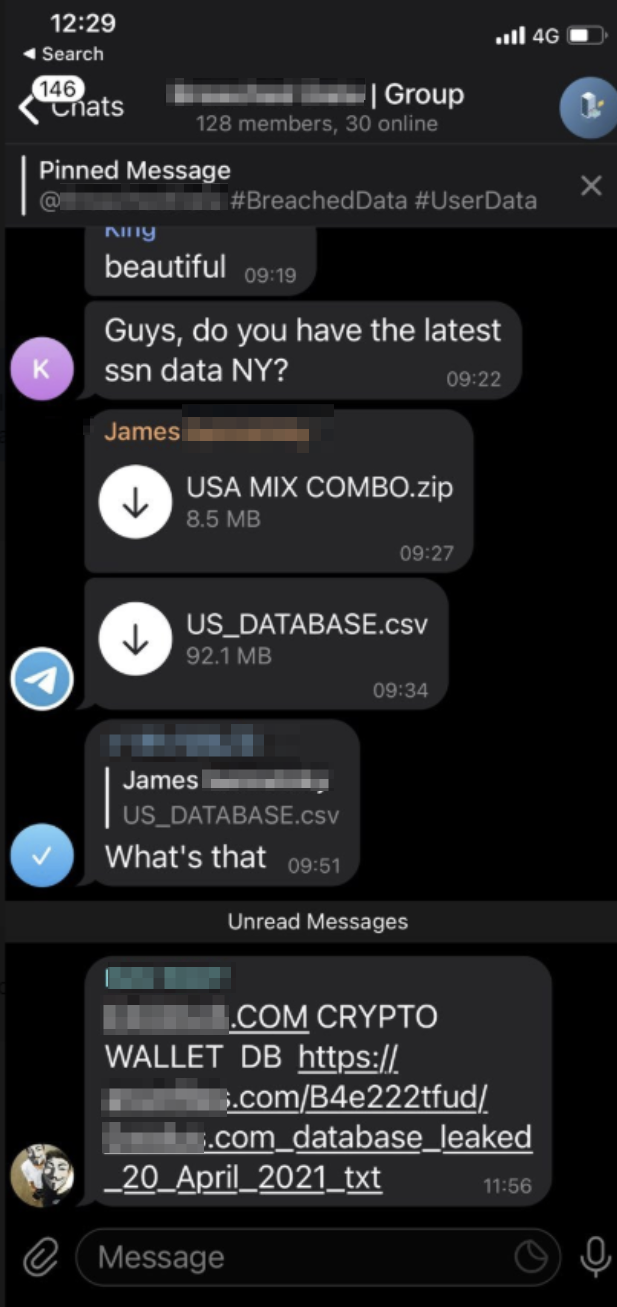

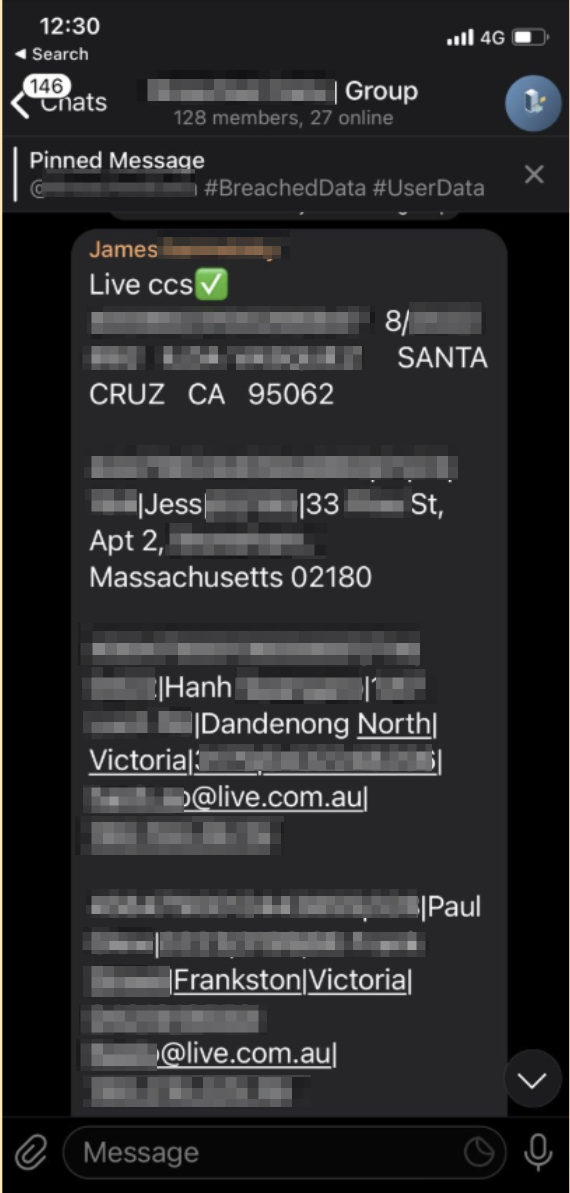

نحوه استفاده هکرها از برنامه پیام رسانی برای به اشتراک گذاشتن نشت داده ها و هک ها

هكرها چگونه از تلگرام استفاده مي كنند؟

و نحوه بهره برداری از داده های به اشتراک گذاشته شده.

چرا نشت در تلگرام ارسال می شود؟

تلگرام برای مقابله با این گروه ها چه کاری انجام می دهد؟

تلگرام آنطور که ادعا می کند خصوصی نیست

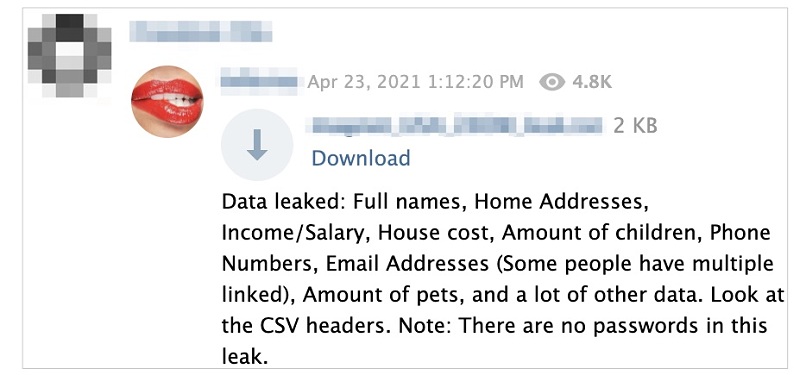

نمونه هایی از آنچه تیم ما در تلگرام دید

Playbook Sports

4 به اشتراک گذاشته شده

بانک ملی و اعتماد کیمن (جزیره من)

Click.org

Meet Mindful

Facebook Data Dump

منبع ناشناخته

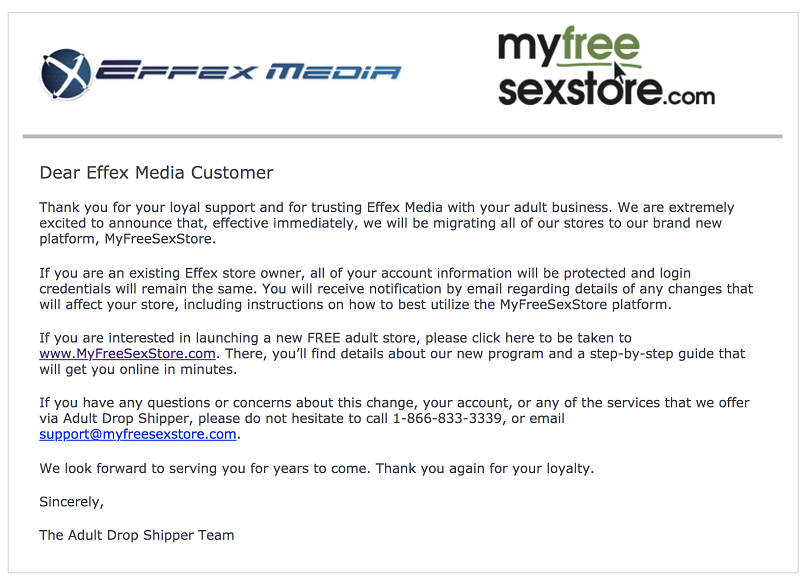

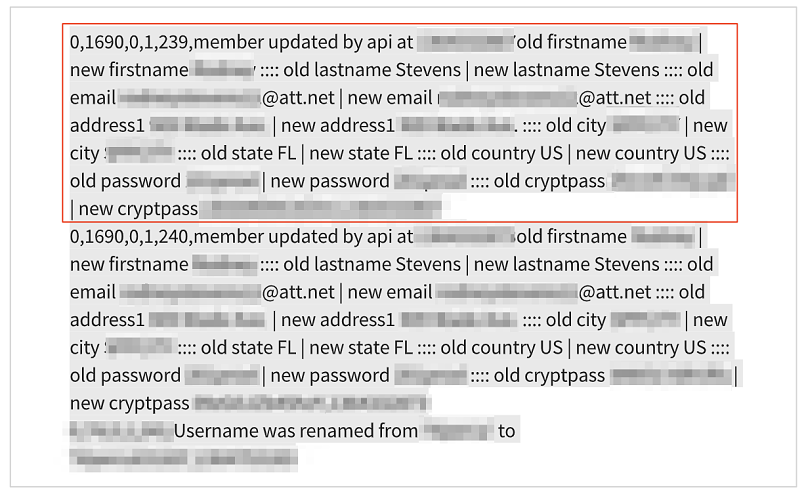

Mega-Dump: "open data.7z"

مفاهیم و تأثیر

The Bottom Line

درباره ما و گزارش های قبلی

به ما کمک کنید تا از اینترنت محافظت کنیم!

6 برنامه برتر دسک تاپ برای استفاده در سال 2021

سیگنال – پیام رسان دسکتاپ خصوصی ، امن و ساده

Discord – یک مسنجر رومیزی برای پارسه

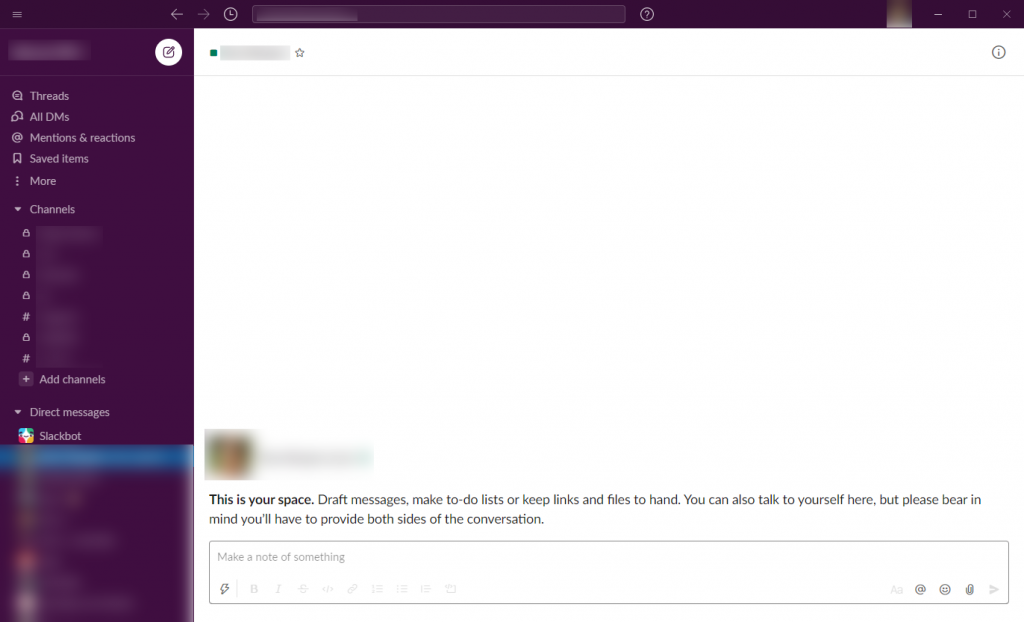

اسلک – پیام رسان سازمانی

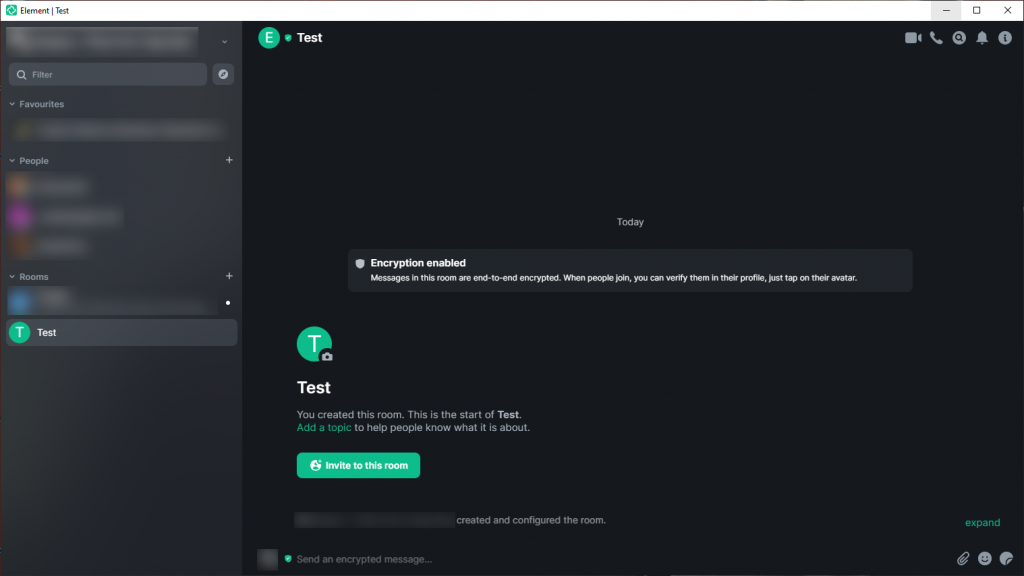

Matrix – پیام رسان دسکتاپ غیرمتمرکز ، خصوصی و امن

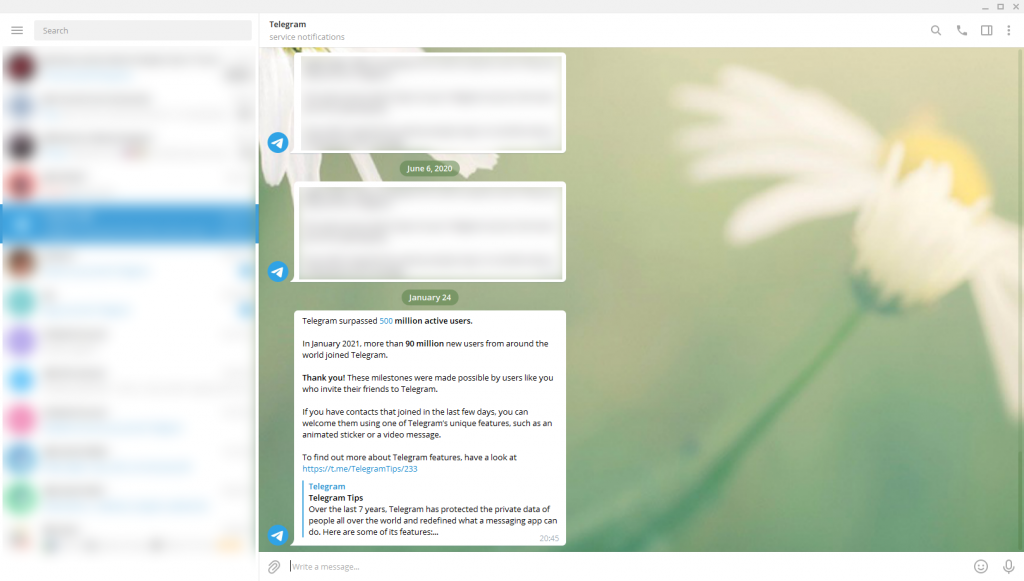

تلگرام – تجربه کاربری خوب ، فاقد امنیت

Pidgin – All-rounder all-rounder

پیام رسان های دسک تاپ هنوز هم قوی هستند!

نحوه استفاده از پیام رسان سیگنال

تاریخچه Signal Messenger

سیگنال چگونه درآمد کسب می کند؟

Signal Messenger and Security

بزرگترین محدودیت سیگنال – شماره تلفن

Signal Messenger چه ویژگی هایی دارد؟

نحوه شروع کار با Signal Messenger

مرحله اول – بارگیری سیگنال

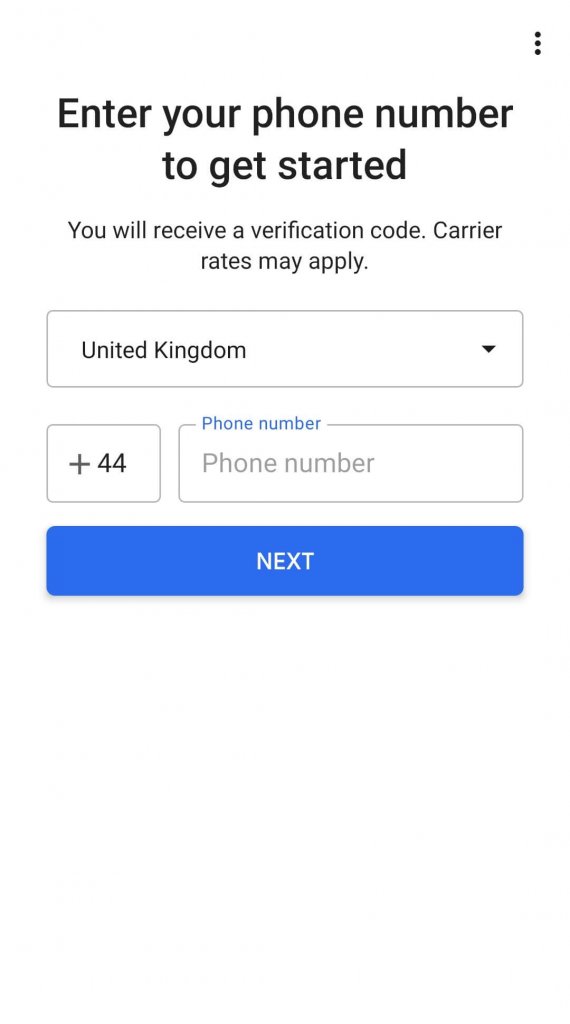

مرحله دوم – پس از بارگیری سیگنال در دستگاه ، شماره تلفن خود را وارد کنید

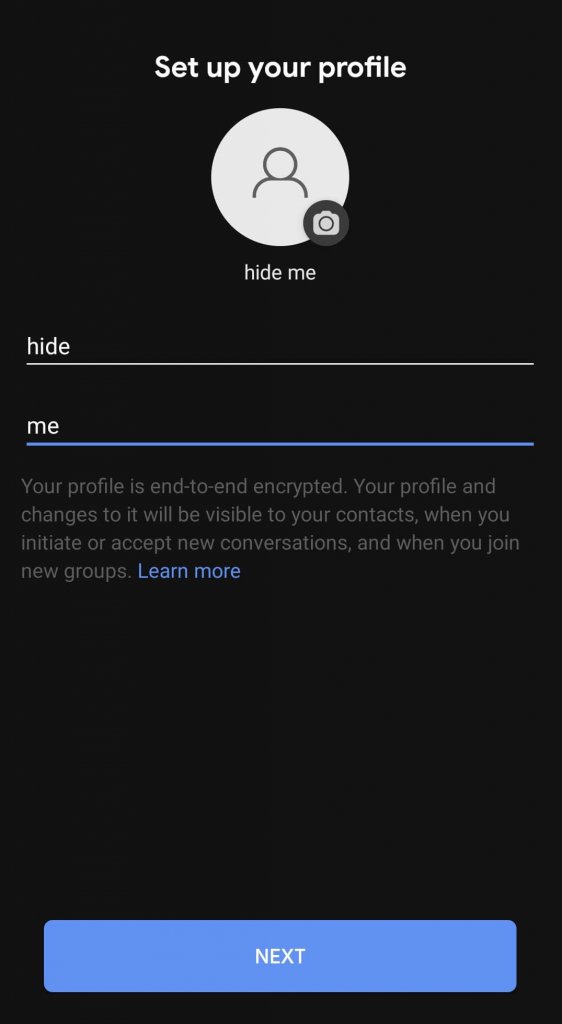

مرحله سوم – دریافت تنظیمات حساب خود

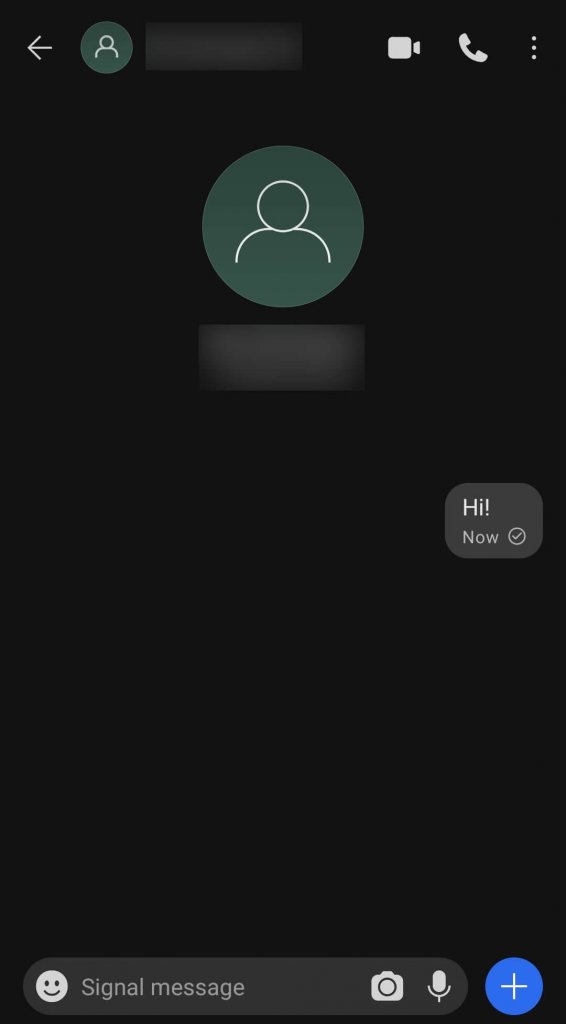

مرحله چهارم – شروع به چت کنید!

یک پیام رسان قوی که فقط بهتر خواهد شد

5 دلیل استفاده از VPN در Amazon Fire Stick

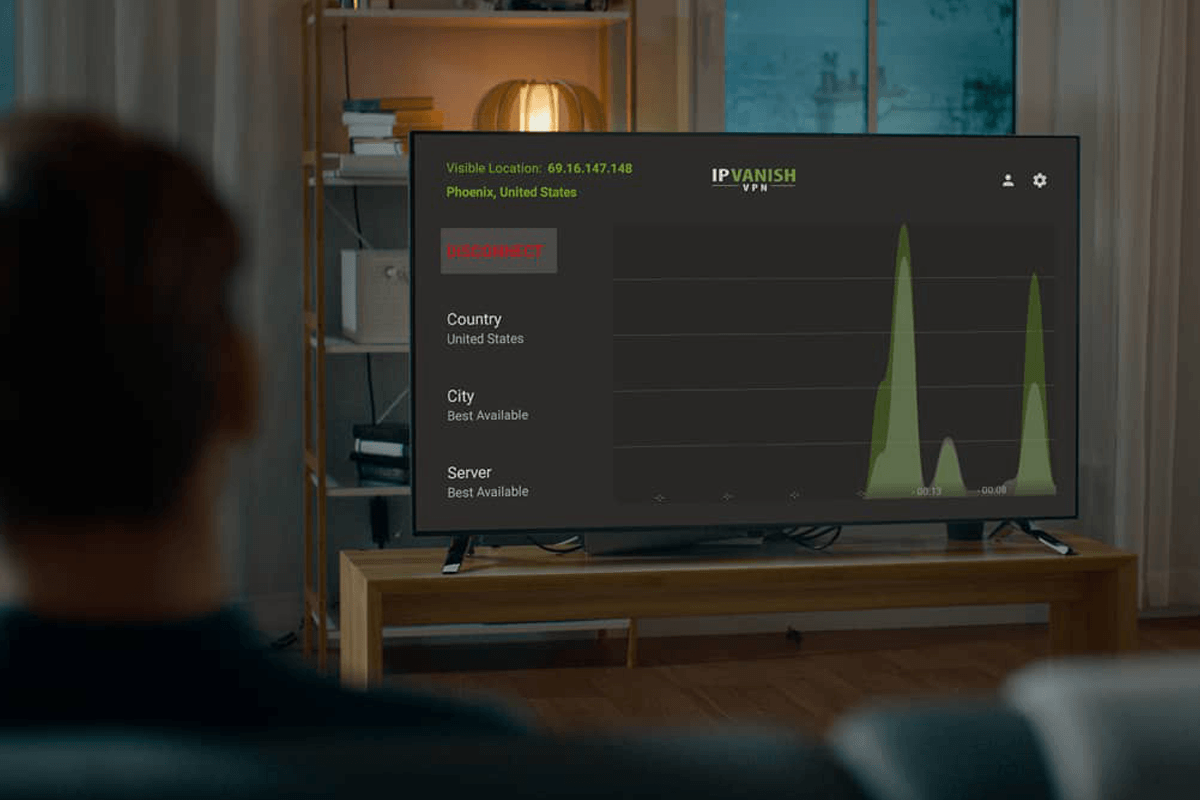

![پشت مردی که روی کاناپه نشسته و به تلویزیونی که به طور فعال برنامه IPVanish VPN را روی Fire stick اجرا می کند نگاه می کند [19659035] اگر به دنبال ارائه دهنده VPN هستید ، IPVanish </span><span style=](https://superdvd.ir/wp-content/uploads/2021/03/_833_5-دلیل-استفاده-از-vpn-در-amazon-fire-stick.png) ReviewVPN.com

ReviewVPN.com