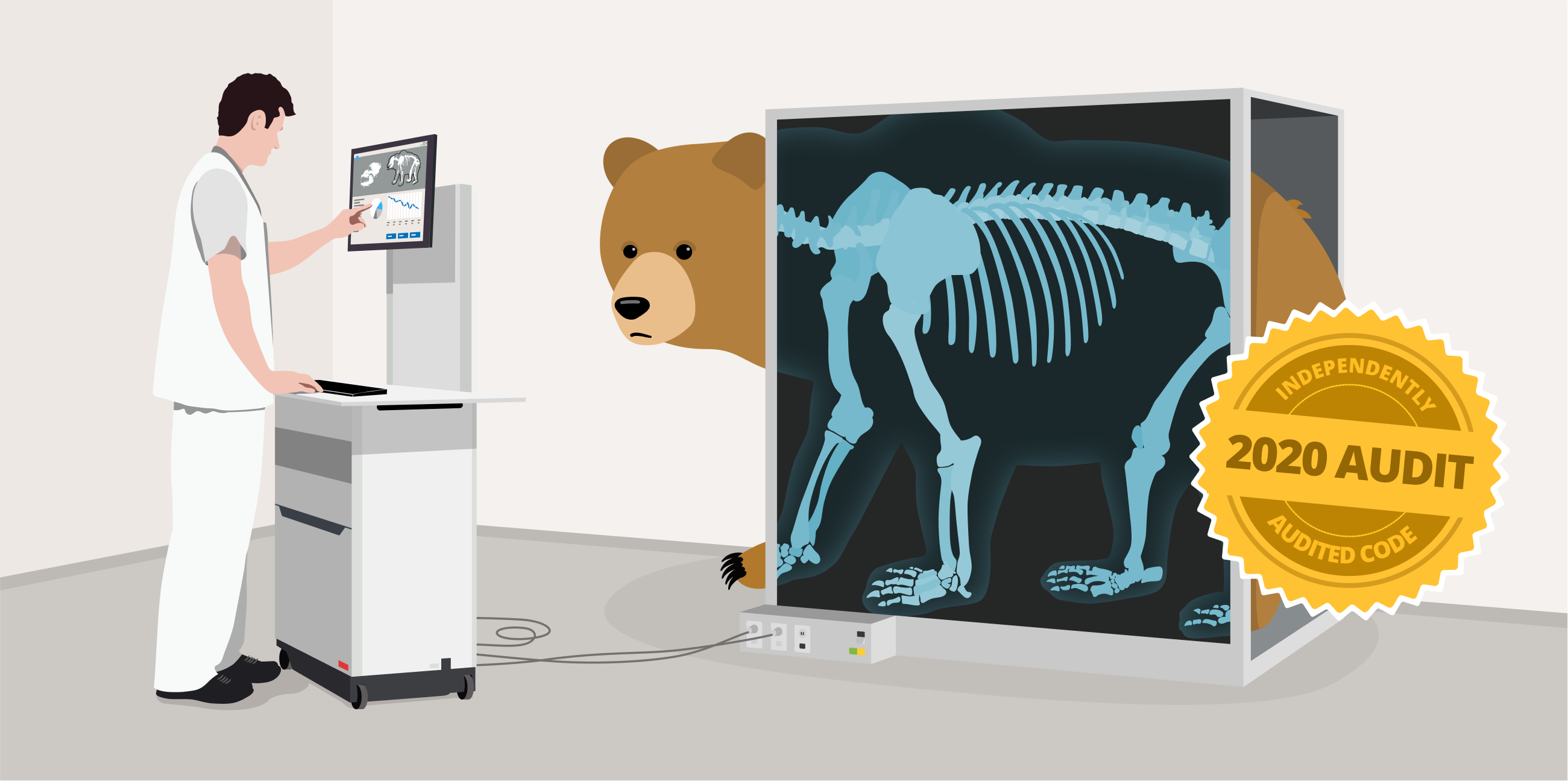

ما بسیار خوشحالیم که نتایج چهارمین ممیزی امنیتی سالانه مستقل خود را منتشر می کنیم. به نظر می رسد همین دیروز بود که ما خرس های خود را برای اولین بررسی امنیتی آنها در سال 2016 فرستادیم ، اما اینجا هستیم. 2021- پسر ، آیا سال گذشته چیزهای عجیب و غریبی بوده است (و این در حال شمارش است). ما هنوز هم در سال 2021 تأثیرات آن را احساس می کنیم. در سطح جهانی ، مردم برای کار به اینترنت و زندگی در می آیند و با دنیای خارج ارتباط برقرار می کنند. با این حال ، از آنجا که افراد بیشتری از قبل در خانه کار می کنند ، اینترنت نشان می دهد که زیرساخت ها ، شرکت ها و افراد اینترنت چقدر آسیب پذیر هستند.

کارگرانی که معمولاً روی ایمنی شبکه های دفتری خود حساب می کنند ، مجبور بودند به ناامن اعتماد کنند. روترهای خانگی برای محافظت از اطلاعات محرمانه. کار در خانه ناگهان به معنای درگیری برای خرید رایانه های جدید ، روترهای ایمن ، نرم افزار ضد ویروس و VPN برای محافظت از تمام داده ها در برابر تهدیداتی بود که هرگز در نظر نگرفته بودند.

حرکت به زندگی آنلاین ما را به کار ترغیب کرده است. حتی اطمینان از اینکه شبکه TunnelBear می تواند به حفظ امنیت اطلاعات خصوصی شما کمک کند حتی دشوارتر است. بیایید نتایج این سال را بررسی کنیم.

تست 2020

تست 2020 در اکتبر آغاز شد و به مدت 40 روز ، 9 عضو Cure53 از هر گوشه و کنار برنامه ها ، کد و زیرساخت های TunnelBear جستجو کردند. امسال چهارمین باری است که ما برای انتشار ممیزی عمومی با Cure53 کار می کنیم. با چندین سال سابقه کار در کنار هم ، آنها قادرند امنیت TunnelBear را به سرعت ارزیابی کنند ، در نتیجه زمان بیشتری برای پیدا کردن و رفع هرگونه مشکل ممکن است به وجود آید. TunnelBear کار می کند ، ما از چه فناوری هایی استفاده می کنیم و چه کارهایی برای تقویت امنیت انجام داده ایم. خوشحالم که اعلام می کنم پس از 40 روز آزمایش ، Cure53 دو آسیب پذیری کم ، دو متوسط و یک آسیب پذیر پیدا کرد. گزارش امسال بهترین گزارشی است که تاکنون دیده ایم زیرا حتی آسیب پذیری که به عنوان زیاد مشخص شده بود به راحتی برطرف شد. یک نکته مهم در این گزارش اظهار داشت: "با توجه به گستردگی آن ، عدم وجود موضوعات دارای رتبه عالی یک دستاورد بزرگ است. به همین ترتیب ، نتایج این پروژه همچنین مزایای تعامل مداوم با معاینات امنیتی خارجی را به عنوان مکانیسم کار برای کاهش نقص. "

می توانید گزارش کامل را در وب سایت Cure53 بخوانید. (پیوند به پی دی اف میزبانی شده در Cure53.de می رود)

سال دیگر ، ممیزی دیگر

ما می خواهیم از همه خرس های سخت کوشی که در ممیزی سال گذشته و Cure53 به خاطر جزئیات و گزارش صادقانه آنها کمک کردند ، تشکر کنیم. ما همیشه از همکاری مشترک لذت بردیم تا TunnelBear را به برنامه ای بهتر برای افرادی تبدیل کنیم که هر روز به یک اتصال ایمن بستگی دارند و به اینترنت دسترسی دارند.

سال آینده می بینیم!

به نظر می رسد که 2021 تازه شروع شده است ، اما ما قبلاً شاهد چندین پیشنهاد و قطعنامه جدید رمزگذاری در سالن های دولت جهانی بوده ایم. در حالی که برخی از افراد گفته اند كه توصیه ها از نظر قانونی الزام آور نیستند ، این پیام اصلی است كه آخرین مصوبه ها سعی در عادی سازی دارند و باید مردم را نگران كند. به طور خلاصه موقعیت آنها ، برای محافظت از همه ، هیچ کس نباید رمزگذاری قوی داشته باشد. چرا کسی پیشنهاد می کند که مردم به محافظت از حریم خصوصی قوی تر احتیاج ندارند ، فراتر از ما است ، اما در حال حاضر در سراسر جهان بحث می شود. در دورانی که دسترسی به اطلاعات شما از همیشه آسان تر است ، بسیاری از مقامات منتخب در تلاشند راه هایی برای تضعیف محافظت از حریم خصوصی شما را کشف کنند. این اولین قطعه از مجموعه ای است که در آن برخی از جنبه های مهم را توضیح خواهیم داد رمزگذاری ما در اینجا با برخی اقدامات اساسی شروع خواهیم کرد ، اینکه چرا رمزگذاری مهم است و چرا برخی فکر می کنند شما نباید آن را داشته باشید. در هسته اصلی آن ، رمزگذاری فرایند گرفتن اطلاعات قابل خواندن است و آن را به هم بزنید تا دیگر قابل خواندن نباشد. برای قرن ها ، رمزنگاران – افرادی که رمزنگاری را مطالعه می کنند – روشهای پیچیده و پیچیده ای را برای حفظ اسرار ایجاد کرده اند. برای یک مثال سریع بصری از رمزگذاری در عمل ، ما از یکی از قدیمی ترین رمزها استفاده خواهیم کرد – مجموعه دستورالعمل هایی که رمزگذاری امکان پذیر است – موجود ، رمز سزار. برای رمزگذاری پیام ، نویسنده و گیرنده بر روی یک عدد تصادفی توافق می کنند ، سپس حروف الفبا را با آن شماره جابجا می کنند. به عنوان مثال ، اگر به طور معمول A = 1 ، و B = 2 ، و غیره ، انتقال حروف توسط پنج فاصله باعث می شود A = E و B = F. هنگامی که گیرنده دریافت می کند یادداشت آنها ، آنها رمزگشایی پیام با معکوس کردن تعداد فضاهای جابجا شده ، تنظیم مجدد F به A. با استفاده از شماره پنج دوباره ، شما به سرعت می توانید بفهمید که "Gjfwx qnpj mtsjd" به معنی ، "خرس مانند عسل". رمزگذاری از مهمترین اسرار شما ، مانند پین بانکی ، اطلاعات مراقبت های بهداشتی و هر چیزی که دوست ندارید با دیگران به اشتراک بگذارید ، محافظت می کند. هرچه بیشتر برای ارسال و دریافت اطلاعات به اینترنت متکی باشیم ، رمزگذاری مهمتر می شود. بدون رمزگذاری ، هرکسی شبکه ای را که دستگاه شما به آن متصل است کنترل کند می تواند همه کارهای شما را مشاهده کند. هر درخواست جستجو هر صفحه وب و سرویسی که به آن متصل می شوید. هنگامی که حفظ حریم خصوصی به یکی از نگرانی های مهمتر در سرتاسر جهان تبدیل می شود ، شرکت ها شروع به توجه کرده و از برخی از محافظت ها برای خدمات خود استفاده می کنند. HTTPS نمونه خوبی از استاندارد رمزگذاری است که هرکسی دارای وب سایت باشد می تواند برای محافظت از افرادی که به سایت آنها متصل هستند ، استفاده کند. با این حال ، HTTPS فقط درصورتی که صاحب سایت به درستی رمزگذاری را در کل سایت فعال کرده باشد ، از شما محافظت می کند ، که بسیاری از آنها این کار را نمی کنند. به همین دلیل است که روزانه ابزارهای بیشتری برای محافظت از پیام های متنی ، تماس های ویدیویی ، ایمیل ها و موارد دیگر ایجاد می شود. چیزی به نام راه حل رمزنگاری "یک اندازه متناسب با همه" وجود ندارد و این یکی از مواردی است که محافظت از خود را دشوار می کند. این نیز یکی از دلایلی است که باعث می شود تغییرات گسترده در استانداردهای رمزگذاری آنچه را که قانون گذاران تصور می کنند محقق نکند. در سطح جهان ، دولت ها نگرانی های فزاینده ای در مورد انواع ابزارهای رمزگذاری که در دسترس مجرمان است. اکثر تلفن های خارج از قفسه با برخی از محافظت های رمزگذاری شده ارائه می شوند. برنامه هایی مانند سیگنال و تلگرام به طور منظم برای محافظت از مکالمات استفاده می شوند. کمدهای رمزگذاری شده به افراد امکان می دهد تا با خیال راحت پرونده ها را به عقب و جلو ارسال کنند. همه برنامه های امنیتی با درجه مصرف کننده در بازار ، باعث می شود که یک فرد متوسط در اینترنت بسیار ایمن تر باشد ، اما مجرمان می توانند از همین برنامه ها برای پنهان کردن فعالیت های خود استفاده کنند. به نظر می رسد منطق این است ، اگر مجرمان از رمزگذاری برای پنهان کردن استفاده می کنند فعالیتهای آنها ، فقط منطقی است که راهی برای رهگیری ارتباطات رمزگذاری شده جنایتکاران وجود داشته باشد ، مانند توصیه شورای اتحادیه اروپا برای "درهای پشتی" در روشهای رمزگذاری مدرن. با این وجود ، بسیاری از موضوعات مربوط به این طرز تفکر وجود دارد. شاید واضح ترین سوال این باشد؛ اگر بخواهیم رمزگذاری را تسهیل کنیم تا جاسوسی از مجرمان بالقوه آسان شود ، چه چیزی مانع استفاده مجرمان از همان نقاط ضعف برای جاسوسی از شما خواهد شد؟ بحث شده است که ما در آن زندگی می کنیم "عصر طلایی نظارت". تعداد بی شماری از مأمورین اجرای قانون در سراسر جهان به ابزاری دسترسی دارند که می تواند رمزگذاری را در اکثر تلفن ها از بین ببرد. سایت های رسانه های اجتماعی خوشحال می شوند که برای احضار اطلاعات احضارها را رعایت کنند. در صورت درخواست ، وب سایت ها با کمال میل گزارش های اتصال را تحویل خواهند داد. اغراق نیست اگر بگوییم که رمزگذاری باعث نمی شود که سازمان های اجرای قانون در سراسر جهان مجرم را مجرم کنند. همچنین ساده لوحانه است که فکر می کنیم مجرمان الگوریتم های رمزگذاری منبع باز و مصرف کننده را که مورد هدف قرار می گیرد کنار نمی گذارند. به خصوص وقتی که ما قبلاً می دانیم برخی از بزرگترین سازمانهای جنایی جهان سیستمهای رمزگذاری شده رمزنگاری شده خود را به همین دلیل به راه انداخته اند. ما نمی دانیم اثرات ناگوار توصیه هایی مانند شورای اتحادیه اروپا خواهد بود. انگلیس ، کانادا و ایالات متحده به صراحت در مورد توصیه های جدید برای تغییر رمزگذاری صحبت کرده اند ، در حالی که استرالیا قانونی را تصویب کرده است که به آنها اجازه می دهد مردم را مجبور به ضعیف کردن رمزگذاری یا جریمه نقدی و زندان کنند. این امر چند گزینه برای شرکت های فناوری باقی می گذارد. ، هیچ یک از آنها زندگی مشترک را بهتر نخواهد کرد. شرکتهای امنیتی می توانند: راهی برای رمزگذاری تعیین کنند که فقط از افراد خاص در زمانهای خاص محافظت کند ، امری غیرممکن است محصولات آنها را با قوانین ضد رمزگذاری روی کتابها از کشور خارج کنید عموم مردم را متقاعد کنید که تضعیف رمزگذاری پاسخ نیست بنابراین آنها می توانند به افرادی رأی دهند که طرفدار روشهای قوی رمزگذاری هستند. رمزگذاری فقط به اندازه ضعیف ترین پیوند آن قوی است. به طور سنتی این پیوند افراد بوده است. با این حال ، اگر توصیه های ضد رمزگذاری به قانون تبدیل شود ، هیچ چیز مانع استفاده مجرمان از همان نقاط ضعف برای ارتکاب جرمی نمی شود که مجریان قانون برای محاکمه و متوقف کردن جرم استفاده می کنند. همه ما سزاوار حق حریم خصوصی هستیم ، و رمزگذاری این حق را برای همه محافظت می کند تا از محافظین به رئیس جمهور عبور کند. اگر عاشق حریم خصوصی هستید ، اینجا جایی است که وارد می شوید و می دانیم این کار را می کنید زیرا از TunnelBear استفاده می کنید ، سپس در مورد اطلاعات بیشتری کسب می کنید. "رمزگذاری پشت در" قسمت مهمی برای جلوگیری از وضع قوانینی است که دولت های جهانی از همه پشیمان خواهیم شد. مقامات منتخب ما باید بدانند که شما از رمزگذاری قوی پشتیبانی می کنید و اگر این کار را نکنند ، زمان آن فرا رسیده است که آنها به دنبال کار جدیدی باشند. در اینجا چند پیوند وجود دارد که می توانید یاد بگیرید اطلاعات بیشتر در مورد هر دو طرف بحث رمزگذاری. با احترام تمام ،

تیم ضد سانسور در TunnelBear از به اشتراک گذاشتن برخی از کارهایی که ما برای مقابله با سانسور اینترنت در سراسر جهان انجام داده ایم هیجان زده است. طی چند ماه گذشته ، ما مشغول ایجاد پشتیبانی از پسوند TLS نشانگر سرور رمزگذاری شده (ESNI) در برنامه Android خود بوده ایم. در این پست بررسی خواهیم کرد که چرا ESNI یکی از م componentلفه های مهم حفظ حریم خصوصی اینترنت است ، چگونه آن را در برنامه Android خود قرار داده ایم و چگونه به کاربران ما که از سانسور رنج می برند می توانند به اینترنت باز دسترسی پیدا کنند. ابتدا ، کمی درباره آنچه اتفاق می افتد وقتی روی دکمه اتصال در برنامه TunnelBear کلیک می کنید ، اتفاق می افتد. برای ایجاد اتصال VPN به یکی از سرورهای VPN ما ، مشتری TunnelBear شما باید از آدرس IP سرور VPN. مشتری برای فهمیدن اینکه به کدام سرور باید متصل شود ، درخواست HTTPS را به api.tunnelbear.com ارسال می کند و لیستی از سرورها و آدرس IP آنها را درخواست می کند. بیشتر اوقات ، این کاملا خوب است. اما چه اتفاقی می افتد که api.tunnelbear.com در شبکه شما سانسور می شود؟ اکثر رژیم های سانسور هدف قرار می گیرند و فقط می خواهند محتوای خاصی را مسدود کنند در حالی که محتوای دیگری را که قابل قبول می دانند مجاز می دانند. برای کارکرد این نوع سیستم ، آنها باید قادر به تعیین نوع محتوای موجود در یک درخواست آنلاین باشند ، چیزی که با رمزگذاری بیشتر و بیشتر اینترنت توسط TLS رمزگذاری شده بسیار دشوارتر شده است. با TLS 1.3 ، تمام محتویات و بیشتر فراداده های هر درخواست رمزگذاری شده است ، اما هنوز برخی از زمینه ها بدون رمزگذاری باقی مانده اند. این قسمتهای رمزگذاری نشده را می توان توسط یک سانسور خوانده و سپس برای توجیه مسدود کردن درخواست استفاده کرد. یکی از این قسمتهای رمزگذاری نشده که معمولاً برای مسدود کردن استفاده می شود ، پسوند Server Name Indicator (SNI) است. بنابراین SNI چیست و اگر بتوان از آن برای تسهیل سانسور استفاده کرد ، چرا به آن نیاز داریم؟ [19659006] بسیاری از وب سایت ها و خدمات امروز در اینترنت در یک محیط مشترک مانند CloudFlare میزبانی می شوند. به جای اینکه سرورهای میزبان CloudFlare آدرس IP عمومی خود را داشته باشند ، از طریق تعداد کمتری از IP های مشترک متعلق به CloudFlare به سرورها دسترسی پیدا می شود ، سپس درخواست ها را از طریق شبکه خود به سرور مناسب هدایت می کند. به عبارت دیگر ، SNI به یک سرور اجازه می دهد تا چندین وب سایت HTTPS را میزبانی کند. همانطور که گفته شد ، یک قسمت SNI رمزگذاری نشده است و بنابراین تهدیدی برای سانسور است زیرا این امکان را برای سانسورگران فراهم می کند تا تاریخ آنلاین شما را ردیابی کنند. ابزاری برای رمزگذاری قسمت SNI به گونه ای که توسط سانسورگر یا شخص ثالث قابل خواندن نیست ، اما همچنان می تواند برای تسهیل میزبانی مشترک استفاده شود. ما می دانستیم که اجرای ESNI یک پروژه بزرگ ، بنابراین ما می خواستیم ابتدا آزمون مقیاس کوچکتر را انجام دهیم تا اثربخشی آن را بسنجیم. آزمایش ما شامل ارسال سه درخواست آزمایشی از برنامه Android ما در هر بار راه اندازی بود: یک درخواست استاندارد API بدون استفاده از روش های دور زدن سانسور ، یک درخواست با استفاده از روش های موجود برای دور زدن و یک درخواست با استفاده از ESNI. ما برای ایجاد درخواستهای ESNI از یک شاخه OpenSSL توسعه یافته توسط پروژه DEfO (توسعه ESNI برای OpenSSL) استفاده کردیم. ما برای هر مجموعه درخواست آزمایشی یک شناسه منحصر به فرد ایجاد کردیم ، بنابراین می توانستیم ببینیم کدام یک از مجموعه ها موفق به ورود به سرورهای ما می شوند و از آنجا مقایسه کردیم که هر روش نسبت به روش های دیگر م effectiveثر است. این آزمایش یک آزمایش بود موفقیت و به ما نشان داد که برای بخش قابل توجهی از کاربران ، ESNI می تواند راهی مطمئن تر برای دسترسی به API ما فراهم کند. این آزمون همچنین برخی موارد سازگاری دستگاه را با استفاده از چنگال DEfO OpenSSL برجسته کرد ، زیرا ما شاهد افزایش در میزان خرابی در دستگاه های خاص. هنگامی که تشخیص دادیم ESNI می تواند به تلاش های ضد سانسور ما کمک کند ، کد آزمون را حذف کردیم تا تأثیر آن بر روی کاربران خود به حداقل برسد. با اثبات مفهوم ، ما به مرحله بعدی رفتیم: پشتیبانی از ESNI برای هر درخواست شبکه در برنامه ESNI هنوز در مراحل اولیه است و گروه ویژه مهندسی اینترنت (IETF) هنوز مشخصات خود را نهایی نکرده است ، بنابراین تعداد کمی از کتابخانه های شبکه از آن پشتیبانی می کنند. موزیلا پشتیبانی از آن را در کتابخانه خدمات امنیت شبکه (NSS) خود ایجاد کرده است ، اما از آنجا که NSS فقط با پروتکل های سطح پایین شبکه سروکار دارد ، مجبور بودیم برای استفاده در برنامه خود ، یک کتابخانه HTTP جداگانه ایجاد کنیم. در عوض ، ما تصمیم گرفتیم تا گزینه هایی را برای به روزرسانی کتابخانه HTTP فعلی خود ، OkHttp ، برای ارسال درخواست های ESNI بررسی کنیم. OkHttp از چندین ارائه دهنده امنیتی پشتیبانی می کند و پس از ارزیابی گزینه ها تصمیم گرفتیم کتابخانه های Conscrypt و BoringSSL گوگل را تغییر دهیم تا پشتیبانی از ESNI را اضافه کنیم. ما تغییرات خود را به صورت منبع آزاد قرار داده ایم و امیدواریم که تغییرات ما در هر دو مورد پذیرفته شود برای موثر بودن ESNI ، به تصویب گسترده نیاز دارد. در حالی که یک سانسور کننده نمی تواند ببیند که ESNI به چه سایتی متصل هستید ، اما همچنان می تواند بگوید که از یک قسمت SNI رمزگذاری شده استفاده می کنید. اگر TunnelBear و سایر ابزارهای ضد سانسور تنها برنامه هایی هستند که از ESNI استفاده می کنند ، برای یک سانسورگر آسان است تصور کند که هر ترافیکی با استفاده از ESNI قصد دور زدن سیستم آنها را دارد و باید مسدود شود. متأسفانه ، این قبلاً در سرزمین اصلی چین ، جایی که سانسور کنندگان به طور فعال ترافیک ESNI را مسدود می کنند ، و نیاز بیشتر به تصویب بیشتر را در سایر کشورها تقویت می کنند. برای این که در مقیاس وسیع کار کند ، بخش بزرگی از ترافیک اینترنتی باید از ESNI استفاده کنند تا ترافیک TunnelBear مخلوط شود. این همان روزهای ابتدایی HTTPS است ، جایی که بسیاری از شبکه هایی که می خواهند ترافیک شما را بخوانند به راحتی HTTPS را مسدود می کنند. این استراتژی با افزایش تصویب ، کمتر و کمتر عملی می شود و باعث می شود وب سایت های بیشتری به مردم اعتماد کنند. برای کمک به برنامه های دیگر که به راحتی پشتیبانی از ESNI را اضافه می کنند ، ما کار خود را با پشتیبانی گسترده ESNI به OkHttp اضافه می کنیم. همچنین با فعال کردن ESNI در Firefox می توانید به سرعت بخشیدن کمک کنید (دستورالعمل های اینجا). هرچه تعداد افرادی که به طور منظم از ESNI استفاده می کنند ، در شکست سانسور و ایجاد اینترنت دموکراتیک برای همه موثرتر خواهد بود. ما امیدواریم که با اضافه کردن پشتیبانی از ESNI به BoringSSL بتوانیم سرعت ESNI را به Chromium نیز تسریع کنیم. ESNI به تنهایی مانع از همه سانسورها نخواهد شد ، اما این کار آسان تر برای کاربرانی که برای اتصال به TunnelBear سانسور می کنند. در آزمایشات خود ، ما دریافتیم که نتایج از نظر ISP متفاوت است اما ESNI معمولاً تقریباً یکسان یا کمی موثرتر از روشهای موجود ما برای فرار از سانسور است. مهمترین یافته این است که برای تقریباً 25٪ از کاربران سانسور شده ، ESNI در مواقعی که دیگر تکنیکهای ضد سانسور ما با شکست روبرو می شود ، کار می کند. سانسور ، اما با ترکیب ماهرانه ابزارهای مختلف متناسب با شرایط ، ما فکر می کنیم که می توانیم کاملاً نزدیک شویم. ESNI ابزار دیگری به ما می دهد که می توانیم از آن استفاده کنیم تا سانسور را شکست دهیم. با احترام اولیه ،

درباره آینده ها امنیت سایبری از تاریک : “اولین قدم در دفاع از خود است دشمنان خود دانستن” دو خوش بینانه : “… تکنولوژی به طور طبیعی شدن بیشتر تکامل می یابد ایمن سازی علیه تهدیدات علیه آن.” در این مجموعه سه قسمتی ما برخی از روند موضوع مورد امنیت سایبری اکتشاف. اهداف ما? برای آموزش و اطلاع رسانی. از آنجا که به فاکس Mulder از فایل ها ایکس اغلب می گوید، “حقیقت است وجود دارد.” اولین پست ما اسطوره (و حقایق) درباره تاثیر هوش مصنوعی (AI) در فن آوری امنیت سایبری می پردازد. سردرگمی درباره هوش مصنوعی وجود دارد. اصطلاح ‘هوش مصنوعی’ هنگامی که درخواست دستیار شخصی ما سیری و یا هوش مصنوعی گوگل برای رزرو میز در رستوران مورد علاقه ما استفاده می کنیم. رادیولوژیست توصیف نرم افزار مورد استفاده برای تشخیص سرطان به عنوان “هوش مصنوعی شده.” هوش مصنوعی در مورد انتخاب گزینه ها از فهرست از پیش برنامه ریزی جایگزین نیست. زمانی که ماشین خلاقانه حل مشکل تحلیل شرایط موجود، آن هوش مصنوعی استفاده می کند. هوش مصنوعی باعث می شود دستگاه “هوشمندانه”. شما گاهی اوقات یادگیری ماشین و هوش مصنوعی در حکم همان بحث خواهید شنید. یادگیری ماشینی راه برای رسیدن به هوش مصنوعی است. آموزش ماشین مجموعه ای از قوانین و یا الگوریتم است که هنگامی که به داده ها استفاده می تواند الگوهای تشخیص و طبقه بندی داده های جدید بر اساس اطلاعات موجود. این قوانین یادگیری ماشین کمک. شما از ماشین یادگیری هر زمان شما شروع جستجو با “مصنوعی” و چون موضوع را در گذشته جستجو شده پرکردن خودکار می افزاید: ‘اطلاعات’ بهره مند شوند. در دنیای امنیت سایبری بسیاری از اعتیاد به مواد مخدره اطراف هوش مصنوعی روی صدق و صفا اشاره به یادگیری ماشینی. اکثر برنامه های کاربردی امنیتی جدید نتیجه گیری بدون مقدار زیادی از داده ها را به قیاس کردن نمی تواند. است در بازاریابی استفاده می شود. اما هوش مصنوعی در فن آوری امنیت سایبری تاثیر داشته باشد پاسخ ما است چشمگیر، “بله، چرا که در حال حاضر به طور فعال درگیر.” دستگاه در حال حاضر یادگیری نقش را در امنیت سایبری کمک به کشف جدید ویروس ها و بدافزارها. قابلیت تشخیص تهدید در حال تحول هستند اما گسترده نمونه هایی از برنامه های یادگیری ماشینی مبتنی بر هوش مصنوعی شامل موارد زیر: ابزار مبتنی بر هوش مصنوعی چند امنیت سایبری هستند راه حل های “مستقل”. یادگیری ماشینی پروتکل های امنیتی موجود تجزیه و تحلیل و حذف ‘صدا’ یا نادرست هشدار را افزایش می دهد. هوش مصنوعی-آنالیز اغلب با فن آوری های دیگر در یک شرکت معماری امنیت زوج است. چالش? اقامت 10 گام جلوتر از هکرها که ماشین یادگیری معرفی داده های گمراه کننده به انحراف الگوریتم استفاده می کنند. امنیت شرکت Cyxtera داده های در دسترس عموم مورد حملات فیشینگ تاریخی مورد استفاده برای ایجاد مهاجم بر اساس هوش مصنوعی است که تشخیص در 15% از تلاش های بای پاس. کاهش نقاط کور در یادگیری ماشینی تلاش مداوم برای شرکت هایی مانند Cyxtera و امنیت سایبر محققان باقی مانده است. Keezel را راه حل های نوآورانه VPN سطح جدیدی از امنیت را فراهم می کند. امروز سرمایه گذاری شده در Keezel. تا بعدی در سری آینده امنیت سایبری ما: “چگونه رمزنگاری برای افزایش امنیت سایبری قرار می گیرد. وضعیت اینترنت امروز است مانند غرب وحشی: آن را سرگرم کننده، هیجان انگیز هنوز خطرناک مرزی اگر شما نمی دانید که آنچه شما انجام می دهند. شما نیاز به منابع برای کمک به حرکت به اینترنت درست مثل مراحل برای زنده ماندن در وسط بیابان را می خواهد. چگونه انجام شما محافظت از حریم خصوصی شما و حفظ امنیت در هنگام گرفتن دسترسی به اطلاعات شما داغ است? اینجا برخی از حقایق که شما باید بدانید در مورد اینترنت وحشی به ویژه با توجه به هک Equifax: 1. اگر شما برای این محصول پرداخت نمی, شما محصول است. اطلاعات مربوط به شما بسیار در دسترس است، مگر خاموش-شبکه بدون بدهی کارت های اعتباری و یا حساب های رسانه های اجتماعی زندگی می کنند. راه می برد که این اطلاعات از طریق interwebs در تعدادی از عوامل بستگی دارد. شرکت ها می توانند اطلاعات مربوط به شما: از: خبر خوب: شما می توانید قدم های کوچک برای محافظت از حریم خصوصی و امنیت. خبر بد: وجود دارد چنین چیزی به عنوان “آزاد”. متاسفانه، بسیاری از مردم این راه سخت میگیریم. جایی که VPN متعال ميتواند به بازی این است که: VPN مخفف “شبکه خصوصی مجازی” و آن ارتباط بین رایانه شما از طریق آن شما می توانید دسترسی به اینترنت و یک سرور امن است. ما در جهانی که در آن در اينترنت، ارائه دهندگان خدمات خود با فروش اطلاعات مربوط به عادات آنلاین خود را به تبلیغ کنندگان تجاوز به حریم خصوصی ممکن است زندگی می کنند. VPN خطرات آن را حذف می. اما آن نمی کند از بین بردن تمام خطرات (Keezel می تواند کمک کند با بعضی از خطرات). با توجه به مطالعه به تازگی منتشر شده که حریم خصوصی و خطرات امنیتی آندروید VPN اجازه برنامه تجزيه و تحليل آن که کاربران را کمی اگر هر گونه تضمینی در مورد حضور مخرب شخص ثالث کتابخانه پیدا شد ساخته شده، و دستکاری در ترافیک. در حالی که بسیاری از خدمات شبکه اختصاصی مجازی امنیت و ویژگی های حفظ حریم خصوصی را به کاربران ارائه وعده، بدون VPN است- و این مهم برای انجام تحقیقات خود را قبل از دانلود هر چیزی به تلفن و یا کامپیوتر است. دانستن قدرت در دست های خود را که در آن داده است دیده می شود و ذخیره شده قرار می دهد… 2-حریم (به معنای واقعی کلمه) در دست شما است. اگر شما مانند بسیاری از افراد است که در قرن 21st عملکرد شما به طور منظم را تا حریم خصوصی برای راحتی. شما احتمالا فکر می کنم “بدترین اتفاق می افتد چیست؟” راحتی “app رایگان” اغلب بیشتر است مهم از امنیت. به عنوان وحشی ممکن است وب، آن است که مهم است به یاد داشته باشید که شما مجبور به انتخاب است. به گفته کارشناس امنیت سایبری بروس Schneier : “ مصرف کنندگان… احساس ناتوان و چون آنها هر انتخاب واقعی اغلب به حملات حریم خصوصی استعفا.” اگر شما بنابراین، آنچه شما می توانید انتخاب کنید؟ شما می توانید عملکرد عضو جامعه بدون خلاص شدن از شر تمام تکنولوژی به زندگی در Ashram باقی می ماند؟ پاسخ جایی در خاکستری حال حاضر است. برای بهتر یا بدتر، حقیقت زشت است که حریم خصوصی شما دور به عنوان بخشی از مبارزه سیاسی و حزبی گرفته شده است. According به واشنگتن پست، عقبگرد حریم خصوصی گام اول توسط FCC جمهوری خواه به رهبری به تعمیرات اساسی قوانین بی طرفی شبکه دوران اوباما بود. Schneier معتقد است که ما باید به زور قانون گذاران ما به تغییر قوانین و آن با نمايندگان در انتخابات میان دوره ای را. 3. شما حق انتخاب اینترنت می داند در مورد شما است. گرافیک توسط ربکا کارکنان کلمن/هاروارد 4. حریم خصوصی شما تحت حمله هر روز از اپل مورد برابر اف بی آی به دولت استرالیا غول فناوری های وادار کردن دو رها کردن پیام های رمزگذاری شده ، بسیاری از کشورها قوانین پیشنهاد که مجبور شرکت های فن آوری سیستم های خود را decryptable. اگر رمزگشایی از پیام های امن تبدیل به هنجار، خداحافظی به هر شکل حفظ حریم خصوصی. پنج کشور تعهد خود را به “توسعه تعامل ما با مخابرات و شرکت های فناوری برای کشف راه حل های مشترک” و آنها: کشورهای مشترک المنافع ایالات متحده و انگلستان و کانادا و نیوزیلند, استرالیا. ما نمی خواهیم به شما ترساندن بنابراین شما می توانید اطلاعات بیشتری درباره پنجره های عقب به رمزگذاری در اینجا . 5. شما دیگر نیاز به رشته علوم کامپیوتر را به حریم خصوصی اتفاق می افتد. اینترنت وب وحشی است. فن آوری است که استفاده می شود تا تنها حس دو کامپیوتر دانشمندان و مهندسان، در حال حاضر وجود دارد در شرایط برای فقط در مورد هر کسی. عمومی به خصوص اگر می خواهید به یادگیری بیشتر در مورد حقوق حریم خصوصی آنلاین شما این سود به طور کلی است. در حالی که ما هک مانند نقض امنیتی Equifax را از این اتفاق جلوگیری نمی تواند ما شما صلح بیشتر از ذهن پیدا کنید. اگر شما به دنبال راه هایی برای محافظت از دستگاه های خود را در شبکه ای که با فشار یک دکمه، در نظر گرفتن سرمایه گذاری در Keezel امروز. شما نیازی به خواندن مقاله دیگری امنیت سایبری را می دانم که شما نیاز به حفاظت آنلاین. اگرچه کالیفرنیا راه اندازی مرکز امنیت سایبری به اقامت یک قدم جلوتر، صرفا با تهدیدات نگه داشتن دیگر کافی است. در عصر دیجیتال امروز اهمیت حفاظت از خودتان از حملات سایبر بسیار مهم است. 5 دلیل که چرا شما نیاز به حفاظت آنلاین در اینجا: 1. حتی اگر شما هرگز هدف حمله سایبری به سادگی که شما می توانید لذت بردن از خصوصی و باز اینترنت دانستن آرامش خاطر به اندازه کافی آرامش خاطر در خود است. ما معتقدیم که هر کس حق دسترسی به اطلاعات به شیوه ای امن و خصوصی است. اگر شما استفاده از اینترنت که کافی شاپ ها و فرودگاه ها و هتل یا حال کار شرکت ng لکه، شما در معرض خطر حمله و دیگر کافی است اهرم فقط سنتی راه حل های امنیتی است. هنگام استفاده از محافظ آنلاین مانند Keezel استفاده از شما این خطر را کاهش می دهد و به دست آوردن آرامش بیشتر. 2-بیشتر مردم تکنولوژی زرنگ و دانا در شرکت های کوچک، در آغوش ابر و منبع باز استاندارد برای زیرساخت های نرم افزار تبدیل شده است. بیشتر مردم شناخت فنی، شدن هستند و بیشتر کاربران اینترنت در حال یادگیری چگونه به هک به سیستم و پایگاه داده ها. اما فقط به خاطر اینکه مردم بیشتر تکنولوژی ادراک معنا نیست که بیشتر مردم اجازه پایین گارد خود را. با توجه به تحصیل در مجله بین المللی ارتباطات تحت عنوان “توضیح حریم خصوصی پارادوکس با آنلاین بی تفاوتی،” y oung بزرگسالان را اقدامات امنیتی بیشتری برای حریم خصوصی آنلاین خود از بزرگان خود را. با توجه به مطالعه، مردم بین 13 و 35 انجام مراقبت در مورد نگه داشتن يکی از اطلاعات خود را و حتی در حالی که آنها حس می کنیم که اکثر اقدامات هستند راه حل های ناقص اقدامات حفاظت از حریم خصوصی آنلاین, خود را. 3. هوش مصنوعی و یادگیری ماشین پیچیده هستند و سریعتر گرفتن سرعت نوآوری سریعتر نبوده است. در حالی که به آغوش روند بسیار مهم برای حفاظت از cyberthreats ماندن هم مهم است. خبر خوب این است که زمان پاسخ برای حملات در حال گرفتن سریعتر. با توجه به در مطالعه انجام شده توسط آی بی ام : چالش امنیت سایبری بالا امروز و فردا متوسط حادثه پاسخ و وضوح بار کاهش — با وجود این واقعیت است که 80 درصد آنها پاسخ حادثه می گویند سرعت خیلی سریع تر هستند از دو سال پیش. اطلاعات شما نیاز به محافظت می شود، رمزگذاری، موفق است و به خصوص به دلیل پیشرفت تکنولوژی. با توجه به آی بی ام، باز بودن مسئله از ابزارهای سنتی مانند امنیت اطلاعات و رویداد مدیریت (سیم ریپ ) نرم افزار محصولات است. آنها به اجازه سایر محصولات ساخته شد و یا مدل های یادگیری ماشین پیچیده استفاده مجدد از داده های جمع آوری آنها. شرکت می تواند به اهرم اکوسیستم منبع باز برای شکستن سنتی، گران امنیت سایبری در تجزیه و تحلیل به منظور شناسایی نسل جدیدی از حملات پیچیده. 4-سمت چپ است تبدیل شدن به مسئله عمده اینترنت چیز (IoT) فقط برای بزرگ رفتن. با توجه به کمیته فناوری اطلاعات در سال 2020، تعداد دستگاه های متصل به اینترنت به بیش از 20 تریلیون تخمین زده می شود. آنکه W دولت فدرال در تعدادی از محصولات مجاز برای بهبود امکانات و کاهش هزینه های سرمایه گذاری، بدون امنیت گسترده صنعت استاندارد برای اطمینان از دولت قادر به خرید یک دستگاه اجازه مطمئن است وجود ندارد. 5. آيا بخشی حیاتی از استراتژی کسب و کار ما اعتقاد داریم که شما باید مسئول تصمیم گیری آنچه شما می خواهید برای انجام آنلاین. تیم Keezel اهمیت اینترنت امن و خصوصی و باز برای کسب و کار و مصرف کنندگان است. اگر از یادگیری بیشتر در مورد چگونه ما می تواند اقدامات امنیتی قوی برای سازمان خود را پیاده سازی علاقه مند, لطفا در نظر سرمایه گذاری در Keezel. محصول zel Kee امروز سرمایه گذاری. ما به تازگی از پشت CES نمایش مصرف کنندگان الکترونیک در لاس وگاس کردم. با 100 + گفتگوهای روز آن شگفت انگیز است چه مقدار از آن در فقط چهار روز در نشان دادن و پيگيری ضروری در هفته بعد می توانید. ما ملاقات با برخی از بزرگ ایالات متحده خرده فروشان و توزیع کنندگان و در بالای آن کشف بازارهای جدید است که ما میخواهیم در ماه های آینده کشف. ما هیجان زده به بهره دریافت کرده اند از تعداد زیادی شرکت های بیمه (آمریکا، بریتانیا و اروپا) که آن را به عنوان مناسب طبیعی با بیمه های اینترنتی است که آنها در حال حاضر از دو شرکت فروش است. فرصت دیگری جالب است Keezel به عنوان هدیه شرکت. ما در حال حاضر دو دستور از شرکت های که می خواستم Keezel به عنوان هدیه شرکت داشته اند، اما در حال حاضر ما مخاطبین جدید برای دیدن اگر ما این را در جریان درآمد جامد در سال 2018 می توانید. امروز سرمایه گذاری شده در Keezel.

از اواخر ‘ 80s هنگامی که شروع به هدف قرار دادن در جعبه (به یاد داشته باشید شاهزاده نیجریه به دنبال پول)، بدافزارها و کلاهبرداری جرایم اینترنتی سریع گالن شیر ریخته در آشپزخانه های چوبی خود را گسترش است طبقه- و درست مثل شیر ریخته، جرایم اینترنتی فراگیر، مشکل تمیز کردن، و اگر شما این همه را پیدا کند, شما با یک محیط ترش برای مدتی خرید و فروش. 2017 است سال خشن برای بسیاری از ما با نقض Equifax ، هک یاهو و وقایع ransomware جهانی منجر سرفصل. در ایالات متحده بیش از 1500 داده نقض در معرض بیش از 178 میلیون سوابق نمایندگی بیش از یک و نیم جمعیت ایالات متحده و + 45% افزایش در حوادث در مقایسه با سال 2016. از طریق انتهای فوریه ، ایالات متحده تا به حال بیش از 150 نقض مؤثر بر 3.4 میلیون رکورد. بیمه سایبر به سایبر خطر بیمه یا سایبر پوشش بیمه مسئولیت (کلیک) به مدیریت ریسک جرایم اینترنتی تبدیل شده است. کمک می کند تا سازمان ها و افراد با هزینه های دوره نقاهت بعد از نقض سایبر یا اینترنتی سرقت. ارزش کلیک نهفته در دسترس بودن کارشناسان و مشاوران و وکلای مدافع-که می تواند به سرعت پاسخ به حملات اینترنتی. PWC مورد یک سوم شرکت های ایالات متحده تخمین زده شده بود بیمه سایبر در سال 2015 این شماره تحرکات به حدود 50% در 2017. بیمه سایبر تبدیل شدن به بخشی از مدیریت ریسک سازمانی. چگونه شما حفاظت از مشتریان و کارکنان، شناسایی تهدیدات و قرار گرفتن در معرض پاسخ به نمایش تبدیل شده اند مورد نیاز برای شرکت های علاقه مند در به دست آوردن پوشش بیمه سایبر. با اتحادیه اروپا کلی داده ها حفاظت مقررات (GDPR) شدن فعال در مه سال 2018 شرکت باید نشان می دهد و پایبندی به رهنمودهای درباره امنیت سایبر یا مجازات. Keezel شما با استراتژی امنیتی سازمان خود کار با شما را به توسعه یک برنامه قوی است که واجد شرایط برای اینترنتی بیمه کمک کند. تماس با ما تیم برای پیدا کردن اطلاعات بیشتر در مورد ما دستگاه های امنیتی آنلاین . یا شما می توانید امروز سرمایه گذاری در Keezel. مصرف کنندگان و کارشناسان به طور یکسان است دلیل خوبی برای سوال ادعای امنیت VPN صنعت. در طول چند سال گذشته بسیاری از شرکت های معتبر کمتر VPN اعتماد کاربران با فروش پهنای باند خود را، خود داده های مرور، امنیت ضعیف و یا حتی تعبیه مخرب مورد آزار قرار گرفته اند. بودن در صنعت، آن سخت به پخش شده است. میدانستیم که TunnelBear کارها را درست انجام شده بود. ما درباره امنیت سخت کوش بودند. ما عمیقا احترام باشد حریم خصوصی کاربران ما. در حالی که ما نمی تواند اعتماد در صنعت بازیابی، ما متوجه ما بیشتر در نشان دادن به مشتریان خود، چرا آنها می توانند و اعتماد به TunnelBear را باید، می تواند. امروز، ما می خواهم اعلام TunnelBear VPN مصرف کننده صنعت اولین حزب 3rd، ممیزی امنیت عمومی را تکمیل کرده است. ما حسابرس, Cure53, یافته های خود را در وب سایت خود منتشر کرده است و ما با نتایج. در اواخر سال 2016, ما Cure53, استخدام شرکت محترم امنیتی برای انجام ممیزی کامل از سرور و برنامه ها و زیرساخت های ما باشد. “جعبه سفید” روش استفاده از آنها دسترسی کامل به سیستم ها و کد داده شد. برنامه اصلی ما برای استفاده از یافته های خود را داخل تایید ما را در وعده ما به مرور خود را امن و فعالانه شناسایی آسیب پذیری ارائه شد. با این حال، بحران اخیر اعتماد در صنعت VPN ما نیاز به شکستن سکوت و به اشتراک گذاشتن یافته های Cure53 در تأثیر عمومی. امروز ما حسابرسی عمومی کامل است که حاوی نتایج از سال گذشته و نتایج حاصل از ممیزی فعلی به اشتراک می گذارید. به عنوان حسابرس، Cure53 است نظرات و یافته های خود را، با نتایج در وب سایت خود منتشر می شود. TunnelBear داده شد فرصت ارائه بازخورد در این گزارش چاپ شد که در آن ما زمینه یافته های نادرست یا irreproducible بودند. همانطور در مورد ممیزی امنیت بیشتر Cure53 برای کار خود پرداخت می شد. ما نه هر شرکت امنیت سایبری به صرف ساعت های چند صد کد ما رایگان حسابرسی انتظار می رود. اگر شما در حال حاضر نگاه در نتیجه، شما را دیده ام که یدلایمخیرات 2016 ممیزی آسیب پذیری یافت در فرمت کروم که ما افتخار نیست. آن را قوی تر از دروازه خوب شده اند اما این نیز تقویت درک ما از ارزش داشتن تست منظم، مستقل. ما می خواهیم به فعالانه پیدا کردن آسیب پذیری های قبل از آنها استفاده می شود. ما به انتشار نتایج 2016 در نظر گرفته شده بود. با این حال، امید ما جامعه امنیت قدردانی برای شفاف سازی پرده در گزارش سال 2016 و برای نشان دادن ما سرمایه گذاری در امنیت در طول زمان است. تمام یافته های کشف شده در ممیزی 2016 بی درنگ توسط تیم مهندسی TunnelBear را خطاب و تایید شده به Cure53 ثابت. در ممیزی ژوئن 2017، ما مطالب بیشتر با نتایج. آسیب پذیری تمام یافته های کم خطر را نشان داده. به Cure53 آن “نتیجه دوم به وضوح زیر خط که TunnelBear سزاوار شناخت برای اجرای بهتر سطح امنیت سرورها و زیرساخت و همچنین مشتریان و برنامه های افزودنی مرورگر برای سیستم عامل های مختلف حسابرسی”. تمام یافته های کشف شده در ممیزی 2017 نیز توسط تیم مهندسی TunnelBear را با تنها اطلاعاتی یافته باقی مانده خطاب شده است. شما می توانید گزارش کامل را در وب سایت Cure53 را بخوانید. طرح ما برای کسب اعتماد و VPN صنعت حرکت در مسیر جدید اطراف شفافیت است. در حالی که بسیاری از شرکت های شبکه اختصاصی مجازی در گمنامی با ادعای حفاظت از امنیت خود را ادامه خواهد داد این است امید ما این است که با تکمیل این صنعت اولین حزب 3rd ممیزی امنیت عمومی، کارشناسان و مصرف کنندگان به طور یکسان مطمئن است که TunnelBear در ارائه می شود می توان آن وعده های امنیتی. اگر ما یاد گرفته ایم هر چیزی از این ممیزی، آن است که امنیت خوبی نیاز بعداز ثابت. ممیزی های عمومی سالانه می شود روال به کمک ما به سرعت شناسایی آسیب پذیری و شفافیت در یک صنعت که در آن اعتماد بشدت وجود ندارد نشان می دهد. در ماه های آینده ما سهم بیشتر اطلاعیه صنعت بینش و how-tos به شما می دهد اطلاعات شما نیاز به ایجاد حق انتخاب درباره امنیت شما. گریزلی توجه سوالات مطبوعات تیم های TunnelBear به روز رسانی: شده است مقدار بسیار زیادی از هیجان و علاقه در ممیزی امنیتی TunnelBear است. در اصل، به گزارش در طول معقول، ما یافته های متوسط و پایین و اطلاعاتی را شامل نمی. با این حال، ما دیده ایم مقدار شگفت آور مورد علاقه در جزئیات. Cure53 یافته سطح پایین در اینجا منتشر شده است. با یافته های قبلی آنها در حال حاضر TunnelBear خطاب شده است. ایمیل تحویل متداول ترین روش برای حملات فیشینگ و ابزار انتخاب برای کلاهبرداری آنلاین تبدیل شده است. چون فقط طول می کشد یک کارمند به خود گارد اجازه برای کل شرکت سازش حمله دو شرکت خصوصی است که اغلب بزرگترین هدف برای فیشینگ هستند. حدود 114 میلیون فیشینگ ایمیل ها هر روز ارسال می شود و ترکیب این فعالیت بیش از 5 میلیارد دلار سود غیر قانونی برای سازمان های جنایی در 2017 تولید خواهد شد. بودن امنیت متمرکز، شرکت های خصوصی بعضی از مهندسین ما فکر کردم این امر می تواند یک آزمایش جالب برای ما دفاع و پاسخ به حملات فیشینگ test. عملیات TunnelPhish به دنیا آمد. به عنوان اثبات این، تیم ما به سرعت در بر داشت برخی از نرم افزار است که آینه قابلیت های ابزار بازاریابی ایمیل اما با چند اضافی. نه تنها معیارهای آهنگ نرم افزار فیشینگ مانند نرخ باز و توانید، آن را نیز دستگیر تمام اطلاعات ارسال شده توسط قربانی از جمله کلمه عبور خود را. راه اندازی جعل هویت قانع کننده کلیدی به هر حمله فیشینگ است. موفقیت تلاش های فیشینگ چون قربانیان باور آنها اعتبار خود را به یک منبع مورد اعتماد جریان دارد. حتی اگر آن به نظر می رسد مانند آن را از بانک خود را می آید اکثر مردم را به ارائه PIN و شماره کارت اعتباری را در ایمیل خود می دانند. با این حال، هنوز بسیاری از مردم فکر به ایمیل از فیس بوک یا Dropbox آنها هشدار به اقدام قبل از حساب خود را لغو شده است. زمانی که اهداف با درخواست زمان حساس مورد امر مهم تماس هستند، بسیاری از آنها وحشت و بیش از اعتبار حساب بدون تفکر دست. دو خرس مهندسان ما مورد نیاز را قانع کننده ایمیل آدرس وب سایت و آدرس های فعال برای اینکه به نظر می رسد مثل این ایمیل مشروع از همکار به فریب. بنابراین ایمیل حمله چهار چوب خاص به هر نقش بود حملات حتی قانع کننده را شخصی جزئیات درباره هر یک از اعضای ستاد اضافه شده است. تیم پشتیبانی ما دریافت ایمیل های که حساب مسائل در حالی که ایمیل های محور اواخر دو مهندس در گزارش مشکلات اشاره شده. تمام این ایمیل فرستاده هدف به صفحه ورود جعلی که در آن می بینیم که در زمان طعمه. پس از حمله کرده که مشخصات کاربری خود را، آنها می خواهند در محدوده حساب آنها است به خطر بیافتد می تواند هر چیزی. سرقت هویت است رایج ترین نتیجه برای حساب های شخصی چون سخت برای ردیابی آسان پول و زمان شروع به کار زیادی را نمی کند. اگر phisher بالای بازی خود، آنها خواهید توانست حساب های بانکی و وام های مسکن یا کارت های اعتباری به نام شما همان روز ساخته شده است. برای کسب و کار، حمله کننده ایمیل و نرم افزارهای مخرب اطراف شرکت به امتیاز مطلب که ممکن است یا به گسترش ransomware برای خسارت حداکثر با حداقل تلاش ارسال حفظ خواهد شد. کسب و کار است که دچار حملات ransomware تا حد زیادی مسئول برای افزایش تقریبا ten-fold فیشینگ پرداخت بین 2016 و 2017 بودند. برخی از روش های کار حفاظت از خود و همکاران خود: مدیران کلمه عبور: مدیران کلمه عبور یک ابزار عالی برای جلوگیری از فیشینگ هستند زیرا آنها کلمات عبور شما را با آدرس های وب سایت خاص مرتبط. مدیر گذرواژه ورود به سایت ارائه خواهد شد اگر شما به یک سایت تقلبی در اواخر. این شده است خوب علامت هشدار دهنده که چیزی اشتباه است. عمل شناسایی فیشینگ ایمیل: به طور منظم تست خود کارکنان پاسخ به تهدیدات امنیتی یک راه عالی برای نگه داشتن آنها را هوشیار و فعال است. استفاده از 2FA: در حالی که با استفاده از تأیید اعتبار دو عامل به طور کامل شما را از فیشینگ محافظت نمی کند، آن می تواند شما را هدف کمتر جذاب برای کمپین فیشینگ توده متوسط. همچنین می تواند در برابر حمله به بیرون درز یا سرقت اطلاعات کاربری در سایت های مختلف در تلاش کمک. تایید از طریق کانال های مختلف: اگر شما ایمیل های مشکوک. آیا پاسخ به طور مستقیم به ایمیل و یا کلیک بر روی لینک در ایمیل. استفاده از کانال های مختلف (برنامه های چت، تلفن تماس، و غیره) در برای فرستنده تایید. ایجاد فرهنگ در شرکت شما که در آن این است که هنجار. نصب دستگاه های ناشناخته هشدار: اگر دستگاه های ناشناخته سعی در دسترسی به حساب خود برنامه های بسیاری از گزینه های به مردم هشدار است. این آسان است و راه سریع برای رد کردن دسترسی است بنابراین مطمئن شوید که به استفاده از این ویژگی در دسترس است. این یک روز طولانی بود قهوه بعد از ظهر خود را نداشته و درخواست دوستی که قانع کننده فوق العاده نگاه. شما phished شده است. هر چه بکنید چی پنهان: به ما آموخته که ایمیل ماهر ساخته می دانند فیشینگ یک تهدید جدی است. در حالی که اکثر کارکنان بلافاصله پرچم گذاری ایمیل های مشکوک، در پایان عملیات TunnelPhish با موفقیت چند خرس مشبک. این را حتی زمانی که شما آگاه باشید از خطرات، که ممکن است برای یک ایمیل خوب-گردد به دزدکی حرکت کردن از طریق گارد خود را می رود. Takeaways مثبت آزمايش شد که پس از آن آمد. ما آموخته که چگونه آسان است به راه اندازی کمپین موثر فیشینگ, پس از ایمیل های مشکوک خال خال بود ما بهترین و بدترین آنها کشف, ما انتظارات جدید و هنجار های فرهنگی سراسر ایمیل معرفی شده و آنها را به برنامه های امنیت داخلی حرکت رو به جلو ساخته شده. ما امیدواریم که که تجربه ما به اشتراک گذاری شما فرصتی برای فکر می کنم در مورد چگونه شما را مدیریت ایمیل های خود را، چگونه می تواند فرهنگ امنیتی شرکت شما را بهبود بخشد و چگونه به ساخت یک طرح برای تهدید هنگامی که آنها ظاهر می شود داده است. اگر شما هر گونه سوال در مورد آزمایش ما لطفا در تماس در [email protected] یک نکته مهم گذشته، هیچ خرس در طول این آزمایش، اما شاید چند egos امنیت نرسیده. تونل خوشحال خرس l. Toque الکس

مقدمه ای بر رمزگذاری

رمزگذاری چیست؟

چگونه رمزگذاری به صورت آنلاین از شما محافظت می کند

چرا دولت ها خواستار دسترسی به پرونده های رمزگذاری شده هستند

عصر طلایی نظارت

رمزگذاری قوی از حق شما برای حفظ حریم خصوصی حمایت می کند

شما می توانید رمزگذاری قوی را به عنوان استاندارد ایجاد کنید

بیشتر بیاموزید

TunnelBear اجرای رمزگذاری شده SNI

مرز بعدی در حریم خصوصی آنلاین

SNI چیست؟

نحوه انجام این کار

اهمیت تصویب در مقیاس گسترده

معنی این امر برای کاربران سانسور شده

هوش مصنوعی تاثیر فن آوری امنیت سایبری خواهند داشت؟ -Keezel عناوین وبلاگ

چون آن گسترده می شود در سراسر فرهنگ ما تعریف هوش مصنوعی

استفاده از ماشین یادگیری در هوش مصنوعی امنیت سایبری

یادگیری ماشینی هوش مصنوعی مبتنی بر همکاری است اما نه شکست ناپذیر

5 حقایق را می دانید پس از Equifax هک Keezel وبلاگ

با توجه به نظرسنجی جهانی در اینترنت حفظ حریم خصوصی و آزادی بیان ، حفظ حریم خصوصی در دنیای مدرن دو جنبه است: اولا آن شامل مسائل است که باید با هویت فرد. دوم، آن آن را به راه اطلاعات شخصی خود به کار گرفته است. این نظرسنجی در ادامه به می گویند که:

“تنش میان حق آزادی بیان در ویژه رسانه ورزش حق وجود دارد- و حق حریم خصوصی. آزادی بیان که آیا اعمال توسط افراد و یا از طریق رسانه ها و توانایی آن، ورزش ویژگی ضروری هر جامعه باز و لیبرال و دموکراتیک است. آن تنها از طریق اعمال آزادی بیان که جوامع دموکراتیک واقعی مسئولیت پذیری حفظ می باشد.”

در حالی که بسیاری شما می توانید در مورد هک Equifax انجام، پیشرفته راه هایی برای محافظت از حریم خصوصی خود را در آنلاین (مانند شبکه اختصاصی مجازی یا یادگیری بیشتر درباره Keezel )، هکرهای مخرب بالقوه می تواند به خنثی کردن وجود ندارد.

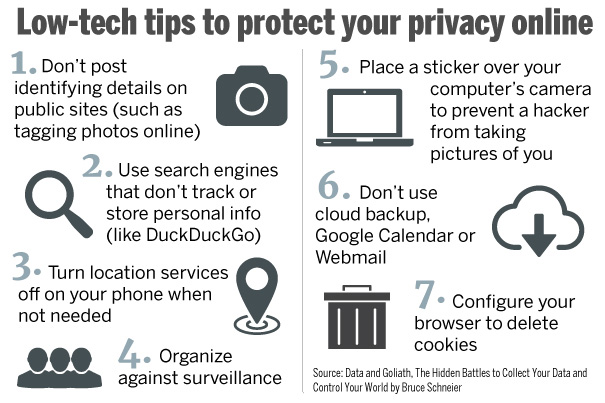

چند قدم ساده شما می توانید در اینجا:

5 ابتدای صفحه دلایل چرا شما نیاز آنلاین حفاظت Keezel وبلاگ

را به یکی از موفق ترین ایندی گوگو عملیات (مبارزات 0.1% بالا)، هدف خود را ضرب و شتم شده اند تبدیل بالا بردن (1900%!) بیش از 1 میلیون دلار درآمد از بیش از 5000 مشتری در 100 کشور.

را به یکی از موفق ترین ایندی گوگو عملیات (مبارزات 0.1% بالا)، هدف خود را ضرب و شتم شده اند تبدیل بالا بردن (1900%!) بیش از 1 میلیون دلار درآمد از بیش از 5000 مشتری در 100 کشور. برجسته ما از وبلاگ CES-Keezel

چه است بیمه سایبر و چرا شما نیاز به آن Keezel وبلاگ

بیمه سایبر اینترنتی بیمه

چرا شما نیاز به سایبر بيمه

TunnelBear کامل صنعت اولین مصرف کننده VPN عمومی ممیزی امنیتی

TunnelBear VPN صنعت مصرف اولین حزب 3rd، ممیزی امنیت عمومی را به اتمام رسانده است.

نتیجه چه بود؟

TunnelBear سزاوار شناخت برای اجرای بهتر سطح امنیتی

تعهد مداوم ما به امنیت

… امنیت خوبی نیاز بعداز ثابت.

TunnelBear توضیح می دهد که چرا آنها phished خود

خرس phish دو تکنولوژی

است نوار برای ورود برای همه چیز، از جمله فیشینگ کاهش آموزش.

تکنولوژی نوار به مطلب برای همه چیز، از جمله فیشینگ کاهش است. مبارزات انتخاباتی تبدیل شده اند بسیار آسان است به اجرا که هر کسی با دانش پایه در چگونگی راه اندازی ایمیل های دامنه و مسیر نیمه راه هست. “آیا، همکار خرس Tunnelling”

دشمن در غار

اگر چیزی در مورد یک ایمیل به نظر می رسد مشکوک داخلی خود

در آغوش خودتان اعتماد و تردید شود.

اگر چیزی در مورد یک ایمیل به نظر می رسد، اعتماد به خودتان و شک و تردید شود. ایجاد عادت های خوب تمرین حالات فیشینگ و برقراری ارتباط با تیم خود، می تواند کمک به حداقل رساندن پتانسیل موفقیت حمله. ورزش مانند TunnelPhish می تواند سرگرم کننده راه به دفتر را هم در حالی که همه آموزش درس مهم در مورد امنیت در همان زمان.

Rawwwr, شما phished شده است! حالا چه می شود؟

نگاه کردن و شناسایی پس قانع کننده