در بزرگترین حمله سایبری تاکنون به زیرساختهای مهم در ایالات متحده ، خط لوله استعماری – که 5 هزار و 500 مایل از هوستون به شهر نیویورک می رسید – خطوط اصلی خود را در روز جمعه 7 مه متوقف کرد ، زمانی که مدیران باج افزار پیشرفته را از داخل کشف کردند.

روز پنجشنبه ، یک روز قبل از حمله باج افزار ، گروه جنایی سایبری DarkSide مستقر در روسیه بیش از 100 گیگابایت داده را سرقت کرد ، به DarkSide اهرم قدرت بیشتری برای استخراج دیه از Colonial Pipeline اضافه کرد ، که برخی از آنها تصور می کردند در پایان می تواند باج بدهد تا از یک فاجعه طولانی و بالقوه جلوگیری کند. خاموش کردن روز دوشنبه ، 10 مه ، استعمار اعلام كرد كه "هدف خود را برای بازگرداندن خدمات عملیاتی تا پایان هفته" تعیین كرده است ، این بدان معناست كه ایالات متحده شرقی احتمالاً روزها با عدم اطمینان در مورد تأمین انرژی خود روبرو خواهد شد.

این حمله باید به عنوان یک زنگ خطر برای سازمانهایی در زیرساختهای حیاتی که قادر به انجام اقدامات حفاظتی باج افزار نیستند و دفاعی امنیتی پیشرفته سایبری را که سطح حمله بالقوه را محدود می کند ، مانند ریز تقسیم بندی و اعتماد صفر ، برای جداسازی بهتر داده های مهم و فناوری عملیاتی (OT) ، به کار گرفته شده است.

همچنین بخوانید: ریز تقسیم بندی: تکامل بعدی در امنیت سایبری

حدس و گمان راه حمله استعماری

استعمار ، دفتر مرکزی آن در آلفارتا ، جورجیا ، بزرگترین تأمین کننده انرژی تصفیه شده در ایالات متحده است. خط لوله استعماری 45 درصد از بنزین ، گازوئیل ، سوخت جت و سوخت گرمایشی ساحل شرقی ایالات متحده را تأمین می کند. استعمار با تحریک برجسته در جورجیا ، کارولینای جنوبی ، کارولینای شمالی ، تنسی و ویرجینیا ، 70٪ سوخت مایع این ایالت های جنوب شرقی را تأمین می کند. خطوط اصلی و استعمار کل روزانه 3.4 میلیون بشکه نفت و گاز طبیعی را در ایالات متحده حمل می کنند ، یا تقریبا 150 میلیون گالن – مبلغی که صنعت حمل و نقل ، راه آهن و کشتی نمی تواند با وجود کاهش محدودیت دستورات اضطراری مطابقت داشته باشد ، بنابراین استعمار را تحت فشار قرار می دهد برای حل بحران قبل از اینکه ساحل شرقی را فلج کند.

کلونیال پس از شناسایی حمله باج افزار در روز جمعه ، اظهار داشت که "برخی از سیستم ها را به صورت آفلاین برای جلوگیری از تهدید انجام می دهند ، که به طور موقت تمام عملیات خط لوله را متوقف کرده و برخی از IT ما را تحت تأثیر قرار داده است. سیستم های." همانطور که تأمین کننده انرژی تلاش می کند تخلف را برطرف کند ، شرکت FireEye Mandiant را امضا کرده است تا تحقیقات را انجام دهد ، زیرا FireEye پس از فاش شدن نفوذ Sunburst در SolarWinds در دسامبر همچنان برای خود نامی به وجود آورد.

شرکت های امنیتی سایبری و افراد داخلی گمانه زنی کردند

فروشنده امنیت سایبری انگلستان Digital Shadows به پراکسی گفت که با دسترسی مهندسان بیشتر از راه دور به سیستم های کنترل ، تعجب آور نخواهد بود اگر دسترسی از راه دور با سازماندهی آزاد ، آسیب پذیری اصلی باشد.

در صبح روز دوشنبه توییت ، مدیر سابق CISA ، کریس کربس در توییت خود نوشت:

با بیرون آمدن از یک باج افزار ، هر مدیرعامل تیم رهبر ارشد را دعوت می کند و امنیت را بررسی می کند (وزارت امور خارجه روشن است ، بله؟) ، برنامه پاسخ به حادثه (ما یک برنامه داریم و آزمایش شده است ، نه؟) ، طرح تجارت مشاغل (چه مدت برای بازیابی نسخه پشتیبان تهیه می شود؟ ما پشتیبان داریم؟ در این بین چه کاری انجام می دهیم؟)

– Chris Krebs (C_C_Krebs) 10 مه 2021

زمان تا استراحت oration

اگر مهاجمان فقط به سیستم های رایانه ای تجاری محدود بودند ، مدیر عامل دراگوس ، راب لی به پولیتیکو گفت ، "من فکر می کنم این کار کوتاه مدت خواهد بود."

پاسخ سریع اکثر سازمان ها برای خاموش کردن سیستم های مهم ماموریت در یک تلاش برای جلوگیری از گسترش ذاتاً منجر به برخی از زمان خرابی می شود. فقط وخیم تر کردن وضعیت اقتصادی ، تامین سوخت برای دو خط اصلی حمل سوخت از پسادنا ، تگزاس به گرینزبورو ، کارولینای شمالی ، در ماه های اخیر به دلیل کاهش تقاضا برای انرژی در طی همه گیر شدن ، کاهش یافته بود.

بنیانگذار CrowdStrike و دیمیتری آلپروویچ ، CTO سابق روز یکشنبه از طریق توییتر اظهار داشت:

باز هم نمونه دیگری از تأثیرگذاری زیرساخت های فیزیکی حتی وقتی شبکه های IT به خطر بیفتند.

ما این فیلم را قبلاً با NotPetya و سایر حملات IT دیده ایم. اگر نمی توانید مشتری های خود را صورتحساب کنید یا بفهمید ، ممکن است چاره ای جز خاموش کردن آن نداشته باشید https://t.co/NkTJ5ttDwScepts19659002 ]— دیمیتری آلپروویچ (DAperperitch @) 10 مه 2021

استعمار در موقعیتی است که شروع مجدد طولانی مدت می تواند برای سازمان و اقتصاد ایالات متحده ویرانگر باشد. تحلیلگر بازار نفت ، گوراو شارما به پراکسی گفت ، "مگر اینکه آنها این مشکل را تا روز سه شنبه مرتب کنند ، آنها در دردسر بزرگی به سر می برند … اولین مناطقی که آسیب می بینند می توانند آتلانتا و تنسی باشند. پس از آن اثر دومینو به نیویورک افزایش می یابد. "

پاسخ صنعت فدرال و صنعت امنیت

همانطور که رئیس جمهور بایدن در اواخر آوریل خطاب به ملت گفت ، eSecurity Planet در مورد احتمال حضور بیشتر دولت در ایجاد زیرساخت های امنیت سایبری قوی تر برای نهادهای دولتی و خصوصی. در سخنرانی مشترک وی ، استراتژی سایبری بایدن متمرکز بر مهار تهدیدهای مداوم پیشرفته (APT) از روسیه است ، اما تهدیدهای سایبری پیشرفته همچنان استانداردهای انتساب را برای مقصر دانستن بین کشورها پایین می آورند ، و روسیه نشانه چندانی از پاسخگویی این بازیگران در کشور نشان نمی دهد

قبل از حمله استعمار ، وزارت انرژی و CISA ابتکاری را برای کار با عملیات سیستم کنترل صنعتی برای بهبود شناسایی امنیت سایبری آغاز کردند و در فوریه ، CISA کتابخانه منابع امنیت سایبری خط لوله را منتشر کرد.

همچنین بخوانید : بیش از 75 درصد Ransomware از سخنرانان روسی حاصل می شود

تعداد معدودی از آژانس های فدرال اکنون در حال بررسی این حمله هستند ، با CISA و FBI اظهار داشتند که احتمالاً یک کشور-ملت نیست بلکه گروهی به نام DarkSide نامیده می شود اقامت در روسیه دیمیتری آلپروویچ ، بنیانگذار Crowdstrike ، "با توجه به سیاست آشکار روسیه در پناه دادن و تحمل جرایم اینترنتی ، بی اهمیت است که آیا آنها برای دولت کار می کنند یا نه ، بی اهمیت است."

در چند روز پس از انتشار اخبار ، بسیاری از مقامات برجسته کاپیتول هیل موارد خود را به اشتراک گذاشته اند

هنگامی که کنگره در مورد قانون گسترده زیرساخت ها بحث می کند ، حمله خط لوله استعماری این واقعیت را تأکید می کند که امنیت سایبری خود زیرساخت حیاتی است و بنابراین احتمالاً تمرکز فدرال افزایش می یابد. [19659002] با افزایش حملات باج افزار به زیرساخت های مهم بین سالهای 2018 تا 2020 566٪ ، امنیت این منابع از قبل مورد توجه قرار گرفته بود. ماه گذشته ، گروه ویژه بخش خصوصی باج افزار (RTF) کارزاری را برای کاهش حملات باج افزار جهانی آغاز کرد. چارچوب جامع اقدام آنها 48 توصیه برای شناسایی و ایجاد اختلال در باج افزار ارائه می دهد. در جنوب شرقی ایالات متحده که خط لوله استعماری از تگزاس به نیوجرسی را نشان می دهد. ” width=”696″ height=”557″ srcset=”https://www.esecurityplanet.com/wp-content/uploads/2021/05/Colonial-Pipeline-1024×819.jpeg 1024w, https://www.esecurityplanet.com/wp-content/uploads/2021/05/Colonial-Pipeline-300×240.jpeg 300w, https://www.esecurityplanet.com/wp-content/uploads/2021/05/Colonial-Pipeline-768×614.jpeg 768w, https://www.esecurityplanet.com/wp-content/uploads/2021/05/Colonial-Pipeline-1536×1229.jpeg 1536w, https://www.esecurityplanet.com/wp-content/uploads/2021/05/Colonial-Pipeline-2048×1638.jpeg 2048w, https://www.esecurityplanet.com/wp-content/uploads/2021/05/Colonial-Pipeline-150×120.jpeg 150w, https://www.esecurityplanet.com/wp-content/uploads/2021/05/Colonial-Pipeline-696×557.jpeg 696w, https://www.esecurityplanet.com/wp-content/uploads/2021/05/Colonial-Pipeline-1068×854.jpeg 1068w, https://www.esecurityplanet.com/wp-content/uploads/2021/05/Colonial-Pipeline-1920×1536.jpeg 1920w” sizes=”(max-width: 696px) 100vw, 696px”/>

دفاع در برابر DarkSide

از اوت سال 2020 ، گروه بدافزار سازمان یافته معروف به DarkSide قبلاً نام خود را ایجاد کرده است ، در نه ماه گذشته بیش از 40 قربانی گرفته است. دو شرکت امنیت سایبری که تجزیه و تحلیل عمیقی از گروه تازه شروع شده Ransomware as a Service (RaaS) ارائه می دهند ، Cybereason و Varonis هستند.

آنچه که آنها توصیف می کنند همان تاکتیک ها ، تکنیک ها و شیوه های (TTP) است که به همه تبدیل شده است. با APT ها بیش از حد آشنا هستند. خانواده های هکر مخرب شناسایی دقیق را انجام می دهند تا یک استراتژی نقض و حمله را شناسایی کنند که بدون شناسایی خواهد ماند. TTP های توصیف شده عبارتند از:

- اجتناب از بخشهای شبکه ای که EDR در آنها اجرا می شود مجوزها و انتشار بدافزار از طریق اشتراک فایل

- حذف نسخه پشتیبان تهیه ، از جمله نسخه های سایه دار

در حالی که باج افزار همچنان به سرعت دفاع افزایش می یابد ، با این وجود اقدامات دفاعی که همه سازمان ها باید انجام دهند وجود دارد ، همانطور که در حفاظت از باج افزار در سال 2021 عنوان کردیم. این اقدامات عبارتند از:

- آموزش کارکنان برای شناسایی بدافزار و از بین بردن آسیب پذیری های رایج کاربر

- بهینه سازی مدیریت نرم افزار با ردیابی ، امتیازات و وصله مناسب

- مسدود کردن نامه های ناخواسته ایمیل ، فایلهای اجرایی و پرونده های مخرب JS

- ثبت نام از فناوری های مانند CASB ، IDPs ، SIEM و EDR برای سیستم های امنیتی پیشرفته

- حرکت به سمت یک شبکه و برنامه اعتماد صفر چارچوب عملیاتی که در آن جداسازی برنامه ها و بخشهای شبکه قوی ترین امنیت داخلی را برای محافظت از مهمترین ها فراهم می کند

- همیشه پشتیبان های مناسب را به صورت آفلاین برای محافظت کافی و ترمیم سریع ذخیره کنید

همچنین بخوانید: محافظت در برابر TTP های Solorigate: SolarWinds Hack Defences

کد اخلاقی DarkSide که در گوشه ای از وب تاریک نشسته است ، خواستار حمله فقط علیه شرکت هایی است که توانایی پرداخت دیه خود را دارند و همچنین منع حمله به آموزش و پرورش ، بهداشت ، سازمان های غیرانتفاعی و نهادهای دولتی است. گفته شد ، هیچ شرطی برای سرویس دهی وجود ندارد و مسئولیت کمی برای هکرهایی که قصد دارند هیچ نهادی را هدف قرار دهند وجود ندارد.

در بیانیه ای که امروز منتشر شد ، DarkSide اظهار داشت:

"ما غیرسیاسی هستیم ، در ژئوپلیتیک شرکت نمی کنیم ، نیازی به ما را با یک دولت تعریف شده گره بزند و به دنبال انگیزه های دیگر [our] باشد … هدف ما کسب درآمد است و ایجاد مشکلی برای جامعه نیست. "

DarkSide همچنین از روشی باج گیری مضاعف استفاده می کند که گزینه های سازمان های قربانی باید پرداخت کنند. برای بازیابی اطلاعات یا پرداخت نکردن و هکرها داده ها را منتشر می کنند. برای شرکت های دولتی و خصوصی ، داده های منتشر شده می توانند اطلاعات انحصاری بسیار ارزشمندی باشند.

همچنین بخوانید: انواع بدافزار | بهترین شیوه های حفاظت از بدافزار برای سال 2021

زیرساخت های حیاتی نیاز به حفاظت پیشرفته دارد

از شبکه های الکتریکی گرفته تا گیاهان آب ، زیرساخت های مهم آخرین هدف تهدیدات مداوم پیشرفته و باج افزار است. از حمله NotPetya به بخش انرژی اوکراین در سال 2017 گرفته تا حمله به تأسیسات تصفیه آب تامپا در سال گذشته ، زیرساخت های دولتی و خصوصی مهمترین مهمترین اقتصاد بین الملل هستند.

دانشگاه تمپل سابقه حملات باج افزار مهم در زیرساخت ها (CIRW) را تهیه کرده است. ) مربوط به نوامبر 2013. جزئیات یادداشت شامل:

- Maze ، Ryuk ، REvil و WannaCry 64٪ از رایج ترین گونه ها را تشکیل می دهند.

- بیش از نیمی از حملات باج افزار تسهیلات دولتی (24.4٪) ، مراقبت های بهداشتی را هدف قرار می دهند و بهداشت عمومی (15.9٪) و امکانات آموزشی (13.7٪).

- در حالی که تعداد حملات بین 70-80 بین 2016 و 2018 بود ، حملات به 205 در 2019 و 396 در سال 2020 افزایش یافت.

- تقریبا 42 ٪ حملات بیش از یک هفته طول کشید و 13٪ بیش از یک ماه به طول انجامید.

همچنین بخوانید: راه حل های ضد ویروس در برابر Ransomware محافظت نمی کنند

مبارزه با باج افزار همچنان ادامه دارد

کول حمله خط لوله استعماری d به منظور ایجاد جذابیت بیشتر حملات زیرساختی برای مجرمان اینترنتی است. باندهای بدافزار سازمان یافته از استراتژی های دفاعی مدرن آگاهی دارند و بیمار کافی را برای جمع آوری اطلاعات و حمله در زمان مناسب دارند.

ساخت ارگ سایبری از طریق اینترنت امکان پذیر نیست ، بنابراین انجام اقدامات لازم بر عهده سازمان های دولتی و خصوصی است. برای محافظت از دارایی های آنها تحلیلگران صنعت و شرکت ها به طور یکسان به ایجاد چارچوب هایی مانند اعتماد صفر و تقسیم خرد برای لایه های اضافی امنیت در شبکه سازمان اشاره می کنند.

همچنین بخوانید: نحوه پیاده سازی Zero Trust

برخی از گوشی های ارزان فروخته شده در کشورهای در حال توسعه برنامه های از پیش نصب شده است که مخفیانه جمع آوری داده های کاربر، با توجه به وال استریت ژورنال می باشد. مجرم اصلی ذکر شده در مقاله نرم افزار است که می فرستد داده ها به شرکت مستقر در تایپه تبلیغات به نام GMobi است. شرکت جمع آوری این داده ها در جهت به هدف کاربران با تبلیغات. نرم افزار گزارش شده در گوشی های هوشمند فروخته شده توسط مستقر در سنگاپور Singtech نصب شده در میانمار و کامبوج پیدا می شد. برنامه همچنین در دستگاه های فروخته شده در برزیل و هند و چین خال خال بود. سیستم های بالادست تبلیغات تلفن همراه و بازاریابی شرکت ذکر شده توسط وال استریت ژورنال ، گفت که در آن تست، GMobi برنامه شماره IMEI اواخر، آدرس مک و در برخی موارد محل داده ها به سرور در سنگاپور. با توجه به وب سایت خود GMobi خدمت oem ها بیش از 100 و 2.000 دستگاه های آندروید با بیش از 150 میلیون کاربر را پشتیبانی می کند. وو پل مدیر عامل GMobi است وال استریت ژورنال گفته که oem ها GMobi نصب برنامه های آن در تلفن های که می تواند ارسال آن به روز رسانی رایگان نرم افزار به کاربران اجازه. او انکار کرد که شرکت خود را نقض هرگونه قانون مجموعه داده ها. GMobi لیست ده ها تن از سازندگان گوشی های هوشمند به عنوان شرکای در وب سایت خود از جمله Huawei Xiaomi و ضبط و پخش. تمام سه شرکت همیشه در حال کار با GMobi رد. مقاله مرتبط عرضه خدمات به روز رسانی سیستم عامل مشابه Adups مستقر در چین و هند بر اساس MoMagic. مدیر عامل شرکت MoMagic گفت: دو وال استریت ژورنال که همه جمع آوری داده ها توسط خود شرکت قانونی است. او اعتراف می کنیم که اطلاعات خصوصی مجموعه مقررات در هند و بنگلادش ضعیف هستند. Adups قبلا داشت به انتقال داده ها از دستگاه بلو به فروخته شده در ایالات متحده چگونه شرکت ها جمع آوری و استفاده از داده های کاربر جمع آوری شده است یک مسئله بزرگ در ماه های اخیر با شیوه های فیس بوک را در ایالات متحده، انگلستان و اتحادیه اروپا. فقط زودتر جاری فوران جنجال اطراف گوگل عمل دادن برخی از دسترسی اشخاص ثالث به محتوای ایمیل. در حالی که کاربران در جهان غرب و اتحادیه اروپا به ویژه یابند، حفاظت قانونی لذت می برند، مردم در کشورهای در حال توسعه قرار دارند برای ترکیب داده ها با توجه به حفاظت از حریم خصوصی ضعیف در بسیاری از کشورها هستند. تا بعد: حذف نمی داند گوگل همه چیز در مورد شما شما جدید می دانستید مخرب است به خصوص ایجاد دو بای پس سنتی آنتی ویروس? ضربه با بدافزارها هرگز انتظار اما وقوع به طور فزاینده ای رایج است. اگر شما را تبدیل به یک قربانی و سپس عواقب می تواند ویرانگر باشد. Ransomware احتمالا نمونه بدنام ترین است. هنگامی که شما دستگاه آلوده است، فایل های خود را توسط مهاجم رمز شده هستند. شما را دریافت پیام های تهدید دو مگر در مواردی که شما را به پرداخت untraceable bitcoin برای رمزگشایی کد حذف همه چیز . شما حتی نمی توانید اعتماد که ساخت اين پرداخت واقع مسائل خود را نجات دهد. Heimdal نرم افزار اینگونه است به طور خاص ایجاد دو مبارزه با چنین تهدید . از آنجا که برای چند روز آینده شما اشتراک طول عمر برای هزینه سفر به فیلم می توانید ما آن امروز spotlighting هستیم. ما هنوز آن هنوز محاکمه اما داوران آن را دوست دارم. بسیاری از برنامه های ضد ویروس فعال هستند. اسکن آنها را برای دیدن اگر دستگاه شما آلوده است ولی در جدیدترین تروجان حملات مستقر شده توسط حمله به روز نگه نمی شوند. نسل دوم بدافزارها به طور خاص هدف شکاف در نرم افزار ضد ویروس. Heimdal اینگونه نرم افزار متخصص در این نقاط ضعف تو رفتگی در دیوار و فعالانه چنین حملات روش های دیگر بیش از حد جلوگیری می کند. به عنوان مثال، اغلب نادیده گرفته آماری که نگه داشتن به روز نرم افزار 85% از حفره های امنیتی استفاده در حملات اینترنتی بسته است. Heimdal نرم افزار به طور خودکار به روز رسانی برنامه های خود را برای جلوگیری از این. قیمت نرم افزار Heimdal برای $44 در سال برای محافظت از یک کامپیوتر و یا 70 دلار برای محافظت از تا چهار عدد. برای چند روز آینده قیمت تبلیغاتی به این معنی که شما می توانید اشتراک های طول عمر به همان Heimdal تخصصی خدمات برای پرداخت یک . است هزینه فقط $29.99 یا $49.99 بسته به چند دستگاه شما می خواهید برای محافظت از. نه قیمت بزرگ بابت آرامش . هیچ نقطه انتظار تا زمانی که شما تحت حمله به فکر این مسائل وجود دارد; نقطه که خیلی دیر است. در حال حاضر محافظت کنید با هدف قرار دادن دکمه زیر. تیم AAPicks می نویسد: درباره ما فکر می کنیم شما می خواهم، و ما ممکن است سهم درآمد حاصل از هر گونه خرید های ساخته شده از طریق لینک های وابسته را مشاهده کنید. برای دیدن همه ما داغ ترین معاملات، سر را به مرکز AAPICKS.

برنامه های از پیش نصب شده به مخفیانه جمع آوری داده های کاربر به هدف تبلیغات

Heimdal نرم افزار ضد تروجان ای باید است علاوه بر این به شما آنتی ویروس 89% خاموش

چگونه نرم افزار Heimdal به نرم افزار ضد ویروس من متفاوت است؟

در یک نگاه: حملات بلوک

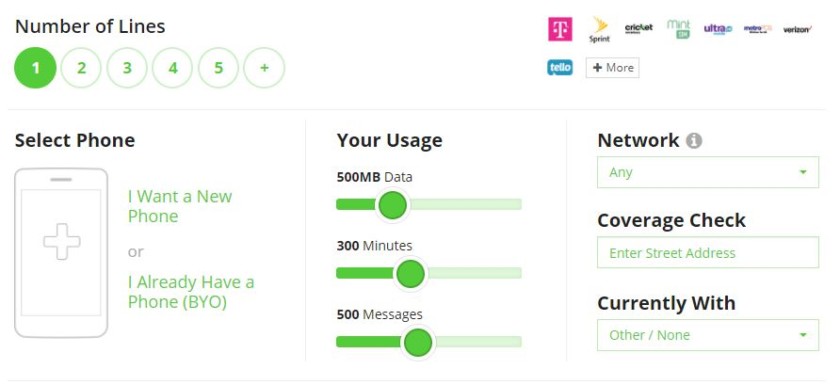

در حال جستجو برای یک گوشی جدید و یا طرح اینجا شروع کنید با ابزار قدرت طرح اندیشه: