مجرمان سایبری سرورهای مبتنی بر لینوکس را اجرا می کنند که از محیط ابری عمومی Microsoft Azure مایکروسافت استفاده می کنند و در معرض نقص هستند پس از اینکه مایکروسافت به طور خودکار وصله ای را بر روی مشتریان آسیب دیده در زیرساخت خود اعمال نکرد.

به گفته شرکت امنیت سایبری Recorded Future ، حملات شروع شد شب 16 سپتامبر پس از سوء استفاده از اثبات مفهوم در اوایل روز در GitHub منتشر شد. Recorded Future با استناد به اطلاعات فروشنده اطلاعات تهدید GreyNoise اشاره کرد که حدود 10 سرور مخرب در اینترنت در حال جستجو برای سیستم های آسیب پذیر هستند ، و در حالی که جستجو شروع به کند شدن کرد ، اکنون تا صبح بیش از 100 سایت را افزایش داده است. ، محققان Cado Security در یک پست وبلاگ همچنین به یک توییت از محقق امنیت سایبری آلمان فرناندز اشاره کردند که متوجه شد بات نت بدنام DDoS Mirai – معروف به استفاده از وسایل ناامن اینترنت اشیاء (IoT) – نیز مورد سوء استفاده قرار می گیرد. OMIGOD Mirai در حال قرار دادن یک نسخه از بات نت در یک سیستم و سپس بستن درگاه 5896 OMI SSL است و اساسا دیگران را از سوء استفاده از همان جعبه منع می کند. از جمله OMIGOD.

استوارت وینتر تیر ، مدیر استراتژی سازنده راه حل های تهدید ساز ThreatModeler ، گفت: "مسابقه در راه است" به eSecurity Planet گفت. "از آنجایی که این امر در حال حاضر به طور فعال اسکن شده و به صورت خودکار از طریق بات نت مورد استفاده قرار می گیرد و ما می دانیم که امکان اجرای کد از راه دور با امتیاز root وجود دارد ، هر پورت OMI باز باید در اسرع وقت بسته شود و دستورالعمل های کاهش Azure باید

تعداد زیادی از سرورهای لینوکس آسیب پذیر هستند

محققان امنیتی از راه اندازی امنیت سایبری Wiz آسیب پذیری های روز صفر را شناسایی کردند-که آنها آنها را OMIGOD نامیدند "زیرا وقتی ما آنها را کشف کردیم این واکنش ما بود." اوفلد در یک پست وبلاگ نوشت-و یافته های خود را در 14 سپتامبر منتشر کرد.

هزاران مشتری Azure و میلیون ها نقطه پایانی تحت تأثیر نقص ها قرار می گیرند

این نقص ها شامل CVE-2021-38647 است ، که یک اشکال اجرای کد از راه دور است. ، و سه آسیب پذیری تشدید ممتاز: CVE-2021-8648 ، CVE-2021-38645 و CVE-2021-38649. اوفلد نوشت که محققان برآوردی محافظه کارانه ارائه دادند که نشان می دهد هزاران مشتری Azure و میلیون ها نقطه پایانی تحت تأثیر این نقص ها قرار دارند. و دریافت که بیش از 65 درصد از آنها ناخودآگاه در خطر هستند. یکی از بزرگترین چالش ها در جلوگیری از آنها شفاف نبودن زنجیره تامین دیجیتال ما است. اگر نمی دانید چه چیزی در خدمات و محصولاتی که هر روز استفاده می کنید پنهان است ، چگونه می توانید خطر را مدیریت کنید؟ » اوفلد نوشت: این آسیب پذیری ها خطر عرضه زنجیره هایی را که کد منبع باز نشان می دهد ، به ویژه برای سازمان هایی که از خدمات رایانش ابری استفاده می کنند ، مورد توجه قرار می دهد.

مطالعه بیشتر: امنیت منبع باز: یک مشکل بزرگ

عامل OMI در مرکز OMIGOD

با OMIGOD ، این یک برنامه نسبتاً ناشناخته به نام Open Management Infrastructure (OMI) است که در بسیاری از خدمات Azure تعبیه شده است. مایکروسافت پروژه OMI منبع باز را با همکاری The Open Group حمایت می کند. اوفلد OMI را زیرساخت مدیریت ویندوز (WMI) برای سیستم های یونیکس و لینوکس توصیف کرد و لینوکس سیستم عامل غالب در Azure است.

از طریق OMI ، سازمانها می توانند آمار و تنظیمات را در محیط Azure خود جمع آوری کرده و توسط سرویس های Azure مانند مجموعه مدیریت باز ، Azure Insights و Azure Automation.

"هنگامی که کاربران هر یک از این خدمات محبوب را فعال می کنند ، OMI بی صدا روی ماشین مجازی آنها نصب می شود و با بالاترین امتیاز ممکن اجرا می شود." "این بدون رضایت یا اطلاع صریح مشتریان اتفاق می افتد. کاربران به سادگی روی موافقت با ورود مجموعه در حین راه اندازی کلیک می کنند و آنها ناخودآگاه شرکت کرده اند. از آنجا که Azure تقریبا هیچ سند عمومی در مورد OMI ارائه نمی دهد ، اکثر مشتریان هرگز در مورد آن چیزی نشنیده اند و نمی دانند که این سطح حمله در محیط آنها وجود دارد. "

از راه دور اجرای کد جدی ترین نقص است

عامل OMI به عنوان یک ریشه با بالاترین امتیاز عمل می کند و هر کاربر می تواند با آن با استفاده از سوکت یونیکس یا از طریق API HTTP با آن ارتباط برقرار کند ، هنگامی که پیکربندی شده است تا دسترسی خارجی امکان پذیر باشد. سه آسیب پذیری با قابلیت افزایش امتیاز به بازیگران بد اجازه می دهد کنترل سرورها را به دست آورند. با این حال ، آسیب پذیری در اجرای کد از راه دور جدی ترین نقصی است که درگاه های OMI در اینترنت قابل دسترسی هستند.

"این آسیب پذیری همچنین می تواند توسط مهاجمان برای دسترسی اولیه به محیط مورد نظر Azure مورد استفاده قرار گیرد و سپس به صورت جانبی در آن حرکت کند." اوهفلد در وبلاگ فنی دیگری نوشت. "بنابراین ، یک درگاه HTTPS در معرض دید مقدس برای مهاجمان مخرب است. آنها با یک بهره برداری ساده می توانند به اهداف جدید دسترسی پیدا کنند ، فرمانها را با بالاترین امتیازات اجرا کرده و احتمالاً به ماشینهای جدید جدید نیز سرایت کنند. " در GitHub ، اما به طور خودکار به روزرسانی را بر روی کلاینت های OMI در زیرساخت خود نصب نکرده است ، و اساساً ده ها هزار سرور را آسیب پذیر کرده است. شرکت همچنین سه روز طول کشید تا نسخه مشتری OMI را در داخل تصاویر VM Azure Linux جایگزین کند. اگر سوء استفاده نشود ، نرم افزار ایمن است

Wiz's Ohfeld نوشت که با وجود این آسیب پذیری ها ، نرم افزارهای منبع باز مورد استفاده توسط جامعه توسط هزاران متخصص بررسی می شود و از امنیت بیشتری نسبت به نرم افزارهای اختصاصی برخوردار است ، اگرچه در صورت سوء استفاده می تواند به یک خطر تبدیل شود.

"یکی از مزایای منبع باز این است که برای توسعه دهندگان آسان است که از پروژه های مختلف کد بگیرند و آن را با سایر نرم افزارهای منبع باز و اختصاصی ترکیب کنند." "در نتیجه ، کد منبع باز بد می تواند در طیف وسیعی از محصولات و خدمات ایجاد شود-ناخواسته تبدیل به" نقطه شکست "می شود. زیرا مشتریان نمی دانند چه کد رمز عاملی در پس زمینه خدمات در حال اجرا است. آنها استفاده می کنند ، در معرض خطر و ناآگاه باقی می مانند. "

تایلر شیلدز ، مدیر ارشد بازاریابی در JupiterOne ، فروشنده امنیت ، گفت که یافتن چنین آسیب پذیری اساسی در عملکرد مدیریت یک ارائه دهنده خدمات ابری بسیار مهم است.

" برای درک مواجهه آنها با این آسیب پذیری ، شرکتها باید بدانند کدام دارایی ها عملکرد مدیریت OMI را فعال کرده اند و اطمینان حاصل می کنند که هیچ چیز مستقیماً در معرض اینترنت قرار نمی گیرد. " "ممکن است فرض کنید که دو یا سه لایه فایروال از این دارایی ها محافظت می کند ، اما متأسفانه ، روابط اعتماد گذرا بین دارایی ها می تواند به طور تصادفی مسیری ایجاد کند که مهاجم می تواند از آن سوء استفاده کند. یک ابزار اندازه گیری سطح حمله مبتنی بر ابر که دارایی ها را در نمودار رابطه متصل می کند ، به سرعت به شما اطلاع می دهد که آیا هر یک از این موارد در واقع نشان داده شده اند یا خیر. "

Risk-Reward in Cloud Security

سناریو OMIGOD خطر را برجسته می کند به گفته یانیف بار-دیان ، بنیانگذار و مدیرعامل شرکت امنیت سایبری Vulcan Cyber ، تجارت خارجی خدمات ابری.

"تیم های امنیتی فناوری اطلاعات به ارائه دهندگان ابر مانند Azure برای ارائه خدمات امن و در صورت بروز اشکال اعتماد می کنند. یا آسیب پذیری ، برای برداشتن اقدامات فوری برای کاهش خطر ، "بار-دیان به eSecurity Planet گفت. تقریباً در همه موارد ، ارائه دهندگان خدمات ابری که ما از آنها استفاده می کنیم آسیب پذیری های موجود در خدمات آنها را قبل از اینکه در مقیاس بزرگ مورد سوء استفاده قرار گیرند ، برطرف می کنند. معمولاً مجموعه ای از آسیب پذیری ها لازم است که توسط فروشندگان و کاربران بدون توجه به آنها باقی بماند تا یک تهدید مداوم پیشرفته موفقیت آمیز باشد. با این حال ، این امر در مورد خدمات ابری صدق نمی کند زیرا ارائه دهندگانی مانند مایکروسافت و خدمات وب آمازون (AWS) در مورد اطمینان از پاک بودن محصولات خود از مسائل امنیت سایبری بسیار فعال هستند.

"خطر واقعی در امنیت ابر ناشی از این واقعیت است که 95 درصد از همه نقض های امنیتی ابر به دلیل خطای کاربر و پیکربندی اشتباه کاربران سرویس ابری است. " "ما از مصرف کنندگان سازمانی خدمات ابری درخواست می کنیم که امنیت سرویس هایی را که مصرف می کنند در اولویت اول قرار دهند و به عنوان ارائه دهندگان خدمات ابری در تلاش برای کاهش بی پایان خود پیشقدم باشند."

Wiz's Ohfeld اشاره کرد که OMI تنها یکی است نمونه ای از یک عامل نرم افزاری نسبتاً ناشناخته که از قبل نصب شده و بی سر و صدا در محیط های ابری مستقر شده است و این عوامل در AWS و Google Cloud Platform و Azure قرار دارند. با امتیازات بالا در محیط های ابری ، به ویژه در میان مشتریان Azure که در حال حاضر در معرض خطر هستند تا آخرین نسخه OMI به روز شود. "ما از جامعه تحقیقاتی می خواهیم که حسابرسی OMI را ادامه داده و مسائلی را که ممکن است با عوامل مشابه پیدا کنند ، گزارش دهد."

به گفته محققان آزمایشگاه Juniper Threat ، مجرمان سایبری با استفاده از آدرس IP در چین در تلاش هستند تا از آسیب پذیری ای که در اوایل ماه جاری افشا شده است استفاده کنند تا گونه ای از بدافزار Mirai را در روترهای شبکه تحت تأثیر این آسیب پذیری قرار دهند. در پست وبلاگ ، محققان گفتند که بازیگران بد به دنبال استفاده از آسیب پذیری عبور از راه هستند که می تواند میلیون ها روتر خانگی و سایر دستگاه های اینترنت اشیا (IoT) را که از کد پایه یکسانی استفاده می کنند و حداقل توسط 17 فروشنده تولید می شود ، تحت تأثیر قرار دهد. [19659002کشفاینتلاشتوسطمحققانJuniperدوروزپسازآنصورتگرفتکهکارشناسانامنیتیفروشندهامنیتسایبریTenableابتدااینآسیبپذیریرافاشکردند،کهتوسطCVE-2021-20090ردیابیمیشودمحققانجونیپرنوشتندکهتلاشهایسوءاستفادهنهتنهانشاندهندهتهدیدیاستکهآسیبپذیریایجادمیکند،بلکههمچنیننشانمیدهدکهمجرمانسایبریچقدربهآسیبپذیریهایفاششدهتوجهمیکنند این تهدید تنها زمانی افزایش می یابد که شامل دستگاه های اینترنت اشیا باشد. محققان می نویسند: "هر زمان که یک POC سوء استفاده [proof of concept] منتشر می شود ، اغلب زمان بسیار کمی برای ادغام آن در پلتفرم خود و شروع حملات لازم است." "اکثر سازمان ها سیاست هایی برای وصله در چند روز ندارند و گاهی هفته ها به واکنش نیاز دارند. اما در مورد دستگاه های IOT یا دروازه های خانگی ، وضعیت بسیار بدتر است زیرا اکثر کاربران از تکنولوژی آگاه نیستند و حتی کسانی که از آسیب پذیری های احتمالی و وصله های کاربردی مطلع نمی شوند. » تنها راه کاهش این مشکل آنها نوشتند که فروشندگان را ملزم به ارائه به روزرسانی خودکار صفر در زمان خرابی می کنند. Tenable ابتدا آسیب پذیری مداوم را در یک کاغذ سفید افشا کرد ، و توجه داشت که در روترهای ارائه شده توسط حداقل 13 اینترنت مشاهده شده است. ارائه دهندگان خدمات (ISP) در 11 کشور. آسیب پذیری پیمایش مسیر مهاجمان را قادر می سازد تا احراز هویت را به واسط وب منتقل کنند ، که می تواند برای دسترسی به سایر دستگاه های موجود در شبکه خانگی یا شرکتی مورد استفاده قرار گیرد. اساساً بازیگران بد می توانند کنترل یک دستگاه را در دست بگیرند ، Tenable نشان می دهد که چگونه یک پیکربندی تغییر یافته می تواند telnet را در یک روتر آسیب پذیر فعال کند و به مجرمان سایبری اجازه دسترسی به پوسته سطح ریشه را بدهد. روزها پس از افشای Tenable. 3 اوت رایج در همه دستگاه های آسیب دیده سیستم عامل Arcadyan ، سازنده دستگاه های ارتباطی است. در ووهان چین ظاهراً مهاجمان در تلاش بودند تا نوع Mirai را در دستگاه های آسیب دیده مستقر کنند. بدافزار Mirai به کاربران این امکان را می دهد تا کنترل دستگاه های شبکه قربانی را در دست بگیرند و از آنها در حملات وسیع به شبکه ها در کمپین هایی مانند حملات انکار سرویس (DDoS) استفاده کنند. مهاجمان از اسکریپت ها استفاده می کردند که مشابه آنچه در گروه 42 گروه شبکه های پالو آلتو در گزارش ماه مارس آمده بود ، خاطرنشان کرد که مجرمان سایبری در اواخر فوریه سعی کردند از آسیب پذیری چند ساعت پس از انتشار جزئیات برای استقرار نوع Mirai و نمونه های مشابه استفاده کنند. حدود دو هفته بعد از آدرس IP دیگری به آنها ارائه شد. آنها زرادخانه نفوذ خود را با یک آسیب پذیری تازه دیگر افشا کردند. " "با توجه به اینکه اکثر مردم ممکن است حتی از خطرات امنیتی آگاه نباشند و به زودی دستگاه خود را ارتقا ندهند ، این تاکتیک حمله می تواند بسیار موفق ، ارزان و آسان باشد." شان نیکل ، تحلیلگر اطلاعاتی تهدیدات سایبری در ارائه دهنده حفاظت از ریسک دیجیتال سایه های سایه ، گفت که این نگران کننده است که عامل تهدید پشت همه این فعالیت ها چنین است. "احتمالاً در بدترین حالت ، مهاجم می تواند از زنجیره ای از سوء استفاده ها برای دسترسی به سایر دستگاه های شبکه و همچنین هرگونه ذخیره شبکه استفاده کند. ge یا سرورها و رایانه های متصل به شبکه ، "نیکل به eSecurity Planet گفت. "به روز رسانی و وصله دستگاه های شبکه خانگی ممکن است به دلیل زمان یا مهارت مورد نیاز برای کاربران نهایی امکان پذیر نباشد و بنابراین ، آسیب پذیری ها همچنان در شبکه باقی می مانند. همانطور که در گزارش Juniper ذکر شد ، این قطعاً یک مورد عالی برای بحث در مورد فشار دادن تولید کنندگان سخت افزار به طور خودکار است تا اینکه منتظر بمانیم تا کاربران خودشان در مورد آن کار کنند. " به گفته جیک ویلیامز ، بنیانگذار و مدیر فناوری BreachQuest ، یک شرکت واکنش به حوادث ، تهدیدهای متعددی وجود دارد. ویلیامز به eSecurity Planet گفت: eSecurity Planet یک تهدید می تواند ناشی از موارد جداگانه باشد. "یک بازیگر تهدید کننده که روتر را به خطر اندازد ، می تواند حملات خودکار کامل را در تمام ترافیک عبوری از آن انجام دهد. ،" او گفت. "اما سناریوی محتمل تر این است که یک بازیگر تهدید از این دستگاهها به عنوان بخشی از یک بات نت استفاده کند ، که می تواند برای اسکن آسیب پذیری توزیع شده ، سوء استفاده ، حدس زدن رمز عبور یا در محتمل ترین حالت DDoS استفاده شود." به گفته ویلیامز ، رابط کاربری مدیر برای سوء استفاده از آسیب پذیری مورد نیاز است و اکثر روترهای فروخته شده امروزه رابط کاربری را به طور پیش فرض در اینترنت عمومی قرار نمی دهند. وی گفت ، با این حال ، برخی از مدیران ممکن است این تنظیمات را قادر سازند تا از کارکنان فناوری اطلاعات خود کمک بیشتری دریافت کنند ، و افزود: "بعید است که این امر به میزان قابل توجهی به جمعیت آسیب پذیر آسیب دیده کمک کند." به گفته یانیف بار-دیان ، بنیانگذار و مدیر عامل شرکت Vulcan Cyber ، یک شرکت رفع خطرات ، آسیب پذیری هایی مانند این مشکل در ارزیابی مشکلات شبکه را برجسته می کند. "اکنون تیم های امنیتی شبکه به جای ایمن سازی تعداد انگشت شماری از شبکه ها نگران هستند. در مورد نیروی کار از راه دور و صدها و هزاران عامل حملات مبتنی بر شبکه که کنترل آنها محدود است. گفت که آسیب پذیری های فناوری اطلاعات در سال گذشته بر کسب و کار آنها تأثیر گذاشته است. 52٪ گفتند که شبکه های شرکتی و ایستگاه های کاری. اکثر بازیگران بد از دستگاه های آسیب دیده برای انجام اسکن آسیب پذیری ، سوء استفاده ، حدس گذرواژه یا DDoS استفاده می کنند. "هر سازمانی که منتظر چنین آسیب پذیری برای اجرای بهداشت خوب است ، احتمالاً در حال حاضر مسائل امنیت سایبری بزرگتری دارد." "ISP ها می توانند با مسدود کردن پورت های مورد نیاز ، توانایی مدیریت این دستگاه ها را از راه دور محدود کنند. برخی از آنها برای مشتریان مسکونی انجام می شود ، اما این می تواند مشکلات پشتیبانی را ایجاد کند که در آن فناوری اطلاعات از راه دور دیگر نمی تواند به کاربران در حمایت از دستگاه ها کمک کند. در هر صورت ، دستگاهها هنوز از راههای دیگر مانند CSRF [cross-site request forgery] آسیب پذیر هستند. در هر صورت ، بسیاری از افرادی که به دلیل بیماری همه گیر از خانه کار می کنند به اینترنت در کلاس تجاری ارتقا یافته اند ، که معمولاً هیچ درگاهی مسدود ندارند. مسئولیت در اینجا باید بر عهده کاربران نهایی باشد. " ماندن در بالای تهدیدهای امنیت سایبری می تواند طاقت فرسا باشد و یافتن ابزارهای امنیتی که می توانند به شما کمک کنند نیز می تواند یک کار دلهره آور باشد. برای برخی از شرکت ها ، واگذاری مشکل به یک ارائه دهنده خدمات امنیتی مدیریت شده (MSSP) یک راه حل جذاب است. سیستم های مدیریت امنیت اطلاعات و مدیریت رویداد (SIEM) روش خوبی برای تحقق این امر است. سیستم های SIEM دید متمرکز بر امنیت IT ، بلعیدن اطلاعات مربوط به گزارش ها و رویدادها را از طیف وسیعی از ابزارهای امنیتی ، سخت افزار و برنامه ها و هشدارها ارائه می دهند. تیم های امنیتی IT در صورت مشاهده تهدیدات امنیتی احتمالی. این نقش اصلی آنها را به مکانی ایده آل برای کمک به MSSP تبدیل می کند ، درست در آنجا با فایروال های مدیریت شده و شناسایی و پاسخ مدیریت شده. SIEM مدیریت شده راهی را به سازمان ها ارائه می دهد تا به اندازه دلخواه امنیت سایبری کمک می کنند. آنها از جمله مزایای زیادی را به همراه دارند: SIEM مدیریت شده مقرون به صرفه است. بودجه محدود می تواند یکی از بزرگترین دلایلی باشد که سازمانها نمی توانند راه حلهای امنیتی خاصی را برای سازمان خود اجرا کنند. در حالی که راه حل های SIEM مدیریت شده ارزان نیستند ، اما در مقایسه با هزینه پیشین یک راه حل در محل با کارکنان 24-7 ، هنوز می توانند در هزینه شما صرفه جویی کنند. اگرچه یک SIEM مدیریت شده در نهایت می تواند گران باشد ، اما هزینه توسعه ، استقرار ، آموزش و نگهداری منابع امنیتی IT در محل افزایش می یابد. SIEM مدیریت شده یک مسیر سریع برای امنیت بهتر با هزینه های کمتری است. SIEM های مدیریت شده در زمان و پیچیدگی استقرار صرفه جویی می کنند. یک راه حل SIEM در محل به طور معمول به ماه ها استقرار و آموزش نیاز دارد ، تلاشی فراتر از توانایی بسیاری از سازمان ها. اگر سازمان شما وقت لازم برای تهیه یک راه حل داخلی یا توانایی تخصیص نیروی انسانی و منابع مورد نیاز برای پیاده سازی را ندارد ، پس یک راه حل SIEM داخلی برای شما مناسب نیست. همچنین این زمانی است که شما زیرساخت امنیتی بهینه ای در دسترس نخواهید داشت. راه حل SIEM مدیریت شده سریعتر اجرا می شود و در ارائه سریع نتایج برای سازمان شما موثر است. اکثر ارائه دهندگان راه حل های SIEM از قبل دانش و زیرساخت های لازم را برای اجرای سریع استقرار دارند. SIEM های مدیریت شده کمبود استعداد امنیتی را برطرف می کنند. یک راه حل داخلی SIEM نیز به استعداد اجرای آن در زمان کمبود چشمگیر مهارت های امنیت سایبری نیاز دارد. برای راه اندازی ، مدیریت ، نظارت و بهینه سازی هشدارها برای تأمین نیازهای امنیتی سازمان شما ، بیشتر راه حلهای SIEM به منابع داخلی و پرسنل امنیتی نیاز دارند. اگر سازمان شما کوچکتر است و شما یک تیم امنیتی کوچکتر یا تیمی دارید که نمی تواند زمانی را برای نگهداری از راه حل SIEM اختصاص دهد ، یک راه حل SIEM مدیریت شده گزینه بهتری خواهد بود. ارائه دهندگان SIEM مدیریت شده می توانند به شما کمک کنند با پاسخ حادثه. یک ارائه دهنده SIEM مدیریت شده ، کارکنان بسیار ماهری از متخصصان و متخصصان امنیت سایبری را ارائه می دهد که برای تجزیه و تحلیل گزارش های امنیتی شرکت شما ، بررسی حوادث و ارائه خدمات شناسایی و پاسخ به تهدید ، با سازمان شما همکاری خواهند کرد. توانایی کمک به پاسخگویی در برابر حادثه می تواند سرعت و چابکی را برای پاسخگویی در برابر هرگونه حادثه امنیتی یا نقض رخ داده در اختیار شما قرار دهد. SIEM های مدیریت شده جدیدترین فناوری را به شما ارائه می دهند. یک مشکل در خرید فناوری این است که به سرعت تاریخ می رود. اشتراك به شما اجازه می دهد به عنوان بخشی از خدمات خود ، به جدیدترین فنآوری و بروزرسانی دسترسی داشته باشید – و شما حتی نیازی به انجام خود بروزرسانی ها و به روزرسانی ها ندارید. ارائه دهندگان SIEM مدیریت شده از شرکت های خدمات امنیتی تا توسعه دهندگان و شرکای سیستم های SIEM. بیشتر MSSP های اصلی خدمات SIEM مدیریت شده را ارائه می دهند و برخی از فروشندگان SIEM نیز خدمات SIEM را ارائه می دهند یا فناوری خود را از طریق شرکای MSSP در دسترس قرار می دهند. چند ارائه دهنده قابل توجه AT&T Cybersecurity ، IBM و Netsurion هستند. یک راه حل SIEM مدیریت شده می تواند سازمان ، سرمایه ، منابع و زمان زیادی را صرفه جویی کند. در نهایت ، برون سپاری مدیریت SIEM بهترین انتخاب برای مشاغلی است که می خواهند امنیت کلی و مدیریت تهدیدات خود را بدون دردسر تلاش برای استقرار و مدیریت یک سیستم SIEM در داخل افزایش دهند. این یک مسیر سریع برای رسیدن به امنیت بالا است و این به تنهایی یک پیشنهاد ارزش جذاب برای بسیاری از سازمان ها است. صرف نظر از اندازه یا پیچیدگی سازمان شما ، یک زیرساخت امنیت سایبری قوی کلید محافظت از شبکه و داده های شما است. اما مشکلات معمول برای نظارت یا مدیریت تهدیدات احتمالی کارکنان فناوری اطلاعات غالب است: یک هشدار مداوم ، پراکنده کردن اطلاعات به چالش کشیدن برای جمع آوری و کمبود وقت ، ابزار یا منابع برای محافظت موثر از سازمان شما. برای کاهش این بارها ، SECaaS و فروشندگان SOCaaS به عنوان امنیتی مبتنی بر ابر به عنوان سرویسی ظاهر شده اند که می تواند اطلاعات شما را از سیستم ها و برنامه های متنوع جمع آوری ، تجزیه و تحلیل و ارتباط دهد – سردردهای قبلی را به اطلاعات امنیتی اطلاعاتی عملی تبدیل کنید. در جهان رو به رشد SaaS (نرم افزار به عنوان یک سرویس) ، SOCaaS و SECaaS به گزینه های ابر سازگار برای مرکز عملیات امنیتی سازمان (SOC) یا سیستم های امنیتی (SEC) اشاره می کنند. برای اهداف تلفیقی ، این مقاله از این خدمات به عنوان SECaaS یاد می کند. SECaaS یک مدل چند مستاجر تحویل داده شده توسط ابر برای برون سپاری خدمات امنیتی سایبری است. به صورت اشتراک ، این سرویس های ابری می توانند دسترسی به برنامه ها را بدون توجه به میزبان یا محل اتصال کاربران (به عنوان مثال کار از راه دور) ایمن کنند. مانند SaaS ، SECaaS می تواند به معنای صرفه جویی در هزینه ، انعطاف پذیری برای مقیاس بندی و آخرین به روزرسانی های امنیتی باشد. گرچه می تواند بار کارمندان IT شما را نیز کاهش دهد ، اما امنیت به عنوان یک سرویس جایگزینی برای مدیران امنیتی سازمان شما نیست. یک مرکز عملیات امنیتی (SOC) به عنوان مرکز فرماندهی برای محافظت ، شناسایی و جلوگیری از تهدیدهای احتمالی امنیت سایبری برای یک سازمان فعالیت می کند. تحلیلگران انطباق و امنیت ، پاسخ دهندگان حوادث ، مهندسان و محققان پزشکی قانونی با هم همکاری می کنند تا نظارت بی وقفه و حفاظت از حوادث را بهبود بخشند. SOC ها سازماندهی می شوند تا به طور مستمر به تجزیه و تحلیلگران امنیتی درباره احتمال نفوذ و حمله هشدار دهند. اگرچه هر سازمانی می تواند از SOC داخلی بهره مند شود ، اما آنها برای محافظت از داده های بسیار حساس اغلب به منابع مالی محدود می شوند. [19659005] ویژگی های مشترک SECaaS

ویژگی های استاندارد امنیت به عنوان یک فروشنده خدمات شامل بسیاری از مزایای داشتن SOC مانند نظارت 24/7/365 ، تخصص امنیت سایبری ، شناسایی و پاسخ مدیریت (MDR) ، امنیت شبکه ، تست نفوذ ، پاسخ حادثه و اطلاعات تهدید. خدمات اضافی ارائه شده توسط فروشندگان SECaaS عبارتند از: فروشندگان SECaaS می توانند اولین خط دفاعی سازمان شما باشند. با تشخیص الگوریتمی و خودکار رفتارهای غیرعادی ، قابلیت های SIEM و MDR ، فروشندگان می توانند در هر زمان مشخص از طریق یک داشبورد مناسب و مجهز به وب ، دید شما را در شبکه افزایش دهند. در حالی که جدیدترین وصله های نرم افزار آنتی ویروس به مدیریت حساس به زمان نیاز دارد ، SECaaS شما بطور خودکار این به روزرسانی ها را در همه دستگاه های شما پوشش می دهد. هنگامی که هشدار به تهدیدات می رسد ، تحلیلگران SECaaS می توانند با بستن نقاط دسترسی فوراً اقدام کرده و رفتارهای مشکل ساز را به سرعت به مدیریت فناوری اطلاعات سازمان شما گزارش دهند. مبتدیان مبتنی بر نبرد با غول های فناوری که به ابر مهاجرت می کنند. فروشندگان امنیتی سنتی که به عنوان ارائه دهنده خدمات امنیتی مدیریت شده (MSS) خدمت می کنند همچنان مرز بین MSS و SECaaS را مخدوش می کنند. سازمانها همچنین به طور فزاینده ای خدمات ابر را برای شبکه و امنیت خود در نظر می گیرند تا آنچه Gartner آن را Edge Access Secure Edge (SASE) می نامد. گارتنر در سال 2019 اظهار داشت ، "مرکز داده های شرکت دیگر مرکز نیست نیازهای دسترسی کاربران و دستگاهها. " به عبارت دیگر ، روزهای استفاده از شبکه داخلی و میزبانی برنامه کوتاهتر می شود. کاربران از برنامه های SaaS و سرویس های ابری استفاده می کنند و کارهای بیشتری در خارج از شبکه انجام می شود. این تغییرات ، تشخیص خودکار رفتارهای ناهنجار و IAM را برای سرکوب تهدیدات محیط شبکه و ابر ضروری می کند. گارتنر به طور خلاصه به گزارش خود اضافه کرد آینده امنیت شبکه در ابر است ، "وجود دارد هنوز هیچ فروشنده واحدی که کل نمونه کارها [cybersecurity] را ارائه دهد ، اگرچه چندین فروشنده اکثر عملکردهای لازم را دارند. " این یک یادآوری مهم برای سازمان شما در هنگام در نظر گرفتن امنیت به عنوان یک سرویس برای اطمینان از اینکه فروشنده نیازهای منحصر به فرد شما را برآورده می کند است. فروشندگان صنعت SECaaS در سال 2020 شامل: Alert Logic ، امنیت سایبری AT&T ، شبکه های Barracuda ، سیسکو ، Dell Technologies ، CipherCloud ، Fortinet ، IBM ، McAfee ، Nominum ، Oracle ، Panda Security ، Proofpoint ، Qualys ، Radware ، Sophos ، Symantec ، Trend Micro ، Websense و Zscaler. همچنین بخوانید: برترین شرکت های امنیتی ابر و ابزارهای 2020 گارتنر MSS را به عنوان "نظارت یا کنترل از راه دور یا توابع امنیتی IT که از طریق سرویس های مشترک از مراکز عملیات امنیتی از راه دور ارائه می شود" تعریف می کند. ارائه دهندگان MSS معمولاً نظارت مدیریت شده ، فایروال ها ، IDPS ، شناسایی و پاسخ به نقطه پایانی (EDR) ، دروازه امن وب (SWG) ، اطلاعات تهدید ، MDR ، تجزیه و تحلیل و گزارشگری امنیتی و SIEM را ارائه می دهند. به نظر آشنا می رسد؟ هنگام مقایسه SECaaS و MSS ، تفاوت اصلی این است که MSS ذاتاً در یک سیستم عامل SaaS ساخته نشده است. همانطور که ارائه دهندگان MSS سنتی پیشنهادات امنیتی خود را به سرویس های مبتنی بر ابر گسترش می دهند ، این جدایی در حال کم شدن است. نمونه های قابل توجهی از این همگرایی در سال 2018 هنگامی که AT&T AlienVault را به دست آورد و در سال 2020 هنگامی که Accenture سیمانتك را خریداری كرد. استفاده از امنیت به عنوان یك سرویس می تواند یك راه حل مقرون به صرفه و عملی برای نظارت بر شبکه شما باشد اطلاعات با تغییر الزامات سازمان شما. فروشندگان SECaaS همچنین از نظر کارآیی برای سازمانهایی که دارای محیطهای ترکیبی با چندین ابر هستند ، برجسته هستند. با نظارت مداوم و مجموعه ای از ویژگی های امنیتی ، فروشنده SECaaS شما برای شناسایی و جلوگیری از حملات احتمالی در خط مقدم است تا بتوانید از امنیت سازمان خود اطمینان داشته باشید. در حال حاضر بسیاری از افراد استفاده از ابر برای ذخیره سازی و اشتراک گذاری فایل ها . آمازون خدمات وب پلت فرم ابر است که قدرت یک تکه از اینترنت است. تکنولوژی تنها شدن cloudier رفتن. همانطور که ما پیشبرد فرصت های شغلی تبدیل خواهد شد کمتر فراوان برای متعارف آن مهندسان و متعدد برای کارشناسان ابر. ضروری ابر محاسبات طول عمر بسته نرم افزاری شما می تواند آموزش نحوه سرویس مبتنی بر ابر فن آوری . این بسته نرم افزاری four-party بلیط خود را به است که به سرعت در حال رشد صنعت . شما درک چگونه فن آوری ابر معاملات با سخت افزار، نرم افزار، فرآیندها، سیستم عامل، و بیشتر. حتی اگر شما در حال حاضر در آن بازی این کیت آموزش خواهد شد را شما به لبه برش. است که نه فقط برای ضربات یا محاسبات ابری. این مواد به طور کامل شما را به آس برخی از گواهینامه ها می شود کرده است در زمینه محاسبات ابری آماده سازی. CompTIA است صدای جهان این صنعت. شما خواهید بود در هر دو را ابتدا ابر CompTIA + و آزمون صدور گواهینامه ملزومات . شما نیز آماده آزمون گواهینامه ابر امنیت اتحاد CCSK است. فقط وجود دارد اتاق را برای آن در رزومه مطمئن شوید. نادیده گرفتن 500 دلار تجمعی برچسب قیمت ; ما تنها در معاملات این AAPicks برخورد. راست در حال حاضر 96 درصد تخفیف در بسته نرم افزاری وجود دارد، بنابراین شما برای فقط 19 $ می توانید ثبت نام. فکر می کنم از آن را به عنوان یک سرمایه گذاری بسیار کوچک در آینده بزرگ. الان مشغول است؟ آیا عرق. بنابراین که شما دان شما طول عمر دسترسی به همه دوره های دریافت ‘ تی باید بلافاصله شروع. آنها را انتخاب کنید تا در طول این فداکاری بزرگ و سپس هنگامی که شما آماده شیرجه رفتن. استفاده از سازنده تر از وقت خود را از یکی دیگر از مجموعه Netflix است. ما تا این معامله کمی تنبل بنابراین فقط چند روز در سمت چپ در برداشت. یافتن پست های بیشتر توسط هدف قرار دادن دکمه زیر. تیم AAPicks می نویسد: درباره ما فکر می کنیم شما می خواهم، و ما ممکن است سهم درآمد حاصل از هر گونه خرید های ساخته شده از طریق لینک های وابسته را مشاهده کنید. برای دیدن همه ما داغ ترین معاملات، سر را به مرکز AAPICKS.

مهاجمان از نقصی استفاده می کنند که می تواند میلیون ها روتر ، دستگاه های اینترنت اشیاء را تحت تأثیر قرار دهد

Tenable First to Disclose Flaw

A Pattern of Exploits

آیا به روز رسانی ها باید خودکار شوند؟ [

19659008] از 6 ژوئن تا 23 ژوئیه ، محققان همچنین شاهد استفاده از بیش از نیمی از آسیب پذیری های دیگر شامل سیستم هایی مانند روترهای DLink ، زیرساخت های متقاطع HyperFlex سیسکو ، روترهای Wi-Fi Tenda AC11 و اجزای شبکه از Micro بودند. فوکوس ، نشان می دهد که "گروه به طور مداوم سوء استفاده های جدیدی را به زرادخانه خود اضافه می کند."

ارزیابی آسیب پذیری شبکه مشکل

SIEM مدیریت شده: راهی سریعتر به امنیت عالی

پنج راهی که SIEM مدیریت شده می تواند کمک کند

ارائه دهندگان SIEM مدیریت شده

امنیت مبتنی بر ابر: SECaaS | eSecurityPlanet

Security as a Service (SECaaS)

SECaaS چیست؟

SOC کجا مناسب است؟

خط اول دفاع

SECaaS در 2021

MSS در برابر SECaaS

مقیاس پذیر ، باهوش ، امن: SECaaS

شکستن را به سرعت در حال رشد صنعت با این گواهینامه آموزش

ابر محاسبات ابر محاسبات ابری 4 قسمت محاسبات آینده است.

ابر محاسبات ابر محاسبات ابری 4 قسمت محاسبات آینده است.

ابر محاسبات بسته نرم افزاری کامل:

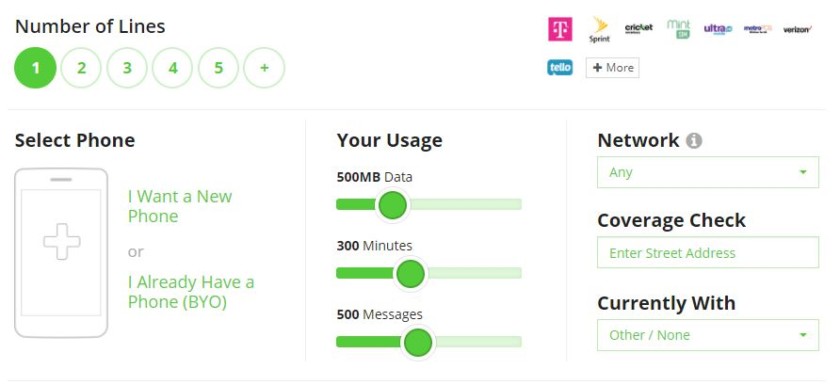

در حال جستجو برای یک گوشی جدید و یا طرح اینجا شروع کنید با ابزار قدرت طرح اندیشه: