VPN برای کمک به بهبود حریم خصوصی و امنیت شما در صورت آنلاین وجود دارد. مطمئناً در این مرحله با پروتکل ها و روش های رمزگذاری مختلفی که در سراسر صنعت شرکت های VPN تبلیغ می شود ، آشنا هستید. و گرچه این اطلاعات بسیار مهمی است ، اما وقتی صحبت از حریم خصوصی شما هنگام استفاده از VPN می شود ، این داستان کامل نیست. چیزی که باید به آن توجه کنید ردیاب ها هستند. در این مقاله ، ما قصد داریم توضیح دهیم چرا نمی توان به VPN هایی که از ردیاب استفاده می کنند اعتماد کرد. صرف نظر از آنچه آنها ارائه می دهند دقیقاً از دیدگاه VPN.

ردیاب چیست؟

همانطور که از نامش پیداست ، ردیاب چیزی است که می تواند آنچه را که شما در سراسر اینترنت انجام می دهید ردیابی کند. اکثریت قریب به اتفاق وب سایت ها و برنامه ها به نوعی از ردیاب ها استفاده می کنند و این ردیاب ها تقریباً همه جا شما را دنبال خواهند کرد. اطلاعاتی که این ردیاب ها در مورد شما جمع می کنند ، معمولاً برای مواردی مانند تبلیغات هدفمند استفاده می شود. اساساً ردیاب ها برای درآمدزایی این شرکت ها در هزینه حریم خصوصی شما وجود دارند.

تفاوت بین ردیاب های شخص ثالث و شخص ثالث

در مورد ردیاب های شخص ثالث و شخص ثالث تفاوت مهمی وجود دارد. ردیاب های مهمانی اول مواردی مانند کوکی ها هستند که برای به خاطر سپردن مواردی مانند زبان شما ، تنظیمات برگزیده یا حتی ذخیره سبد خرید شما استفاده می شوند. این موارد اغلب برای بسیاری از وب سایت ها لازم است تا به شما کمک کنند تا یک تجربه یکپارچه تری داشته باشید ، و اغلب رد کردن از ذخیره کوکی ها آسان است.

از طرف دیگر ، ردیاب های شخص ثالث ، ردیاب های ساخته شده توسط شرکت های دیگر است که وب سایت ها و برنامه ها برای جمع آوری اطلاعاتی که می توانند برای درآمدزایی از شما استفاده شوند ، پیاده سازی می کنند. و اطلاعاتی که توسط ردیاب های شخص ثالث جمع آوری می شود متفاوت است ، اما اغلب اطلاعات قابل شناسایی شخصی (PII) است. مواردی مانند آدرس IP شما ، اینکه از چه مرورگری استفاده می کنید ، روی چه چیزی کلیک می کنید ، مدت زمان حضور در یک صفحه وب خاص ، مشخصات دستگاه و غیره. همه این اطلاعات برای ایجاد نمایه در مورد شما استفاده می شود و سپس استفاده از این اطلاعات برای کسب درآمد از شما ، معمولاً از طریق تبلیغات هدفمند. رایج ترین ردیاب شخص ثالثی که پیدا خواهید کرد احتمالاً چیزی از Google است.

فقط وب سایت ها نیستند که از ردیاب های شخص ثالث استفاده می کنند ، بسیاری از برنامه های تلفن همراه نیز چنین می کنند. و این جایی است که شما باید هنگام استفاده از VPN که ردیاب ها را در برنامه های خود پیاده سازی می کند ، آگاه باشید.

VPN هایی که از ردیاب استفاده می کنند حریم خصوصی شما را به خطر می اندازد

برنامه های VPN که از ردیاب ها استفاده می کنند به سادگی برای بدست آوردن سود سریع ، حریم خصوصی شما را به خطر می اندازند. این ردیاب ها برای کار کردن این برنامه های VPN مورد نیاز نیستند و به طور فعال اطلاعات شما را به Google ، Facebook و سایر شرکت های بزرگ انتقال داده می رسانند. میزان اطلاعات جمع آوری شده از برنامه ای به برنامه دیگر متفاوت خواهد بود. اما استفاده از ردیاب ها بدون در نظر گرفتن اطلاعات مربوط به شما به اشتراک گذاشته می شود و این امر به هیچ وجه به کاربران منتقل نمی شود.

ردیاب های شخص ثالث پیشرفته هستند

بسیاری از ردیاب های شخص ثالث بسیار پیچیده هستند و دارای چنین داده گسترده ای برای برداشتن از آن PII هستند ، مانند آدرس IP ، حتی برای ایجاد یک نمایه هدفمند نیز ضروری نیست برای شما. این ردیاب ها می توانند از اطلاعات عظیمی که در اختیار دارند و از شناسه منحصر به فرد شما برای اتصال نقاط استفاده کنند و همچنان همه چیز را به شما ردیابی کنند. بنابراین ، حتی اگر به سادگی آدرس IP با این ردیاب ها قابل ردیابی نباشد. ردیاب های شخص ثالث هنوز هم این توانایی را دارند که همه چیز را با هم جمع کنند و رفتار شما را به صورت آنلاین ردیابی کنند.

مشخص است که سرویس VPN که از ردیاب ها در برنامه ها استفاده می کند ، به راحتی قابل اعتماد نیست. و به هر قیمتی باید از آنها اجتناب کرد. و تعجب خواهید کرد که فقط چند سرویس موجود با استفاده از ردیاب در برنامه ها وجود دارد. دادن اطلاعات بدون اجازه صریح شما

ارائه دهندگان VPN که از ردیاب ها در برنامه های خود استفاده می کنند

با تشکر از افرادی که حریم خصوصی Exodus را پشت سر می گذارند ، می توانیم ببینیم که چه تعداد ارائه دهنده VPN از ردیاب های شخص ثالث حداقل در برنامه های Android خود برای ردیابی کاربران استفاده می کنند. در اینجا چند مورد انتخاب شده است که داده های شما را جدی نمی گیرند (دقیق از 13/7/2021):

این لیست شامل برخی از بزرگترین نام ها در صنعت VPN است و همانطور که مشاهده می کنید ، آنها از ردیاب ها استفاده می کنند. این بدان معناست که داده های شما در رحمت بسیاری از شرکت های بزرگ داده بزرگ است. VPN یا نه (پیوندهای صفحات Exodus آنها در پایین این مقاله قرار دارد).

این نیز فقط به Android محدود نمی شود. به عنوان مثال ، Cyberghost از Mixpanel در همه برنامه ها استفاده می کند و داده های بی شماری را به این بستر تجزیه و تحلیل داده می فرستد. Surfshark یکی دیگر از مواردی است که اعتراف می کند داده ها را از طریق همه برنامه هایشان برای Google Analytics ارسال می کند. PureVPN دیگری است که از Mixpanel همراه با تعداد بیشتری ردیاب در برنامه های خود استفاده می کند. این لیست ادامه دارد.

گامی در مسیر درست

برای کاربر عادی شما ، تنها راه واقعی برای فهمیدن اینکه از چه ردیاب هایی استفاده می شود ، جستجوی سیاستهای طولانی مدت برای حفظ حریم خصوصی است. در حالی که ابزار Exodus برای اطلاعات ویژه Android مفید است ، اما بیش از آن گسترش نمی یابد. و این همان جایی است که بسیاری از سرویس ها به دنبال استفاده از کاربران نهایی هستند. ریختن چنین اطلاعاتی در سیاست حفظ حریم خصوصی آسان است و نگران نباشید زیرا بیشتر اوقات مردم سند طولانی را نمی خوانند.

افشاگری بیشتر مورد نیاز است

اپل با دستورالعمل های کاملاً جدید خود برای برنامه های App Store قدم در مسیر درست می گذارد. اپل اکنون اجباری شده است که هر برنامه اطلاعاتی را که در حال جمع آوری هستند ، مجوزهای مورد نیاز و همچنین ردیاب هایی که در صورت استفاده هستند را فاش می کند. که شامل مواردی مانند تجزیه و تحلیل و داده های به اشتراک گذاشته شده با اشخاص ثالث است.

این یک ایده عالی توسط اپل است زیرا باعث می شود مردم راحت تر ببینند برنامه هایی که استفاده می کنند دقیقاً در مورد آنها چیست. و همچنین تأثیر ناکافی در ایجاد توسعه دهندگان برنامه برای استفاده از تعداد زیادی از ردیاب ها دارد. فقط اگر بخواهید برنامه را چندان فضولی نشان ندهد. ناگفته نماند که در واقع ارائه مفهوم ردیاب ها به مخاطبان اصلی جریان است که شاید کاملاً درک نکند که این نیروهای "نامرئی" هستند که در پس زمینه کار می کنند تا اطلاعات بیشتری در مورد شما کسب کنند.

آیا hide.me VPN از ردیاب ها استفاده می کند؟

در hide.me VPN ما دوست داریم تا حد امکان با کاربران خود شفاف باشیم تا آنها بتوانند آگاهانه تصمیم بگیرند. بنابراین ، آیا VPN hide.me از ردیاب ها استفاده می کند؟

اولاً ، ما از هیچ ردیابی در هر یک از برنامه های خود استفاده نمی کنیم. هر برنامه در هر سیستم عامل هیچ ردیابی ندارد. این به این دلیل است که استفاده از این ردیاب ها در برنامه های ما بدون آسیب رساندن به حریم خصوصی به سادگی غیرممکن است. این را می توانید خودتان از طریق همان سرویس رازداری Exodus که برای مقایسه با سایر سرویس های VPN استفاده می کردیم ، تأیید کنید.

خداحافظ ، گوگل آنالیتیکس!

قبلاً ما از Google Analytics در وب سایت خود استفاده می کردیم ، اما از آن زمان به بعد در Plausible.io به گزینه بسیار محرمانه تری منتقل شده ایم. یک گزینه منبع باز برای Google Analytics. این ما را یک قدم دورتر از دسترسی طولانی Google قرار می دهد. که همیشه یک نکته مثبت است.

همچنین تمایز بین ردیاب های موجود در وب سایت و ردیاب ها در برنامه ها نیز مهم است. با اجرای ردیاب ها در یک برنامه ، اساساً ویژگی های حریم خصوصی را بی ارزش می کنید. زیرا ردیاب ها می توانند آدرس IP شما را قبل و بعد از اتصال به سرور VPN مطابقت دهند. با ردیاب های موجود در یک وب سایت ، این امکان وجود ندارد زیرا برنامه و وب سایت کاملاً از یکدیگر جدا هستند.

همه سرویس های VPN به یک اندازه ایجاد نشده اند

نگاهی به اخبار ، بررسی ها و اطلاعات VPN می تواند تا حدی نسخه نزدیک بینی از امنیت و حریم خصوصی را ترسیم کند. بله ، ویژگی های واقعی VPN مهم هستند. پشتیبانی و اجرای پروتکل VPN خوب قطعاً جنبه حیاتی دارد. اما این تنها معیار نیست.

مانند بسیاری از اینترنت ، نیروهای تقریباً نامرئی در آنجا وجود دارند که تلاش می کنند تلاش شما برای حفظ حریم خصوصی را از هر جهت تضعیف کنند. بسیاری از رسانه ها حتی فکر نمی کنند ردیاب هایی که در برنامه ها استفاده می شوند را بررسی کنند ، زیرا این امر به سادگی در چهره شما نیست و این به دلیل طراحی است. اگر می دانید که تحت مراقبت قرار دارید ، داده ها تحت تأثیر قرار می گیرند و منجر به درآمد بدتر می شوند.

و ارائه دهندگان VPN باید بهتر از درج این ردیاب ها ، به ویژه در برنامه ها ، بدانند. بسیاری از ارائه دهندگان VPN به بخشی از مشکلی تبدیل شده اند که ادعا می کنند با آن مبارزه می کنند. و کاربران آنها عاقل تر نیستند.

ما افتخار می کنیم که ظاهراً در میان اقلیت کوچکی از ارائه دهندگان VPN هستیم که از این طریق از کاربران ما سو استفاده نمی کنند.

پیوندها به صفحات Exodus:

ما دوست داریم این مطالب را برای شما بیاوریم و امیدواریم که به شما در حفظ امنیت و امنیت آنلاین کمک کند. همچنین می توانید آن را با دوستان خود به اشتراک بگذارید. آیا شما به استفاده از VPN فکر کرده اید؟ در اینجا در hide.me همه ما در مورد آزادی اینترنت هستیم و خوشحالیم که در موقعیتی هستیم که می توانیم آن را به همه منتقل کنیم.

hide.me VPN!

، لطفاً با تیم پشتیبانی 24/7 ما یا از طریق [email protected] یا از طریق گفتگوی زنده تماس بگیرید.

محافظت از داده های آنلاین هنگام سفر مهم است. بیایید نگاهی دقیق به 6 دلیل مفید بودن VPN برای سفر در سال 2021 و بعد بیاندازیم. سفر در حال بازگشت است. برای بسیاری از ما ، این بدان معناست که زمان آن فرا رسیده است که شروع به آماده شدن برای ماجراجویی بعدی کنیم. در سال 2021 ، بسیاری از افراد به کار از راه دور و مسافرت با لپ تاپ ادامه می دهند ، آماده شدن برای سفر معنایی بیش از رزرو پرواز و بسته بندی چمدان ندارد. ما باید در نظر داشته باشیم که چگونه دستگاههای دیجیتال خود را در حین کار ایمن و عملکردی حفظ کنیم. با توجه به اینکه حملات عمده امنیت سایبری هر هفته به اخبار می رسد ، بهتر است هنگام مسافرت از داده های خود محافظت کنید. و بهترین راه برای به دست آوردن امنیت بیشتر استفاده از VPN است. بیایید بررسی کنیم که چرا VPN برای سفر بسیار مهم است. VPN مخفف شبکه خصوصی مجازی است. ابزاری است که به شما امکان می دهد با ناشناس ماندن و امنیت بیشتر به وب گردی بپردازید. شبکه خصوصی شما برای پنهان کردن IP شما از رمزگذاری برای ارسال و دریافت داده های شبکه عمومی از طریق سرور شخص ثالث استفاده می کند. به عبارت دیگر ، VPN داده های مرور شما را خصوصی نگه می دارد تا اشخاص ثالث ناخواسته – از جمله مجرمان اینترنتی – نتوانند به آن دسترسی پیدا کنند. بنابراین … این بدان معنی است که عملاً برای مسافران چیست؟ ما 6 دلیل متداول برای استفاده مسافران از VPN هنگام مسافرت تهیه کرده ایم. یکی از بهترین محافظت های شخصی در برابر این تهدیدات VPN است. هنگام مسافرت و کار از راه دور ، VPN از دسترسی اشخاص ثالث به داده های شخصی شما جلوگیری می کند ، به طور قابل توجهی سطح تهدیدات دیجیتالی را که با آن روبرو هستید به حداقل می رساند. شرکت ها داده های منطقه ای را بررسی می کنند تا تعیین کنند مردم از کشورهای مختلف چه هزینه ای برای یک محصول پرداخت می کنند. برای داشتن یک رقابت محلی ، شرکت های مسافرتی بسته به اینکه از کجا خرید می کنند ، معمولاً نرخ های کمتری را به گردشگران بین المللی ارائه می دهند. این بدان معناست که اگر در حال خرید برای پروازهای هواپیمایی و معاملات کرایه اتومبیل از کشورهای مختلف هستید ، اغلب برای پروازهای مشابه و وسایل نقلیه یکسان نرخ های متفاوتی به شما پیشنهاد می شود. خبر خوب این است که کاربران VPN به معنای واقعی کلمه می توانند نرخ سفر را براساس مکان خریداری کنند. از آنجا که VPN به شما امکان می دهد شبکه خصوصی خود را از کشورهای دیگر تأسیس کنید ، انگار از نظر جسمی در آنجا هستید ، می توانید از کم هزینه ترین مکان سفر را رزرو کنید. برای پخش کنندگان فیلم ، یکی از چالش های سفر تغییر گزینه های نمایش در خارج از کشور است. شرکت های VPN مانند IPVanish به افراد کمک می کنند تا از هرجای دیگر بدون سانسور و خاموشی بی دلیل به خدمات پخش جریانی و سایر رسانه ها دسترسی داشته باشند. اگر دوست دارید سازگاری بیشتری داشته باشید (بنابراین می توانید نمایش های موردعلاقه خود را ادامه دهید) ، یا می خواهید ببینید چه فیلم هایی در سراسر جهان موجود است ، VPN انعطاف پذیری و گزینه های بیشتری به شما می دهد. با VPN ، می توانید شبکه خصوصی خود را ایجاد کنید در کشورهای دیگر. به عنوان مثال ، در حالی که از نظر جسمی در ژاپن قرار دارید ، می توانید VPN خود را از طریق ایالات متحده ، آمریکای مرکزی ، اروپا یا تقریباً در هرجای دیگر جهان انجام دهید. دلایل زیادی برای ناشناس ماندن در وب وجود دارد. می توانید از دسترسی و فروش اطلاعات شرکت ها جلوگیری کنید. می توانید اطلاعات شخصی خود را ایمن نگه دارید. و نیازی به تبلیغات بی هدف هدفمند و بی پایان نیستید که از داده های خود علیه شما استفاده می کنند تا شما را متقاعد به خرید محصولاتشان کنند. گاهی اوقات خوب است که فقط یک نفس دیجیتالی بکشید ، عقب بروید و مرور کنید. وب بدون ردیابی و تبدیل شدن به یک نقطه داده دیگر. اگر این مسئله برای شما مهم است ، VPN راهی ساده برای مرور ناشناس است ، مهم نیست که کجا بروید. قوانین مربوط به تغییر اینترنت از کشور به کشور دیگر تغییر می کند. هنگام مسافرت ، ممکن است از کشورهایی بازدید کنید که برخی از وب سایت ها ممنوع هستند ، از جمله مواردی مانند سیستم عامل های محبوب رسانه های اجتماعی مانند فیس بوک. از آنجا که VPN استفاده از اینترنت شما را از طریق سرور دیگری رهنمون می شود ، می توانید مانند اینکه در کشور دیگری هستید به وب سایت ها دسترسی پیدا کنید. این به شما امکان می دهد بدون محدودیت محلی ، وب سایت های مورد علاقه خود را مرور کنید. یکی از مشکلات سفر ، بانکی از راه دور است. معمولاً هنگام مسافرت باید از وای فای عمومی استفاده کنید. دسترسی به حساب های بانکی با استفاده از یک شبکه عمومی می تواند خطرناک باشد. همانطور که اشاره کردیم ، یک VPN امنیت بیشتری را در برابر تهدیدات شخص ثالث فراهم می کند ، این امر خصوصاً هنگامی که در مورد امور مالی شما صحبت می کنیم بسیار مهم است. اما VPN همچنین سود بانکی ثانویه برای مسافران فراهم می کند. بسیاری از بانک ها حساب هایی را که مشکوک به هک شدن هستند به طور خودکار مسدود می کنند. علائم رایج هک که بانک ها به دنبال آن هستند ورود به سیستم از کشورهای دیگر است. با استفاده از VPN ، می توانید بدون ترس از مسدود شدن حساب خود ، به بانک خود ادامه دهید. از این گذشته ، VPN می تواند ورود به سیستم شما را از طریق کشور مبدأ شما انجام دهد و به این دلیل هیچ دلیلی برای شک و تردید در بانک وجود ندارد. بهترین قسمت استفاده از VPN این است که نصب آن ساده است. در واقع ، به آسانی بارگیری یک برنامه در رایانه شما است. در IPVanish ، هزینه VPN برای سفر 10.99 دلار در هر ماه است ، که به شما امکان می دهد با خیال راحت سفر کنید و به صورت ناشناس به مرور بپردازید. نگران هستید که پست های گذشته شما دوباره شما را آزار می دهد؟ خوشبختانه برای شما ، فیس بوک ابزاری دارد که به شما امکان می دهد پست های قدیمی فیس بوک خود را به صورت انبوه بایگانی کنید تا از همه به جز خودتان پنهان بمانند. نحوه کارکرد آن در اینجا آمده است. عملکرد بایگانی به جای اینکه فقط افراد خاص را محدود کند ، به طور موثری مخاطبانی را که می توانند پست را فقط به شما ببینند کاهش می دهد. حتی اگر شخص دیگری URL مستقیمی را برای پستی که شما ارسال کرده اید داشته باشد ، محتوا غیرقابل دسترسی است. به راحتی ، دستورالعمل های انجام این کار چه با استفاده از Facebook در وب و چه از طریق یک برنامه تلفن همراه تقریباً یکسان هستند. توجه: فقط می توانید پست های خود را در Facebook بایگانی کنید. مرتبط: [19659007] چگونه می توان شخصی را در فیس بوک محدود کرد برای پنهان کردن پست شخصی ، ابتدا باید آن را در نمایه خود پیدا کنید. روی بیضی "…" در گوشه بالا سمت راست جعبه پست کلیک کنید یا ضربه بزنید ، سپس "انتقال به بایگانی" را از فهرست گشودنی انتخاب کنید. پست ناپدید می شود و اعلانی را می بینید که به بایگانی شما منتقل شده است ، درصورت تمایل به پیوندی ، آن را دنبال کنید. را انتخاب کنید این کار را همزمان با چند پست انجام دهید ، مدیریت آسان پستهایی که دیگر نمی خواهید دوستان آنها را ببینند آسان می شود. می توانید این کار را از طریق ابزار مدیریت ارسال ها در گزارش فعالیت خود انجام دهید. برای دسترسی به این مورد در نسخه وب Facebook ، روی فلش رو به پایین در گوشه سمت راست بالای صفحه کلیک کنید ، سپس تنظیمات و حریم خصوصی> را انتخاب کنید گزارش فعالیت. برای دیدن لیست پست ها ، روی "پیام های خود" در فهرست سمت چپ کلیک کنید. می توانید از کادرهای تأیید کنار پست ها برای انتخاب هر تعداد مورد علاقه خود استفاده کنید ، سپس روی "بایگانی" کلیک کنید تا آنها را به بایگانی ارسال کنید. در برنامه های تلفن همراه فیس بوک تقریباً یکسان کار می کند. با این حال ، برای رفتن به Activity Log ، باید روی برگه "بیشتر" (به نظر می رسد سه خط افقی است) ضربه بزنید ، سپس روی Settings & Privacy> Settings ضربه بزنید و "Activity Log" را در زیر "Your Facebook information" انتخاب کنید بخش. اکنون می توانید روی "مدیریت پست های خود" ضربه بزنید تا به صورت عمده بایگانی شود یا حذف شود. مرتبط: نحوه مشاهده اطلاعات فیس بوک روی شما چیست در حالی که پست ها هستند بایگانی شد ، آنها فقط برای شما قابل مشاهده هستند. می توانید با مراجعه به بایگانی خود ، از طریق Activity Log در دسترس ، هر یک از این پست ها را بار دیگر مشاهده کنید. برای رفتن به نسخه وب فیس بوک ، روی پیکان رو به پایین در گوشه سمت راست بالای خبرمایه خود کلیک کنید تنظیمات و حریم خصوصی> گزارش فعالیت را انتخاب کنید. از اینجا می توانید روی "بایگانی" در منوی سمت چپ کلیک کنید تا پست های خود را ببینید. برای انتخاب آنها از کادر تأیید استفاده کرده و روی دکمه "بازگرداندن" کلیک کنید تا از بایگانی خارج شوند. در تلفن همراه ، "بیشتر" را بزنید برگه (به نظر می رسد سه خط افقی است) سپس تنظیمات و حریم خصوصی> تنظیمات. به پایین بروید و روی "فعالیت فعالیت" ضربه بزنید و سپس "بایگانی" را برای دیدن پست های خود انتخاب کنید. برای انتخاب و بازیابی آنها از کادرهای تأیید استفاده کنید. اگر می خواهید برای همیشه از شر پست ها خلاص شوید ، هنگام مدیریت پست ها به جای "بایگانی" "انتقال به سطل آشغال" را انتخاب کنید. هرچیزی در سطل آشغال وجود دارد (همچنین از Activity Log قابل دسترسی است) پس از 30 روز برای همیشه حذف خواهد شد. در حالی که پست های قدیمی را مرتب می کنید ، چرا چند مورد از حریم خصوصی فیس بوک را هم پاک نمی کنید؟ کلاهبرداری از طریق ایمیل شیوه رایجی است که هکرها در حملات فیشینگ و مهندسی اجتماعی استفاده می کنند. روند کلاهبرداری تمایل دارد در حوالی تعطیلات خرید محبوب در ایالات متحده ، از جمله جمعه سیاه و روز نخست آمازون افزایش یابد ، و خراش داده های اخیر LinkedIn منجر به افزایش تلاش برای جعل اطلاعات شده است. با در نظر داشتن این تهدیدها ، مهم است که بدانید که کلاهبرداری چگونه کار می کند و چه عواملی می توانید برای محافظت از خود ، کارمندان و مشاغل خود در برابر حمله به کلاهبرداری محافظت کنید. پرش به: کلاهبرداری از طریق ایمیل روشی است شامل ایمیل های به ظاهر بی ضرر که به نظر می رسد از طرف فرستنده قانونی باشد. کلاهبرداران فراداده ایمیل را مانند نام نمایشگر و آدرس ایمیل جعل یا دستکاری می کنند تا گیرنده مورد نظر واقعی بودن آنها را باور کند. گاهی اوقات کلاهبرداران می توانند با تغییر فقط یک یا دو حرف در نام تجاری ، مانند "Arnazon" به جای "Amazon" یا مبادله نامه های دیگری که به دقت متوجه می شوند ، یک آدرس ایمیل با ظاهری قانونی ایجاد کنند. هکرها اغلب از ایمیل استفاده می کنند تقلب همزمان با سایر تکنیک های مهندسی اجتماعی برای جعل هویت یک منبع رسمی ، خواه یک همکار ، شریک یا رقیب باشد. این استراتژی ها سعی دارند احساسات هدف مورد نظر را دستکاری کنند. گاهی اوقات این امر با ایجاد یک احساس فوریت کاذب در اطراف یک مسئله خیالی یا طعمه ترحم قربانی انجام می شود. تاکتیک های مهندسی اجتماعی معمولاً شامل فیشینگ نیزه یا نهنگ صید است. حملات فیشینگ اسپیر قربانیان خاصی را با پیوندهای مخرب یا پیوست در متن ایمیل جعلی هدف قرار می دهد. وقتی هدف هکر روی پیوند یا پیوست کلیک کند ، قبل از اینکه قربانی بتواند برای جلوگیری از آن کاری انجام دهد ، یک حمله بدافزار را آغاز می کند. به همین ترتیب ، تاکتیک های نهنگ تلاش می کند تا مدیران C-suite را متقاعد کند که اقدامی خاص (مانند کلیک کردن روی پیوند یا پیوست) یا افشای اطلاعات محرمانه در مورد تجارت انجام دهند. هنگامی که با این تاکتیک ها ترکیب می شود ، یک اقدام موفق برای جعل می تواند عواقب چشمگیری داشته باشد. چگونه می توان ایمیل جعلی را از یک ایمیل قانونی تشخیص داد؟ ایمیل را در تصویر زیر در نظر بگیرید: ابتدا ، موضوع ، آدرس ایمیل فرستنده و پاورقی همه نشانگرهای غیرقانونی بودن ایمیل هستند. اگر این یک ایمیل واقعی از Sam's Club بود ، موضوع باید بدون خطا و قالب بندی عجیب باشد. دامنه آدرس ایمیل فرستنده samsclub.com یا برخی از تغییرات آن به جای blackboardninja.com خواهد بود و آدرس پستی در پاورقی به جای آدرس در لاس وگاس ، آدرس دفتر Sam's Club خواهد بود. علاوه بر این ، محتوای محتوای ایمیل یک درخواست مبهم برای اقدام دارد – "برنامه وفاداری" چیست و چه کسی باید انجام دهد تا به اصطلاح "جایزه" را بدست آورد؟ مگر اینکه گیرنده انتظار ایمیلی مانند این را داشته باشد ، زمینه بسیار کمی وجود دارد که نشان دهد این پیوند به کجا منتهی می شود. این معمولاً برای ایمیل های فیشینگ است. سرانجام ، این واقعیت که Gmail به طور خودکار این ایمیل را به عنوان هرزنامه طبقه بندی می کند ، لزوماً به معنای جعل آن نیست ، اما قطعاً یک پرچم قرمز است. فیلترهای هرزنامه گاهی ممکن است حسادت زیادی داشته باشند ، به همین دلیل ایمیل های مهمی مانند تأیید سفارش و به روزرسانی حمل و نقل گاهی در یک پوشه اشتباه قرار می گیرند. با این حال ، هدف از فیلتر هرزنامه جلوگیری از افتادن گیرندگان ساده لوح در دام های جعلی ایمیل است. اگرچه هر روز تکنیک های جعل ایمیل پیچیده تر می شوند ، چند تاکتیک که می توانند به جلوگیری از حمله موفق جعل ایمیل کمک کنند. اینها شامل پروتکل DMARC ، آموزش منظم کارمندان و مارک تجاری مداوم شرکت می باشد. این یک خط مشی قابل تنظیم امنیت ایمیل است که فناوری های احراز هویت از جمله Sender Policy Framework (SPF) و Domain Keys Identified Mail (DKIM) را امکان پذیر می کند. در واقع ، DMARC می تواند دامنه سازمان شما را از استفاده برای اهداف سوicious محافظت کند. همچنین پارامترهایی را برای شناسایی اطلاعات فرستنده جعلی تنظیم می کند ، بنابراین می توانید مطمئن باشید که ایمیل از طرف فرستنده مشخص شده از در واقع است. بیشتر بخوانید: DMARC چیست؟ همانند بیشتر تلاش های امنیت سایبری ، آموزش كارمندان به ایجاد محافظتی در برابر حملاتی كه قادر به لغزش دفاع فنی گذشته هستند ، كمك می كند. حداقل یک بار در سال زمان اختصاص دهید (اگر بیشتر از این بیشتر نباشد) تا به کارمندان خود بیاموزید که در یک ایمیل قانونی در مقابل ایمیل جعلی چه چیزی را جستجو کنند. سپس ، آزمایشات پیگیری را انجام دهید تا ببینید چه کسی هنوز ممکن است قربانی حمله تقلب شود. این به شما کمک می کند تا همه اعضای تیم شما اطلاعات درستی داشته باشند تا وقتی ایمیل جعلی به ناچار در صندوق ورودی آنها قرار می گیرد ، به درستی عمل کنند. مرتبط: بهترین آموزش امنیت سایبری برای کارمندان در سال 2021 [19659015] نام تجاری شرکت

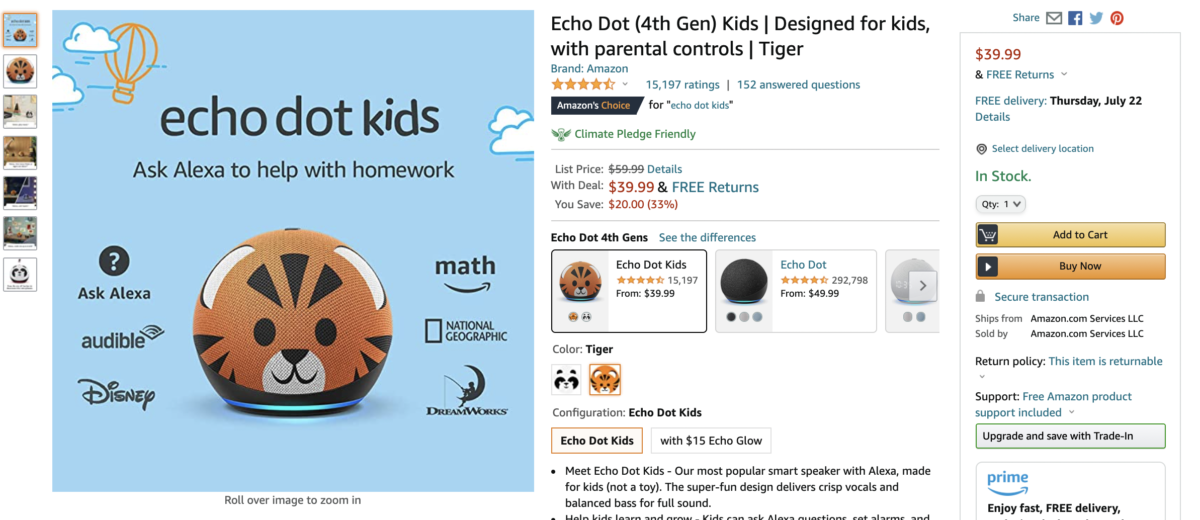

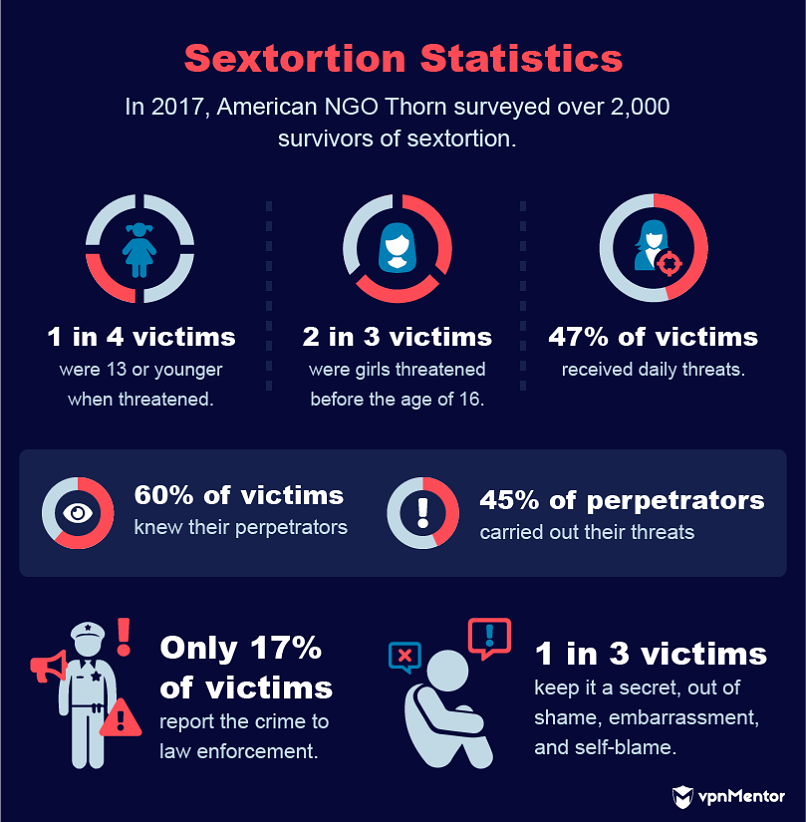

کلاهبرداری از طریق ایمیل نیز می تواند بر مشتریان شما تأثیر بگذارد. به همین دلیل مارک تجاری سازگار شرکت در ایمیل های بازاریابی شما یک عنصر اصلی در جلوگیری از تلاش موفق برای جعل کلاهبرداری است. نام تجاری ایمیل شما باید مانند سایر مطالب بازاریابی ، از جمله وب سایت ، حساب های رسانه های اجتماعی و مواد چاپی باشد. هنگامی که مشتریان شما به راحتی می توانند یک ایمیل قانونی از طرف شرکت شما تشخیص دهند ، شناسایی نامه ای که جعل می شود نیز به همین آسانی خواهد بود. Office تا زمانی که تجارت شما از ایمیل برای برقراری ارتباط داخلی و خارجی استفاده می کند ، جعل ایمیل یک تهدید محسوب می شود. در حقیقت ، کلاهبرداری از طریق ایمیل تنها در سال 2020 بیش از 216 میلیون دلار ضرر داشته است ، طبق گزارش جرایم اینترنتی 2020 FBI’s IC3 2020 . ایمیل های جعلی ممکن است از روزی به روز دیگر متفاوت باشد ، اما شما نمی توانید مراقب خود باشید که صحبت از ایمیل های مشکوک می شود. مسابقه خانه هوشمند به دو بازیکن اصلی تبدیل می شود – Amazon Echo و Google Nest. اگر مایلید فناوری خانه خود را ارتقا دهید و الکسا را به صدای خانه خود تبدیل کنید ، شاید جستجو در یک بلندگوی جدید Amazon Echo به شما کمک کند. در اینجا بهترین معاملات آمازون اکو وجود دارد که می توانید در حال حاضر بدست آورید. هزاران مهارت و روال وجود دارد که می توانید در Amazon Echo اجرا کنید ، اما اولین قدم یافتن دستگاه اکو مناسب شما است. چه بخواهید نقطه پنهان کاری اکو را داشته باشید و چه صفحه نمایشی مفید در اکو شو باشید ، احتمال خوبی وجود دارد که بتوانید در Echo به انتخاب خود کمی پس انداز کنید. کار و مطالعه از طریق ابزارهای فناوری در دو سال گذشته بسیار گسترده تر و طبیعی تر برای کودکان شده است. با وجود اینکه به عنوان ابزار آموزشی به طور گسترده ای شناخته نمی شود ، Echo Dot Kids ضمن داشتن برخی از ویژگی های آموزشی فوق العاده مناسب بچه ها ، به موارد ضروری خانه هوشمند نیز مجهز است. اگر می خواهید برای خانه های هوشمند خود به خانه های هوشمند خود اضافه کنید ، اکنون زمان مناسبی برای انجام این کار است که Echo Dot Kids تنها 39.99 دلار (20 دلار تخفیف) دارد. Echo Dot Kids کیفیت صدای عالی را در عین داشتن یک میکروفون داخلی برای پاسخگویی به تمام سوالات فرزندتان یا شما. که برای کودکان ساخته شده است ، همراه با یک سال قفل باز Amazon Kids Plus برای فرزندان شما است که به آنها امکان دسترسی به همه ابزارهای آموزشی و کودک پسند آمازون را می دهد. همچنین می تواند به آنها کمک کند تا با تماس با دوستان و خانواده در ارتباط باشند و با دسترسی به بازی های تعاملی ، کتابهای صوتی و موارد دیگر ، در حالی که به والدین از طریق کنترل والدین آرامش می دهید ، به تخیل آنها ادامه می دهد. همچنین نگاه کنید به: بررسی Amazon Echo (4th Gen) در کل ، این یک دستگاه ساده و محکم است که به بچه ها کمک می کند تا در ارتباط باشند و در عین حال دارای برخی از ویژگی های عالی برای ارتقا learning یادگیری و سرگرمی هستند. بعلاوه ، این هنوز هم به عنوان یک خانه هوشمند کار می کند بنابراین می تواند به سوالات اساسی نیز پاسخ دهد. اگر فکر می کنید این یک مورد اضافی برای یک خانه خوب است ، از طریق ویجت زیر یا اگر این معامله است ، این معاملات بزرگ را در آمازون بررسی کنید. برای شما مناسب نیست ، برای معاملات بیشتر به پیمایش ادامه دهید. اگر به دنبال اولین دستگاه خانه هوشمند خود هستید Amazon Echo Dot اساسی ترین گزینه است. برای نسل چهارم خود کاملاً طراحی شده است و به هر اتاق خانه شما قابلیت الکسا را اضافه می کند. همچنین می توانید از بین سه مدل مختلف یکی را انتخاب کنید: Echo Dot اصلی ، Echo Dot با ساعت و Echo Dot Kids Edition. برای شروع ، شما می توانید از رنگ آبی و رنگ رنگین کمان برای ایجاد پاپ Echo Dot انتخاب کنید. والدین همچنین می توانند مهارت ها و ساعاتی را که بچه ها می توانند به آنها فرمان دهند ، محدود کنند. آمازون اکو دستگاهی است که همه چیز را شروع کرده و اکنون در نسل چهارم خود است. Echo به عنوان کره ای با نمای بیرونی با لمس نرم و مطابقت با نقطه Echo دوباره طراحی شده است ، اما به راحتی بزرگتر از این دو است. یکی از تفاوت های اصلی این است که Echo استاندارد در مقایسه با بلندگوی منفرد Dot’s یک ووفر و دو توییتر دارد. این بدان معناست که لیست پخش Spotify و Pandora شما می توانند بهتر از هر زمان دیگری صدا کنند. شما همچنین می توانید از شبکه دستگاه های Echo خود به عنوان یک سیستم مخابره داخل ساختمان برای پخش پیام در سراسر خانه خود استفاده کنید. Amazon Echo در چهار رنگ مختلف متناسب با دکوراسیون شما است. اکو استودیو حتی بزرگتر و قدرتمندتر از گزینه های قبلی است. این پنج بلندگو با موقعیت استراتژیک بسته بندی شده است که می توانند فضای اتاق را پر از صدا کنند. اکو استودیو که با Dolby Atmos پیشرفته شده است ، حتی موسیقی را در قالب هایی پخش می کند که به صورت سه بعدی تسلط دارند. این گزینه عالی برای مهمانی بخشیدن به زندگی است و حتی می توانید برای تجربه صدای فراگیر آن را به Fire TV Stick خود متصل کنید. تمام گزینه های موجود در لیست بلندگوهای استوانه ای هوشمند با تاکید اصلی بر صدای با کیفیت بوده اند. این همه با صفحه اضافه شده در نمایش اکو تغییر می کند. ممکن است شما مایل نباشید یک فیلم کامل را در Echo Show 5 یا Echo Show 8 تماشا کنید ، اما هر دو گزینه برای فیلم های سریع YouTube و کلیپ های خبری عالی هستند. نسل دوم اکو شو تماشای فیلم های طولانی تر با صفحه نمایش ده اینچی بزرگتر را کمی راحت تر می کند و قطعاً کنترل خانه شما را نسیم می کند. می توانید با خانواده گپ ویدیویی کنید ، چراغ های خود را تنظیم کنید و موارد دیگر. در Echo Show 5 ، 8 و 10 در زیر معاملات را ببینید. بلندگوها و نمایشگرهای هوشمند تنها گزینه ها در مورد خانواده Echo آمازون نیستند. آمازون همچنین ادغام الکسا را در انواع مختلف دستگاه ها مانند ساعت دیواری اکو نیز ارائه می دهد. این ساعت در واقع یک دستگاه همراه است ، بنابراین باید یک اسپیکر استاندارد نیز داشته باشید ، اما به شما امکان می دهد تایمرها را فقط با یک نگاه به ساعت به راحتی نمایش دهید. همچنین بخوانید: بهترین آمازون اکو و لوازم جانبی Echo Dot آمازون همچنین Echo Flex را برای شرایطی ارائه می دهد كه فقط فضای بلندگوی كامل را ندارید. Echo Flex یک بلندگوی هوشمند پلاگین کوچک است که محکم در ورودی شما را بغل می کند. پورنو انتقام یک پدیده منحصر به فرد مدرن است که در نحوه برخورد با رضایت ، اینترنت و رفتارهای قابل قبول در دوستیابی و روابط ، یک نقص اساسی را روشن می کند. معادل "تجاوز دیجیتال" ، اشتراک غیراخلاقی جنسی رسانه ها می توانند زندگی را خراب کنند – و اغلب این کار را می کنند. اما پورن انتقام چگونه اتفاق می افتد؟ از کجا آمده؟ و چه چیزی کسی را ترغیب می کند که چنین اقدامی مضر علیه یک شریک زندگی (یا غریبه) انجام دهد؟ تحقیقات آکادمیک – و حمایت از آن – پورنو انتقام جویی هنوز در مراحل ابتدایی است ، اما محققان و گروه های پشتیبانی بالاخره در مورد روندهای رفتاری پشت این موضوع. ما در این راهنما توضیح خواهیم داد: رشد سریع اینترنت تغییرات اساسی بسیاری را در زندگی ما طی سه دهه گذشته ایجاد کرده است. پذیرش جریان اصلی در دهه 90 ، دو نوآوری به سرعت از فن آوری جدید بهره برداری کردند: دوستیابی آنلاین و پورنوگرافی. در سال های اخیر ، اینترنت با سرعت بیشتر و فناوری بهتر ، به ما رسانه های اجتماعی ، فضای ذخیره سازی ابری ، اشتراک فایل ، سایت های لوله ای و بسیاری موارد دیگر داده است. بیشتر. همه اینها تأثیر مثبت داشته اند. اما تغییر جنبه های زیادی از زندگی آنلاین ما یک جنبه تاریک دارد. به عنوان مثال قرار ملاقات و رابطه جنسی را در نظر بگیرید. اینترنت خط رفتارهای قابل قبول و سالم را تار کرده است ، در حالی که مسئولیت اقداماتی را که فقط چند سال پیش غیرقابل تصور بود کاهش می دهد. "اشتراک گذاری" اکنون برای بیشتر جوانان – حتی جنسیت – بخشی اساسی از هر تجربه است. . ارسال سکسی ، عکس های سلفی برهنه و فیلم های جنسی به عنوان یک بخش اساسی از قرار ملاقات مورد استقبال عمومی قرار گرفته است. متأسفانه ، بسیاری از مردم از خطرات اشتراک این رسانه صریح و صمیمی با شخصی که قرار است بی اطلاع باشند. ، اشاعه پورنوگرافی باعث ایجاد احساس رضایت در میان بسیاری از جوانان – به ویژه پسران و آقایان شده است. سرانجام ، ما به یک نقطه اوج در دوستیابی و روابط رسیده ایم. همه گیر ویروس کرونا ویروس ، سرعت بخشیدن به دوستیابی آنلاین را تسریع کرده است ، بسیاری از افراد در خانه مانده اند و اکنون در برنامه ها و وب سایت ها به دنبال شریک هستند. همه اینها طوفانی عالی ایجاد کرده است. رفتار ناسالم که تأثیر بسیار مضر بر جوانان دارد. احتمالاً شما در مورد "پورنو انتقام" شنیده اید – روند نگران کننده ای که در چند سال اخیر مورد توجه بیشتر قرار گرفته است. متأسفانه ، اگرچه عبارتی موثر و جلب توجه کننده است ، اما دامنه کامل موضوع را پنهان می کند. اشتراک بدون رضایت از تصاویر جنسی یک مشکل فزاینده است و همیشه انگیزه آن انتقام جویی نیست. و برخلاف تصور عمومی ، این مشکلی است که همه را تحت تأثیر قرار می دهد – فارغ از جنسیت ، جنسیت ، سن یا سابقه آنها. [19659005] اما پورنو انتقام جویی و جرایم مرتبط با آن یک پدیده جدید است. دولت ها ، مجریان قانون ، شرکت های خصوصی در تلاشند تا به راه خود ادامه دهند و راه هایی برای حل معنی دار موضوع – در حالی که از قربانیان محافظت می شود – پیدا کنند. در همین حال ، فعالان ، قربانیان و گروه های پشتیبانی می گویند با وجود افزایش تمرکز. آنها فقدان تحقیقات و بودجه کافی ، عدم انطباق بین طرف های مختلف ذینفع و سو mis تفاهم اساسی در این مسئله را به عنوان بزرگترین موانع غلبه بر عنوان می کنند. با این اوصاف ، من آخرین تحقیقات و تحقیقات بالینی را درباره پورنو انتقام جویی کردم. و با افراد زیادی که درگیر مبارزه با آن بودند برای ایجاد یک راهنمای جامع در مورد وضعیت فعلی فیلم انتقام جویی و تلاش برای محدود کردن آن تماس گرفت. من می خواهم برای جلوگیری از سواستفاده از تصویر بدون رضایت ، مجرمان را از نظر قانونی و مدنی مسئول یک عمل قرار دهم این اساساً تجاوز به صورت دیجیتالی است و به همه افراد درگیر کمک می کند تا مسئله را بهتر درک کنند. درک رضایت – بدون معنی نه هیچ وسیله ای – هرگز ، هیچ راهی ، بدون هیچ گونه … نه! چرا این باید باشد پاسخ به اشتراک گذاشتن تصویر برهنه شما در اینترنت با تجاوز جسمی متفاوت است؟ اینطور نیست. بنابراین وقتی یک شریک نزدیک فکر می کند ، "آه ، او هرگز بدش نمی آید ، یا او" از آن عبور خواهم کرد ، "و بر خلاف y حرکت می کند خواسته های ما – که در واقع تجاوز به عنف است. قبل از این که بیشتر از این ادامه دهیم ، من می خواهم به طور مستقیم به هرگونه قربانیان پورنو انتقام بپردازم. اصطلاح "پورنو انتقام" به معنای قربانی بودن است درنده را تحریک کرد تا عکس برهنه شریک زندگی خود را در اینترنت به اشتراک بگذارد. در پایان ، می خواهم به شما اطمینان دهم که: و ، دوباره ، طرفداران برجسته و گروه های حقوقی برجسته ای در کنار خود دارید. اجازه ندهید که خجالت و شرم از قربانی شدن شما را از پیگیری عدالت باز دارد. متأسفانه ، شرم و خجالت پیرامون پورنو انتقام گیری جمع آوری آمار دقیق در مورد واقعی بودن را بسیار دشوار می کند همیشه دو طرف درگیر شركت در انتقام گیری هستند: قربانی و مرتكب. تمایز بین این دو نسبتاً ساده است – سیاه و سفید ، گرم و سرد ، خوب و بد. با این حال ، شما هنوز هم می شنوید که مردم می گویند: "چرا کسی کسی از خود برهنه می گرفت اگر این بدان معنی بود که کسی ممکن است آن را در اینترنت پخش کند؟" آیا این قربانی می خواهد قربانی شود ؟ من بعداً در مورد روانشناسی تقسیم صمیمیت صحبت خواهم كرد ، اما مهمترین مسئله برای شما ، قربانی این است كه تقصیر شما برای داشتن جنسی سالم است ttitude. چرا افراد قربانی سرزنش می شوند؟ هر کسی که در مورد پورن انتقام و سایر اشکال سو abuse استفاده صمیمی از تصویر بحث کرده باشد ، با چنین اظهاراتی آشنا خواهد شد. اغلب ، حتی افرادی که از مبارزه با پورنو انتقام جویی حمایت می کنند ، هنوز مقصر مقصر بودن (معمولاً دختر یا زن جوان) را احساس می کنند. چند دلیل وجود دارد که کسی می تواند این دیدگاه های متناقض را داشته باشد: برخی مردم فقط "آن را درک نمی کنند." یا آنها آگاه نیستند که سو image استفاده از تصویر صمیمی یک شکل جدی از آسیب جنسی و سو abuse استفاده است. یا ممکن است از یک جامعه یا خانواده باشند که در مورد این موضوعات بحث نمی شود ، یا از نسلی هستند که هرگز رابطه جنسی انجام نداده اند و تصاویر برهنه نگرفته اند. حتی افراد خوب نیز در معرض سمی و ضمنی قرار دارند. نظرات و تعصبات. جنسیت باز ، مثبت بودن رابطه جنسی و رضایت هنوز در بسیاری از جوامع موضوع تابو است. رابطه جنسی زنان هنوز هم به شدت شیطان پرست است (به عنوان مثال شرم آور) ، در حالی که مردان جوان هنگام ارتکاب سو sexual استفاده جنسی از شک و تردید سود زیادی می برند (به عنوان مثال به پرونده بروک ترنر مراجعه کنید) ] اتفاقات بد برای افراد خوب می افتد. این ایده که هر یک از ما بدون دلیل قربانی یا مورد سوused استفاده وحشتناکی قرار بگیریم ایده وحشتناکی است که اکثر مردم از بررسی آن می ترسند. در نتیجه ، هنگام شنیدن واقعه پورنو انتقام جویی ، سو abuse استفاده جنسی یا تجاوز جنسی ، بسیاری از افراد سعی می کنند تقصیری را در قربانی پیدا کنند تا فاصله ایجاد کنند و به خود اطمینان دهند که هرگز برای آنها اتفاق نخواهد افتاد. تأثیر قربانی سرزنش جامعه صرف نظر از انگیزه یا استدلال ، سرزنش قربانی رفتار بسیار مسئله آفرین و مضر است. این امر به طور قابل توجهی بر گناه ، شرم و ضربه ای که قبلاً یک قربانی تجربه کرده است ، می افزاید و آنها را وادار می کند تا نسبت به گزارش دادن تمایل بیشتری نشان دهند مورد حمله قرار گرفتن كمتر از آنها كمك و پشتیبانی لازم و شایسته را دریافت خواهند كرد. همچنین از سو responsibilityاستفاده كننده از هرگونه مسئولیت و پاسخگویی برای صدمه زدن به قربانی خود دریغ می شود. آنها به احتمال زیاد رفتارهای مربوط به قربانیان اضافی را نیز بدون عوارض تکرار می کنند. بنابراین ، قبل از اظهارنظر درباره داستانی درباره پورن انتقام ، گفتن این تقصیر قربانی است – لحظه ای متوقف شوید. احساسات ، اهداف و توجیهات خود را برای داشتن این دیدگاه تحلیل کنید. به افرادی که می دانید ممکن است قربانی شده اند فکر کنید. احساسی که آنها می دانند شما فکر می کنید لیاقت درد و ضربه خود را دارند. مثالی را که برای افرادی که نظرات را می خوانند تنظیم می کنید. با مثال سربلندی کنید و نسبت به قربانی احساس ترحم کنید. سرزنش را در جایی که متعلق است قرار دهید: کاملاً در دام هر کسی که تصاویر صمیمانه یا رسانه را بدون رضایت به اشتراک می گذارد. در حالی که پورنو انتقام جویی اغلب "به دنبال انحلال یک رابطه عاشقانه به عنوان راهی برای کنترل قربانی یا" مجازات "او برای ترک" ، انگیزه همه این حوادث ناشی از انتقام نیست. اگر شما تا به حال یک سلفی برهنه گرفته اید یا شما را مجبور به ساختن یک فیلم جنسی کرده است ، بدون داشتن رضایت شما در معرض به اشتراک گذاشتن آن در اینترنت هستید – از طریق هکرها ، غریبه ها ، یا باجگیران. به همین دلیل ، گروه های حامی ، فعالان و محققان از اصطلاحات جایگزین بسیاری برای آنچه به عنوان "پورنو انتقام" شناخته می شود استفاده می کنند: اصطلاحات و اصطلاحات مختلف بحث این عدم وجود عبارات ساده ناشی از اختلاف دیدگاه ها و اختلاف نظرها بین طرف های مختلف درگیر در مطالعه و مبارزه علیه پورنو انتقام است. هر دو این زمینه ها هنوز در مراحل ابتدایی قرار دارند و با گذشت زمان ، می توان انتظار داشت كه زبان منسجم تری ظهور كند. برای پیگیری آسان این راهنما ، از عبارت "پورنو انتقام" استفاده خواهیم کرد و "سو abuseاستفاده صمیمی از تصویر" برای در برگرفتن همه اشکال سو abuse استفاده معمولاً با به اشتراک گذاشتن غیراخلاقی رسانه های جنسی برای انگیزه های مختلف. سو abuseاستفاده صمیمی از تصویر شامل مواردی بیش از شرکای تلخ و انتقام جوی است که می خواهند برای پایان رابطه آنها. کمیساریای امنیت الکترونیکی دولت استرالیا یک تصویر صمیمی (یا ویدئو) را به عنوان تصویری تعریف می کند که نشان می دهد: یک تحقیق در استرالیا سو abuse استفاده صحیح از تصویر را چنین تعریف می کند: سه نوع اصلی مجرمان سو abuse استفاده از تصاویر پورنو و انتقام شامل: این دسته آخر شایسته بحث جانبی است ، زیرا این گروه به یک مشکل فزاینده تبدیل شده است (به ویژه در هنگام شیوع همه گیر). سرانجام ، اکثر کارشناسان متفق القول هستند که تحت شرایط خاص ، به اشتراک گذاشتن بدون رضایت از تصاویر جنسی واجد شرایط سو as استفاده از پورنو انتقام یا صمیمی بودن تصویر نیست. مثالها عبارتند از: Sextortion را می توان به عنوان باج خواهی در وب کم برای پول یا مزایای تصویر جنسی تعریف کرد. در اصل شامل سه سناریوی مختلف: 1. Enticement قربانیان پیامی را به همراه یک عکس جذاب از یک غریبه دریافت می کنند ، وی می گوید که آنها علاقه مند هستند که قربانی را بیشتر بشناسند – شخصاً از طریق وب کم. کنجکاوی ، کسالت یا تنهایی بهتر می شود در طول تماس ، متخصص سكستريونيست قرباني را متقاعد مي كند كه برهنه شود و يا اقدام جنسي انجام دهد. به محض اينكه سكستوريونيست تصوير برهنه يا دوربين را داشته باشد ، آنها می توانند آن را به قربانی نشان دهند و تهدید کنند که تصویر یا عمل جنسی وی را از طریق اینترنت پخش می کنند – یا آن را با خانواده ، دوستان یا همکارانش به اشتراک می گذارند – مگر اینکه قربانی مقداری پول ارسال کند. تحقیقات نشان می دهد هشدار دهنده 45 درصد از عاملان این حملات تهدیدهای خود را انجام می دهند. سپس متخصص اخلاقی مبادله پول را راه اندازی می کند (معمولاً در بیت کوین درخواست می شود تا کارها را پیچیده تر کند و آثار خود را پنهان کند). بسیاری از قربانیان تقلب ذهنی رانده می شوند به خودکشی در نتیجه قربانی شدن. [19659005] سكستوريون نيز در نتيجه هك اتفاق مي افتد. 2. ایمیل های فیشینگ قربانیان ایمیلی دریافت می کنند که به آنها هک می شود حسابشان. هکرها از اطلاعاتی مانند آدرس ایمیل قربانی و رمزهای ورود حساب وی که در وب تاریک بدست آمده است (نتیجه هک غیرمرتبط) ، برای قانع کردن آنها به حقانیت خود استفاده می کنند. این متخصص اخاذی ادعا می کند که وب کم قربانی را هک کرده و در حین انجام خودارضایی ضبط کرده است. بازدید از سایت های پورنو. اگر یک قربانی در واقع از بازدید کرده است ، ممکن است متقاعد شده و به خواسته ها تن بدهند – معمولاً پول یا انجام یک عمل جنسی که می تواند برای سیاه نمایی بیشتر آنها مورد استفاده قرار گیرد. [19659005] با این حال ، تقریباً در هر مورد از این قبیل ، متخصص سکستریونیست بلوف می زند و هیچ ضبط شده ای ندارد. این نوع کلاهبرداری به فیشینگ معروف است و توسط هکرها به اشکال مختلف قابل استفاده است. 3. دزدی دریایی هکرها همچنین به طور فعال وب سایت ها و حساب های خصوصی را برای سرقت تصاویر و فیلم های برهنه هدف قرار می دهند. این شامل چت روم های وب کم خصوصی و هک حساب های ایمیل شخصی است. اگر یک هکر وارد حساب ایمیل شما شود ، آنها می توانند عکس های برهنه را بدزدند یا بدافزارهایی را وارد کنند که به آنها امکان کنترل وب کم شما را می دهد. یک نمونه معروف از این هک ها رسوایی Celebgate بود. در سال 2014 ، یک هکر مرد به حساب iCloud افراد مشهور زن معروف نفوذ کرد و عکس های برهنه دزدیده شده را به صورت آنلاین منتشر کرد. متأسفانه ، تحقیقات دقیق آکادمیک و تحقیقات درباره پورن انتقام و سواستفاده از تصویر صمیمی هنوز در مراحل ابتدایی است. خطوط اصلی کمک و گروه های حمایت از این امر بیش از حد تلاش می کنند تا بتوانند ارائه دهند حمایت از قربانیان. اما دو مطالعه كه در سال 2019 در استرالیا و آمریكا انجام شد بیش از هر زمان دیگری چهره انسانها را بر روی قربانیان – و بزهكاران قرار داده است. هر مطالعه دارای نواقصی است ، اما آنها ارزش بسیار زیادی را ارائه داده اند. زمینه برای تحقیقات بیشتر و ارائه برخی از آمارهای روشنگرانه. برای یکی ، از این دو مطالعه مشخص است – که ، در مجموع ، بیش از 7000 نفر را از جمعیتهای مختلف ، از 16 تا 97 سال مورد بررسی قرار دادند – که سو abuse استفاده صمیمی از تصویر مشکلی است که همه انسانها را درگیر می کند ، صرف نظر از جنسیت ، جنسیت ، سن ، یا سایر تفاوتهای جمعیتی. مطالعات شواهد زیادی در اختیار ما قرار می دهد با افزایش محبوبیت دوست یابی آنلاین ، مشکل سو abuseاستفاده از تصویر صمیمی در کنار این روند نیز ادامه خواهد یافت. گذشته از انتقام ، به نظر می رسد كه سو abuseاستفاده صمیمی از تصویر یك نوع رایج سو استفاده خانگی علیه شریك های فعلی و سابق است. طبق اولین مطالعه: گذشته از شركا ، مرتكبين ديگر شامل "دوستان ، آشنايان ، دوستان سابق ، اعضای خانواده و همکار s. " با این حال ، تعداد قابل توجهی از پاسخ دهندگان تصاویر یا فیلم های خود را توسط افراد غریبه یا عاملان ناشناخته به اشتراک گذاشتند: بر این اساس ، روند نگران کننده ای بوجود می آید. در حالی كه بیشتر انتقام گیری از پورنو و سو abuse استفاده صمیمی از تصاویر ، كار شركا است ، اما می تواند همچنین به دلیل هک شدن رخ می دهد. با این حال ، صرف نظر از ریشه ، بسیاری از افرادی که پورن انتقام را مشاهده می کنند یا آن را دریافت می کنند ، خوشحال می شوند بدون در نظر گرفتن رفاه قربانی ، آن را به اشتراک بگذارند – ایجاد "زنجیره ای پورنو انتقام". برخی از این مفهوم در آخرین آمار پشتیبانی می شود مورد علاقه: قربانیان میانگین 1.26 مرتکب را گزارش کردند. کلیدهای اصلی: شگفت آورترين نتايج هر دو مطالعه بر روي جنسيت متمركز است. بر اساس داده ها ، به نظر مي رسد كه مردان به احتمال زياد هم قرباني مي شوند و هم مرتكب سو abuse استفاده از تصوير و انتقام صميمي مي شوند. پورنو . مردان 2-3 برابر بیشتر احتمال دارد كه پورنو انتقام بگیرند و دو برابر بیشتر قربانی می شوند. به عبارت دیگر ، افراد در روابط با مردان (زنان دو جنسی و دگرجنسگرایان ، [LGBTQ + men] در مقایسه با روابط با زنان در معرض آسیب دیدگی آسیب پذیرتر هستند. این دو مطالعه در مورد گزارش موارد سو abuse استفاده از تصویر صمیمی یا جستجوی حمایت بسیار متفاوت هستند. در هر دو مورد ، اکثر قربانیان پس از بزه دیدگی به دنبال هیچ کمکی نبودند. برای زنان ، بیشترین دلایل "خجالت کشیدم" و "ترسیدم" بود. اکثر مردان دلیل این عدم کمک گرفتن "این باعث ناراحتی من نبود" را انتخاب کردند. با این حال ، در مطالعه 1 ، زنان بیشتر گزارش می دهند و در مطالعه 2 ، مردان بیشتر احتمال دارد. در حالی که اکثر پاسخ دهندگان در هر دو مطالعه به عنوان دگرجنسگرایانه معرفی شدند ، گروههای LGBTQ + نیز نمایندگی شدند. برخی از کاستی ها در داده ها وجود دارد ، اما هنوز برخی از بینش های اساسی را نشان می دهد. به عنوان مثال: بر اساس یافته های دو مطالعه ، ما می توانیم حدس بزنیم که جمعیت لزبین و همجنسگرایان اقلیت قربانیان و مرتکبان در LGBT + هستند. جمعیت. بیشترین اکثریت را گروه های دوجنسیتی تشکیل می دهند – کسانی که با مردان رابطه جنسی و عاشقانه برقرار می کنند. البته ، ما برای تأیید این موضوع به تحقیقات جمعیت شناختی دقیق تر و کاملاً روش شناختی تر احتیاج داریم. تحولات کلیدی: [19659006] مردان به اندازه زنان قربانی می شوند ، اما عاملان اصلی آنها نیز هستند.