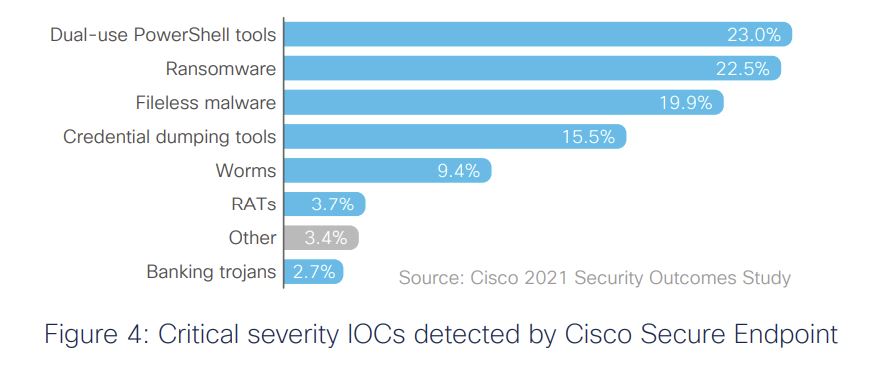

طبق یک مطالعه تحقیقاتی سیسکو که امروز در کنفرانس RSA منتشر شد ، PowerShell منبع بیش از یک سوم تهدیدهای حیاتی بود که در نیمه دوم سال 2020 شناسایی شده بود.

گروه برتر تهدیدات شناسایی شده در نقاط انتهایی توسط Cisco Secure Endpoint ابزاری با کاربرد دوگانه بود که برای کارهای بهره برداری و پس از بهره برداری استفاده می شد. سیسکو در این گزارش اشاره کرد ، PowerShell Empire ، Cobalt Strike ، PowerSploit ، Metasploit و سایر ابزارهای این چنینی کاربردهای قانونی دارند ، اما آنها نیز بخشی از جعبه ابزار مهاجمان شده اند. چنین شیوه های "زندگی در خارج از کشور" می تواند هنگام استفاده از ابزارها یا کد های خارجی برای به خطر انداختن سیستم ها ، از شناسایی جلوگیری کند.

در وهله دوم ، باج افزار بود و احتمالاً پس از هک اخیر Colonial Pipeline نیازی به اظهارنظر بیشتر نیست.

سومین مورد بیشتر گروه شاخص حیاتی سازش (IoC) شناسایی شده بدافزار بدون فایل بود – همچنین تهدید مشترک PowerShell. این نوع بدافزار از فایلهای اجرایی استفاده نمی کند و هیچ امضایی ندارد ، بنابراین تشخیص آن را به چالش می کشد. بدافزار بدون پرونده اغلب از طریق تزریق فرآیند مشکوک و فعالیت رجیستری خود را نشان می دهد. انواع بدافزارهای بدون پرونده شامل Kovter ، Poweliks ، Divergent و Lemon Duck.

همچنین ابزارهای استفاده دوگانه چهارمین تهدید رایج را بر عهده داشتند: تخلیه اعتبار نامه ، که توسط هکرها برای تراشیدن اعتبار ورود به سیستم از یک ماشین در معرض خطر استفاده می شود. معمول ترین ابزار شناسایی شده Mimikatz بود که Cisco Secure Endpoint اطلاعات مربوط به تخلیه اطلاعات را از حافظه گرفت.

این چهار دسته مسئول بیش از 80 درصد IoC های مهم هستند. بقیه شامل تهدیداتی مانند کرم ها ، تروجان های دسترسی از راه دور (RAT) و تروجان های بانکی با ترکیبی از بارگیری کننده های مختلف ، پاک کننده ها و روت کیت ها است.

"بر اساس تحقیقات سیسکو ، PowerShell منبع بیش از یک سوم موارد مهم است. Gedeon Hombrebueno ، مدیر محصولات Endpoint Security برای Cisco Secure ، خاطرنشان كرد: "

محافظت از PowerShell در برابر هكرها

Hombrebueno به eSecurity Planet گفت كه برای" لایه لایه "لازم است PowerShell و سایر ابزارها و برنامه های کاربردی:

- استفاده از چندین روش پیشگیری برای متوقف کردن حملات تزریق حافظه که می توانند با سو explo استفاده از آسیب پذیری ها در برنامه ها و فرایندهای سیستم عامل به نقاط انتهایی نفوذ کنند

- محافظت در برابر حملات مبتنی بر اسکریپت برای جلوگیری از بارگیری برخی DLL ها توسط برخی معمولاً از برنامه های دسک تاپ و فرآیندهای کودک آنها استفاده می شود

- با استفاده از تجزیه و تحلیل رفتاری برای مطابقت دادن جریان سوابق فعالیت با مجموعه ای از الگوهای فعالیت ck برای محافظت در برابر سو mal استفاده از ابزارهای موجود در زمین

- اجرای جستجوی پیچیده و نظارت بر فعالیت PowerShell در نقاط انتهایی برای دستیابی به دید عمیق تر از آنچه برای هر نقطه پایانی اتفاق افتاده است

- اعمال اقدامات پاسخ یک کلیک یا خودکار برای رفع مشکل

Hombrebueno گفت Cisco Secure Endpoint می تواند به همه این اقدامات "بدون پیچیدگی بیشتر" کمک کند.

Cisco Secure Endpoint یکی از برترین محصولات تشخیص و پاسخ به نقطه پایانی (EDR) ماست. ابزارهای EDR عموماً در برابر حملات PowerShell م effectiveثر هستند.

همچنین نگاه کنید به: MITER Protection Testshed New Light on Endpoint Security

How To Secure PowerShell

مرکز امنیت اینترنت تعدادی از اقدامات مدیران را برای کمک به امنیت ارائه می دهد. PowerShell ، ابزار مدیریت رابط خط فرمان مایکروسافت برای ویندوز و ویندوز سرور.

اول ، فقط سرپرستان شبکه و سایر طرفداران فناوری اطلاعات به دسترسی به ابزار رابط خط فرمان Microsoft نیاز دارند ، بنابراین اجرای آن را جلوگیری یا محدود کنید و اجرای اسکریپت های امضا شده را مجاز کنید. فقط. مدیریت از راه دور ویندوز را در حالی که در آن هستید غیرفعال یا محدود کنید.

CIS شامل یک آموزش برای مدیریت اجرای اسکریپت در تنظیمات خط مشی گروه است.

برای روشن کردن اجرای اسکریپت در تنظیمات Group Policy:

- روی منوی شروع کلیک کنید> صفحه کنترل> سیستم و امنیت> ابزارهای مدیریتی

- ایجاد یا ویرایش اشیا Policy خط مشی گروهی> Windows PowerShell> روشن کردن اجرای اسکریپت

برای روشن کردن تنظیمات سیاست اجرای اسکریپت:

- غیرفعال کردن روشن کردن اجرای اسکریپت به معنای انجام اسکریپت ها است اجرا نمی شود و PowerShell غیرفعال است

- اگر روشن کردن اجرای اسکریپت را فعال کنید ، می توانید خط مشی اجرا را انتخاب کنید فقط اسکریپت های امضا شده را مجاز کنید

فروشنده مدیریت ریسک دیجیتال Digital Shadows همچنین چندین نکته امنیتی PowerShell را ارائه می دهد ، از جمله استفاده از حالت زبان محدود .

طبق یک نظرسنجی ، 51٪ از سازمانهای در شناسایی حملات پیشرفته نقطه پایانی موفق نیستند ، زیرا نرم افزار امنیتی نقطه پایانی آنها بی اثر است. هزینه متوسط حملات موفقیت آمیز نقطه پایانی شرکتها میلیونی است و استفاده از یک راه حل امنیتی دقیق برای استفاده از نقطه پایانی ضروری است. Kaspersky و Broadcom (Symantec) دو سیستم عامل هستند – در اینجا تمام مواردی است که باید از نظر راه حل های امنیتی نقطه پایانی بدانید از ویژگی های اصلی آنها ، قیمت گذاری ، خدمات پشتیبانی مشتری و سهولت استفاده. بررسی اجمالی Kaspersky Kaspersky Endpoint Security for Business امنیت و مدیریت انعطاف پذیر را در چهار مدل استقرار ، همراه با فایروال های داخلی با عملکرد بالا ، تجزیه و تحلیل رفتار ، کنترل ناهنجاری ، سخت شدن نقطه پایانی ، تخفیف ساده ، محافظت از سرور مهم و یکپارچه ارائه می دهد. مدیریت نقطه پایانی. حالت ابر منحصر به فرد راه حل برای نقاط انتهایی ، از هوش تهدید جهانی استفاده می کند و بهترین دفاع را در کلاس ارائه می دهد که حداقل تأثیر آن بر منابع نقطه پایانی است. کسپرسکی همچنین به شما در دستیابی به اهداف اصلی انطباق مانند مقررات عمومی حفاظت از داده ها (GDPR) با توابع رمزگذاری مجاز و ویژگی پاک کردن از راه دور کمک می کند. مهارت کسپرسکی در بین فروشندگان پلت فرم حفاظت از نقطه پایانی (EPP) به حدی است که از آن به عنوان 2019 انتخاب Gartner Peer Insights مشتری برای EPP در هر گروه – شرکت های جهانی ، بخش عمومی ، آموزش و دولت نام برده شد. این پلتفرم همچنین دارای درجه بالایی از صنعت "AA" در Advanced Endpoint Protection از آزمایشگاه های NSS است. برخی از مشتریان Kaspersky Charlotte Regional Business Alliance ، Oi ، Mascom Wireless ، Securicon ، APCON و 3M هستند. ویژگی های کسپرسکی ما لیستی از ویژگی های اصلی Kaspersky Endpoint Security for Business را تهیه کرده ایم: درخواست نسخه ی نمایشی محصول Kaspersky بررسی اجمالی Symantec Symantec Endpoint Security Enterprise یک لایه محافظ تهدید برای نقاط انتهایی سنتی و موبایل است که موجود است در سه گزینه استقرار Broadcom مبتنی بر یادگیری ماشینی (مبتنی بر ML) و كاهش مثبت كاذب ، فناوریهای مهم و بدون امضا برای غلبه بر باج افزار فلج كننده ، مسدود كردن حمله صفر روزه ، بهینه سازی وضعیت امنیتی و هدایت هوش مصنوعی (AI- Symantec Endpoint Security در طول این سالها افتخارات زیادی دریافت کرده است ، از جمله جوایز AV-TEST بهترین عملکرد 2019 و بهترین محافظت 2019 برای حفاظت از نقطه پایان شرکت. این پنجمین پیروزی مستقیم سیمانتک در دسته بهترین محافظت بود. Symantec Endpoint Security در سه مدل گسترده موجود است. مدلی را انتخاب کنید که متناسب با نیازهای تجاری شما باشد. مشتریان پلت فرم حفاظت از نقاط پایانی شامل Sitehands ، StratServ ، Cancer Research UK ، BNB Technology ، BANPAIS و Alcoa Aluminium S / A هستند. ویژگی های Symantec در زیر ذکر شده از ویژگی های کلیدی Symantec Endpoint Security Enterprise است: می توانید نسخه نمایشی نسخه رایگان راه حل های Symantec را از وب سایت آنها درخواست کنید. نتیجه گیری در حالی که کسپرسکی مورد علاقه مشتری قریب به اتفاق قرار دارد ، سیمانتک ویژگی های جذاب بسیاری را ارائه می دهد که قابل تأمل است. هر دو راه حل محافظت از نقطه پایانی جوایز بسیاری دریافت کرده اند و از نقطه پایانی محافظت صوتی ارائه می دهند. برای اینکه بفهمید کدام یک از این دو راه حل برای سازمان شما مناسب تر است ، به راحتی خود یک نسخه ی نمایشی رایگان درخواست کنید. حفظ یکپارچگی شبکه ها و داده ها یک نکته اساسی برای هر سازمان است. با دیجیتالی شدن تقریباً در هر جنبه ای از تجارت ، امنیت شبکه قدرتمند سازمانی تأثیر حملات سایبری را به حداقل می رساند – به ویژه اینکه محافظت در برابر آنها از عملکرد یک شرکت محافظت می کند ضمن حفظ رقابت از آن در یک بازار به سرعت در حال تحول. هدف از هر سیستم امنیتی متوقف کردن هر چه بیشتر حملات ، در حالی که هوشیار بوده و قادر به پاسخ سریع به آن باشد. نقض می کند به دلیل اجتناب ناپذیر بودن در حملات سایبری موفقیت آمیز ، بسیاری از کاربران علائم بالاتری به محصولاتی می دهند که به آنها امکان واکنش سریع و مؤثر در برابر حملات را می دهد ، حتی اگر یک محصول دیگر ممکن است در جلوگیری از وقوع حملات بهتر باشد بهتر است. اتصال به همه اینها یک سیستم اطلاعاتی اطلاعات امنیتی و مدیریت رویداد (SIEM) است ، که می تواند تمام اطلاعات امنیتی و ورود به سیستم را به یک کنسول متمرکز برای تشخیص و پاسخ آسان تر تبدیل کند. امنیت کامل و کامل فناوری اطلاعات امکان پذیر نیست ، بنابراین سازمان ها باید برای ایجاد امنیت بهینه برای سازمان خود در محدودیت هزینه ، سازمانها و فناوریهای امنیتی را مخلوط و مطابقت دهند. اما با متوسط هزینه نقص داده ها به 4 میلیون دلار ، هر راه حل امنیتی برای رفع مشکل خود هزینه پرداخت می کند. برخلاف سیستم های رایانه ای یکپارچه شرکتهای گذشته ، اکثر محیط های IT در حال حاضر هستند. از سیستم های بزرگ ، به هم پیوسته ، سرورها و حافظه های اصلی که هزاران دستگاه شخصی را که اغلب از طریق شبکه های بی سیم و بی سیم متصل می شوند ، پشتیبانی می کنند. در نتیجه ، هرچه سیستم شما بزرگتر باشد ، مساحت بیشتری برای هکرهایی در نظر گرفته می شود که می توانند از پیچیدگی آن برای پنهان کردن مزاحمت ها ، سوء استفاده از پشتی های احتمالی استفاده کنند و در زیرساخت ها کشف نشوند. پیچیدگی هر دو شرکت. سیستم ها و حملات علیه آنها می تواند دشوار باشد که وقایع امنیتی قانونی را از فعالیت های عادی جدا کنید. پرسنل امنیتی IT در صورت مجهز بودن به ابزارهای لازم برای درک داده ها ، دچار کمبود می شوند ، بنابراین راه حل هایی که می توانند مهمترین تهدیدها را شناسایی و در اولویت قرار دهند در حالی که کاهش نادرست را کاهش می دهد ، برای کاهش استرس بر کارمندان امنیتی ضروری است. اینها برخی از بهترین محصولات امنیتی شبکه هستند که ما از سری محصولات امنیتی برتر برتر ما شناسایی کرده ایم. برای کسب اطلاعات بیشتر در مورد محصولات برتر ما ، به لینک های بالا مراجعه کنید. آماده سازی اصلی: امنیت قوی و انتخاب آشکار برای مشتریان موجود Fortinet. جوانب مثبت: امنیت و عملکرد برجسته تمام ویژگی های ارزش عالی ادغام مؤثر با سایر محصولات Fortinet پیاده سازی نسبتاً آسان تجربه کاربری خوب منفی: فایروال های نسل بعدی FortiGate [19659008] امنیت چند لایه و دید عمیق را در یک بسته بندی با کارایی بالا ارائه می دهد. این خط با استفاده از پردازنده های امنیتی هدفمند که مقیاس پذیری و تأخیر پایین را ارائه می دهند ، این عملکرد را بدست می آورد. آزمایشگاه های NSS امنیت خود را با 99.3٪ اثربخشی با عملکرد 6،743 Mbps نشان می دهد. علاوه بر این ، FortiGate محافظت انتهای تا انتهای شبکه های سازمانی را با حداقل 2 دلار TCO در هر Mbps محافظت شده ارائه می دهد. فایروال ها FortiOS را اجرا می کنند که در قابلیت استفاده و سهولت استفاده نیز رتبه خوبی دارد. آنها همچنین با سایر محصولات امنیتی Fortinet ، مانند FortiSIEM ، یکپارچه می شوند تا امنیت شبکه مؤثرتری را نیز فراهم کنند. آماده سازی اصلی: بازرسی در زمان واقعی در بسته بندی مستقل. . جوانب مثبت: منفی: سیستم [ردیابی و پیشگیری از نفوذ] Trend Micro TippingPoint محافظت در زمان واقعی از بدافزار را فراهم می کند و ضمن اطمینان از در دسترس بودن شبکه و انعطاف پذیری و افزایش عملکرد شبکه. این کار را با شناسایی و مسدود کردن ترافیک مخرب با استفاده از فیلترهای امنیت اطلاعات تهدید دیجیتالی آن انجام می دهد. TippingPoint می تواند در شبکه هایی با آدرس IP یا MAC مستقر نشود و به جای بهره برداری های خاص ، کلیه ردپای آسیب پذیری را بپوشاند. واحد واحدی فرم 1U تنها 40 گیگابیت بر ثانیه از توان بازرسی شبکه را تأمین می کند و برای عملکرد حداکثر 120 گیگابیت در ثانیه قابل جمع شدن است. اشکال اصلی TippingPoint نیاز به یک راه حل ابر مجزا است. آماده سازی کلید: Palo Alto بهترین عملکرد در کلاس و ویژگی های هسته جامد را دارد که اغلب آن را ایجاد می کند. نامزد لیست کوتاه برای سازمانهای بزرگتر با بودجه های گشاد تر. جوانب مثبت: بهترین عملکرد در کلاس امنیت قوی ویژگی های ابر قوی ویژگی های مدیریت غنی و تجربه کاربری بسیار خوب اجرای آسان پشتیبانی خوب منفی: ویژگی های عالی و عملکرد بی همتا به فالوورهای نسل بعدی پالو آلتو زیر را می دهد. فایروال ها با توجه به NSS ، 98.7٪ از امنیت امنیتی را با کارایی در حدود 7،888 Mbps با 7 دلار TCO در هر Mbps محافظت شده به دست آوردند. این فایروال ها طیف گسترده ای از قابلیت ها را ارائه می دهند که مدیریت امنیت شبکه و ترافیک را آسان تر می کند ، از جمله توانایی طبقه بندی تمام ترافیک ، پشتیبانی از اجرای سیاست و پیشگیری از تهدید سایبری از طریق محتویات ID و جعبه جعبه WildFire. اولی تهدیدها را مسدود کرده و انتقال داده های غیرمجاز را محدود می کند. مورد دوم از یک تجزیه و تحلیل ایستا و پویا در یک محیط مجازی برای شناسایی سوء استفاده های روز صفر ، بدافزار ناشناخته و تهدیدات مداوم پیشرفته استفاده می کند. فایروال های شرکت Palo Alto بر روی PAN-OS کار می کنند. آماده سازی کلیدی: CASB مؤثر برای شرکت های بزرگ و بسیار بزرگ. جوانب مثبت: پروکسی کامل و API- قابلیتهای مبتنی بر پشتیبانی از هرگونه برنامه ابری قابلیت انسدادهای یکپارچه دید عمیق منفی: Forcepoint CASB از هر برنامه ابری موجود در بازار از طریق طیف کاملی از خط داخلی و API پشتیبانی می کند. قابلیت های مبتنی بر این دید عمیق را در هزاران فعالیت کاربر ایجاد می کند ، به تیم های امنیتی این امکان را می دهد تا رفتار کاربر را تجزیه و تحلیل کرده و بر این اساس استراتژی های جلوگیری از از دست دادن داده ها را اعمال کنند. به همین منظور ، می تواند به خوبی با سیستم های DLP در محل ادغام شود. استقرارهای CASB با استفاده از کنفرانس CASB ، می توانند از ریشه کن کردن داده برای دستگاههای مدیریت شده و بدون کنترل در تنظیمات BYOD استفاده کنند. داده های اشتراکی. جوانب مثبت: منفی: تحویل داده شده به عنوان یک بسته نرم افزاری می تواند برخی سیستم ها را کند کند تجربه کاربر نسبتاً ضعیف خط محصول Symantec Encryption شامل راه حل های رمزگذاری نهایی ، ایمیل و فایل است. این دستگاه قابلیت هایی مانند رمزگذاری کامل دیسک ، رمزگذاری داده های ابر و رمزگذاری پیام را در دستگاه های iOS iOS و Android ارائه می دهد. این قابلیت ها هم در تنظیمات سنتی و هم در سازمانهایی که سیاست های BYOD دارند مفید هستند. برای اجرای شیوه های رمزگذاری ، از ادغام اجرای سیاست پشتیبانی می کند. . خارش شده اند به گرفتن دست خود را در Fortnite از زمان ساخته شده بازی پرش به iOS در آوریل. اما توسعه در حال حاضر تایید کرد که دو در واقع آن بازی، آنها باید به سرویس توزیع بازی بزرگ خارج از Google. که قصد ایجاد بسیاری از مشکلات است. Fortnite نبرد رویال احساس بازی تبدیل شده است، ضربه سر و صدا در عمده هر پلت فرم بازی و درآمد حدود 1 میلیارد دلار با وجود مدل رایگان به بازی خود. این طوفان کامل از محبوبیت لطف مخلوط جذاب تیرانداز مرسوم مکانیک, کمیته مبارزه با سانسور است-ساختمان های سبک و چند نفره فرمت شما juor: خارج 100 نفره که در آن یکی از آخرین ایستاده برنده خواهد شد. آن رتبهٔ رقبای قبلی در ژانر “نبرد رویال” با سبک کارتونی هنر و سازگار شده دو سلاح ها و مکانیک گیم پلی مورد ضرب و شتم است. بازی غالب رسانه های اجتماعی در یوتیوب و حرکت یا کشش ناگهانی و بسیار پرطرفدار با نوجوانان و کودکان دبستانی که آن متمایل به اوایل سال جاری، لا رفتن گوگل نسخه iOS باعث وحشت کوتاه در میان معلمان و والدین است. به طور خلاصه، Fortnite به سادگی بازی بزرگ لحظه ای است. یا نه آن را حفظ می تواند حرکت توپ wrecking آن هنوز دیده می شود است، اما زمانی که در نهایت در اندیشه وارد آن بلافاصله توسط میلیون ها نفر در بسیار کم خواهد شد بازی. در این پاسخ حماسه تصمیم به ارائه این بازی به عنوان دانلود مستقیم بر روی وب به جای نصب معمولی از طریق بستر های نرم افزاری گوگل بازی بزرگ یک مشکل بزرگ است. اخبار توسط حماسه مدیر عامل تیم اسوینی تایید شد و روند دانلود و نصب و راه اندازی توسط EuroGamer مورد آزمایش قرار گرفت. آندرویید نصب می تواند یا از طریق بازی بزرگ، که اساسا همان است که اپل App فروشگاه است و مقدار زیادی ساخته شده است حفاظت و امنیت ارائه می دهد یا آنها را می توان در روند نصب بارگذاری جانبی نامیده می شود. این نصب کم و بیش همان برنامه کردن وب برای دسکتاپ ویندوز شما دانلود و نصب آن خودتان است و آن را با خطرات همان می آید. کاربران باید با احتیاط از دریافت تایید نشده از منابع ثالث می دانم. کاربران بی تجربه ویژه کودکان، نه انجام آنها باز تا تاسیسات سرکش “موضوع بدافزارها جاسوسافزار و دیگر چیزهای نامطلوب به طور کلی. Fortnite پاسخ Epic Games بازیکنان را از طریق این فرآیند به منظور در اندیشه بازی بپرسید. برای درک آسان است: خدمات میزبانی بازی ها به صورت خود و داشتن کشتی نصب بازی بزرگ نیز کمیسیون گوگل در آن پر سود در app خرید، استراتژی کسب درآمد برای اساسا همه آزاد به بازی بازی کشتی خواهد شد. گوگل با استفاده از استاندارد صنعت برش 30% و در یک بازی است که ده ها میلیون دلار (حداقل) در اندیشه تنهایی را، قطعا به دور واسطه وسوسه انگیز است. حماسه همان چیزی که در کامپیوتر آن که در آن برنامه نصب خود را به جای دانلود بخار بیشتر همه جا حاضر اساسا به همین دلیل استفاده می کند. Fortnite است از طریق کانال رسمی پلت فرم iOS و ایکس باکس و پلی استیشن و سوئیچ… دانلود می شود اما آن است که این سیستم عامل نیست که هیچ راه دیگری برای نرم افزار نصب — هیچ رسما شناخته شده “صفحه در حال بارگذاری” که عادی کاربران بلافاصله می توانید دسترسی. اگر حماسه اپل و مایکروسافت و سونی و نینتندو از حلقه خود سود microtransaction قطع می تواند، آن خواهد بود. استدلال پشت این حرکت آشکار است اما تا خطر است. با بازی بزرگترین در جهان درخواست میلیونها نفر از بازیکنان به دور زدن اقدامات امنیت حیاتی به آندروید ساخته شده پتانسیل برای ابهام و سوء استفاده نامحدود است. توسعه دهندگان نرم افزارهای مخرب و نرم افزارهای جاسوسی جعلی آندروید در این هفته برای “ Fortnite ” ماه حتی پرهیاهو تبلیغات آنها را در مکان هایی مانند یوتیوب ارسال شده اند. آنها که پارسه مشتاق برای پیوستن به داشتن آی فون خود را به دوستان در بازی بزرگ را دور پرتاب احتیاط به منظور نصب نرم افزار تایید نشده و باز کردن تلفن خود را داده دو برداشت، حملات ransomware، cryptocurrency معدن و ناگوار دیگر امیدوار شیوه های. اسوینی تایید کرد که حماسه آگاه است از این مسائل در مصاحبه اش با EuroGamer، اما افتخار کاربران آندروید “آزادی برای نصب نرم افزار آنها را انتخاب کنید”، و آنها را تنها از منابع مورد اطمینان صورت هشدار داد. مشاوره مریم که اما آن مشاوره که او آن سخت تر به دنبال ساخت است. حماسه بزرگ بازی سیستم تایید شده sidestepping حتی بیشتر برای کاربران بی تجربه را نقطه این نسخه تقلبی از بازی هنگامی که وارد Fortnite در اندیشه مشروع را دشوار خواهد شد. با بزرگ و قابل اعتماد ظاهرا ناشر بازی آموزش بازیکنان خود را برای غیر فعال کردن منابع خارجی بررسی امنیت در گوشی خود، توزیع کنندگان بدافزار تنها مقدار بسیار کمی از تلاش برای ایجاد امنیت خود را قبلا سایه به دنبال دور زدن نگاه صرف نیاز به عنوان حماسه مشروع دستورالعمل در مورد چگونه به بازی بازی. حماسه استعاری gift-wrapping دسترسی غیرقانونی به مردم داده به هکرها و سارقان هویت پس چه زمانی که آنها را می دانیم که Fortnite بسیار محبوب در میان کودکان و فناوری است تازه کار. چند تبلیغات ارزان قول برخی از نقطه تجربه در بازی های رایگان پوسته است و همه آن را به جذب کاربران به کل جعلی در droves. اشتباه نکنید: با این تصمیم حماسه امنیت آن بازیکن برای بازی در سود بازرگانی است. نمی شود کور به خطرات تاسیسات تایید نشده “موضوع. کاربران آندروید به غیر فعال کردن گزینه امنیت نسبتا شوم فقط برای نصب برنامه های خارج از بازی بزرگ، و حتی در آن، آنها از طریق فرآیند غربالگری انزوای کامل از طریق سرورهای Google که جلب اکثریت قریب به اتفاق سایر نرم افزارهای مخرب. در آخرین نسخه آندروید Oreo، ضامن “منابع نامعلوم” با هر نصب جدید تنظیم مجدد است. اما حجم خالص بارگذاری جانبی پدیده Fortnite در اندیشه ناچار خواهد شد الهام بخش به این معنی که آن را تبدیل به وکتور بسیار رایج از حمله در نیمه دوم سال جاری. اگر شما به دنبال نظر به رویال نبرد را از طریق آندروید و به خصوص اگر شما پدر و مادر که بچه ها با بازی هستند را مراقبت بیشتری حاصل کنید که شما می توانید قربانی بازی های حماسه کوته بر عدم نگرانی نمی شوند.

A مدیریت دستگاه یا دستگاه امنیتی UTM می تواند ارائه secu جامع و به راحتی مدیریت تهدید یکپارچه rity راه حل برای سازمان های کوچک و متوسط که هزینه معقول. لوازم UTM ارائه روش های جایگزین به راه حل های امنیتی ساختمان از چند نقطه مختلف محصولات، اغلب از فروشندگان مختلف. این نقطه راه حل کار مستقل از یکدیگر به توابع مختلف امنیتی که سازمان نیاز دارد و ممکن است شامل سخت افزار لوازم فایروال اینگونه اسکنر و شبکه دخالت تشخیص و پیشگیری از سیستم را به انجام برسانند. آن نقطه راه حل می تواند حفاظت امنیت بیشتری از لوازم UTM one-size-fits-all- ولي می تواند با مدیریت، پیاده سازی و یکپارچه سازی چالش های بیش از حد بزرگ برای پرسنل فناوری اطلاعات کسب و کار کوچک است. راه حل UTM می تواند این مشکلات را حل و امنیت جامع است که برای مدیریت ساده تر و هزینه کمتر ارائه. این ممکن است بهترین راه حل نژاد نقطه اما زیبا رفو خوبی برای بودن است. لوازم خانگی UTM دستگاه سخت افزاری است که به شبکه سازمان خود را در محیط شبکه دو شاخه است. آن را به عنوان دروازه بر روی شبکه شرکت خود را امنیت خدمات شما نیاز به حفاظت از شبکه خود را از تروجان نفوذ غیر مجاز و دیگر خطرات امنیتی در خدمت. در ابتدایی ترین سطح، لوازم امنیت UTM را به عنوان پیش فرض شبکه سخت افزار stateful فایروال برای محدود کردن دسترسی به شبکه شما عمل می کند. توابع امنیتی دیگر به طور کلی به عنوان گزینه های در صورت لزوم میتواند روشن شود. توابع معمول امنیتی ارائه شده توسط UTM دستگاه امنیتی شامل:

= اکثر این امنیت اضافی امکانات ممکن است توسط بسیاری از سازمان ها نیاز نمی شود. اگر سازمان شما کوچک شما بعید است به هر گونه برنامه های کاربردی وب امن و یا سرویس دهنده وب است که نیاز به موازنه بار هستند. شما هم ایمیل آزمایشی ارائه مانند تبادل آنلاین یا Google Apps استفاده می کنند. امنیت فناوری از اهمیت حیاتی است اما نیاز به یک تیم امنیتی ماهر به پیکربندی و مدیریت راه حل جامع امنیتی ساخته شده از راه حل های نقطه. شرکت های کوچک و متوسط به منابع برای حفظ این تیم طوری که به همین دلیل آنها احتمال بیشتری به انتخاب دستگاه امنیتی مدیریت تهدید یکپارچه است احتمال کمتری دارد. است که چرا UTMs بسیار ساده تر برای یک نفر با مهارت های امنیت نسبتا کم به پیکربندی و مدیریت. هنگامی که آن را به صنایع خاص می گویند سلام به آدم، مدیر تحقیقات Gartner، گفت UTMs تجدید نظر دو شرکت در صنايع مانند تولید، که کمتر احتمال دارد به رویکرد پیچیده به امنیت هستند و که هستند کمتر احتمال دارد به بزرگ آن تیم های امنیتی. K-12 مدارس دیگر نیز سازمان است که نیاز به راه حل امنیتی آن است که تعداد زیادی از کارمندان امنیتی را شامل است. در تئوری، بدون هیچ دلیل که چرا شرکت های بزرگتر نمی تواند استفاده دستگاه امنیتی UTM اما سهولت قابلیت اداره که وسایل در هزینه می آیند وجود دارد. به عنوان مثال، UTMs بسیاری در حال حرکت هم اکنون به رویکرد مدیریت مبتنی بر ابر است که اغلب ناکافی برای نیازهای امنیتی پیچیده سازمانی بزرگتر تهیه است، ملاقات کرد. قبل از اینکه شما می توانید تصمیم بگیرید که آیا دستگاه مدیریت تهدید یکپارچه می تواند به ارائه راه حل های امنیتی برای نیازهای شما و یا آیا سازمان شما خواهد بود خدمت بهتر توسط تعدادی از امنیت راه حل نقطه، لازم است درک جوانب مثبت و منفی از UTM دستگاه های امنیتی. پیچیدگی راه اندازی UTM دستگاه به دستگاه متفاوت است و اگر چه برخی از فروشندگان محصولات “لمس صفر” است که می تواند مورد استفاده قرار گیرد بدون هیچ گونه آگاهی امنیت ارائه می دهد، آنها به طور کلی برای زندگی موفق این صورتحساب بر اساس گارتنر بگو سلام. “بهترین UTMs می تواند راه اندازی و پیکربندی شده با چند لمس اما لمسی نیست صفر،” او می گوید. آنهایی که پیچیده تر می تواند بسیار دشوار برای پیکربندی؟ او اضافه می کند و نیاز به امنیت ماهر و حرفه ای برای حمل این. یک راه حل برای این مشکل این است که استفاده از مدیریت امنیت ارائه دهنده خدمات (MSSP)، که می توانید انجام تنظیمات اولیه برای شما. آن هم نظارت مستمر و مدیریت دستگاه از راه دور ارائه می کنند. این می گوید ملاقات، یک گزینه به طور فزاینده ای محبوب تبدیل شدن. یک چالش کلیدی عملیاتی عملکرد مناسب در حالی که مقیاس سازمان و امنیت خود نیاز به تغییر ارائه است. که چون سازمان با 1 گیگابیت در ثانیه اتصال شبکه ممکن است وسوسه به خرید UTM با 1 گیگابیت در ثانیه به ظرفیت شبکه است، اما به محض این که گزینه های امنیتی هر گونه فراتر از توانایی های فایروال سخت افزار ساده فعال می شوند، توان عملیاتی افت چشمگیری است. “شرکت، که تقریبا به طور قطع برای اجرای خارج از ظرفیت عملکرد محکوم شده است. اگر شما قصد استفاده از هر گزینه های امنیتی، شما احتمالا نیاز به خرید UTM با ظرفيت حداقل بار 1.8 ظرفیت شبکه خود را، “بگو سلام می گوید. یکی دیگر از چالش های عملیاتی کلیدی نحوه برخورد با دفاتر شعبه است. برخی از سازمان ها به تمام ترافیک شبکه خود را از طریق دروازه اینترنت تنها مسیر را انتخاب کنید اما یکی دیگر از گزینه این است که محافظت از هر دفتر شعبه با خود UTM که محیط شبکه خود. هنگامی که این مورد است, پس از آن حیاتی به UTM با سیستم مدیریت است که اجازه می دهد تا تغییرات پیکربندی در هر دستگاه دفتر شعبه رانده شود را انتخاب کنید شعبه UTMs آسان است به غفلت و دشوار برای نظارت بر است. یکی از کلید متفاوت بین UTMs قابلیت های سخت افزاری firewalling خود است و توان ظرفیت، بنابراین مهم است که برای انجام مقایسه فایروال UTM قبل از انتخاب برای خرید UTM خاص. پس از آن مهم است در نظر followin UTMs فروشندگان مختلف به طور گسترده ای می تواند از لحاظ ویژگی ها و قابلیت، متفاوت می باشدg: فهرستی از فروشندگان لوازم UTM تهیه شده نسبتا پایدار در سال های اخیر، و بسیاری از بازیکنان کلیدی شناخته فروشندگان شبکه و امنیت. شامل فروشندگان UTM پیشرو:

در سال 1999، اریک ریموند ابداع اصطلاح “لینوس” قانون”که که داده کافی کره چشم تصریح، تمام اشکالات هستند شا جازه. قانون لینوس نام افتخار خالق لینوکس لینوس توروالدز برای نزدیک به دو دهه توسط برخی به عنوان دکترین به توضیح دهید چرا نرم افزار منبع باز باید امنیت بهتر استفاده شده است. در سال های اخیر پروژه های متن باز و کد چند مسائل امنیتی را تجربه کرده اند اما این بدان معنا است قانون لینوس معتبر نیست? با توجه به درک Hohndel معاونت و رئیس بخش منبع باز که VMware قانون لینوس هنوز کار می کند اما مسائل توسعه نرم افزار بزرگتر وجود دارد که تاثیر هر دو باز کردن منبع و همچنین به عنوان کد منبع بسته است که از اهمیت مساوی یا بیشتر. گفت: “من فکر می کنم که در هر مدل توسعه امنیت همیشه یک چالش است،” Hohndel. https://o1.qnsr.com/log/p.gif?;

= Hohndel گفت: توسعه دهندگان هستند که به طور معمول با نوآوری و figuring چگونه چیزی کار و امنیت نیست همیشه اولویت آن باید باشد. گفت: “من فکر کنم امنیت است که نه چیزی است که ما باید فکر می کنم از به عنوان منبع باز در مقابل مفهوم منبع بسته، اما به عنوان یک صنعت Hohndel. به نظر Hohndel را سوال کلیدی در مورد مدل های توسعه نرم افزار نیست اما نه مورد نیاز طراحی معماری که نرم افزار انعطاف پذیر تر می سازد. برای VMware به طور خاص، شرکت صرف نگاه کردن به سطوح حمله زمان زیادی گفت. به عنوان مثال، با PKS (سرویس ظرف محوری)، است که توزیع ظرف Kubernetes ارکستراسیون جزء اصلی VMware مبتدی است. با مبتدی، Hohndel سازمان می تواند به بخش شبکه کاهش سطح حمله گفت. Hohndel گفت: زمانی که کره چشم چند ایده است که چشم های بسیاری می سازد تمام اشکالات سطحی تنها با این نسخهها کار. بنظر Hohndel در روند توسعه هسته لینوکس مثال خوبی از یک پروژه متن باز است که در واقع کد مناسب بررسی انجام شده است. “آیا منبع باز است یا نه، یکی از بزرگترین چالش هایی را برای هر محصول نرم افزار به داوران مجرب به اندازه کافی به مطمئن شوید که شما با سرعت نوآوری غرق نیست و شما نیاز به زمان برای بررسی کد مناسب و معقول در واقع انجام است ، “Hohndel گفت. سازمان دیده بان فیلم کامل مصاحبه با درک Hohndel زیر و ببینید برای اطلاعات بیشتر در مورد امنیت ظرف ترین امن ظرف رهبر، Kubernetes یا ازدحام Docker چیست? شان مایکل Kerner سردبیر ارشد در eSecurityPlanet و InternetNews.com است. او به دنبال در توییتر @TechJournalist. همه داستان های ترسناک دیده است. کسی دوربین متصل به اینترنت را در خانه خود قرار داده و باز به حمله، امکان غریبه به استراق سمع در خصوصی ترین لحظه های خود را در سمت چپ آن. اینجا این است که چگونه به انتخاب یک دوربین است که حریم خصوصی شما را تضمین می کند. وجود دارد دو نوع اصلی دوربین های امنیتی Wi-Fi فعال: سنتی IP (و یا شبکه ای) دوربین های دیجیتال و دوربین های مدرن “هوشمند” الفبای لانه بادامک و آمازون ابر طب مکمل و جایگزین. بسیاری از داستان های ترسناک درباره دوربین های ناامن بینید، در مورد دوربین های آی پی است. در تئوری، هیچ مشکلی با دوربین های آی پی وجود دارد. اینها به سادگی دوربین های امنیتی که اتصال به شبکه یا بیش از Wi-Fi و یا اتصال اترنت سیمی. آنها رابط وب شما می توانید از مشاهده پیشنهادات خود را ارائه. این دوربین نیز به سیستم ضبط شبکه و یا کامپیوتر شما امکان مشاهده و ضبط تمام کسانی که منابع خبری دوربین در یک مکان متصل می. دوربین ممکن است برخی از ذخیره سازی ساخته شده است، اما اگر شما مراقبت به انجام آن کار خود را به ضبط ویدئویی خود نوعی، خوردها به طور کلی است. در عمل بسیاری از مردم این دوربین امن راه اندازی نمی. آنها از آنها پیکربندی پیش فرض نام کاربری و رمز عبور را ترک می کنیم و سپس آنها را به اینترنت متصل می کنیم. این به این معنی هر کسی می تواند خوراک فقط با مراجعه به این دوربین آی پی آدرس سازمان دیده بان. حتی هست موتور های جستجو مانند SHODAN “طراحی شده برای کمک به مردم پیدا کردن این فیدها دوربین و سایر دستگاه های اینترنت در معرض” vulnerable.txt “از همه چیز. اگر شما فقط یک انسان معمولی به دنبال دوربین های امنیتی ساده برخی از دوربین های آی پی کشتی. اگر شما hobbyist با روح انجام آن را خودتان ممکن است بخواهید به دوربین های آی پی را برو. فقط مطمئن شوید که شما می دانید آنچه شما انجام می دهند و بنابراین مردم روی شما بدنبال متخلفین قانون گشتن نمی تواند آنها را درست تنظیم شود. دوربین های امنیتی مدرن مانند حروف الفبا لانه طب مکمل و جایگزین (الفبای شرکت مادر است که دارای گوگل است)، آمازون ابر بادامک و Netgear را Arlo به عنوان مثال، متفاوت هستند از دوربین های آی پی. این است که به عنوان smarthome آسان به استفاده از دستگاه های طراحی شده اند. ارائه رابط گنگ وب از قبل پيکربندی شده با پیش فرض نام کاربری و رمز عبور، جای دوربین هایی از این شما یک حساب آنلاین سیستم داشته باشید. خوردها زندگی می کنند ویدئویی و کلیپ های ویدئویی ضبط شده از طریق این حساب آنلاین در دسترس هستند. که حساب می تواند گاهی اوقات با دو فاکتور تایید برای ایمنی بیشتر یعنی حتی مهاجم است که می داند رمز عبور حساب خود را پیکربندی برای دیدن دوربین شما قادر نخواهد بود. این به طور خودکار با آخرین نرم افزار خیلی به روز شده. لازم نیست دستی آنها را برای رفع مشکلات امنیتی بروز رسانی. به عبارت دیگر هیچ پیکربندی واقعی پیچیده وجود دارد. شما فقط دوربین وصل کرده، ایجاد یک حساب آنلاین و سپس اتصال دوربین به حساب. تا زمانی که شما انتخاب کنید یک رمز عبور قوی و ایده آل، راه اندازی دو فاکتور تایید، هیچ راهی وجود دارد برای حمله به دست آوردن دسترسی آسان. البته مراقب باشید، هر دوربین هوشمند شما انتخاب می کنید آن خود خوراک آپلود ویدیو می خواهد شد — یا حداقل کلیپ — به برخی از سرور جایی. مهم است که شما اعتماد شرکت های درگیر است. به عنوان مثال، دوم الفبای که همچنین گوگل متعلق است. با دوم, شما در واقع اعتماد به گوگل. دیگر شرکت های بزرگ مانند آمازون Netgear و Honeywell نیز بسیار قابل اعتماد به نظر می رسد. این شرکت های بزرگ باید جدی در مورد امنیت و انجام یک کار خوب در تامین خدمات خود را. شهرت به حمایت دارند. مرتبط با: دستگاه Smarthome من امن است? برخی از دوربین های فقط کمتر قابل اعتماد به نظر می رسد. به عنوان مثال، Wyze کم 26 دلار هزینه، که در آن تولید کنندگان دیگر به طور کلی دوربین های خود را برای 100 دلار دو 200 دلار فروش. ما در واقع فکر کم Wyze خیلی خوب کار می کرد و آن را قطعا ارزش های شگفت انگیز است. با این حال، Wyze می تواند هر دو فاکتور تایید پشتیبانی ارائه نمی دهد. و هر زمان که شروع جلسه جریان زنده فید ویدیویی که توسط یک شرکت چینی به نام ThroughTek ارائه شده است. آیا شما اعتماد شرکت مانند Wyze تا به شما است. به عنوان مثال، Wyze ممکن است خوب برای نگه داشتن چشم در خارج از خانه خود را، اما آن را در اتاق نشیمن قرار خواهید ممکن است. ارزش چیزی است که شما حتی می توانید استفاده از دوربین Wyze بدون این اتصال به Wi-Fi و رکورد تنها به یک کارت حافظه microSD است. مرتبط با: Wyze بررسی دوربین: ارزان ترین سیستم امنیت خانه شما تا کنون پیدا کنید دوربین های دیگر حتی کمتر قابل اعتماد هستند. در 2017، دوربین های بسیاری توسط تولید کننده چینی vulnerable.txt Foscam یافت دو حمله شد. به عنوان مثال، برخی از این دوربین hardcoded رمزهای عبور تروجان است که حمله به مشاهده خوردها زندگی می کنند از دوربین شما اجازه می دهد وجود دارد. ارزش صرف کمی بیشتر برای دوربین امن تر است. ویژگی کلید امنیتی را با حساب دوربین امنیتی هوشمند شده است را انتخاب کنید. شما می توانید تنظیم دو فاکتور تایید حساب دوم و حساب های آمازون. متاسفانه، بادامک Wyze می تواند این ویژگی ارائه نمی دهد. حتی دوربین های Arlo Netgear دو فاکتور تأیید هویت ارائه نمی دهد, پس در هر دوربین از یک شرکت قابل اعتماد از جمله این نوع از امنیت نميشوند. برای حداکثر امنیت و حفظ حریم خصوصی، حتما یک دوربین است که پشتیبانی از دو فاکتور تایید را انتخاب کنید و حتما آن را راه اندازی! انجام تحقیقات خود را قبل از خرید یک دوربین. مرتبط با: دو فاکتور تایید چیست و چرا من باید این? هسته مشاوره در اینجا بسیار ساده است. نحوه انتخاب یک دوربین امنیتی امن و فید های ویدئویی خود را خصوصی نگه دارید اینجا است: اگر تمام این کارها را انجام می دهید، شما باید کاملا ایمن است. بدترین سناریو مورد نقض گسترده سرویس دهنده دوم یا آمازون خواهد اما که داستان تکان دهنده بزرگ می شود و بلافاصله ثابت خواهد بود.

در هفته گذشته نشست امنیتی گارتنر در بندر ملی، مریلند، تحلیلگر گارتنر نیل مک دونالد مشخص شده در 10 ماه پروژه های bersecurity است که می تواند راه طولانی به سوی کاهش خطر ابتلا به امنیت سرمایه گذاری. اول، هر چند، مک دونالد “10 نکته شرکت باید قبلا” اصول حق تو کنید. “انجام شده” اصول اولیه آن 10 است: · ارتقاء به آخرین نقطه پایانی پلت فرم حفاظت ارائه با تشخیص نرم افزارهای مخرب fileless حافظه تزریق حفاظت ماشین یادگیری و دیگر ویژگی های · حقوق اداری از کاربران ویندوز در صورت امکان حذف https://o1.qnsr.com/log/p.gif?;

· اجرای برنامه IAM با تأمین خودکار و deprovisioning · انجام منظم پچ مدیریت · پیاده سازی استاندارد سرور/ابر پلت فرم حجم کار حفاظت عامل · اجرای قوی ضد هرزنامه کنترل فنی · استفاده از نوعی از سیم ریپ/ورود به سیستم نظارت بر راه حل (تشخیص اولیه و پاسخ) · استفاده از پشتیبان گیری و بازیابی برای ransomware حفاظت · انجام اساسی امنیت آگاهی آموزش · بهبود امنیت محیط، از جمله آدرس فیلترینگ برای اینترنت دسترسی گفت: پروژه های امنیتی خود را برای CISOs در نظر گرفتن این سال هدف است که تاثیر کسب و کار بالا و کاهش خطر بالا. اهل توصیه هایی از جامعه امنیت و whittled تیم پایین لیست به 10. او شرکت برای انجام تمام آنها انتظار نیست، اما آنها ممکن است یک یا دو مناسب که نیازهای خاص خود را انتخاب کنيد توصیه می شود. حداقل می گفت شرکت حداقل باید چند فاکتور تأیید هویت. او لیست فروشندگان زیر مانند کسانی که ممکن است قادر به کمک در مورد حساب ممتاز مدیریت: · ARCON · BeyondTrust · کانادا فن آوری · Centrify · CyberArk · فاکس فن آوری · هیتاچی · نرم افزار لیبرمن · تمرکز میکرو · هویت یک · Thycotic مک دونالد توصیه می شود که شرکت پیاده سازی پروژه مدیریت آسیب پذیری مبتنی بر اصول اسلامی گارتنر (مداوم خطر تطبیقی و ارزیابی اعتماد) را به منظور هدف آسیب پذیری از بالاترین خطر. این اولویت را باید گفت. فروشندگان نمونه شامل: · Kenna امنیت · آی بی ام Qradar · NopSec · Qualys · RedSeal · دینامیک خلیج · Skybox امنیت · RiskSense · تصمیم گیرنده (خطر) پروژه ضد فیشینگ فعال سه جنبه شامل: کنترل های فنی و کاربر نهایی آموزش و فرایند طراحی. فروشندگان ممکن است شامل: کنترل فنی: · منطقه 1 امنیت · مایکروسافت · Proofpoint · سیمانتک · ترند میکرو · منلو امنیت آموزش کاربر: · KnowBe4 · PhishLine · Cofense · بدون موسسه · WW فدریکوپارودی · Proofpoint (امنیت اطلاعاتی برنامه کنترل بهره برداری جلوگیری و حافظه حفاظت اساس استراتژی امنیت سرور قدرتمند ارائه می کنند. فروشندگان ممکن است شامل: · کربن سیاه و سفید · مک آفی · ترند میکرو · سیمانتک · مایکروسافت امنیت ظرف محور: · امنیت آبی · آلومینیوم twistlock · StackRox · Aporeto و کنترل ترافیک جریان بین workloads می تواند به توقف حملات از انتشار, مک دونالد گفت. فروشندگان بالقوه شامل: · VMware · سیسکو · Illumio · vArmour · CloudPassage · Dome9 · براکت محاسبات · Cloudvisory · NeuVector · Cyxtera · GuardiCore · Unisys · Certes شبکه های · SAIFE · Blackridge · Zentera سیستم · آمازون وب خدمات (AWS) · لاجورد مایکروسافت · Aporeto تشخیص و پاسخ فناوری حیاتی برای شرکت است که می دانیم نقض اجتناب ناپذیر و مک دونالد و چند پروژه ممکن است در این زمینه ارائه شده است. فروشندگان عبارتند از: EPP + EDR: · کربن سیاه و سفید · سیسکو (بدافزارها محافظت پیشرفته) · CrowdStrike · Cylance · Cybereason · مایکروسافت · SentinelOne · سیمانتک UEBA: · دینامیک خلیج · Exabeam · Splunk · آی بی ام · Interset · Gurucul · HPE (Niara) · Rapid7 · Securonix مک دونالد گفت: برخی از فروشندگان سیم ریپ ارائه تکنولوژی UEBA بالقوه صرفه جویی در پول و فروشنده پیچیدگی برای کاربران. می دانيم حمله و آنها را آسان تر برای شناسایی. فروشندگان عبارتند از: · Attivo شبکه های · Acalvio · TrapX امنیت · Cymmetria · Fidelus (TopSpin) · GuardiCore · یاد شبکه · نیزه و پاسخ می تواند مسیر سریعتر به تهدید های پیشرفته تشخیص و پاسخ باشد. مک دونالد توصیه می شود درخواست شما MSSP را برای این سرویس به محدود کردن تعداد فروشندگان باید به مقابله با. فروشندگان عبارتند از: · گرگ های قطب شمال · منطق هشدار · تلفنی سیستم · Booz آلن همیلتون، · سیسکو · CrowdStrike · Cybereason · eSentire · اف امن · FireEye · حفظی · Rapid7 · Raytheon · قناری قرمز · کلاغ سیاه امنیت · Secureworks · SecureLink · UnitedLex است هدف امنیت ابر استقرار مدیریت پروژه برای شناسایی مناطق خطر در چگونه پیکربندی ابر های عمومی، ویژه با خدمات پیچیده مانند AWS تنظیم است. اگر یک شرکت در حال حاضر کار با مک دونالد یک، گفت: فروشنده CASB این خدمات ارائه ایده آل باید. فروشندگان عبارتند از: · منطق هشدار · باشگاه · Cavirin · ابر انطباق · CloudAware · CloudCheckr · Cloudnosys · Cloudvisory · DivvyCloud · Dome9 · شبکه های پالو آلتو (آشکار .IO) · RedLock · Saviynt · قابل تصرف · Turbot CASB فروشندگان: · Bitglass · مک آفی (شبکه Skyhigh) · Netskope · اوراکل · پالو آلتو شبکه · سیمانتک (آبی کت) او امنیت خودکار اسکن پروژه برای یکپارچه سازی امنیت توصیه می شود به گردش DevOps سبک ابتدا با منبع باز نرم افزار تجزیه و تحلیل ترکیب. فروشندگان عبارتند از: · Sonatype · فن آوری های کانادا (SourceClear) · Synopsys (Protecode و اردک سیاه نرم افزار) · WhiteSource · Lexumo · ANX (شبکه های مثبت) · نرم افزار Flexera (Palamida) · Snyk مک دونالد همچنین CASB به عنوان پروژه جداگانه برای شرکت به دنبال نقطه کنترل برای دید و سیاست مبتنی بر مدیریت چندین شرکت ابر مبتنی بر خدمات ذکر شده. او لیست فروشندگان CASB زیر: · مک آفی (شبکه Skyhigh) · Netskope · سیمانتک/آبی کت (Elastica, Perspecsys) · مایکروسافت (Adallom) · Forcepoint (Skyfence) · سیسکو (Cloudlock) · CipherCloud · اوراکل (Palerra) · پالو آلتو شبکه (CirroSecure) · Proofpoint (FireLayers) در نهایت، او توصیه می شود پروژه محیط نرم افزار تعریف شده برای کاهش سطح حمله با محدود کردن قرار گرفتن در معرض از سیستم دیجیتال و اطلاعات دو تنها نام sETS شرکای خارجی از راه دور کارگران و پیمانکاران. فروشندگان عبارتند از: · Akamai (سها سیستم) · Blackridge · دلاکاتو شبکه · Certes شبکه های · Cyxtera (Cryptzone بود) · برطرف کردن · Luminate · محیط 81 · امن T · SAIFE · شوالیه اعتماد · Unisys · فضاهای باز · فرودگاه ویورلی آزمایشگاه · Zentera · اولویت امنیتی Zscaler پروژه های مک دونالد گفت: پنج پروژه ها کاهش دهد مالی تاثیر حملات موفق 80% تا سال 2020 بیش از سطح 2017: · اولویت بندی خطر آسیب پذیری مدیریت · ممتاز حساب مدیریت · برنامه های ضد فیشینگ فعال · برنامه کنترل در سرور workloads · خودکار امنیتی تست در توسعه وی گفت: شرکت کنندگان آنها باید بلافاصله تأیید اعتبار قوی تر برای همه فناوری اداری فعالیت و چند فاکتور تأیید هویت کاربران آزمایشی بیش از حد نیاز و شروع یک برنامه آزمایشی رایگان کشف و خطر پروژه ارزیابی. در چند ماه آینده شرکت باید ارزیابی و اولویت بندی خطر آسیب پذیری ارزیابی و مدیریت استقرار و اسکن به طور خودکار برنامه های کاربردی برای قطعات شناخته شده “vulnerable.txt” ایالات متحده. در سال آینده آنها باید ارزیابی و استقرار پلت فرم فریب و پیوند آن را به مرکز عملیات سیم ریپ و امنیت خود; تبدیل به طور پیش فرض انکار مدل کنترل (whitelisting) برنامه برای سرور؛ و آغاز پروژه microsegmentation مرکز داده. XDA توسعه دهندگان به گزارش OnePlus 6 ممکن است که جایگزینی پیکسل HD کامل, اما همچنین ویژگی های نقص امنیتی جدی است که خوشبختانه در بروز رسانی نرم افزار ثابت خواهد شد. با توجه به لبه LLC امنیتی رئیس جمهور و عضو فروم XDA توسعه دهندگان Donenfeld جیسون OnePlus 6 ویژگی های آسیب پذیری است که اجازه او دور زدن قفل شده بوت لودر با هر تصویر تغییر بوت. حتی عجیب و غریبتر این، Donenfeld چرا باید به نوبه خود در اشکال زدایی USB. می آید به اطراف messing با گوشی های هوشمند خود را که معمولا مورد نیاز است. پلیس اندیشه آسیب پذیری تأیید شده و قادر به بوت TWRP در بوت لودر خود قفل شده است و OnePlus 6. آن نیز اشاره کرد که مردم می تواند سهام OnePlus 6 تصویر بوت شامل دسترسی ریشه و ADB نا امن است که می تواند حمله به دست آوردن کنترل کامل دستگاه اگر آنها می خواستند را اجازه می دهد را تغییر دهید. #OnePlus6 بوت تصاویر دلخواه با ‘fastboot بوت تصویر. img’، حتی زمانی که بوت لودر به طور کامل قفل شده است و در حالت امن اجازه می دهد. عکس. توییتر. com/MaP0bgEXXd –لبه امنیت (@EdgeSecurity) 9 ژوئن تا سال 2018 خبر خوب این است که کسی که نیاز به دسترسی فیزیکی به 6 OnePlus خود را به استفاده از بهره برداری. آنها سپس می گوشی را به کامپیوتر وصل، راه اندازی مجدد گوشی را به حالت fastboot, و انتقال هر تصویر دلخواه و یا تغییر بوت. خبر خوب: OnePlus درباره آسیب پذیری می داند و گفت آن را در تماس با Donenfeld است. OnePlus نیز تایید کرد که یک بروز رسانی نرم افزار “مدت کوتاهی.” رول خواهد شد این نظارت جدی بر حزب OnePlus’ هر چند هست. شرکت خود را در آب داغ بیش از حوادث امنیتی است که برنامه EngineerMode و برنامه اطلاعات کارت اعتباری FactoryMode صندلی فرود آمد. در اینجا این است که امیدوار است که نرم افزار به روز رسانی بیش از حد طولانی کردن را.

جی میل یکی از خدمات پست الکترونیکی رایگان به طور گسترده استفاده می شود در جهان است. در سال 2016، سرویس بود یک میلیارد کاربران فعال ماهانه, بنابراین نمی شود آن را کشش به آن حد که در عین حال پیشی گرفته است. جیمیل شدیدا بدو هر چند، با ویژگی های امنیتی فاقد تصور تغییر کرده است. گوگل در نهایت حاضر به اضافه کردن برخی از ویژگی های امنیتی است که نه تنها کاربران پر خطر اما شما کاربر به طور متوسط بیش از حد بهره مند شوند تصمیم گرفته است. اول علاوه بر بزرگ به Gmail جدید حالت محرمانه است. در این حالت جدید کاربران می توانند هم اکنون تاریخ خاتمه در ایمیل ایجاد کنید و حتی در حال حاضر اواخر ایمیل را لغو کند. پس از آن بزرگ به اجرای چنین گزینه های زیادی برای کاربران گوگل این ویژگی ها از بیشتر سرویس های ایمیل گرا بر حریم خصوصی مهم هستند. قسمت دیگری از حالت محرمانه توانایی ایجاد ایمیل اضافی سطح اعتبار نیاز است. این به این معنی اگر آدرس ایمیل گیرنده است به خطر بیافتد که مهاجم قادر به خواندن ایمیل نمی شود. آنها نیاز به دسترسی به روش تأیید اعتبار دوم خواهد بود. علاوه بر این بسیار جالب است. علاوه بر این بزرگ دیگر گزینه های جدید مدیریت حقوق اطلاعات است که در حال حاضر در دسترس است. این به این معنی که کاربران در حال حاضر توانایی محدود کردن آنچه دقیقا می توانید با ایمیل های اواخر انجام داده اند. می توانید کارهایی مانند حمل و نقل چاپ دانلود و کپی را محدود کنید. ابزار بسیار مفید برای حفظ ایمیل های حساس از دست شخص ثالث. نیز دوباره طراحی راه هشدارهای امنیتی نشان داده شده است. آنها بزرگتر و پرشمار این امکان را برای کاربر به طور متوسط شما به راحتی کشف مسئله امنیتی ممکن است وجود دارد در حال حاضر. در این خط اعلان های خود را ساده تر به درک و روشنی دلالت مسائل مانند پرچم گذاری ایمیل های مخرب و دیگر تهدیدات امنیتی است. در حالی که این ویژگی های امنیتی بسیار معرفی خوش آمدید به اکوسیستم جیمیل، آنها با هزینه می آیند. این ویژگی فقط یکپارچه بین کسانی که با استفاده از جیمیل به عنوان سرویس ایمیل اصلی خود کار می کنند. برای کسانی که استفاده از سرویس های مختلف ایمیل و دریافت ایمیل از کسی که از طریق جی میل شما در عوض با لینک برای مشاهده آن ایمیل در جیمیل پلت فرم ارائه خواهد شد. دلیل آن شاید بیشتر به طور گسترده ای مفید برای گوگل کار با در حال حاضر شناخته شده است و به طور گسترده اجرا پروتکل های موجود این شرم آور است. این لزوما مشکل بزرگ, به خصوص از نقطه نظر امنیتی، نیست اما از لحاظ راحتی و انتخاب آن برگ های بسیاری را به دلخواه می شود. ویژگی های امنیتی که در جیمیل اضافه شده تغییری که محافظت کاربران پر خطر و متوسط به کاربران ارائه توانایی امن ایمیل خود را در راه آنها می خواهند کمک می کند است. اجرای شاید موضوع رفتن به جلو، حداقل در توجه به مشتریان مختلف و یا پست الکترونیک با استفاده از گیرنده می شود. آن سخت است استدلال می کنند در برابر این واقعیت است که گزینه های امنیتی بیشتر همیشه خوب است، و گوگل انجام داده است کار خوبی در اجرای حداقل ویژگی های ساده و آسان برای استفاده، بدون توجه به سطح دانش است.

Kaspersky v. Symantec – سیستم عامل های امنیتی Endpoint در مقایسه

بهترین محصولات امنیتی شبکه تصدی

امنیت شبکه شرکت چیست؟ 19659004] امنیت شبکه سازمانی یک اصطلاح گسترده است که طیف وسیعی از فناوری ها ، دستگاه ها و فرایندها را پوشش می دهد. برخی از کارشناسان آن را صرفاً به عنوان مجموعه ای از قوانین و تنظیمات تعریف می کنند که از یکپارچگی ، محرمانه بودن و دسترسی به داده ها در یک شبکه سازمانی محافظت می کند. دستیابی به این هدف شامل استفاده از فناوریهای نرم افزاری و سخت افزاری برای محدود کردن آسیب پذیری ها و پاسخ سریع در هنگام مواجهه با مسائل امنیتی است.

انواع محصول امنیتی شبکه شبکه [19659004] فایروال ها اغلب اولین خط دفاعی هستند ، اما امنیت شبکه به سختی در آنجا متوقف می شود. کنترل دسترسی ، t هوش اضطراری ، تشخیص و جلوگیری از نفوذ ، جلوگیری از از دست دادن داده ها ، امنیت ایمیل ، [19659009] Security Endpoint و مدیریت وصله همه در حفاظت از شبکه و داده های موجود در آن نقش دارند. و از آنجا که تهدیدهای مداوم پیشرفته و تهدیدات خودی بزرگترین خطر برای اسرار شرکت ها هستند ، تجزیه و تحلیل رفتاری – مطالعه رفتار کاربر برای نشانه های یک متجاوز فعال – به یک مؤلفه مهم امنیت شبکه تبدیل شده است.

اهمیت استحکام امنیت شبکه سازمانی

مقیاس به اندازه شبکه

مدیریت خستگی پرسنل

محصولات امنیتی برتر شبکه

Fireinet FortiGate Firewall نسل بعدی

Trend Micro TippingPoint System Protection ThreatPoint

Palo Alto Networks PA-Series Firewalls نسل بعدی

Forcepoint Cloud Access Security Security

Fortnite برای آندروید کشتی بزرگ بازی و آن خطر امنیتی بزرگ

لوازم خانگی UTM راه حل های امنیتی مناسب برای کسب و کار شما است؟

دانلود ما گزارش عمق: راهنمای نهایی برای امنیت فناوری اطلاعات فروشندگان لوازم خانگی (UTM) مدیریت تهدید یکپارچه چیست؟

ویژگی های امنیتی UTM

UTM استفاده موارد

یکپارچه تهدید مدیریت جوانب مثبت و منفی: UTM برای شما مناسب است?

UTM مزایا:

UTM منفی

راه اندازی دستگاه های مدیریت تهدید یکپارچه

برنامه ریزی برای شبکه ظرفیت

تفاوت بین UTM لوازم

UTM کلید فروشندگان

با چشم های بنابراین بسیاری باز منبع امنیتی بهتر است?

ما گزارش عمق: راهنمای نهایی برای امنیت فناوری اطلاعات فروشندگان دوربین های امنیتی Wi-Fi چگونه امن هستند؟

سازمان دیده بان رتبهٔ برای دوربین های آی پی

چقدر “هوشمند” دوربین های مختلف

دوربین های ارزان

همانطور که ما در حال حاضر تأیید اعتبار مذکور چندین بار، دو عامل است دوربین که پشتیبانی از دو فاکتور تایید

چگونه به نگه داشتن شما امنیتی دوربین های امن

10 CISOs پروژه های امنیتی باید نظر: تحلیلگر گارتنر

دانلود ما گزارش عمق: راهنمای نهایی برای امنیت فناوری اطلاعات فروشندگان پروژه های امنیتی برای مک دونالد 2018

1 مدیریت حساب-ممتاز مدیریت حساب ممتاز برای ریشه حساب های اداری و بسیار توانمند و نظارت بر رفتارهای غیر معمول دسترسی به مک دونالد

2. آسیب پذیری مدیریت پروژه

3. پروژه ضد فیشینگ

4. برنامه کنترل در workloads سرور

5. پروژه Microsegmentation و جریان دید دید

6. تشخیص و پاسخ

تشخیص متمرکز و پاسخ با تکنولوژی فریب فریب

موفق به تشخیص و مدیریت پاسخ (MDR)

7. ابر امنیت استقرار مدیریت پروژه

8. کنترل امنیت خودکار اسکن پروژه

9. CASB

10. محیط نرم افزار تعریف شده توسط پروژه

OnePlus 6 نقص امنیتی اجازه می دهد تا هر کسی به دور زدن آن بوت لودر قفل شده است اما ثابت در راه

نگاه در جدید امنیتی ویژگی در Gmail

حالت محرمانه

کنترل مدیریت حقوق اطلاعات

امنیتی هشدار گوگل

دیواری باغ اثر

نتيجه گيري