چه هستند برخی از چالش با چپ در امروز و چه SecuriThings آید به کمک?

IOT نام عمومی برای چندین نوع دستگاه است که به عمد ساخته شده و متصل به اینترنت مانند دوربین های امنیتی روتر دروازه شهر هوشمند سنسور و غیره است. همه دستگاه هایی مستقر شده در محیط اطراف ما دائما جمع آوری داده ها و انتقال آن به ابر، که در آن اطلاعات پردازش شده است.

امروز، بزرگترین مسئله با امنیت اجازه دهید که انواع مختلفی از دستگاه ها و استانداردهای معمولا در استقرار تجاری با دید صفر به آنچه در جریان است در دستگاه از نظر امنیتی وجود دارد است.

فکر می کنم در مورد استقرار شهر هوشمند مانند ما در اینجا در تل آویو است. حسگرهای متعدد در خیابان ها وجود دارد، اما هیچ کس واقعا می توانید بگویید چه خبر است در سنسور.

تا اخیرا، بسیاری از این نوع راه حل های سنتی آن معماری با شبکه اختصاصی و سرورهای که بسیار گران و غیر مقیاس پذیر خود را استفاده می کردند.

تصویب سریع سرویس های آزمایشی فعال شده است آنچه ما تماس اینترنت از چیزهایی (IoT)، که ما استفاده از سنسور نسبتا ارزان کالا و لوازم جانبی, و اتصال همه چیز را به ابر. ما به معنای واقعی کلمه سنتی شکسته آن، که در آن شما تا به حال یک عملیات بزرگ به چند کوچکتر نقطه به نقطه و نقطه به ابر استقرار.

این باعث می شود مکانیزم های سنتی امنیت مانند فایروال محیط شبکه تجزیه و تحلیل و نفوذ تشخیص ترافیک دیگر معتبر نیست. امروز به هر دستگاه خود را امن کنیم. اکثر گیاهان “موضوع یا چشم پوشی که در آغاز، یا آنها با بسیار اساسی رمزنگاری و احراز هویت هستند. آنها می دانند که اطلاعات معتبر است و آنها فقط می تواند اطمینان حاصل شود که دستگاه های خود را به استقرار خود را متصل می شوند، اما در مورد آن.

با این در ذهن، ما توسعه راه حل امنیتی است که زمان واقعی دید به دستگاه است و قادر به نمایش داده ها در سطح ابر.

ما تا به حال به توسعه نرم افزار عامل که به دستگاه های مستقر خواهد شد چرا که آن را به بسیار سبک وزن و قادر به فعال کردن عملیات یک دستگاه IoT که محاسبات بدون هر گونه تخریب در عملکرد در حالی که جمع آوری محدود بود که چالش داده های زمان واقعی از فرایندهای اجرا بر روی دستگاه.

اگر شما در حال صحبت کردن در مورد تلفن و لپ تاپ، اما سمت چپ دستگاه بسیار بسیار ناچیز به نظر میرسد توانایی محدود. شما نمی توانید تداخل با فعالیت دستگاه. ما جمع آوری اطلاعات در زمان واقعی از دستگاه ها و پردازش آن در لایه ابر.

چگونه SecuriThings کار می کند؟

صدها سیستم عامل اختصاصی ابر برای چپ لاجورد، آمازون، گوگل و دیگران وجود دارد. وجود بزرگ ماشین های سنگین فرایند یادگیری می کنیم. اول ما تمیز داده و سپس به ما ماشین یادگیری تجزیه و تحلیل به مقایسه رفتار دستگاه های مختلف و پیدا کردن ناهنجاریهای اجرا. این را قادر می سازد به حملات در IoT دستگاه و همچنین انواع دیگری از رفتار است که هنوز حملات اینترنتی نفسه هستند اما پیامدهای مهم از جمله سوء استفاده خودی را شناسایی. این طوری آنها دشوار است برای تشخیص است، اما آن می تواند به دست در طول زمان با یادگیری ماشینی بسیار نشان می دهد نیست.

اکثر حملات در چپ حملات غیر هدفمند، معنی که دستگاه هایی که متصل به شبکه با آدرس آی پی اما بدون امنیت کافی توسط اسکنر خودکار مانند Shodan اجازه می دهد غیر خودی به نفوذ در آنها شناسایی شده است با استفاده از پیش فرض اطلاعات کاربری، که بسیاری از مردم برای تغییر را خسته نکنید. اگر که کار نمی کند، آنها به نیروی بی رحم با استفاده از رمز عبور مخفیگاه آنان را امتحان کنید. هنگامی که آنها جای پا در دستگاه، آنها را جذب دستگاه های دیگر به botnet و آنها را برای انکار سرویس حملات و یا برای cryptocurrencies معدن سعی کنید.

دستگاه تحت حمله دیده هزاران ساعت در روز است که به معنی آن دائما در حال کار است. همانطور که اکثر دستگاه های IoT بسیار محدود پردازنده قدرت آنها خواهد شد معمولا پربار، باعث تخریب در عملکرد و قطع ارتباط از شبکه. به عنوان یک کل، این دستگاه طراحی شده به جای هر پنج سال و یا تا اما با تهاجمی مخرب طول عمر دستگاه می شود کاهش می یابد نصف، باعث فشار تجاری در ارائه دهنده خدمات چپ.

چه کسانی هستند به شما و مشتریان شما معمولی

در حال حاضر، اشخاص که مسئول تامین امنیت این دستگاه اجازه ارائه دهندگان خدمات و integrators هستند.

ما نیز با تولید کنندگان دوربین های امنیتی برای اطمینان از انطباق و همچنین سایر دستگاه ها اجازه دهید مانند دروازه کار می کنند.

معماری ما را قادر به ارائه تکنولوژی به عنوان یک سرویس مدیریت. مشتریان پایان شهرداری ها و افراد با دستگاه ها در خانه های خود هستند. ما به خصوص آن متمرکز در شرکت، اما ما فکر می کنم آنها باید تقاضا راه حل های امنیتی از ارائه دهندگان خدمات چپ و integrators (مثلا: شرکت های استفاده از سرویس های نظارت از راه دور).

آن چه را به شهر هوشمند امن?

شهرهای هوشمند از چند پروژه کوچک تر تشکیل شده است. معمولا سنسور بر اساس جمع آوری داده ها و ساخت برنامه های کاربردی در آن داده ها را دارند. ما کار با integrators برای اطمینان از نصب امن است. سطح امنیتی در مدیریت استقرار کامل منعکس شده است. بسیاری از مشتریان ما کارشناسان در سمت چپ است، اما هیچ پرسنل امنیتی برای رسیدگی به سمت عملیاتی، بنابراین ما آن را به عنوان یک سرویس مدیریت ارائه.

اینجا در تل آویو چند شهر گسترده پروژه های چپ وجود دارد. به عنوان مثال، خدمات اجاره ماشین AutoTel جدید اطلاع رسانی به راننده نزدیک ترین فضای پارکینگ در دسترس است. اگر شما به اطراف خیابان ها شما را ببینید دوربین و لوازم جمع آوری داده ها و ارائه آن را در زمان واقعی. ترافیک نیز وجود دارد و امنیت دوربین های کیفیت هوا مانیتورینگ دستگاه اندازه گیری آب و هوا، سطل زباله پاکسازی سنسور و غیره

داده از این دستگاه است دائما که جمع آوری شده و به اتاق اصلی به ارمغان آورد. در مواقع اضطراری ارتش خواهد نحوه مدیریت شهر با گرفتن این اطلاعات و ارائه آن به عموم مردم می دانیم. اگر این داده ها محافظت شود. شورای شهر ممکن است آن را برای منافع خود را استفاده کنید یا احتمالا فروش آن را به یک شرکت خصوصی…

چگونه شما پیش بینی آینده IoT

نگاه به آینده، شهرهای هوشمند وسایل نقلیه مستقل و بسیاری از خدمات دیگر که متکی به ارتباطات بین شهروندان، وسایل نقلیه و سمت چپ دستگاه در زیر ساخت های شهرستان داشته باشد. اگر به درستی امن, شهر هوشمند به راحتی هدف حملات تروریستی می تواند تبدیل به. شما لازم نیست که برای ذوب کردن نیروگاه; کافی فقط با چراغ های ترافیک بازی و وسایل نقلیه مستقل متقاعد کردن همه چراغ قرمز شده است. آنها به سادگی مسدود کردن جاده ها خواهد بود. پتانسیل برای انسداد بیشتر از ما همیشه قبل از دیده است.

نگاهی به گذشته، امنیت چپ سنتی امنیت IT مقایسه. آن امنیت آغاز شده با رایانه های شخصی. حتی در اواخر 80 ‘s ما ویروس ها در حال حاضر، اما آنها چیزی بیش از یک مزاحم. بنابراین شرکت های فایروال خود را امن ساخته شده پس از انقلاب اینترنت همه چیز تا حدودی متصل شد. بعد، ابر فن آوری و دستگاه های تلفن همراه همراه، معرفی مجموعه ای دیگر از خطرات آمد. همه که در زمان نزدیک به 30 سال به تکامل. IOT شده است اطراف کمتر از پنج سال، اما با وجود آسیب پذیری خود را اثبات شده به هک و دستکاری آن به سرعت در حال رشد و مردم مشتاق به اتخاذ آن است. فشار بزرگ برای پذیرش وجود دارد، اما امنیت هنوز عقب مانده است. صنعت امنیت سایبری به عنوان یک کل به الگوهای خاص خود را در امنیت IoT تلاش است، اما که نه به کار مقیاس راه معماری منتشر می شود و به خصوص جنبه های تجاری. دستگاه ارزان قیمت است که هزینه های $5.00 نمی تواند مجوز آنتی ویروس است که هزینه $20 در سال اعزام. بازار بازیکن نیاز به تنظیم مدل های کسب و کار و فن آوری به مقیاس و روش های چپ خود را و است که آنچه ما انجام می دهند که SecuriThings.

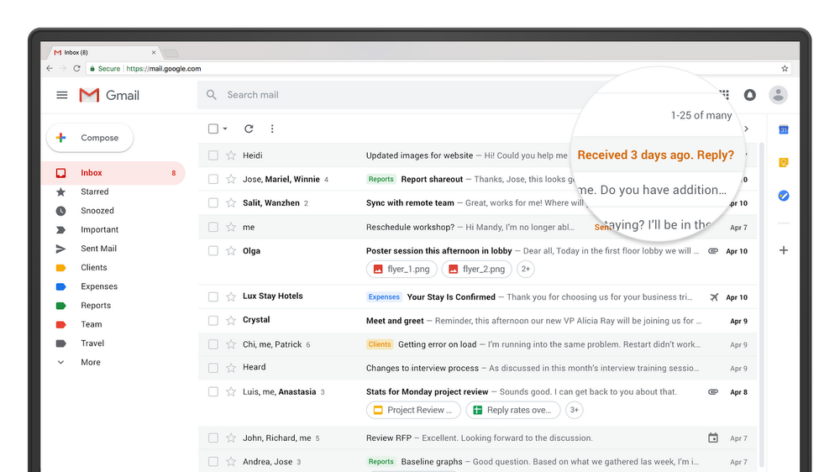

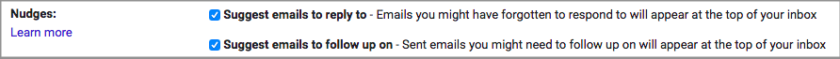

بنابراین ممکن است کمی قبل از دیدن قابلیت در Gmail گوگل 19659005] rollout برروی سرعت “1-3 روز،” می گوید.

بنابراین ممکن است کمی قبل از دیدن قابلیت در Gmail گوگل 19659005] rollout برروی سرعت “1-3 روز،” می گوید.