شعاری که امروزه اغلب در اینترنت تکرار می شود این است: "اگر چیزی رایگان است، پس شما محصول هستید". در بیشتر موارد، این عبارت خوبی است که هنگام استفاده از خدمات رایگان باید به خاطر داشته باشید. آنها باید به نحوی پول در بیاورند و این اغلب به قیمت ردیابی و تبلیغات به ضرر حریم خصوصی شما تمام می شود. در Apple App Store، حتی VPN های رایگان، بدون توجه به رضایت، این کار را انجام می دهند.

VPN های رایگان در iOS به مجوزها احترام نمی گذارند

10 VPN برتر در مورد 20 VPN رایگان که در Apple App Store پیدا کردند تحقیق کردند. آنها دریافتند که فقط 15٪ از برنامه های آزمایش شده به این انتخاب احترام می گذارند که به تبلیغ کنندگان اجازه نمی دهند شما را ردیابی کنند.

این علیرغم فشار زیاد اپل برای اعمال گزینه های حفظ حریم خصوصی قوی تر در مورد ردیابی برنامه است. تغییرات جدید در دستورالعملها الزامی میکند که برنامهها در اولین راهاندازی از کاربر برای ردیابی مجوز بخواهند.

10 VPN برتر دریافتند که 7 برنامه از 20 برنامه حتی برای ردیابی شما اجازه نمیخواهند و مستقیماً دستورالعملهای حریم خصوصی اپل را نقض میکنند. معنی هر چیزی زیرا تنها سه مورد از برنامههایی که آزمایش کردند به تصمیم شما در مورد ردیابی احترام میگذارند. همچنین مشخص شد که 13 مورد از برنامه ها آدرس IP واقعی شما را بدون رضایت با تبلیغ کنندگان به اشتراک می گذارند. 15 اطلاعات اولیه در مورد آیفون خود را به اشتراک می گذارند و 9 نفر اطلاعات دقیق را به اشتراک می گذارند.

10 VPN برتر همچنین اشاره کردند که یک حفره کوچک وجود دارد. آنها دریافتند که 16 برنامه رایگان VPN قبلاً آدرس IP شما را قبل از درخواست مجوز به اشتراک می گذاشتند و 10 برنامه نیز اطلاعات دقیق آیفون را قبل از رضایت به اشتراک می گذاشتند.

اطلاعات شما به کجا می رود؟

10 VPN برتر دریافتند که اطلاعات کاربران در مجموع به 19 پلتفرم تبلیغاتی مختلف می رود که رئیس آن گوگل و زیرمجموعه DoubleClick آن است. برخی از نام های شناخته شده دیگر عبارتند از فیس بوک و یاندکس.

بقیه پلتفرمها صرفاً برای ایجاد و انتشار تبلیغات هدفمند با استفاده از دادههای جمعآوریشده از برنامههایی مانند برنامههایی که ۱۰ VPN برتر آزمایش کردهاند، وجود دارند.

فریب در بهترین حالت، در بدترین حالت کشنده

شیوه استفاده از VPN ها در طول سال ها تکامل یافته است. VPN دیگر فقط یک ابزار امنیتی و حفظ حریم خصوصی نیست، بلکه حتی یک همراه مصرف رسانه است. و برای کسانی که فقط از VPN برای دسترسی به Netflix ایالات متحده استفاده می کنند، نشت آدرس IP پایان دنیا نیست. این برای توجیه این رفتار نیست. این نباید در مورد هیچ به اصطلاح VPN صدق کند. یک VPN برای کمک به مخفی کردن IP شما وجود دارد، نه برای ارائه آن در یک بشقاب به بالاترین پیشنهاد.

مشکل واقعی در اینجا استفاده از افرادی است که از VPN برای فرار از سانسور و ظلم استفاده می کنند. یک ابزار امنیتی واقعی با ظاهر شدن به عنوان یک VPN قانونی، و فروش داده به شرکتها، ممکن است کسی (به بیان ملایم) در مسیر مشکل قرار بگیرد. ، این در مورد پول درآوردن است. و به جای دریافت پول برای سرویسی که کاربرانش را در معرض خطر قرار نمی دهد. آنها راه بزدلانه را در پیش گرفتند و وانمود کردند که به حریم خصوصی و امنیت شما اهمیت می دهند در حالی که داده های شما را در پشتی ارائه می کردند. داده هایی که می تواند کسی را در معرض خطر قرار دهد.

این فقط VPN های رایگان نیستند که باید نگران آن باشید

در ماه جولای، hide.me VPN تحقیقات کمی در مورد ردیاب هایی که در برنامه های VPN در Android استفاده می شد انجام داد. ما متوجه شدیم که فقط برنامه های VPN رایگان نیستند که این کار را انجام می دهند، بلکه سرویس های VPN پولی شناخته شده نیز هستند.

این فقط نشان می دهد که حتی اگر برای یک سرویس پول پرداخت کنند، بسیاری از ارائه دهندگان VPN همچنان سعی می کنند از شما درآمد بیشتری کسب کنند. حتی به بهای حفظ حریم خصوصی شما. اما hide.me VPN چطور؟

hide.me VPN یک VPN رایگان است – آیا کاربران را ردیابی می کنید؟

ما در واقع یک ردیف VPN رایگان برای همه ارائه می دهیم. این چیزی است که ما به آن متعهد هستیم زیرا hide.me VPN معتقد است که همه سزاوار دسترسی به اینترنت رایگان و باز هستند.

اما به جای استفاده از داده های کاربران و فروش آن. ما مسیر دیگری را می رویم. سطح رایگان ما توسط کاربران فوق العاده و وفادار Premium ما یارانه پرداخت می شود. آنها چیزی هستند که به ما اجازه می دهند یک VPN رایگان متصل به هیچ رشته ای ارائه دهیم. ما شما را ردیابی نمیکنیم یا گزارشها را ذخیره نمیکنیم. صرف نظر از اینکه کاربر پولی هستید یا خیر. تا آنجا که به ما مربوط می شود، حریم خصوصی یک حق تغییر ناپذیر است، مهم نیست که چقدر پول دارید.

اگر ما را باور ندارید، می توانید نگاهی به ابزارهای امنیتی مانند Exodus بیندازید. Exodus برنامه های اندروید را اسکن می کند و گزارش می دهد که چه ردیاب ها و مجوزهایی نیاز دارند. شما می توانید گزارش کامل را اینجا ببینید.

ما یک قدم فراتر از حذف ردیابها از برنامههای VPN خود رفتهایم. قبلاً گوگل آنالیتیکس را در وب سایت خود فعال می کردیم. زیرا این تنها راه برای اطمینان از مرتبط بودن ما در پرکاربردترین موتور جستجوی جهان بود. اما زمانی که یک گزینه سازگارتر برای حفظ حریم خصوصی ظاهر شد، ما بیش از حد خوشحال بودیم که از کشتی پرش کردیم.

Plausible یک جایگزین مبتنی بر حریم خصوصی برای Google Analytics است که به ما امکان میدهد معیارها را بدون نیاز به PII (اطلاعات شناسایی شخصی) مانند آدرسهای IP ردیابی کنیم. ناگفته نماند که Plausible خود میزبان است، به این معنی که تمام داده ها در سرورهای امن خود ما ذخیره می شوند! اگر میخواهید در مورد علت تغییر ما به Plausible اطلاعات بیشتری کسب کنید، یک مقاله وبلاگ عمیق در این زمینه داریم.

بررسیها و تحقیقات مستقل بسیار مهم هستند

آنچه این گزارش از 10 VPN برتر نشان میدهد این است که تحقیقات مستقل انجام شده است. و بررسی برای محافظت از کاربران حیاتی است.

شواهد نشان می دهد که بسیاری از خدمات VPN صرفاً به عنوان یک تمرین پول ساز وجود دارند، نه برای خدمت به کاربران به هیچ وجه. خطرناکه. به صراحت مردم را در معرض خطر قرار می دهد. بنابراین، خوب است که توجه به این شرکت ها روشن شود و امیدواریم دیگران را از انجام همین کار منصرف کنیم.

به طور مشابه، بررسیهای مستقل VPN کمک میکند تا سرویسهای خطرناک را از سرویسهای قانونی حذف کنید. منتقدانی مانند تام اسپارک که کارهای خارق العاده ای در یوتیوب انجام می دهد. و همچنین یک لیست ردیف VPN معتبر را حفظ می کند (hide.me VPN در S-Tier است!).

اکنون که 10 VPN برتر کار را برای اپل انجام داده اند، امیدواریم که آنها این برنامه ها را بکشند و از این به بعد مطمئن شوند که دستورالعمل ها رعایت می شوند.

ما دوست داریم این محتوا را برای شما بیاوریم و امیدواریم که به شما کمک کند تا شما را به صورت آنلاین ایمن و مطمئن نگه دارید. در صورت تمایل آن را با دوستان خود نیز به اشتراک بگذارید.

آیا به استفاده از VPN فکر کردهاید؟

با استفاده از VPN امنیت بیشتری در حین آنلاین دریافت میکنید، و از جمله موارد دیگر، میتوانید سانسور را دور بزنید. اینجا در hide.me ما همه درباره آزادی اینترنت هستیم و خوشحالیم که در موقعیتی هستیم که میتوانیم آن را به همه ارائه دهیم. ، لطفاً با تیم پشتیبانی 24 ساعته ما به آدرس [email protected] یا از طریق چت زنده تماس بگیرید.

مجرمان سایبری سرورهای مبتنی بر لینوکس را اجرا می کنند که از محیط ابری عمومی Microsoft Azure مایکروسافت استفاده می کنند و در معرض نقص هستند پس از اینکه مایکروسافت به طور خودکار وصله ای را بر روی مشتریان آسیب دیده در زیرساخت خود اعمال نکرد. به گفته شرکت امنیت سایبری Recorded Future ، حملات شروع شد شب 16 سپتامبر پس از سوء استفاده از اثبات مفهوم در اوایل روز در GitHub منتشر شد. Recorded Future با استناد به اطلاعات فروشنده اطلاعات تهدید GreyNoise اشاره کرد که حدود 10 سرور مخرب در اینترنت در حال جستجو برای سیستم های آسیب پذیر هستند ، و در حالی که جستجو شروع به کند شدن کرد ، اکنون تا صبح بیش از 100 سایت را افزایش داده است. ، محققان Cado Security در یک پست وبلاگ همچنین به یک توییت از محقق امنیت سایبری آلمان فرناندز اشاره کردند که متوجه شد بات نت بدنام DDoS Mirai – معروف به استفاده از وسایل ناامن اینترنت اشیاء (IoT) – نیز مورد سوء استفاده قرار می گیرد. OMIGOD Mirai در حال قرار دادن یک نسخه از بات نت در یک سیستم و سپس بستن درگاه 5896 OMI SSL است و اساسا دیگران را از سوء استفاده از همان جعبه منع می کند. از جمله OMIGOD. استوارت وینتر تیر ، مدیر استراتژی سازنده راه حل های تهدید ساز ThreatModeler ، گفت: "مسابقه در راه است" به eSecurity Planet گفت. "از آنجایی که این امر در حال حاضر به طور فعال اسکن شده و به صورت خودکار از طریق بات نت مورد استفاده قرار می گیرد و ما می دانیم که امکان اجرای کد از راه دور با امتیاز root وجود دارد ، هر پورت OMI باز باید در اسرع وقت بسته شود و دستورالعمل های کاهش Azure باید محققان امنیتی از راه اندازی امنیت سایبری Wiz آسیب پذیری های روز صفر را شناسایی کردند-که آنها آنها را OMIGOD نامیدند "زیرا وقتی ما آنها را کشف کردیم این واکنش ما بود." اوفلد در یک پست وبلاگ نوشت-و یافته های خود را در 14 سپتامبر منتشر کرد. هزاران مشتری Azure و میلیون ها نقطه پایانی تحت تأثیر نقص ها قرار می گیرند این نقص ها شامل CVE-2021-38647 است ، که یک اشکال اجرای کد از راه دور است. ، و سه آسیب پذیری تشدید ممتاز: CVE-2021-8648 ، CVE-2021-38645 و CVE-2021-38649. اوفلد نوشت که محققان برآوردی محافظه کارانه ارائه دادند که نشان می دهد هزاران مشتری Azure و میلیون ها نقطه پایانی تحت تأثیر این نقص ها قرار دارند. و دریافت که بیش از 65 درصد از آنها ناخودآگاه در خطر هستند. یکی از بزرگترین چالش ها در جلوگیری از آنها شفاف نبودن زنجیره تامین دیجیتال ما است. اگر نمی دانید چه چیزی در خدمات و محصولاتی که هر روز استفاده می کنید پنهان است ، چگونه می توانید خطر را مدیریت کنید؟ » اوفلد نوشت: این آسیب پذیری ها خطر عرضه زنجیره هایی را که کد منبع باز نشان می دهد ، به ویژه برای سازمان هایی که از خدمات رایانش ابری استفاده می کنند ، مورد توجه قرار می دهد. مطالعه بیشتر: امنیت منبع باز: یک مشکل بزرگ با OMIGOD ، این یک برنامه نسبتاً ناشناخته به نام Open Management Infrastructure (OMI) است که در بسیاری از خدمات Azure تعبیه شده است. مایکروسافت پروژه OMI منبع باز را با همکاری The Open Group حمایت می کند. اوفلد OMI را زیرساخت مدیریت ویندوز (WMI) برای سیستم های یونیکس و لینوکس توصیف کرد و لینوکس سیستم عامل غالب در Azure است. از طریق OMI ، سازمانها می توانند آمار و تنظیمات را در محیط Azure خود جمع آوری کرده و توسط سرویس های Azure مانند مجموعه مدیریت باز ، Azure Insights و Azure Automation. "هنگامی که کاربران هر یک از این خدمات محبوب را فعال می کنند ، OMI بی صدا روی ماشین مجازی آنها نصب می شود و با بالاترین امتیاز ممکن اجرا می شود." "این بدون رضایت یا اطلاع صریح مشتریان اتفاق می افتد. کاربران به سادگی روی موافقت با ورود مجموعه در حین راه اندازی کلیک می کنند و آنها ناخودآگاه شرکت کرده اند. از آنجا که Azure تقریبا هیچ سند عمومی در مورد OMI ارائه نمی دهد ، اکثر مشتریان هرگز در مورد آن چیزی نشنیده اند و نمی دانند که این سطح حمله در محیط آنها وجود دارد. " عامل OMI به عنوان یک ریشه با بالاترین امتیاز عمل می کند و هر کاربر می تواند با آن با استفاده از سوکت یونیکس یا از طریق API HTTP با آن ارتباط برقرار کند ، هنگامی که پیکربندی شده است تا دسترسی خارجی امکان پذیر باشد. سه آسیب پذیری با قابلیت افزایش امتیاز به بازیگران بد اجازه می دهد کنترل سرورها را به دست آورند. با این حال ، آسیب پذیری در اجرای کد از راه دور جدی ترین نقصی است که درگاه های OMI در اینترنت قابل دسترسی هستند. "این آسیب پذیری همچنین می تواند توسط مهاجمان برای دسترسی اولیه به محیط مورد نظر Azure مورد استفاده قرار گیرد و سپس به صورت جانبی در آن حرکت کند." اوهفلد در وبلاگ فنی دیگری نوشت. "بنابراین ، یک درگاه HTTPS در معرض دید مقدس برای مهاجمان مخرب است. آنها با یک بهره برداری ساده می توانند به اهداف جدید دسترسی پیدا کنند ، فرمانها را با بالاترین امتیازات اجرا کرده و احتمالاً به ماشینهای جدید جدید نیز سرایت کنند. " در GitHub ، اما به طور خودکار به روزرسانی را بر روی کلاینت های OMI در زیرساخت خود نصب نکرده است ، و اساساً ده ها هزار سرور را آسیب پذیر کرده است. شرکت همچنین سه روز طول کشید تا نسخه مشتری OMI را در داخل تصاویر VM Azure Linux جایگزین کند. اگر سوء استفاده نشود ، نرم افزار ایمن است

Wiz's Ohfeld نوشت که با وجود این آسیب پذیری ها ، نرم افزارهای منبع باز مورد استفاده توسط جامعه توسط هزاران متخصص بررسی می شود و از امنیت بیشتری نسبت به نرم افزارهای اختصاصی برخوردار است ، اگرچه در صورت سوء استفاده می تواند به یک خطر تبدیل شود. "یکی از مزایای منبع باز این است که برای توسعه دهندگان آسان است که از پروژه های مختلف کد بگیرند و آن را با سایر نرم افزارهای منبع باز و اختصاصی ترکیب کنند." "در نتیجه ، کد منبع باز بد می تواند در طیف وسیعی از محصولات و خدمات ایجاد شود-ناخواسته تبدیل به" نقطه شکست "می شود. زیرا مشتریان نمی دانند چه کد رمز عاملی در پس زمینه خدمات در حال اجرا است. آنها استفاده می کنند ، در معرض خطر و ناآگاه باقی می مانند. " تایلر شیلدز ، مدیر ارشد بازاریابی در JupiterOne ، فروشنده امنیت ، گفت که یافتن چنین آسیب پذیری اساسی در عملکرد مدیریت یک ارائه دهنده خدمات ابری بسیار مهم است. " برای درک مواجهه آنها با این آسیب پذیری ، شرکتها باید بدانند کدام دارایی ها عملکرد مدیریت OMI را فعال کرده اند و اطمینان حاصل می کنند که هیچ چیز مستقیماً در معرض اینترنت قرار نمی گیرد. " "ممکن است فرض کنید که دو یا سه لایه فایروال از این دارایی ها محافظت می کند ، اما متأسفانه ، روابط اعتماد گذرا بین دارایی ها می تواند به طور تصادفی مسیری ایجاد کند که مهاجم می تواند از آن سوء استفاده کند. یک ابزار اندازه گیری سطح حمله مبتنی بر ابر که دارایی ها را در نمودار رابطه متصل می کند ، به سرعت به شما اطلاع می دهد که آیا هر یک از این موارد در واقع نشان داده شده اند یا خیر. " سناریو OMIGOD خطر را برجسته می کند به گفته یانیف بار-دیان ، بنیانگذار و مدیرعامل شرکت امنیت سایبری Vulcan Cyber ، تجارت خارجی خدمات ابری. "تیم های امنیتی فناوری اطلاعات به ارائه دهندگان ابر مانند Azure برای ارائه خدمات امن و در صورت بروز اشکال اعتماد می کنند. یا آسیب پذیری ، برای برداشتن اقدامات فوری برای کاهش خطر ، "بار-دیان به eSecurity Planet گفت. تقریباً در همه موارد ، ارائه دهندگان خدمات ابری که ما از آنها استفاده می کنیم آسیب پذیری های موجود در خدمات آنها را قبل از اینکه در مقیاس بزرگ مورد سوء استفاده قرار گیرند ، برطرف می کنند. معمولاً مجموعه ای از آسیب پذیری ها لازم است که توسط فروشندگان و کاربران بدون توجه به آنها باقی بماند تا یک تهدید مداوم پیشرفته موفقیت آمیز باشد. با این حال ، این امر در مورد خدمات ابری صدق نمی کند زیرا ارائه دهندگانی مانند مایکروسافت و خدمات وب آمازون (AWS) در مورد اطمینان از پاک بودن محصولات خود از مسائل امنیت سایبری بسیار فعال هستند. "خطر واقعی در امنیت ابر ناشی از این واقعیت است که 95 درصد از همه نقض های امنیتی ابر به دلیل خطای کاربر و پیکربندی اشتباه کاربران سرویس ابری است. " "ما از مصرف کنندگان سازمانی خدمات ابری درخواست می کنیم که امنیت سرویس هایی را که مصرف می کنند در اولویت اول قرار دهند و به عنوان ارائه دهندگان خدمات ابری در تلاش برای کاهش بی پایان خود پیشقدم باشند." Wiz's Ohfeld اشاره کرد که OMI تنها یکی است نمونه ای از یک عامل نرم افزاری نسبتاً ناشناخته که از قبل نصب شده و بی سر و صدا در محیط های ابری مستقر شده است و این عوامل در AWS و Google Cloud Platform و Azure قرار دارند. با امتیازات بالا در محیط های ابری ، به ویژه در میان مشتریان Azure که در حال حاضر در معرض خطر هستند تا آخرین نسخه OMI به روز شود. "ما از جامعه تحقیقاتی می خواهیم که حسابرسی OMI را ادامه داده و مسائلی را که ممکن است با عوامل مشابه پیدا کنند ، گزارش دهد." به گفته محققان آزمایشگاه Juniper Threat ، مجرمان سایبری با استفاده از آدرس IP در چین در تلاش هستند تا از آسیب پذیری ای که در اوایل ماه جاری افشا شده است استفاده کنند تا گونه ای از بدافزار Mirai را در روترهای شبکه تحت تأثیر این آسیب پذیری قرار دهند. در پست وبلاگ ، محققان گفتند که بازیگران بد به دنبال استفاده از آسیب پذیری عبور از راه هستند که می تواند میلیون ها روتر خانگی و سایر دستگاه های اینترنت اشیا (IoT) را که از کد پایه یکسانی استفاده می کنند و حداقل توسط 17 فروشنده تولید می شود ، تحت تأثیر قرار دهد. [19659002کشفاینتلاشتوسطمحققانJuniperدوروزپسازآنصورتگرفتکهکارشناسانامنیتیفروشندهامنیتسایبریTenableابتدااینآسیبپذیریرافاشکردند،کهتوسطCVE-2021-20090ردیابیمیشودمحققانجونیپرنوشتندکهتلاشهایسوءاستفادهنهتنهانشاندهندهتهدیدیاستکهآسیبپذیریایجادمیکند،بلکههمچنیننشانمیدهدکهمجرمانسایبریچقدربهآسیبپذیریهایفاششدهتوجهمیکنند این تهدید تنها زمانی افزایش می یابد که شامل دستگاه های اینترنت اشیا باشد. محققان می نویسند: "هر زمان که یک POC سوء استفاده [proof of concept] منتشر می شود ، اغلب زمان بسیار کمی برای ادغام آن در پلتفرم خود و شروع حملات لازم است." "اکثر سازمان ها سیاست هایی برای وصله در چند روز ندارند و گاهی هفته ها به واکنش نیاز دارند. اما در مورد دستگاه های IOT یا دروازه های خانگی ، وضعیت بسیار بدتر است زیرا اکثر کاربران از تکنولوژی آگاه نیستند و حتی کسانی که از آسیب پذیری های احتمالی و وصله های کاربردی مطلع نمی شوند. » تنها راه کاهش این مشکل آنها نوشتند که فروشندگان را ملزم به ارائه به روزرسانی خودکار صفر در زمان خرابی می کنند. Tenable ابتدا آسیب پذیری مداوم را در یک کاغذ سفید افشا کرد ، و توجه داشت که در روترهای ارائه شده توسط حداقل 13 اینترنت مشاهده شده است. ارائه دهندگان خدمات (ISP) در 11 کشور. آسیب پذیری پیمایش مسیر مهاجمان را قادر می سازد تا احراز هویت را به واسط وب منتقل کنند ، که می تواند برای دسترسی به سایر دستگاه های موجود در شبکه خانگی یا شرکتی مورد استفاده قرار گیرد. اساساً بازیگران بد می توانند کنترل یک دستگاه را در دست بگیرند ، Tenable نشان می دهد که چگونه یک پیکربندی تغییر یافته می تواند telnet را در یک روتر آسیب پذیر فعال کند و به مجرمان سایبری اجازه دسترسی به پوسته سطح ریشه را بدهد. روزها پس از افشای Tenable. 3 اوت رایج در همه دستگاه های آسیب دیده سیستم عامل Arcadyan ، سازنده دستگاه های ارتباطی است. در ووهان چین ظاهراً مهاجمان در تلاش بودند تا نوع Mirai را در دستگاه های آسیب دیده مستقر کنند. بدافزار Mirai به کاربران این امکان را می دهد تا کنترل دستگاه های شبکه قربانی را در دست بگیرند و از آنها در حملات وسیع به شبکه ها در کمپین هایی مانند حملات انکار سرویس (DDoS) استفاده کنند. مهاجمان از اسکریپت ها استفاده می کردند که مشابه آنچه در گروه 42 گروه شبکه های پالو آلتو در گزارش ماه مارس آمده بود ، خاطرنشان کرد که مجرمان سایبری در اواخر فوریه سعی کردند از آسیب پذیری چند ساعت پس از انتشار جزئیات برای استقرار نوع Mirai و نمونه های مشابه استفاده کنند. حدود دو هفته بعد از آدرس IP دیگری به آنها ارائه شد. آنها زرادخانه نفوذ خود را با یک آسیب پذیری تازه دیگر افشا کردند. " "با توجه به اینکه اکثر مردم ممکن است حتی از خطرات امنیتی آگاه نباشند و به زودی دستگاه خود را ارتقا ندهند ، این تاکتیک حمله می تواند بسیار موفق ، ارزان و آسان باشد." شان نیکل ، تحلیلگر اطلاعاتی تهدیدات سایبری در ارائه دهنده حفاظت از ریسک دیجیتال سایه های سایه ، گفت که این نگران کننده است که عامل تهدید پشت همه این فعالیت ها چنین است. "احتمالاً در بدترین حالت ، مهاجم می تواند از زنجیره ای از سوء استفاده ها برای دسترسی به سایر دستگاه های شبکه و همچنین هرگونه ذخیره شبکه استفاده کند. ge یا سرورها و رایانه های متصل به شبکه ، "نیکل به eSecurity Planet گفت. "به روز رسانی و وصله دستگاه های شبکه خانگی ممکن است به دلیل زمان یا مهارت مورد نیاز برای کاربران نهایی امکان پذیر نباشد و بنابراین ، آسیب پذیری ها همچنان در شبکه باقی می مانند. همانطور که در گزارش Juniper ذکر شد ، این قطعاً یک مورد عالی برای بحث در مورد فشار دادن تولید کنندگان سخت افزار به طور خودکار است تا اینکه منتظر بمانیم تا کاربران خودشان در مورد آن کار کنند. " به گفته جیک ویلیامز ، بنیانگذار و مدیر فناوری BreachQuest ، یک شرکت واکنش به حوادث ، تهدیدهای متعددی وجود دارد. ویلیامز به eSecurity Planet گفت: eSecurity Planet یک تهدید می تواند ناشی از موارد جداگانه باشد. "یک بازیگر تهدید کننده که روتر را به خطر اندازد ، می تواند حملات خودکار کامل را در تمام ترافیک عبوری از آن انجام دهد. ،" او گفت. "اما سناریوی محتمل تر این است که یک بازیگر تهدید از این دستگاهها به عنوان بخشی از یک بات نت استفاده کند ، که می تواند برای اسکن آسیب پذیری توزیع شده ، سوء استفاده ، حدس زدن رمز عبور یا در محتمل ترین حالت DDoS استفاده شود." به گفته ویلیامز ، رابط کاربری مدیر برای سوء استفاده از آسیب پذیری مورد نیاز است و اکثر روترهای فروخته شده امروزه رابط کاربری را به طور پیش فرض در اینترنت عمومی قرار نمی دهند. وی گفت ، با این حال ، برخی از مدیران ممکن است این تنظیمات را قادر سازند تا از کارکنان فناوری اطلاعات خود کمک بیشتری دریافت کنند ، و افزود: "بعید است که این امر به میزان قابل توجهی به جمعیت آسیب پذیر آسیب دیده کمک کند." به گفته یانیف بار-دیان ، بنیانگذار و مدیر عامل شرکت Vulcan Cyber ، یک شرکت رفع خطرات ، آسیب پذیری هایی مانند این مشکل در ارزیابی مشکلات شبکه را برجسته می کند. "اکنون تیم های امنیتی شبکه به جای ایمن سازی تعداد انگشت شماری از شبکه ها نگران هستند. در مورد نیروی کار از راه دور و صدها و هزاران عامل حملات مبتنی بر شبکه که کنترل آنها محدود است. گفت که آسیب پذیری های فناوری اطلاعات در سال گذشته بر کسب و کار آنها تأثیر گذاشته است. 52٪ گفتند که شبکه های شرکتی و ایستگاه های کاری. اکثر بازیگران بد از دستگاه های آسیب دیده برای انجام اسکن آسیب پذیری ، سوء استفاده ، حدس گذرواژه یا DDoS استفاده می کنند. "هر سازمانی که منتظر چنین آسیب پذیری برای اجرای بهداشت خوب است ، احتمالاً در حال حاضر مسائل امنیت سایبری بزرگتری دارد." "ISP ها می توانند با مسدود کردن پورت های مورد نیاز ، توانایی مدیریت این دستگاه ها را از راه دور محدود کنند. برخی از آنها برای مشتریان مسکونی انجام می شود ، اما این می تواند مشکلات پشتیبانی را ایجاد کند که در آن فناوری اطلاعات از راه دور دیگر نمی تواند به کاربران در حمایت از دستگاه ها کمک کند. در هر صورت ، دستگاهها هنوز از راههای دیگر مانند CSRF [cross-site request forgery] آسیب پذیر هستند. در هر صورت ، بسیاری از افرادی که به دلیل بیماری همه گیر از خانه کار می کنند به اینترنت در کلاس تجاری ارتقا یافته اند ، که معمولاً هیچ درگاهی مسدود ندارند. مسئولیت در اینجا باید بر عهده کاربران نهایی باشد. " VPN برای کمک به بهبود حریم خصوصی و امنیت شما در صورت آنلاین وجود دارد. مطمئناً در این مرحله با پروتکل ها و روش های رمزگذاری مختلفی که در سراسر صنعت شرکت های VPN تبلیغ می شود ، آشنا هستید. و گرچه این اطلاعات بسیار مهمی است ، اما وقتی صحبت از حریم خصوصی شما هنگام استفاده از VPN می شود ، این داستان کامل نیست. چیزی که باید به آن توجه کنید ردیاب ها هستند. در این مقاله ، ما قصد داریم توضیح دهیم چرا نمی توان به VPN هایی که از ردیاب استفاده می کنند اعتماد کرد. صرف نظر از آنچه آنها ارائه می دهند دقیقاً از دیدگاه VPN. همانطور که از نامش پیداست ، ردیاب چیزی است که می تواند آنچه را که شما در سراسر اینترنت انجام می دهید ردیابی کند. اکثریت قریب به اتفاق وب سایت ها و برنامه ها به نوعی از ردیاب ها استفاده می کنند و این ردیاب ها تقریباً همه جا شما را دنبال خواهند کرد. اطلاعاتی که این ردیاب ها در مورد شما جمع می کنند ، معمولاً برای مواردی مانند تبلیغات هدفمند استفاده می شود. اساساً ردیاب ها برای درآمدزایی این شرکت ها در هزینه حریم خصوصی شما وجود دارند. در مورد ردیاب های شخص ثالث و شخص ثالث تفاوت مهمی وجود دارد. ردیاب های مهمانی اول مواردی مانند کوکی ها هستند که برای به خاطر سپردن مواردی مانند زبان شما ، تنظیمات برگزیده یا حتی ذخیره سبد خرید شما استفاده می شوند. این موارد اغلب برای بسیاری از وب سایت ها لازم است تا به شما کمک کنند تا یک تجربه یکپارچه تری داشته باشید ، و اغلب رد کردن از ذخیره کوکی ها آسان است. از طرف دیگر ، ردیاب های شخص ثالث ، ردیاب های ساخته شده توسط شرکت های دیگر است که وب سایت ها و برنامه ها برای جمع آوری اطلاعاتی که می توانند برای درآمدزایی از شما استفاده شوند ، پیاده سازی می کنند. و اطلاعاتی که توسط ردیاب های شخص ثالث جمع آوری می شود متفاوت است ، اما اغلب اطلاعات قابل شناسایی شخصی (PII) است. مواردی مانند آدرس IP شما ، اینکه از چه مرورگری استفاده می کنید ، روی چه چیزی کلیک می کنید ، مدت زمان حضور در یک صفحه وب خاص ، مشخصات دستگاه و غیره. همه این اطلاعات برای ایجاد نمایه در مورد شما استفاده می شود و سپس استفاده از این اطلاعات برای کسب درآمد از شما ، معمولاً از طریق تبلیغات هدفمند. رایج ترین ردیاب شخص ثالثی که پیدا خواهید کرد احتمالاً چیزی از Google است. فقط وب سایت ها نیستند که از ردیاب های شخص ثالث استفاده می کنند ، بسیاری از برنامه های تلفن همراه نیز چنین می کنند. و این جایی است که شما باید هنگام استفاده از VPN که ردیاب ها را در برنامه های خود پیاده سازی می کند ، آگاه باشید. برنامه های VPN که از ردیاب ها استفاده می کنند به سادگی برای بدست آوردن سود سریع ، حریم خصوصی شما را به خطر می اندازند. این ردیاب ها برای کار کردن این برنامه های VPN مورد نیاز نیستند و به طور فعال اطلاعات شما را به Google ، Facebook و سایر شرکت های بزرگ انتقال داده می رسانند. میزان اطلاعات جمع آوری شده از برنامه ای به برنامه دیگر متفاوت خواهد بود. اما استفاده از ردیاب ها بدون در نظر گرفتن اطلاعات مربوط به شما به اشتراک گذاشته می شود و این امر به هیچ وجه به کاربران منتقل نمی شود. بسیاری از ردیاب های شخص ثالث بسیار پیچیده هستند و دارای چنین داده گسترده ای برای برداشتن از آن PII هستند ، مانند آدرس IP ، حتی برای ایجاد یک نمایه هدفمند نیز ضروری نیست برای شما. این ردیاب ها می توانند از اطلاعات عظیمی که در اختیار دارند و از شناسه منحصر به فرد شما برای اتصال نقاط استفاده کنند و همچنان همه چیز را به شما ردیابی کنند. بنابراین ، حتی اگر به سادگی آدرس IP با این ردیاب ها قابل ردیابی نباشد. ردیاب های شخص ثالث هنوز هم این توانایی را دارند که همه چیز را با هم جمع کنند و رفتار شما را به صورت آنلاین ردیابی کنند. مشخص است که سرویس VPN که از ردیاب ها در برنامه ها استفاده می کند ، به راحتی قابل اعتماد نیست. و به هر قیمتی باید از آنها اجتناب کرد. و تعجب خواهید کرد که فقط چند سرویس موجود با استفاده از ردیاب در برنامه ها وجود دارد. دادن اطلاعات بدون اجازه صریح شما با تشکر از افرادی که حریم خصوصی Exodus را پشت سر می گذارند ، می توانیم ببینیم که چه تعداد ارائه دهنده VPN از ردیاب های شخص ثالث حداقل در برنامه های Android خود برای ردیابی کاربران استفاده می کنند. در اینجا چند مورد انتخاب شده است که داده های شما را جدی نمی گیرند (دقیق از 13/7/2021): این لیست شامل برخی از بزرگترین نام ها در صنعت VPN است و همانطور که مشاهده می کنید ، آنها از ردیاب ها استفاده می کنند. این بدان معناست که داده های شما در رحمت بسیاری از شرکت های بزرگ داده بزرگ است. VPN یا نه (پیوندهای صفحات Exodus آنها در پایین این مقاله قرار دارد). این نیز فقط به Android محدود نمی شود. به عنوان مثال ، Cyberghost از Mixpanel در همه برنامه ها استفاده می کند و داده های بی شماری را به این بستر تجزیه و تحلیل داده می فرستد. Surfshark یکی دیگر از مواردی است که اعتراف می کند داده ها را از طریق همه برنامه هایشان برای Google Analytics ارسال می کند. PureVPN دیگری است که از Mixpanel همراه با تعداد بیشتری ردیاب در برنامه های خود استفاده می کند. این لیست ادامه دارد. برای کاربر عادی شما ، تنها راه واقعی برای فهمیدن اینکه از چه ردیاب هایی استفاده می شود ، جستجوی سیاستهای طولانی مدت برای حفظ حریم خصوصی است. در حالی که ابزار Exodus برای اطلاعات ویژه Android مفید است ، اما بیش از آن گسترش نمی یابد. و این همان جایی است که بسیاری از سرویس ها به دنبال استفاده از کاربران نهایی هستند. ریختن چنین اطلاعاتی در سیاست حفظ حریم خصوصی آسان است و نگران نباشید زیرا بیشتر اوقات مردم سند طولانی را نمی خوانند. اپل با دستورالعمل های کاملاً جدید خود برای برنامه های App Store قدم در مسیر درست می گذارد. اپل اکنون اجباری شده است که هر برنامه اطلاعاتی را که در حال جمع آوری هستند ، مجوزهای مورد نیاز و همچنین ردیاب هایی که در صورت استفاده هستند را فاش می کند. که شامل مواردی مانند تجزیه و تحلیل و داده های به اشتراک گذاشته شده با اشخاص ثالث است. این یک ایده عالی توسط اپل است زیرا باعث می شود مردم راحت تر ببینند برنامه هایی که استفاده می کنند دقیقاً در مورد آنها چیست. و همچنین تأثیر ناکافی در ایجاد توسعه دهندگان برنامه برای استفاده از تعداد زیادی از ردیاب ها دارد. فقط اگر بخواهید برنامه را چندان فضولی نشان ندهد. ناگفته نماند که در واقع ارائه مفهوم ردیاب ها به مخاطبان اصلی جریان است که شاید کاملاً درک نکند که این نیروهای "نامرئی" هستند که در پس زمینه کار می کنند تا اطلاعات بیشتری در مورد شما کسب کنند. در hide.me VPN ما دوست داریم تا حد امکان با کاربران خود شفاف باشیم تا آنها بتوانند آگاهانه تصمیم بگیرند. بنابراین ، آیا VPN hide.me از ردیاب ها استفاده می کند؟ اولاً ، ما از هیچ ردیابی در هر یک از برنامه های خود استفاده نمی کنیم. هر برنامه در هر سیستم عامل هیچ ردیابی ندارد. این به این دلیل است که استفاده از این ردیاب ها در برنامه های ما بدون آسیب رساندن به حریم خصوصی به سادگی غیرممکن است. این را می توانید خودتان از طریق همان سرویس رازداری Exodus که برای مقایسه با سایر سرویس های VPN استفاده می کردیم ، تأیید کنید. قبلاً ما از Google Analytics در وب سایت خود استفاده می کردیم ، اما از آن زمان به بعد در Plausible.io به گزینه بسیار محرمانه تری منتقل شده ایم. یک گزینه منبع باز برای Google Analytics. این ما را یک قدم دورتر از دسترسی طولانی Google قرار می دهد. که همیشه یک نکته مثبت است. همچنین تمایز بین ردیاب های موجود در وب سایت و ردیاب ها در برنامه ها نیز مهم است. با اجرای ردیاب ها در یک برنامه ، اساساً ویژگی های حریم خصوصی را بی ارزش می کنید. زیرا ردیاب ها می توانند آدرس IP شما را قبل و بعد از اتصال به سرور VPN مطابقت دهند. با ردیاب های موجود در یک وب سایت ، این امکان وجود ندارد زیرا برنامه و وب سایت کاملاً از یکدیگر جدا هستند. نگاهی به اخبار ، بررسی ها و اطلاعات VPN می تواند تا حدی نسخه نزدیک بینی از امنیت و حریم خصوصی را ترسیم کند. بله ، ویژگی های واقعی VPN مهم هستند. پشتیبانی و اجرای پروتکل VPN خوب قطعاً جنبه حیاتی دارد. اما این تنها معیار نیست. مانند بسیاری از اینترنت ، نیروهای تقریباً نامرئی در آنجا وجود دارند که تلاش می کنند تلاش شما برای حفظ حریم خصوصی را از هر جهت تضعیف کنند. بسیاری از رسانه ها حتی فکر نمی کنند ردیاب هایی که در برنامه ها استفاده می شوند را بررسی کنند ، زیرا این امر به سادگی در چهره شما نیست و این به دلیل طراحی است. اگر می دانید که تحت مراقبت قرار دارید ، داده ها تحت تأثیر قرار می گیرند و منجر به درآمد بدتر می شوند. و ارائه دهندگان VPN باید بهتر از درج این ردیاب ها ، به ویژه در برنامه ها ، بدانند. بسیاری از ارائه دهندگان VPN به بخشی از مشکلی تبدیل شده اند که ادعا می کنند با آن مبارزه می کنند. و کاربران آنها عاقل تر نیستند. ما افتخار می کنیم که ظاهراً در میان اقلیت کوچکی از ارائه دهندگان VPN هستیم که از این طریق از کاربران ما سو استفاده نمی کنند. پیوندها به صفحات Exodus: ما دوست داریم این مطالب را برای شما بیاوریم و امیدواریم که به شما در حفظ امنیت و امنیت آنلاین کمک کند. همچنین می توانید آن را با دوستان خود به اشتراک بگذارید. آیا شما به استفاده از VPN فکر کرده اید؟ در اینجا در hide.me همه ما در مورد آزادی اینترنت هستیم و خوشحالیم که در موقعیتی هستیم که می توانیم آن را به همه منتقل کنیم. hide.me VPN! ، لطفاً با تیم پشتیبانی 24/7 ما یا از طریق [email protected] یا از طریق گفتگوی زنده تماس بگیرید. در نگاه اول ، گزارش این هفته از فروشنده نرم افزار امنیت سایبری McAfee نشان می دهد که میزان بروز باج افزار در نیمه اول به نصف کاهش یافته است ، به نظر می رسد برای جهانی که پیامدهای این بدافزار به ظاهر فراگیر را احساس می کند ، خبر خوبی است. [19659002] با این حال ، کاهش 50 درصدی باج افزار طی سه ماه اول سال 2021 ارتباط چندانی با یافتن حالت های دیگر سرقت اطلاعات توسط مجرمان اینترنتی ندارد و بیشتر به دلیل تکامل به دور از حملات گسترده باج افزار چند هدفه است که با بازده کمی به باج افزار همراه است – بعنوان یک سرویس (RaaS) کمپین هایی که سازمان های کمتر اما بزرگتری را با باج افزارهای سفارشی تر هدف قرار می دهند ، که به نوبه خود نتایج سودآورتری را به ارمغان می آورند. محققان مک آفی تغییر در استراتژی باج افزار را این هفته در گزارش تهدیدات مک آفی: ژوئن 2021 عنوان کردند. در این گزارش ، محققان همچنین در مورد چگونگی تکثیر برنامه های 64 بیتی CoinMiner به رشد 117 درصدی ارزهای رمزنگاری شده صحبت کردند. بدافزار استخراج سکه و همچنین افزایش انواع جدید بدافزار مبتنی بر Mirai که به رشد 55 درصدی بدافزار با هدف قرار دادن دستگاه های اینترنت اشیا (IoT) و افزایش 38 درصدی حملات به سیستم های لینوکس کمک می کند. اما همانطور که در دنیای امنیت سایبری بسیار زیاد است ، در این گزارش تمرکز بر باج افزار نیز وجود داشت. به گفته راج سامانی ، همكار مک آفی و دانشمند ارشد ، مجرمان اینترنتی به طور مداوم در حال تکامل تکنیک های خود هستند تا بالاترین بازده پولی را با کمترین میزان خطر کسب کنند. انتقال باج افزار از تلاش برای بدست آوردن هزینه های ناچیز از میلیون ها هدف فردی به کمپین های RaaS پشتیبانی می کند که از بسیاری از بازیگران بد در حملات به سازمان های کمتر اما بزرگتر و اخاذی آنها برای پول بیشتر پشتیبانی می کند. در حالی که 2021 برای این امر مورد توجه بوده است. سامانی در یک مصاحبه از طریق پست الکترونیکی به eSecurity Planet گفت: حملات باج افزارهای سرعین مانند حمله به Colonial Pipeline ، روند دستیابی به اهداف بزرگتر در حال انجام بوده است. "این چند سال قدمت دارد ، " او گفت. "ما از سال 2018 دیدیم که Ryuk هدف قرار دادن سازمان ها را شروع کرد ، اما قبل از این GandCrab و SamSam بود. این واقعاً GandCrab بود که از مدل RaaS استقبال کرد. به همین ترتیب ، در حدود 2019/2020 ، ما شاهد معرفی سایت های نشت هستیم. درنهایت ، بسیاری از این گروه ها رویکردهای سایر گروه ها را که اثبات شده اند کپی می کنند. " سایت های نشت بخشی از تاکتیک نسبتاً جدید دیگر برای گروه های باج افزار است که می خواهند فشار بیشتری به سازمان ها برای پرداخت دیه بدهند. مجرمان اینترنتی معمولاً اطلاعات قربانی را در دست می گرفتند ، آن را رمزنگاری کرده و سپس با پرداخت این قول – که همیشه محقق نمی شود – وعده پرداخت می کنند که پس از پرداخت دیه ، برای رمزگشایی داده ها یک کلید برای قربانیان ارسال می کنند. با این حال ، بازیگران بد اکنون تمایل دارند چرخش دیگری را در روش خود قرار دهند. آنها قبل از رمزنگاری داده های قربانیان خود را می دزدند و تهدید می کنند که اطلاعات سرقتی را در "سایت های نشتی" منتشر می کنند و سپس به رسانه ها در مورد حمله هشدار می دهند. نام ده ها گروهی که تهدید به نشت اطلاعات می کنند شامل MAZE ، AKO ، REvil ، DarkSide ، Ranzy Locker و Ragnarok است. به خصوص DarkSide این روزها از شهرت بالایی برخوردار است. بیشتر محققان می گویند این گروه مستقر در روسیه عامل حمله باج افزار به Colonial Pipeline ، شرکتی است که بیشتر توزیع گاز در جنوب شرقی ایالات متحده را بر عهده دارد. این شرکت مجبور شد برخی از فعالیت های خود را تعطیل کند ، که منجر به کمبود و طولانی شدن صف در ایستگاه های سوخت در سراسر منطقه شد. استعمار سرانجام تقریباً 5 میلیون دلار (75 بیت کوین) برای حمله به رمزگشایی بابت رمز رمزگشایی پرداخت ، که رمزگشایی آن چنان کند انجام شد که شرکت مجبور شد برای بازیابی سرویس خود به پشتیبان های خود اعتماد کند. طبق گزارش ها ، این گروه همچنین حدود 100 گیگابایت داده از سرورهای استعمار قبل از شروع حمله بدافزار به سرقت رفته است. در گزارش خود ، محققان مک آفی خاطر نشان کردند که باج افزار به طور کلی – و به طور خاص DarkSide – منجر به یک موضوع دستور جلسه در گفتگوهای بین رئیس جمهور ایالات متحده و بایدن و رئیس جمهور روسیه در حالی که ما قصد تفصیلی در مورد فضای سیاسی نداریم ، اما قطعاً باید تصدیق کنیم که این تهدیدی است که خدمات حیاتی ما را مختل می کند. علاوه بر این ، دشمنان در فضایی پشتیبانی می شوند که تحقیقات دیجیتالی را با موانع قانونی به چالش می کشد که جمع آوری شواهد دیجیتالی را تقریباً از برخی مناطق خاص غیرممکن می سازد. " محققان McAfee همچنین نوشتند كه در حالی كه حمله Colonial Pipeline عناوین بسیاری از روزنامه ها را به خود اختصاص داده بود ، گروه های باج افزار Babuk ، Conti ، Ryuk و REvil قبل از مبارزات DarkSide با طرح های RaaS كه سازمان های بزرگتری را هدف قرار می داد ، حمله كردند ، بیشتر آنها مورد حمله قرار گرفتند انواع ایجاد شده از یک خانواده باج افزار. طبق گزارش McAfee ، REVil – که به گفته اجرای قانون فدرال عامل حمله اخیر به JBS Foods است – بیشترین گروه باج افزار در سه ماهه اول است. شبکه های وابسته RaaS به بازیگران بد امکان می دهد تا خطر سازمان های بزرگ را کاهش دهند فن آوری های حفاظت سایبری شناسایی آنها ، که به نوبه خود باعث بهبود حملات و پرداخت دیه می شود. کمپین هایی که از یک نوع باج افزار برای هدف قرار دادن بسیاری از قربانیان استفاده می کنند ، "پر سر و صدا" هستند و همین امر منجر به شناسایی و مسدود کردن سیستم در نهایت می شود. این تغییر مداوم به RaaS نیز در کاهش انواع برجسته باج افزارها ، از 19 ژانویه تا 9 ماه مارس. چنین تلاش های RaaS نشان می دهد که محققان امنیت سایبری و به طور کلی دنیای فناوری اطلاعات باید بیش از میزان حجم ، به تأثیر حملات باج افزار نگاه کنند ، McAfee's Samani وی گفت. سامانی گفت: "در حالی كه ممكن است حجم خانواده های باج افزار در همان شیوع قبلی نباشد ، اما گروه هایی كه هنوز در كار هستند همچنان رویكردهای نوآورانه تری را برای مصالحه و اخاذی از پرداخت های بالاتر پیدا می كنند." دولت فدرال به طور فزاینده ای درگیر عقب راندن جرایم اینترنتی ، به ویژه باج افزار است. وزارت امنیت داخلی (DHS) برای چند سال از ترس قربانیان باج افزار خواسته است تا دیه ها را پرداخت نکنند ، زیرا بیم این پول کمک می کند حملات بیشتر شود. علاوه بر این ، شورای امنیت ملی در اوایل این ماه یادداشتی را برای شرکت های آمریکایی ارسال کرد و از آنها خواست که تهدید را جدی بگیرند و مواردی را که می توانند برای محافظت از خود بردارند مشخص کند. علاوه بر این ، آژانس امنیت سایبری و زیرساخت ایالات متحده (CISA) و FBI هشدار با راهنمایی بر اساس چارچوب MITER [email protected] برای حمایت از حیاتی و دولت بایدن یک دستورالعمل برای بررسی و بهبود آمادگی و واکنش به امنیت سایبری دولت فدرال صادر کرد. DHS شرایط لازم برای امنیت سایبری را برای دارندگان و مجریان مهم خط لوله صادر کرد. ریتا گورویچ ، بنیانگذار و مدیرعامل شرکت امنیت سایبری Sphere ، با بیان تغییر دیگری در استراتژی ، اظهار داشت: 19659002] "چند سال پیش ، باج افزار عمدتا بر هدف قرار دادن مصرف کنندگان متمرکز بود ، اما اخیراً ما شاهد تغییر صحنه به سمت شرکت های پردرآمد هستیم" ، گورویچ در واکنش به اخبار حملات جدید Revil به حمله به eSecurity Planet شرکت پوشاک شرکت ارتباطات فرانسوی و تشخیص پزشکی Grupo Fluery. "این حملات پیچیده تر شده است ، و از استراتژی فیشینگ شناخته شده با استفاده از روش ایمیل انبوه به استراتژی فیشینگ نیزه ، که بسیار هدفمند است ، کشف می شود و موفقیت آنها بسیار بالاتر است. سهولت انجام باج افزار نیز مسئله ای است زیرا نرم افزار باج افزار می تواند به راحتی از طریق darknet خریداری شود. " وی همچنین خاطر نشان كرد كه" اقدامات اخیر دولت فدرال و ابتكارهای شركت باعث تغییر روایت از پاسخ به جلوگیری از حملات باج افزار. تمرکز متخصصان فناوری اطلاعات و امنیت اکنون بر روی اطمینان از وجود نسخه پشتیبان ، افزایش آموزش برای کاربران و [leveraging] یک مدل حاکمیت دسترسی موثر است. متخصصان فناوری اطلاعات و امنیت همچنین باید با محیط جدید خود سازگار شوند ، جایی که مهارت هایی که چند سال پیش با موفقیت به کار گرفته اند ممکن است در برابر حملات پیچیده باج افزار امروز کافی نباشد. " در حالی که افزایش RaaS عامل اصلی کاهش این میزان است. به گفته سامانی ، نمونه های باج افزار به طور کلی در سه ماهه اول تنها یک مورد نیست. وی گفت: "ما تقریباً هر سال پس از کریسمس و تعطیلات شاهد این روند در جرایم اینترنتی هستیم." "یک افت سرعت پس از تعطیلات وجود دارد ، سپس سه ماهه اول یک رمپ افزایش می یابد ، سپس در تابستان فرو می رود زیرا مجرمان اینترنتی نیز به تعطیلات احتیاج دارند. سپس دوباره شاهد افزایش سطح شیب دار در اواخر سال هستیم ، شاید چون مجرمان برای خرید هدایای کریسمس به پول احتیاج دارند. " فروشنده شبیه سازی دشمن Scythe این هفته گزارشی در مورد تاکتیک ها ، روش ها و روش های برتر باج افزار (TTP). در زیر جدولی از MTP ATT & CK TTP وجود دارد که به دنبال آن مراحل حفاظت توصیه شده توسط Scythe دنبال می شود. 10 TTP برتر باج افزار یا رفتارهایی که باج افزارهای Conti ، DarkSide ، Egregor ، Ryuk و Maze از آنها استفاده می کنند T1057 – فرآیند کشف T1560 – بایگانی داده های جمع آوری شده فضای ذخیره سازی ابری یک روش خارق العاده برای در امان نگه داشتن فایلهای مهم از مواردی مانند خرابی درایو است و با اتصال به اینترنت از هرجایی قابل دسترسی است. اما فضای ذخیره سازی امن و خصوصی ابر هزینه بر است. ______________________________________________ به همین دلیل است که ما با Internxt ، یک ارائه دهنده ذخیره سازی ابر با دانش صفر ، همکاری کرده ایم تا به هر یک از کاربران جدید خود 2 ترابایت فضای ذخیره سازی Internxt بدهیم! بله. اینترنکست این یک ارائه دهنده فضای ذخیره سازی ابری است مانند Google Drive ، OneDrive ، Dropbox و غیره. اما این سرویس های ذخیره سازی ابری حریم خصوصی نیستند. هنگامی که پرونده های خود را با موارد مشابه Google Drive یا OneDrive ذخیره می کنید ، مایکروسافت و Google حق دارند به پرونده های شما نگاه کنند. این مورد در مورد Internxt نیست. این بدان معنی است که تمام پرونده های بارگذاری شده در سمت مشتری رمزگذاری شده و به قطعات کوچکتر خرد می شوند. فقط شما به کلید رمزگشایی دسترسی دارید. Internxt راهی ندارد که به پرونده های شما نگاه کند زیرا این کلید را ذخیره نمی کند. Internxt همچنین یک راه حل ذخیره سازی ابری مبتنی بر بلاک چین است ، بنابراین کاملاً غیرمتمرکز است. با بیشتر گزینه های ذخیره سازی ابر ، خواهید فهمید که همه سرورها توسط یک نهاد واحد متعلق به آن هستند و اداره می شوند. به عنوان مثال ، Google سرورهای خود را برای چیزی مانند Google Drive در اختیار دارد و آنها را اداره می کند. این روش متداول در مورد ذخیره سازی ابری است. به عبارت دیگر ، خدمات متمرکز است. بهترین روش در صنعت فناوری اطلاعات در مورد تهیه نسخه پشتیبان از th پیروی می کند e قانون "3-2-1": 3 = سه نسخه مختلف از داده های خود را نگه دارید. 2 = نسخه های خود را حداقل در دو نوع مختلف از حافظه ذخیره کنید (به عنوان مثال نوار و HDD). 1 = یکی از نسخه های خود را خارج از سایت ذخیره کنید. Internxt می تواند به شما کمک کند تا از این بهترین روش پیروی کنید و راهی آسان و آسان برای ذخیره پشتیبان گیری در خارج از سایت را برای شما فراهم کند. این بدان معنا نیست که فقط می توانید از آنها برای تهیه نسخه پشتیبان استفاده کنید. از Internxt می توان دقیقاً مانند سایر راه حل های ذخیره سازی ابر استفاده کرد. در صورت تمایل عکس های ارزشمند یا اسناد مهم خود را از طریق Internxt ذخیره کنید. این فقط یک راه دیگر برای دسترسی به داده های خود در هر کجا که هستید و انجام آن ایمن است. از نظر ارزش ، دشوار است استدلال کنیم که ارائه 2TB فضای ذخیره سازی ابر به کاربران جدید برای ما کاملاً رایگان نیست " منطقی است ما دوست داریم همیشه ارزش اضافه کنیم و این روش دیگری بود که به صورت کاملاً عملی انجام می شود. اما از نظر فن آوری ، امنیت و حریم خصوصی ، ما فکر می کنیم Internxt چیزهای زیادی برای ارائه دارد. دانش صفر و رویکرد غیرمتمرکز آنها چیزی است که کاملاً با خدمات خود ما و آنچه کاربران ما از سیستم عامل های آنلاین می خواهند ترکیب می شود. و این دلیل انتخاب Internxt است. این یک پلت فرم ساخته شده بر اساس حریم خصوصی و امنیت است ، درست مثل hide.me VPN. آیا ما گفته ایم که این یک ترکیب کامل برای حفظ حریم خصوصی است؟ ؛ -) این معامله را از دست ندهید ، مطمئن شوید که امروز در مشترک شوید در hide.me مشترک شوید! ما دوست داریم این محتوا را برای شما بیاوریم و امیدواریم که به شما در حفظ امنیت و امنیت آنلاین کمک کند. به راحتی می توانید آن را با دوستان خود به اشتراک بگذارید. آیا به استفاده از VPN فکر کرده اید؟ با استفاده از VPN در حالی که بصورت آنلاین و با استفاده از VPN می توانید از امنیت بیشتری برخوردار شوید و توانایی دور زدن سانسور را دارید. ، در میان خیلی بیشتر. در اینجا در hide.me همه ما در مورد آزادی اینترنت هستیم و خوشحالیم که در موقعیتی هستیم که این مسئله را به همه می رسانیم. hide.me VPN دریافت کنید! اگر س questionsالی دارید ، لطفاً با تیم پشتیبانی 24/7 ما یا از طریق [email protected] یا از طریق گفتگوی زنده تماس بگیرید. با وجود بلوک های جغرافیایی ، با توجه به این تحقیق از Global Web Index ، تعداد قابل توجهی از کاربران اینترنت از نحوه دسترسی به محتوای محدود از طریق VPN آگاه هستند. شرکت تحقیقات بازار استفاده از خدمات آنلاین را در 34 مورد مختلف ردیابی می کند کشورها و ادعا می کند که بیش از 20 درصد بزرگسالانی که در بازارهای آنلاین در حال توسعه مانند ویتنام ، اندونزی ، تایلند ، برزیل و هند مورد نظرسنجی قرار می گیرند ، از VPN برای دسترسی به محتوای مورد نظر خود استفاده می کنند قبل از اینکه در آنجا راه اندازی شود. در گذشته اخیر تحت نگرانی قرار گرفته است که Netflix سعی در ممنوع کردن دسترسی کاربران به سرویس پخش جریانی از طریق VPN دارد. هاپ بلاک های جغرافیایی اغلب در یک منطقه خاکستری قانونی وجود دارد. منطقه ای که کاربر VPN در آن قرار دارد لزوماً با دارندگان حقوق محتوا توافق نامه ای ندارد ، اگرچه کاربر هزینه دسترسی به سرویس پخش جریانی را پرداخت کرده است ، مانند Netflix یا Spotify. "اگرچه این روند ممکن است دارندگان حقوق را نگران کند ، اما کاربران VPN باید به خودی خود تهدید تلقی نمی شود. " "در حقیقت ، آنها بیشتر از حد متوسط هزینه پرداخت خدمات موسیقی یا پخش ویدئو را دارند و حداقل این ارقام نشان دهنده امکاناتی است كه سرویس هایی مانند Spotify و Netflix به بازارهای بیشتری گسترش می دهند." نظرسنجی GWI نشان می دهد که ایالات متحده هنوز بهترین بازار Netflix است و سوئد ، خانه Spotify ، محبوب ترین کشور غول جریان موسیقی است. اما به عنوان مثال مکزیک و برزیل ثابت شده است که کانون توجه کاربران Netflix است. در همین حال ، در اروپا ، ابتکار عمل دیجیتال اتحادیه اروپا برای اروپا ، که طیف گسترده ای از مسائل آنلاین برای شهروندان اتحادیه اروپا را حل می کند ، خواستار پایان دادن به تمام بلوک های جغرافیایی آنلاین در سراسر قاره است. در سال 2016 همراه پیام های گزارش شده توسط Ubisend, بیش از نیم (51 ٪) از همه مصرف کنندگان می خواهید کسب و کار می شد 24/7. توسط “موجود” ما فقط در معنی نیست-کسب و کار نیز باید با پایه مشتری خود را مشغول می شود. گفتگوی زنده خیابان مناسب و فوری برای مشتریان برای دریافت سوالات و مشکلات حل و فصل قبل از آنها خرید خود را است. همچنین است یک راه عالی برای جمع آوری داده ها در عادات خرید کاربران خود را بنابراین شما می توانید ایجاد کنید بیشتر شخصی است که تجارب آنها را خرید. البته همه چت زنده برابر خلق شده اند. کوفی عنان از اوقات جعبه چت annoyingly سرزده است که بسیاری از صفحه نمایش، عدم حل و فصل مسائل، و یا فقدان دانش محصول و سیاست همه از کاربر تجربه ساخت چت زنده معکوس برای دستیابی به خط پایین کم می تواند. اما اکثر بازاریابان اینترنتی تا ارزش آن بدون میدهد و بهترین شیوه های و یا معترضین، صاحبان کسب و کار خاراندن سر خود را به عنوان چگونه دقیقا به درو مزایای کامل چت روم هایپ. طوری که آیا اجرای شما فروشگاه آنلاین کوچک یا بزرگ الکترونیکی تجارت پلت فرم اینجا سه دلیل که اجرای زنده چت باید یکی از اولویت های خود را در سال 2018 است. مطالعه بارها به نقل استناد خطوط هوایی ویرجین به عنوان یک مثال از چگونه زندگی می کنند چت نرخ تبدیل را افزایش می دهد: پس از استفاده از چت زنده نرخ تبدیل خود رسیده بالا 23% برای رزرو هواپیمایی. مشتریان که با استفاده از چت زنده 3.5 x احتمال بیشتری برای تبدیل از مشتریان که نمی شد. اما تحقیقات کمی بیشتر نشان می دهد که خطوط هوایی ویرجین به استفاده از چت زنده برای هر صفحه انتخاب کردن نیست. بلکه آنها را هدف قرار داده خاص پرواز خطوط هوایی می خواستم به اولویت بندی برای رزرو، سپس ارائه شده چت دعوت به مشتریان در حال حاضر این پرواز در حال دیدن سایت. این روش منجر به افزایش 15 ٪ در مقدار متوسط سفارش و مجاز هواپیمایی برای صرفه جویی در پاسخ دادن به تماس های تلفنی و یا پاسخ به ایمیل مشتری-چون عامل متوسط چت را پوشش می تواند کار انجام شده عوامل 15 دو ایمیل اختصاصی. اینجا دروغ درس: چت باید باشد مستقر استراتژیک موثر باشد. بسته به ماهیت کسب و کار شما از خود بپرسید: وجود دارد محصولات پر ارزش خاص است که شما می خواهم برای ترویج اما شاید به ارائه جزئیات بیشتر و یا کمک قبل از بازدید کنندگان خود خرید را نیاز است؟ که است که مشتریان را به امتیاز اغلب گیر و کسی می تواند با استفاده از صحبت کردن به کمک همه چیز حرکت است؟ این صفحه مقایسه محصول، قیمت گذاری صفحات و یا شاید اطلاعات حمل و نقل می تواند. با استفاده از گوگل آنالیز برای کشف کردن که در آن بازدید کنندگان خود را خروج lingering یا هستند و سپس راه اندازی چت زندگی می کنند برای آن مناطق. سپس، البته، مردم موسول چت زنده آن وجود دارد. عوامل چت باید بدانید که همه ی جزئیات مورد شرکت شما انتظار می رود; بعد از همه jack-of-all-trades استاد هیچ است. بلکه ممکن است موثرتر را عوامل به سرعت در اطلاعات عمومی و سپس آنها را در مناطق خاص تخصص داشته باشد. به عنوان مثال، یک عامل چت اختصاصی دو محصول لیست یا مقایسه صفحات می تواند. ارائه اطلاعات مربوطه، آنها همچنین موثرتر خواهد بود و این آنها را کارآمد تر در آن صلیب فروش یا فروش بالا خواهد بود. در فرد خرید خرده فروشی شما affords لمس انسان خاصی که اغلب در تجارت الکترونیکی است. لمس فیزیکی توصیه های شخصی افراد می دانند که شما و آدرس شما با نام چند مزیت را به خرده فروشان. چت زندگی می کنند اجازه می دهد تا شما را به آن عنصر شخصی در کسب و کار آنلاین شما دوباره- و اگر مطالعه Genesys نشان مردم هستند احتمال بیشتری برای تایید علامت های تجاری که رویکرد انسان تر در خدمات به مشتریان خود نشان می دهد. البته این با اخطار آمده: اگر عوامل چت دیده، نیستند، آنها واقع می توانید از تجربه کاربر به جای بالا بردن آن کم است. فکر می کنم در مورد آخرین باری که شما را در تلفن با هرزه خدمات مشتری بودند: چه مدت شما ندارم صبر کنید قبل از اینکه شما در نهایت با کسی صحبت کردم؟ برای توضیح معضل خود را چندین بار قبل از شما راه حل رو داشت؟ در حالی که نماینده در برخی جزئیات بررسی یا تماس خود را به بخش دیگری منتقل شما را در انتظار برای چند دقیقه قرار داده شد? با تلفن و یا در شخص پشتیبانی، اطمینان حاصل شود که عوامل چت زنده موجود در جامد اصول مشتری محور. هنگامی که کسانی که در محل هستند، شما می توانید استفاده تکنولوژی برای افزایش تجربه کاربر. به عنوان مثال، چت زنده به طور خودکار درخواست مشتری برای او یا نام اینجا قبل از عامل خود را با آنها درگیر است: مطالعه توسط Accenture در بر داشت که 56 درصد از مصرف کنندگان هستند احتمال بیشتری برای فروشگاه در e-tailer است که آنها را با نام به رسمیت می شناسد. بنابراین عوامل خود را به راحتی می تواند رفع اشکال و یا محصولات مربوطه که در آن کاربر شده است بر اساس توصیه خاصی چت زنده حتی خریدار سفر از طریق سایت شما پیگیری خواهد شد. چت زنده نیست تنها راه برای نیازهای کاربر آدرس به عنوان آنها می آیند تا; آنها نیز راهی برای جمع آوری داده ها بنابراین شما می توانید طراحی سایت تجارت الکترونیکی محدود و بیشتر شخصی خرید تجربه ایجاد. به عنوان مثال، تجزیه و تحلیل گذشته متن چت برای مشکلات متداول کاربران را کمک می کند تا شما چقدر موثر طراحی سایت شما هر زمینه است که نیاز به اطلاعات قابل دسترس بیشتر را reworked یا رابط اشاره است، درک کاربر پسند. گرفتن بسیاری از سوالات در مورد یک محصول خاص? شاید توضیحات محصول اشتباه را دقت کنید و نیاز به بازنویسی شود. کاربران پرسیدن سوالات مربوط به سیاست های حمل و نقل و بازگشت? اطلاعات لازم است در محل های قابل دسترس بیشتر نمایش داده شود. مردم دچار مشکلات چک کردن با یک مرورگر خاص? ممکن است یک مسئله برنامه نویسی در باطن. همانطور که می توانید حدس بزنید، این بینش عملی بهبود تجربه مشتری اعتماد نام تجاری شما و افزایش سطح رضایت کاربر. آن نیز ممکن است جلوگیری از از دست دادن درآمد به دلیل مشکلات و محکم کردنی: از داده های چت زنده خود را تجزیه و تحلیل، طراحی نرم افزار شرکت پیشرو کشف مسئله بزرگ با فرآیند پرداخت آنلاین خود را که مشتریان اروپایی بود مانع از تکمیل خرید کنند. در حالی که این شرکت مشغول به کار در یک راه حل جامع, آنها به سرعت به اطلاع مشتریان اروپایی خود را درباره نحوه حرکت مسئله جلوگیری از 11.5 میلیون دلار فروش دست. دور با بسیار مثبت داده مزایای چت زندگی می کنند برای تجارت الکترونیکی، این تعجبی ندارد که آن را به یکی از بزرگترین روند اینترنت است در حال حاضر است. اما اجرای چت زندگی می کنند کمی بیشتر پیچیده تر به سادگی نصب یک اسکریپت است و اطمینان مردم به آن مرد تو. که گفت: اگر از طریق استراتژی خود را برای استقرار چت زنده فکر خاصی که آن می خواهد خوبی به ارزش سرمایه گذاری شما هستیم. گزارش پیشنهاد مشترکان، واقعیت افزوده موبایل بازی ساخته شده توسط سازندگان رفتن انجمن مذهبی خود سریال داره. با توجه به تنوع ، نشان می دهد برخورد می شود: انیمیشن و داستان که تداخل با آنچه در بازی از ویژگی های. در حالی که این اولین بازی های تلفن همراه می شود به برخی از ویژگی های متحرک ساخته شده نیست — Rovio منتشر شد مجموعه وب سایت و یک فیلم مبتنی بر حق رای دادن پرندگان عصبانی آن — با عجیب و غریب بازی موبایل می شود به نشان می دهد تلویزیون و یا فیلم ساخته شده است. اما تن اندیشه بازی های خارج وجود دارد وجود دارد و ما فکر می کنیم که مقدار زیادی از آنها می تواند تبدیل می شود به فیلم های عالی و یا تلویزیون را نشان می دهد اگر با توجه به فرصت. تراکم بالا ما را برای بازی های تلفن همراه است که نشان می دهد تلویزیون و یا فیلم های بزرگ را در اینجا! در ناهنجاری کره بیگانگان اند حمله کره و تا انسان به ذخیره چه مانده است از کشور است. بازی پر از نقش های سینمایی مجموعه و جنگ منجر به بسیاری از تخریب به شهر است که باعث می شود تا پس زمینه را به بازی است. ممکن است آن داستان لطیف ترین اما اگر بازی کامل را به فیلمهای فی نیست، من نمی دانم چیست. مارشال فضای بازی شیک، مستقر در خفا عمل است که در آن شما راهنمای قهرمان در ماموریت خود را برای جلوگیری از بودند از بین بردن کهکشان. این باعث می شود آن به نظر می رسد مانند طبیعی مناسب به نوبه خود به جاسوسی فیلم حق رای دادن. با این حال، به عنوان غربی فی مراقبت انجام شود تا اطمینان حاصل شود آن را تبدیل به بیش از Westworld وحشی غرب وحشی داشته باشد. در حالی که مفهوم سربازان “تلاش برای نجات جهان از سازمان تروریستی که اصلی نیست, معنی این بازی استفاده از زمان گلوله هر فیلم بر FZ9: TIMESHIFT می تواند مقدار زیادی از صحنه های نبرد ماتریکس سبک. اولین فیلم اقتباسی از بازی زمان گلوله، با این حال نخواهد بود. که افتخار به فیلم 2008 مکس پین می رود. همچنین نگاه کنید به: 15 بهترین تیراندازی بازی برای آندروید سرنوشت. 1 تجسم چشم نواز است روانگردان سبک تولید شده با استفاده از دست کشیده cel سایهدار گرافیک، به نظر می رسد بزرگ. اضافه کردن این سبک بصری به داستان این بازی است که شامل یک زن و شوهر از هم جدا توسط ارواح شیطانی “سعی در ۲۰۰۴ و آن توضیحات سرنوشت است. تجسم به مجموعه کارتون دانلود مستقل ساخته شده است. در راه Framed آثار در حال حاضر مانند کارتون نوآر به عنوان هنگامی که صفحه عملیات هر سطح شما بخواهند صفحاتی دوباره مرتب، بازی به طور خودکار جلوی شما نقش. با این حال، تطبیق آن را به یک سریال تلویزیونی به طور کامل شکل گرفته سازندگان به داستان حتی عمیق تر اجازه می دهد. یک تن از بازی های آندروید است که فیلم فانتزی خوب را دارد. چرا که جهان همیشه دیگر وایکینگ مضمون فیلم یا تلویزیون نشان می دهد استفاده کنید با این حال، بنر حماسه نود در این لیست نه تنها به دلیل آن بازیگران قوی از شخصیت ها و تصاویری جوی بلکه می شود. تا بعدی: 15 اکنون بهترین برای آندروید است در اینجا نه چون بازی را به یک فیلم بزرگ (آن حتی یک بازی بزرگ نداشت؟) اما چون داستان پشت فوق العاده جذاب است. چگونه برنامه در فضای کوتاه در زمان چنان محبوب می شود؟ شایعات است از خالق بررسی جعلی واقعی خرید بود؟ و چه پاسخ نگوین دونگ را با دلار 50.000 گزارش روز خاموش بازی ساخت دقیقا? اینها همه سوالات من پاسخ داده شده در فیلم مستند پرنده Flappy دوست دارم. Flappy پرندگان دیگر در بازی گوگل مسابقه دهد همیشه محبوب هستند. چه بهتر به پرش به اسلات مسابقه نمایش شب از مقر چیزهای بی اهمیت بازی? محبوبیت این برنامه در حال حاضر قالب توجیه و عنصر تصویری این بازی معنی آن مطمئنا به آن تبدیل به طور کامل تکامل یافته نشان می دهد تلویزیون را نمی. وجود دارد بسیاری از بازی دو فیلم نیست لوازم جانبی که موفق تر از فیلم های رزیدنت ایول. به مرده بالقوه یک مسیر مشابه با استفاده از ایده اولیه این بازی می تواند به دنبال: قتل بار زامبی و آن را به فیلم زامبی به طور کامل شکل گرفته fleshing. A ترکیبی از کارت های روشن از داغ جوان بازیگران و داستان که شامل فرار از پلیس ترشرو بازرس به این معنی است که خوانندگان مترو در حال حاضر برای بسیاری از مواد مورد نیاز به آمار نشان می دهد تلویزیون کودکان و نوجوانان به نظر می رسد. ممکن است تنظیمات را تغییر دهید، هر چند. والدین کودکان خود را به تماشای نشان می دهد که در آن شخصیت اصلی را در مترو اسکیت بورد را بگیرید. آیا ما هنوز چیزی است؟ نشان می دهد آنچه را دیگر بازی بزرگ تلویزیون یکی از محبوب ترین کیبورد موجود در اندیشه TouchPal شامل ویژگی های مفید مانند قاب جستجو تایپ ژست های بیشتر. با تشکر از آخرین نسخه از TouchPal صفحه کلید نرم افزار می توانید از دستیار شخصی هوش مصنوعی به لیست ویژگی های اضافه کنید. نام تالیا دستیار دیجیتال به عنوان حباب کوچک در بالای صفحه میآید سمت راست از صفحه کلید. تایپ, هر چند حباب کوچک نمی گردد روی صفحه نمایش تالیا تا پیشنهادات سریع به ارمغان می آورد. سریع پیشنهادات عبارتند از “سویفت رب،” ویژگی های خمیر یک دست دادن است که نشان می دهد گزینه ای برای چسباندن هر چه شما از جای دیگر به میدان ورودی خالی کپی. سایر پیشنهادات سریع عبارتند از: تبدیل ارز، محاسبات اولیه با بیش از دو عدد، پاسخ های هوشمند، قاب پیش بینی، پیش بینی آب و هوا و توصیه های ناهار خوری. که اصطلاحات رایج، مانند “وای” و “غمگین.” تایپ ممکن است پیش بینی قاب نگاه به جای شما به دنبال قاب مناسب، تالیا یکی برای کلمه نشان می دهد و کلمه را با قاب پیشنهادی جایگزین می کند. مقاله مرتبط وقتی کلمات مربوط به مواد غذایی به رسمیت می شناسد تالیا توصیه های ناهار خوری، در همین حال، پاپ. هنگامی که شما را به انتخاب از لیست رستوران های نزدیک، تالیا به شما می فرستد رستوران آدرس و لینک yelp از. چون این ویژگی متکی به yelp از، آن را ممکن است کار نکند. علاوه بر این دو تالیا، TouchPal صفحه کلید نرم افزار مجموعه خود را از علیرضا emoji همچنین شامل. درست مثل در اپل آی فون X و سامسونگ کهکشان S9 و S9 پلاس، emoji علیرضا TouchPal را شما انیمیشن ضبط و به اشتراک گذاری آن را به دیگران اجازه می دهد. Emoji وابسته نیست سخت افزار تخصصی با این حال، پس انتظار انیمیشن ها آمار و دست. ویژگی های جدید دراز به افتراق TouchPal صفحه کلید حرفه ای از رقبای خود بروید. ویژگی های مانند تایپ ژست و قاب جستجو در سراسر صفحه کلید دیگر مانند گوگل و مایکروسافت Gboard SwiftKey استاندارد تبدیل شده اند. ویژگی های همچنین دراز مدت برای توجیه وضعیت حق بیمه آن بروید. حتی اگر شما می توانید یک نسخه پشتیبانی از صفحه کلید TouchPal نرم افزار دانلود، اگر به شما پرداخت 5 دلار در هر سال شما از تبلیغات می تواند خلاص.

با وجود رفع مشکلات مایکروسافت ، مهاجمان از نقص OMIGOD در Azure سوء استفاده می کنند

تعداد زیادی از سرورهای لینوکس آسیب پذیر هستند

عامل OMI در مرکز OMIGOD

از راه دور اجرای کد جدی ترین نقص است

Risk-Reward in Cloud Security

مهاجمان از نقصی استفاده می کنند که می تواند میلیون ها روتر ، دستگاه های اینترنت اشیاء را تحت تأثیر قرار دهد

Tenable First to Disclose Flaw

A Pattern of Exploits

آیا به روز رسانی ها باید خودکار شوند؟ [

19659008] از 6 ژوئن تا 23 ژوئیه ، محققان همچنین شاهد استفاده از بیش از نیمی از آسیب پذیری های دیگر شامل سیستم هایی مانند روترهای DLink ، زیرساخت های متقاطع HyperFlex سیسکو ، روترهای Wi-Fi Tenda AC11 و اجزای شبکه از Micro بودند. فوکوس ، نشان می دهد که "گروه به طور مداوم سوء استفاده های جدیدی را به زرادخانه خود اضافه می کند."

ارزیابی آسیب پذیری شبکه مشکل

شرکت های بزرگ VPN از ردیاب ها در برنامه های خود استفاده می کنند

ردیاب چیست؟

تفاوت بین ردیاب های شخص ثالث و شخص ثالث

VPN هایی که از ردیاب استفاده می کنند حریم خصوصی شما را به خطر می اندازد

ردیاب های شخص ثالث پیشرفته هستند

ارائه دهندگان VPN که از ردیاب ها در برنامه های خود استفاده می کنند

گامی در مسیر درست

افشاگری بیشتر مورد نیاز است

آیا hide.me VPN از ردیاب ها استفاده می کند؟

خداحافظ ، گوگل آنالیتیکس!

همه سرویس های VPN به یک اندازه ایجاد نشده اند

Ransomware همانطور که گروهها از مدلهای سرویس پذیر استقبال می کنند ، تکامل می یابد

Ransomware Focus

Leak Sites

Ransomware موضوع گفتگوهای سطح بالا

تغییر به RaaS

Feds Step Up Response

Ransomware هیچ جایی نمی رود

TTP های برتر Ransomware و اقدامات دفاعی برای برداشتن

دسترسی اولیه

T1078 – حساب های معتبر

اجرا

T1059.001 – PowerShell

و کنترل

T1071 – پروتکل لایه کاربرد و T1573 – کانال رمزگذاری شده (HTTPS)

Discovery

T1082 – کشف اطلاعات سیستم

افزایش امتیاز

T1053.005 – برنامه ریزی وظیفه / شغل: وظیفه برنامه ریزی شده

مجموعه

T1074.001 – داده ها مرحله بندی شده: محلی سازی داده های محلی

Exfiltration

T1041 – Exfiltration over C2 Channel (HTTPS)

Impact

T1486 – Data Encrypted for Impact

recommendationsScyware 2 احراز هویت چند عاملی را در همه حسابهای کاربری فعال کنید (ابتدا اینترنت و سپس داخلی) ، به ویژه در هرجایی که به دسترسی معتبر نیاز دارید زیرا حسابهای معتبر روش اصلی دسترسی اولیه است.

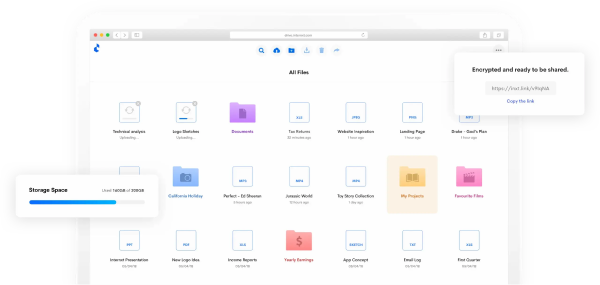

Hide.me و Internxt با هم همکاری می کنند تا فضای ذخیره سازی ابری 2 ترابایتی را به شما بدهند

آیا چیزی به نام فضای ذخیره سازی ابری مناسب حریم خصوصی وجود دارد؟

Internxt دارای دانش صفر است

چگونه می توان 2 ترابایت فضای ذخیره سازی ابری را رایگان دریافت کرد؟

فروشگاه یک مرحله ای – این یک ترکیب عالی برای حفظ حریم خصوصی است

فروشگاه یک مرحله ای – این یک ترکیب عالی برای حفظ حریم خصوصی است

عدم تمرکز چیست و چرا باید از فضای ذخیره سازی ابری استفاده کرد؟

عدم تمرکز چیست و چرا باید از فضای ذخیره سازی ابری استفاده کرد؟

تمرکززدایی: گام بزرگ بعدی برای آزادی آنلاین

منظور از "دانش صفر" چیست؟

منظور از "دانش صفر" چیست؟

ذخیره سازی ابر مهم است – "3-2-1 قانون" را دنبال کنید

ذخیره سازی ابر مهم است – "3-2-1 قانون" را دنبال کنید

داده های شما مهم است

چرا ما تصمیم گرفتیم با Internxt شریک شویم؟

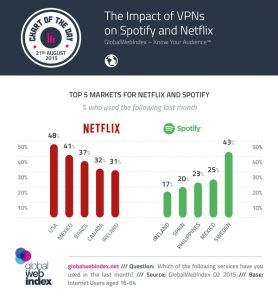

20٪ بزرگسالان از VPN برای دسترسی به محتوای مسدود شده جغرافیایی استفاده می کنند

عکس: فهرست وب جهانی

عکس: فهرست وب جهانی

زندگی می کنند چت ضروری است؟ 3 دلایل خود چت زنده است علاوه بر این بسیار مهم برای وب سایت خود را در سال 2018

بازی های تلفن همراه که به عنوان نمایش های تلویزیونی یا فیلم کار می کنند?

پایان جهان مصدوم فیلم: ناهنجاری ناهنجاری کره کره

فیلم های جاسوسی با سرب سرعت در صحبت کردن،: مارشال فضا فضای مارشال

فیلم جنگی با صحنه های جنگ سرد: FZ9: Timeshift FZ9 Timeshift

روانگردان مستقل کارتون: سرنوشت. تجسم 1

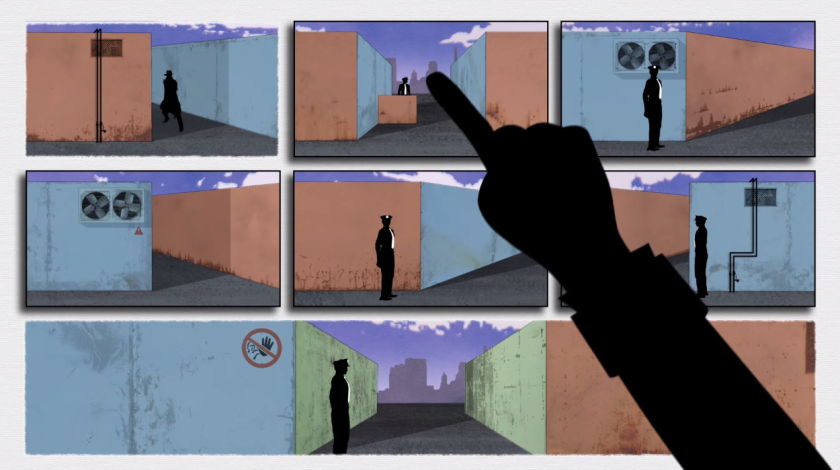

نوار شیک هیجان انگیز: Framed

فیلم فانتزی با پیچ وایکینگ: بنر حماسه

مستند: پرنده های Flappy پرنده Flappy

در دسترس است زمان مسابقه نمایش: چیزهای بی اهمیت HQ نظرها HQ

زامبی هیجان انگیز: به مرده

کارتون بچه های روشن: مترو مترو خوانندگان

Touchpal امید آن هوش مصنوعی دستیار شخصی تجربه خود را تایپ می کنند بیشتر تعاملی