به گفته محققان آزمایشگاه Juniper Threat ، مجرمان سایبری با استفاده از آدرس IP در چین در تلاش هستند تا از آسیب پذیری ای که در اوایل ماه جاری افشا شده است استفاده کنند تا گونه ای از بدافزار Mirai را در روترهای شبکه تحت تأثیر این آسیب پذیری قرار دهند.

در پست وبلاگ ، محققان گفتند که بازیگران بد به دنبال استفاده از آسیب پذیری عبور از راه هستند که می تواند میلیون ها روتر خانگی و سایر دستگاه های اینترنت اشیا (IoT) را که از کد پایه یکسانی استفاده می کنند و حداقل توسط 17 فروشنده تولید می شود ، تحت تأثیر قرار دهد. [19659002کشفاینتلاشتوسطمحققانJuniperدوروزپسازآنصورتگرفتکهکارشناسانامنیتیفروشندهامنیتسایبریTenableابتدااینآسیبپذیریرافاشکردند،کهتوسطCVE-2021-20090ردیابیمیشودمحققانجونیپرنوشتندکهتلاشهایسوءاستفادهنهتنهانشاندهندهتهدیدیاستکهآسیبپذیریایجادمیکند،بلکههمچنیننشانمیدهدکهمجرمانسایبریچقدربهآسیبپذیریهایفاششدهتوجهمیکنند

این تهدید تنها زمانی افزایش می یابد که شامل دستگاه های اینترنت اشیا باشد. محققان می نویسند: "هر زمان که یک POC سوء استفاده [proof of concept] منتشر می شود ، اغلب زمان بسیار کمی برای ادغام آن در پلتفرم خود و شروع حملات لازم است." "اکثر سازمان ها سیاست هایی برای وصله در چند روز ندارند و گاهی هفته ها به واکنش نیاز دارند. اما در مورد دستگاه های IOT یا دروازه های خانگی ، وضعیت بسیار بدتر است زیرا اکثر کاربران از تکنولوژی آگاه نیستند و حتی کسانی که از آسیب پذیری های احتمالی و وصله های کاربردی مطلع نمی شوند. »

تنها راه کاهش این مشکل آنها نوشتند که فروشندگان را ملزم به ارائه به روزرسانی خودکار صفر در زمان خرابی می کنند.

Tenable First to Disclose Flaw

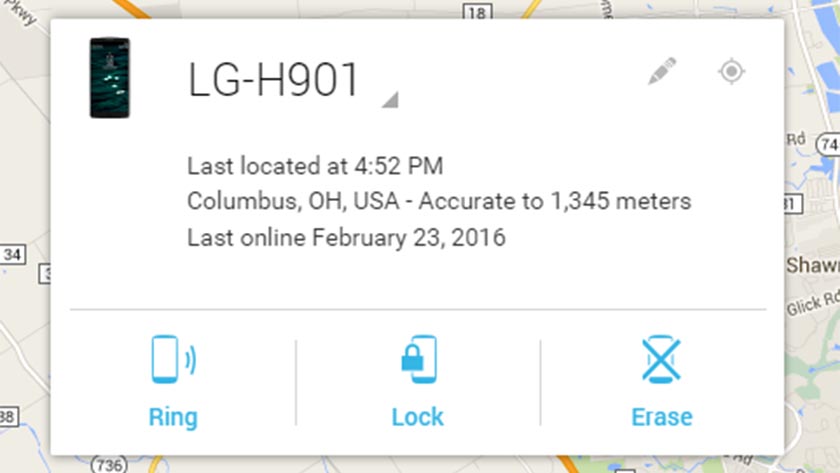

Tenable ابتدا آسیب پذیری مداوم را در یک کاغذ سفید افشا کرد ، و توجه داشت که در روترهای ارائه شده توسط حداقل 13 اینترنت مشاهده شده است. ارائه دهندگان خدمات (ISP) در 11 کشور. آسیب پذیری پیمایش مسیر مهاجمان را قادر می سازد تا احراز هویت را به واسط وب منتقل کنند ، که می تواند برای دسترسی به سایر دستگاه های موجود در شبکه خانگی یا شرکتی مورد استفاده قرار گیرد. اساساً بازیگران بد می توانند کنترل یک دستگاه را در دست بگیرند ، Tenable نشان می دهد که چگونه یک پیکربندی تغییر یافته می تواند telnet را در یک روتر آسیب پذیر فعال کند و به مجرمان سایبری اجازه دسترسی به پوسته سطح ریشه را بدهد. روزها پس از افشای Tenable. 3 اوت رایج در همه دستگاه های آسیب دیده سیستم عامل Arcadyan ، سازنده دستگاه های ارتباطی است. در ووهان چین ظاهراً مهاجمان در تلاش بودند تا نوع Mirai را در دستگاه های آسیب دیده مستقر کنند. بدافزار Mirai به کاربران این امکان را می دهد تا کنترل دستگاه های شبکه قربانی را در دست بگیرند و از آنها در حملات وسیع به شبکه ها در کمپین هایی مانند حملات انکار سرویس (DDoS) استفاده کنند.

A Pattern of Exploits

مهاجمان از اسکریپت ها استفاده می کردند که مشابه آنچه در گروه 42 گروه شبکه های پالو آلتو در گزارش ماه مارس آمده بود ، خاطرنشان کرد که مجرمان سایبری در اواخر فوریه سعی کردند از آسیب پذیری چند ساعت پس از انتشار جزئیات برای استقرار نوع Mirai و نمونه های مشابه استفاده کنند. حدود دو هفته بعد از آدرس IP دیگری به آنها ارائه شد. آنها زرادخانه نفوذ خود را با یک آسیب پذیری تازه دیگر افشا کردند. " "با توجه به اینکه اکثر مردم ممکن است حتی از خطرات امنیتی آگاه نباشند و به زودی دستگاه خود را ارتقا ندهند ، این تاکتیک حمله می تواند بسیار موفق ، ارزان و آسان باشد."

آیا به روز رسانی ها باید خودکار شوند؟ [

19659008] از 6 ژوئن تا 23 ژوئیه ، محققان همچنین شاهد استفاده از بیش از نیمی از آسیب پذیری های دیگر شامل سیستم هایی مانند روترهای DLink ، زیرساخت های متقاطع HyperFlex سیسکو ، روترهای Wi-Fi Tenda AC11 و اجزای شبکه از Micro بودند. فوکوس ، نشان می دهد که "گروه به طور مداوم سوء استفاده های جدیدی را به زرادخانه خود اضافه می کند."

شان نیکل ، تحلیلگر اطلاعاتی تهدیدات سایبری در ارائه دهنده حفاظت از ریسک دیجیتال سایه های سایه ، گفت که این نگران کننده است که عامل تهدید پشت همه این فعالیت ها چنین است.

"احتمالاً در بدترین حالت ، مهاجم می تواند از زنجیره ای از سوء استفاده ها برای دسترسی به سایر دستگاه های شبکه و همچنین هرگونه ذخیره شبکه استفاده کند. ge یا سرورها و رایانه های متصل به شبکه ، "نیکل به eSecurity Planet گفت. "به روز رسانی و وصله دستگاه های شبکه خانگی ممکن است به دلیل زمان یا مهارت مورد نیاز برای کاربران نهایی امکان پذیر نباشد و بنابراین ، آسیب پذیری ها همچنان در شبکه باقی می مانند. همانطور که در گزارش Juniper ذکر شد ، این قطعاً یک مورد عالی برای بحث در مورد فشار دادن تولید کنندگان سخت افزار به طور خودکار است تا اینکه منتظر بمانیم تا کاربران خودشان در مورد آن کار کنند. " به گفته جیک ویلیامز ، بنیانگذار و مدیر فناوری BreachQuest ، یک شرکت واکنش به حوادث ، تهدیدهای متعددی وجود دارد. ویلیامز به eSecurity Planet گفت: eSecurity Planet یک تهدید می تواند ناشی از موارد جداگانه باشد.

"یک بازیگر تهدید کننده که روتر را به خطر اندازد ، می تواند حملات خودکار کامل را در تمام ترافیک عبوری از آن انجام دهد. ،" او گفت. "اما سناریوی محتمل تر این است که یک بازیگر تهدید از این دستگاهها به عنوان بخشی از یک بات نت استفاده کند ، که می تواند برای اسکن آسیب پذیری توزیع شده ، سوء استفاده ، حدس زدن رمز عبور یا در محتمل ترین حالت DDoS استفاده شود."

به گفته ویلیامز ، رابط کاربری مدیر برای سوء استفاده از آسیب پذیری مورد نیاز است و اکثر روترهای فروخته شده امروزه رابط کاربری را به طور پیش فرض در اینترنت عمومی قرار نمی دهند. وی گفت ، با این حال ، برخی از مدیران ممکن است این تنظیمات را قادر سازند تا از کارکنان فناوری اطلاعات خود کمک بیشتری دریافت کنند ، و افزود: "بعید است که این امر به میزان قابل توجهی به جمعیت آسیب پذیر آسیب دیده کمک کند."

ارزیابی آسیب پذیری شبکه مشکل

به گفته یانیف بار-دیان ، بنیانگذار و مدیر عامل شرکت Vulcan Cyber ، یک شرکت رفع خطرات ، آسیب پذیری هایی مانند این مشکل در ارزیابی مشکلات شبکه را برجسته می کند.

"اکنون تیم های امنیتی شبکه به جای ایمن سازی تعداد انگشت شماری از شبکه ها نگران هستند. در مورد نیروی کار از راه دور و صدها و هزاران عامل حملات مبتنی بر شبکه که کنترل آنها محدود است. گفت که آسیب پذیری های فناوری اطلاعات در سال گذشته بر کسب و کار آنها تأثیر گذاشته است. 52٪ گفتند که شبکه های شرکتی و ایستگاه های کاری. اکثر بازیگران بد از دستگاه های آسیب دیده برای انجام اسکن آسیب پذیری ، سوء استفاده ، حدس گذرواژه یا DDoS استفاده می کنند.

"هر سازمانی که منتظر چنین آسیب پذیری برای اجرای بهداشت خوب است ، احتمالاً در حال حاضر مسائل امنیت سایبری بزرگتری دارد." "ISP ها می توانند با مسدود کردن پورت های مورد نیاز ، توانایی مدیریت این دستگاه ها را از راه دور محدود کنند. برخی از آنها برای مشتریان مسکونی انجام می شود ، اما این می تواند مشکلات پشتیبانی را ایجاد کند که در آن فناوری اطلاعات از راه دور دیگر نمی تواند به کاربران در حمایت از دستگاه ها کمک کند. در هر صورت ، دستگاهها هنوز از راههای دیگر مانند CSRF [cross-site request forgery] آسیب پذیر هستند. در هر صورت ، بسیاری از افرادی که به دلیل بیماری همه گیر از خانه کار می کنند به اینترنت در کلاس تجاری ارتقا یافته اند ، که معمولاً هیچ درگاهی مسدود ندارند. مسئولیت در اینجا باید بر عهده کاربران نهایی باشد. "

اگر وجود دارد هر گونه شک است که سوئیچ نینتندو آخرین ضربه، آن سال گذشته حل و فصل شده است باید. اما در حال حاضر با نینتندو اعلام نزدیک به 20 میلیون فروش در یک سال و نیم حتی واضح تر است. به عنوان بخشی از گزارش درآمد سه ماهه اخیر نینتندو، شرکت نشان داد که آن سوئیچ 19.67 میلیون واحد فروخته شده است. برای کسانی که شمارش سوئیچ کردن برای خجالتی فقط از 15 ماه بوده است. این بدان معناست که نینتندو، به طور متوسط 1.3 میلیون سوئیچ هر ماه به فروش می رسد. البته تعطیلات احتمالا افزایش آن به طور متوسط. برای این سه ماهه شرکت تنها 1.8 میلیون بین آوریل و ژوئن فروخته اما هنوز کلیپ تاثیر گذار است. 20 میلیون واحد فروخته شده مکان سوئیچ استوار در قلمرو کنسول های موفق، به خصوص اگر سایت می توانید نگه دارید تا سرعت. در حالی که یک ایکس باکس فروش بین 25-30 میلیون واحد از آنجا که آن را در سال 2013 منتشر شد (هر چند مایکروسافت متوقف انتشار رسمی تعداد فروش مدتی پیش) برآورد شده است برای مقایسه، گیمکیوب 21.74 میلیون در طی عمر آن شش سال خرده فروشی فروخته . هنوز راه طولانی برای رفتن از قبل از سوئیچ می پیوندد صفوف جهان موفق ترین کنسول هست. هر نسخه پلی استیشن حداقل 80 میلیون واحد فروخته شده است و حتی خود سایت تخصصی بیش از 100 میلیون به فروش می رسد. وجود دارد مقدار زیادی از اتاق را برای رشد اگر شرکت می تواند در حفظ و شتاب رفتن. اگر سرعت آنها را تنظیم کنید تا کنون نشان، با این حال، سوئیچ به عنوان یکی از بزرگان تمام وقت بروم. منبع: کرک

ماده فوق حاوی ممکن است وابسته به لینک ها بررسی گیک کمک. برای کسب اطلاعات بیشتر لطفا به صفحه اخلاق ما.

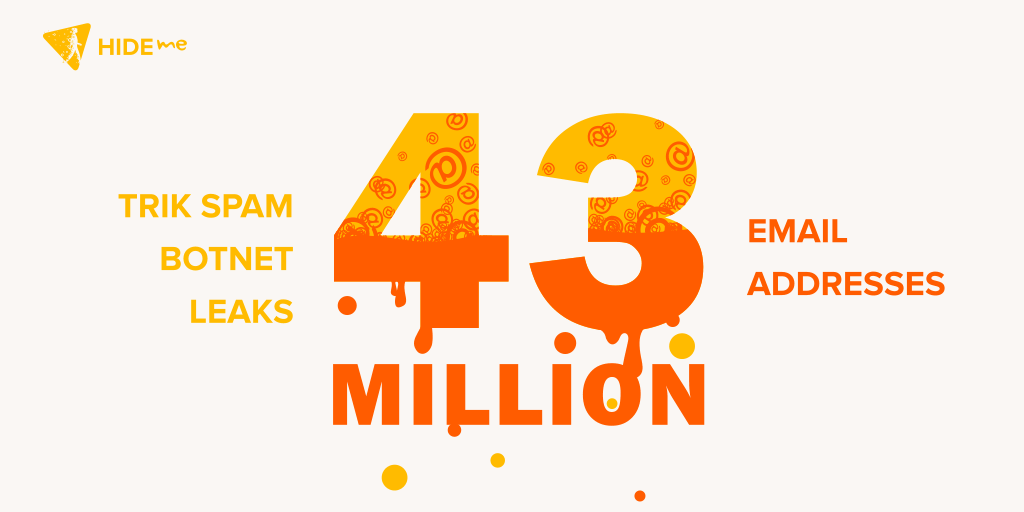

A محقق امنیتی از Vertek قادر به کشف که botnet اسپم Trik 43 میلیون آدرس ایمیل که توسط تروجان Trik مصالحه شد به بیرون درز کرده است. گروه پشت مخرب آن سرور به هر کسی که آی پی آدرس خود را به طور مستقیم دیده باز ترک کرده بودند. برای همه intents و اهداف، تروجان Trik خود مخرب کلاسیک است. پس از اجرا، این دستگاه به botnet عظیم می افزاید. تمام دستگاه های آلوده به کمپین های جدید هرزنامه ارسال و یا قدرت را به cybercriminals دیگر استفاده می شود. Trik حدود حداقل یک دهه بوده است اما با توجه به گزارش اخیر تجدید حیات در سال های اخیر دیده می شود. گسترش آن را از طریق کرم از طریق دستگاه های USB، اسکایپ، و پیامرسان ویندوز لایو چت. هر چند مدل قدیمی تر به عنوان Phorpiex شناخته می شد. وقتی این codebase تروجان SDBot مبهم آن سپس فارغ التحصیل به قطعه تمام عیار از نرم افزارهای مخرب. سرور دقیقا 43,555,741 آدرس ایمیل منحصر به فرد به بیرون درز. محقق است که کشف نشت در حال حاضر در حال کار در خدمات Pwned به شکل از چگونه بسیاری از این آدرس ایمیل قبلا در دیگر نشت مصالحه شده اند بوده است. ایمیل آدرس برگه بود خود را باتلاق استاندارد. com تمام راه را تا آدرس .gov نمایش چگونه پرکار این بدافزار است. محقق مشترک برخی از اطلاعات بیشتر در مورد نوع آدرس های ایمیل که شد به خطر بیافتد با کامپیوتر Bleeping. معلوم شد بسیاری از ایمیل های از قدیمی تر خدمات پست الکترونیکی مانند یاهو و AOL با 10.6 میلیون و 8.3 میلیون آدرس نمایندگی بود. جالب توجه است، هنوز بسیاری از آدرس های جی میل، نشان می دهد که پایگاه داده است به خطر بیافتد شد ناقص یا بدافزارها عمدا هدف کاربران قدیمی تر پست الکترونیک. گروه پشت تروجان Trik سرور خود را که هر کسی با آدرس آی پی دسترسی می تواند به آن معنی بد است. بر روی سرور، امنیت محقق 2201 فایل های متنی با حدود 20.000 آدرس ایمیل هر در بر داشت. چون سرور باز است، کسی می تواند دسترسی به این فایل ها است. این به این معنی هر عدد cybercriminals می تواند دست خود را در این آدرس ایمیل فقط اپراتورهای botnet. در اوت سال گذشته، botnet اسپم Onliner موفق به نشت آب چشم 711 میلیون آدرس ایمیل، که به کاربران هرزنامه استفاده شد. این کار با هک کردن تعداد زیادی از وب سایت های نا امن و منسوخ شده و آنها را به میزبان یک اسکریپت PHP است که برای ارسال هرزنامه به کاربران به کار می. اسپم Onliner دو آدرس ایمیل است مخرب که آلوده به دستگاه های مختلف بیش از 100.000 بانکی ارسال خواهد کرد. Spammer خواهد حتی موفق به دور زدن فیلترها دقیق نخوانده با استفاده از چندین سرور SMTP مختلف، که بسیاری از آنها را از طریق تعدادی از مختلف هک قبلی یافت. ایمیل مخفی پیکسل اندازه تصویر ایمیل را نمی توان باز شدن، می فرستد عقب IP آدرس و عامل کاربر اطلاعات موجود. این به این معنی که spammer خواهد، هم نوع کامپیوتر سیستم عامل و دیگر اطلاعات مهم می داند. 711 میلیون ایمیل بیرون درز هنوز هم بزرگترین نشت را راه خود را بر روی هستند در خدمات Pwned بوده است. این آخرین باری است که پس از آن حیاتی مهم است که کاربران مراقب با اسپم می بینیم نقض بزرگ نمی خواهد. اگر ممکن است ایمیل را مشکوک دان ‘ t را و خلاص شدن از آن بلافاصله. امثال Trik فقط رشد بزرگتر با گذشت زمان،، بخشی از این لیست نمی شوند. Timehop که resurfaces عکس ها و ارسال ها از حساب های رسانه های اجتماعی، نقض دادهها ژوئیه 4 که 21 میلیون حساب رنج می برد. مصالحه قرار داده شامل نام و آدرس ایمیل و شماره تلفن 4.7 میلیون. با توجه به Timehop، مهاجم قابل دسترسی app حساب با سرپرست ثبت نام در اعتبارنامه 19 دسامبر سال گذشته محاسبات ابری. مهاجم سپس ایجاد یک حساب جدید و در چهار بار به سیستم وارد شده: دو بار در ماه دسامبر یک بار در ماه مارس و یک بار در ماه ژوئن. آنها حمله تا یدلایمخیرات ژوئیه 4، زمانی که مهاجم انتقال داده ها به خطر بیافتد و حمله به پایگاه داده تولید Timehop را از حمل بود. Timehop مهاجم قطع دو ساعت پس از آن متوجه نقض اما داده های کاربر است که در حال حاضر آن زمان سرقت رفته است. Timehop تاکید کرد که پیام خصوصی داده های مالی، محتوای رسانه های اجتماعی و Timehop داده شد به خطر بیافتد. حتی اگر مهاجم می تواند آنچه شما را در فیس بوک توییتر و نمایش مشخصات عمومی ارسال دیده اند، هیچ مدرکی که آن اتفاق افتاده وجود دارد. Timehop نیز تاکید کرد که حمله به احتمال زیاد آن نشانه دسترسی به رسانه های اجتماعی پست ها را استفاده نمی. Timehop با دسترسی به نشانه دسترسی آن بنابر احتياط تعطیل. شما باید نرم افزار، با این حال reauthorize. مقاله مرتبط در پاسخ به نقض، حساب های آزمایشی مانند گوگل عکس و Dropbox در حال حاضر چند فاکتور تأیید هویت است. فقط در صورت نقض مفاهیم تحت قانون حریم خصوصی جدید GDPR ممکن برنامه نیز اطلاع کاربران خود را در اتحادیه اروپا. Timehop نیز اجرای قانون مطلع و کار سایبر تهدید شرکت هوش برای نظارت بر اینکه آیا کاربران آدرس شماره تلفن و نام پاپ در انجمن ها و فهرست در اینترنت. اگر شما یک کاربر Timehop حامل خود را حاصل کنید که شماره شما را نمی توان مسنجر تماس بگیرید. در حالی که مشترکین موبایلها باید تماس با خدمات به مشتریان و درخواست کمک به محدود کردن قابلیت حمل شماره تلفن مشترکین AT&T Verizon و Sprint پین به حساب های خود بیافزایید. شما همچنین باید رمز عبور حساب ایمیل خود را به روز و استفاده از تأیید اعتبار دو عامل را به عنوان اقدامات احتیاطی اضافی. اطلاعات متعلق به میلیون ها نفر از کاربران است شده به بیرون درز از طریق نرم افزار با پایگاه داده Firebase دامين هايی مورد، بر اساس گزارش جدید توسط Appthority (h/تی: XDA توسعه دهندگان ). Firebase یکی از محبوب وب و موبایل توسعه سیستم عامل، ویژگی های نرم افزار پیام رسانی، اطلاعیه ها و تأیید اعتبار را تأمین انرژی است. متاسفانه، بسیاری از توسعه دهندگان legwork لازم به داده های کاربر به پلت فرم مربوط را انجام نمی, Appthority اشاره کرد. این تیم از طریق 2.7 میلیون آندروید و iOS برنامه، به کشف که بیش از 3.000 برنامه بودند نشت داده ها از سرور های نا امن 2.300 sifted. در اعداد سخت Appthority گفت: رکورد 100 میلیون (یا 113 GB اطلاعات) از طریق این برنامه ها به بیرون درز شد. این پرونده شامل 2.6 میلیون کلمه عبور متن ساده و شناسه پرونده اطلاعات حفاظت شده سلامت بیش از چهار میلیون، سوابق مکان جیپیاس 25 میلیون، سوابق مالی، 50.000 و 4.5 میلیون کاربر و (به عنوان مثال فیس بوک, LinkedIn, Firebase). این سازمان گفت: آندرویید vulnerable.txt بیش از 620 میلیون بار، نشان می دهد این است که محدود به برنامه های طاقچه نیست دانلود شد. علاوه بر این، تناسب اندام و سلامت برنامه بیشتر داده ها به بیرون درز بود. به عنوان داده های پزشکی با ارزش تر از شماره کارت اعتباری برای تقلب محسوب می شود این Appthority خصوص مورد گفت. بنابراین هیچ راه حل واقعی بدانند که آیا اطلاعات خود را به خطر بیافتد وجود دارد این تیم فاش نشده است که برنامه تحت تاثیر قرار. توصیه می کنیم تغییر کلمه عبور خود را (هر چند که ما درک می کنیم که برنامه های آسیب دیده رمز عبور جدید هم فاش می تواند). این تیم گفت: آنها گوگل درباره موضوع ارائه شرکت با فهرست برنامه های آسیب دیده پایگاه داده سرور مطلع است. ما Appthority برای کسب اطلاعات درباره برنامه آسیب دیده تماس گرفته ام و بروز رسانی مقاله وقتی / اگر ما پاسخ. شما احتمالا کوچک “هزینه اداری” در تلفن همراه خود را متوجه نمی شوید. AT&T که بانکداری است. تجمع های کوچک. توسط بی سر و صدا زمانی، که هزینه های کوچک، حامل شن کش در صدها میلیون قرار است. AT&T فقط 85 میلیارد دلار برای به دست آوردن تایم وارنر، بسیار هیجان زده. هر کسی که به پرداختن به یک تن از پول نقد است که یک بار می داند که اولین چیزی که می خواهید انجام دهید که پس انداز خود را که از یک ضربه بزرگ این است که شروع به دنبال راه هایی برای سفت کمربند خود را داشته. یکی از راه های AT&T می توانید شروع به ساخت کمی پول بازگشت ظاهرا دو اسلاید به صورتحساب خود را است و نیشگون گرفتن و کشیدن هزینه است که احتمالا به هر حال متوجه خواهید شد. به عنوان تحلیلگر تحقیقات BTIG والتر Piecyk اول اشاره کرد، قبض شما AT&T بی سیم خط مورد مبهم به نام “هزینه اداری” بود که به طور معمول هزینه $0.76 در هر ماه است. که به اندازه کافی کوچک است که اغلب مردم حتی وجود آغاز با است متوجه نمی شود. در حال حاضر، با این حال، AT&T که هزینه دو 1،99 دلار در هر ماه بالاتر بره است. پیش از این، شما کمی بیش از 18 دلار در طی یک قرارداد دو ساله پرداخت می شود خواهد بود. در حال حاضر، هزینه خواهد شد مقدار به حدود 50 دلار. پرداخت های ماهانه به راحتی تقریبا دو گوشی های هوشمند خود را. حتی اگر که مانند تغییر کوچک برای شما برای تلفن های موبایل، این تغییر عظیم برای شرکت است. با 64.5 میلیون مشترک بی سیم در ایالات متحده، AT&T مخفف به بیش از 800 میلیون دلار هر سال با این تغییر نامحسوس. پس از انداختن 85 میلیارد دلار برای خرید شرکت دیگر تریلیون اضافی سال پول اساسا رایگان جذاب برای شرکت باید صدا. در بیانیه ای به گاردین شرکت هزینه، خب، واقعا به این همه توضیح توضیح داد: این است به فرض هزینه های اداری در سراسر صنعت بی سیم است که کمک می کند تا هزینه های پوشش برای مواردی مانند نگهداری سایت همراه ما متحمل می شوند و اتصال بین حامل. که توضیح می دهد وجود هزینه در تمام، اما نه چرا شرکت فوق العاده 800 میلیون دلار تا کنون سال به انجام وظایف همان نیاز دارد. این اولین بار است که AT&T افزایش یافته است هزینه های خود را با اخطار کمی نیست — و در واقع، AT&T را دور از تنها شرکت به افزایش قیمت های آن بدون تغییر خدمات خود است — اما تغییر آگاه است (و صحبت کردن اگر شما انتخاب می کنید) وقتی پیاده روی شرکت های بزرگ تا هزینه های خود را بدون دادن به شما توضیح خوب چرا. منبع: ثروت از طریق پلیس اندیشه Xiaomi است در حالت جشن پس از اعلام که آن به فروش می رسد بیش از یک میلیون مایل 8 گوشی در کمتر از یک ماه. شرکت مستقر در پکن جهانی سخنگوی سونگ داناون تایید دستاورد چشمگیر در توییتر (از طریق Gadgets360 )، اشاره کرد که سری مه 8 آمار نقطه عطف پس از فقط 18 روز در بازار. مه 8 در چین در تاریخ 5 ژوئن عرضه و بلافاصله جلب توجه با توجه به تعداد بازار شباهت یکسری به یکی دیگر از گوشی محبوب ساخته شده توسط یک شرکت خاص از کوپرتینو، کالیفرنیا. با وجود (یا شاید دلیل) آی فون X الهام گرفته از طراحی، با این حال، به نظر می رسد که مه 8 ضربه با مصرف کنندگان در بازار Xiaomi در خانه بوده است. مشخصات Xiaomi مه 8 مقاله مرتبط “/>

نینتندو است فروخته شده حدود 20 میلیون سوئیچ در سال و نیم بررسی گیک

Trik اسپم Botnet نشت 43 میلیون ایمیل آدرس

تروجان Trik چیست؟

نشت ایمیل

توسعه دهندگان نرم افزارهای مخرب چکه کن

نه اولین بار Botnets اند بیرون درز مشخصات حساب

نتيجه گيري

Timehop به داده نقض تحت تاثیر 21 میلیون کاربر

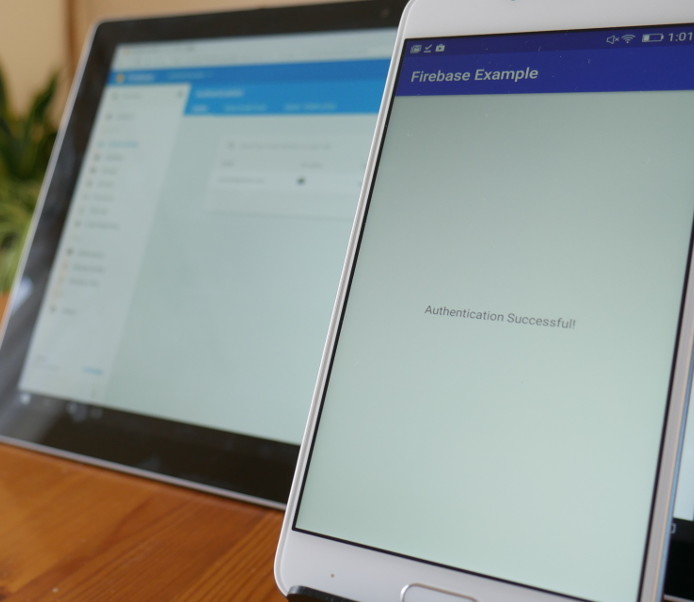

جزئیات برنامه ها با پایگاه داده نشت Firebase خطرناک میلیون ها کاربر

چه در مورد برنامه های آسیب دیده

AT&T تقریبا سه برابر لایحه هزینه صورتحساب در شما به عصاره صدها میلیون ها نفر از مشتریان و بررسی ماهواره

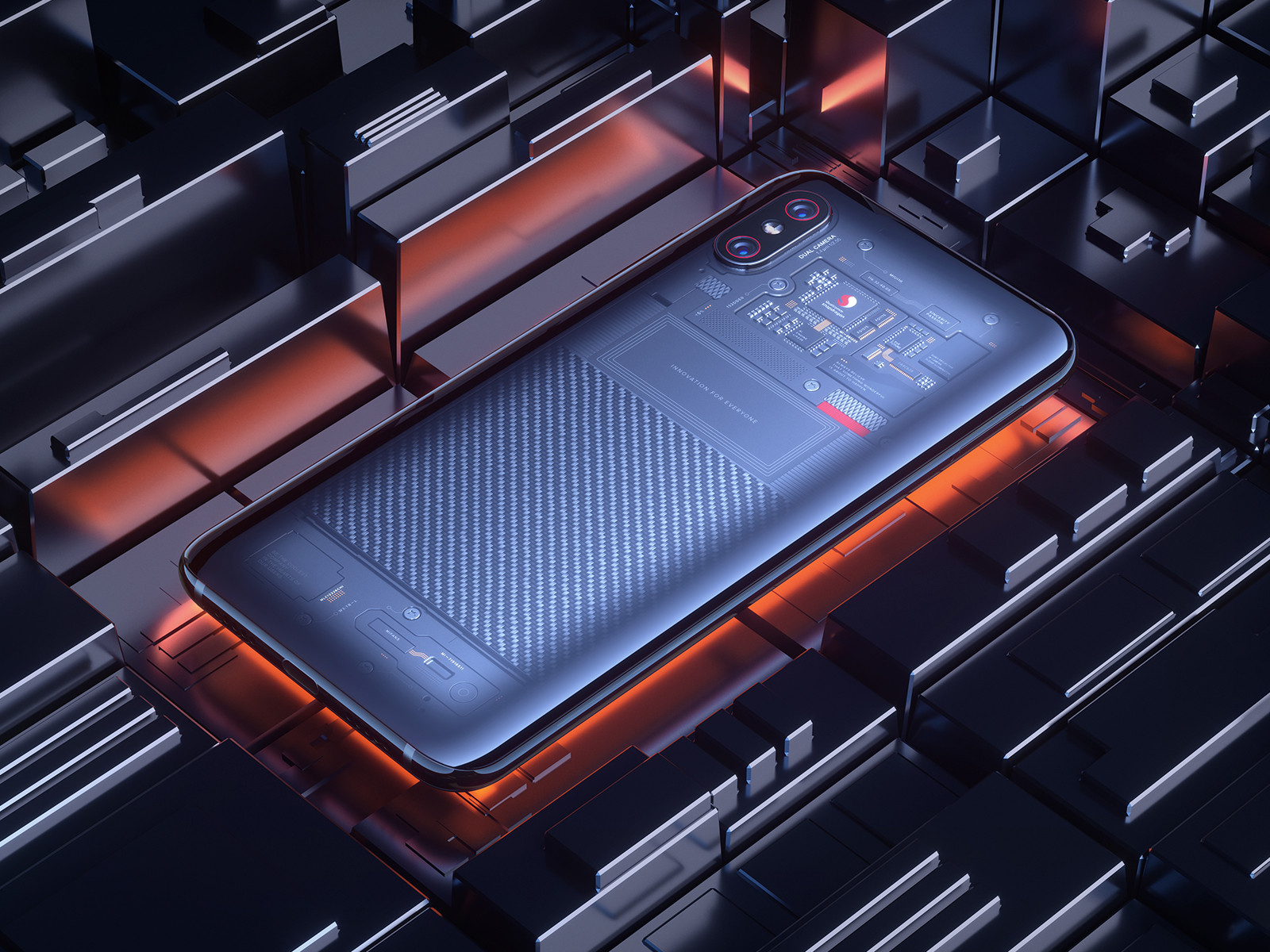

Xiaomi Mi سری 8 بازدید فروش 1 میلیون در روز 18 Xiaomi