با صدها نفر از فایل های ناشناخته و کاذب بسیاری-از افرادی که در انجام تجزیه و تحلیل حافظه و حفاظت در برابر نرم افزارهای مخرب fileless برخی از نمایندگی بزرگترین چالش های سازمان های امروز روبرو هستند. Intezer Analyze™ تشخیص سریع مخرب و تجزیه و تحلیل توسط شکستن کد هر فایل ناشناخته و مقایسه آن “ژن” به همه قبلا دیده می شود کد، مشروع و مخرب را فراهم می کند.

لطفا به ما بگویید کمی درباره خود پس زمینه و موقعیت کنونی آن Intezer.

قبل از تاسیس Intezer در سال 2015 من سر بزنید نیروی دفاع اسرائیل (حادثه پاسخ تیم) که در آن من با حمایت ملت حملات روزانه پرداخته بود. وظایف من شامل پاسخ به این حملات، پزشکی قانونی، تجزیه و تحلیل بدافزار و غيره.

امروز بزرگترین تهدید امنیت سایبری و بزرگترین چالش هایی را برای شناسایی تهدیدات قبل از حمله چه هستند؟

بزرگترین تهدید آن cyberattacks است که هر صدایی را تولید نمی شوند. Cyberattacks های یواشکی طوری که آنها قادر به جلوگیری از تشخیص توسط بسیاری از راه حل های امروز در دسترس هستند که آنها هر ناهنجاری و یا رفتار عجیب و غریب ، حاضر نیست. در این حملات بسیار یواشکی fileless مخرب و حملات در حافظه است.

Fileless کد مخرب چیست؟

حملات fileless ها بسیار پیچیده هستند. وقتی کسی به شما می فرستد فایل، شما آن را بر روی کامپیوتر خود و دیسک ببینید. با این حال، وجود دارد راه را برای حمله به اجرای قطعه کد به طور مستقیم در حافظه به طوری که شما هر نوع فایل را نمی بیند. این نوع از کدهای مخرب “fileless” است که گاهی از طریق فایل ظرفیت ترابری “قطره چکان” است که خود را حذف می کند پس از آن اجرا می شود این کد های مخرب در حافظه تحویل داده می شود.

چه تکنولوژی شما را برای محافظت در برابر این حملات یواشکی توسعه داده اند?

Intezer Analyze™ می تواند هم شناسایی و تجزیه و تحلیل تهدیدات اینترنتی را بدون در نظر گرفتن چگونه فایل نمایان رابطه با رفتار فعلی شبکه خود را. رویکرد ما به دنبال در چگونه فایل ها ، رفتار است که می تواند فریب خورده یا spoofed اما تا نگاهی به ریشه های فایل. حتی اگر این بدافزار خیلی یواشکی است که هر صدایی را تولید نمی کند، بنابراین ما هنوز آن توسط ردیابی ریشه کد آن شناسایی می.

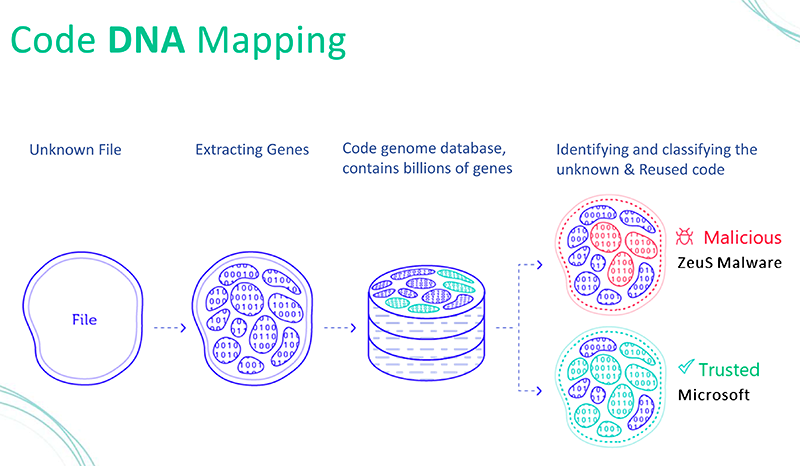

استفاده از اصطلاحات “DNA” و “ژن” و “کد ژنوم پایگاه داده خود را” در زمینه Intezer Analyze™ را توضیح دهد.

رویکرد ما در واقع بسیار شبیه به نقشه برداری DNA زندگی واقعی است. ما می توانید هر فایل و یا نرم افزار است که در سازمان شما در حال اجراست و آن را به قطعات کوچک بسیاری از از کد دودویی کالبدشکافی ما به نام “ژن” ما سپس جستجو و شناسایی جایی که ما هر یک از ژن های آن در گذشته دیده می شود . اگر شما یک فایل است که شما هیچ چیز، ما می تواند به شما هشدار در مورد به عنوان مثال، هنگامی که ما می بینیم یک قطعه کد است که از نرم افزارهای مخرب شناخته شده و یا تهدید شناخته شده بازیگران استفاده مجدد قرار. پس نه تنها ما می توانید تعیین که آیا فایل خوب یا بد، اما در اکثر موارد، ما می تواند شناسایی cyberattack خاص است. https://www.intezer.com/

مزایای قادر به شناسایی منبع کد مخرب چیست؟

دو دلیل اصلی. یکی که اگر شما می دانید که در آن یک قطعه از نرم افزار نشات گرفته است، حتی اگر آن چیز خاصی انجام نشده است، اما هنوز هم آن را از بازیگر خطر خاص آمد، به نتیجه گیری است که این فایل بد است.

ثانیا، می تواند شما را در درک آنچه شما در برخورد با کمک. به عنوان مثال، اگر شما می دانید که شما در برخورد با آپارتمان و یا یک بازیگر تهدید پیشرفته، سپس پاسخ خود را خواهد بود قابل توجهی متفاوت از اگر شما بودند در برخورد با فقط کلاهبرداری اینترنتی مشترک. بنابراین، با تمرکز بر و شتاب پاسخ است مقدار بسیار قابل توجهی از درک ریشه های کد در فایل دریافت می کنید.

بنابراین، شما دائما تجزیه و تحلیل فایل و اضافه کردن به بانک اطلاعاتی ژنوم به عنوان تهدیدات جدید شناسایی می شوند؟

درست. ایده این است که ایجاد این پایگاه داده بزرگ از همه ژن تمام قطعه کد در جهان نرم افزار مشروع و مخرب به طوری که ما می توانید استفاده مجدد از کد و کد شباهت در فایل های ناشناخته و یا مشکوک تشخیص است. درست مثل گوگل وب سایت های بیشتر و بیشتر باید هر روز را فهرست بندی کنید، ما باید بیشتر نرم افزار ها و نرم افزارهای مخرب بیشتر هر روز تا شاخص پایگاه ما حال رشد است.

شما می دانید چیزی شگفت انگیز است که همه reuses کد. حتی زمانی که مایکروسافت ایجاد یک محصول جدید، به آنها استفاده مجدد کد. بنابراین، نرم افزار واقعا تکاملی در موارد قانونی و مخرب است.

این مفهوم است که به تکنولوژی بسیار موثر حتی متوسطی پایگاه داده که همه تهدید را شامل است و یا نرم افزار در جهان که از ارزش بزرگ است.

سپس قادر به شناسایی صفر روز حملات هستید؟

کاملا. از آنجا که این تهدیدات پیچیده یواشکی است که آنها را به دور زدن امروز نسل بعدی راه حل های مدیریت در واقع صفر روز حملات ما نقطه شیرین هستند. تصور کنید شما بازیگر تهدید پیچیده است که حدود ده سال توسعه کد خود را برای نرم افزارهای مخرب و حملات اینترنتی هیجان زده است. شما واقعا نمی تواند ده ها سال توسعه به سطل زباله پرتاب و شروع از ابتدا هر زمان.

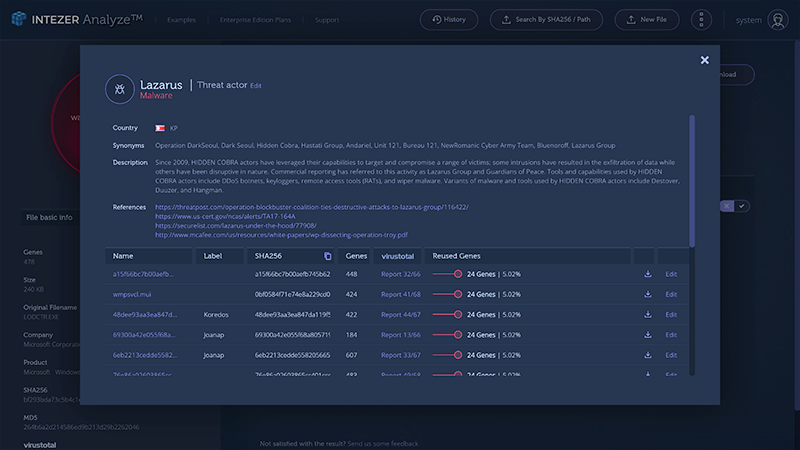

به عنوان مثال بسیار خوبی WannaCry ترین ransomware تا کنون ایجاد شده که سال گذشته میلیون ها کامپیوتر در سراسر جهان آلوده است. ما اولین شرکت در جهان برای شناسایی این تهدید به عنوان منشاء در کره شمالی شد. این است زیرا ما در بر داشت قطعه از کد DNA داخل WannaCry که ما شناخته شده به عنوان کد تنها در نرم افزارهای مخرب قبلی کره شمالی سرچشمه گرفته بود. “WannaCry هر چند کد مخرب مورد استفاده مجدد قرار است نوآوری ما در اینجا است.

ممکن نیست که نه تهدید بازیگر از کره شمالی استفاده مجدد از WannaCry دانستن که تجزیه و تحلیل کد سرزنش عضوی که کره شمالی کد می تواند?

این سوال بزرگ است! استفاده مجدد از کد مخرب کره شمالی مهاجم دیگر کد منبع واقعی نیاز دارید. عملا غیر ممکن است به استفاده مجدد از کد دودویی ، به طوری که آنها نیاز به دولت کره شمالی مزدور سرقت کد منبع خود را، و سپس آن را recompile با تغییرات خود را است. بنابراین، این سناریو بسیار بسیار بعید است.

شما ما نمونه ای از نقشه برداری DNA Analyze Intezer™ را در عمل نشان می دهد؟

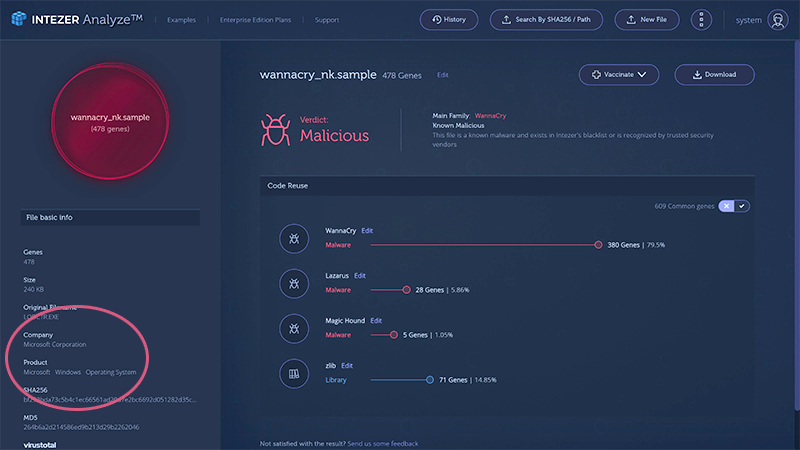

یک مورد از یک فایل مشکوک است که ادعا می شود فایل های ویندوز است. بلافاصله پس از آپلود در پرونده و DNA تجزیه و تحلیل، شما می توانید ببینید ما 462 استخراج ژن و یا تکه های کوچک از کد است.

hideRibbon https://analyze.intezer.com/#/files/bf293bda73c5b4c1ec66561ad20d7e2bc6692d051282d35ce8b7b7020c753467? = درست

در طرف راست صفحه نمایش است که در آن سحر و جادو اتفاق می افتد و DNA نقشه برداری صورت می گیرد. اول، ما یک ژن واحد از مایکروسافت معنی هیچ کدام از کد در این پرونده تا کنون در محصول مایکروسافت استفاده می شود را ببینید. که ما حق دور که این می تواند فایل های ویندوز می گوید. ما همچنین می دانیم که تقریبا 80% از کد در این پرونده در تنوع قبلی WannaCry دیده شده است. در حال حاضر جالب ترین چیز است که تقریبا 6% از کد یا ژن های 26 قبلا در لازاروس بازیگر تهدید کره شمالی است که هک سونی در 2009 استفاده شد. بنابراین، شما می بینید که سال پس از حمله مخرب کد اصلی هنوز هم به ایجاد تروجان جدید استفاده می شود.

چگونه می کند Intezer Analyze™ کاهش کاذب وقتی افرادی که “تروجان?

به عنوان پايگاه ژنوم شامل نه تنها بد کد بلکه کد مشروع، چه فایل با تجزیه و تحلیل استفاده مجدد از کد و کد شباهت خوب یا بد ما می تواند شناسایی. از آنجا که 90 ٪ از کد آن در دیگر محصولات مایکروسافت دیده شده به عنوان مثال، اگر شما فایل را از مایکروسافت راه حل دیگری که یا سیستم های امنیتی ممکن است به خاطر رفتار مشکوک خیال، Intezer آن قانونی تشخیص دهند. بنابراین، ما کاهش زیادی نادرست از دیگر افرادی است که سیستم های امنیتی چون ما فقط شناسایی DNA که از فروشنده اعتماد .

در همیشه می گویند که اسکایپ در واقع ویروس keystrokes خود را ضبط و دوربین های جاسوسی ابزار شبیه است. بنابراین، در حالی که اسکایپ به نظر می رسد مانند آن رفتار حمام، آن را خوب به عنوان کد نشات گرفته از و متعلق به مایکروسافت می دانیم. بهترین تمثیل قادر به دیدن کسی که در خیابان با پوشیدن ماسک و حمل اسلحه است که به نظر می رسد و رفتار خطرناکی است. با این حال، اگر شما DNA خود را و آن را منطبق بر یک عامل سازمان سیا، سپس شما واقعا خوب است که او می تواند درک.

دیدی هر منبع حمله ransomware در آتلانتا در ماه مارس، دارید؟

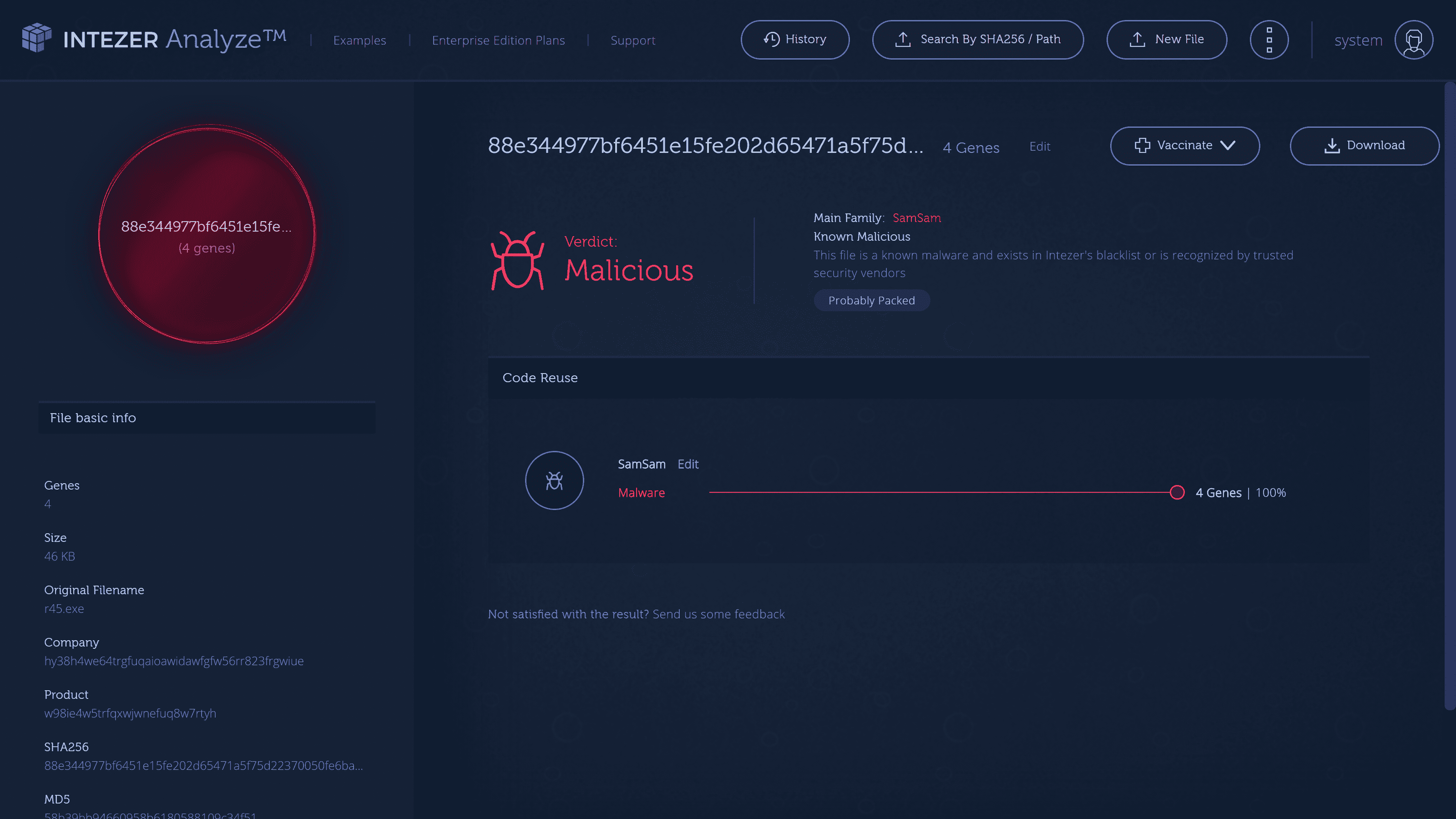

بله، در مورد cyberattack آتلانتا آنها صمصام که کد به اشتراک گذاشته شده با سایر فایل های ransomware به نام ransomware استفاده می شود. این تصویر نشان می دهد چگونه ما این فایل به رسمیت شناخته شده به عنوان مخرب، شناسایی منبع و چگونه نقشه برداری DNA ما این حمله می توانست مانع.