DNS از طریق این برنامه چگونه کار می کند؟ مثل کاربر کلیک لینک که می فرستد > Blokada درخواست DNS انتخاب شده > شما دریافت لینک هایی از DNS های ISP. من فقط می خواهم به اطمینان که من باید Dns های ISP است دور

موثر آن آگاهی آموزش امنیت برای کارمندان

دانلود ما گزارش عمق: راهنمای نهایی برای شرکت های امنیت فناوری اطلاعات فروشندگان

صرف نزدیک 100 تریلیون دلار سال در امنیت سایبری و با وجود آن را پیچیده امنیتی دفاع یک لین ضعیف k کارکنان باقی می ماند آسیب پذیری عمده.

بسیاری از حملات توسط فایروال ها و نقطه پایانی امنیت محصولات و راه حل های حفاظت پیشرفته تهدید متوقف اما نوعی scammers نگه گرفتن گذشته این و دیگر دفاع. به عنوان خسته کننده، به عنوان آن را گران درجه سازمانی امنیت راه حل های کاملا محافظت از داده های شرکت و کارگران شکست، تکنولوژی کاملا مقصر نیست. بررسی 2017 از فن آوری امنیتی اطلاعاتی نشان داد که تقریبا یک سوم (30 درصد) از کارکنان چه فیشینگ است نمی دانم. به مسائل بدتر، ransomware مفهوم ناشناخته به تقریبا دو سوم کارگران است.

چه کسی برای این دولت متاسفم امور است؟ کارفرمایان هستند، تا حدی.

چند سال پیش، همکاران مدیریت سازمانی (EMA) انجام یک نظرسنجی که یافت که بیش از نیم (56 درصد) از کارکنان آن کارمندان و متخصصان امنیت شمارش نیست آموزش آگاهی امنیت را دریافت کرده بود. و زمانی که آنها دریافت آموزش، هیچ تضمینی وجود ندارد که آن را نگه دارید وجود دارد. تنها حدود نیمی (48 درصد) گفت که سازمان آنها را اندازه گیری اثربخشی آموزش. https://o1.qnsr.com/log/p.gif?;

. اول، هر چند، بیشتر در خطرات امروز چهره کارگر معمولی دفتر را حس که خود بزرگترین آسیب پذیری های دروغ است.

امنیت بالا کارمند فیشینگ و ransomware

نگرانی خود را به عنوان ابزار بهره وری صندوق ایمیل به هر دو برکت و لعنت ثابت شده است.

در میان انواع حملات است که کارگران اغلب برای سقوط “فیشینگ فیشینگ نیزه یا whaling” شماره یک به گفته Dan Lohrmann ما که امنیت آگاهی آموزش دهنده امنیت مربی است.

“به یاد داشته باشید که فیشینگ با کلیک کردن بر روی لینک در ایمیل، بلکه از طریق رسانه های اجتماعی و حتی تماس های تلفنی مردم رخ می دهد,” گفت: Lohrmann. همچنین، مردم هنوز هم پیوست از غریبه ها باز هستند، وی افزود. مهندسی اجتماعی شامل اصل باهم با استفاده از پست الکترونیک و یا تماس تلفنی برای دسترسی به سیستم محافظت شده و یا اطلاعات از طریق فریب در حال اجرا. در مورد نیزه فیشینگ یا whaling هر دو شرایط برای بیشتر هدف تلاش در scamming افراد پر ارزش مهم مقدار قابل توجهی از تلاش می توانید بروید به قربانیان را فریب دهد.

لنس کجا Spitzner مدیر امنیت آگاهی در موسسه SANS هشدار داد که scammers مانند استفاده از مهندسی اجتماعی به قربانیان خود را توجه به پرش و گرفتن قلب مسابقه.

“شایع ترین تاکتیک سایبر حمله استفاده ایجاد احساس ضرورت، تزریق و یا عجله مردم به اشتباه” که در آن گفت: Spitzner. “این تماس تلفنی وانمود که در آن مهاجم به IRS بیان خود مالیات عقب افتاده است و شما حق دور پرداخت خواستن يا تظاهر به رئیس خود شما ارسال یک ایمیل فوری فریب شما را به اشتباه می تواند باشد.”

تحقیقات از Cofense خانه به برنامه شبیه سازی PhishMe نشان می دهد که کارگران تمایل به نگهبان خود را هنگامی که پول درگیر است.

از نيمه اول سال 2018 شبیه سازی تهدید فعال این شرکت نشان داد که که ‘متصل فاکتورها درخواست پرداخت’، “تایید پرداخت” و “اشتراک نوشتار” باقی می ماند مشکل برای کاربران برای اجتناب از گفت: جان رابینسون “Lex”, ضد فیشینگ و اطلاعات امنیتی استراتژیست که Cofense. او گفت: “این مدل شامل تبادل پول موضوع عاطفی متهم است که elicits پاسخ قوی”.

برخی از حمله بسیار برای سرقت اطلاعات ارزشمند اهمیتی نمی دهند. در عوض، آنها استفاده از نرم افزارهای مخرب است که فایل های قربانی را رمزگذاری می کند و آنها را نگه می دارد گروگان بدون همیشه انتقال داده ها. آنها باج برای کلید رمزنگاری است که بازیابی دسترسی به پرونده ها را از این رو ransomware مدت تقاضا.

بیش از یک چهارم (26 درصد) از ransomware حملات کاربران کسب و کار ضربه در 2017، بر اساس گزارش از آزمايشگاه Kaspersky بین سه ماهه دوم سال ۲۰۱۶ دوم و چهارم از 2017 کوچک و پرداخت بیش از $300 میلیون به ransomware حمله midsized و کسب و کار, بنابر یک بررسی از داده ها پشتیبان گیری متخصص Datto.

“Ransomware و فیشینگ کاربران رایج ترین حملات در حال سقوط، همچنان” مشاهده، راب کلاید، صندلی است ISACA و رئیس اجرایی امنیت ابر سفید. “علاوه بر این، اغلب آسان تر به حملات ransomware با استفاده از پول است که کانديداها.”

شیوه های حفاظت داده های خوب، ویژه حفظ پشتیبان گیری منظم باعث می شود ransomware بیشتر زحمت از حادثه cripplingly گران امنیت سایبری اگرچه فناوری اطلاعات امنیت تیم ها و مدیران خواهد شد به احتمال زیاد دست خود را کامل مطابق با اصول بهداشتی سیستم های آسیب دیده.

کارمند امنیت تاکتیک آگاهی است که کار

مانند نبرد دشوار بنظر می رسد اما راه های کسب و کار می تواند کارکنان خود را در برابر این اسلحه وجود دارد و استفاده از سایر روش های غیر مستقیم حمله اومدی کسب و کار از اطلاعات حساس و یا پول نقد خود را.

چه به نظر در هنگام ارزیابی امنیت آموزش آگاهی فروشنده و یا ایجاد برنامه های خود را در اینجا است.

1. شروع در روز اول

وقتی که می آید یک کارمند جدید پردازنده، آموزش امنیت به طور معمول برای پر کردن کاغذ بازی ساعت به محل کار و یک لپ تاپ صادر شدن قرار می گیرد صندلی. براندون Czajka، افسر ارشد اطلاعات مجازی است که معتقد است فن آوری Switchfast در کارکنان آماده برای تهدید امنیت سایبری آنها در طول هر روز کاری داده شده از لحظه ای که آنها قبول پیشنهاد کار روبرو می شوند.

وجود دارد چند امنیت آموزش بردار کردن موجود در بازار است که می تواند به راحتی به یک سازمان جدید استخدام onboarding فرایند گنجانیده شده و یا استفاده به عنوان وسیله مکرر در مقابل تهدید این در ذهن نگه داشتن، “Czajka گفت:”، اشاره کرد که بسیاری است که در این زمینه مشابه هستند.

2. سازمان دیده بان تهدید

چشم انداز امنیت سایبری می تواند تغییر شدت در هیچ زمان و در همه حال ظهور که چرا مهم است به استفاده از امنیت آموزش آگاهی فروشنده و یا خدمات است که انگشت خود را بر روی نبض بازار نگه می دارد به طوری که کارکنان باد نیست blindsided توسط آخرین اومدی.

“در نهایت، بهتر است برای انتخاب آموزش پلت فرم است که تعریف نه تنها نقض داده و چگونه پاسخ سازمان به آنها یادگیری از اشتباهات گذشته گذشته است-اما یکی که مواد آموزشی به نگه می دارد تا به امروز با نقض جدید را در زمان واقعی، گفت:”Czajka.

3. عمل می کند کامل شبیه سازی ها

استفاده می شود به تیز رفلکس هوایی خلبانان و پرسنل نظامی در شرایط چالش برانگیز و به آنها میآموزد که چگونه به پاسخ. آموزش امنیت اطلاعات مشابه می تواند کارکنان را به آخرین فریب و حملات، کمک به آنها برای محافظت در برابر رفتارهای مخاطره آمیز است که می تواند منجر به داده نقض قرار دهد.

رابینسون Cofense را از حامیان رویکرد “با انجام یادگیری” شبیه به تهدیدات امنیتی بلوک است که کارگران ممکن است در طول کار خود روبرو می شوند.

“این است بهترین انجام شده از طریق استفاده از شبیه سازی های تهدید فعال است که کاربر نهایی تجربه آنها را به یاد داشته باشید و عملیاتی جدید را ارائه; در مورد فیشینگ, اقدام جدید [the threat]، گزارش شده است “گفت: رابینسون. وی افزود: سازمان هایی که قادر به القای این طرز فکر از دست دادن توانایی “به آدرس و کاهش تهدید را در زمان واقعی”،.

4. توضیح دهید که چرا آموزش

با بازخورد فوری ارائه شده توسط شبیه سازی های امنیتی می تواند کمک به مفاهیم چوب است، اما شرکت در می رفتن بیشتر توسط آن که آموزش مهم است.

“کاربر تعامل بیشتر از رانده شفافیت در درون سازمان،” رابینسون می گفت. “به این منظور، آگاهی و آموزشی به وضوح نمای کلی چرا امنیتی مهم است هر دو در کار و در خانه باید. به عبارت دیگر، آموزش کارکنان را.”

5. رفع مشکل رمز عبور

ضعیف مورد استفاده مجدد قرار است و به راحتی حدس کلمه عبور ادامه به نقطه ضعف بزرگ امنیتی. مطالعه 2017 از اف امن در بر داشت که 30 درصد از مدیران اجرائی خدمات مرتبط به خود شرکت بود ایمیل هک و رمز عبور به بیرون درز. یکی دیگر از بررسی از Dashlane که نزدیک به نیمی در بر داشت (46 درصد) استفاده از کارکنان شخصی کلمه عبور برای محافظت از داده ها شرکت.

اجرای سیاست رمز عبور گام یک شرکت، به همراه چند فاکتور تأیید هویت را باید است.

ساخت کارمند امنیت آموزش جذاب

اگر می خواهید آگاهی امنیت کارکنان آموزش به کار شما نیاز به یادگیری چگونگی تعامل با مخاطبان خود را. اینجا چگونه.

بدانید که مخاطب شما

پیام رسانی مسائل و برنامه های آموزشی موثر خیاط مطالب خود را به مخاطبان خود را.

“پیام متفاوت برای گروه حسابرسان داخلی دولت از اتاق پر از COs از شرکت های بزرگ امنیتی مربی Lohrmann گفت:. دیگر عوامل در نظر گرفتن اصطلاحات اديان جذاب،، نظم در ظاهر می شود که سخنرانان یا مدرسان و موضوعاتی برای متهمان همراه با آماده شدن برای سوالاتی که مطرح می باشد.

ایجاد انگیزه برای تغییر

“این همه چیز در مورد درک فرهنگ و ارتباطات و احساسات، گفت:” کجا است ISACA را Spitzner. “متاسفانه، بسیاری از افراد فنی نیستند قوی در این زمینه; این که در آن شما نیاز مخابرات یا رشته های بازاریابی است.”

از بند باز کردن درونتان،

Droning مورد جنبه های فنی cyberattack راه یقین به از دست دادن علاقه کارمند است. به توصیه Lohrmann “مخاطبان داستان های cyberwar، دوست دارم”. “مردم یاد داستان بسیار بیشتر از آمار و ارقام.”

آموزش تعاملی را

جمعیت به کمک کارمندان حفظ مواد ارائه شده به آنها دریافت کنید. حداقل، درخواست برای نمایش دست و جلسات فلفل با سوال از مخاطبان بیشتر درگیر گفت: Lohrmann.

اقامت مربوط

تا کنون از باشگاه بدون یادگیری چیزی جدید راه رفتن? جلوگیری از این کار را با ارائه مطالب “در راه تازه با پیچ های جدید و آمار و ارقام و داستان، و غیره،” Lohrmann توصیه می شود. “ارائه بینش تازه و یا عملی راهنمایی که مخاطب حق دور می توانید پیاده سازی به کمک در خانه و کار.”

نتایج

تعیین کمیت نقطه در بالا بردن سطح آگاهی کارکنان امنیت اگر برنامه کوتاه در بخش “آگاهی” چیست؟

“شما نیاز به توانایی برای اندازه گیری تغییرات در رفتار و تاثیر کلی این تغییرات به اینکه سازمان خود” هشدار که در آن Spitzner.

موثر آنلاین آموزش

سری به تعلیمات خوب و موثر “مختصر مکرر و متمرکز بر روی یک موضوع واحد” نگه داشتن آن است، گفت: Lohrmann. علاوه بر این، آن را باید مداوم به کمک کاربران نگه دارید تا با آخرین روند. برخی از تم های فوق نامزد آن نیز جذاب و سرگرم کننده و تعاملی باید.

Intezer تجزیه و تحلیل کد مورد استفاده مجدد قرار موثر تشخیص بین مشروع و Malicious

با صدها نفر از فایل های ناشناخته و کاذب بسیاری-از افرادی که در انجام تجزیه و تحلیل حافظه و حفاظت در برابر نرم افزارهای مخرب fileless برخی از نمایندگی بزرگترین چالش های سازمان های امروز روبرو هستند. Intezer Analyze™ تشخیص سریع مخرب و تجزیه و تحلیل توسط شکستن کد هر فایل ناشناخته و مقایسه آن “ژن” به همه قبلا دیده می شود کد، مشروع و مخرب را فراهم می کند.

لطفا به ما بگویید کمی درباره خود پس زمینه و موقعیت کنونی آن Intezer.

قبل از تاسیس Intezer در سال 2015 من سر بزنید نیروی دفاع اسرائیل (حادثه پاسخ تیم) که در آن من با حمایت ملت حملات روزانه پرداخته بود. وظایف من شامل پاسخ به این حملات، پزشکی قانونی، تجزیه و تحلیل بدافزار و غيره.

امروز بزرگترین تهدید امنیت سایبری و بزرگترین چالش هایی را برای شناسایی تهدیدات قبل از حمله چه هستند؟

بزرگترین تهدید آن cyberattacks است که هر صدایی را تولید نمی شوند. Cyberattacks های یواشکی طوری که آنها قادر به جلوگیری از تشخیص توسط بسیاری از راه حل های امروز در دسترس هستند که آنها هر ناهنجاری و یا رفتار عجیب و غریب ، حاضر نیست. در این حملات بسیار یواشکی fileless مخرب و حملات در حافظه است.

Fileless کد مخرب چیست؟

حملات fileless ها بسیار پیچیده هستند. وقتی کسی به شما می فرستد فایل، شما آن را بر روی کامپیوتر خود و دیسک ببینید. با این حال، وجود دارد راه را برای حمله به اجرای قطعه کد به طور مستقیم در حافظه به طوری که شما هر نوع فایل را نمی بیند. این نوع از کدهای مخرب “fileless” است که گاهی از طریق فایل ظرفیت ترابری “قطره چکان” است که خود را حذف می کند پس از آن اجرا می شود این کد های مخرب در حافظه تحویل داده می شود.

چه تکنولوژی شما را برای محافظت در برابر این حملات یواشکی توسعه داده اند?

Intezer Analyze™ می تواند هم شناسایی و تجزیه و تحلیل تهدیدات اینترنتی را بدون در نظر گرفتن چگونه فایل نمایان رابطه با رفتار فعلی شبکه خود را. رویکرد ما به دنبال در چگونه فایل ها ، رفتار است که می تواند فریب خورده یا spoofed اما تا نگاهی به ریشه های فایل. حتی اگر این بدافزار خیلی یواشکی است که هر صدایی را تولید نمی کند، بنابراین ما هنوز آن توسط ردیابی ریشه کد آن شناسایی می.

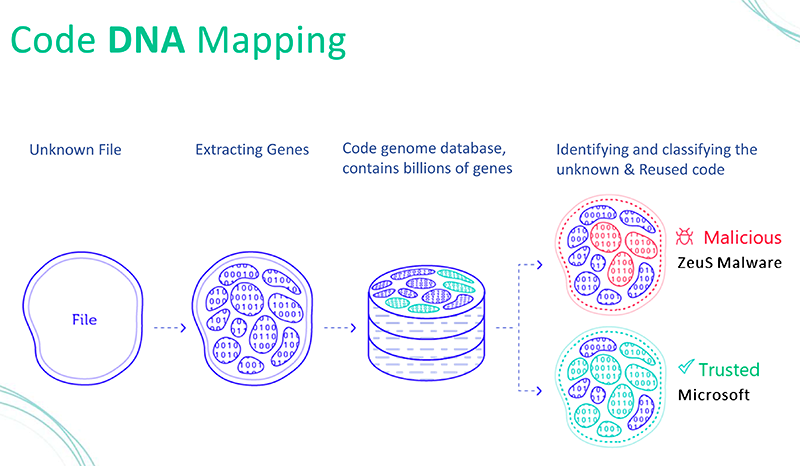

استفاده از اصطلاحات “DNA” و “ژن” و “کد ژنوم پایگاه داده خود را” در زمینه Intezer Analyze™ را توضیح دهد.

رویکرد ما در واقع بسیار شبیه به نقشه برداری DNA زندگی واقعی است. ما می توانید هر فایل و یا نرم افزار است که در سازمان شما در حال اجراست و آن را به قطعات کوچک بسیاری از از کد دودویی کالبدشکافی ما به نام “ژن” ما سپس جستجو و شناسایی جایی که ما هر یک از ژن های آن در گذشته دیده می شود . اگر شما یک فایل است که شما هیچ چیز، ما می تواند به شما هشدار در مورد به عنوان مثال، هنگامی که ما می بینیم یک قطعه کد است که از نرم افزارهای مخرب شناخته شده و یا تهدید شناخته شده بازیگران استفاده مجدد قرار. پس نه تنها ما می توانید تعیین که آیا فایل خوب یا بد، اما در اکثر موارد، ما می تواند شناسایی cyberattack خاص است. https://www.intezer.com/

مزایای قادر به شناسایی منبع کد مخرب چیست؟

دو دلیل اصلی. یکی که اگر شما می دانید که در آن یک قطعه از نرم افزار نشات گرفته است، حتی اگر آن چیز خاصی انجام نشده است، اما هنوز هم آن را از بازیگر خطر خاص آمد، به نتیجه گیری است که این فایل بد است.

ثانیا، می تواند شما را در درک آنچه شما در برخورد با کمک. به عنوان مثال، اگر شما می دانید که شما در برخورد با آپارتمان و یا یک بازیگر تهدید پیشرفته، سپس پاسخ خود را خواهد بود قابل توجهی متفاوت از اگر شما بودند در برخورد با فقط کلاهبرداری اینترنتی مشترک. بنابراین، با تمرکز بر و شتاب پاسخ است مقدار بسیار قابل توجهی از درک ریشه های کد در فایل دریافت می کنید.

بنابراین، شما دائما تجزیه و تحلیل فایل و اضافه کردن به بانک اطلاعاتی ژنوم به عنوان تهدیدات جدید شناسایی می شوند؟

درست. ایده این است که ایجاد این پایگاه داده بزرگ از همه ژن تمام قطعه کد در جهان نرم افزار مشروع و مخرب به طوری که ما می توانید استفاده مجدد از کد و کد شباهت در فایل های ناشناخته و یا مشکوک تشخیص است. درست مثل گوگل وب سایت های بیشتر و بیشتر باید هر روز را فهرست بندی کنید، ما باید بیشتر نرم افزار ها و نرم افزارهای مخرب بیشتر هر روز تا شاخص پایگاه ما حال رشد است.

شما می دانید چیزی شگفت انگیز است که همه reuses کد. حتی زمانی که مایکروسافت ایجاد یک محصول جدید، به آنها استفاده مجدد کد. بنابراین، نرم افزار واقعا تکاملی در موارد قانونی و مخرب است.

این مفهوم است که به تکنولوژی بسیار موثر حتی متوسطی پایگاه داده که همه تهدید را شامل است و یا نرم افزار در جهان که از ارزش بزرگ است.

سپس قادر به شناسایی صفر روز حملات هستید؟

کاملا. از آنجا که این تهدیدات پیچیده یواشکی است که آنها را به دور زدن امروز نسل بعدی راه حل های مدیریت در واقع صفر روز حملات ما نقطه شیرین هستند. تصور کنید شما بازیگر تهدید پیچیده است که حدود ده سال توسعه کد خود را برای نرم افزارهای مخرب و حملات اینترنتی هیجان زده است. شما واقعا نمی تواند ده ها سال توسعه به سطل زباله پرتاب و شروع از ابتدا هر زمان.

به عنوان مثال بسیار خوبی WannaCry ترین ransomware تا کنون ایجاد شده که سال گذشته میلیون ها کامپیوتر در سراسر جهان آلوده است. ما اولین شرکت در جهان برای شناسایی این تهدید به عنوان منشاء در کره شمالی شد. این است زیرا ما در بر داشت قطعه از کد DNA داخل WannaCry که ما شناخته شده به عنوان کد تنها در نرم افزارهای مخرب قبلی کره شمالی سرچشمه گرفته بود. “WannaCry هر چند کد مخرب مورد استفاده مجدد قرار است نوآوری ما در اینجا است.

ممکن نیست که نه تهدید بازیگر از کره شمالی استفاده مجدد از WannaCry دانستن که تجزیه و تحلیل کد سرزنش عضوی که کره شمالی کد می تواند?

این سوال بزرگ است! استفاده مجدد از کد مخرب کره شمالی مهاجم دیگر کد منبع واقعی نیاز دارید. عملا غیر ممکن است به استفاده مجدد از کد دودویی ، به طوری که آنها نیاز به دولت کره شمالی مزدور سرقت کد منبع خود را، و سپس آن را recompile با تغییرات خود را است. بنابراین، این سناریو بسیار بسیار بعید است.

شما ما نمونه ای از نقشه برداری DNA Analyze Intezer™ را در عمل نشان می دهد؟

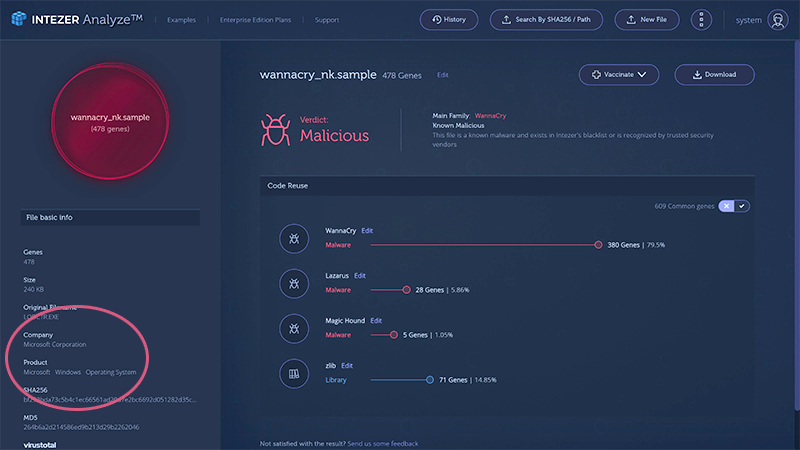

یک مورد از یک فایل مشکوک است که ادعا می شود فایل های ویندوز است. بلافاصله پس از آپلود در پرونده و DNA تجزیه و تحلیل، شما می توانید ببینید ما 462 استخراج ژن و یا تکه های کوچک از کد است.

hideRibbon https://analyze.intezer.com/#/files/bf293bda73c5b4c1ec66561ad20d7e2bc6692d051282d35ce8b7b7020c753467? = درست

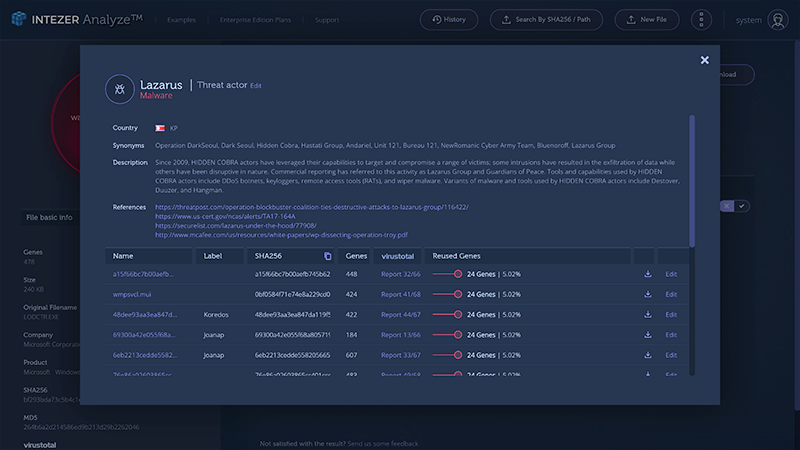

در طرف راست صفحه نمایش است که در آن سحر و جادو اتفاق می افتد و DNA نقشه برداری صورت می گیرد. اول، ما یک ژن واحد از مایکروسافت معنی هیچ کدام از کد در این پرونده تا کنون در محصول مایکروسافت استفاده می شود را ببینید. که ما حق دور که این می تواند فایل های ویندوز می گوید. ما همچنین می دانیم که تقریبا 80% از کد در این پرونده در تنوع قبلی WannaCry دیده شده است. در حال حاضر جالب ترین چیز است که تقریبا 6% از کد یا ژن های 26 قبلا در لازاروس بازیگر تهدید کره شمالی است که هک سونی در 2009 استفاده شد. بنابراین، شما می بینید که سال پس از حمله مخرب کد اصلی هنوز هم به ایجاد تروجان جدید استفاده می شود.

چگونه می کند Intezer Analyze™ کاهش کاذب وقتی افرادی که “تروجان?

به عنوان پايگاه ژنوم شامل نه تنها بد کد بلکه کد مشروع، چه فایل با تجزیه و تحلیل استفاده مجدد از کد و کد شباهت خوب یا بد ما می تواند شناسایی. از آنجا که 90 ٪ از کد آن در دیگر محصولات مایکروسافت دیده شده به عنوان مثال، اگر شما فایل را از مایکروسافت راه حل دیگری که یا سیستم های امنیتی ممکن است به خاطر رفتار مشکوک خیال، Intezer آن قانونی تشخیص دهند. بنابراین، ما کاهش زیادی نادرست از دیگر افرادی است که سیستم های امنیتی چون ما فقط شناسایی DNA که از فروشنده اعتماد .

در همیشه می گویند که اسکایپ در واقع ویروس keystrokes خود را ضبط و دوربین های جاسوسی ابزار شبیه است. بنابراین، در حالی که اسکایپ به نظر می رسد مانند آن رفتار حمام، آن را خوب به عنوان کد نشات گرفته از و متعلق به مایکروسافت می دانیم. بهترین تمثیل قادر به دیدن کسی که در خیابان با پوشیدن ماسک و حمل اسلحه است که به نظر می رسد و رفتار خطرناکی است. با این حال، اگر شما DNA خود را و آن را منطبق بر یک عامل سازمان سیا، سپس شما واقعا خوب است که او می تواند درک.

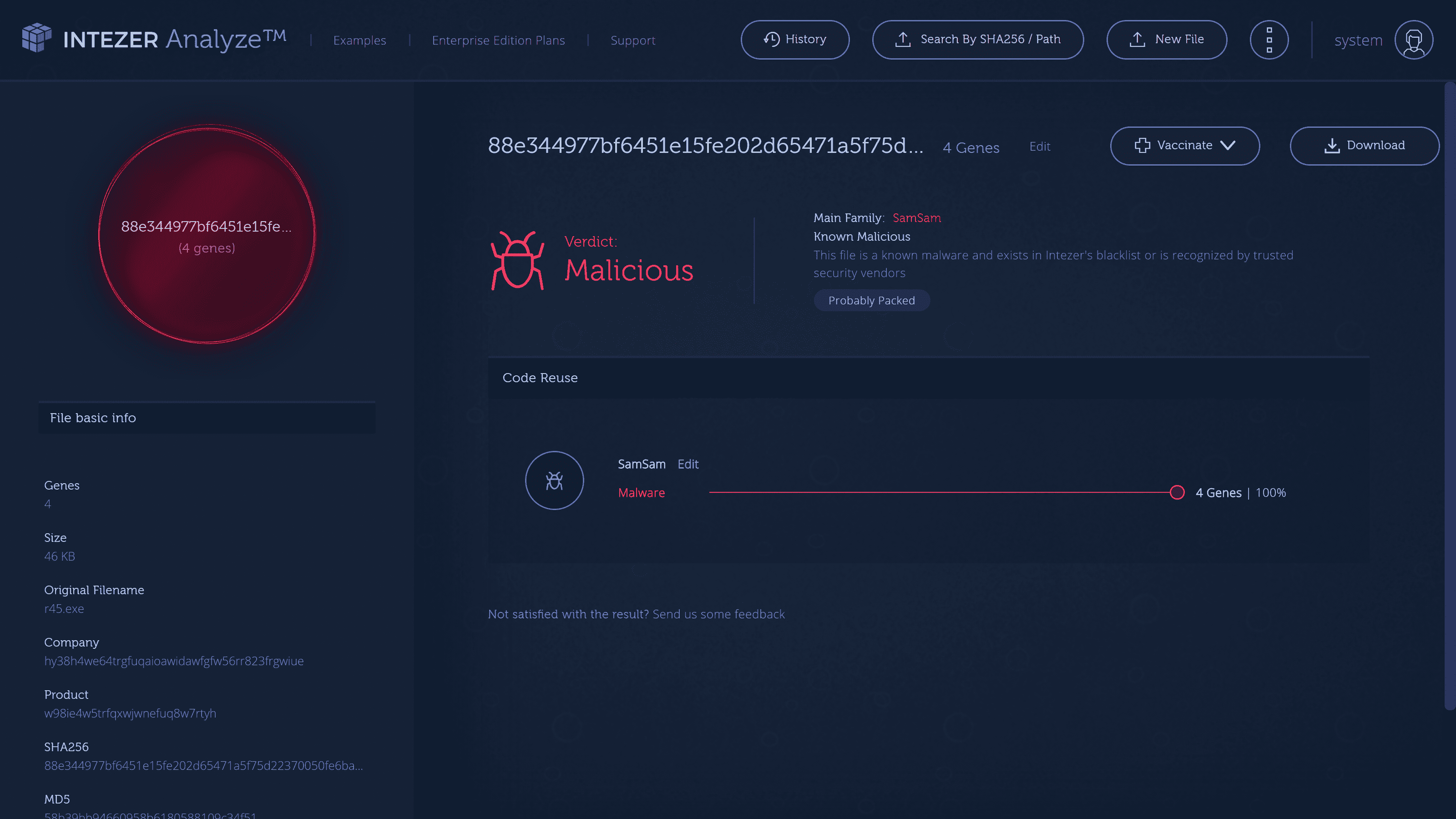

دیدی هر منبع حمله ransomware در آتلانتا در ماه مارس، دارید؟

بله، در مورد cyberattack آتلانتا آنها صمصام که کد به اشتراک گذاشته شده با سایر فایل های ransomware به نام ransomware استفاده می شود. این تصویر نشان می دهد چگونه ما این فایل به رسمیت شناخته شده به عنوان مخرب، شناسایی منبع و چگونه نقشه برداری DNA ما این حمله می توانست مانع.

چگونه موثر tls سردابه که بلوک ISP VPN انین رویداد است؟ موثر تر از تونل SSL است؟

چگونه موثر tls سردابه که بلوک ISP VPN انین رویداد است؟ موثر تر از تونل SSL است؟