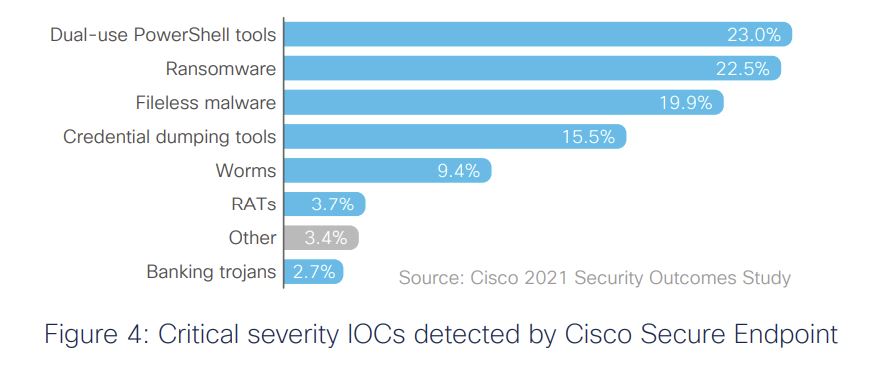

طبق یک مطالعه تحقیقاتی سیسکو که امروز در کنفرانس RSA منتشر شد ، PowerShell منبع بیش از یک سوم تهدیدهای حیاتی بود که در نیمه دوم سال 2020 شناسایی شده بود.

گروه برتر تهدیدات شناسایی شده در نقاط انتهایی توسط Cisco Secure Endpoint ابزاری با کاربرد دوگانه بود که برای کارهای بهره برداری و پس از بهره برداری استفاده می شد. سیسکو در این گزارش اشاره کرد ، PowerShell Empire ، Cobalt Strike ، PowerSploit ، Metasploit و سایر ابزارهای این چنینی کاربردهای قانونی دارند ، اما آنها نیز بخشی از جعبه ابزار مهاجمان شده اند. چنین شیوه های "زندگی در خارج از کشور" می تواند هنگام استفاده از ابزارها یا کد های خارجی برای به خطر انداختن سیستم ها ، از شناسایی جلوگیری کند.

در وهله دوم ، باج افزار بود و احتمالاً پس از هک اخیر Colonial Pipeline نیازی به اظهارنظر بیشتر نیست.

سومین مورد بیشتر گروه شاخص حیاتی سازش (IoC) شناسایی شده بدافزار بدون فایل بود – همچنین تهدید مشترک PowerShell. این نوع بدافزار از فایلهای اجرایی استفاده نمی کند و هیچ امضایی ندارد ، بنابراین تشخیص آن را به چالش می کشد. بدافزار بدون پرونده اغلب از طریق تزریق فرآیند مشکوک و فعالیت رجیستری خود را نشان می دهد. انواع بدافزارهای بدون پرونده شامل Kovter ، Poweliks ، Divergent و Lemon Duck.

همچنین ابزارهای استفاده دوگانه چهارمین تهدید رایج را بر عهده داشتند: تخلیه اعتبار نامه ، که توسط هکرها برای تراشیدن اعتبار ورود به سیستم از یک ماشین در معرض خطر استفاده می شود. معمول ترین ابزار شناسایی شده Mimikatz بود که Cisco Secure Endpoint اطلاعات مربوط به تخلیه اطلاعات را از حافظه گرفت.

این چهار دسته مسئول بیش از 80 درصد IoC های مهم هستند. بقیه شامل تهدیداتی مانند کرم ها ، تروجان های دسترسی از راه دور (RAT) و تروجان های بانکی با ترکیبی از بارگیری کننده های مختلف ، پاک کننده ها و روت کیت ها است.

"بر اساس تحقیقات سیسکو ، PowerShell منبع بیش از یک سوم موارد مهم است. Gedeon Hombrebueno ، مدیر محصولات Endpoint Security برای Cisco Secure ، خاطرنشان كرد: "

محافظت از PowerShell در برابر هكرها

Hombrebueno به eSecurity Planet گفت كه برای" لایه لایه "لازم است PowerShell و سایر ابزارها و برنامه های کاربردی:

- استفاده از چندین روش پیشگیری برای متوقف کردن حملات تزریق حافظه که می توانند با سو explo استفاده از آسیب پذیری ها در برنامه ها و فرایندهای سیستم عامل به نقاط انتهایی نفوذ کنند

- محافظت در برابر حملات مبتنی بر اسکریپت برای جلوگیری از بارگیری برخی DLL ها توسط برخی معمولاً از برنامه های دسک تاپ و فرآیندهای کودک آنها استفاده می شود

- با استفاده از تجزیه و تحلیل رفتاری برای مطابقت دادن جریان سوابق فعالیت با مجموعه ای از الگوهای فعالیت ck برای محافظت در برابر سو mal استفاده از ابزارهای موجود در زمین

- اجرای جستجوی پیچیده و نظارت بر فعالیت PowerShell در نقاط انتهایی برای دستیابی به دید عمیق تر از آنچه برای هر نقطه پایانی اتفاق افتاده است

- اعمال اقدامات پاسخ یک کلیک یا خودکار برای رفع مشکل

Hombrebueno گفت Cisco Secure Endpoint می تواند به همه این اقدامات "بدون پیچیدگی بیشتر" کمک کند.

Cisco Secure Endpoint یکی از برترین محصولات تشخیص و پاسخ به نقطه پایانی (EDR) ماست. ابزارهای EDR عموماً در برابر حملات PowerShell م effectiveثر هستند.

همچنین نگاه کنید به: MITER Protection Testshed New Light on Endpoint Security

How To Secure PowerShell

مرکز امنیت اینترنت تعدادی از اقدامات مدیران را برای کمک به امنیت ارائه می دهد. PowerShell ، ابزار مدیریت رابط خط فرمان مایکروسافت برای ویندوز و ویندوز سرور.

اول ، فقط سرپرستان شبکه و سایر طرفداران فناوری اطلاعات به دسترسی به ابزار رابط خط فرمان Microsoft نیاز دارند ، بنابراین اجرای آن را جلوگیری یا محدود کنید و اجرای اسکریپت های امضا شده را مجاز کنید. فقط. مدیریت از راه دور ویندوز را در حالی که در آن هستید غیرفعال یا محدود کنید.

CIS شامل یک آموزش برای مدیریت اجرای اسکریپت در تنظیمات خط مشی گروه است.

برای روشن کردن اجرای اسکریپت در تنظیمات Group Policy:

- روی منوی شروع کلیک کنید> صفحه کنترل> سیستم و امنیت> ابزارهای مدیریتی

- ایجاد یا ویرایش اشیا Policy خط مشی گروهی> Windows PowerShell> روشن کردن اجرای اسکریپت

برای روشن کردن تنظیمات سیاست اجرای اسکریپت:

- غیرفعال کردن روشن کردن اجرای اسکریپت به معنای انجام اسکریپت ها است اجرا نمی شود و PowerShell غیرفعال است

- اگر روشن کردن اجرای اسکریپت را فعال کنید ، می توانید خط مشی اجرا را انتخاب کنید فقط اسکریپت های امضا شده را مجاز کنید

فروشنده مدیریت ریسک دیجیتال Digital Shadows همچنین چندین نکته امنیتی PowerShell را ارائه می دهد ، از جمله استفاده از حالت زبان محدود .

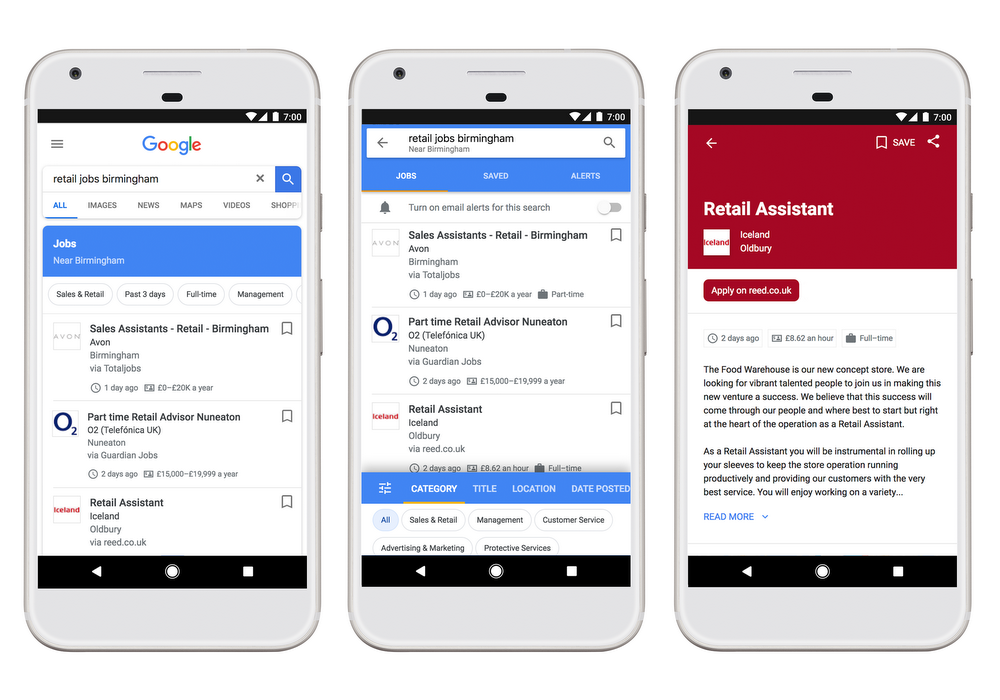

18 ژوئیه تا سال 2018 (7:45 صبح به وقت شرق): اتحادیه اروپا (EU) است رسما دست گوگل مجازات 4.34 میلیارد یورو برای اجرای آنتی تراست نقض. اتحادیه اروپا آمار گوگل با شکستن رکورد جهانی زیبا پس از بررسی شیوه های خود را با توجه به برنامه و بسته بندی خدمات بر روی پلت فرم آندروید. کمیسیون اتحادیه اروپا رقابت مارگریت Vestager اواخر زیر صدای جیر جیر در مورد این موضوع: خوب گردان €4.34 دو @Google برای 3 نوع محدودیت های غیر قانونی در استفاده از آندروید. به این ترتیب آن تسلط خود موتور جستجو سمان است. انکار فرصتی برای نوآوری و رقابت در شایستگی رقبای. قوانین آنتی تراست اتحادیه اروپا است. @Google در حال حاضر برای جلوگیری از آن است — مارگریت Vestager (@vestager) 18 ژوئیه تا سال 2018 گوگل گزارش داده شده 90 روز اصلاح حامل و قراردادهای OEM به پیروی از قوانین اتحادیه اروپا، که می تواند به معنای آن سازندگان گوشی های هوشمند است که با استفاده از گوگل بزرگ بازی دیگر عبارتند از محصولات گوگل (مانند کروم) پیش فرض بر روی گوشی های خود را نیاز. ما به گوگل در این موضوع دست ام و این پست به روز رسانی ما باید پاسخ را دریافت کنید. پوشش قبلی ژوئیه 18، 2018 (06:16 صبح به وقت شرق): اتحادیه اروپا (EU) خوب خواهد شد گوگل حدود 4.3 میلیارد یورو (~ 5 تریلیون دلار) در مجازات های آنتی تراست بعد از امروز با توجه به گزارش از بلومبرگ . با استناد به “فرد آشنا با تصمیم اتحادیه اروپا” بلومبرگ گفت: کمیسیون اروپا رقابت مارگریت Vestager Sundar Pichai مدیر عامل گوگل از تصمیم در تماس روز گذشته مطلع. وحی زیر بررسی اتحادیه اروپا به گوگل آندروید مورد نیاز صدور مجوز ها و قراردادهای خود را با حامل. به بررسی مقررات قرارداد مورد قبل از نصب نرم افزار گوگل و خدمات در تلفن های غیر Google و همچنین گفته incentivizing استفاده انحصاری محصولات خود گفته است (اطلاعات بیشتر در مورد که در ما پوشش قبلی). مقاله مرتبط این رقم 4.3 میلیارد یورو در تنظیم یک رکورد جدید برای زیبا آنتی تراست بودن مجازات بالاترین از 2.4 میلیارد یورو (~ 2.7 میلیارد دلار) کمیسیون اروپا جریمه گوگل سال گذشته. گوگل برای آن اختصاصی گوگل خرید مقایسه ابزار دادن مزیت غیرمنصفانه نسبت به رقابت در رتبه بندی موتور جستجو آن جریمه شد. اگر 5 تریلیون دلار پول برای هر کسی زیادی گوگل بدون شک سرعت از جریمه بازیابی خواهد بود. گوگل حدود 30 میلیارد دلار درآمد در هر سه ماهه در حال حاضر و آن شرکت مادر، حروف الفبا، بیش از بیش از 100 تریلیون سال گذشته تبدیل می کند. چه می توانست اثر بارگذاری بیشتر در گوگل کسب و کار اگر قوانین اتحادیه اروپا که سازندگان گوشی های هوشمند دیگر نیاز به نصب محصولات Google در گوشی خود را به منظور دسترسی به نرم افزار فروشگاه بازی گوگل از پیش است. خوب قرار است در ظهر امروز اعلام می شود. به گوش باشید.

در سال 1999، اریک ریموند ابداع اصطلاح “لینوس” قانون”که که داده کافی کره چشم تصریح، تمام اشکالات هستند شا جازه. قانون لینوس نام افتخار خالق لینوکس لینوس توروالدز برای نزدیک به دو دهه توسط برخی به عنوان دکترین به توضیح دهید چرا نرم افزار منبع باز باید امنیت بهتر استفاده شده است. در سال های اخیر پروژه های متن باز و کد چند مسائل امنیتی را تجربه کرده اند اما این بدان معنا است قانون لینوس معتبر نیست? با توجه به درک Hohndel معاونت و رئیس بخش منبع باز که VMware قانون لینوس هنوز کار می کند اما مسائل توسعه نرم افزار بزرگتر وجود دارد که تاثیر هر دو باز کردن منبع و همچنین به عنوان کد منبع بسته است که از اهمیت مساوی یا بیشتر. گفت: “من فکر می کنم که در هر مدل توسعه امنیت همیشه یک چالش است،” Hohndel. https://o1.qnsr.com/log/p.gif?;

= Hohndel گفت: توسعه دهندگان هستند که به طور معمول با نوآوری و figuring چگونه چیزی کار و امنیت نیست همیشه اولویت آن باید باشد. گفت: “من فکر کنم امنیت است که نه چیزی است که ما باید فکر می کنم از به عنوان منبع باز در مقابل مفهوم منبع بسته، اما به عنوان یک صنعت Hohndel. به نظر Hohndel را سوال کلیدی در مورد مدل های توسعه نرم افزار نیست اما نه مورد نیاز طراحی معماری که نرم افزار انعطاف پذیر تر می سازد. برای VMware به طور خاص، شرکت صرف نگاه کردن به سطوح حمله زمان زیادی گفت. به عنوان مثال، با PKS (سرویس ظرف محوری)، است که توزیع ظرف Kubernetes ارکستراسیون جزء اصلی VMware مبتدی است. با مبتدی، Hohndel سازمان می تواند به بخش شبکه کاهش سطح حمله گفت. Hohndel گفت: زمانی که کره چشم چند ایده است که چشم های بسیاری می سازد تمام اشکالات سطحی تنها با این نسخهها کار. بنظر Hohndel در روند توسعه هسته لینوکس مثال خوبی از یک پروژه متن باز است که در واقع کد مناسب بررسی انجام شده است. “آیا منبع باز است یا نه، یکی از بزرگترین چالش هایی را برای هر محصول نرم افزار به داوران مجرب به اندازه کافی به مطمئن شوید که شما با سرعت نوآوری غرق نیست و شما نیاز به زمان برای بررسی کد مناسب و معقول در واقع انجام است ، “Hohndel گفت. سازمان دیده بان فیلم کامل مصاحبه با درک Hohndel زیر و ببینید برای اطلاعات بیشتر در مورد امنیت ظرف ترین امن ظرف رهبر، Kubernetes یا ازدحام Docker چیست? شان مایکل Kerner سردبیر ارشد در eSecurityPlanet و InternetNews.com است. او به دنبال در توییتر @TechJournalist. سلام، من خریداری Mullvad چند روز قبل اما با استفاده از پل + سرور است بسیار کند (من گرفتن بهتر نتیجه با استفاده از کامل حریم خصوصی Neurorouting، اما من می خواهم برای رفتن به Mullvad به هر حال)، من می دانم اگر کسی یک ابزار (منبع باز در صورت امکان) که در آن در اتصال به 2 و یا دیگر. پس من تنظیمات ovpn می multihop و دریافت نتیجه بهتر از ssh پل یا shadowsocks با استفاده از. ممنون! اگر یک بلندگوی بلوتوث دو بهتر صدا، خیلی خوب. و سه صدا حتی بهتر، و فکر می کنید. این زبان ارائه “حالت حزب” آن را به مرده ساده به جفت بلندگو برای پخش قدرتمند. در اینجا این است که تراکم های بالا ما. بخشی از جدیدتر بلوتوث استانداردهای “حزب حالت” اجازه می دهد تا منبع صدا مانند تلفن شما برای ارسال سیگنال های صوتی بی سیم آن به گیرنده های متعدد در یک بار. این بدان معناست که تنها برخی از مدل های اخیر مجلس به این کار می تواند و نه همه آنها که تابع خاص پشتیبانی: آن به طور کلی از طریق جداگانه تولید کننده عرضه حدود متاسفانه، که بدان معنی است که می تواند بلندگوهای بلوتوث به دست آورد به طور کلی تنها جفت با مدل های مشابه از تولید کننده همان. یک راه جایگزین برای رسیدن به این است که تکیه بر تولید کننده تنها از طریق بلندگوهای “هوشمند” با استفاده از سیستم Wi-Fi متصل مانند آمازون الکسا یا گوگل Chromecast است. اما برای افرادی که می خواهید به ایجاد کردن بلندگوی بی سیم و همزمان سیستم بدون استفاده از پلت فرم خانه هوشمند (و یا استفاده از آن که، می گویند، ساحل و یا که در آن با استفاده از سیستم های خانه هوشمند است غیر عملی کمپینگ) حزب حالت مناسب کامل است. برای ترکیب ویژگی های طراحی جذاب و قیمت، شما این متوسط از لاجیتک گوش نهایی زیر نام تجاری ارائه ضرب نیست. شاسی ساده اما موثر ترکیبی درایور circularly قرار می گیرد و رادیاتور با دکمه های بزرگ، انگشت زیست کنترل و تنوع ترکیب رنگ و پارچه. UE در برنامه تلفن همراه اجازه می دهد تا اتصال به 150 تا مختلف رونق زبان که یک بار (بله، واقعا)، و شامل حالت “بلوک حزب” سه نفر ارسال می توانید موسیقی که یک بار و نگاهی که دی جی بازی می کند. Pluses دیگر عبارتند از: 15 ساعته باتری های قابل شارژ مقاومت در برابر آب IPX7 استاندارد صدا در هدفون و سه پایه سوار برای بند شامل قانون. 2 رونق حدود 100 دلار در رنگ های مختلف در دسترس است. اگر شما می خواهید صدا تر طراحی MEGABOOM درایور های بزرگتر و beefier و عمر باتری ساعت 20 با ویژگی های یکسان برای اطراف قیمت 160 دلار خیابان است. هنگامی که شما در زیر قیمت $70 نقطه شیب، کیفیت بلندگوهای تمایل به سخت برای پیدا کردن، نه به ذکر است سخنرانان با هر چیزی بیش از “آن موسیقی در آن فهرست را پخش می کند!” ویژگی های. نسوز خلاق را جز شاد است. علاوه بر پایه پخش بلوتوث و پورت aux سخنران اسلات کارت حافظه MicroSD بسته. بار کردن کارت با MP3s و شما می توانید آنها را در بلندگو با کنترل های موسیقی مانند MP3 پلیر قدیمی بدون صفحه نمایش بازی. پاداش خوبی برای چیزی پس ارزان است. و برای فقط سی دلار (بازار به عنوان قیمت تبلیغاتی در زمان نوشتن)، این پسر کوچک قطعا در سمت ارزان تر است. که جفت شدن آن به یک دیگر نسوز بلندگو که حداکثر محدود است رئیس مجلس نقل 24 ساعت با حرکت نزولی تنها اجرا می شود. اگر می خواهید یک گام کوچک کردن، به علاوه نسوز دو راننده و مقاومت در برابر چلپ چلوپ ضد آب IPX5 فقط 10 دلار بیشتر اما به هر دلیلی آن اسلات کارت حافظه MicroSD قطره اضافه می کند. وجود دارد مقدار زیادی از زبان که همان IPX7 آب مقاومت به عنوان Xtreme 2 — که 30 دقیقه آب در متر آب، توسط راه است. اما این بلندگو فربه شامل چند ویژگی های اضافی است که آن را بهتر به poolside یا یک سفر کمپینگ مناسب. اول، با آن بدن بزرگ بزرگ 10، 000mAh باتری، به اندازه کافی را برای اجرای بلندگو و تلفن خود را از طریق USB شامل پورت شارژ برای حداقل یک روز یا دو ترکیب می آید. دوم، بیرونی سایه بان و سردوشی سخت آن را همراه دستی برای هر پیاده راه دور و یا ممکن است برنامه ریزی شما دوچرخه سواری. که مدیریت مسکن بزرگ را در دو رادیاتور در دو طرف بسته، علاوه بر این دو tweeters و بلندگوهای دو دو. آن است تا با صدای بلند حتی حزب تابع حالت نیازی نیست ممکن است، اما اگر شما آن تا 100 دیگر بلندگوهای JBL بلوتوث از طریق تلفن همراه حدود این نسخه ارتقا یافته UE رونق 2 تغییرات بسیار کمی در مورد طراحی، اما می افزاید: در دست آزاد کنترل آمازون الکسا دستیار دیجیتال، چیزی است که نیاز به یک دستگاه خارجی در مدل قدیمی تر. انفجار هنوز هم می تواند کاملا به خوبی به عنوان بلندگوی بلوتوث تابع اما آن جفت شدن با زبان دیگر برای رویکرد کل خانه الکسا و Wi-Fi نیاز دارد. (توجه داشته باشید که زبان سری انفجار با سری رونق جفت نمی باشد.) بنابراین قطعا ارزش پول اضافی است اگر شما می خواهید برای اضافه کردن در ویژگی های کنترل هوشمند خانه ارتقا انفجار بسیار گران تر از 2 رونق نیست. و فقط به عنوان 2 رونق وجود دارد نیز مدل های badder و بزرگتر MEGABLAST با قيمت خیابان حدود 200 دلار در زمان نگارش نام. پایه شارژ اضافی را می توان برای هر دو یکی به سخنران های شیک، نیمه دائم هوشمند اضافه شده است. اگر شما خرید یک یا چند بلندگو به طور خاص به دو طرف، شانس شما نمی خواهد ذهن کمی تحریک بصری همراه با صوتی خود را دارد. و در آن حس 3 پالس بهترین در بازار است. دیگر سخنرانان است که چراغ های LED در زمان به موسیقی نبض را وجود دارد، اما 3 پالس بزرگ گدازه لامپ سبک صفحه نمایش دایره ای به راحتی نواز ترین دسته است. صد نفر از آنها تصور زننده، در همگام سازی ضربه با تشکر از برنامه تلفن همراه JBL و نیازی نیست هر چیز دیگری (ahem) “خود را افزایش تجربه”. بلندگو ارزان نیست که 200 دلار (یا 170 $ برای نسخه سفید در زمان نگارش)، اما همچنین شامل مقاومت در برابر آب IPX7 قابلیت بلندگو و 12 ساعت از عمر باتری. الفبای جدید باز منبع VPN از گوگل الفبای شرکت مادر منبع دفاع است اولین و تنها شرکت ارائه زمان واقعی راه حل SAAS که وب سایت های محافظت از آسیب پذیری های معرفی شده از طریق وب سایت زنجیره تامین. ما معاونت محصول مصاحبه و Avital Grushcovski به منظور درک مشکل با اسکریپت ها شخص ثالث چیست و چگونه از آن اجتناب شود می تواند بنیانگذاران. در اینجا این است که آنچه ما در بر داشت. سهم وب سایت های امروز به طور معمول کار با بسیاری از شخص ثالث فروشندگان اسکریپت یکپارچه بر روی وب سایت. این اسکریپت طراحی شده برای فعال کردن قابلیت های غنی از محتوا و ارائه اقدامات از وب سایت کارایی و بهره وری. این خدمات عبارتند از تجزیه و تحلیل ترافیک، تبلیغات، فوری پیام های خدمات و برنامه های رسانه های اجتماعی، و غیره. با این حال، آنها معرفی مشکل از آنجا که عملکرد آنها را خارج از محیط امنیت وب سایت است که در ارتباط بین کاربر و سرور وب سایت متمرکز شده است. این امنیت به طور کلی شامل فایروال ها و WAFs است که تمرکز بر حفاظت از طرف سرور جلسه وب سایت. این اسکریپت ها شخص ثالث خارج از این محیط امنیتی به کار گیرند و معرفی آسیب پذیری بسیار واقعی سمت سرویس گیرنده است که در حال حاضر خطاب است. این اسکریپت ها برای برقراری ارتباط با سرور از راه دور است که توسط شخص ثالث ارائه دهندگان خدمات، کاملا خارجی به زیرساخت های امنیتی سازمان های مدیریت طراحی شده است. برخی از نام های بزرگی شامل گوگل و فیس بوک, اما بسیاری از فروشندگان شخص ثالث کوچکتر ارائه قابلیت های جذابی است که بطور گسترده مستقر و افزایش تجربه وب و یا غنی سازی تجزیه و تحلیل. متاسفانه، زمانی که این فروشندگان شخص ثالث است به خطر بیافتد حملات حاصل به نوبه خود می تواند، سازش تمام سازمان هایی که خدمات فروشنده شخص ثالث این یکپارچه. بسیاری را دیده ایم و پیوستن به آخرین نمونه از این نوع حمله از جمله نقض 2018 آوریل ، بهترین خرید، سیرز و Kmart است که نشات گرفته از خدمت خطر بیافتد فروشنده شخص ثالث معتبر جاوا اسکریپت آنها تا به حال همه مستقر در آنها وب سایت. حجم قابل توجهی از اطلاعات کارت اعتباری که در هزینه های بازسازی قابل توجهی و آسیب اعتباری به این فروشندگان برجسته شده است به سرقت رفته. اگر منشاء جاوا اسکریپت اثرى در سطح دسترسی ندارد این را صفحه. آنها انواع که هر خط می توانید اضافه کردن/حذف داده ها از صفحه، انجام اقدامات ناخواسته و حتی سکته مغزی کلیدی را به عنوان کاربر ثبت. عدم کنترل بر چگونه طراحی جاوا اسکریپت به عملکرد را شخص ثالث JS بردارهای حمله به طور فزاینده ای محبوب برای هکرها. امروز در راه حل متمرکز اطراف “” “این مشکل پس از نقض. منبع دفاع می کرده کاملا جدید توجه واقع می شده روش معرفی تغییر پارادایم در جلوگیری از این نوع حمله در زمان واقعی از طریق اول از آن نوع جداسازي و تقسیم بندی تکنولوژی متمرکز است. منبع دفاع راه حل آزمایشی SaaS اجازه می دهد تا مدیران برای پیش فرض و یا سیاست های بسیار قابل تنظیم به هر شخص ثالث اسکریپت ها در صفحه وب خود را عامل. به عنوان مثال، تجزیه و تحلیل ابزار افزونه را می توان برای اطمینان از آن دسترسی فقط خواندنی به محتوای صفحه وب است کنترل می شود. این ابزار را باید تبدیل به خطر بیافتد اختصاص مجوزها از طریق سیاست دفاع منبع است.از اطمینان حاصل شود که فعالیت های مخرب مانند اضافه کردن محتوای ناخواسته پیشگیری نیست. به طور مشابه، خدمات آگهی یک بار محافظت شده توسط منبع دفاع تنها قادر به نمایش آگهی در مناطق تعیین شده خود و قادر به ایجاد هر گونه همپوشانی های مخرب فیشینگ است. منبع دفاع راه حل هدفمند برای استقرار و مدیریت سادگی ساخته شده بود. هوش ماشین به اسکریپت ها شخص ثالث است.از قوی تر است و سیاست های پیش فرض در خدمات شخص ثالث اختصاص می دهد. علاوه بر این، دولت جریان بسیار کم است، که نیاز به نظارت کمی فراتر از سیاست برای پذیرش تازه مستقر اسکریپت های شخص ثالث. یادگیری ماشینی تضمین می کند که این سیاست پیش فرض به طور کلی موثر است. با این حال، این سیاست ها در صورت لزوم سفارشی ممکن است. ما راه حل منبع دفاع به عنوان هر دو راه حل های امنیتی قانع کننده و همچنین ابزار enablement حیاتی کسب و کار را در نظر بگیرید. این اجازه می دهد تا سازمانها به استقرار ابزار شخص ثالث است که فعال کردن محتوای غنی و قابلیت به وب سایت خود را سریع و ایمن. اگر نگاه شما را در وب سایت های مالی ده سال پیش شما اسکریپت چند، اگر وجود داشته باشد، شخص ثالث در وب سایت شرکت عامل را ببینید. امروز، یکپارچگی شخص ثالث معمولا مستقر شد. بانک نمونه بیست تا چهل سوم حزب اسکریپت عامل به طور همزمان داشته باشد. امنیت همواره تیم مبارزه با چالش به سرعت فعال کردن قابلیت های این فروشندگان شخص ثالث در حالی که امنیت وب سایت. زیرا آنها در نظر آنها را امن تر سازمان های مالی اغلب به شخص ثالث خدمات بر روی وب سایت خود را از فروشندگان شناخته و تاسیس را انتخاب کنید. از آنجا که ابزار جدید ابتکاری اغلب نیاز به امنیت تمدید اعتبار سنجی و زمان به بازار را به خطر اندازد این درگیری بین تیم های بازاریابی و امنیت ایجاد می کند. برچسب مدیریت سیستم عامل بدون درز علاوه بر اسکریپت دو صفحات وب با یک رابط کاربری ساده را قادر می سازد. زمانی که موسسات مالی قرار دادن این ابزار در دست را اشتباه هدف افزایش بهره وری ممکن است در هزینه با توجه به قرار گرفتن در معرض غیر معتبر اسکریپت و ابزار سازمان دو معرفی. موسسات مالی حمايت منبع دفاع با اطمینان ابزار شخص ثالث به وب سایت خود را بدون افشای خود سازمان دو آسیب پذیری های معرفی شده توسط اسکریپت های خود را مستقر می. این ابزار می توانید پیاده سازی سریع و ایمن. منبع دفاع توصیه به درخواست بیشتر مورد توجه و سعی و کوشش دو آسیب پذیری های معرفی شده در صفحه مشتری (مرورگر) این سایت های در حال ظهور معاملات بزرگ در آنها ممکن و ممکن است باعث داشتن اسکریپت ها شخص ثالث unmanaged عامل در صفحات وب بدون بار بزرگ است. توصیه من خواهد بود یا اتخاذ یک راه حل است که می تواند مدیریت این اشخاص ثالث و یا آنها را تا حد امکان استفاده نکنید. من فکر نمی کنم اینترنت تنظیم باید. با این حال، این پاسخ بستگی به بحث “تنظیم”. خطر بزرگ است که مقررات ساده به سرعت تکامل به سانسور وجود دارد. که گفت: من معتقدم که وب سایت هایی که باید گرفته شده پایین و رفتار وجود دارد. از آنجا که شیب بسیار لغزنده است در برنامه های کاربردی مسدود کردن ISP است، ندارد. اما روشن است که نوعی اقتدار تحقیقی باید تامین مالی و پشتیبانی توسط دولت برای جلوگیری از برخی از مطالب تاسف و معامله است که توسط اینترنت unmonitored فعال است. راه اندازی سریع در حال رشد با اولین راه حل نوع آن است که بسیار قانع کننده و واقعی بردار تهدید که امروز تقریبا در هر سازمان با وب سایت ما. بسیاری از تعدادی نیاز به این راه حل را برجسته است. به این ترتیب، ما در خلبانان متعدد با سازمان های بزرگ چند ملیتی و فورچون 500 شرکت مشغول اند. آینده ما را منبع دفاع میکردند به حریم خصوصی و امنیت گسترش گسترش یکپارچگی و گسترش پشتیبانی از شرایط کلیدی مانند کسانی که در GDPR ببینید. ما در هدف اصلی ما از سازمان های کمک با کسب و کار ایمن enablement ثابت قدم باقی می ماند. ما قصد داریم به مقر جدید ما در ایالات متحده باز و برنامه به طور قابل توجهی رشد عملیات در آینده ای نزدیک.

گوگل ممکن است مجبور به پرداخت اروپا رکورد 5 تریلیون دلار بیش از شیوه های اندیشه بهترین منبع باز نرم افزار گوگل کروم

با چشم های بنابراین بسیاری باز منبع امنیتی بهتر است?

ما گزارش عمق: راهنمای نهایی برای امنیت فناوری اطلاعات فروشندگان هر برنامه منبع باز ویندوز با multihop ovpn پیکربندی?

بهترین “حالت حزب” بلوتوث بلندگو برای چند منبع گوش دادن-بررسی گیک

بهترین کلی حزب حالت سخنران: نهایی گوش رونق 2 (100 دلار)

بهترین بودجه حزب حالت سخنران: خلاق نسوز (30 دلار)

حزب بهترین حالت ناهموار سخنران: JBL 2 Xtreme (300 دلار)

بهترین “هوشمند” حزب حالت بلندگو وصل کنید: انفجار گوش نهایی ($ 110)

بهترین حزب حالت بلندگو برای دیوانه زیرزمین: JBL پالس 3 (170 دلار)

منبع جدید باز VPN از گوگل شرکت مادر

منبع کسب و کار شما دفاع از اسکریپت های حزب 3rd | vpnMentor

هدف اصلی شما این است که دفاع منبع?

چگونه گذر از آنالوگ به دیجیتال بازی برای موسسات مالی تغییر کرده است؟

بلوک زنجیره فناوری لون محبوبیت است، چگونه شما مالی کارآفرینان برای محافظت از اطلاعات کاربر خود را توصیه می?

به نظر شما اینترنت باید به تنظیم شده است؟ چگونه است؟

چه شما ما درباره برنامه های آینده منبع دفاع بگویید؟