در 12 مه ، رئیس جمهور ایالات متحده ، جو بایدن ، یک فرمان اجرایی برای بهبود استاندارد کشور در زمینه حفاظت از امنیت سایبری امضا کرد.

برای این منظور ، دستورالعمل اجرایی ، با عنوان "فرمان اجرایی در مورد بهبود امنیت سایبری ملت" ، اولویت امنیت بهتر برای شبکه های فدرال است. این مقاله همچنین افزایش اشتراک اطلاعات بین دولت و بخش خصوصی در مورد تهدیدات سایبری را بیان می کند و ظرفیت ایالات متحده را برای رسیدگی به حوادث سایبری در صورت وقوع افزایش می دهد.

در اینجا هر آنچه درباره این سفارش باید بدانید آورده شده است.

چرا دستورالعمل امنیت سایبر امضا شد؟

از هک SolarWinds گرفته تا حمله باج افزار اخیر Colonial Pipeline ، به طور فزاینده ای روشن شده است که هم دولت و هم بخش خصوصی سیستم ها در معرض تهدیدات سایبری و مجرمان هستند.

و با توجه به گستردگی دامنه این حوادث ، باید کاری کرد که از فراوانی و تأثیر آنها کاسته شود. دستورالعمل امنیت سایبر نشان دهنده تلاشی برای مدرن سازی امنیت سایبری کشور است تا از وقوع حوادث مشابه در آینده جلوگیری کند و آسیب های ناشی از تهدیدات سایبری در حال ظهور را محدود کند.

فرمان اجرایی امنیت سایبری چه کاری انجام می دهد؟

بنابراین ، دفاع امنیت سایبری کشور چگونه بهبود می یابد؟ دستورالعمل هفت گام اساسی را ترسیم می کند. این:

1. ارائه دهندگان خدمات را ملزم به اشتراک گذاری اطلاعات نقض

ارائه دهندگان فناوری اطلاعات به دلیل تعهدات قراردادی یا ترس از تبلیغات منفی ، اغلب تمایلی ندارند یا مایل نیستند اطلاعات تهدید را با دولت ارائه دهند. دستورالعمل اجرایی با تقاضای ارائه دهندگان خدمات برای به اشتراک گذاشتن اطلاعات نقض خاص ، این موانع را برطرف می کند. این شامل اطلاعاتی است که می تواند تهدیدهای شبکه های دولتی را شناسایی کند.

2. فن آوری دولت فدرال و فرآیندهای امنیت سایبری را مدرنیزه كنید

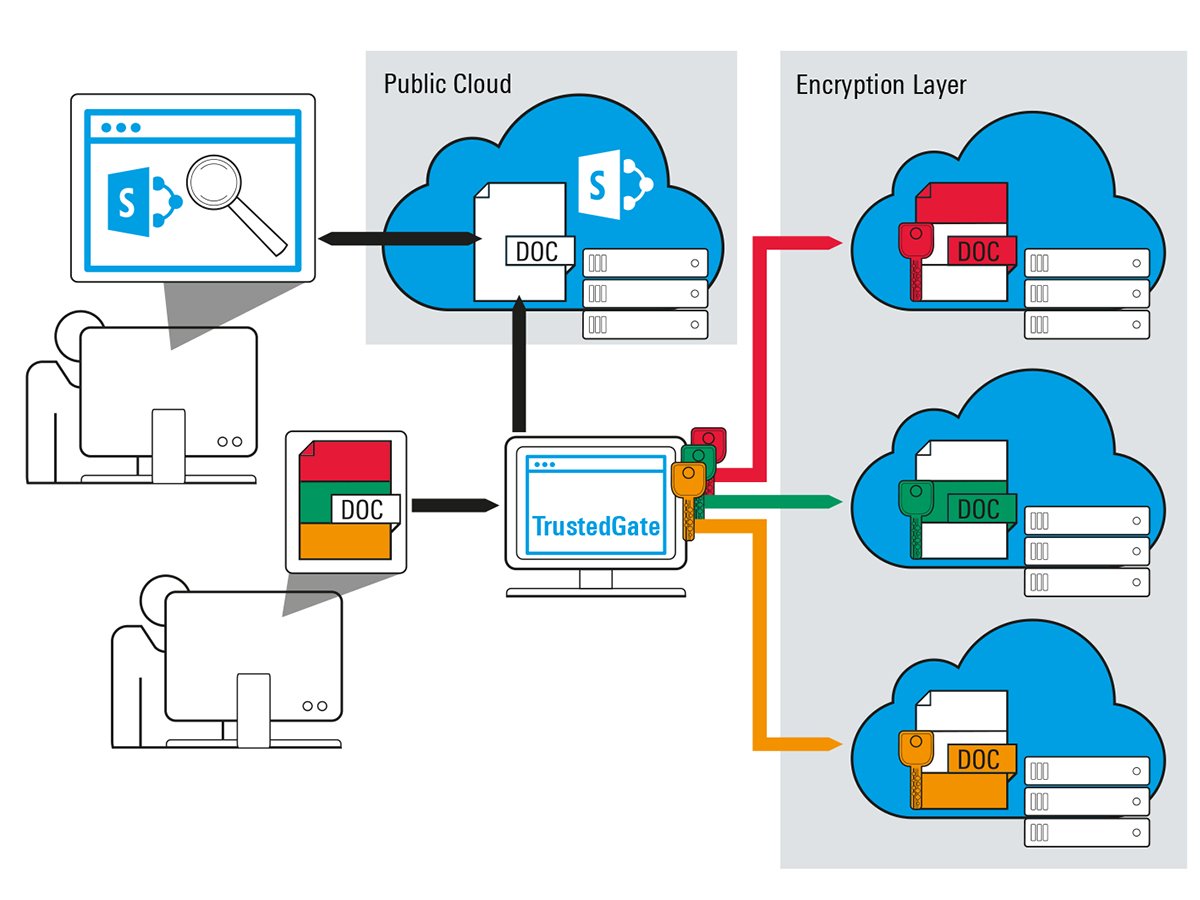

همزمان با رشد روزافزون تهدیدهای سایبری ، ما به بهترین ابزارهای موجود برای مبارزه با آنها نیاز داریم. اما برای مدت طولانی ، دولت فدرال با تکنولوژی و روشهای منسوخ از این نظر عقب مانده است. خوشبختانه ، دستورالعمل اجرایی فناوری های جدید و بهترین روش ها را به زیرساخت های دولت فدرال وارد می کند. این شامل انتقال سریع به خدمات ابر امن و اجرای معماری اعتماد صفر است. دستورالعمل اجرایی همچنین مجاز به احراز هویت و رمزگذاری چند عاملی در یک بازه زمانی خاص است.

3. استانداردهای امنیتی پایه را برای نرم افزارهای دولتی ایجاد کنید

به منظور حفظ بهترین روش های امنیت سایبری که در ابتکار قبلی ذکر شده است ، دستورالعمل اجرایی استانداردهای امنیتی پایه ای را ایجاد می کند که تمام نرم افزارهای فروخته شده به دولت باید از آنها برخوردار باشند. این شامل شفافیت بیشتر در سمت توسعه دهنده و تشویق نرم افزار منبع باز برای نظارت عمومی است. دستورالعمل اجرایی همچنین یک برنامه آزمایشی برای صدور گواهینامه امنیت نرم افزار مشابه برنامه Energy Star ایجاد می کند. این یک برچسب ایجاد می کند ، بنابراین دولت و مردم می توانند به سرعت نرم افزار ایمن را شناسایی کنند.

4. یک هیئت بررسی ایمنی سایبر

برای تجزیه و تحلیل و پاسخ بهتر به حوادث سایبری ، دستورالعمل اجرایی هیئت بررسی ایمنی سایبر را ایجاد می کند. این هیئت مدیره های دولتی و خصوصی را شامل می شود و به دنبال حوادث عمده سایبری برای ارزیابی تأثیر آنها و ارائه توصیه هایی برای جلوگیری از حوادث مشابه در آینده تشکیل خواهد شد.

5. برای اطمینان از آماده سازی تمام ادارات و سازمانهای فدرال برای پاسخگویی به حمله سایبری ، یک کتابچه استاندارد ایجاد کنید

، دستورالعمل اجرایی یک کتابنامه استاندارد ایجاد می کند که مراحل مشخص پاسخ را برای دنبال کردن شرح می دهد. این امر باعث جلوگیری از سرعت بخشیدن به پاسخها و آسیب رساندن به آنها خواهد شد. این کتابنامه همچنین یک الگوی پاسخ برای بخش خصوصی ایجاد می کند.

6. فعال کردن امکان شناسایی بهتر حوادث مربوط به امنیت سایبری در شبکه های دولت فدرال

برای ریشه کن کردن تهدیدات سایبری قبل از اینکه حداکثر آسیب را وارد کنند ، دستورالعمل اجرایی خواستار استقرار یک سیستم تشخیص و پاسخ به نقاط پایانی (EDR) در شبکه های دولتی است. این سیستم همچنین امکان دستیابی به اطلاعات بهتر در دولت فدرال را فراهم می کند.

7. ثبت وقایع رویدادهای مربوط به امنیت سایبری برای دپارتمان ها و آژانس های فدرال

سرانجام ، به منظور بهبود توانایی های تحقیق ، دستورالعمل اجرایی به ادارات و سازمان های فدرال نیاز دارد تا یک گزارش برای وقایع امنیت سایبری ایجاد و نگهداری کنند. این فرآیند ورود به سیستم به منظور افزایش توانایی هر سازمان در تشخیص نفوذ سیستم است.

چه زمانی اثر می گذارد؟

پس از امضا ، دستورالعمل اجرایی امنیت سایبری رسمی شد و لازم الاجرا شد. بسیاری از اقدامات را نمی توان بلافاصله انجام داد ، زیرا تنظیم آنها به زمان نیاز دارد. بنابراین ، دستورالعمل اجرایی خطوط زمانی ابتکارات خاص را مشخص می کند. برای مثال ، كتابنامه استاندارد برای پاسخ به حادثه قرار است ظرف 120 روز از زمان سفارش ، ایجاد شود. جزئیات کامل در مورد چارچوب های زمانی مختلف در متن دستورالعمل اجرایی موجود است.

Takeaways Key

بیایید هر آنچه را که باید در مورد فرمان اجرایی امنیت سایبری بدانید ، بیان کنیم:

- دستورالعمل اجرایی به عنوان یک پاسخ مستقیم به یک تهدید فضای مجازی که به طور فزاینده ای خطرناک است ، عمل می کند. ابتکارات آنها:

- با تقاضای ارائه دهندگان خدمات برای به اشتراک گذاشتن اطلاعات خاص تخلف ، موانع اشتراک اطلاعات را برطرف می کنند.

- فن آوری های جدید و بهترین شیوه ها را از جمله خدمات ابر امن ، معماری با اعتماد صفر ، احراز هویت چند عاملی و رمزگذاری داده ها به زیرساخت های دولت فدرال معرفی کنید.

- استانداردهای اساسی امنیتی را تعیین کنید که تمام نرم افزارهای فروخته شده به دولت باید از آن تبعیت کنند.

- هیئت مدیره ای را شامل دولت و بخش خصوصی ایجاد کنید ، که به دنبال حوادث بزرگ سایبری برای ارائه ارزیابی و توصیه تشکیل می شود.

- تولید استاندارد

- ایجاد یک سیستم تشخیص و پاسخ Endpoint در میان شبکه های دولت فدرال.

- برای ادارات و آژانس های فدرال به گزارش رویدادهای امنیت سایبری نیاز دارید.

- دستورالعمل اجرایی از زمان امضا لازم الاجرا است ، اما بسیاری از طرح ها دارای بازه زمانی خاص خود هستند زیرا نمی توانند بلافاصله اجرا شوند.

بسیار مهم ، در حالی که دستورالعمل اجرایی یک گام مهم به جلو است ، همچنین روشن می کند که اقدامات فدرال به تنهایی برای محافظت از همه کاربران وب کافی نیست. بخش مهمی از زیرساخت های مهم ایالات متحده تحت کنترل بخش خصوصی است.

و در حالی که ما نیاز به این شرکت ها را برای ایفای نقش خود تشخیص می دهیم ، در IPVanish معتقدیم که بسیار زیاد خطرناک است که محافظت از اطلاعات خود را به طور کامل در اختیار دیگران قرار دهید. به همین دلیل ما از طریق رمزگذاری با سرویس VPN خود از اطلاعات محافظت می کنیم.

حساب IPVanish VPN ندارید؟ اکنون برای کنترل حریم خصوصی داده های دیجیتال خود ثبت نام کنید!

جمعه سیاه فرا رسیده و از بین رفته است ، اما پس انداز هدایای تعطیلات به لطف رویدادی که به نام دوشنبه سایبری شناخته می شود ، بصورت آنلاین ادامه دارد. رویداد خرید آنلاین در همه دنیا از جمله کانادا اتفاق می افتد. اگر از همسایه ما به شمال خرید می کنید ، بهترین معاملات دوشنبه سیاه سایبری که هنوز در کانادا موجود است ، در اینجا آمده است. اگر در ایالات متحده خرید می کنید ، تعداد زیادی معاملات زنده نیز برای شما در نظر گرفته شده است. ما دسته های مختلفی را برای جستجوی شما در نظر گرفته ایم ، اما ممکن است بخواهید از به روز بودن تنظیمات آمازون خود اطمینان حاصل کنید. بسیاری از این معاملات مستقیماً از آمازون انجام می شود ، اگرچه چند گزینه از بهترین خرید و Walmart نیز وجود دارد. آماده دریافت هزینه هستید؟ بیایید به آن بپردازیم. اگرچه تعداد معاملات زیادی باید انجام شود ، در اینجا تنها تعدادی از بهترین معاملات وجود دارد. ما این بخش را اغلب به روز می کنیم تا بتوانید از جدیدترین و بزرگترین پس انداز بهره مند شوید. اعتبار: David Imel / Android Authority چیزی به عنوان زمان بد برای ارتقا تلفن شما وجود ندارد. در حال حاضر می توانید در تعدادی از مدل های برتر صرفه جویی کنید ، از جمله تلفن های Huawei که در ایالات متحده موجود نیستند. در اینجا چند گزینه برتر وجود دارد: حتی اگر ممکن است جایگزین لپ تاپ نشده باشند همانطور که انتظار می رفت ، قرص ها هنوز هم سرگرم کننده هستند. آنها راهی عالی برای تماس ویدیویی با اعضای خانواده شما هستند ، به خصوص اگر در این فصل تعطیلات نمی توانید کنار هم باشید. این معاملات را ببینید: اعتبار: آدام Molina / Android Authority تعطیلات می تواند بسیار بلند شود و گاهی اوقات فقط باید همه چیز را تنظیم کنید. در اینجا بهترین معاملات را می توان در هدفون ، بلندگو و سایر موارد پیدا کرد: شما می خواهید از یک لحظه تعطیلات مانند Die Hard لذت ببرید و یا یک صدای خرچنگ Yule را روی صفحه تماشا کنید ، یک تلویزیون خوب یک چیز ضروری است. این گزینه ها را بررسی کنید و کمی پول پس انداز کنید: ما بیشتر در این مرحله عادت به کار در خانه داریم ، اما گاهی اوقات تنظیمات شما نیاز به ارتقا دارد. در اینجا چند معامله عالی لپ تاپ Cyber Monday Canada ارائه شده است که می تواند شما را پس از فصل تعطیلات به حالت اول بازگرداند: ساعت هوشمند fossil gen 5 ” width=”1200″ height=”675″ data-srcset=”https://cdn57.androidauthority.net/wp-content/uploads/2019/09/samsung-galaxy-watch-active-2-review-vs-fossil-gen-5-smartwatch-1200×675.jpg 1200w, https://cdn57.androidauthority.net/wp-content/uploads/2019/09/samsung-galaxy-watch-active-2-review-vs-fossil-gen-5-smartwatch-300×170.jpg 300w, https://cdn57.androidauthority.net/wp-content/uploads/2019/09/samsung-galaxy-watch-active-2-review-vs-fossil-gen-5-smartwatch-768×432.jpg 768w, https://cdn57.androidauthority.net/wp-content/uploads/2019/09/samsung-galaxy-watch-active-2-review-vs-fossil-gen-5-smartwatch-16×9.jpg 16w, https://cdn57.androidauthority.net/wp-content/uploads/2019/09/samsung-galaxy-watch-active-2-review-vs-fossil-gen-5-smartwatch-32×18.jpg 32w, https://cdn57.androidauthority.net/wp-content/uploads/2019/09/samsung-galaxy-watch-active-2-review-vs-fossil-gen-5-smartwatch-28×16.jpg 28w, https://cdn57.androidauthority.net/wp-content/uploads/2019/09/samsung-galaxy-watch-active-2-review-vs-fossil-gen-5-smartwatch-56×32.jpg 56w, https://cdn57.androidauthority.net/wp-content/uploads/2019/09/samsung-galaxy-watch-active-2-review-vs-fossil-gen-5-smartwatch-64×36.jpg 64w, https://cdn57.androidauthority.net/wp-content/uploads/2019/09/samsung-galaxy-watch-active-2-review-vs-fossil-gen-5-smartwatch-712×400.jpg 712w, https://cdn57.androidauthority.net/wp-content/uploads/2019/09/samsung-galaxy-watch-active-2-review-vs-fossil-gen-5-smartwatch-1000×563.jpg 1000w, https://cdn57.androidauthority.net/wp-content/uploads/2019/09/samsung-galaxy-watch-active-2-review-vs-fossil-gen-5-smartwatch-792×446.jpg 792w, https://cdn57.androidauthority.net/wp-content/uploads/2019/09/samsung-galaxy-watch-active-2-review-vs-fossil-gen-5-smartwatch-1280×720.jpg 1280w, https://cdn57.androidauthority.net/wp-content/uploads/2019/09/samsung-galaxy-watch-active-2-review-vs-fossil-gen-5-smartwatch-840×472.jpg 840w, https://cdn57.androidauthority.net/wp-content/uploads/2019/09/samsung-galaxy-watch-active-2-review-vs-fossil-gen-5-smartwatch-1340×754.jpg 1340w, https://cdn57.androidauthority.net/wp-content/uploads/2019/09/samsung-galaxy-watch-active-2-review-vs-fossil-gen-5-smartwatch-770×433.jpg 770w, https://cdn57.androidauthority.net/wp-content/uploads/2019/09/samsung-galaxy-watch-active-2-review-vs-fossil-gen-5-smartwatch-355×200.jpg 355w, https://cdn57.androidauthority.net/wp-content/uploads/2019/09/samsung-galaxy-watch-active-2-review-vs-fossil-gen-5-smartwatch-675×380.jpg 675w, https://cdn57.androidauthority.net/wp-content/uploads/2019/09/samsung-galaxy-watch-active-2-review-vs-fossil-gen-5-smartwatch.jpg 1920w” data-sizes=”(max-width: 1200px) 100vw, 1200px” data-attachment-id=”1034238″/> Samsung Galaxy Watch Active 2 vs Fossil Gen 5 Smartwatch بعد از اینکه پوند تعطیلات را بسته اید ، شاید زمان آن رسیده است که برای سال 2021 یک وضوح مناسب برای تناسب اندام تنظیم کنید. پیگیری مراحل شما راهی عالی برای شروع کنید ، بنابراین این پوشیدنی ها را به اندازه اندازه امتحان کنید: تخفیف دوشنبه سایبری در طیف وسیعی از مانیتورها متناسب با هر بودجه ای وجود دارد. در اینجا بهترین گزینه های معاملات موجود آورده شده است: بیایید صادق باشیم – بازی سرگرم کننده تر از تناسب اندام است ، مخصوصاً اکنون که کنسول های جدیدی برای حفاری داریم به. در اینجا معاملات جدیدترین و عالی ترین بازی ها ، لوازم جانبی و موارد دیگر آورده شده است: حتی اگر همه ما دوربین ساخته ایم در تلفن های ما ، آنها همیشه بهترین راه برای گرفتن عکس نیستند. برای ارتقا game بازی عکس خود ، این معاملات دوربین را بررسی کنید: اعتبار: Jonathan Feist / Android Authority اگر به هر معامله ای دسته بندی می کردیم ، تمام روز اینجا. در اینجا بهترین معاملات وجود دارد که ظاهراً در جاهای دیگر مناسب نیست: تیم تحقیقاتی امنیت سایبری vpnMentor ، به سرپرستی Noam Rotem و Ran Locar ، یک سطل نا امن AWS S3 را با بیش از 5.5 میلیون پرونده و بیش از 343 GB در اندازه کشف کرده اند که هنوز ناشناخته مانده است. بعضی اوقات میزان نقض داده ها و صاحب اطلاعات آشکار است و این مسئله به سرعت حل می شود. اما این اوقات نادر است. بیشتر اوقات ، ما به روزهای تحقیق نیاز داریم تا بدانیم چه چیزی در معرض خطر است یا چه کسی اطلاعات را در معرض نمایش قرار داده است. شناخت یک نقض و تأثیر احتمالی آن ، دقت و زمان زیادی را می طلبد. ما برای انتشار گزارش های دقیق و قابل اعتماد بسیار تلاش می کنیم ، و اطمینان می دهیم که هر کسی که آنها را می خواند ، جدی بودن آنها را می فهمد. برخی از طرف های تحت تأثیر این حقایق را انکار می کنند ، به تحقیقات ما اعتراض نمی کنند و یا تأثیر آن را تحت تأثیر قرار نمی دهند. بنابراین ، ما باید کاملاً دقیق باشیم و مطمئن شویم که هرچه پیدا کردیم صحیح و درست است. در این مورد ، پس از چند روز تحقیق ، ما این احتمال را شناسایی کردیم که داده متعلق به InMotionNow باشد و متعاقباً با آن تماس بگیریم شرکت با یافته های ما . اگرچه اکنون سطل نا امن S3 بسته نشده است ، اما هیچ کس از این شرکت تاکنون به تلاش های ما برای دستیابی به این هدف پاسخ نداد ، بنابراین ما قادر به تأیید مالکیت نیستیم. در این مورد خاص ، تیم تحقیق ما قادر نبود بدون سایه تردید کسی را بررسی کند. دقیقاً ، اطلاعات در معرض اطلاعات را در اختیار دارد. به همین دلیل ، ما تصمیم گرفته ایم که بسیار مهم است که به مردم اطلاع دهیم که داده های آنها و کدام داده ها به دلیل عدم رویه های استاندارد امنیت سایبری آسیب پذیر شده اند. تحقیقات ما ما را به این فرض رساند كه InMotionNow صاحب داده ها است. ما به آنها رسیدیم و هیچ کس پاسخ نداد ، و هیچ نشان مشخصی در سطل در معرض آن وجود نداشت. با این حساب ، ما را شامل می کنیم و کلیه شرکت هایی را که داده های آنها در سطل پیدا شده است . اگر این امر در واقع به InMotionNow تعلق داشته باشد ، آنها می دانند چه کسی اطلاعات را افشا می کند ، و اگر اینگونه نباشد ، شرکت ها می توانند خودشان را بررسی کنند. تیم ما در 16 مارس 2020 نیز به این شرکت ها رسیده است. InMotionNow یک شرکت نرم افزاری مدیریت پروژه است که از سال 1999 شروع به کار کرد و مقر آن در نزدیکی رالی ، کارولینای شمالی است. آنها دارای استانداردهای امنیتی سازگار با FDA ، با هدف عمودی مشتریان هدف خود هستند. در اینجا یک لیست غیر جامع از شرکت هایی وجود دارد که مواد بازاریابی آنها در سطل S3 نا امن یافت شده است: شرکت سایبر امنیت ISC2.org داده های متعددی نیز در این نقض درج شده بود. شرکت بیمه Brotherhood Mutual ، که در درجه اول به مؤسسات مذهبی در سراسر ایالات متحده خدمت می کند. دانشگاه هایی مانند ایالت کنت در اوهایو و Purdue در ایندیانا [ ، همچنین مجموعه ای از پرونده ها و اطلاعات موجود در سطل S3 وجود دارد. هتل و کازینو Potawatomi در میلواکی ، ویسکانسین. شرکت الکترونیکی مصرفی ، زاگ (ZAGG) ، که طراحی می کند و لوازم جانبی تلفن همراه تولید می کند. سازمان غیرانتفاعی ، موسسه آزادی انجمن ، که آزادی های اصلاح اول ایالات متحده را برای همه فراهم می کند. سازمان هایی که تحت تأثیر انواع مقررات صنعت بهداشت قرار گرفتند ، مهم نبودند. د آنها شامل می شوند ، اما محدود به این موارد نیستند: ژنتیک بی شمار (MYGN) – شرکت آزمایش ژنتیک و بیماری. Health Performance – ارائه دهنده تجهیزات و تجهیزات فیزیوتراپی. در اینجا لیستی از داده هایی که تیم تحقیق ما یافته و توانسته است شناسایی کند: لیست اهدا کنندگان دانشگاه ، از جمله: فهرست اهدا کنندگان دانشگاه این کشورهایی هستند که در ما مشتریانی را یافتیم که در نقض داده ها گنجانده شده اند ، اما ما پرونده ای را باز نکردیم و این امکان وجود دارد که تعداد بیشتری مشتری در کشورهای اضافی وجود داشته باشد که تحت تأثیر قرار گرفتند. موارد حاوی این نقض اطلاعات اغلب اطلاعات خصوصی و / یا محرمانه را در نگه می دارد. وعده تأسیسات و سیستمهای ایمن ، نقاط فروش اصلی مشتریانی مانند ارتش و زنجیره تأمین آن است – و نقض آن ضمانت نه تنها عدم موفقیت در خدمات است ، بلکه بالقوه خطر امنیتی را در کنار آن قرار می دهد. دانستن نام کامل ، تولد ، و ، بله ، حتی سابقه حبس یک فرد می تواند اطلاعات کافی را به مجرمان برای سرقت هویت آن شخص فراهم کند. سرقت هویت همیشه به معنای این نیست که دزد ادعا می کنند که آنها یک فرد خاص در زندگی واقعی هستند؛ همچنین به آنها اجازه می دهد تا درگیر تقلب در اعتبار شوند ، حساب بانکی خود را تخلیه کنند و در برابر کلاهبرداری علیه خانواده ، دوستان و سایر همدستان قربانی سرقت هویت شرکت کنند. هرکسی که دسترسی داشته باشد تعداد بیشماری از اسناد دارای حق نسخه برداری موجود در این سطل S3 می تواند به راحتی آنها را بارگیری کند بدون اینکه هزینه مطالب آنها را بپردازد و همچنین آنها را به طور غیرقانونی بارگیری در یک شبکه تورنت ، به صورت رایگان در دسترس همه. ترکیبی از مواد مارک تجاری و لیست های تماس باعث می شود که هر کسی که دارای انگیزه های مخرب است ، مرتکب تقلب شود. می توان صدور گواهینامه های کاذب از دانشگاه ها ، و توجه به دانش خودی را برای به دست آوردن اعتبار کاذب ممکن است. کامل ورود به سیستم های رمزگذاری نشده برای مدیران به نظر می رسد که در این موجود است نقض . از دست دادن کنترل این دسترسی می تواند منجر به گرفتن مجرمان سایبری در حساب های و به دست آوردن اطلاعات غیر محرمانه در مورد فروشگاه ها ، کارمندان و مشتریان شود. شرکتی که این سطل را در اختیار دارد می تواند. اگر اقدامات امنیتی اساسی برای محافظت از سطل S3 را انجام داده باشد ، به راحتی از این نقض داده خودداری کرده اید. اینها شامل می شوند ، اما به این موارد محدود نمی شوند: هر شرکتی می تواند آنرا تکرار کند. همان مراحل ، بدون توجه به اندازه آن برای راهنمایی بیشتر درباره نحوه محافظت از مشاغل خود ، راهنمای ما برای تأمین امنیت وب سایت و پایگاه داده آنلاین از هکرها را بررسی کنید. ] لازم به ذکر است که سطلهای S3 با باز و در معرض دید عموم عیب و نقص AWS نیستند. آنها معمولاً نتیجه خطا توسط صاحب سطل هستند. آمازون دستورالعمل های مفصلی را در اختیار کاربران AWS قرار می دهد تا به آنها کمک کند تا سطل های S3 را ایمن سازند و آنها را در خصوصی نگه دارند. در مورد این سطل S3 نا امن ، سریعترین راه برای رفع این خطا این است: اگر فکر می کنید ممکن است اطلاعات شخصی یا شرکتی خود را در مورد این سطل S3 نا امن داشته باشید – و نگران این هستید که چگونه این نقض می تواند روی شما یا سایر آسیب پذیری های داده ها تأثیر بگذارد ، راهنمای کامل ما برای حفظ حریم خصوصی آنلاین را بخوانید برای کمک به بهتر محافظت در اینترنت در آینده. این روش های مختلفی را برای شما نشان می دهد که مجرمان سایبری کاربران اینترنت را هدف قرار می دهند و مراحلی را که می توانید برای ایمن ماندن بردارید ، انجام می دهد. همچنین می توانید از VPN برای مخفی کردن داده های جمع آوری شده توسط صاحب این سطل استفاده کنید. یک VPN آدرس IP و کشور محل اقامت شما را نقاب می کند ، حتی اگر اطلاعات شما در معرض دید شما باشد ، یک لایه محافظت اضافه نیز به شما می دهیم. تیم تحقیقاتی vpnMentor سطل تنظیم شده کشف شده را کشف کرد. به عنوان بخشی از یک پروژه نقشه برداری گسترده وب . محققان ما از اسکن پورت برای بررسی بلوک های خاص IP استفاده می کنند و سوراخ های باز سیستم را برای نقاط ضعف آزمایش می کنند. آنها هر سوراخ را برای فاش شدن داده ها بررسی می کنند. وقتی تخلف داده ها را می یابند ، از تکنیک های تخصصی برای تأیید هویت صاحب سطل S3 استفاده می کنند . سپس شرکت را نسبت به نقض هشدار می دهیم. در صورت امکان ، ما به کسانی که تحت تأثیر این نقض قرار گرفته اند نیز هشدار می دهیم. ما توانستیم به سطل S3 دسترسی پیدا کنیم زیرا کاملاً نا امن و بدون رمزگذاری بود . با استفاده از یک مرورگر وب ، این تیم می تواند به کلیه پرونده های میزبانی شده در سطل دسترسی داشته باشد. هدف از این پروژه نقشه برداری وب کمک به ایمن تر کردن اینترنت برای همه کاربران است. به عنوان هکرهای اخلاقی ، ما هنگام کشف اشکالات در امنیت آنلاین آنها به عنوان یک شرکت اطلاع رسانی خواهیم کرد. با این حال ، این اخلاق نیز به این معنی است که ما نیز مسئولیت وظیفه خود را برعهده داریم. . این امر به ویژه در مورد نقض داده های این شرکت صادق است که حاوی چنین اطلاعات عظیم و خصوصی است. vpnMentor بزرگترین وب سایت بررسی VPN در جهان است. آزمایشگاه تحقیقاتی ما یک سرویس طرفدار پاداش است که می کوشد در حالی که به سازمان های مربوط به محافظت از داده های کاربران خود آموزش می دهد ، به جامعه آنلاین کمک کند تا از خود در برابر تهدیدات سایبری دفاع کند. مشتریان آن همچنین اخیراً فاش کردیم که یک شرکت متعلق به هتل های بزرگ هتل های زنجیره ای AccorHotels بیش از 1 ترابایت از اطلاعات مهمانان را در معرض دید شما قرار داده است. همچنین ممکن است بخواهید گزارش نشت VPN ما و گزارش آمار حفظ حریم خصوصی داده ها را بخوانید. بهترین وضعیت امنیتی در جهان تاکنون شما را بدست می آورد ، زیرا واقعیت این است که یک کارمند با کلیک بر روی یک لینک یا پرونده بد ، هنوز هم می تواند خراب شود ، در صورتی که تجارت شما را به خطر نیاندازد. امنیت سایبری کارمندان را وارد کنید. آموزش ، همچنین به عنوان آموزش مبتنی بر رایانه امنیتی آگاهی شناخته می شود. آموزش آگاهی امنیتی که به صورت درست انجام می شود ، می تواند خطر ابتلا به کارمندان را بر روی پیوند یا پرونده مخرب کلیک کند و همچنین می تواند راهی برای سنجش و بهبود پاسخ های کارمندان نسبت به تهدیدات احتمالی امنیت سایبر فراهم کند. خدمات آموزش آگاهی فراتر از گفتن کارمندان است. چه کارهایی باید با تقویت بهترین شیوه ها و کمک به مدیران امنیتی در شناسایی تهدیدات جدید و در حال ظهور انجام دهید. در این راهنمای خرید ، ما شما را با برنامه های برتر آموزش امنیت سایبری آشنا می کنیم و راهنمایی در مورد نحوه انتخاب یک راه حل ارائه می دهیم. تعدادی از قابلیت های کلیدی وجود دارد که برنامه های برتر آموزش کارمندان در امنیت سایبری پشتیبانی می کنند. در هنگام انتخاب یک سرویس آموزشی ، چندین نکته اساسی وجود دارد: در اینجا انتخاب های برتر سرویس های آموزشی مبتنی بر رایانه امنیتی آگاهی امنیتی است. مقادیر اصلی / تمایز بخوانید بررسیهای کاربران Barracuda Networks PhishLine گزاره ارزش برای خریداران بالقوه: Hoxhunt ارائه می دهد بستر آموزش فیشینگ که به کاربران پاداش می دهد ، هنگام شناسایی دقیق تهدیدات فیشینگ ، به آنها پاداش می دهد. مقادیر اصلی / تمایز دهنده ها گزاره ارزش برای خریداران بالقوه: رهبر بازار KnowBe4 طیف گسترده ای از گزینه ها برای کمک به سازمانها برای بهبود امنیت ، از جمله آگاهی امنیتی کوین میتنیک برنامه های آموزشی و ارائه پاسخ واکنش حادثه PhishER. مقادیر اصلی / تمایز دهنده کلیک کنند ، بررسی نظرات کاربر KnowBe4 گزاره ارزش برای خریداران بالقوه: لوسی آموزش آگاهی و قابلیت های شبیه سازی حمله را فراهم می کند تا به سازمانها کمک کند تا امنیت سایبری را بهبود بخشند. مقادیر اصلی / تمایز دهنده گزاره ارزش برای خریداران بالقوه: PhishLabs گزینه مناسبی برای سازمانهای مختلف است که به دنبال شبیه سازی و ابزار برای بهبود آگاهی از خطرات در بردارهای مختلف حمله از جمله ایمیل و فیشینگ رسانه های اجتماعی هستند. مقادیر اصلی / تمایز دهنده بررسی کاربران از PhishLabs گزاره ارزش برای خریداران بالقوه: Sec Secumum به عنوان یک انتخاب خوب برای سازمان هایی که به دنبال یک رویکرد مشورتی برای فعال کردن آگاهی از امنیت به عنوان یک برنامه خدمات هستند. مقادیر اصلی / متفاوت entiators . هک زیاد در سال های اخیر تبدیل شده است. آن رتبهٔ کنترل است. تنها چند روز پیش، آن در قصبه آلاسکا که دولت روشن typewriters دو به انجام کار خود بد کردم. در این دوران تاریک امنیت سایبری ارزش دیگران بزرگ, که به معنی کارشناسان پرداخت می شود و سخاوتمندانه است . اگر شما می خواهید برای دریافت در این عمل شما در حال رفتن به دو گواهی دریافت . این بسته نرم افزاری مگا تمام مواد شما نیاز به تصویب شامل سه سطح جهان شناخته شده گواهینامه امتحانات -CISA CISM و CISSP. شما قادر خواهید بود برای ایجاد و حفظ محیط های امن کسب و کار. با بیش از 85 ساعت از محتوا، پوشش دوره های موجود در بسته نرم افزاری امنیت سایبری همه چیز. این درک از ممیزی تضمین راهنما استانداردها و بهترین شیوه شامل. شما تمام مهارت های لازم برای ساخت و حفظ محیط های کسب و کار امن را یاد بگیرند. به طور خلاصه شما سطح حرفه ای در اطلاعات سیستم امنیتی فرآیندهای رسیدن. آن همه در حال حاضر کمی jargony میشد. کمی از وزوز دارای اطناب. Don ‘ تی نگرانی در مورد آن ، y ب پایان دوره شما می شود عنوان برای امتحانات گواهینامه brimming با اعتماد به نفس .

برای بعد چند روز ماموت وجود دارد که 93 ٪ خاموش این آموزش کیت واقعا حق در حال حاضر شما می توانید ثبت نام برای تنها $69. مردم بیش از 1.800 همان را انجام می شود. فکر کنم از آن به عنوان کوچک پرداخت در آینده بزرگ . معامله پایان روز چهارشنبه ، بنابراین از دست نمی. آمار دکمه زیر برای اطلاعات بیشتر. تیم AAPicks می نویسد: درباره ما فکر می کنیم شما می خواهم، و ما ممکن است سهم درآمد حاصل از هر گونه خرید های ساخته شده از طریق لینک های وابسته را مشاهده کنید. برای دیدن همه ما داغ ترین معاملات، سر را به مرکز AAPICKS.

بسیاری از فروشندگان مختلف امنیت سایبری و فن آوری است که سازمان می تواند از انتخاب وجود دارد. کمک به شرکت های انتخاب بهترین فروشندگان و پیاده سازی بهترین شیوه جامد است که در آن تام پارکر و Accenture کمک به دنبال. پارکر مدیریت مدیر Accenture امنیت است و کمک می کند تا سازمان ها با تهدید شکار و حالت ارتجاعی سایبر حادثه. در یک مصاحبه تصویری پارکر توضیح داد آنچه نیاز سازمان به فکر آنها تصمیم می گیرید که در آن سرمایه گذاری بودجه امنیت خود را. “مشتریان Accenture برای کمک به درک که در آن آنها بنگ بهترین باک خود را دریافت کنید به دنبال” پارکر گفت. روند Accenture پس چگونه کار می کند؟ https://o1.qnsr.com/log/p.gif?;

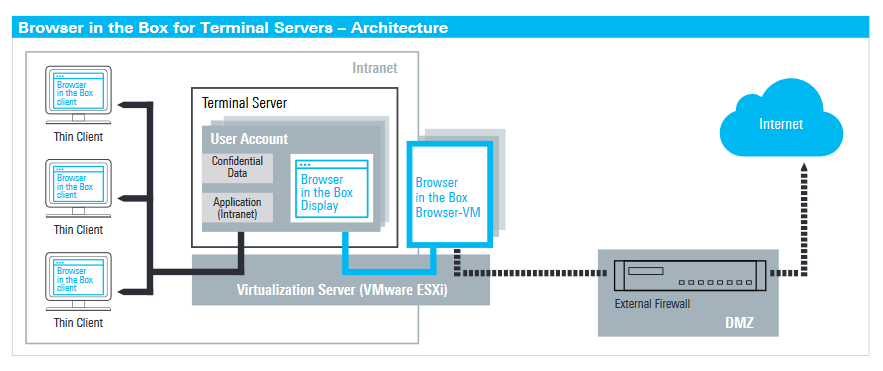

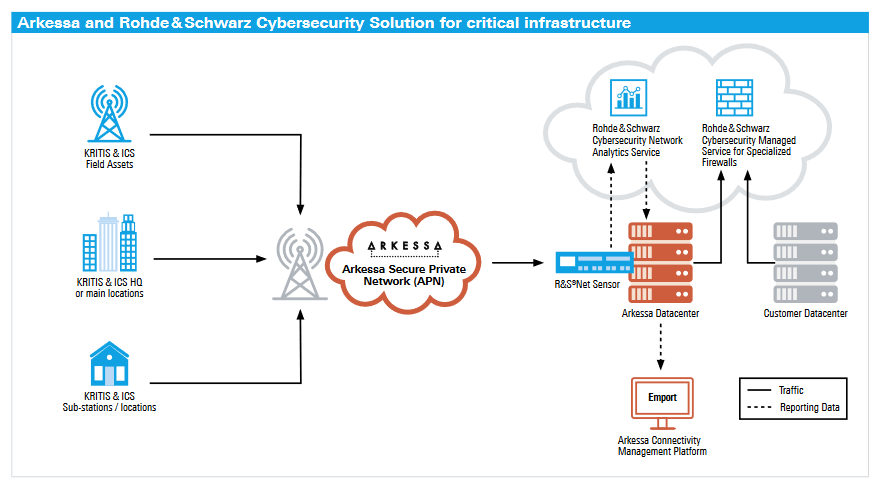

= پارکر گفت: آغاز می شود آن را با درک سازمان به امنیت سایبر سرمایه گذاری موجود است. همچنین مهم است درک چگونه فن آوری در شرکت برای کمک به محافظت در برابر خطر استفاده می شود است. پارکر گفت: “بسیاری از فن آوری به دست آورد می شود و سپس نه قوی تر است،”. “بسیاری از زمان آن است در مورد داشتن سازمان درک ارزش آنچه آنها در حال حاضر در سرمایه گذاری کرده اند.” پارکر نیز پیشنهاد کرد که سازمان های ادغام اطلاعات تهدید به عملیات امنیت سایبری خود را جهت اطلاع بیشتر تلاش های دفاعی. به نظر او محیط دستگاه امنیتی مانند فایروال نه در پتانسیل کامل خود را بدون استفاده از هوش تهدید عامل ممکن است. مدیریت سیاست و پیکربندی امنیت بخش بزرگی از گرفتن حق امنیت هستند. گفت: “بسیاری از مشکلات امنیتی بنیادی از عدم امنیت سرمایه گذاری،” پارکر. “ما صحبت درباره پچ مدیریت، مدیریت دارایی ها، که توابع است که به طور معمول در خارج از نهادهای امنیتی وجود داشته باشد.” پارکر گفت: تیم او این پیشنهاد را که توجیهی برای سرمایه گذاری های جدید در فن آوری. او گفت: اگر آنها را به اندازه کافی در امنیت سایبری، صرف که واقعا سوال درست نیست او را اغلب توسط شرکت خواسته است. «آسان برای ما در این صنعت می گویند است، مطمئن شما نیاز بیشتر بودجه و پول بیشتری در اختیار ما، اما واقعیت این است مکالمه را می خواهید است نه مورد چقدر پول شما باید صرف، اما چگونه به صرف پول در مشکل ، “پارکر گفت. پوشش مربوط: گارتنر 10 پروژه های امنیتی پیشنهادی برای 2018 مراجعه کنید. تماشای مصاحبه ویدئویی کامل با تام پارک زیر: شان مایکل Kerner سردبیر ارشد در eSecurityPlanet و InternetNews.com است. او به دنبال در توییتر @TechJournalist. به عنوان محیط کار به طور فزاینده ای تبدیل به تلفن همراه و دستگاه های بیشتر از همیشه قبل از اتصال به شبکه های شرکت، چالش های امنیتی هستند نمایی افزایش می یابد. رود شوارتز & امنیت سایبر فن آوری های شبکه جدا داده های حساس از اینترنت باز در حالی که کارکنان به ادامه برنامه های خود را بدون هر گونه گام های اضافی و یا [مهارتهایجدیداستفادهازاینامکانامنتوسط را توسعه داده است . سابقه و هدف من بسیار فنی است. من در آن امنیت بیش از 15 سال بوده است. بودم در آن ده سال در آن امنیت کار با پرینتر آزمایشگاه در بریتانیا، مرکز داده های شبکه، شبکه های با سرعت بالا و غيره. حدود پنج سال پیش در شوارتز رود پیوست & امنیت سایبری. ما تحقیق & S® مرورگر در کادر آدرس یکی از بزرگترین مسائل ما رو امروز: حفاظت از خودمان و داده های ما در حالی که در حال دیدن سایت اینترنت. در پایان، این محصول ساده است اما آن آدرس این تهدیدات با جدا کردن داده های خود را از اینترنت اطمینان مرور امن. هر سایت شما شده، هر نوع فایل شما دانلود، همیشه در ماشین مجازی موجود است و بیش از به پلت فرم صلیب نمی تواند نگه دارید که در آن شما اطلاعات محرمانه و یا حساس . از آنجا که هر زمان که مرورگر بسته است، همه داده ها در مرورگر نابود می شود و هر گاه است آن را دوباره به آن باز مرورگر کاملا تازه است این محصول بسیار موثر است. این تروجان پاشنه باقی بماند نمی باشد و علاوه بر ارائه می دهد راه برای جدا کردن اینترنت شما چیست و چه داده های داخلی مورد اعتماد شما اطمینان. آن یکپارچه است یکپارچه به محیط ویندوز ، پس آن به کاربر شفاف و بدون منحنی یادگیری. علاوه بر این، مرورگر در حال اجرا در ماشین مجازی با استفاده از فایل سیستم خود با عدم دسترسی به هر چیزی در سیستم واقعی بنابراین آن نیست در واقع هر یک از فایل ها بر روی کامپیوتر را مشاهده کنید. شبیه دستگاه جداگانه بر روی کامپیوتر شما است که آن را به غیر ممکن است برای نرم افزارهای مخرب جاسوسی یا در فایل های کامپیوتر خود و یا گسترش دو به سیستم خود را است. یکی دیگر از جنبه های امنیتی است که مرورگر با استفاده از شبکه اختصاصی مجازی دروازه اتصال واقع در دفتر مرکزی خود را. به این ترتیب، حتی اگر مرورگر با نرم افزارهای مخرب می خواهد آن را به گسترش به خطر بیافتد می شود، محدود است و از آنجا که خارج از شبکه شما واقع بر روی شبکه محلی شما می توانید دریافت کنید. برای آن دسته از موارد ما اطلاعات جریان کنترل برای تنظیم زمانی که اطلاعات از یک دامنه به دیگری، مانند از اینترنت به اینترانت می گذرد را ایجاد کرده است. برای کاربر انتقال فایل های دانلود شده خود را به سیستم فایل محلی خود مدیر امنیتی این شرکت نیاز به اجازه می دهد برای این فعالیت با راه اندازی ارائه در سیستم مدیریت مرکزی. آنها همچنین می توانید یک سیاست است که تنها اجازه می دهد تا انواع فایل های مجموعه. پرونده سپس در “منطقه عملیات” نوع مانند گودال ماسهبازی که اسکنر ویروس یا دیگر فیلتر می توانید اعمال می توان قرار داد. تنها در صورتی که فایل اسکن آن می گذرد آن سپس بر روی میزبان و یا فایل سیستم محلی منتقل می شود اجازه دارند. مهم است به درک که آن تصمیم کاربر اما نه تصمیم مدیر امنیت به تعیین کند که چه نوع فایل را دانلود کنید و چه مکانیسم در محل که اسکن فایل باید نیست است. تنها پس از آن کنترل امنیت در محل می تواند فایل های دریافت شده به سیستم فایل و برای همیشه نگه داشته است. به عنوان دستگاه های تلفن همراه بیشتر و بیشتر می تواند برای کسب و کار و اهداف دولت استفاده می شود، امنیت خود نیز مهم تر تبدیل شدن است. با R & S ® معتمد موبایل ، شرکت می تواند ارائه کارکنان خود را با تلفن همراه است که مانند گوشی معمولی به نظر می رسد اما در واقع دو شخص است. یکی است آنچه ما تماس بگیرید “شخصی منطقه” که در آن کاربر کنترل کامل است و می توانید دانلود فیس بوک، گوگل واژهنامه، بازی، و غیره که شخصی اتصال مستقیم به اینترنت و بدون محدودیت برای استفاده شخصی است. سپس از طرف دیگر آن است آنچه ما تماس بگیرید “منطقه کسب و کار” که بسیار محدود . این است که در آن تمام واژهنامه کسب و کار مانند سرویس گیرنده پست الکترونیکی خود را، شما مرورگر امن، و غیره بر روی گوشی توسط این شرکت از پیش نصب شده است. این واژهنامه کسب و کار به طور مستقیم به اینترنت اما نه از طریق دروازه VPN است که در سایت شرکت ها که در آن مدیر امنیت تصمیم می گیرد که برنامه کسب و کار در اینترنت مورد استفاده قرار بدید یا فقط اجازه رفتن به اینترانت رفتن نیست. یا شاید می خواهد مدیر اجازه می دهد تا کسب و کار واژهنامه تنها قادر به رسیدن به میل سرور و سرور فایل های داخلی برخی از اما نه اینترنت. این کاربران راه برای شروع شبکه اختصاصی مجازی مشتری و یا به آن همه زیر کاپوت توسط R & S انجام شده است پس از امنیت خود نگاه ندارید® بستر های نرم افزاری مورد اعتماد موبایل . بنابراین، یک دستگاه وجود دارد اما آن نوع است افراد دو، یکی برای استفاده شخصی و دیگر برای کسب و کار است. پلت فرم تضمین می کند که شما دستگاه شما ایمن برای پردازش داده های حساس و خواندن ایمیل های محرمانه در حالی که در همان زمان در همان دستگاه شما می توانید شما FB WhatsApp شما می توانید استفاده کنید و غیره . پس از این است که کمی مانند ایده آوردن دستگاه خود خود که مردم نمی نیاز به تلفن های متعدد برای استفاده شخصی خود را در حالی که R & S پلت فرم اجرا جدایی،® مورد اعتماد موبایل عمل دو داده های شرکت امن. R & S® معتمد خیابان-راه حل برای Office 365 یکی از هیجان انگیز ترین محصولات ما است! آن را در امنیت کامپیوتر، لپ تاپ یا رایانه لوحی متمرکز در محیط ویندوز. جزء بسیار کارآمد است که در زیرساخت های خود را ایمن پردازش متوقف کردن و رمزنگاری داده ها در پرواز قبل از آن به عموم مردم و یا بر روی ابر نقل مکان است مبتنی بر وب است. بنابراین شما می توانید سپس کاملا تحت کنترل شما یا اطلاعات خود را بر روی سایت نگه دارید و کسانی که تکه های داده های رمزگذاری شده یا پس رمزگذاری شده, امن آن را در ابرها عمومی ذخیره. R & S® معتمد خیابان اجرا می شود کاملا یکپارچه تحت هود، بنابراین هیچ تغییری در راه استفاده کارکنان دفتر محصولات ابر محصولات شیرپوینت، و غیره که رود شوارتز & امنیت سایبری، پس زمینه قوی در امنیت سخت افزاری و سخت افزاری به ماژول های امنیتی در حال حاضر و از IoT فضای منطقه بسیار بزرگ، ما مختلف ارائه شده است. به عنوان مثال, فایروال و شبکه تجزیه و تحلیل محصولات که در پروتکل های مورد استفاده در فضای چپ کمک به حفاظت از شبکه و راه حل های اجازه تمرکز بیشتر و بیشتر. ما در حال کار با کارخانه برای اطمینان از اتصال دستگاه خود را در حالی که تامین امنیت اجازه دستگاه و حفاظت از شبکه خود . ما همچنین Linuxware امن است که در جهت IoT است. علاوه بر این، ما باید به فن آوری های مختلف است که می تواند شناسایی و تأیید دستگاه، اجازه می دهد به روز رسانی امن برای آن دستگاه، اجرای پرکردن امن، و همچنین اتصال به شبکه و شبکه رمز برای این نوع دستگاه ها . درباره آینده ها امنیت سایبری از تاریک : “اولین قدم در دفاع از خود است دشمنان خود دانستن” دو خوش بینانه : “… تکنولوژی به طور طبیعی شدن بیشتر تکامل می یابد ایمن سازی علیه تهدیدات علیه آن.” در این مجموعه سه قسمتی ما برخی از روند موضوع مورد امنیت سایبری اکتشاف. اهداف ما? برای آموزش و اطلاع رسانی. از آنجا که به فاکس Mulder از فایل ها ایکس اغلب می گوید، “حقیقت است وجود دارد.” اولین پست ما اسطوره (و حقایق) درباره تاثیر هوش مصنوعی (AI) در فن آوری امنیت سایبری می پردازد. سردرگمی درباره هوش مصنوعی وجود دارد. اصطلاح ‘هوش مصنوعی’ هنگامی که درخواست دستیار شخصی ما سیری و یا هوش مصنوعی گوگل برای رزرو میز در رستوران مورد علاقه ما استفاده می کنیم. رادیولوژیست توصیف نرم افزار مورد استفاده برای تشخیص سرطان به عنوان “هوش مصنوعی شده.” هوش مصنوعی در مورد انتخاب گزینه ها از فهرست از پیش برنامه ریزی جایگزین نیست. زمانی که ماشین خلاقانه حل مشکل تحلیل شرایط موجود، آن هوش مصنوعی استفاده می کند. هوش مصنوعی باعث می شود دستگاه “هوشمندانه”. شما گاهی اوقات یادگیری ماشین و هوش مصنوعی در حکم همان بحث خواهید شنید. یادگیری ماشینی راه برای رسیدن به هوش مصنوعی است. آموزش ماشین مجموعه ای از قوانین و یا الگوریتم است که هنگامی که به داده ها استفاده می تواند الگوهای تشخیص و طبقه بندی داده های جدید بر اساس اطلاعات موجود. این قوانین یادگیری ماشین کمک. شما از ماشین یادگیری هر زمان شما شروع جستجو با “مصنوعی” و چون موضوع را در گذشته جستجو شده پرکردن خودکار می افزاید: ‘اطلاعات’ بهره مند شوند. در دنیای امنیت سایبری بسیاری از اعتیاد به مواد مخدره اطراف هوش مصنوعی روی صدق و صفا اشاره به یادگیری ماشینی. اکثر برنامه های کاربردی امنیتی جدید نتیجه گیری بدون مقدار زیادی از داده ها را به قیاس کردن نمی تواند. است در بازاریابی استفاده می شود. اما هوش مصنوعی در فن آوری امنیت سایبری تاثیر داشته باشد پاسخ ما است چشمگیر، “بله، چرا که در حال حاضر به طور فعال درگیر.” دستگاه در حال حاضر یادگیری نقش را در امنیت سایبری کمک به کشف جدید ویروس ها و بدافزارها. قابلیت تشخیص تهدید در حال تحول هستند اما گسترده نمونه هایی از برنامه های یادگیری ماشینی مبتنی بر هوش مصنوعی شامل موارد زیر: ابزار مبتنی بر هوش مصنوعی چند امنیت سایبری هستند راه حل های “مستقل”. یادگیری ماشینی پروتکل های امنیتی موجود تجزیه و تحلیل و حذف ‘صدا’ یا نادرست هشدار را افزایش می دهد. هوش مصنوعی-آنالیز اغلب با فن آوری های دیگر در یک شرکت معماری امنیت زوج است. چالش? اقامت 10 گام جلوتر از هکرها که ماشین یادگیری معرفی داده های گمراه کننده به انحراف الگوریتم استفاده می کنند. امنیت شرکت Cyxtera داده های در دسترس عموم مورد حملات فیشینگ تاریخی مورد استفاده برای ایجاد مهاجم بر اساس هوش مصنوعی است که تشخیص در 15% از تلاش های بای پاس. کاهش نقاط کور در یادگیری ماشینی تلاش مداوم برای شرکت هایی مانند Cyxtera و امنیت سایبر محققان باقی مانده است. Keezel را راه حل های نوآورانه VPN سطح جدیدی از امنیت را فراهم می کند. امروز سرمایه گذاری شده در Keezel. تا بعدی در سری آینده امنیت سایبری ما: “چگونه رمزنگاری برای افزایش امنیت سایبری قرار می گیرد. که AAPicks ما به طور بالقوه تغییر زندگی معاملات به دنبال عشق. امروز انتخاب امنیت سایبری گواهینامه بسته نرم افزاری مگا-به عنوان مثال بزرگ است. امنیت سایبری است ارزش دیگران بزرگ این روزها تا کارشناسان سخاوتمندانه پرداخت می شود . اگر شما می خواهید برای دریافت در این عمل شما در حال رفتن به دو گواهی دریافت . این بسته نرم افزاری مگا حاوی تمام مواد شما نیاز به تصویب 3 امتحانات گواهینامه -CISA CISM و CISSP. شما قادر خواهید بود برای ایجاد و حفظ محیط های امن کسب و کار. با بیش از 85 ساعت از محتوا، پوشش دوره های موجود در بسته نرم افزاری امنیت سایبری همه چیز. این شامل درک ممیزی تضمین راهنمای استانداردها و بهترین شیوه. شما تمام مهارت های لازم برای ساخت و حفظ محیط های کسب و کار امن را یاد بگیرند. به طور خلاصه شما عالی دانش از فرآیندهای امنیتی سیستم اطلاعات داشته باشد. آن همه در حال حاضر کمی jargony میشد. کمی از وزوز دارای اطناب. اما نگران نباشید. پایان دوره شما می شود عنوان برای امتحانات گواهینامه brimming با اعتماد به نفس.

هزینه 12 ماه دسترسی به این مواد برای چند روز آینده ماموت وجود دارد که 93 ٪ خاموش . در حال حاضر شما می توانید ثبت نام برای فقط $69 . فکر کنم از آن به عنوان کوچک پرداخت در آینده بزرگ . آیا تاخیر و از دست; صدها نفر در حال حاضر امضا شده است. آمار دکمه زیر برای پیدا کردن معامله و پیوستن به آنها را. تیم AAPicks می نویسد: درباره ما فکر می کنیم شما می خواهم، و ما ممکن است سهم درآمد حاصل از هر گونه خرید های ساخته شده از طریق لینک های وابسته را مشاهده کنید. برای دیدن همه ما داغ ترین معاملات، سر را به مرکز AAPICKS.

اتحادیه اروپا در جدید کلی داده ها حفاظت مقررات (GDPR) است ushered در گسترده جدید داده های خصوصی و امنیت مقررات- و با آن راهی جدید برای انجام کسب و کار برای امنیت فروشندگان. مهلت اجرای 25 مه سال 2018 رسیده است و رفته، و در حال حاضر شرکت در سراسر جهان با چگونه تحت تاثیر GDPR استراتژی های امنیت فناوری اطلاعات و عملیات خود را لنگر گاه. از برخی جهات قانون حریم خصوصی داده جدید بیدارباش تماس بگیرید برای بسیاری از شرکت های است. به جز برخی از صنایع سنگین قابل تنظیم، مانند بهداشت و درمان و امور مالی، مجازات برای نادرست داده های کاربر را به طور معمول دست زدن به برخی از مطبوعات بد برخی از تراک مشتری و هزینه برگشت در خود زینت های خوب پخته اند. حالا که GDPR در اثر کامل، حتی اگر شرکت متخلف نیست در اروپا بر اساس عدم حفاظت از داده های خصوصی کاربر قدم شده، می تواند به معنای. هیچ کس می خواهد به CIO که عناوین برای مشکلات قانونی یا میلیون جریمه می سازد زیرا کاربر مدیریت داده ها و استراتژی های امنیتی خود را به مردن نیست. در واقع، فیس بوک و گوگل در حال حاضر عناوین برای راه اندازی اولین روز دعاوی زیر GDPR ساخت. https://o1.qnsr.com/log/p.gif?;

در حالت ایده آل، شرکت در حال حاضر به حسابرسی سیستم ها و فن آوری سیستم عامل و هم اکنون دارای یک درک جامع از دقیقا “که در آن مشتری داده ها برگزار می شود و آن چگونه اداره می شود، “گفت: علامت بیکر، مدیر محصول کارگاه که متعارف شرکت پشت لینوکس اوبونتو. پس بررسی کنترل خود رهبران آن و انطباق افسران بدانند که آنها نیاز به کمی کمک کشمکش، که و تامین امنیت اطلاعات که ممکن است. جای تعجب نیست گام, فروشندگان امنیت به ارائه راه حل های انطباق GDPR اغلب با تغییر داده ها حفظ حریم خصوصی و امنیت فن آوری های که پیروی از مقررات به کمک به طور کلی پا است. برخی از راه های شرکت های امنیتی خود را عرضه می کنند به راه حل های انطباق GDPR repackaged است اینجا. مک آفی : مک آفی بیش از نرم افزار ضد ویروس را. آن موقعیت خود به عنوان ارائه دهنده GDPR دوستانه محصولات و خدمات. Fittingly, شرکت در ابعاد امنیت سایبری مطابق با مقررات به عنوان نیاز اطلاع رسانی نقض 72 ساعته است که مشتریان می توانند با کمک آن راه حل های امنیتی عملیات برآورده متمرکز شده است. سیمانتک : نیز معروف برای آن تکنولوژی مخرب busting سیمانتک به تطابق با درستی نام سیمانتک کنترل انطباق مجموعه خود از شاخه است. حمایت از محدوده مقررات GDPR، از جمله ارائه خودکار ارزیابی انطباق و نشان می دهد شکاف های امنیتی است که می تواند خطرات را برخواهد داشت. در همین حال، سیمانتک پیشگیری از از دست دادن داده ها و اطلاعات محور امنیت کمک سازمان های درب محکم نگه داشتن بر روی اطلاعات شخصی (PII). TrustArc : قبلا TRUSTe و شناخته شده برای ارائه امنیت آنلاین خود، شرکت در حال حاضر انواع محصولات و خدمات است که می تواند مورد استفاده قرار گیرد تا اطمینان حاصل شود که شرکت داده مدیریت امنیت و رعایت قوانین پایبند به GDPR فراهم می کند. نمونه کارها را TRUSTe راه حل های شرکت در ساختمان و اجرای برنامه های انطباق GDPR و در نهایت پیروی از تایید کمک شامل. BitDefender : اگر چه GDPR نیست استفاده از رمزنگاری دستور صراحت، آن راه موثر برای ملاقات بسیاری از نیازهای امنیتی مقررات در نظر گرفته است. Piggybacks بیت دیفندر را راه حل agentless GravityZone رمزگذاری کامل دیسک در فن آوری رمزنگاری به ویندوز و macOS BitLocker و FileVault، ساخته شده بود، ارائه ضروری لایه حفاظتی باید کامپیوتر ذخیره سازی داده های حساس گم شده. Sophos : در حالی که همچنین در رمزگذاری بانکی به عنوان ابزار انطباق GDPR، Sophos در جلوگیری از نقض توسط مسدود کردن حمله کنندگان که دارای حق هستند متمرکز شده است استخراج داده ها مخرب و سرور و نقطه پایانی سیستم هدف گیری. برای محافظت از شبکه های شرکت XG فایروال لوازم چیزی را اشکار تلاش برای سرقت داده ها با استفاده از هوش مصنوعی یا عمیق یادگیری شبکه های عصبی می شود دقیق. Bitglass : امروزه امکان دارد قوی که شرکت با نگه داشتن دست کم برخی از اطلاعات حساس در ابر شخص ثالث خدمات و برنامه های کاربردی. Bitglass’ ابر فن آوری بروکر (CASB) امنیت دسترسی را قادر به دیدن جایی که آن اطلاعات ذخیره شده است، کنترل نحوه اشتراک آن و اطمینان حاصل شود که آنها دو GDPR پایبند مقررات اقامت و حاکمیت خود را کسب و کار. Forcepoint : ارائه نرم افزار امنیت سایبری که قبلا Websense ابر و شبکه راه حل های امنیتی مانند CASB و NGFW و دروازه های وب و UEBA شناخته شده است. Forcepoint فراتر از مانیتورینگ وب سایت و امنیت گسترش یافته است و در حال حاضر ارائه می دهد راه حل های کسب و کار کمک به شناسایی و نقشه برداری داده های شخصی آنها با توسط به طور خودکار تشخیص PII که می افتد خارج از داده های سازمان واگذار شده است سیستم طبقه بندی. شرط بندي بوسيله اينترنت همه اطلاعات شخصی در اسناد الکترونیکی ذخیره می شود، فناوری Forcepoint را می رود یک گام به جلو با استفاده از تشخیص کاراکتر نوری (OCR) برای یافتن PII که ممکن است در عرض پیکسل تصویر کمین. LogRhythm : تعداد زیادی از داده های جمع آوری شده و تحليل آن اطلاعات امنیتی و مدیریت رویداد (سیم ریپ) محصول مکمل، LogRhythm منتشر شد ماژول انطباق GDPR در اوایل سال 2018. این ارائه می دهد اعضای مجموعه هشدار قوانین و گزارش است که به تنظیم کمک به امنیت فناوری اطلاعات طراحی شده است و پذیرش تیم های اعتبار تلاش های خود را رعایت و به سرعت رسیدگی مشکلات قبل از آنها به گرفتن توجه اتحادیه اروپا تنظیم کننده.

بهترین معاملات دوشنبه سایبری در کانادا

بهترین معاملات دوشنبه سایبری در کانادا:

Cyber Monday Canada 2020: همه معاملات

تلفنهای هوشمند

Tablet

معاملات صوتی Cyber Monday Canada

خانه هوشمند

![Echo Dot 2020 fourth generation ring of light from the front زنگ چراغ نسل چهارم از جلو Echo Dot 2020 [19659023] اعتبار: </span> Dhruv Bhutani / Android Authority </p>

</div>

</div>

<p> اگر می خواهید زندگی را کمی آسان کنید ، چرا خانه خود را کمی هوشمندتر نمی کنید؟ در اینجا بلندگوها ، لوازم خانگی و موارد دیگری وجود دارد که می توانید از طریق تلفن یا صدای خود کنترل کنید: </p>

<h3> معاملات تلویزیونی Cyber Monday کانادا </h3>

<p><noscript><img class=](https://cdn57.androidauthority.net/wp-content/uploads/2020/10/Echo-Dot-2020-fourth-generation-ring-of-light-from-the-front-1200x675.jpg)

لپ تاپ ها

Gaming

دوربین ها

متفرقه. معاملات جمعه سیاه کانادا

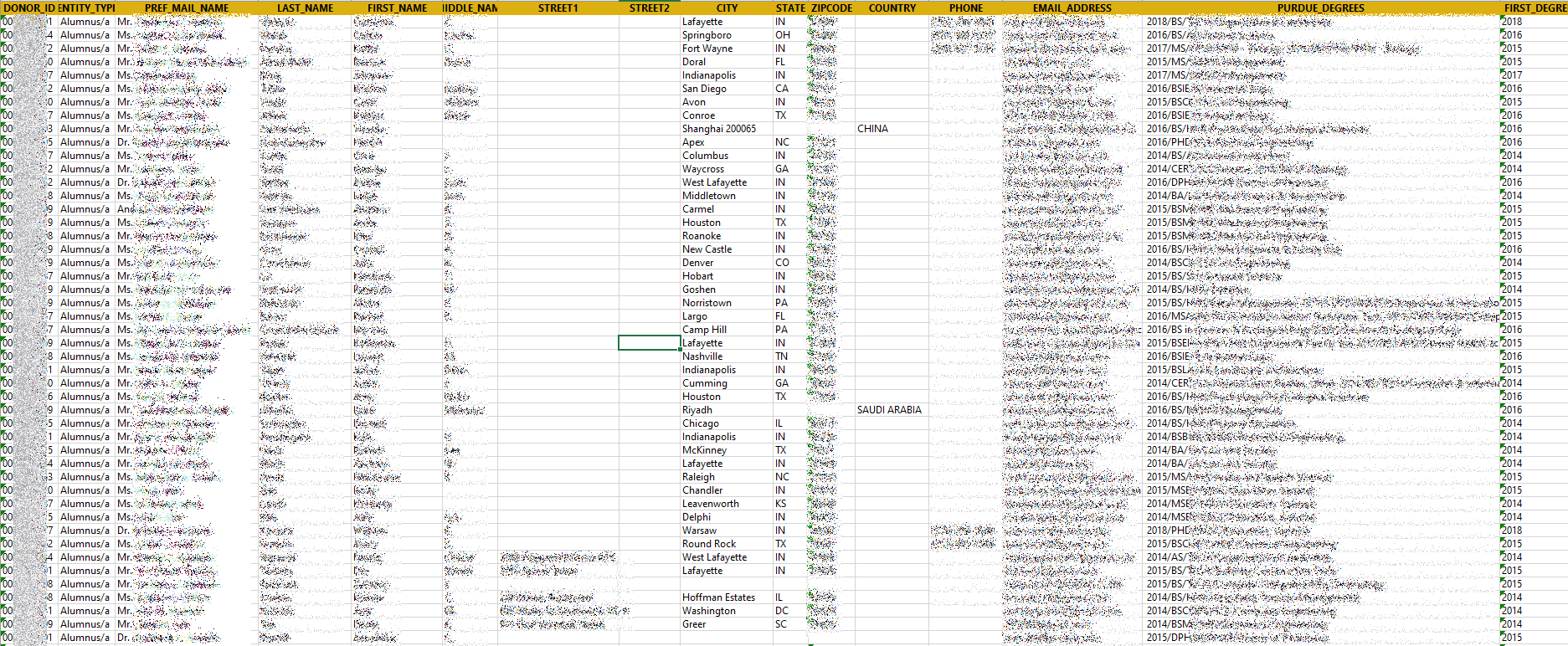

در میان سایر داده ها ، شرکت مؤسسات امنیت سایبری در معرض دید قرار گرفته است

Timeline of Discovery and Reaction Owner

پروفایل های شرکت

نمونه ای از داده ها مدخل ها

Data Impacted

کشورهایی که تحت تأثیر قرار گرفته

تأثیر نقض اطلاعات

اطلاعات محرمانه

سرقت هویت

نقض حق چاپ

Fraud

جاسوسی شرکت ها

مشاوره از متخصصان

تهیه یک سطل باز S3

نقض داده

چگونه و چرا ما نقض آن را کشف کردیم

درباره ما و گزارش های قبلی

برنامه های برتر آموزش کارمندان در امنیت سایبری

ویژگی های کلیدی برنامه های آموزش کارمندان امنیت سایبری

نحوه انتخاب راه حل آموزش سایبر

خدمات آموزش برتر مبتنی بر رایانه در مورد آگاهی از امنیت

شبکه های باریاکودا PhishLine https://o1.qnsr.com/log/p .gif؟؛ n = 203؛ c = 204660767؛ s = 9477؛ x = 7936؛ f = 201812281314300؛ u = j؛ z = TIMESTAMP؛ a = 20392941؛ e = i

Cofense

Cofense

HoxHunt

KnowBe4

Lucy

PhishLabs

Proofpoint

Proofpoint

Sec Secumum

Webroot

Webroot

تبدیل به امنیت سایبر متخصص با این گواهینامه مگا بسته نرم افزاری امنیت سایبری

که AAPicks پیدا کردن بالا بردن حرفه ای ارائه می دهد را دوست دارم. امروز انتخاب امنیت سایبری گواهینامه بسته نرم افزاری مگا-به عنوان مثال بزرگ است.

که AAPicks پیدا کردن بالا بردن حرفه ای ارائه می دهد را دوست دارم. امروز انتخاب امنیت سایبری گواهینامه بسته نرم افزاری مگا-به عنوان مثال بزرگ است.

امنیت سایبری بسته نرم افزاری در یک نگاه

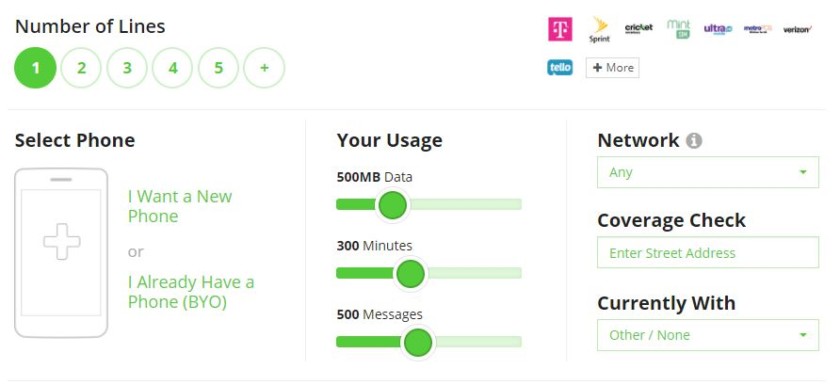

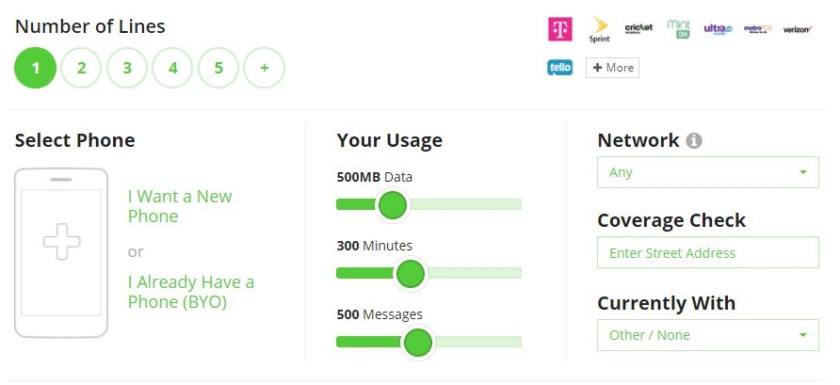

در حال جستجو برای یک گوشی جدید و یا طرح اینجا شروع کنید با ابزار قدرت طرح اندیشه:

که در آن برای سرمایه گذاری امنیت سایبری بودجه شما

دانلود ما گزارش عمق: راهنمای نهایی برای فروشندگان امنیت فناوری اطلاعات رود و شوارتز & شرکت ها اجازه می دهد تا امنیت سایبری برای حفظ کنترل امنیت کامل “زیر سرپوش”

لطفا به ما بگویید کمی مورد پس زمینه و موقعیت کنونی آن رود شوارتز & امنیت سایبری.

دوره نقاهت بعد از 22 مارس حمله سایبر در حال حاضر شهر آتلانتا 2.7 میلیون دلار هزینه دارد و این تعداد به افزایش انتظار می رود. چگونه می توانید خود را تحقیق & S ® مرورگر در کادر حفاظت از دولت های محلی و شرکت، برای آن موضوع، که ممکن است محدود بودجه و تکنولوژی امنیت سایبری منسوخ شده است؟

اگر یک شرکت نیاز به دانلود فایل ها از اینترنت

بزرگترین مسائل امنیتی برای دستگاه های تلفن همراه چیست و چگونه خود را تحقیق & نشانی® معتمد همراه محصول کمک نگه داشتن آنها را امن است؟

چگونه R & S قابل اعتماد – خیابان راه حل برای Office 365 اطلاعات حیاتی کسب و کار موجود در برنامه های کاربردی Microsoft Office 365 حفظ کند؟

چه خطرات امنیتی جدید ظهور ایجاد شده IoT (اینترنت چیز) و راه حل شما را توسعه داده اند?

هوش مصنوعی تاثیر فن آوری امنیت سایبری خواهند داشت؟ -Keezel عناوین وبلاگ

چون آن گسترده می شود در سراسر فرهنگ ما تعریف هوش مصنوعی

استفاده از ماشین یادگیری در هوش مصنوعی امنیت سایبری

یادگیری ماشینی هوش مصنوعی مبتنی بر همکاری است اما نه شکست ناپذیر

امنیت سایبری تبدیل به متخصص با آموزش این بسته نرم افزاری

امنیت سایبری بسته نرم افزاری در یک نگاه

در حال جستجو برای یک گوشی جدید و یا طرح اینجا شروع کنید با ابزار قدرت طرح اندیشه:

امنیت سایبری فروشندگان ارائه پذیرش محصولات جدید

دانلود ما گزارش عمق: راهنمای نهایی به فناوری اطلاعات فروشندگان امنیت امنیت فروشندگان با راه حل های GDPR