به گفته محققان آزمایشگاه Juniper Threat ، مجرمان سایبری با استفاده از آدرس IP در چین در تلاش هستند تا از آسیب پذیری ای که در اوایل ماه جاری افشا شده است استفاده کنند تا گونه ای از بدافزار Mirai را در روترهای شبکه تحت تأثیر این آسیب پذیری قرار دهند.

در پست وبلاگ ، محققان گفتند که بازیگران بد به دنبال استفاده از آسیب پذیری عبور از راه هستند که می تواند میلیون ها روتر خانگی و سایر دستگاه های اینترنت اشیا (IoT) را که از کد پایه یکسانی استفاده می کنند و حداقل توسط 17 فروشنده تولید می شود ، تحت تأثیر قرار دهد. [19659002کشفاینتلاشتوسطمحققانJuniperدوروزپسازآنصورتگرفتکهکارشناسانامنیتیفروشندهامنیتسایبریTenableابتدااینآسیبپذیریرافاشکردند،کهتوسطCVE-2021-20090ردیابیمیشودمحققانجونیپرنوشتندکهتلاشهایسوءاستفادهنهتنهانشاندهندهتهدیدیاستکهآسیبپذیریایجادمیکند،بلکههمچنیننشانمیدهدکهمجرمانسایبریچقدربهآسیبپذیریهایفاششدهتوجهمیکنند

این تهدید تنها زمانی افزایش می یابد که شامل دستگاه های اینترنت اشیا باشد. محققان می نویسند: "هر زمان که یک POC سوء استفاده [proof of concept] منتشر می شود ، اغلب زمان بسیار کمی برای ادغام آن در پلتفرم خود و شروع حملات لازم است." "اکثر سازمان ها سیاست هایی برای وصله در چند روز ندارند و گاهی هفته ها به واکنش نیاز دارند. اما در مورد دستگاه های IOT یا دروازه های خانگی ، وضعیت بسیار بدتر است زیرا اکثر کاربران از تکنولوژی آگاه نیستند و حتی کسانی که از آسیب پذیری های احتمالی و وصله های کاربردی مطلع نمی شوند. »

تنها راه کاهش این مشکل آنها نوشتند که فروشندگان را ملزم به ارائه به روزرسانی خودکار صفر در زمان خرابی می کنند.

Tenable First to Disclose Flaw

Tenable ابتدا آسیب پذیری مداوم را در یک کاغذ سفید افشا کرد ، و توجه داشت که در روترهای ارائه شده توسط حداقل 13 اینترنت مشاهده شده است. ارائه دهندگان خدمات (ISP) در 11 کشور. آسیب پذیری پیمایش مسیر مهاجمان را قادر می سازد تا احراز هویت را به واسط وب منتقل کنند ، که می تواند برای دسترسی به سایر دستگاه های موجود در شبکه خانگی یا شرکتی مورد استفاده قرار گیرد. اساساً بازیگران بد می توانند کنترل یک دستگاه را در دست بگیرند ، Tenable نشان می دهد که چگونه یک پیکربندی تغییر یافته می تواند telnet را در یک روتر آسیب پذیر فعال کند و به مجرمان سایبری اجازه دسترسی به پوسته سطح ریشه را بدهد. روزها پس از افشای Tenable. 3 اوت رایج در همه دستگاه های آسیب دیده سیستم عامل Arcadyan ، سازنده دستگاه های ارتباطی است. در ووهان چین ظاهراً مهاجمان در تلاش بودند تا نوع Mirai را در دستگاه های آسیب دیده مستقر کنند. بدافزار Mirai به کاربران این امکان را می دهد تا کنترل دستگاه های شبکه قربانی را در دست بگیرند و از آنها در حملات وسیع به شبکه ها در کمپین هایی مانند حملات انکار سرویس (DDoS) استفاده کنند.

A Pattern of Exploits

مهاجمان از اسکریپت ها استفاده می کردند که مشابه آنچه در گروه 42 گروه شبکه های پالو آلتو در گزارش ماه مارس آمده بود ، خاطرنشان کرد که مجرمان سایبری در اواخر فوریه سعی کردند از آسیب پذیری چند ساعت پس از انتشار جزئیات برای استقرار نوع Mirai و نمونه های مشابه استفاده کنند. حدود دو هفته بعد از آدرس IP دیگری به آنها ارائه شد. آنها زرادخانه نفوذ خود را با یک آسیب پذیری تازه دیگر افشا کردند. " "با توجه به اینکه اکثر مردم ممکن است حتی از خطرات امنیتی آگاه نباشند و به زودی دستگاه خود را ارتقا ندهند ، این تاکتیک حمله می تواند بسیار موفق ، ارزان و آسان باشد."

آیا به روز رسانی ها باید خودکار شوند؟ [

19659008] از 6 ژوئن تا 23 ژوئیه ، محققان همچنین شاهد استفاده از بیش از نیمی از آسیب پذیری های دیگر شامل سیستم هایی مانند روترهای DLink ، زیرساخت های متقاطع HyperFlex سیسکو ، روترهای Wi-Fi Tenda AC11 و اجزای شبکه از Micro بودند. فوکوس ، نشان می دهد که "گروه به طور مداوم سوء استفاده های جدیدی را به زرادخانه خود اضافه می کند."

شان نیکل ، تحلیلگر اطلاعاتی تهدیدات سایبری در ارائه دهنده حفاظت از ریسک دیجیتال سایه های سایه ، گفت که این نگران کننده است که عامل تهدید پشت همه این فعالیت ها چنین است.

"احتمالاً در بدترین حالت ، مهاجم می تواند از زنجیره ای از سوء استفاده ها برای دسترسی به سایر دستگاه های شبکه و همچنین هرگونه ذخیره شبکه استفاده کند. ge یا سرورها و رایانه های متصل به شبکه ، "نیکل به eSecurity Planet گفت. "به روز رسانی و وصله دستگاه های شبکه خانگی ممکن است به دلیل زمان یا مهارت مورد نیاز برای کاربران نهایی امکان پذیر نباشد و بنابراین ، آسیب پذیری ها همچنان در شبکه باقی می مانند. همانطور که در گزارش Juniper ذکر شد ، این قطعاً یک مورد عالی برای بحث در مورد فشار دادن تولید کنندگان سخت افزار به طور خودکار است تا اینکه منتظر بمانیم تا کاربران خودشان در مورد آن کار کنند. " به گفته جیک ویلیامز ، بنیانگذار و مدیر فناوری BreachQuest ، یک شرکت واکنش به حوادث ، تهدیدهای متعددی وجود دارد. ویلیامز به eSecurity Planet گفت: eSecurity Planet یک تهدید می تواند ناشی از موارد جداگانه باشد.

"یک بازیگر تهدید کننده که روتر را به خطر اندازد ، می تواند حملات خودکار کامل را در تمام ترافیک عبوری از آن انجام دهد. ،" او گفت. "اما سناریوی محتمل تر این است که یک بازیگر تهدید از این دستگاهها به عنوان بخشی از یک بات نت استفاده کند ، که می تواند برای اسکن آسیب پذیری توزیع شده ، سوء استفاده ، حدس زدن رمز عبور یا در محتمل ترین حالت DDoS استفاده شود."

به گفته ویلیامز ، رابط کاربری مدیر برای سوء استفاده از آسیب پذیری مورد نیاز است و اکثر روترهای فروخته شده امروزه رابط کاربری را به طور پیش فرض در اینترنت عمومی قرار نمی دهند. وی گفت ، با این حال ، برخی از مدیران ممکن است این تنظیمات را قادر سازند تا از کارکنان فناوری اطلاعات خود کمک بیشتری دریافت کنند ، و افزود: "بعید است که این امر به میزان قابل توجهی به جمعیت آسیب پذیر آسیب دیده کمک کند."

ارزیابی آسیب پذیری شبکه مشکل

به گفته یانیف بار-دیان ، بنیانگذار و مدیر عامل شرکت Vulcan Cyber ، یک شرکت رفع خطرات ، آسیب پذیری هایی مانند این مشکل در ارزیابی مشکلات شبکه را برجسته می کند.

"اکنون تیم های امنیتی شبکه به جای ایمن سازی تعداد انگشت شماری از شبکه ها نگران هستند. در مورد نیروی کار از راه دور و صدها و هزاران عامل حملات مبتنی بر شبکه که کنترل آنها محدود است. گفت که آسیب پذیری های فناوری اطلاعات در سال گذشته بر کسب و کار آنها تأثیر گذاشته است. 52٪ گفتند که شبکه های شرکتی و ایستگاه های کاری. اکثر بازیگران بد از دستگاه های آسیب دیده برای انجام اسکن آسیب پذیری ، سوء استفاده ، حدس گذرواژه یا DDoS استفاده می کنند.

"هر سازمانی که منتظر چنین آسیب پذیری برای اجرای بهداشت خوب است ، احتمالاً در حال حاضر مسائل امنیت سایبری بزرگتری دارد." "ISP ها می توانند با مسدود کردن پورت های مورد نیاز ، توانایی مدیریت این دستگاه ها را از راه دور محدود کنند. برخی از آنها برای مشتریان مسکونی انجام می شود ، اما این می تواند مشکلات پشتیبانی را ایجاد کند که در آن فناوری اطلاعات از راه دور دیگر نمی تواند به کاربران در حمایت از دستگاه ها کمک کند. در هر صورت ، دستگاهها هنوز از راههای دیگر مانند CSRF [cross-site request forgery] آسیب پذیر هستند. در هر صورت ، بسیاری از افرادی که به دلیل بیماری همه گیر از خانه کار می کنند به اینترنت در کلاس تجاری ارتقا یافته اند ، که معمولاً هیچ درگاهی مسدود ندارند. مسئولیت در اینجا باید بر عهده کاربران نهایی باشد. "

آیا در کالج شما، اتاق خوابگاه به اشتراک گذاری، یا فقط هم اتاقی را تمیز ارزان تر اینجا را چگونه به راه اندازی دستگاه های smarthome خود را به طوری که آنها به سادگی بازی با چند اعضای خانواده، نیز باید دستگاه های دیگر که ممکن است شما هم اتاقی. یک بار زمان بود چون smarthome واقعا یک چیز بزرگ نیست که شما حتی به نگرانی در مورد این, ندارد. اما در حال حاضر، دستگاه های smarthome حال تبدیل شدن جریان اصلی بیشتر و بسیاری از خانه ها و آپارتمان ها با ابزارهای بسیار خوب این پر کردن. اگر شما زندگی می کنند به تنهایی و یا با خانواده, بسیار وجود ندارد واقعا نگران اما اگر هم اتاقی همه چیز کمی سختتر می. خبر خوب این است که آن است که هنوز هم نسبتا آسان به آن کار است. اگر شما احساس سخاوتمندانه و می خواهید برای به اشتراک گذاشتن عشق smarthome با هم اتاقی خود اجازه اکثر (اگر نه تمام) smarthome دستگاه شما دسترسی با دیگران به اشتراک بگذارید. این هم اتاقی شما می دهد توانایی کنترل دستگاه های smarthome خود را مانند چراغ قفل درب و حتی ترموستات. شما می توانید حتی تعیین دسترسی های متفاوت کاربران، به طوری که آنها می توانند کنترل دستگاه، اما نه لزوما ایجاد تغییرات در تنظیمات باطن هر. مرتبط با: نحوه دسترسی HomeKit سهم با خانواده هم اتاقی و مهمان به اشتراک گذاری دستگاه های smarthome است معمولا ایده خوبی از گرفتن بروید، به خصوص اگر فاصله مشترک در خوابگاه آپارتمان یا خانه استفاده از smarthome دستگاه. اگر شما و هم اتا قی خود اتفاق می افتد به همان دستگاه smarthome، مانند برخی از چراغ های فیلیپس سر آنها بدون مسائل مشترک وجود داشته باشد می تواند و نمی باید به نگرانی در مورد تداخل. يعنی این است، سپس آنها خواهید کار فقط خوب خود را تا زمانی که دستگاه را در دو حساب جداگانه هستند. بنابراین اگر شما راه اندازی چراغ های سر خود را در اتاق خود را و شما هم اتا قی کند همان، هاب دو پل رنگ نمی کنید در راه هر یک از دیگر. با این حال، شما ممکن است آمده در سراسر یک وضعیت که در آن فقط یک نوع smarthome دستگاه می تواند حکومت به زمین مانند ترموستات هوشمند است. اگر هر دو ترموستات دوم شما را به جدول به ارمغان بیاورد شما و roomie خود را، بنابراین شما فقط قادر خواهید بود به یکی از آنها و دیگر به خاطر نصب ذخیره نسخه پشتیبان، متاسفانه. از آنجا، شما می توانید شروع به استدلال می کنند در مورد آنچه دما باید مجموعه ای اما است که نه اینجا nor وجود دارد. دستگاه اکو آمازون و گوگل صفحه اصلی عالی به عنوان اصحاب smarthome است اما این است که وقتی که هم اتاقی خود نیز دستیار صدا همان که شما، که در آن کمی dicey می توانید آن را و این معمولا جایی که دستگاه های تکراری smarthome شروع به برخورد با یکدیگر. اگر اکو و هم اتا قی خود را به عنوان صفحه اصلی گوگل است، از آنجا که هر دو در استفاده از کلمات مختلف ویک عمدتا خوب، شما. با این حال، اگر شما و هم اتا قی خود هر دو اکو — به خصوص اگر آنها با استفاده از حساب های مختلف آمازون — شما احتمالا می خواهید به تغییر کلمه ویک در یکی نه به طور تصادفی اکو هم اتا قی خود را آغاز. مرتبط با: چگونه برای آمازون اکو “بیدار کلمه” با این حال تغییر کلمه ویک در صفحه اصلی Google متاسفانه نمی توانید تغییر دهید. اگر شما هر دو از خانه گوگل بنابراین شما نیاز به برنامه ریزی کنید که شما طور تصادفی خانه خود تبعیت نمی. و یا تلاش برای به اشتراک گذاشتن خانه گوگل خود را اگر شما راحت انجام آن است راه خوبی برای رفتن اگر شما ذهن ساخت فداکاری های چند. امکان دارد احتمال دارد اگر هم اتاقی که شما احتمالا یک آپارتمان یا اتاق خوابگاه که در این صورت اجاره وجود قوانین باید به رعایت. و ممکن است که شما قادر نخواهد بود به استفاده از دستگاه smarthome خاصی در این وضعیت است. معمولا، مستاجرها به تغییر قفل درب (اگر شما می خواهید به قفل هوشمند) و یا ترموستات (در صورتی که شما می خواهید برای دریافت ترموستات هوشمند) مجاز نیست. گاهی اگر شما بخواهید سادگی آنها آن اجازه می دهد اما به طور کلی شما قادر نخواهد بود برای نصب تعدادی تجهیزات smarthome که نیاز به تغییر چیزها در محل اقامت. مرتبط با: اگر من یک آپارتمان اجاره چه نوع Smarthome ابزارهای من استفاده کنید? با این حال، بسیاری از دستگاه ها فقط حق به پریز وصل می و که راه بسیار خوبی برای علاقه است. و بنابراین چراغ های هوشمند نیز بزرگ شما معمولا می توانید از خود لامپ. قوانین مالک شهر متفاوت است بدیهی است، اما اگر محل اجاره آن ممکن است ایده خوبی با مال شما چه مجاز و غیرمجاز را بررسی کنید. چهار بزرگ حامل بی سیم در ایالات متحده همه برنامه های خود را برای آینده 5 g شبکه touting هستند. با این حال، هیچ گوشی در حال حاضر در بازار قادر به اتصال به شبکه 5 g که به علت محدودیت آنتن خواهد بود. با این حال، موتورولا راه در سراسر محدودیت های آن است: 5 گرم موتور وزارت دفاع. وزارت دفاع خواهد شد ضربه محکم و ناگهانی بر روی Motorola Moto Z3 و امکان اتصال به شبکه ورایزون آینده 5 گرم. موتورولا پرده برداری 5 g موتور وزارت دفاع که آن رویداد در شیکاگو امروز پس از hyping وزارت دفاع به عنوان “راه جدیدی برای اتصال, جریان, دانلود, چت تصویری, و بیشتر.” مقاله مرتبط وزارت دفاع مدتی در “اوایل 2019” راه اندازی و فروش جداگانه از Z3 موتور که آن نیز رویداد که امروز اعلام کرد. وزارت دفاع وزارت دفاع است که همراه با موتورولا Moto بازی Z3 باتری جایگزین خواهد شد; اما نگران نباشید، 5 گرم موتور وزارت دفاع 2, باتری 000mAh به آن گنجانیده شده است. ما همچنین می دانیم که این نوعی تکنولوژی مودم Qualcomm گل میمون X 50 است که امکان اتصال 5 g. موتورولا می گوید که 5 g وزارت دفاع موتور تنها با Z3 موتور در ابتدا و فقط در شبکه ورایزون کار می کنند. در نهایت، آن را سازگاری به شبکه و دستگاه های دیگر. 5 g شبکه های آینده می تواند سرعت فوق العاده سریع داده ها برای دستگاه های تلفن همراه، مراتب outpacing فعلی شبکه های 4 g LTE اکثر ما تکیه در ایالات متحده را قادر خواهد ساخت. چند دستگاه دیگر تولید کنندگان در حال حاضر که آنها اولین گوشی 5 g قادر با Huawei یکی از شرکت های بیشتر آواز در موضوع انتشار خواهد ادعا می کرده اند. اما اگر این g 5 موتور وزارت دفاع دیگران به پانچ ضربان می توانید، آن ممکن است کاربران موتورولا است که اول دسترسی به 5 g در گوشی های هوشمند. بعدی: Qualcomm اول 5 g آنتن اینجا هستید: آنچه شما باید بدانید در طرح در پیکربندی لپ تاپ خاص برای حفظ حریم خصوصی و امنیت. اگر من در استفاده از VPN در لپ تاپ که در حالی که با استفاده از همان حساب کاربری VPN بر روی دستگاه های دیگر، فعالیت من با هم ارتباط می تواند? ارائه دهنده طرح در رفتن با این ادعا که کاملا بدون سیاهههای مربوط و من ناشناس خواهد پرداخت. اما اگر همان VPN حساب همان را به من استفاده از آنها می تواند پیوند داده ها از گفتن من Libreboot X 200 و گوشی من آندروید اگر چنین است، فقط من VPN در Libreboot X 200 باید استفاده کنم? DNS از طریق این برنامه چگونه کار می کند؟ مثل کاربر کلیک لینک که می فرستد > Blokada درخواست DNS انتخاب شده > شما دریافت لینک هایی از DNS های ISP. من فقط می خواهم به اطمینان که من باید Dns های ISP است دور من فعلا لازم نیست که VPN اشتراک اما زمانی که من در نهایت تصمیم. باید تنظیمات به درخواست * هر دستگاه * در شبکه، که من می خواهم به anonymize/محافظت یا که * مودم/روتر * سطح. فرض کنید که اجماع است * مودم/روتر * سطح به این سرعت تاثیر منفی و وجود راه برای برآورد تاثیر اگر من برخی از متغیرها به خودم پاسخ داده می شود؟ تولید کنندگان تلفن همیشه به دنبال راه هایی برای صرفه جویی عمر باتری دستگاه خود. یکی از راه حل جنجال برانگیز است که Huawei است برای رسیدن به این هدف این است که برای کشتن تقریبا تمام فرآیندهای برنامه پس زمینه بر روی تلفن خود را هر زمان که امکان پذیر است. این رفتار خوبی با برنامه های مانند VLC که مجبور به ماندن در پس زمینه به کار باز مش نیست. صبح چهارشنبه اعلام VideoLAN غیرانتفاعی که ایجاد و نگهداری وی ال، در توییتر که آن حاضر است blacklisting گوشی های Huawei به عنوان اولین کشف توسط FrAndroid . همانطور که می بینید از صدای جیر جیر جاسازی شده، Huawei در سیاست برنامه های پس زمینه قتل وی ال در پس زمینه پخش صدا از کار متوقف می شود. پروستات: گوشی های @HuaweiMobile در حال حاضر در لیست سیاه و VLC می تونم در بازی بزرگ. –VideoLAN (@videolan) 25 ژوئیه تا سال 2018 VideoLAN است به احتمال زیاد حرکت رو به جلو با ممنوعیت آن در درجه اول به علت تعداد شکایات آن را در شرکت کاربر انجمن و بازی بزرگ می شود. نگاه سریع از هر نا امید صاحبان Huawei شکایت که VLC به عنوان مورد نظر در گوشی های خود کار نمی کند را نشان می دهد. VideoLAN در صدای جیر جیر پیگیری که همه دستگاه های Huawei از دانلود وی ال ممنوع شده اند دولت بود. در حالی که شرکت هر مدل را مشخص ندارد، حالت آن بود که blacklisting این تنها گوشی های “اخیر” تحت تاثیر قرار. مقاله مرتبط خبر خوب این است اگر شما به تاب دستگاه Huawei است که از دانلود وی ال از بازی بزرگ، ممنوع شده است که هنوز عصبی نشوید. شما هنوز می توانید دانلود فایل APK برنامه را به طور مستقیم از وب سایت غیر-سود است. فقط به یاد داشته باشید که توسط sideloading برنامه، شما به روز رسانی به نسخه های جدید به طور خودکار دریافت نخواهید کرد. هر بار که چیز جدیدی را منتشر می شود، شما نیاز به دانلود آخرین نسخه از وی ال و نصب دستی. Huawei دست به بهینه سازی گوشی های هوشمند خود را برای برخی از زمان در حال حاضر خیلی سنگین شده است. جالب Huawei در پاسخ به این وضعیت خواهد بود به خصوص اگر دیگر سازندگان برنامه به دنبال در جای پای وی ال را انتخاب کنید. من فقط به تازگی در نهایت VPN کردم، و من نیز کانون برنامه نصب شده در لپ تاپ همان است که طول می کشد فعلی سیگنال Wi-Fi و یک رمز عبور متفاوت و نام و همه چیز را می سازد. اگر من VPN و کانون همزمان با استفاده از, تمام دستگاه های متصل به لپ تاپ من هم تحت شبکه اختصاصی مجازی خواهد بود؟ جدیدترین دسته ای از توزیع اندیشه شماره 2018 هستند در و اندیشه Oreo (8.0 و 8.1)، هم در 12.1 درصد از تمام دستگاه های آندروید نصب شده است! این بدان معناست که از مه 2018 میزان دستگاه های در حال اجرا Oreo بیش از دو برابر شده، که شاهکار باور نکردنی برای گوگل و اندیشه است. بررسی اندیشه 8 مقاله مرتبط “/>

چگونه به راه اندازی Smarthome دستگاه های زمانی که شما باید هم اتاقی

شما می توانید به اشتراک دسترسی به دستگاه شما

تکراری دستگاه می تواند معمولا همزیستی فقط خوب

شود احتیاط از صوتی دستیاران

اگر شما حال اجاره: می دانیم که دستگاه های مجاز هستند

5 g موتور وزارت دفاع دستگاه، موتور فعلی به آینده 5 g شبکه

OPSEC بد به استفاده از همان VPN برای دستگاه های مختلف است؟

مانند Blokada/DNS66 به طور موثر تغییر DNS تقلید VPN بر روی دستگاه خود با استفاده از است؟

قوانین VPN باید اعمال می شود که در هر دستگاه و یا که سطح “مودم/روتر”؟

برنامه VLC است برنامه مشهور برای پخش موسیقی های محلی و فایل های ویدئویی را در گوشی های آندروید برای آندروید دیگر Huawei دستگاه وی ال

سیاست مضحک خود در تمام برنامه های پس زمینه (به جز خود را) به قتل می شکند VLC پخش صوتی پس زمینه (البته).

Https://t.co/QzDW7KbV4I و بسیاری از گزارش های دیگر را مشاهده کنید… @HuaweiFr همچنین دستگاه های Hotspotted تحت شبکه اختصاصی مجازی خواهد بود؟

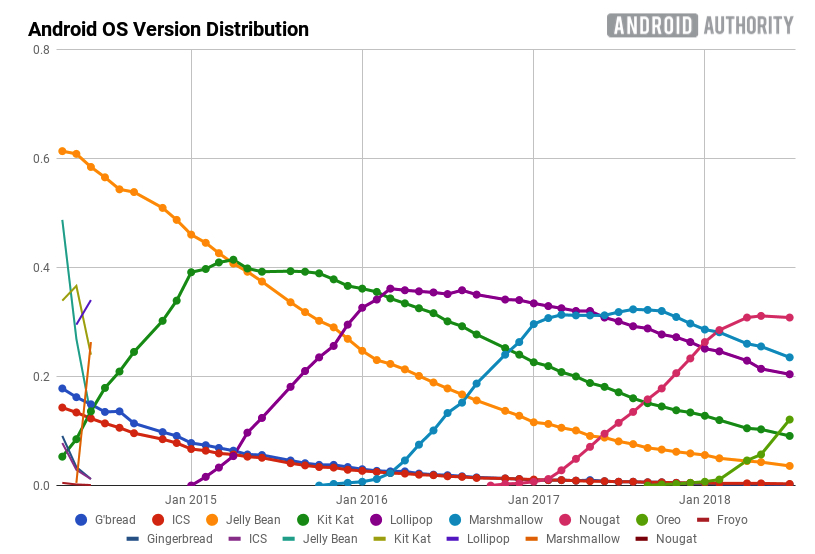

Oreo در 12.1 درصد از دستگاه های آندروید نصب تاسیسات Oreo اندیشه