مجرمان سایبری از سرویس ایمیل دسته جمعی Salesforce برای فریب افراد در واگذاری شماره های کارت اعتباری ، اطلاعات کاربری و سایر اطلاعات شخصی خود در یک کمپین فیشینگ جدید استفاده می کنند که تهدیدهای مربوط به شبکه های شرکتی را که ممکن است از آدرس های ایمیل سفید لیست شوند ، برجسته می کند.

یک پست اخیر وبلاگ از ارائه دهنده خدمات امنیت ایمیل Perception Point ، بازیگران بد با جعل هویت سرویس پستی اسرائیل در کمپینی که چندین سازمان اسرائیلی را هدف قرار داده است ، از طریق سرویس ایمیل Salesforce ایمیل های فیشینگ ارسال می کنند.

در پست وبلاگ ، نقطه ادراک میری اسلاوتوسکی و شای گلدرمن تحلیلگران امنیت سایبری نوشتند که این برای اولین بار است که می بینند مهاجمان از خدمات Salesforce برای اهداف مخرب سوء استفاده می کنند. دریافت یک ایمیل منحصر به فرد ، که مخصوص شما ایجاد شده است. "Slavotsky and Golderman wro te "تلاش های جعلی Salesforce برای ما چیز جدیدی نیست. یک نمونه معمولی از مهاجمان جعل ایمیل از Salesforce برای سرقت اعتبار است. در این مورد ، مهاجمان در واقع خدمات را خریداری کرده و از آن سوء استفاده کرده اند. می دانیم که اکثر شرکت ها از این سرویس به عنوان بخشی از تجارت خود استفاده می کنند و بنابراین آن را در لیست سفید و حتی مجاز در SPF خود ثبت کرده اند. " آنها نوشتند که اکثر سرویس های امنیتی ایمیل نمی توانند حملات را با استفاده از بستر مشروع Salesforce تشخیص دهند زیرا آنها "کورکورانه معتقدند که Salesforce یک منبع امن است" ، حتی تا آنجا که آدرس IP خدمات را برای ساده سازی فرایند ایمیل در لیست سفید قرار داده اند.

"در حالی که توصیه Salesforce این است که تمام محدوده IP آنها را در لیست سفید قرار دهید ، این باعث ایجاد آسیب پذیری در شبکه شرکت شما می شود. " "ایجاد این نوع لیست سفید اساساً این واقعیت را نادیده می گیرد که این پلت فرم ممکن است برای اهداف مخرب استفاده شود. با ایجاد چنین لیست سفید ، شخص اساساً در امنیت سازمانی خود حفره ای ایجاد می کند که چنین ایمیل هایی می توانند مستقیماً از طریق آن عبور کنند. هنگامی که کاربران چنین ایمیل هایی را دریافت می کنند ، نمی توانند تشخیص دهند که این ایمیل از طریق یک پلت فرم ایمیل جمعی ارسال شده است. " یک منبع قابل اعتماد می تواند منجر به نقض امنیت شود ، "استفاده از نگرش اعتماد صفر همراه با مکانیسم فیلترینگ قوی برای هر محتوایی که بدون توجه به منبع وارد سازمان می شود ضروری است: ایمیل ، ابزارهای همکاری یا پیام فوری."

Spoofing Salesforce

در این مورد ، بازیگران بد ایمیل قربانیان را از طریق سرویس ایمیل Salesforce که ظاهراً از سرویس پستی اسرائیل ارسال شده است ، به گیرنده می گویند که بسته ای بسته شده است زیرا هزینه حمل و نقل پرداخت نشده است. این ایمیل از طرف Perception Point فرستنده استاندارد همه ایمیلهای salesforce.com ارسال شد.

ایمیل فیشینگ حاوی پیوندی است که به طور خودکار قربانی را به یک وب سایت جعلی سرویس پستی اسرائیل هدایت می کند که کاربر را مجبور به وارد کردن کارت اعتباری می کند. جزئیات. سپس کاربر به صفحه دیگری هدایت می شود که نیاز به تأیید از طریق کد پیامکی دارد. اطلاعات خود را کنار بگذارند و انجام این کار چقدر آسان است. محققان دریافتند سرور مخرب که وب سایت را اجرا می کند ، بدون احراز هویت قابل دسترسی است و توسط وب سرور LiteSpeed توسعه و میزبانی شده است. علاوه بر این ، این سایت دارای گواهی نامه ای است که برای آن صادر شده است. به گفته Saumitra Das ، CTO شرکت امنیت سایبری Blue Hexagon ، گروه جرایم سایبری مستقر در روسیه (همچنین با نام های APT29 و CozyBear شناخته می شود) در پشت نقض زنجیره تأمین SolarWinds قرار دارند. در آخرین کمپین فیشینگ نوبلیوم که توسط مایکروسافت در ماه مه گزارش شد ، این گروه از خدمات بازاریابی ایمیلی رایج Constant Contact استفاده کرد. داس به eSecurity Planet گفت: [بیشاز7000حسابدرحدود350سازماندولتی،IGOهاوNGOها»

او گفت که جعل معمولاً شامل ایجاد منبع برای مشروع جلوه دادن یا استفاده از غلط املایی است.

" روش هایی برای تشخیص جعل وجود دارد ، اما در این مورد ایمیل ها معتبر به نظر می رسند و همچنین از جایی که گفته می شود از آنجا آمده است ، می آید. "داس گفت ، در مورد مثال Salesforce ،" این بدان معناست که مهاجمان از طریق اولین فایروال ایمیل هم از دیدگاه امضای اطلاعات تهدید برای مسدود کردن منابع بد شناخته شده و هم به نوعی غریزه خود کاربران برای مشکوک بودن به چیزی که وجود دارد به معمول است که حملات از طریق راه حل های امنیتی ایمیل دریافت می شوند ، اما پس از آن کاربران آموزش دیده یا باهوش خط دفاعی بعدی هستند. این [use of a legitimate email service] شانس آنهایی را که کاربران روی پیوندها یا بارگیری فایلهای ضمیمه کلیک کنند ، افزایش می دهد. استفان باندا ، مدیر ارشد راه حل های امنیتی در فروشنده امنیت سایبری Lookout ، به این سرویس گفت eSecurity Planet .

"عمل ثبت نام قانونی برای یک سرویس ایمیل با قصد استفاده کامل از آن برای بدخواهی یک استراتژی ابتکاری است ، "باندا گفت. "این نقض باید هشداری برای همه ارائه دهندگان خدمات باشد تا درمورد افرادی که درخواست دسترسی به خدمات خود را دارند ، دقت لازم را انجام دهند تا از این نوع کلاهبرداری در آینده جلوگیری شود." به گفته استفانو دی بلاسی ، تحلیلگر اطلاعات تهدیدات سایبری با شرکت حفاظت از ریسک های دیجیتال Digital Shadows ، استراتژی فیشینگ یکی دیگر از دلایل اتخاذ معماری اعتماد صفر است ، به این معنی که فرض بر این است که یک ایمیل از خارج از سازمان تا زمانی که خلاف آن ثابت نشود ، مخرب است.

د بلاسی به eSecurity Planet گفت: "اگرچه زمان برتر از روش سنتی است ، معماری اعتماد صفر می تواند تاثیر بالقوه این مبارزات فیشینگ توده مخرب را به میزان قابل توجهی کاهش دهد و همیشه باید به عنوان اولین گزینه در نظر گرفته شود." .

علاوه بر این ، همراه با راه حل های استاندارد مانند درگاه های ایمن ایمیل ، فیلترهای هرزنامه و حفاظت از فیشینگ ، سازمان ها باندا می گوید که باید در آموزش های امنیتی سرمایه گذاری شود تا کارکنان در مورد تهدیداتی که ممکن است پیش بیاید بیشتر آگاه شوند ، و افزود که شبیه سازی فیشینگ راهی برای ارائه آموزش است که به مردم یک تجربه واقعی از زندگی واقعی را می دهد.

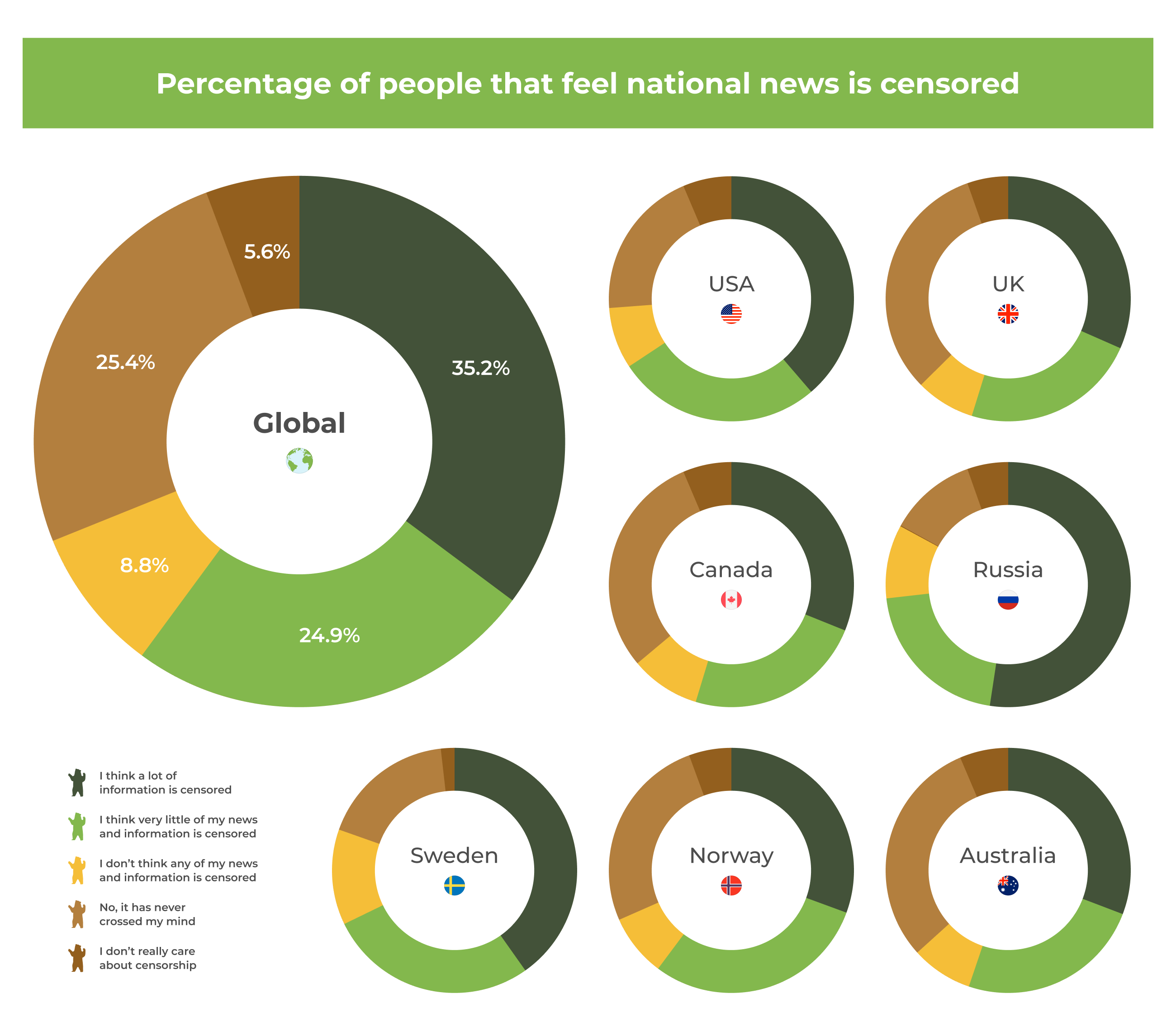

"سازمان ها نیز نیاز دارند راه حلی برای امنیت تلفن همراه وجود دارد که حملات فیشینگ را شناسایی و مسدود کند. " "این راه حل همچنین باید هر بار که پیوندی تشخیص داده می شود ، کاربران را در مورد فیشینگ آموزش دهد. با گذشت زمان ، این باعث افزایش آگاهی می شود تا کاربران حتی م effectiveثرترین حملات فیشینگ را زیر سال ببرند. به گفته محققان آزمایشگاه Juniper Threat ، مجرمان سایبری با استفاده از آدرس IP در چین در تلاش هستند تا از آسیب پذیری ای که در اوایل ماه جاری افشا شده است استفاده کنند تا گونه ای از بدافزار Mirai را در روترهای شبکه تحت تأثیر این آسیب پذیری قرار دهند. در پست وبلاگ ، محققان گفتند که بازیگران بد به دنبال استفاده از آسیب پذیری عبور از راه هستند که می تواند میلیون ها روتر خانگی و سایر دستگاه های اینترنت اشیا (IoT) را که از کد پایه یکسانی استفاده می کنند و حداقل توسط 17 فروشنده تولید می شود ، تحت تأثیر قرار دهد. [19659002کشفاینتلاشتوسطمحققانJuniperدوروزپسازآنصورتگرفتکهکارشناسانامنیتیفروشندهامنیتسایبریTenableابتدااینآسیبپذیریرافاشکردند،کهتوسطCVE-2021-20090ردیابیمیشودمحققانجونیپرنوشتندکهتلاشهایسوءاستفادهنهتنهانشاندهندهتهدیدیاستکهآسیبپذیریایجادمیکند،بلکههمچنیننشانمیدهدکهمجرمانسایبریچقدربهآسیبپذیریهایفاششدهتوجهمیکنند این تهدید تنها زمانی افزایش می یابد که شامل دستگاه های اینترنت اشیا باشد. محققان می نویسند: "هر زمان که یک POC سوء استفاده [proof of concept] منتشر می شود ، اغلب زمان بسیار کمی برای ادغام آن در پلتفرم خود و شروع حملات لازم است." "اکثر سازمان ها سیاست هایی برای وصله در چند روز ندارند و گاهی هفته ها به واکنش نیاز دارند. اما در مورد دستگاه های IOT یا دروازه های خانگی ، وضعیت بسیار بدتر است زیرا اکثر کاربران از تکنولوژی آگاه نیستند و حتی کسانی که از آسیب پذیری های احتمالی و وصله های کاربردی مطلع نمی شوند. » تنها راه کاهش این مشکل آنها نوشتند که فروشندگان را ملزم به ارائه به روزرسانی خودکار صفر در زمان خرابی می کنند. Tenable ابتدا آسیب پذیری مداوم را در یک کاغذ سفید افشا کرد ، و توجه داشت که در روترهای ارائه شده توسط حداقل 13 اینترنت مشاهده شده است. ارائه دهندگان خدمات (ISP) در 11 کشور. آسیب پذیری پیمایش مسیر مهاجمان را قادر می سازد تا احراز هویت را به واسط وب منتقل کنند ، که می تواند برای دسترسی به سایر دستگاه های موجود در شبکه خانگی یا شرکتی مورد استفاده قرار گیرد. اساساً بازیگران بد می توانند کنترل یک دستگاه را در دست بگیرند ، Tenable نشان می دهد که چگونه یک پیکربندی تغییر یافته می تواند telnet را در یک روتر آسیب پذیر فعال کند و به مجرمان سایبری اجازه دسترسی به پوسته سطح ریشه را بدهد. روزها پس از افشای Tenable. 3 اوت رایج در همه دستگاه های آسیب دیده سیستم عامل Arcadyan ، سازنده دستگاه های ارتباطی است. در ووهان چین ظاهراً مهاجمان در تلاش بودند تا نوع Mirai را در دستگاه های آسیب دیده مستقر کنند. بدافزار Mirai به کاربران این امکان را می دهد تا کنترل دستگاه های شبکه قربانی را در دست بگیرند و از آنها در حملات وسیع به شبکه ها در کمپین هایی مانند حملات انکار سرویس (DDoS) استفاده کنند. مهاجمان از اسکریپت ها استفاده می کردند که مشابه آنچه در گروه 42 گروه شبکه های پالو آلتو در گزارش ماه مارس آمده بود ، خاطرنشان کرد که مجرمان سایبری در اواخر فوریه سعی کردند از آسیب پذیری چند ساعت پس از انتشار جزئیات برای استقرار نوع Mirai و نمونه های مشابه استفاده کنند. حدود دو هفته بعد از آدرس IP دیگری به آنها ارائه شد. آنها زرادخانه نفوذ خود را با یک آسیب پذیری تازه دیگر افشا کردند. " "با توجه به اینکه اکثر مردم ممکن است حتی از خطرات امنیتی آگاه نباشند و به زودی دستگاه خود را ارتقا ندهند ، این تاکتیک حمله می تواند بسیار موفق ، ارزان و آسان باشد." شان نیکل ، تحلیلگر اطلاعاتی تهدیدات سایبری در ارائه دهنده حفاظت از ریسک دیجیتال سایه های سایه ، گفت که این نگران کننده است که عامل تهدید پشت همه این فعالیت ها چنین است. "احتمالاً در بدترین حالت ، مهاجم می تواند از زنجیره ای از سوء استفاده ها برای دسترسی به سایر دستگاه های شبکه و همچنین هرگونه ذخیره شبکه استفاده کند. ge یا سرورها و رایانه های متصل به شبکه ، "نیکل به eSecurity Planet گفت. "به روز رسانی و وصله دستگاه های شبکه خانگی ممکن است به دلیل زمان یا مهارت مورد نیاز برای کاربران نهایی امکان پذیر نباشد و بنابراین ، آسیب پذیری ها همچنان در شبکه باقی می مانند. همانطور که در گزارش Juniper ذکر شد ، این قطعاً یک مورد عالی برای بحث در مورد فشار دادن تولید کنندگان سخت افزار به طور خودکار است تا اینکه منتظر بمانیم تا کاربران خودشان در مورد آن کار کنند. " به گفته جیک ویلیامز ، بنیانگذار و مدیر فناوری BreachQuest ، یک شرکت واکنش به حوادث ، تهدیدهای متعددی وجود دارد. ویلیامز به eSecurity Planet گفت: eSecurity Planet یک تهدید می تواند ناشی از موارد جداگانه باشد. "یک بازیگر تهدید کننده که روتر را به خطر اندازد ، می تواند حملات خودکار کامل را در تمام ترافیک عبوری از آن انجام دهد. ،" او گفت. "اما سناریوی محتمل تر این است که یک بازیگر تهدید از این دستگاهها به عنوان بخشی از یک بات نت استفاده کند ، که می تواند برای اسکن آسیب پذیری توزیع شده ، سوء استفاده ، حدس زدن رمز عبور یا در محتمل ترین حالت DDoS استفاده شود." به گفته ویلیامز ، رابط کاربری مدیر برای سوء استفاده از آسیب پذیری مورد نیاز است و اکثر روترهای فروخته شده امروزه رابط کاربری را به طور پیش فرض در اینترنت عمومی قرار نمی دهند. وی گفت ، با این حال ، برخی از مدیران ممکن است این تنظیمات را قادر سازند تا از کارکنان فناوری اطلاعات خود کمک بیشتری دریافت کنند ، و افزود: "بعید است که این امر به میزان قابل توجهی به جمعیت آسیب پذیر آسیب دیده کمک کند." به گفته یانیف بار-دیان ، بنیانگذار و مدیر عامل شرکت Vulcan Cyber ، یک شرکت رفع خطرات ، آسیب پذیری هایی مانند این مشکل در ارزیابی مشکلات شبکه را برجسته می کند. "اکنون تیم های امنیتی شبکه به جای ایمن سازی تعداد انگشت شماری از شبکه ها نگران هستند. در مورد نیروی کار از راه دور و صدها و هزاران عامل حملات مبتنی بر شبکه که کنترل آنها محدود است. گفت که آسیب پذیری های فناوری اطلاعات در سال گذشته بر کسب و کار آنها تأثیر گذاشته است. 52٪ گفتند که شبکه های شرکتی و ایستگاه های کاری. اکثر بازیگران بد از دستگاه های آسیب دیده برای انجام اسکن آسیب پذیری ، سوء استفاده ، حدس گذرواژه یا DDoS استفاده می کنند. "هر سازمانی که منتظر چنین آسیب پذیری برای اجرای بهداشت خوب است ، احتمالاً در حال حاضر مسائل امنیت سایبری بزرگتری دارد." "ISP ها می توانند با مسدود کردن پورت های مورد نیاز ، توانایی مدیریت این دستگاه ها را از راه دور محدود کنند. برخی از آنها برای مشتریان مسکونی انجام می شود ، اما این می تواند مشکلات پشتیبانی را ایجاد کند که در آن فناوری اطلاعات از راه دور دیگر نمی تواند به کاربران در حمایت از دستگاه ها کمک کند. در هر صورت ، دستگاهها هنوز از راههای دیگر مانند CSRF [cross-site request forgery] آسیب پذیر هستند. در هر صورت ، بسیاری از افرادی که به دلیل بیماری همه گیر از خانه کار می کنند به اینترنت در کلاس تجاری ارتقا یافته اند ، که معمولاً هیچ درگاهی مسدود ندارند. مسئولیت در اینجا باید بر عهده کاربران نهایی باشد. " در نگاه اول ، گزارش این هفته از فروشنده نرم افزار امنیت سایبری McAfee نشان می دهد که میزان بروز باج افزار در نیمه اول به نصف کاهش یافته است ، به نظر می رسد برای جهانی که پیامدهای این بدافزار به ظاهر فراگیر را احساس می کند ، خبر خوبی است. [19659002] با این حال ، کاهش 50 درصدی باج افزار طی سه ماه اول سال 2021 ارتباط چندانی با یافتن حالت های دیگر سرقت اطلاعات توسط مجرمان اینترنتی ندارد و بیشتر به دلیل تکامل به دور از حملات گسترده باج افزار چند هدفه است که با بازده کمی به باج افزار همراه است – بعنوان یک سرویس (RaaS) کمپین هایی که سازمان های کمتر اما بزرگتری را با باج افزارهای سفارشی تر هدف قرار می دهند ، که به نوبه خود نتایج سودآورتری را به ارمغان می آورند. محققان مک آفی تغییر در استراتژی باج افزار را این هفته در گزارش تهدیدات مک آفی: ژوئن 2021 عنوان کردند. در این گزارش ، محققان همچنین در مورد چگونگی تکثیر برنامه های 64 بیتی CoinMiner به رشد 117 درصدی ارزهای رمزنگاری شده صحبت کردند. بدافزار استخراج سکه و همچنین افزایش انواع جدید بدافزار مبتنی بر Mirai که به رشد 55 درصدی بدافزار با هدف قرار دادن دستگاه های اینترنت اشیا (IoT) و افزایش 38 درصدی حملات به سیستم های لینوکس کمک می کند. اما همانطور که در دنیای امنیت سایبری بسیار زیاد است ، در این گزارش تمرکز بر باج افزار نیز وجود داشت. به گفته راج سامانی ، همكار مک آفی و دانشمند ارشد ، مجرمان اینترنتی به طور مداوم در حال تکامل تکنیک های خود هستند تا بالاترین بازده پولی را با کمترین میزان خطر کسب کنند. انتقال باج افزار از تلاش برای بدست آوردن هزینه های ناچیز از میلیون ها هدف فردی به کمپین های RaaS پشتیبانی می کند که از بسیاری از بازیگران بد در حملات به سازمان های کمتر اما بزرگتر و اخاذی آنها برای پول بیشتر پشتیبانی می کند. در حالی که 2021 برای این امر مورد توجه بوده است. سامانی در یک مصاحبه از طریق پست الکترونیکی به eSecurity Planet گفت: حملات باج افزارهای سرعین مانند حمله به Colonial Pipeline ، روند دستیابی به اهداف بزرگتر در حال انجام بوده است. "این چند سال قدمت دارد ، " او گفت. "ما از سال 2018 دیدیم که Ryuk هدف قرار دادن سازمان ها را شروع کرد ، اما قبل از این GandCrab و SamSam بود. این واقعاً GandCrab بود که از مدل RaaS استقبال کرد. به همین ترتیب ، در حدود 2019/2020 ، ما شاهد معرفی سایت های نشت هستیم. درنهایت ، بسیاری از این گروه ها رویکردهای سایر گروه ها را که اثبات شده اند کپی می کنند. " سایت های نشت بخشی از تاکتیک نسبتاً جدید دیگر برای گروه های باج افزار است که می خواهند فشار بیشتری به سازمان ها برای پرداخت دیه بدهند. مجرمان اینترنتی معمولاً اطلاعات قربانی را در دست می گرفتند ، آن را رمزنگاری کرده و سپس با پرداخت این قول – که همیشه محقق نمی شود – وعده پرداخت می کنند که پس از پرداخت دیه ، برای رمزگشایی داده ها یک کلید برای قربانیان ارسال می کنند. با این حال ، بازیگران بد اکنون تمایل دارند چرخش دیگری را در روش خود قرار دهند. آنها قبل از رمزنگاری داده های قربانیان خود را می دزدند و تهدید می کنند که اطلاعات سرقتی را در "سایت های نشتی" منتشر می کنند و سپس به رسانه ها در مورد حمله هشدار می دهند. نام ده ها گروهی که تهدید به نشت اطلاعات می کنند شامل MAZE ، AKO ، REvil ، DarkSide ، Ranzy Locker و Ragnarok است. به خصوص DarkSide این روزها از شهرت بالایی برخوردار است. بیشتر محققان می گویند این گروه مستقر در روسیه عامل حمله باج افزار به Colonial Pipeline ، شرکتی است که بیشتر توزیع گاز در جنوب شرقی ایالات متحده را بر عهده دارد. این شرکت مجبور شد برخی از فعالیت های خود را تعطیل کند ، که منجر به کمبود و طولانی شدن صف در ایستگاه های سوخت در سراسر منطقه شد. استعمار سرانجام تقریباً 5 میلیون دلار (75 بیت کوین) برای حمله به رمزگشایی بابت رمز رمزگشایی پرداخت ، که رمزگشایی آن چنان کند انجام شد که شرکت مجبور شد برای بازیابی سرویس خود به پشتیبان های خود اعتماد کند. طبق گزارش ها ، این گروه همچنین حدود 100 گیگابایت داده از سرورهای استعمار قبل از شروع حمله بدافزار به سرقت رفته است. در گزارش خود ، محققان مک آفی خاطر نشان کردند که باج افزار به طور کلی – و به طور خاص DarkSide – منجر به یک موضوع دستور جلسه در گفتگوهای بین رئیس جمهور ایالات متحده و بایدن و رئیس جمهور روسیه در حالی که ما قصد تفصیلی در مورد فضای سیاسی نداریم ، اما قطعاً باید تصدیق کنیم که این تهدیدی است که خدمات حیاتی ما را مختل می کند. علاوه بر این ، دشمنان در فضایی پشتیبانی می شوند که تحقیقات دیجیتالی را با موانع قانونی به چالش می کشد که جمع آوری شواهد دیجیتالی را تقریباً از برخی مناطق خاص غیرممکن می سازد. " محققان McAfee همچنین نوشتند كه در حالی كه حمله Colonial Pipeline عناوین بسیاری از روزنامه ها را به خود اختصاص داده بود ، گروه های باج افزار Babuk ، Conti ، Ryuk و REvil قبل از مبارزات DarkSide با طرح های RaaS كه سازمان های بزرگتری را هدف قرار می داد ، حمله كردند ، بیشتر آنها مورد حمله قرار گرفتند انواع ایجاد شده از یک خانواده باج افزار. طبق گزارش McAfee ، REVil – که به گفته اجرای قانون فدرال عامل حمله اخیر به JBS Foods است – بیشترین گروه باج افزار در سه ماهه اول است. شبکه های وابسته RaaS به بازیگران بد امکان می دهد تا خطر سازمان های بزرگ را کاهش دهند فن آوری های حفاظت سایبری شناسایی آنها ، که به نوبه خود باعث بهبود حملات و پرداخت دیه می شود. کمپین هایی که از یک نوع باج افزار برای هدف قرار دادن بسیاری از قربانیان استفاده می کنند ، "پر سر و صدا" هستند و همین امر منجر به شناسایی و مسدود کردن سیستم در نهایت می شود. این تغییر مداوم به RaaS نیز در کاهش انواع برجسته باج افزارها ، از 19 ژانویه تا 9 ماه مارس. چنین تلاش های RaaS نشان می دهد که محققان امنیت سایبری و به طور کلی دنیای فناوری اطلاعات باید بیش از میزان حجم ، به تأثیر حملات باج افزار نگاه کنند ، McAfee's Samani وی گفت. سامانی گفت: "در حالی كه ممكن است حجم خانواده های باج افزار در همان شیوع قبلی نباشد ، اما گروه هایی كه هنوز در كار هستند همچنان رویكردهای نوآورانه تری را برای مصالحه و اخاذی از پرداخت های بالاتر پیدا می كنند." دولت فدرال به طور فزاینده ای درگیر عقب راندن جرایم اینترنتی ، به ویژه باج افزار است. وزارت امنیت داخلی (DHS) برای چند سال از ترس قربانیان باج افزار خواسته است تا دیه ها را پرداخت نکنند ، زیرا بیم این پول کمک می کند حملات بیشتر شود. علاوه بر این ، شورای امنیت ملی در اوایل این ماه یادداشتی را برای شرکت های آمریکایی ارسال کرد و از آنها خواست که تهدید را جدی بگیرند و مواردی را که می توانند برای محافظت از خود بردارند مشخص کند. علاوه بر این ، آژانس امنیت سایبری و زیرساخت ایالات متحده (CISA) و FBI هشدار با راهنمایی بر اساس چارچوب MITER [email protected] برای حمایت از حیاتی و دولت بایدن یک دستورالعمل برای بررسی و بهبود آمادگی و واکنش به امنیت سایبری دولت فدرال صادر کرد. DHS شرایط لازم برای امنیت سایبری را برای دارندگان و مجریان مهم خط لوله صادر کرد. ریتا گورویچ ، بنیانگذار و مدیرعامل شرکت امنیت سایبری Sphere ، با بیان تغییر دیگری در استراتژی ، اظهار داشت: 19659002] "چند سال پیش ، باج افزار عمدتا بر هدف قرار دادن مصرف کنندگان متمرکز بود ، اما اخیراً ما شاهد تغییر صحنه به سمت شرکت های پردرآمد هستیم" ، گورویچ در واکنش به اخبار حملات جدید Revil به حمله به eSecurity Planet شرکت پوشاک شرکت ارتباطات فرانسوی و تشخیص پزشکی Grupo Fluery. "این حملات پیچیده تر شده است ، و از استراتژی فیشینگ شناخته شده با استفاده از روش ایمیل انبوه به استراتژی فیشینگ نیزه ، که بسیار هدفمند است ، کشف می شود و موفقیت آنها بسیار بالاتر است. سهولت انجام باج افزار نیز مسئله ای است زیرا نرم افزار باج افزار می تواند به راحتی از طریق darknet خریداری شود. " وی همچنین خاطر نشان كرد كه" اقدامات اخیر دولت فدرال و ابتكارهای شركت باعث تغییر روایت از پاسخ به جلوگیری از حملات باج افزار. تمرکز متخصصان فناوری اطلاعات و امنیت اکنون بر روی اطمینان از وجود نسخه پشتیبان ، افزایش آموزش برای کاربران و [leveraging] یک مدل حاکمیت دسترسی موثر است. متخصصان فناوری اطلاعات و امنیت همچنین باید با محیط جدید خود سازگار شوند ، جایی که مهارت هایی که چند سال پیش با موفقیت به کار گرفته اند ممکن است در برابر حملات پیچیده باج افزار امروز کافی نباشد. " در حالی که افزایش RaaS عامل اصلی کاهش این میزان است. به گفته سامانی ، نمونه های باج افزار به طور کلی در سه ماهه اول تنها یک مورد نیست. وی گفت: "ما تقریباً هر سال پس از کریسمس و تعطیلات شاهد این روند در جرایم اینترنتی هستیم." "یک افت سرعت پس از تعطیلات وجود دارد ، سپس سه ماهه اول یک رمپ افزایش می یابد ، سپس در تابستان فرو می رود زیرا مجرمان اینترنتی نیز به تعطیلات احتیاج دارند. سپس دوباره شاهد افزایش سطح شیب دار در اواخر سال هستیم ، شاید چون مجرمان برای خرید هدایای کریسمس به پول احتیاج دارند. " فروشنده شبیه سازی دشمن Scythe این هفته گزارشی در مورد تاکتیک ها ، روش ها و روش های برتر باج افزار (TTP). در زیر جدولی از MTP ATT & CK TTP وجود دارد که به دنبال آن مراحل حفاظت توصیه شده توسط Scythe دنبال می شود. 10 TTP برتر باج افزار یا رفتارهایی که باج افزارهای Conti ، DarkSide ، Egregor ، Ryuk و Maze از آنها استفاده می کنند T1057 – فرآیند کشف T1560 – بایگانی داده های جمع آوری شده جنبه اجتماعی بازی همیشه قسمت اصلی سرگرمی بوده است. این کار قبلاً عمدتا در بازی ها یا با گروه دوستی فوری شما انجام می شد. امروزه ، تقریباً در هر بازی آنلاین جوامع گسترده و اختصاصی وجود دارد. این حوزه روزگاری حوزه تالارهای گفتگو بود ، اما فقدان بی واسطه بودن بسیاری باعث شده است که این بازیکن نسبت به بازیکنان جدید در سطح شهر پایین تر باشد. بزرگترین رقیب Discord است ، یک سرویس چت که هدف اصلی آن گیمرها است. اما از آن زمان بدون توجه به علاقه آنها به بازی ، محل زندگی بسیاری از جوامع شده است. هرچند این مسئله دارای برخی از مسائل است ، عمدتا مربوط به حریم خصوصی و امنیت ، بنابراین ما قصد داریم نگاهی به بهترین گزینه های اختلاف بیندازیم. اختلاف تقریباً به محلی واقعی برای چت آنلاین برای جوامع تبدیل شده است. مکان برای ملاقات و تعامل با کسانی است که علایق مشابه شما را دارند. از سال 2021 ، Discord بیش از 300 میلیون کاربر ثبت شده و بیش از 140 میلیون کاربر فعال ماهانه دارد. به بیان بهتر ، پلتفرم پیشرو بازی های رایانه ای ، استیم ، ماهانه 120 میلیون کاربر فعال را مدیریت می کند. سرویسی که تقریباً همه گیمرهای رایانه شخصی آن را نصب کرده اند ، حتی Discord را شکست نمی دهد. که فقط نشان می دهد هم اکنون اختلاف وجود دارد. و برای سرویسی که فقط شش سال پیش راه اندازی شده است ، واقعاً چشمگیر است. اگر به گذشته "مارکیت بازیگر" مارسیت Discord نگاه کنید (با توجه به مواردی مانند ارجاعات کمی که در برنامه ایجاد می کنند) ، و به ویژگی های ارائه شده آنها نگاه کنید. به راحتی می توان دریافت که چرا بازیکنان به سمت این سرویس گرایش پیدا می کنند. بزرگترین مورد احتمالاً این است که Discord چقدر چتهای گروهی را کنترل می کند ، چه صوتی ، تصویری یا متنی. وقتی صحبت از تماس صوتی و تصویری می شود ، کیفیت خوب و حداقل تأخیر است که برای بازی های آنلاین بسیار حیاتی است. و گفتگوی متنی با پشتیبانی از شکلک های سفارشی و GIF همانطور که انتظار دارید کار می کند. برای جوامع بزرگ ، بسیاری از ویژگی ها مانند نقش ها ، کانال ها و ربات ها وجود دارد. ابزارهای زیادی برای ایجاد محیطی مناسب برای شما و جامعه در اختیار شماست. یکی دیگر از ویژگی های بزرگ و نسبتاً اخیر ، قابلیت اشتراک صفحه است که به طور گسترده در سراسر همه گیر COVID-19 استفاده شده است. با گروه هایی که در خانه گیر کرده اند ، قادر به ملاقات و اشتراک تجربیات بازی خود به صورت حضوری نیستند. آنها با کمترین تأخیر و بدون نیاز به مراجعه عمومی به طور کامل مانند Twitch قادر به اشتراک گذاری آنها از طریق Discord بوده اند. مهمترین سقوط اختلاف زمانی است که صحبت از حریم خصوصی و امنیت می شود. اگر برای این دو چیز ارزش قائل هستید (و اگر در حال خواندن یک وبلاگ VPN هستید احتمالاً این کار را می کنید!). پس Discord گزینه خوبی نیست. اختلاف رمزگذاری نشده پایان به انتها نیست. این بدان معنی است که Discord می تواند تک تک پیام های شما را بخواند. در حالی که این موضوع تا حدودی مثبت است زیرا امکان تعدیل بهتر مطالب را فراهم می کند. این به ازای حفظ حریم شخصی است که برای بسیاری ارزشش را ندارد. این شامل تماس های ویدیویی و صوتی نیز می شود. بنابراین ، اگر به حریم خصوصی و امنیت خود در هنگام چت اهمیت می دهید ، باید این نکته را بخاطر داشته باشید. تقریباً فقط با برادرم بازی می کنم. و برای طولانی ترین زمان ، ما از Steam به عنوان مکان خود برای گپ زدن ، هم صدا و هم متن استفاده کردیم. در آن زمان Steam یک به روزرسانی عمده در مورد ویژگی گپ خود داشت که آن را کاملاً مناسب کرده بود ، در حالی که قبل از آن استخوان های بدون چت صوتی ضعیف بود. بعد از مدتی هر دو از Steam کاملا خسته شدیم ، دلیل اصلی این برنامه اپلیکیشن موبایل ضعیف و عدم ارسال اعلان ها بود. سپس تصمیم گرفتیم که به Discord منتقل شویم ، و بدون شک بهتر از Steam است که یک بستر ارتباطی است. اما به ما نچسبید. و ما برای چت به یک ترکیبی از Steam و یک سرور TeamSpeak که خود میزبان آن است برای چت صوتی رفتیم. قبل از خروج از Steam و میزبانی سرور Matrix خودمان که اکنون از آن برای گفتگوی متنی استفاده می کنیم. اما من هنوز هم از Discord روزانه استفاده می کنم ، عمدتا به دلیل اینکه برای بسیاری از سرگرمی هایی که به آنها علاقه مندم ، همان محل زندگی جوامع است. من از آن برای اهداف بازی استفاده نمی کنم (به همین دلیل انجمن ها را ترجیح می دهم). این کار عمدتا برای به روز بودن در مورد افرادی است که منافع مشابه من مانند صفحه کلید مکانیکی یا ارزهای رمزپایه را دارند. من امنیت و حریم خصوصی را بسیار زیاد می دانم ، و Discord فقط با آن طرز فکر سازگار نیست. من بد نیستم که از آن برای صحبت های گاه به گاه در مورد برخی سرگرمی ها استفاده کنم. اما من مانند ماتریکس از آن به عنوان یک بستر ارتباطی عمومی استفاده نمی کنم. من تصمیم آگاهانه اتخاذ کرده ام که به همین دلیل دقیقاً تا آنجا که می توانم به راه حل های خود میزبان بروم. برای بسیاری از مردم ، آنها مایل به فداکاری برای کارایی هستند. اما گزینه های Discord زیادی وجود دارد که شما را مجبور نمی کند از امنیت و حریم شخصی خود چشم پوشی کنید. شروع با ماتریس فوق الذکر ما اخیراً در اینجا در وبلاگ hide.me درباره پروتکل Matrix بسیار صحبت کرده ایم و این دلیل خوبی دارد. این یک گزینه بسیار جذاب منبع باز برای Discord است که حریم خصوصی و امنیت را در درجه اول قرار می دهد. این مانند Signal to Facebook's WhatsApp است. اگر می خواهید در مورد چگونگی عملکرد ماتریکس بیشتر بدانید ، ما یک مقاله اختصاصی درباره آن داریم که ارزش خواندن آن را دارد. اما یک خلاصه سریع این است که پروتکل Matrix امکان برقراری ارتباطات ایمن و خصوصی را از طریق مشتری Matrix به انتخاب شما فراهم می کند. محبوب ترین Element است ، اما برای هر سیستم عامل ، حتی 3DS ، یک مشتری Matrix وجود دارد! Matrix شباهت زیادی به Discord دارد زیرا به موجب ویژگی جدید Spaces امکان اجتماع و گفتگو را برای جوامع فراهم می کند. این همان چیزی است که شما از Discord انتظار دارید. Matrix همچنین از گفتگوی گروهی صوتی و تصویری پشتیبانی می کند ، که برای جایگزینی برای Discord مهم است. و گرچه از اشتراک صفحه نمایش پشتیبانی می کند ، اما به همان خوبی Discords نیست. نکته ای که اگر برای شما مهم است به خاطر بسپارید. بزرگترین نکته مثبت Matrix این است که به دلیل ماهیت منبع باز بودن ، کاملاً قابل میزبانی از خود است. و سرور Matrix شما می تواند به همان اندازه که می خواهید عمومی یا خصوصی باشد. با میزبانی خود ، داده های خود را از دست شخص ثالث خارج می کنید. اما اگر نمی توانید خود میزبان باشید ، فقط می توانید از سرورهای Matrix استفاده کنید. و از آنجا که همه چیز رمزنگاری شده از انتها به انتها است ، دیگر نگران این نباشید که گپ های شما برای هر کسی قابل مشاهده باشد ، جز کسانی که برای آنها در نظر گرفته شده است. Matrix (و مشتری های آن) کمی لبه دار هستند ، اما واقعاً یک گزینه منبع باز خوب برای Discord است که فقط با گذشت زمان بهتر می شود. به خصوص برای کسانی که می خواهند راه حل خودشان را برای از بین بردن اعتماد به یک شرکت بزرگ فن آوری میزبانی کنند. درست است که هدف اسلاک برای مشاغل است ، اما مجموعه ویژگی ها تا حد زیادی یکسان است. اما ، به دلیل این رویکرد کسب و کار محور ، اسلاک امنیت و حریم خصوصی را در خط مقدم قرار داده است. این بدون در نظر گرفتن اینکه شما یک کاربر رایگان یا پولی هستید ، رمزگذاری از انتها به انتها را در پی خواهد داشت. اگر از قبل با UI Discord آشنا باشید ، با Slack احساس راحتی در خانه خواهید کرد. پیام های مستقیم استاندارد خود را دریافت می کنید ، اما همچنین "کانال ها" نیز دریافت می کنید. اینها به گروهها امکان همکاری و برقراری ارتباط را می دهد. و در کل ، احساس کاملاً حرفه ای تر است ، که برای کسانی که تحمل حساسیت "گیمر" Discord را ندارند ، یک امتیاز بزرگ خواهد بود. اگر به دنبال گزینه های Slack هستید ، لیست خوبی برای بررسی داریم. یک اشکال بزرگ این است که اگر گروه شما تمایل دارد از تماس های صوتی و تصویری زیادی استفاده کند ، ردیف رایگان فقط تماس های یک به یک را مجاز می کند. اگر می خواهید به تماس های صوتی و تصویری گروهی دسترسی پیدا کنید ، باید هزینه کنید و سپس هر بار تا 15 بار خواهید رسید. اشتراک صفحه نیز فقط در طبقات پولی در دسترس است. اگر شما گروه کوچکتری هستید که عمدتا از طریق چت ارتباط برقرار می کنید ، یا شکی نیست که برای دریافت امنیت بهتر از آنچه با Discord انجام می دهید ، شل بودن گزینه خوبی است. احتمالاً متوجه خواهید شد که Slack برای اجتماعات بیشتر هماهنگ و متمرکز در اطراف بازی کمبود دارد. قبل از اختلاف ، TeamSpeak وجود داشت. TeamSpeak یک سرویس عمدتا برای گفتگوی صوتی است و این کار را به خوبی انجام می دهد. در تجربه شخصی من ، وقتی صحبت از VoIP سریع ، ایمن و با کیفیت خوب انجام می شود ، TeamSpeak همچنان مهمترین است. TeamSpeak با تأخیر بهترین تأخیر را که شخصاً در زمینه سیستم عامل های VoIP تجربه کرده ام تجربه کرده است. همانطور که در حال حاضر پابرجاست ، TeamSpeak ویژگیهای زیادی را که Discord دارد ارائه نمی دهد. این برنامه برای گیمرها طراحی شده است و از ابتدایی انجمن ها و گروه های مختلف موجود در آن انجمن ها پشتیبانی می کند ، اما تجربه کلی کاربر مانند شما با Discord مدرن نیست. برای برخی ، این می تواند یک مثبت باشد. در حال حاضر TeamSpeak شما را ملزم به اجرای سرور خود می کند. این کار را خود شما با سخت افزار شخصی می توانید انجام دهید. اما سرویسهای زیادی نیز در اینجا وجود دارد که هزینه اجاره سرور TS خود را از شما دریافت می کنند. کاری که بسیاری از جوامع انجام می دهند. اما اجرای سرور خود نیز بسیار ساده است ، به این معنی که TeamSpeak می تواند کاملاً رایگان باشد. TeamSpeak همچنین از رمزگذاری end-to-end پشتیبانی می کند ، که می تواند توسط مدیر سرور پیکربندی شود. هر چند در حال حاضر TeamSpeak در حال انجام یک اصلاح بزرگ است. به نظر می رسد نسخه بتا فعلی TeamSpeak در حال مدرن سازی سرویس و ایجاد اختلاف بیشتر مانند تجربه است. هنوز برای عموم در دسترس نیست ، اما ویژگی هایی که آنها اضافه می کنند TeamSpeak را به کانون توجه ذهن مردم می رساند. آنها حتی برای هر کاربر ثبت نام شده ، میزبان سرور اختصاصی رایگان در منطقه مورد نظر خود خواهند بود. از بین بردن مانع دیگری برای ورود. همانطور که در حال حاضر پابرجاست ، TeamSpeak یک انتخاب عالی برای جوامعی است که عمدتا از طریق صدا ارتباط برقرار می کنند. در واقع ، بهترین انتخاب است. و با طراحی مجدد آینده ، TeamSpeak قطعاً نگران کننده بودن را به Discord خواهد داد. Mumble یک گزینه منبع باز برای کسانی است که سرویس VoIP متمرکز می خواهند. بسیاری از ویژگی های مشابه TeamSpeak را ارائه می دهد اما به اندازه TeamSpeak صیقل داده شده و کاربر پسند نیست (که خود به تنهایی به عنوان Discord کاربر پسند نیست). Mumble ویژگی رمزگذاری انتها به انتهای چت ها را دارد و مانند TeamSpeak خود میزبان است. همچنین چت صوتی با تأخیر کم با کیفیت خوب دریافت می کنید. اگر برای نرم افزارهای منبع باز ارزش قائل هستید ، Mumble گزینه خوبی در مقایسه با TeamSpeak در این زمینه است. ارزش دارد که هر دو را امتحان کنید تا ببینید کدام یک برای شما بهتر است. آنها هر دو رایگان هستند ، پس چرا که نه! و چون TeamSpeak به دنبال تجربه ای بیشتر مانند اختلاف نظر است ، ممکن است Mumble تنها کسی باشد که دارای شیب سنتی و سبک تر است. Mattermost شباهت زیادی به Slack دارد که در اصل یک گزینه منبع باز و میزبان خود برای Slack است. این بدان معناست که گزینه مناسبی برای Discord نیز هست ، خصوصاً به دلیل اینکه میزبانی از خود به معنای این است که شما توانایی چیزهایی مانند چت های ویدیویی گروهی و گفتگوی صوتی را بدون نیاز به پرداخت حق امتیاز مانند Slack دارید. Mattermost به دلیل تمرکز بر استفاده از تجارت ، مانند Slack نیز بسیار امنیتی و حفظ حریم خصوصی است. اما ماده مهم جدا کردن جوامع و سازماندهی همه چیز را آسان می کند. درست مثل اختلاف. و همچنین از زیبایی بازی گریزی می کنید. Mattermost کامل نیست و هنوز هم کاملا خشن است. اما همیشه در حال بهبود است و با گذشت زمان قطعاً گزینه بسیار مناسبی برای Discord برای کسانی است که به حریم خصوصی و امنیت اهمیت می دهند. بسیاری از این گزینه ها گلوله ای نقره ای برای Discord نیستند. یک دلیل وجود دارد که بیشترین استفاده را در بین گیمرها دارد. این ویژگی های زیادی را ارائه می دهد ، استفاده از آن ساده است و رایگان است. و بسیاری از افراد فقط به امنیت خود اهمیت نمی دهند و یا اینکه پیام های آنها توسط یک شرکت در جایی ذخیره می شود. اما برای کسانی که مراقبت می کنند ، گزینه های دیگری وجود دارد و آنها همیشه در حال بهبود هستند. من فکر می کنم ماتریکس حداقل از نظر مجموعه ویژگی ها بیشترین ضربه را در نزدیک شدن به اختلاف داشته باشد. این بسیار انعطاف پذیر است و جامعه فعال به فشار آن در مسیر درست کمک خواهد کرد. تقریباً در آنجاست ، فقط به مقداری جلا نیاز دارد. من همچنین علاقه زیادی دارم ببینم که نسخه جدید TeamSpeak نیز چگونه پیش می رود. بسیار امیدوار کننده به نظر می رسد. و به عنوان یک کاربر عادی از آن با سرور میزبان خودم ، جالب است که ببینیم آیا از Matrix به عنوان مشتری اصلی چت من پیشی می گیرد یا خیر. Slack و Mattermost دو روی یک سکه هستند. تمرکز آنها بر استفاده از تجارت به معنای وجود امنیت است ، اما ویژگی های متمرکز بر بازی (مانند چت صوتی با تأخیر کم) هرگز در اولویت نخواهند بود. آنها هنوز هم واقعا گزینه های خوبی هستند ، اما ممکن است هرگز آن چیزی نباشند که گیمرها به دنبال آن هستند. امیدوارم ، در آینده ، شاهد برخی گزینه های دیگر Discord در بازار باشیم که امنیت و حریم خصوصی را بیش از هر چیز دیگری قرار می دهد. رقابت بیشتر همیشه خوب است. ما دوست داریم این محتوا را برای شما بیاوریم و امیدواریم که به شما در حفظ امنیت و امنیت آنلاین کمک کند. همچنین می توانید آن را با دوستان خود به اشتراک بگذارید. آیا شما به استفاده از VPN فکر کرده اید؟ در اینجا در hide.me همه ما در مورد آزادی اینترنت هستیم و خوشحالیم که در موقعیتی هستیم که این مسئله را به همه می رسانیم. hide.me VPN بگیرید! اگر س haveالی دارید ، لطفاً با تیم پشتیبانی 24/7 ما یا از طریق [email protected] یا از طریق گفتگوی زنده تماس بگیرید. ما باید یک سال اضافی منتظر بمانیم ، اما در تاریخ 11 ژوئن ژوئن یورو 2021 آغاز می شود! برای اولین بار ، این مسابقات در سراسر اروپا در 11 شهر مختلف برگزار می شود. بنابراین ، برای علاقمندان به مسافرت ، شما باید راهی برای تماشا داشته باشید بدون توجه به جایی که به پایان می رسید. یا شاید شما در کشوری زندگی می کنید که یورو به صورت رایگان نشان داده نمی شود (مانند ایالات متحده). Hide.me VPN می تواند به شما در تماشای یورو 2021 کمک کند فقط چند مرحله. صرف نظر از اینکه در کجا هستید و از چه خدمتی می خواهید استفاده کنید. راه اندازی آن بسیار ساده است ، در اینجا یک چگونگی سریع آورده شده است: 3. در سرور انتخاب سرور ، بر روی برگه جریان کلیک کرده و (به عنوان مثال) انگلستان – بهینه شده برای پروکسی iPlayer . 4 . بعد ، روی دکمه اتصال کلیک کنید. همچنین می توانید آن را به عنوان اتصال پیش فرض تنظیم کرده و به لیست موارد دلخواه خود اضافه کنید. اتصال به سروری که در کشور سرویسی است که می خواهید از آن استفاده کنید (مانند UK برای پروکسی یا آلمان برای ZDF) مهم است. این واقعاً تمام چیزهایی است که در آن وجود دارد. فقط چهار مرحله ساده و مهم نیست که هر کجا که باشید ، می توانید یورو 2021 را تماشا کنید. امروز برای hide.me VPN وارد سیستم شوید تا حتی یک بازی را از دست ندهید. در زیر می توانید لیستی مفید از جایی که می توانید بازی های یورو 2021 را تماشا کنید ، صرف نظر از اینکه در کجا هستید ، پیدا کنید. اینجا آسان برای دنبال کردن لیست شما در مورد چگونگی تماشای یورو 2021 بدون توجه به جایی که هستید است. تمام آنچه شما نیاز دارید اشتراک hide.me VPN Premium است ، بنابراین امروز به عضویت خود درآید. مسابقه ای با hide.me VPN را از دست نخواهید داد! ما دوست داریم این محتوا را برای شما بیاوریم و امیدواریم که به شما در حفظ امنیت و امنیت آنلاین کمک کند. به راحتی می توانید آن را با دوستان خود به اشتراک بگذارید. آیا استفاده از VPN را در نظر گرفته اید؟ با استفاده از VPN ضمن امنیت آنلاین ، توانایی و امنیت بیشتری پیدا می کنید. برای جلوگیری از سانسور ، در میان موارد دیگر. در اینجا در hide.me همه ما در مورد آزادی اینترنت هستیم و خوشحالیم که در موقعیتی هستیم که این مسئله را به همه می رسانیم. hide.me VPN دریافت کنید! اگر س anyالی دارید ، لطفاً با تیم پشتیبانی 24/7 ما یا از طریق [email protected] یا از طریق گفتگوی زنده تماس بگیرید. خوب خوابیدن یکی از مهمترین عوامل سالم و شاد بودن است. اگر اخیراً احساس خستگی می کنید یا احساس می کنید به اندازه کافی چشم بسته نیستید ، یک ردیاب خواب دقیقاً همان چیزی است که شما نیاز دارید. ما بهترین ردیاب های خواب را جمع آوری کرده ایم تا به شما کمک کند. همچنین به اینجا مراجعه کنید: بهترین ردیاب های تناسب اندام از Fitbit ، Garmin ، Xiaomi و موارد دیگر ردیاب های خواب در اشکال و اندازه های مختلف وجود دارند – از پوشیدنی های آشنا مانند ساعت های هوشمند و ردیاب های تناسب اندام گرفته تا وسایل و پد های مخصوص شب که زیر تشک خود قرار می دهید. پوشیدنی ها علاوه بر مراحل خواب (سبک ، عمیق ، REM) و زمان بیدار ، حرکت و ضربان قلب را نیز ردیابی می کنند. برخی از ردیاب های خواب در تختخواب از مکان یابی برای تشخیص حرکت و تنفس استفاده می کنند. با گذشت زمان ، داده های جمع آوری شده باید به شما اطلاعاتی در مورد میزان خواب ، مدت زمانی که در مراحل خواب می گذرانید و اگر تنفس و ضربان قلب طبیعی است ، ارائه دهد. دستگاه های اخیر Fitbit ردیابی خواب ناخن. Fitbit Sense و Versa 3 دو بهترین ردیاب خواب هستند که در حال حاضر می توانید خریداری کنید. آنها هم کل زمان خواب و بیدار بودن شما و هم مراحل خواب شما را ردیابی می کنند. آنها همچنین نمره خواب 1-100 را ارائه می دهند که معمولاً با آنچه من تجربه کرده ام مطابقت دارد. داده های خواب به وضوح و به طور خلاصه در برنامه Fitbit نمایش داده می شوند. می توانید نمودارهای جداگانه ای راجع به خواب و بیداری ، مراحل خواب و ترمیم خود مشاهده کنید. نمودار آخر به شما جزئیاتی در مورد ضربان قلب خواب و میزان تخمین اکسیژن نیز می دهد. سخت افزار مناسب است و همچنین نرم افزار. چه چیز دیگری می خواهید؟ برای کسب اطلاعات بیشتر در مورد Fitbit Sense و Fitbit Versa 3 ، بررسی کامل ما را بررسی کنید. اعتبار: جیمی وستنبرگ / مرجع آندروید Withings ScanWatch بیشترین است ردیاب دقیق و دقیق خواب ما استفاده کرده ایم. علاوه بر ثبت مدت زمان خواب ، عمق ، نظم و وقفه ، از مانیتور SpO2 درجه پزشکی خود برای تشخیص اختلالات تنفسی در طول شب استفاده می کند. وقتی ScanWatch یک اسکن تنفسی انجام می دهد ، که ضربان قلب ، تنوع ضربان قلب ، ضربان تنفس و میزان اشباع اکسیژن شما را اندازه گیری می کند ، اختلالات تنفسی تشخیص داده می شود. یک نقطه ضعف در ردیابی خواب ScanWatch این است که مرحله خواب REM شما را کنترل نمی کند. . Withings گفت که این قابلیت را منحصر به فرد در زیرانداز خواب خود نگه می دارد (در زیر). Withings ScanWatch جدید Withings ScanWatch ردیابی سلامتی را به سطح بعدی می رساند. این دستگاه دارای حسگرهای ECG و SpO2 برای کمک به تشخیص علائم اولیه AFib و آپنه خواب است. بعلاوه ، به عنوان یک ساعت هوشمند ترکیبی عمل می کند ، به شما اعلان ها ، داده های HR و موارد دیگر را روی مچ دست شما می دهد. برای کسب اطلاعات بیشتر در مورد Withings ScanWatch ، بررسی کامل ما را بررسی کنید. اعتبار: Jimmy Westenberg / Android Authority اگر در اکوسیستم گارمین عمیق هستید ، می خواهید Garmin Venu 2 را انتخاب کنید برای ردیابی خواب. این اولین و تنها دستگاه Garmin است (از زمان نگارش این مقاله) که دارای ویژگی جدید امتیاز خواب شرکت است که توسط Firstbeat طراحی شده است. Venu 2 می تواند مدت زمان خواب ، مراحل و کل زمان بیدار بودن شما را اندازه گیری کند. سطح اکسیژن خون ، میزان تنفس و حرکات شبانه نیز پیگیری می شود. در تشخیص کیفیت خواب شما در مقایسه با سایر دستگاه ها کاملاً دقیق است ، اگرچه یادآور می شویم که در چند شب تنظیم برنامه خواب نامناسب انجام نشد. امتیاز خواب گارمین ، همراه با ویژگی Body Battery شرکت ، به شما امکان می دهد واقعاً سطح انرژی خود را کاوش کنید تا تعیین کنید که واقعاً چقدر استراحت دارید و چه نوع فعالیتی را برای روز باید برنامه ریزی کنید. Garmin Venu 2 ساعت مچی جدید اسپورت میان رده Garmin اگر Garmin Venu اصلی را می پسندید ، با Venu 2 دوست دارید. این مدل در دو اندازه ارائه می شود ، دارای بسیاری از ویژگی های جدید است و بسیاری از حالت های موجود ردیابی سلامت Garmin را اصلاح می کند تا همه چیز بیشتر را ایجاد کند پوشیدنی جامع. برای کسب اطلاعات بیشتر در مورد Garmin Venu 2 ، بررسی کامل ما را بررسی کنید. اگر ردیاب تناسب اندام برای شما خیلی ناراحت كننده باشد ، انگشتر می تواند انتخاب بهتری باشد. Oura Ring 2 یک ردیاب کوچک و راحت است و تعداد زیادی سنسور را ارائه می دهد بدون اینکه با جواهرات معمولی متفاوت باشد. این دستگاه دارای یک مانیتور ضربان قلب مادون قرمز ، یک ژیروسکوپ ، یک شتاب سنج است و یک درجه حرارت ندارد بلکه سه حسگرها این به Oura Ring 2 اجازه می دهد تا تغییرات رنگ پوست شما را اندازه گیری کند ، هنگام خوابیدن را تشخیص دهد و اینکه چه مدت در هر مرحله از خواب صرف می کنید. این یکی از دقیق ترین ردیاب های خواب است که در آنجا وجود دارد ، اما حتی Oura Ring 2 گاهی اوقات با چرت زدن در روز دست و پنجه نرم می کند. اطلاعاتی که از برنامه همراه دریافت می کنید فراوان است. شما نه تنها می بینید که چقدر خوابیده اید ، بلکه استراحت شما چقدر ترمیم کننده بوده ، ضربان قلب شما در حالت استراحت در طول شب چقدر بوده ، چند بار از خواب بیدار شده اید و موارد دیگر. گنجاندن سنسور دما به خصوص مفید است زیرا دمای بدن شما را در طول شب ردیابی می کند. این به شما کمک می کند ببینید در دمای پایین یا بالاتر بهتر استراحت می کنید یا AC خود را مطابق با آن تنظیم کنید. Oura Ring 2 ردیابی خواب از انگشت شما Oura Ring 2 تقریباً آهنگ را دنبال می کند آهنگ های پوشیدنی مچ دست ، فقط از انگشت شما. این می تواند مراحل خواب ، کارایی ، آرامش ، ضربان قلب شما را ردیابی کند و حتی نمره خواب را ارائه دهد. برای کسب اطلاعات بیشتر در مورد حلقه Oura 2 ، بررسی کامل ما را بررسی کنید. همه ردیاب های خواب به شکل باند یا حلقه هوشمند نیستند. اگر یک دستگاه ردیابی خواب تخصصی می خواهید که مجبور نباشید مچ یا انگشت خود را بگذارید ، چیزی بیشتر از Withings Sleep (خواب قبلی نوکیا) نباشید. این پد هوشمند را می توان در زیر تشک شما قرار داد تا الگوی خواب شما را رها کند بدون اینکه راحتی را از بین ببرد. این برنامه داده ها را در طول شب جمع آوری می کند و صبح آنها را در برنامه همراه برای شما نمایش می دهد. این پد همه اصول را دنبال می کند: مدت زمان خواب در هر مرحله ، وقفه ها و ضربان قلب. همچنین برخی موارد اضافی را که در ردیاب خواب پوشیدنی پیدا نخواهید کرد. خواب Withings دارای یک میکروفون داخلی است که می تواند به تشخیص اختلالات تنفسی و شناسایی علائم بیماری های مزمن مانند آپنه خواب کمک کند. این برنامه بسیاری از اطلاعات دقیق ، از جمله نمره خواب و نکاتی در مورد چگونگی بهبود عادت های خواب را ارائه می دهد. با این حال ، یکی از بهترین چیزها در مورد Withings Sleep این است که این یک وسیله خانگی هوشمند است. این با الکسا سازگار است و به شما امکان می دهد مانند خواب خاموش کردن چراغ ها یا تنظیم ترموستات را تنظیم کنید. Withings Sleep ساده ترین راه برای ردیابی خواب Withings Sleep یک تشک ردیابی خواب است که شما آن را زیر تشک خود قرار می دهید – نیازی به پوشیدن لباس پوشیدنی قبل از خواب نیست. این کیفیت خواب ، ضربان قلب شما را ردیابی می کند و حتی می تواند خروپف شما را نیز ردیابی کند. اعتبار: Jimmy Westenberg / Android Authority بر خلاف Withings Sleep ، Google Nest Hub (نسل 2) نمی تواند مراحل خواب شما را پیگیری کند. اما با استفاده از سنسور داخلی Soli – همراه با سنسور دما و سنسورهای صدا و نور محیط – می تواند موارد دیگر مانند کل زمان خواب ، کل زمان خوابیدن ، راندمان خواب (٪) و تنفس نرخ. همچنین می تواند بی نظمی در خواب مانند خروپف ، سرفه و تغییر در نور اتاق شما را نشان دهد. ما ردیابی خواب Nest Hub را در مقایسه با دستگاه های مچ زده مانند Oura Ring 2 و Fitbit Sense دقیق یافتیم. یک هشدار بزرگ با ویژگی Sleeping Nest Nest Hub: این فقط تا سال 2022 رایگان است. در سال جدید ، Google شروع به شارژ صاحبان Nest Hub برای استفاده از Sleep Sensing می کند. اما هنوز جزئیات قیمت گذاری را برای آن اعلام نکرده است ، بنابراین با احتیاط ادامه دهید. Google Nest Hub (نسل دوم) ردیابی خواب ، بدون پوشیدنی Google Nest Hub (دوم نسل) ممکن است شباهت زیادی به مدل ژنرال اول داشته باشد ، اما در مواردی که به حساب می آید دارای پیشرفت هایی است. به لطف حسگر داخلی Soli ، از صدای بهتر ، بلندتر ، پشتیبانی از تشخیص حرکت دست و ردیابی خواب در کنار تخت ارائه می دهد. برای کسب اطلاعات بیشتر در مورد Google Nest Hub (2nd gen) ، بررسی کامل ما را بررسی کنید. این لیست ما در لیست بهترین ردیاب های خواب است که می توانید بخرید ، اما تنها بخشی از موارد موجود در آن است. ما همچنین می خواهیم به محصولات زیر اشاره ای افتخارآمیز داشته باشیم: اعتبار: Dhruv Bhutani / Android Authority همه گیر COVID-19 در فروش تلفن بسیار ناخوشایند بوده است ، اما حداقل شواهدی از چرخش… برای هند وجود دارد. هر دو Canalys و Counterpoint تشخیص داده اند كه محموله های تلفن های هوشمند هند در سال 2020 كمی غرق شده است ، اما در نیمه دوم سال شركت های اصلی ادعا كرده اند كه سهم بازار را احیا كرده اند. دو گروه تحلیلگر رشد دو رقمی به ویژه قوی داشتند در سه ماهه آخر سال – Counterpoint افزایش 19 درصدی حمل و نقل را تخمین زد ، در حالی که Canalys پیشنهاد محافظه کارانه تر 13 درصدی را ارائه داد. Counterpoint گفت ، افزایش پس از قفل ، مصرف محتوا و آموزش از راه دور به تقاضای سوخت کمک کرد. این امر همچنین به جشنواره دیوالی در اواسط ماه نوامبر منجر به اوج گیری خرید تلفن تا ماه اکتبر شد. Realme برنده بزرگ هند بود ، و در سال 2020 به 13٪ از سهم بازار صعود کرد – رشد 24 درصدی در مقایسه با 2019. سایر مارک های چینی نیز خیلی خوب عمل نکردند ، اما مشخص بود که اختلاف هند با چین لطمه ای نمی زند حداقل برخی از سازندگان تلفن. به لطف راه اندازی آیفون 12 ، اپل همچنین بنر در سه ماهه چهارم دارای یک بنر بود ، با "بهترین بار" در هند ، 1.5 میلیون بار. وان پلاس به لطف خط Nord در آن دوره دو برابر محموله ها را نیز تماشا کرد. بیشتر بخوانید: بهترین گوشی های هوشمند اندرویدی هند برخی از بزرگترین نام ها سهم بازار هند را متوقف کردند. شیائومی و نشان Poco آن با بیش از 26 درصد از بازار همچنان در صدر هستند ، اما هم در سه ماهه چهارم سال 2020 و هم در کل سال سهام کمی از دست دادند. و سامسونگ ، علیرغم فشار زیادی که به سری Galaxy A و M داشت ، در سال 2020 به میزان قابل توجهی از 20٪ گذشته بود. محققان در مورد چشم انداز 2021 خوش بین بودند. امید به بهبود همه گیری ، جای تعجب نیست جلو و مرکز ، اما بازار هند نیز به لطف عرضه 5G و ظهور مارک های داخلی مانند Micromax و Jio آماده رشد بود. اینکه بقیه دنیا دنبال می کنند یا نه ، داستان دیگری است – آنها بازیابی های خاص خود را دارند که باید در مورد آنها فکر کنند و شرکت هایی مانند Realme در بسیاری از نقاط جهان به اندازه کافی تسلط ندارند. به دنبال آخرین مقاله ما که توضیح می دهد چگونه می توانید از VPN استفاده کنید تا نه تنها امنیت آنلاین خود را حفظ کنید. همچنین می تواند در هزینه شما صرفه جویی کند. این به لطف مواردی مانند قیمت گذاری منطقه ای است ، چیزی که به ویژه در مواردی مانند پروازها و هتل ها معمول است. اما ، با سفر COVID-19 به سفرهای بین المللی از گذشته. ما در اینجا هستیم تا 5 مورد برتر فناوری را که می توانید با VPN ارزان تر خریداری کنید به شما بگوییم. تقریباً همه ما امروزه نوعی اشتراک پخش جریانی داریم. چه برای فیلم ها و نمایش های تلویزیونی با Netflix و Prime Video باشد. یا چیزی مثل موسیقی با اسپاتیفای. در هر منطقه قیمت گذاری متفاوتی وجود دارد. و برای اکثر این سرویس های پخش جریانی ، این بدان معنی است که بسته به محل زندگی خود می توانید با هزینه کمتری اشتراکی را انتخاب کنید. و این دقیقاً همان عملکردی را دارد که شما آن را در مکان واقعی خود خریداری کرده اید. اشتراک را با hide.me VPN انجام دهید و همچنین می توانید از طریق Netflix ، Prime Video ، Hulu و بسیاری دیگر به کتابخانه های ایالات متحده دسترسی داشته باشید. ترکیب عالی بسیاری از ویترین های اصلی فروشگاه های رایانه ای نوعی ساختار قیمت گذاری منطقه ای دارند. این بدان معنی است که در بسیاری از مکان ها بازی ها بسیار ارزان تر هستند. امثال Steam و GOG دو مورد هستند که دارای قیمت های منطقه ای هستند ، به این معنی که می توانید بازی ها را با قیمت های بسیار مسخره ای دریافت کنید. اما توجه به این نکته مهم است که Steam می تواند و افراد را برای خرید بازی در منطقه ای که اهل آن نیستند ممنوع کرده است. بنابراین ، این را در ذهن داشته باشید. GOG همچنین می تواند شما را ممنوع کند ، بنابراین مراقب باشید! این خطر به عهده خود شخص است. برای متخصصانی که در آنجا حضور دارند ، مطمئن هستم که شما به خوبی از هزینه های گزاف مرتبط با Adobe CC مطلع هستید. خوشبختانه ، می توانید از VPN نیز استفاده کنید تا قیمت های کمتری در اشتراک خود دریافت کنید. این یک روش عالی برای صرفه جویی در هزینه افرادی است که مجموعه Adobe CC را کمی گران می دانند. برای کسانی که نیاز به دسترسی به مجموعه گسترده ابزارهای اداری مبتنی بر ابر دارند که Microsoft Office 365 ارائه داده است. سپس VPN یک انتخاب خارق العاده برای ارزان تر کردن آن است. به لطف قیمت گذاری منطقه ای ، هنگامی که به سرور هندی یا اوکراینی متصل باشید می توانید سالانه بیش از 50 دلار پس انداز کنید. VPN برای کسانی که اشتراک Office 365 دارند الزامی است در بسیاری از مناطق ، مواردی مانند Target ، Amazon ، eBay و موارد دیگر در دسترس نیستند. این بدان معناست که افراد در برخی معاملات عالی و مواردی که در غیر این صورت به آنها دسترسی نخواهند داشت را از دست می دهند. با استفاده از VPN می توانید این بلوک ها را دور بزنید و به این سایت های خرید دسترسی پیدا کنید. این مورد مخصوصاً برای کسانی که دوست دارند از طریق eBay جستجو کنند بسیار مناسب است اما از کجا آمده اید در دسترس نیست. اطمینان حاصل کنید که از طرح Premium ما بازدید می کنید تا بتوانید امنیت ، پیشگیری انسداد جریان و بسیاری موارد دیگر را در صنعت خود داشته باشید. برای کسانی که مرتباً به صورت آنلاین خرید می کنند ، VPN ابزاری ضروری است! اکنون بخرید VPN hide.me چه دریافت می کنید؟ خوب ، امنیت پیشرو در صنعت ، پشتیبانی WireGuard ، پشتیبانی بومی IPv6 ، 10 اتصال همزمان و موارد دیگر. علاوه بر این ، ما همچنین از کتابخانه های جریان معروف ایالات متحده در محبوب ترین سرویس های جریان مانند Netflix ، Prime Video و + Disney پشتیبانی می کنیم. بنابراین ، با اشتراک های پخش جریانی فعلی خود می توانید به محتوای بیشتری دسترسی پیدا کنید. همچنین برای کسانی که به دنبال یافتن معاملات آنلاین با لیست گسترده مکان سرور ما هستند ، بسیار مناسب است. همچنین 30 روز ضمانت بازگشت پول وجود دارد ، بنابراین می توانید خدمات ما را امتحان کنید. و اگر به هر دلیلی راضی نیستید ، می توانید پول خود را پس بگیرید. فقط با پشتیبانی 24/7 ما صحبت کنید تا در صورت نیاز از آن کمک بگیرید. با آنها می توان از طریق ایمیل در [email protected] یا از طریق گفتگوی زنده تماس گرفت. مطالعه جهانی بی اعتمادی به اطلاعات آنلاین و انواع سانسور را نشان می دهد که شهروندان معتقدند با کشور روبرو هستند یافته های کلیدی (تورنتو ، ON) سه شنبه ، 29 سپتامبر – امروز ، ارائه دهنده VPN ، TunnelBear مطالعه ای را منتشر کرد که دیدگاه های جهانی در مورد تجربیات سانسور آنلاین شهروندان در ایالات متحده را کشف کرد. ایالات آمریکا ، کانادا ، انگلستان ، استرالیا ، روسیه ، نروژ و سوئد. این نظرسنجی نشان داد که بخش بزرگی از مردم در هر کشور به صحت اطلاعاتی که به صورت آنلاین پیدا می کنند اعتماد ندارند و بسیاری از افراد مظنون به سانسور هستند. مصرف کنندگان معتقدند که با سانسور اینترنت روبرو هستند ، به طوری که در ایالات متحده آمریکا بیشترین تأثیر را دارند به دلیل همه گیر شدن دستورات ماندن در خانه و افزایش فعالیت سیاسی ، فعالیت آنلاین در سراسر جهان در سال 2020 به بالاترین حد خود رسیده است ، گزارش گزارشی از DataReportal حاکی از افزایش 7 درصدی کاربران اینترنت و Akamai نشان دهنده افزایش 30 درصدی در ترافیک اینترنت جهانی است. از آنجا که ارتباطات بیشتری به صورت دیجیتالی برقرار می شود ، بسیاری از افراد در مورد نحوه تأثیرگذاری سانسور بر توانایی آنها در جمع آوری اطلاعات دقیق و بی درنگ احتیاط می کنند. نظرسنجی اخیر TunnelBear نشان داد که تقریباً نیمی (45٪) پاسخ دهندگان در هفت کشور مورد بررسی – به یکپارچگی اطلاعاتی که به صورت آنلاین پیدا می کنند اعتماد نکنند. در حقیقت ، از هر پنج (44٪) نفر دو نفر در سطح جهانی گزارش می دهند که خود یا کسی را که می شناسند سانسور اینترنتی را تجربه کرده اند ، بیشترین میزان از ایالات متحده آمریکا (54٪) است ، در حالی که سوئد و نروژ بسیار عقب هستند (هر 53٪ ]. در سطح جهان ، دو سوم (69٪) پاسخ دهندگان معتقدند كه اطلاعات آنلاین قابل دسترسی در كشورشان ممكن است سانسور شود ، با بیش از یك سوم (35٪) گزارش كردند كه آنها معتقدند مقدار قابل توجهی از اخبار در کشورشان سانسور می شود همانطور که گفته شد ، به نظر می رسد سانسور مورد توجه کاربران انگلستان ، کانادا و استرالیا نیست – زیرا تقریباً یک سوم (31٪) از پاسخ دهندگان در این کشورها می گویند که هرگز در صورت سانسور اطلاعات آنلاین توجه نکرده اند. مصرف کنندگان به سانسور سیاسی مشکوک هستند سانسور می تواند اشکال مختلفی داشته باشد و از طریق روشهای هدفمند بر کاربران تأثیر بگذارد. مصرف کنندگان در نظرات خود در مورد برجسته ترین شکل تجربه شده امروز تقسیم شده اند. براساس این نظرسنجی ، بیش از یک سوم (39٪) پاسخ دهندگان معتقدند که با سانسور سیاسی روبرو هستند ، زیرا دولت ها و احزاب سیاسی برای جلوگیری از آشفتگی و خجالت ، محتوا را سرکوب کنید. این تعداد در ایالات متحده آمریکا تقریباً به نیمی (44٪) می رسد. راه حل هایی برای مبارزه م effectivelyثر با سانسور با احتیاط پاسخ دهندگان نسبت به سانسور احتمالی در کشورهای مربوطه ، تقریباً یک سوم (29٪) گزارش دادند اگر شواهد زیادی در مورد سانسور تنظیم کننده اینترنت در اینترنت وجود داشته باشد ، آنها از VPN استفاده می کنند. با این حال ، بیش از یک چهار مصرف کننده (26٪) با این فنآوری آشنا نیستند – بنابراین استفاده از آن بعید است. برای مبارزه با چنین نفوذهایی در آزادی آنها. " "در TunnelBear ، ما طرفداران پرشور اینترنت آزاد و رایگان هستیم. ما از طریق جدیدترین فناوری و ابتکارات اخیر ضد سانسور در کشورهایی مانند ایران و ونزوئلا قصد داریم به همه کمک کنیم تا به دقیق ترین و به روزترین اطلاعات موجود دسترسی پیدا کنند. " در کشورهایی مانند ایران ، که این نوع سانسور شناخته شده است به ویژه متداول ، TunnelBear ابتکار ضد سانسور را آغاز کرده است که داده های کافی را در اختیار کاربران قرار می دهد تا در وب جستجو کنند و محتوای مسدود شده را بدون هزینه برای آنها مشاهده کنند. TunnelBear همچنین با NGO ها و سایر گروه های فعال اینترنت آزاد شریک است تا همچنان پیشنهادات خود را به مصرف كنندگانی كه بیشتر به این منابع احتیاج دارند ، ادامه دهد. در این نظرسنجی از 5500 نفر از سنین 18 تا 65 سال در ایالات متحده آمریكا ، كانادا ، انگلستان ، استرالیا ، روسیه ، نروژ و سوئد در مورد سانسور اینترنت نظر سنجی شد.

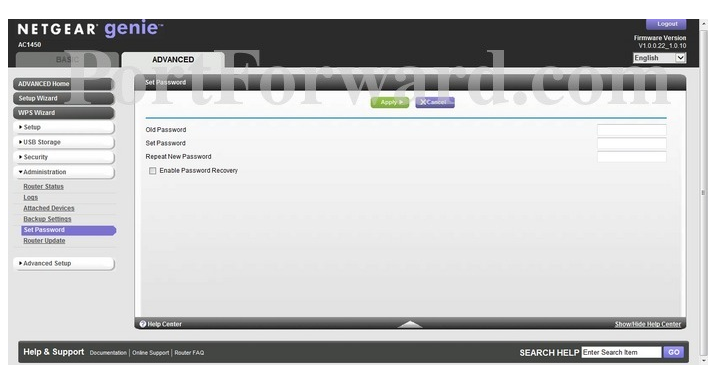

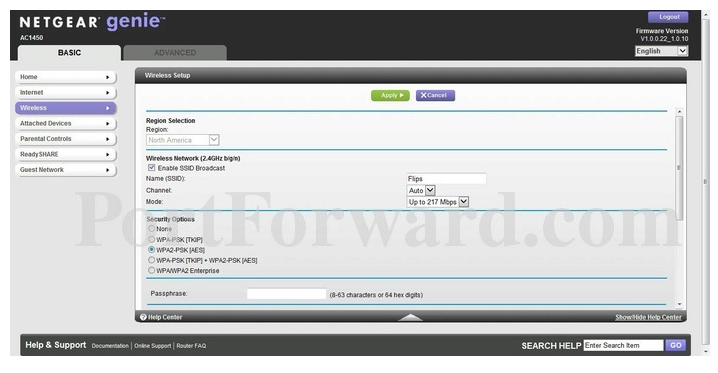

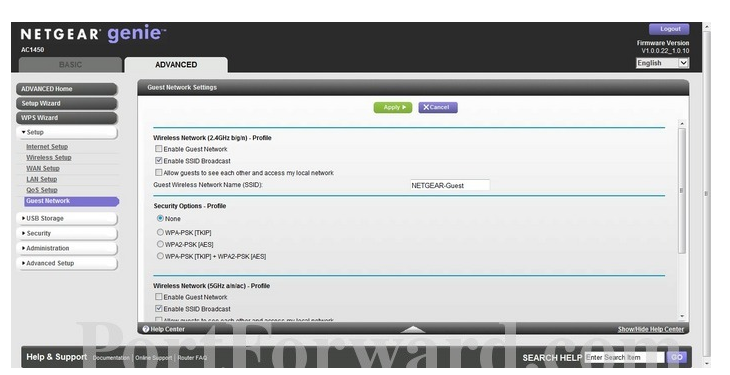

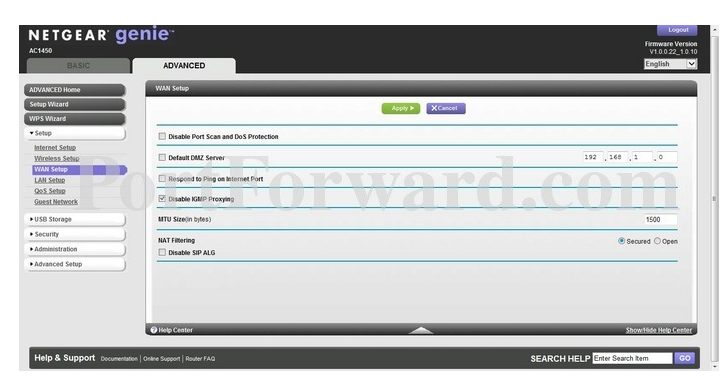

بگویید آخرین باری که در مورد روتر WiFi خود فکر کرده اید کی بوده است؟ بگذارید حدس بزنم: هنگامی كه اتصال اینترنت شما بسیار پیچیده شد و شما حرکت جادویی خود را انجام دادید – سیم را قطع كنید ، 10 ثانیه منتظر بمانید و سپس سیم را دوباره وصل كنید. پوف پس از یک نفس راحت توانستید آن را مجدداً راه اندازی کنید و دوباره بیدار شوید. اما من هكرها را می شناسم ، و شما باور نمی كنید كه آنها چقدر به روتر قدیمی شما اهمیت می دهند. در واقع ، آنها آن را ارزشمند می دانند – زیرا آنها فقط در حال ریزش هستند تا آن را در بزرگراه داده سرقت شده قرار دهند: بنابراین ، اگر کسی کمک بزرگی به نام شما به یک سازمان جبهه جعلی بدهد ، تعجب نکنید وام جدید پس از گرفتن هویت شما . و مشکلات می تواند فراتر از سرقت باشد. هکرها پس از ورود به شبکه خانگی شما ، به لپ تاپ ها ، دوربین های امنیتی هوشمند و سایر دستگاه های متصل دسترسی پیدا می کنند – از جمله وب کم مورد استفاده برای بزرگنمایی یا اسکایپ با دوستان و خانواده. نه تنها هکرها به راحتی کشف کنید که در کجا زندگی می کنید – اما آنها سن فرزندان شما و مکانی که آنها به مدرسه می روند را می دانند. و آنها ممکن است دسترسی شما به اینترنت را به افراد متخلف و منحرف در شبکه تاریک بفروشند و خانه شما را به یک پارک موضوعی perv تبدیل کنند. احتمالاً مانند بسیاری دیگر از کاربران اینترنت خانگی ، روتر WiFi خود را دریافت کرده اید از ارائه دهنده خدمات اینترنت (ISP) شما. ISP ها برای فراهم کردن خط اصلی خود ، به ارائه برخی از اساسی ترین روترهای بازار مشهور هستند – در حالی که هنوز سرعت اتصال 2G یا 5G را به شما می دهند. آنها میلیون ها روتر اصلی و فنی و ناچیز را فراهم می کنند – و آنها را به عنوان یک ویژگی برتر معرفی می کنند. هدف هم آژانس های جاسوسی و هم آدم های بد است. در حقیقت ، از آنجا که هکرها بیشترین تلاش های ناجوانمردانه خود را برای یافتن راه های جدید برای شکستن آنها انجام می دهند ، احتمال اینکه بتوانند از روتر جدیدی در یکی از این دستگاه های اصلی استفاده کنند ، نجومی پیدا می کند. این سوit استفاده به آنها یک کلید اصلی برای میلیون ها خانه می دهد. علاوه بر این ، روتر ISP دارای کلیدها و رمزهای عبور پیش فرض است که خود شرکت را قادر می سازد از شما جاسوسی کند. فکر می کنید شرکتی که به شما امکان دسترسی ایمن به اینترنت را می دهد از حریم خصوصی شما نیز محافظت می کند. اما اینطور نیست. ISP ممکن است بگوید که برای حفظ کیفیت خدماتی که به شما می دهد به اطلاعات شما نیاز دارد. اما ISP شما همچنین در تلاش است اطلاعات خود را برای اهداف بازاریابی در دسترس نگه دارد. (19659006) و علاوه بر همه اینها ، آدرس IP که دسترسی هر روتر خاص به اینترنت را مشخص می کند شامل گره ها است. ، من برای کمک به اینجا هستم. من این راهنمای رابط روتر را بر اساس تجربه خود در مطالعه و استفاده از تاکتیک های پیشرفته امنیت اینترنت برای بسیاری از نهادهای عمومی به عنوان یک متخصص فدرال ایجاد کرده ام. اما من همچنین یک مرد خانوادگی هستم – با ارادت عمیق به محافظت از کاری که خانواده ها در خانه های خود انجام می دهند. بنابراین اگرچه برخی از نکات تاکتیکی من برای کنترل روتر شما ممکن است به برخی از ابزارها و خدمات ویژه نیاز داشته باشد ، اما اکثریت قریب به اتفاق برای شما هیچ چیز هزینه ای ندارد و هر کسی می تواند آنها را انجام دهد گذرواژه های روتر و WiFi بعلاوه ، من در طول مسیر نکات دیگری را برای انتخاب و مدیریت رمزهای عبور خود به شما می دهم. و به طور کلی ، من همچنین به شما نکاتی اساسی در مورد مرور و جستجوی خصوصی بیشتر از آنچه در حال حاضر انجام می دهید ، می دهم ، از جمله استفاده از شبکه های خصوصی مجازی – یا VPN ها. هدف اصلی راهنمای من ساخت روتر WiFi شما است از طریق هکرها به اینترنت ایمن تر دسترسی پیدا کنید – با استفاده از "کدها و مدارک معتبری" که فقط شما می دانید ، نه ISP یا حتی مهمانانی که ممکن است به خانه شما مراجعه کنند و لازم است با دستگاه های تلفن همراه خود به اینترنت شما وارد شوند. برای کنترل این موارد ، باید وارد رابط روتر خود شوید – کنسول آن. اما برای ورود به کنسول روتر ، به یک نام کاربری و رمزعبور نیز احتیاج دارید – اعتبارنامه مدیریت. با این حال ، اگر این پیش فرض ها را برای دسترسی به روتر خود حفظ کنید ، همچنین می گویید ، "یو ، آقای فاکس – لطفا از مرغ های من محافظت کنید" ، زیرا هر هکر می تواند از کدهای دسترسی پیش فرض و هر بازدید کننده اهل فن در خانه شما می تواند به راحتی وارد روتر شما شود و با شکاف داخلی خود خراب شود. روتر شما از نرم افزار سرویس تعبیه شده ای تشکیل شده است که آن را کنترل می کند. اصطلاح techies برای آن رابطه میان افزار است. سیستم عامل روتر متشکل از یک کنسول از دستورات است که رابط روتر شما است. راه اصلی برای رفتن به کنسول روتر باز کردن مرورگر (از هر کدام که استفاده می کنید) ، به نوار آدرس بروید و موارد زیر را تایپ کنید: صفحه ورود به سیستم Netgear گاهی اوقات ، روترها از آدرس IP متفاوتی استفاده می کنند. اگر این آدرس را نمی دانید ، این چه کاری است باید انجام دهید: بدیهی است که این رمزهای عبور برای هکرها کاملاً شناخته شده است – و البته برای تکنسین ISP که ممکن است در منزل شما باشد تا به شما در راه اندازی روتر کمک کند. در Netgear AC1450 ورود به کنسول روتر شما را به صفحه زیر می رساند: ] به رابط روتر خود سلام برسانید می توانید گزینه ها را در کنار زبانه های سمت چپ ، به علاوه نمادهای آن در وسط ، مشاهده کنید که "وضعیت" این گزینه ها را نیز به شما می دهد. برگه Basic به شما اطلاعاتی در مورد روتر و آمار دسترسی به اینترنت می دهد. برگه Advanced گزینه های تغییر تنظیمات را به شما می دهد. بله ، من می دانم که فکر می کنید چیزی را پیچیده می کنید و باید به ISP خود اعتراف کنید که فقط اعتماد ندارید روتر یا تنظیماتی که ISP بر روی شما اعمال می کند. شما برای دسترسی به اینترنت از طریق روتر خود از رمز عبور WiFi استفاده می کنید ، اما آیا می دانید که شبکه شما دارای کد شناسایی است ، این می تواند یک خطر جدی باشد؟ با کلیک روی نمادی که "تنظیمات شبکه و اینترنت" شما را نشان می دهد ، SSID را در رایانه یا دستگاه همراه خود پیدا خواهید کرد. (هنگامی که از اتصال اینترنت خود جدا می شوید ، روی این تنظیمات> نام شبکه خود کلیک می کنید تا دوباره وصل شوید. بیشتر افراد از هم از رمز عبور و هم از SSID ای که ISP شما به عنوان کد پیش فرض با روتر به آنها داده استفاده می کنند. مشکل این است که ISP شما احتمالاً یک رمز عبور منحصر به فرد برای هر مصرف کننده ارائه نمی کند. به عنوان مثال ، ممکن است "stormynight 465" را به یک کاربر اختصاص دهد ، در حالی که "stormynight327" را به کاربر دیگری اختصاص دهد. بعلاوه ، یک ISP به طور معمول یک نام SSID اختصاص می دهد که شامل نام ISP خود می باشد – برای مثال "MyComcast5G1234". بله ، حدس می زدید. این پیش فرض ها همان چیزی است که هکرها به دنبال آن هستند. اگر آنها بدانند که ارائه دهنده خدمات شما کیست ، می توانند شروع کنند حدس زدن نوع روتر شما. این زمانی است که آنها حمله بی رحمانه را شروع می کنند – وارد کردن تمام ترکیبات احتمالی کدهای عددی برای یافتن رمز عبور. البته ، دانستن برخی از پیشوندهای رمز عبور که ISP شما اختصاص می دهد ، ممکن است یک فاکتور ضعف برای شما باشد هر هکر. چرا اجازه می دهید شخص دیگری برای شما گذرواژه شخصی تعیین کند؟ بنابراین اکنون این دو شناسه دسترسی به اینترنت را تغییر دهید – و برای تغییر دادن آنها به صورت دوره ای ، نکته ای را بیان کنید. قبل از شروع ، به کتابچه راهنمای خود نگاهی بیندازید (یا اطلاعات موتور جستجوی خود) برای برگه های روتر برای تغییر رمز عبور خاص خود. نحوه کار با روتر نمونه من به شرح زیر است: روی "تنظیم رمز عبور" کلیک کنید و رمزعبور جدید و منحصر به فرد خود را وارد کنید (به جعبه متن 1 مراجعه کنید). روی "تکرار رمز جدید" کلیک کنید و رمزعبور جدید و منحصر به فرد خود را دوباره وارد کنید توجه : با کلیک بر روی "فعال کردن بازیابی رمز عبور" در صورت فراموش کردن در جاده ، به شما کمک می کند آن را بازیابی کنید. با این حال ، این همچنین رمز عبور شما را به "مدیریت" – یعنی ISP شما ، که نمی خواهید رمزعبور خود را داشته باشید ، باز می گرداند (برای جعبه ابزار مدیریت رمز عبور که به شما امکان می دهد این جعبه را علامت نزنید ، به Textbox 2 مراجعه کنید). [19659006] قبل از اینکه به شما بگویم چگونه SSID خود را تغییر دهید – نام شبکه خود را – باید چیزی در مورد چگونگی بسیاری از شما (البته نه شما!) در مورد گذرواژه های انتخابی خود فکر نکنید. گذرواژه ها عبارتند از گذرواژه ، گذرواژه است ، نه؟ این چیزی است که هکرها امیدوارند شما باور داشته باشید. در عوض ، فقط به این فکر کنید که از چند گذرواژه استفاده می کنید. چند حساب اجتماعی دارید؟ چند حساب خرید دارید؟ برای دسترسی به فروشگاه برنامه های مرورگر خود ، یک گذرواژه ایمیل ، گذرواژه اینترنت و گذرواژه نیز دارید. بسیاری از کاربران – حتی مقامات عالی رتبه دولتی – تمایل دارند رمزعبور را انتخاب کنند که نمی توانند فراموش کنند ، مانند "123456789 " این رمزعبورترین و شناخته شده ترین رمز ورود از زمان "کنجد باز" است. شاید با خلاقیت کمتری ، کاربران شماره تلفن خود را انتخاب کنند. بنابراین با ارائه یک اورژانس خانوادگی جعلی ، مهاجمان می توانند به راحتی شما یا افراد نزدیک به شما را برای گرفتن رقم دستکاری کنند. شما باید رمز عبور مناسب را انتخاب کنید. در اینجا بهترین نکات من برای مدیریت رمزهای عبور وجود دارد: رمز ورود شما برای دسترسی به اینترنت نقطه حمله بی رحمانه ای است که در آن هکرها با کوبیدن بر روی صفحه کلیدهایشان زندگی خود را تأمین می کنند تا زمانی که ترکیبات انبوه رشته های کد الفبایی به یک ضربه برسد. که کار می کند Bing ، bing ، bing – این دستگاه اسلات وگاس آنهاست. دوباره ، یافتن نام شبکه خود در رایانه ، لپ تاپ یا دستگاه تلفن همراه آسان است. می توانید با کلیک کردن روی نماد WiFi در نوار وظیفه پایین یا دسک تاپ خود ، یا رفتن به تنظیمات و کلیک روی برگه "WiFi" به آن برسید. اگر تعیین نام را از نام پیش فرض تغییر نداده اید ارائه شده توسط ISP شما ، پس از آن می توانید به راحتی و با احتمالاً تعداد دیگری از کد یا کد دیگر آن را به عنوان نام ISP خود تشخیص دهید. با این حال ، هنگامی که بر روی نمادی کلیک می کنید که SSID شما را نشان می دهد ، آن صفحه خاص نه تنها شبکه خود را نشان می دهد ، بلکه همچنین ممکن است در محدوده پخش مسیر شما باشد – از جمله همسایگان شما. اما بگذارید بگوییم محل اقامت شما نزدیک یک کانون WiFi عمومی – مانند یک کافه. هر متجاوز ممکن است بر روی آن شبکه کلیک کرده و سایر نام های شبکه اطراف را نیز مشاهده کند. مهم این است که مانند رمز عبور روتر خود ، نام شبکه را به چیزی تغییر دهید امن. از نام خانوادگی ، نام خیابان یا شماره تلفن خود استفاده نکنید. از نام حیوان خانگی یا هر چیزی که ممکن است هویت شما یا خانواده شما را به نام شبکه پیوند دهد استفاده نکنید. فقط برای سرگرمی با همسایگان ، موارد دلخواه من "Nunyobusiness" ، "FBIKeepOut" ، "Whyyawantoknow" و "Iknow WHoyourare" است. آخرین نکته: راهنمای ارائه دهنده خدمات اینترنتی شما ممکن است شما را نسبت به تغییر تنظیمات شبکه اخطار دهد. چرا؟ در تجربه تاکتیکی من ، دلیل این امر همان است که چرا ISP شما نمی خواهد پیش فرض های آنها را تغییر دهید – تغییر نام "شبکه" تولید کننده به این معنی است که دیگر نمی تواند شما را به این راحتی ردیابی کند. برای Netgear AC1450 ، می توانید نام شبکه را در "تب Basic" تغییر دهید (برخلاف انتظار): به بالا به بالا بروید و روی "اعمال" کلیک کنید توجه : این نام فراتر از ابزار مدیریت رمز عبور است. بنابراین تغییر نام جدید را ذخیره کنید. یا جای نگرانی نیست: دوباره به روتر خود وارد شوید (با گذرواژه جدیدی که ابزار جدید مدیریت رمز عبور شما به خاطر می آورد) ، و با استفاده از همین مراحل یکبار دیگر آن را تغییر دهید. پروتکل های رمزنگاری داده هایی را که شما را به وب سایت ها باز می گرداند و از آنجا بر می گردانند ، مخلوط می کنند). متجاوزان و هکرهایی که می خواهند محل زندگی شما را در اینترنت رهگیری کنند ، ممکن است بدانند که شما خود در اینترنت هستید ، اما داده های مخلوط پذیر غیرقابل شناسایی است ، بنابراین اساساً بی فایده است که مهاجمان شما را برای خرید یک محصول با کارت اعتباری در آمازون دنبال کنند. روتر شما استانداردهای رمزگذاری دسترسی WiFi شما را کنترل می کند. با این حال ، ISP های همیشه این پروتکل ها را به طور پیش فرض روشن نمی کنند. چرا؟ متداول ترین انواع امنیتی WiFi WEP، WPA و WPA2 است. WEP مخفف Wired Equivalent حریم خصوصی. این پروتکل رمزگذاری بی سیم اولیه برای شبیه سازی رمزگذاری موجود در شبکه های سیم دار سنتی بود. با این حال ، هکرها خیلی سریع کدهای امنیتی رمزگذاری WEP را شکستند و WiFi Alliance (استانداردهای رمزگذاری بی سیم را ایجاد و تنظیم می کند) با پروتکل جدیدی – WPA ارائه شد. WPA – یا دسترسی محافظت شده از WiFi – در سال 2004 آغاز به کار کرد و بسیاری از شکاف های امنیتی WEP را برطرف کرد. با این حال ، این فقط یک پروتکل توقف بود ، زیرا به فناوری Advanced Encryption Standard (AES) مجهز نبود. AES اساساً مجموعه ای از رمزگذارهای رمزنگاری یا بسته های داده است که توسط رمزگذاری می شوند الگوریتم های بین یک سرور و یک دستگاه. اتحاد WiFi چند سال بعد با انتشار WPA2 (AES) این مشکل را برطرف کرد. این استاندارد و قوی ترین پروتکل رمزگذاری بی سیم تا سال 2018 بود ، زمانی که اتحاد WPA3 را منتشر کرد و فناوری AES بسیار قوی تری را ارائه داد. واضح است که WPA3 در همه روترها در دسترس نیست ، اما به این منظور است که از امنیت بیشتری برای گذرواژه های ضعیف و نقاط WiFi عمومی مانند هتل ها و فرودگاه ها محافظت می کند. نکته اصلی: اگر روتر شما فقط WEP یا فقط WPA ارائه می دهد – برو و یک روتر جدید برای خودت تهیه کن. اگر گزینه ای بین WPA2 و WPA3 را ارائه می دهد – با WPA3 همراه باشید. توجه : با راهنمای روتر یا اطلاعات موتور جستجوگر خود مشورت کنید تا رابط صحیح "گزینه امنیتی" را پیدا کنید. (ممکن است در زیر "امنیت وب سایت" یا نام دیگری ذکر شده باشد – بنابراین فقط کافیست عبارت "Setting / Change your WPA" را جستجو کنید.) On the Netgear AC1450 – برو به صفحه اصلی کنسول روتر. بنابراین اکنون استاندارد رمزگذاری AC1450 خود را تنظیم کنید: "تنظیمات بی سیم" را کلیک کرده و کلیک کنید. توجه : در این روتر خاص ، همچنین باید یک عبارت عبور در جعبه زیر وارد کنید. روترهای جدید دیگر این شرط را ندارند. اگر روتر شما این کار را انجام می دهد ، کافی است پسورد را در جایی بنویسید اگر مجبور شدید دوباره این مورد را تغییر دهید. (یا از یک برنامه مدیریت رمز عبور استفاده کنید.) هنگامی که روی بالاترین استاندارد امنیتی ارائه شده در روتر کلیک کنید ، به هر حال آن را دوباره تغییر نمی دهید. ممکن است گزینه های دیگری را مشاهده کنید. "TKIP" یک کلید قدیمی است که باعث می شود روتر در صورت لزوم فراتر از WEP باشد. "Enterprise" فقط به این معنی است که گزینه امنیتی همان گزینه ای است که یک شرکت و نه محل اقامت از آن استفاده می کند. فقط لازم است به خاطر بسپارید – دکمه های روتر WPA2 یا WPA3 خود را انتخاب کنید (بدون PSK یا بدون آن تعیین) که دارای " AES " در پرانتز است. هنگامی که در آن هستید ، "WPS" را بر روی هر روتر خاموش کنید. WPS به معنای راه اندازی محافظت شده از WiFi است. این به عنوان یک ایده خوب آغاز شد – پروتکلی که به شما امکان می دهد رمزهای عبور را برای اتصال دستگاه ها (مخصوصاً کنسول های بازی) به روتر خود دور بزنید. در عوض ، شما دستگاه را متصل می کنید و به راحتی یک دکمه در روتر فشار می دهید یا یک پین 8 رقمی را وارد می کنید که در صفحه دستگاه درخواست می شود. با این حال ، زیرا این یک بای پس رمز عبور است ، هکرها راه هایی برای سو explo استفاده از آن پیدا کردند ، brute force – به نوبه خود رمز WiFi شما را آشکار می کند. On Netgear AC1450 – توجه : در صورت موجود بودن ، روی کادر تأیید به روزرسانی خودکار پروتکل های امنیتی کلیک کنید. امنیت سایبری یک روند مداوم است. هکرها مرتباً راههای جدیدی برای خزش پیدا می کنند و افراد خوب با استفاده از به روزرسانی های امنیتی آنها را کشف و مسدود می کنند. روترهای ISP باید به روزرسانی سیستم عامل خودکار را ارائه دهند تا اطمینان حاصل شود که هرگونه رفع مشکل امنیتی به شبکه شما می رسد. همه روترها این ویژگی را ارائه نمی دهند ، بسته به سن آنها. کسانی که این ویژگی را دارند ممکن است این کادر به عنوان تنظیمات پیش فرض علامت گذاری نشده باشد. شما دوستان خود را دوست دارید و دوست دارید که آنها از شما بازدید کنند. با این حال ، حداقل برای برخی از زمان بازدید خود ، بینی آنها در دستگاه تلفن همراه خود است یا می خواهند لپ تاپ خود را به شبکه شما متصل کنند – امیدوارم که به صورت اسلایدی از عکسهای تعطیلات خود ارائه نشود. در هر صورت ، س inevال اجتناب ناپذیر این خواهد بود: " رمزعبور WiFi شما چیست؟ " احتمالاً زیاد در این مورد فکر نکرده اید. در حقیقت ، ممکن است اینگونه باشد که به آنها بگویید وقتی برای اولین بار از در وارد می شوند چیست. اما مهمترین احتیاط این است: آیا می دانید دستگاه آنها کاملا عاری از بدافزار یا اشکالات دیگر است؟ اگر اینگونه نباشد ، شبکه شما آلوده می شود – که ممکن است به نوبه خود با خود به محل کار یا دوستان دیگر ببرید و شبکه های آنها را آلوده کنید. علاوه بر این ، شما مطمئن نیستید که آنها ممکن است در هنگام بازدید از چه سایتهایی بازدید کنند – سایتهایی که ممکن است حاوی کدهای مخربی نیز باشند. همه برگه ها نمایش داده نمی شوند. اگر به پایین پیمایش کنید ، برگه ایجاد نام شبکه مهمان خود را پیدا خواهید کرد. اکثر روترها دسترسی به دستوراتی را فراهم می کنند که به شما امکان می دهد دسترسی و استفاده از اینترنت فرزندانتان را کنترل یا تنظیم کنید. می بینید که کادر وضعیت برای کنترل والدین "فعال نیست". با این حال ، پس از کلیک بر روی آن ، شما را به یک وب سایت جداگانه می برد تا استانداردهای کنترل خود را تنظیم کند. همه روترها شما را از سایت خارج نمی کنند ، اما آنها به شما توضیح مفصلی درباره گزینه های کنترل و روشهای ساده اجرای آنها می دهند. آخرین تنظیماتی که باید با آن روبرو شوید چیزی است که به عنوان پینگ شناخته می شود. پینگ یکی از اجزای پروتکل پیام کنترل اینترنت (ICMP) است. The ICMP is an IP diagnostic application that your router uses to create error messages when server network problems are blocking the flow of data to or from websites. It consists of several error codes. Ping, however, is not an “error” – Its basic function is merely to indicate whether a server is online. Ping consists of two codes – echo request and echo reply. You make a request by sending data packets to the server; the server replies with data that acknowledges the request. Some users apply Ping to test their connection speed. Beyond this dubious utility of Ping, it also provides a way for hackers to “Ping” public WAN IP addresses to check whether they’re valid. So turning it on in your router (or not disabling it) runs the risk of being identified by IP scanners. The Ping function resides in the Wide Area Network (WAN) interface of a router. Note: On this screen, the Ping option is called: “Respond to Ping on Internet Port”; You’ll see that the checkbox boxed isn’t marked—meaning that Ping is already disabled, so you don’t need to check it. On other routers, the WAN setup option for Ping may be “Disable Ping” (so check the box if it’s not already). All of the router-configuration tips and tools I’ve just given you will make your home network much more secure, and that’s a fact. But remember, these are just the first important steps along the way to online safety and security. Hackers have other ways of cracking your privacy. And if you have kidsthe different online threats they face – and the special attention they require -will make you strongly consider the following online security tips I’m offering. The most popular search engines that you may be using to find the information you need at specific sites – Google, Bing, and Yahoo – have access to your search history and the websites you visit, and leave tracking cookies on your device. Their intent is to create profiles of you that are instrumental for targeted advertising in league with data brokers. However, several high-quality search engines are available alternatives that don’t release information about your searches or website visits. You’ll find the safest, most private right here. Startpage, a secure search engine As with search engines, the most popular browsers for navigating to websites – Chrome, Safari, and Internet Explorer – also collect and process information that can reveal your identity, including the personal passwords they promise to manage securely for you. Look into the following private browsers for better, more secure browsing. The most secure way to go online and navigate safely and anonymously is to subscribe to a VPN. In a nutshell, here’s how a VPN protects you: Find out more about how to get a fast VPN and which are the best out there. As an alternative, you can look into proxy servers. A proxy server is an anonymous gateway between your computer and websites. Like a VPN, it hides your server IP address – but by using its own IP address, so your ISP doesn’t know who or where you are. It also encrypts data requests and transfers. This alternative holds less additional security features, and require some technical know-how. Some of the high-quality proxy servers include Luminati, MyPrivateProxy (MPP), StormProxies, HighProxies, InstantProxies, Proxy-n-VPN, BuyProxies, Microleaves, YourPrivateProxy 6, Oxylabs.io, and Proxify. Forewarned is forearmed; Here are some tools to find out more about the status of your online privacy and anonymity: As you saw in this guide, a router’s firmware is a filled with holes to begin with, when you get it from your ISP. Therefore, many experts insist that you purchase your own router for better security. Most of the routers that ISPs rent to you are not the top of the line of the manufacturer’s makes and models. In addition, if hackers find out which ISP you subscribe to, they’ll also know which routers your ISP offers. If those specific routers have “backdoor” weaknesses well-known in the hacking community, hackers will come in without knocking. In fact, some experts suggest that you choose a commercial-grade router that small businesses would use. An advanced Linksys router, that goes for about $150 Yeah, it’s going to cost you more than the $10/month you pay for your ISP router, but think about it this way: A secure, sophisticated router – one that automatically upgrades security and encryption settings, for instance – is an investment. A High-End router might cost you $120 to $200, But you’ll reach such cost after a year or two with your leaky ISO router anyway. Such an investment isn’t for every household, it will give you a safer network, with better control. My role as a security advisor took me to many places, and I’ve faced some advanced threat actors in my days. And while I try not to take my work home, some practices are just essential for every family man: safer router settings, home network control, safer browsing and I’d add a VPN. I have shared these practices with you because I know that while internet access is a miraculous privilege, it doesn’t come without perils. I don’t want anyone to take that privilege or its perils for granted. Many innocent users have had their accounts hacked or breached – and from that has come not only frustration and angst, but also tragedy. So please, take these WiFi security practices into your own homeso your family can enjoy everything the web has to offer without fear. Privacy Alert! Your data is exposed to the websites you visit! The information above can be used to track you, target you for ads, and monitor what you do online.

VPNs can help you hide this information from websites so that you are protected at all times. We recommend NordVPN — the #1 VPN out of over 350 providers we've tested. It has military-grade encryption and privacy features that will ensure your digital security, plus — it's currently offering 68% off.

مهاجمان از نقصی استفاده می کنند که می تواند میلیون ها روتر ، دستگاه های اینترنت اشیاء را تحت تأثیر قرار دهد

Tenable First to Disclose Flaw

A Pattern of Exploits

آیا به روز رسانی ها باید خودکار شوند؟ [

19659008] از 6 ژوئن تا 23 ژوئیه ، محققان همچنین شاهد استفاده از بیش از نیمی از آسیب پذیری های دیگر شامل سیستم هایی مانند روترهای DLink ، زیرساخت های متقاطع HyperFlex سیسکو ، روترهای Wi-Fi Tenda AC11 و اجزای شبکه از Micro بودند. فوکوس ، نشان می دهد که "گروه به طور مداوم سوء استفاده های جدیدی را به زرادخانه خود اضافه می کند."

ارزیابی آسیب پذیری شبکه مشکل

Ransomware همانطور که گروهها از مدلهای سرویس پذیر استقبال می کنند ، تکامل می یابد

Ransomware Focus

Leak Sites

Ransomware موضوع گفتگوهای سطح بالا

تغییر به RaaS

Feds Step Up Response

Ransomware هیچ جایی نمی رود

TTP های برتر Ransomware و اقدامات دفاعی برای برداشتن

دسترسی اولیه

T1078 – حساب های معتبر

اجرا

T1059.001 – PowerShell

و کنترل

T1071 – پروتکل لایه کاربرد و T1573 – کانال رمزگذاری شده (HTTPS)

Discovery

T1082 – کشف اطلاعات سیستم

افزایش امتیاز

T1053.005 – برنامه ریزی وظیفه / شغل: وظیفه برنامه ریزی شده

مجموعه

T1074.001 – داده ها مرحله بندی شده: محلی سازی داده های محلی

Exfiltration

T1041 – Exfiltration over C2 Channel (HTTPS)

Impact

T1486 – Data Encrypted for Impact

recommendationsScyware 2 احراز هویت چند عاملی را در همه حسابهای کاربری فعال کنید (ابتدا اینترنت و سپس داخلی) ، به ویژه در هرجایی که به دسترسی معتبر نیاز دارید زیرا حسابهای معتبر روش اصلی دسترسی اولیه است.

بهترین گزینه های Discord که امنیت را جدی می گیرند

اختلاف بسیار محبوب است

ویژگی های گرا محور بازی Discord

جوامع بزرگ جایی هستند که Discord می درخشد

حفظ حریم خصوصی و امنیت

عدم رمزگذاری پایان به انتها قابل قبول نیست!

تجربه شخصی من با Discord

اختلاف اکنون در واقع مکان ملاقات بسیاری از سرگرمی ها است

Matrix – گزینه متن باز Discord

ماتریس منبع باز است!

اسلاک – مانند اختلاف اما برای مشاغل

برای تماس های صوتی و تصویری بهترین نیست

TeamSpeak – بهترین جایگزین صدای محور محور اختلاف

تجدید نظر جدید TeamSpeak می تواند همه چیز را تغییر دهد

Mumble – مانند TeamSpeak اما منبع باز

ساده ، قابل اعتماد و منبع باز

Mattermost – جایگزین حرفه ای قابل میزبانی از خود

مانند Slack اما منبع باز!

تا تخت سلطنت Discord مسیری طولانی در پیش است

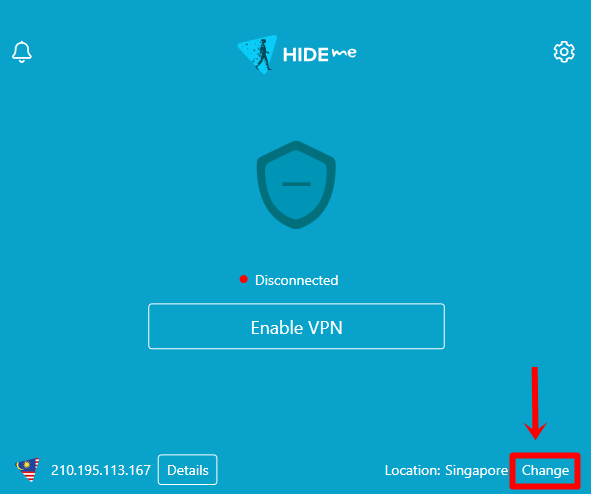

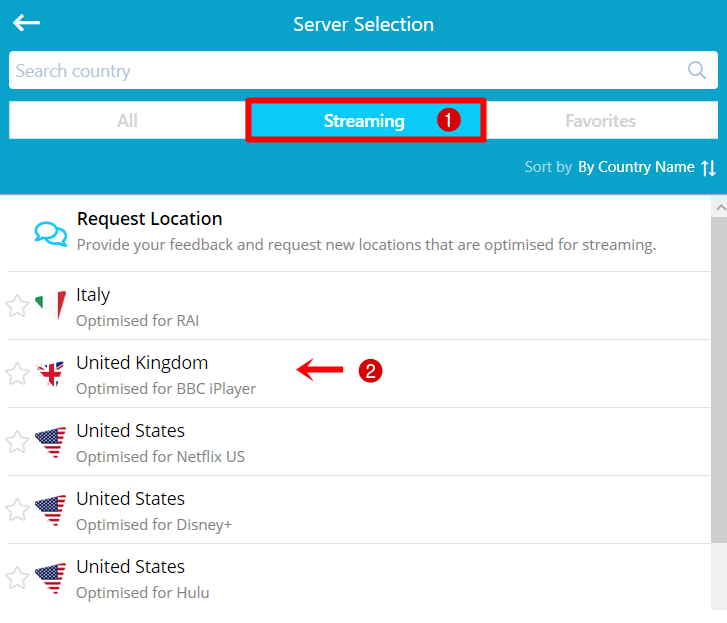

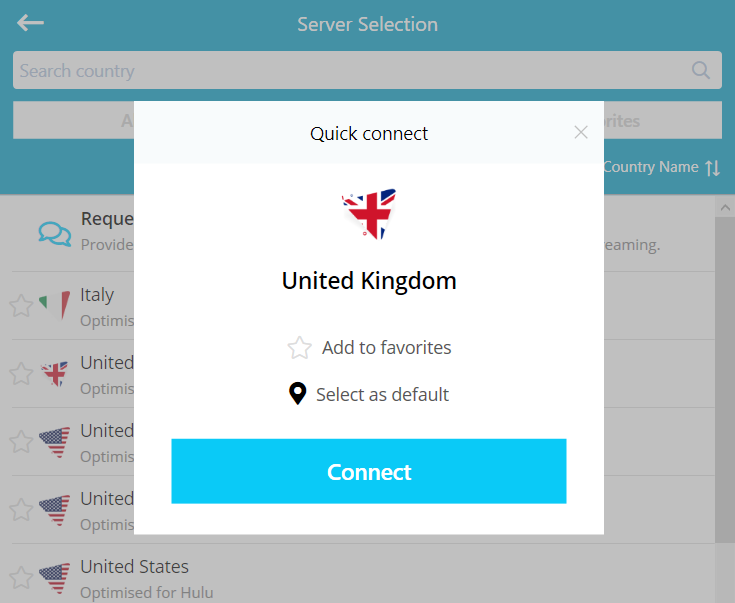

مشاوره خوب VPN: مهم نیست که یورو 2021 را بدون توجه به جایی که هستید تماشا کنید!

این جایی است که hide.me VPN وارد می شود!

عضو حق بیمه

از مسابقه لذت ببرید!

سرویس

کشور

قیمت

سرور VPN hide.me

پروکسی iPlayer

UK

Free

UK (بهینه شده برای پروکسی iPlayer)

ITV Hub

UK

Free

UK (بهینه شده برای پروکسی iPlayer)

ESPN +

ایالات متحده

5.99 دلار در ماه (19659018) ایالات متحده (بهینه شده برای ESPN)

M6

فرانسه

رایگان

فرانسه

TF1

فرانسه

رایگان

فرانسه

] ARD

آلمان

رایگان

آلمان

ZDF

آلمان

رایگان

آلمان

سرخابی

آلمان

10 یورو در ماه

آلمان

19659021] RAI

ایتالیا

رایگان

ایتالیا (بهینه شده برای RAI)

Mediaset

اسپانیا

رایگان

اسپانیا

ORF

اتریش

رایگان

] اتریش

TRT

ترکیه

رایگان [19659018] Turkey

BeIN Sports

Turkey

24 TL / mo

Turkey

SVT

سوئد

رایگان

سوئد

TV4

سوئد

رایگان

سوئد

TVp

لهستان

رایگان

لهستان

DKDR

دانمارک

رایگان

دانمارک

YLE

فنلاند

رایگان

] فنلاند

RTV

اسلواکی

رایگان

اسلواکی

گروه رسانه ای

اوکراین

رایگان

اوکراین

بازی ها را از دست ندهید

بهترین ردیاب های خواب که می توانید در سال 2021 خریداری کنید

خرید ردیاب خواب مناسب برای نیازهای شما

بهترین ردیاب های خواب

Fitbit Sense و Fitbit Versa 3: بهترین ردیاب های خواب

جوانب مثبت

منفی

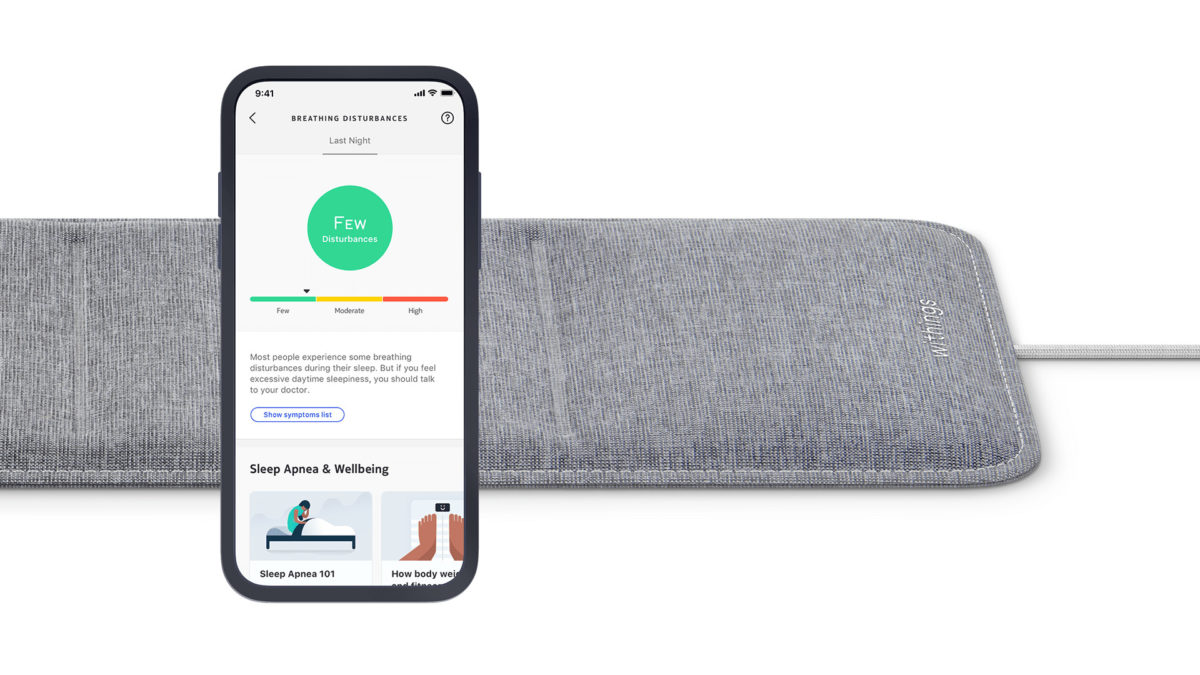

Withings ScanWatch: بهترین ردیاب خواب برای تشخیص آپنه خواب

طرفداران

منفی

Garmin Venu 2: بهترین ردیاب خواب گارمین

جوانب مثبت

منفی

Oura Ring 2: بهترین حلقه بسته بندی خواب

طرفداران

مخالفان

Withings Sleep: بهترین ردیاب خواب غیر پوشیدنی

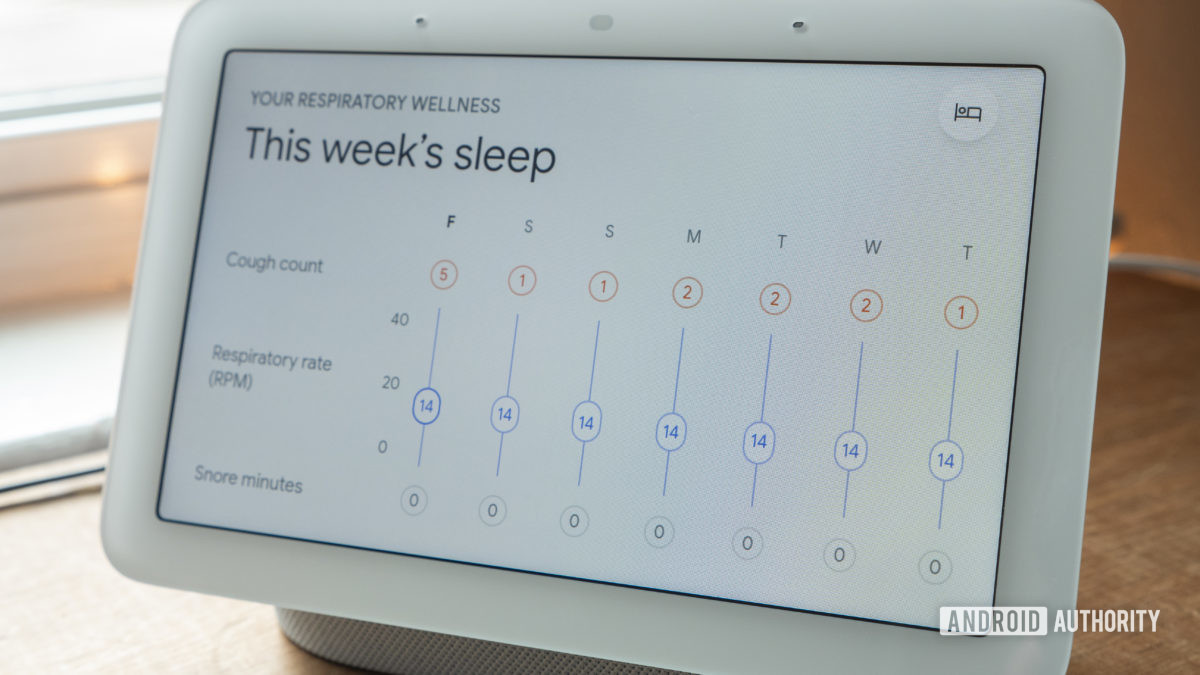

Google Nest Hub (نسل 2): بهترین ردیاب خواب کنار تخت

طرفداران

منفی

نام آوران

Realme ستاره بازار گوشی های هوشمند هند است که در حال بهبود است

5 مورد برتر فنی که می توانید با VPN ارزان تر خریداری کنید

1. خدمات پخش جریانی!

2. بازی ها!

3. Adobe Creative Cloud

4. Microsoft Office 365

امنیت پیشرو در صنعت hide.me VPN را از دست ندهید!

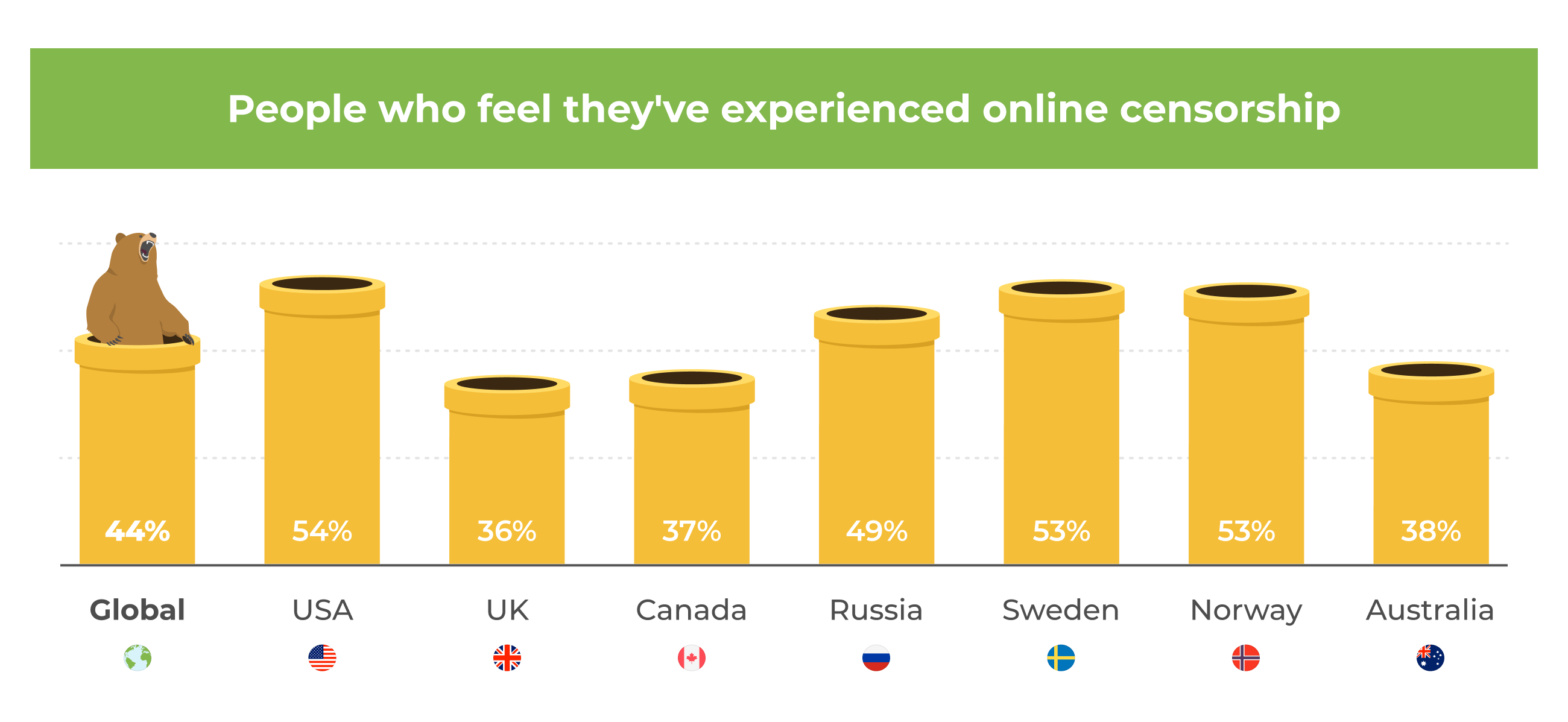

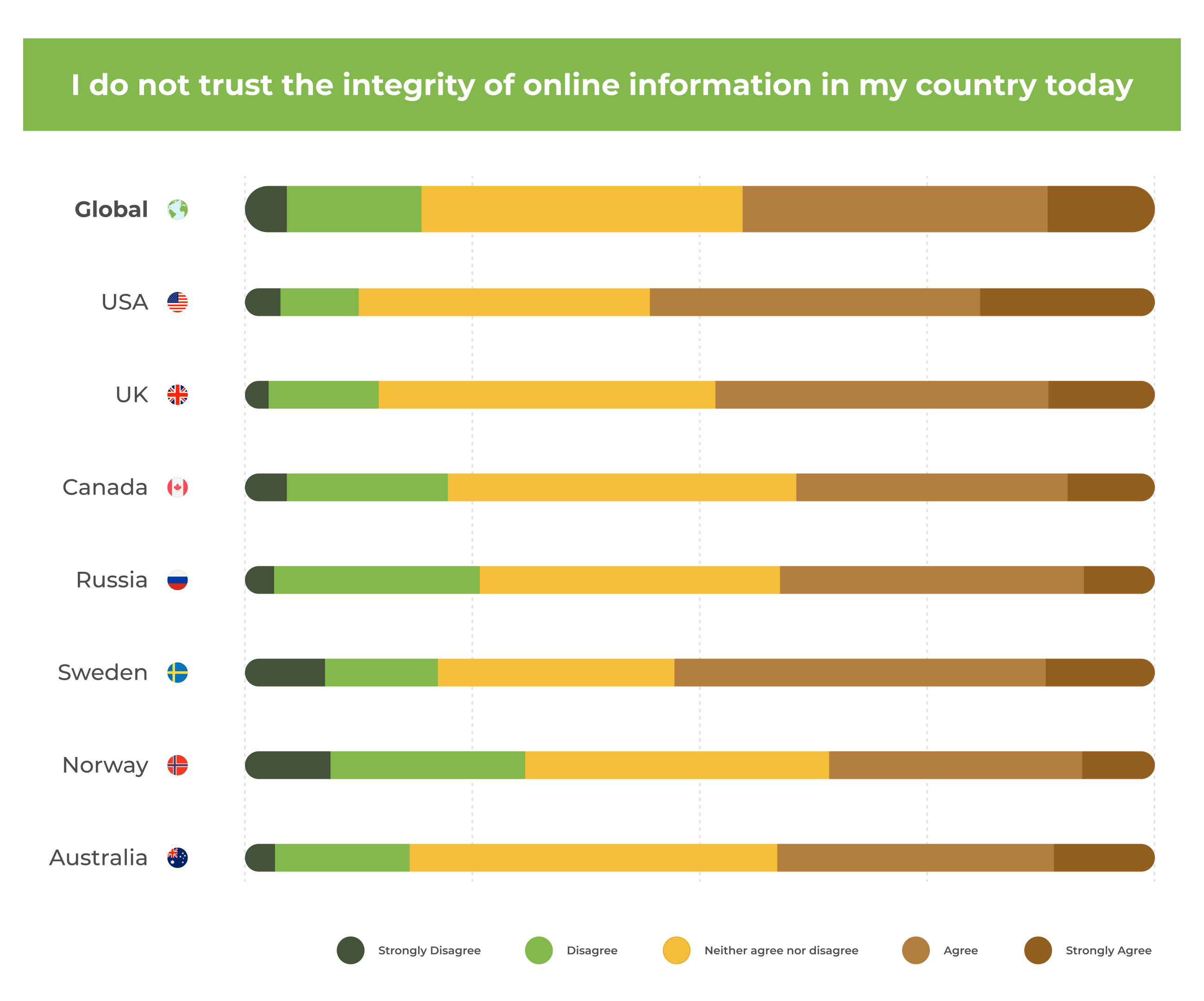

تقریبا نیمی از کاربران اینترنت معتقدند که با سانسور آنلاین روبرو هستند

نکات نماینده دولت که می توانید در خانه به صورت رایگان انجام دهید

با این حال ، اگر شما برای دسترسی به اینترنت به آدرس IP احتیاج دارید ، می توانید آن را برای هکرها مخفی کنید – حتی برای خود ISP خود.

بهترین از همه این است که آنها لبخندهای صورت های ناراحت هکرها را پاک می کنند. آنچه را که من پوشش خواهم داد:

نام های شبکه WiFi

تنظیمات امنیتی رمزگذاری

به روزرسانی های امنیتی خودکار

کدهای دسترسی به اینترنت میهمان منحصر به فرد

کنترل های والدین

] دسترسی Backdoor Ping hacker

با این حال ، همراه با کیفیت "دروازه مسکونی" که از ISP خود اجاره می کنید ، از همه کدهای دروازه آن نیز استفاده می کنید.

برخی از کدهای دروازه کنترل کننده روتر شما به صورت سنگی تنظیم شده اند – فقط برای اینکه دسترسی به اینترنت برای شما امکان پذیر باشد.

اما دیگران قابل کنترل هستند – رمز ورود ، نام شبکه (یا SSID) ، دسترسی مهمان ، استانداردهای رمزگذاری شما و موارد دیگر.

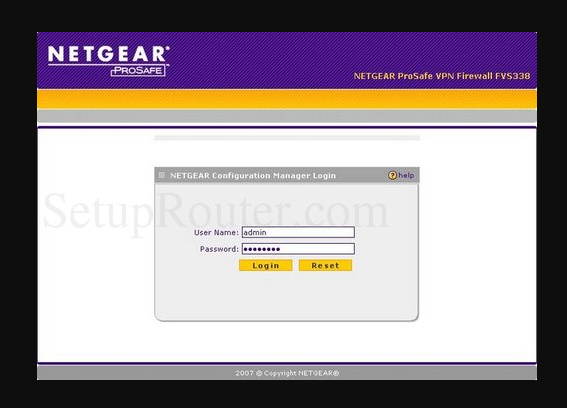

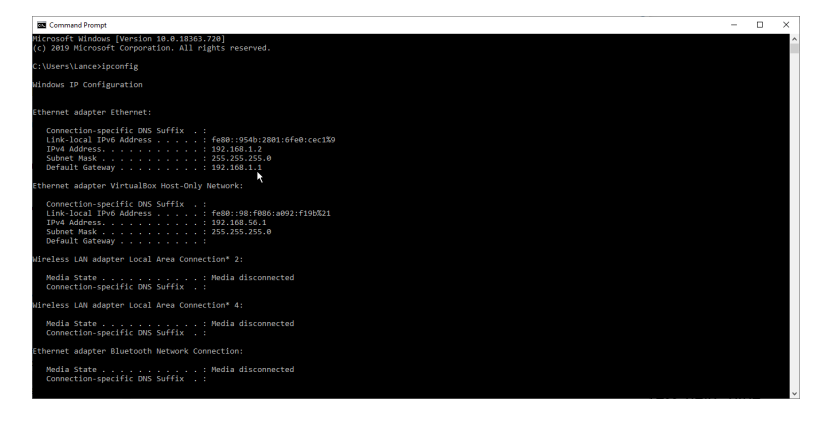

هر روتر ISP با نام کاربری و رمز عبور پیش فرض همراه است. ایده این است که به شما یا تکنسین ISP اجازه دهید روتر خود را با استفاده از اعتبارنامه اداری "جهانی" تنظیم کنید. این مدارک دانش عمومی است. نحوه دسترسی به تنظیمات روتر خود

"192.168.1.1"

این شماره معمولاً آدرس IP روتر است و شما را به صفحه ورود به سیستم کنسول روتر می رساند. صفحه به این شکل خواهد بود:

در این مرحله ، باید نام کاربری و رمز ورود خود را وارد کنید. ورودی ها کدهای پیش فرض هستند که به همراه روتر ارائه می شوند. (اگر روتر خود را خریداری کنید می توانند کدهایی باشند که خودتان به آن اختصاص داده اید.)

در این مرحله ، باید نام کاربری و رمز ورود خود را وارد کنید. ورودی ها کدهای پیش فرض هستند که به همراه روتر ارائه می شوند. (اگر روتر خود را خریداری کنید می توانند کدهایی باشند که خودتان به آن اختصاص داده اید.)

با این حال ، نگران نباشید – فقط روتر مورد استفاده شما در خانه در خانه شما این پیش فرض ها را می پذیرد.

هنوز هم اگر شما بازدیدکننده ای از خانه خود دارید که کودک با تکنیک اما بدجنس را به همراه خود می آورد – پس ممکن است با مشکلی روبرو شوید.

بنابراین – نام کاربری و رمز عبوری را که برای دسترسی به روتر خود استفاده می کنید تغییر دهید.

توجه همه روترها روش خاصی برای تغییر اعتبار اداری پیش فرض خود دارند. من شما را تشویق می کنم که برای ایجاد تغییرات از راهنمای همراه با روتر (یا اطلاعات موتور جستجوگر) استفاده کنید. نکته مهم: همه روترها برابر نبوده اند!

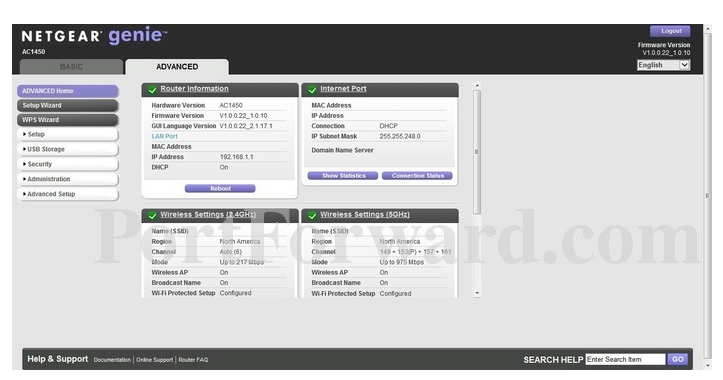

روترها معمولاً ارائه می شوند دو زبانه بالا – "Basic" و "Advanced".