من می خواهم برای تنظیم VPN برای Spotify (کامپیوتر) باشند، زیرا بسیاری از آهنگ های موجود در کشور من. در تنها مایل به تنظیم آن برای Spotify چون من واقعا آن برای هر چیز دیگری لازم نیست.

چگونه به خبرنامه توقف پیشرفته مداوم تهدید

دانلود ما گزارش عمق: راهنمای نهایی t o امنیت فناوری اطلاعات فروشندگان

پیشرفته مداوم ترسناک از آن را برای تلفن های موبایل می تواند تهدید. رفته در سرمایه گذاری غیر قابل تشخیص نقض این شبکه به تقلب و سرقت مالکیت معنوی یا نقض تیتر گرفتن داده می شود.

اینجا چه CISOs و جوانب امنیتی آن باید این روند نگران کننده امنیت سایبری بدانید.

تهدید مداوم پیشرفته چیست؟

همانطور که شما ممکن است قبلا حدس زده, تهدید مداوم و پیشرفته (آپارتمان) بدون خطر امنیت سایبری معمولی است. مجرمان اینترنتی نفوذ شبکه خود را و آن را برای داده های با ارزش و آسیب پذیری های دیگر کاوش شامل. آپارتمان متوسط می تواند صورت ماه و یا بیشتر و می بی حد و حصر صدمه به سرمایه گذاری در داده های صندلی و اسرار تجارت.

تهدید مداوم پیشرفته کمتر از “چه” و از “که” با توجه به کیت مک کامون، مامور امنیتی ارشد و بنیانگذاران قناری قرمز است. به عنوان وسوسه انگیز، به عنوان آن را به نسبت دادن برچسب آپارتمان دو نابود کننده گونه تروجان چیزی بیشتر انسان که در پلاک https://o1.qnsr.com/log/p.gif?;

تا حدودی سال توسط بازاریابان و رسانه ها نشان دهنده پیشرفته تهدید مداوم خطر مداوم دو سازمان های، فراتر از آخرین = نرم افزارهای مخرب فشار یا نرم افزار آسیب پذیری. به گفته مک کامون، آپارتمان “مصمم است، توانا و اعماق حفره بیافتد دشمن.,” او می گوید. “توجه داشته باشید که شواهد از فعال، انسان دشمن. مورد نیاز است. آپارتمان نیست و طبقه بندی بدافزارها نبوده است.”

در طول چند سال گذشته آپارتمان به مجموعه وسیع تری از حمله کننده آمده است. “به عنوان تاکتیک ها، تکنیک ها و روش (TTPs) از”آپارتمان درست نشو و نما است،”مک کامون، مشاهده شده”این در حال تبدیل شدن به طور فزاینده ای دشوار است بگویید که آیا حمله توسط بازیگر ملی، سازمان یا فردی عاملان.”

به طور خلاصه APTs اغلب با تلاش های پیگیر و پیچیده و چند دو برای دسترسی به شبکه سازمان و رایانه و سرور متصل به آن مشخص می شود.

تهدید مداوم نمونه پیشرفته هستند

“پیشرفته تهدید مداوم تهدیدات که با استفاده از تکنیک های پیشرفته برای جلوگیری از شناسایی به عنوان ضد sandboxing payloads چند و چند مرحله، و همچنین تضمین ماندگاری بر روی میزبان های خطر بیافتد در سراسر ری بوت توسط ثبت نام به عنوان یک سرویس اضافه کردن رجیستری اجرا ها “و مانند، گفت: منیر Hahad، رئیس آزمایشگاه تهدید درخت عرعر شبکه های درخت عرعر که. “در وحشی GootKit بانکداری تروجان، LockPoS آن از نقطه فروش نرم افزارهای مخرب, LokibotInfostealer نمونه های بی شماری وجود دارد-به نام تنها چند.”

GootKit قابل توجه برای خود evasiveness و فرهنگهای آن سرقت اطلاعات محرمانه و آن را می فرستد به اپراتورهای آن فرمان و کنترل سرویس دهنده (ج & C). درجه اول دارندگان حساب بانک اروپایی با هدف قرار دادن، بدافزارها برای گرفتن دو فیلم قربانیان رومیزی و پویا تزریق محتوای وب جعلی به جلسات مرور کاربران زمانی که آنها سعی در دسترسی به وب سایت های بانکداری خود شناخته شده است. برای جلوگیری از تشخیص توسط ابزارهای امنیت آن را برای حضور ماشین های مجازی است که توسط محققان امنیت سایبر به مطالعه رفتار مخرب ممکن بررسی می کند.

حمله چند روش برای حفظ فشار در شبکه های سازمانی و کاربران خود استفاده کنید.

آنها اغلب در botnets در شبکه های رایانه های آلوده تاریخی تکیه می کنند اما هم اکنون می توانید همچنین از سپاه از دستگاه های اینترنت چیز (IoT) تشکیل شده باشد–به جای ثابت در شبکه تشکیل شده، نه به ذکر است گسترش نرم افزارهای مخرب و هرزنامه. در بسیاری از موارد، آنها می توانید برای راه اندازی توزیع شده انکار سرویس (DDoS) حملات است که شرکت سرویس دهنده اینترنت رو، اغلب این سازمان خدمات آنلاین و آفلاین ضربه زدن استفاده می شود. این ابزار بی پرده در مقایسه با برخی از ابزارهای مناسب stealthier است اما staggeringly مؤثر در ایجاد آسیب است.

نیزه فیشینگ تاکتیک معمول مورد استفاده توسط APTs است. به جای رویکرد تفنگ ساچمهای توسط اغلب اسپم استفاده می شود، این نوع حمله مهندسی اجتماعی و اهداف قربانیان با پیام های ایمیل گردد به خصوص که محور گیرندگان به آلوده کردن دستگاه های خود را با کلیک کردن روی پیوست های مخرب استفاده می کند. که کاربران خواهد شد که ظاهر مشروعیت ایمیل از کارفرمایان خود را، حمله به ساختار سازمانی شرکت پژوهش ممکن است شرط بندی، شناسایی رهبران بخش های مختلف (مالی، منابع انسانی، و غیره) و ارسال کننده ایمیل فوری درخواست که آنها بررسی فایل های پیوست شده یا برخی از اقدام کنند.

البته، APTs است که فاز نفوذ نمی کند. زندگی تا قسمت “مداوم” پیشرفته تهدید مداوم قربانیان می توانید جای پای مهاجم به گسترش در طول زمان انتظار. در نهایت، سیستم های آلوده شروع به سیفون داده از یک شبکه به طور مداوم، یک فرایند است که اغلب برای مدت زمان طولانی غیر قابل تشخیص می رود.

چگونه برای جلوگیری از APTs

حالا که می دانید چه آپارتمان یخ، اینجا است چگونه آن را متوقف کند.

کارمند آموزش

به غیر از یک سازمان در آن حرفه ای، این احتمال زیاد است که امنیت سایبری اولویت پایین برای کارکنان rank-and-file فقط در تلاش برای کسب چک است. آموزش مناسب قادر به باز کردن چشمان خود را به شدت تهدید آنها ممکن است در محل کار روبرو هستند و کمک به القای فرهنگ امنیت و یکم می تواند. آموزش با شبیه سازی های فیشینگ فرشنرس دوره ای و سیاست های سختی است که تضعیف رفتارهای نا امن را تایید می کنند.

دسترسی کنترل

به عنوان یک قاعده کلی APTs چه آنها را لمس نمی تواند صدمه نمی زند.

کنترل دسترسی به شبکه (NAC) را قادر می سازد آن بخش برای جلوگیری از حملات با استفاده از انواع سیاست های دسترسی و پارامترها. اگر دستگاه در شبکه بررسی امنیت خودکار (حضور ضد ویروس نرم افزار، سیستم عامل unpatched یا منسوخ شده، و غیره)، راه حل NAC دسترسی آپارتمان مانع گسترش مسدود می کند.

در همین حال، هویت و دسترسی مدیریت (IAM) کمک می کند حمله از پریدن از یک سیستم به سیستم با استفاده از اعتبارنامه های دزدیده شده نگه می دارد.

مدیر کنترل

در اینجا هستند برخی از استراتژی است که مدیران سیستم می تواند به نیش را از APTs.

با توجه به شيوع حملات است که کد حشره دار، ارزیابی آسیب پذیری و دقیق وصله مدیریت روشهای بهره برداری هستند باید. نامزد NAC مفهوم فوق مدیریت دسترسی کاربر محکم باید کنترل. به عنوان یک قاعده کلی آن مدیران و افراد متخصص مدیر دسترسی داده شود باید.

از نظر حجیم کردن سیستم دفاعی فرد دخالت تشخیص و پیشگیری از راه حل های تشخیص علائم حملات ممکن است اجازه می دهد امنیت پرسنل به اقدام اصلاحی. احداث وب برنامه فایروال خواهد شد کمک به حفظ مقدار روزافزون اطلاعات حساس ذخیره شده در برنامه های وب رو از دست ستمکاران.

اگر چه این مجموعه جامع آپارتمان مسدود کردن فن آوری و فنون نیست، آن یک نقطه شروع خوب است.

تست نفوذ یک راه برای دیدن چگونه حساس خود شبکه است به آپارتمان است به مانند یک عمل می کنند.

تست نفوذ محاکمه و درست راه unearthing کاستی های امنیتی یک سازمان است. آیا انجام داخلی با استفاده از تیم های قرمز (حمله) و آبی تیم (مدافعان) یا با نفوذ خارج از سرویس تست ورزش برای سازمان دفاع سایبری و نگه داشتن آن تیم های امنیتی در انگشتان پای خود استفاده می. بنابراین راه اندازی تیم تهدید شکار و ایجاد جریان تست آسیب پذیری خود را.

نحوه تشخیص APTs

آن در حال حاضر که APTs با طبیعت خود گریزان و یواشکی مشخص اغلب تاسیس شده است. خوشبختانه، ابزار امنیت سایبری است که می تواند کمک به آنها چیزی را اشکار وجود دارد.

کاربر رفتار آنالیز

کاربر و نهاد رفتار آنالیز (UEBA) یک ابزار ضروری در uncovering Apts. به طور فزاینده بکارگیری هوش مصنوعی (AI)، آنها را نظارت و تجزیه و تحلیل نحوه تعامل کاربران با سازمان این سیستم است و می تواند شناسایی زمانی که آنها در رفتار های غیر عادی و اغلب نشانه که حساب های خود بودند، هک شد و مهاجم است شبکه نفوذ کنند.

فریب تکنولوژی

عطف جدول در حمله, حمله فناوری فریب فریب به حمله به سرور های جعلی، خدمات و بسیاری از دیگر آن منابع است که در شبکه های معمولی سازمانی شبکه. کشک حمله اتلاف وقت و انرژی “تلاش برای exfiltrate داده های ارزشمند، محققان امنیتی جمع آوری اطلاعات ارزشمند در مورد روش آنها استفاده از جمله نگرشی مهاجم زنجیره کشتن و دفاع شبکه بر این اساس تنظیم.

شبکه اختصاصی فقط

مانند آنالیز رفتار کاربر، مانیتورینگ شبکه می تواند فعالیت های مشکوک است که سیگنال پلاک

افشای “تشخیص payloads می تواند انجام شود با استفاده از شبکه راه حل های مناسب تشخیص و همچنین نقطه نهایی موتور های” Hahad توضیح داد. “تشخیص عفونت پس از متکی به فرمان و کنترل ارتباطات تشخیص و تشخیص ناهنجاری اساس همراه با تهدید خودکار تجزیه و تحلیل سیستم عامل”.

چگونه به پاسخ دو APTs

اگر شما کشف که شما قربانی آپارتمان شده است، شما نیاز به مبارزه سخت و سریع.

به جمع آوری تمام اطلاعات مربوطه سند شواهد که ممکن است به صورت فایل ها وارد شوید و یا گزارش از ابزار های امنیتی و پزشکی قانونی باشد و گزارش آن را به پرسنل مناسب است. به خصوص اگر شما با استفاده از دستگاه های امنیتی مناسب, که اجازه خواهد داد که امنیت حرفه ای برای بوت کردن حمله، تصویب سیاست های جدید، کنترل سفت، محدود کردن دسترسی یا دیگر اقدامات برای کاهش شانس، آپارتمان در اوایل زنجیره کشتن کشف شود آپارتمان و به حداقل رساندن آسیب.

اگر آپارتمان به شبکه burrowed است, سیستم های آسیب دیده را آفلاین و برگرداندن از پشتیبان تمیز به طور موثر جلوگیری از حمله از دسترسی به اطلاعات حیاتی اگر آنها در حال حاضر انجام نداده اند پس. قبل از آوردن سیستم آسیب دیده در پشت آنلاین اطمینان آسیب پذیری نرم افزارهای مخرب و یا دیگر علت نان برش با اکانال قرار گرفته است. در نهایت، تهیه یک گزارش رسمی در درس های آموخته شده، همراه با سیاست توصیه برای جلوگیری از تکرار.

آپارتمان راه حل

در برخی از سطح، تقریبا تمام فروشندگان امنیت به فروشنده مناسب برای نقش بازی راه حل آنها در تشخیص به پاسخ یا جلوگیری از گسترش این نوع تهدید ادعا می کنند می تواند. مبارزه با APTs نیاز به ترکیبی از ابزارها و تکنیک های که ایده آل به شیوه مربوط به همکاری تا حدودی، کار در استقرار امنیت کلی شما به دنبال یک جای خوب برای شروع است.

خوشبختانه تعداد تهدید پیشرفته فروشندگان تشخیص و پیشگیری که ارائه محصولات است که به بررسی جعبه های بسیاری از شرکت های بسیاری از احتمال از راه حل های مختلف را از فروشندگان مختلف با هم گره خورده اطلاعات امنیتی و مدیریت رویداد (استفاده خواهد شد سیم ریپ) محصول، به APTs در خلیج. روش الفبا اینجا است.

برای زندگی من چگونه برای اضافه کردن Obfus4 به سرور openvpn نیاز من نمی فهمم?

من در تلاش برای اضافه کردن Obfus4 به سرویس دهنده openvpn نیاز من که من می خواهم قادر به دسترسی از گوشی من/هر کجا. (از آنجا که کالج من با استفاده از نقطه در اینچ & بلوک تمام پورت های دیگر از 80، 443). من را از طریق [DigitalOcean guide] (https://www.digitalocean.com/community/tutorials/how-to-set-up-an-openvpn-server-on-ubuntu-16-04) رفته اند و که تعیین کرده اند تا کاملا، با این حال من هر چیزی که با این نسخهها کار پیدا کند که آن را به اضافه کردن مبهم می آید. Obfs4 Obfus4proxy جایگزین آداپتور حمل و نقل، توزیع کننده Shapeshifter و غیره وجود دارد. من هیچ نظری ندارم آنچه برای استفاده از است یا چگونه.

من سعی کردم راه اندازی هر یک از آنهایی که در بالا اما هر کدام از آنها به کار/اغلب می تواند آنها را نصب کند، به ویژه آنهایی که استفاده از Golang، به آنها خواهد بود فقط نوع تصادف به هر دلیلی (من تا به حال dependancies، اما زمانی که آنها در حال اجرا من عرض پنجره بتونه در ترمینال وِلد متوقف کردن پاسخ به ورودی، و من می توانم C/D های مهار کردن). (من Duckdns استفاده از آنجا که من می تونم آی پی استاتیک)

از مشکلات دیگر با چند است با این حال من در آن مجموعه که آن دو home.mysite.me:443 نمی 79.153.12.84:1194 (مثلا) متصل است که راهنماهای آنلاین من با استفاده از آدرس آی پی استاتیک به عهده گرفت.

* به هر حال، چه رویکردی باید استفاده کنم برای اضافه کردن مبهم به سرور من (ترجیحا Obfs4، از آنجا که من می دانم که با این نسخهها کار مطمئن مورد Obfs2)? ** (من نسبتا جدید به شبکه/تونن btw، عذر خواهی)

چگونه به رمزگذاری شبکه اختصاصی مجازی در واقع کار می کند?

من در تعجب اگر راه test رمزگذاری ارائه دهندگان شبکه اختصاصی مجازی و ببینید که این کار در واقع وجود دارد? بسیاری از شرکت های VPN وعده انواع encryptions (مانند IKEV, PPTP, SSTP, و غیره)، اما چگونه ما نمی دانیم که آنها در واقع دروغ فعال و فعال و فقط خالص هستند؟

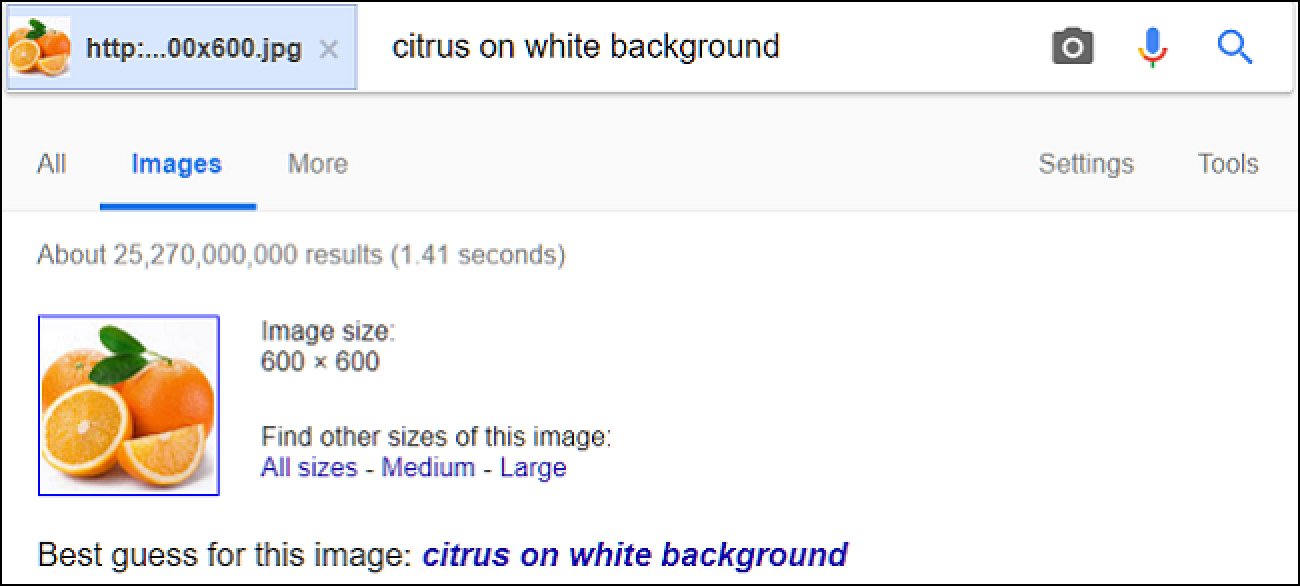

چگونه به معکوس تصویر جستجو با گوگل تصاویر

جستجوی تصویر گوگل یک راه عالی برای پیدا کردن تصویر است که شبیه به یکی از شما در حال حاضر و یا به کمک شما پیگیری کردن منبع اصلی عکس در اینترنت است. اینجا این است که چگونه به استفاده از آن.

اگر می خواهید جستجوی تصویر است که به نظر می رسد در وب سایت شما فقط می توانید پلاگین URL تصویر تصویر در وب سایت

به جستجوی تصویر گوگل جستجو کنید. ترفند این است که شما باید آدرس تصویر خود را، نه فقط آدرس صفحه که در آن تصویر به نظر می رسد.

در وب سایت، تصویر کلیک کنید و سپس فرمان “رونوشت تصویر محل”. این آدرس تصویر خود را به کلیپ بورد کپی می کند.

سر به صفحه تصاویر گوگل و سپس دکمه “جستجو توسط تصویر” (نماد دوربین).

در زبانه “چسباندن URL تصویر” فقط در قسمت راست کلیک کنید و سپس انتخاب “رب” فرمان (یا ضربه Ctrl + V بر روی ویندوز و یا فرمان + V بر روی مک) برای چسباندن آدرس شما قبلا کپی.

پس از چسباندن آدرس دکمه “جستجو توسط تصویر” را کلیک کنید.

گوگل باید نتیجه خیلی به سرعت بازگشت.

همچنین، اگر کروم را به استفاده از این روش حتی آسان تر است. همه شما باید انجام دهید این است که هر تصویر در وب سایت کلیک راست کنید و سپس فرمان “جستجوی گوگل برای تصویر” را انتخاب کنید.

کروم را به نتایج جستجوی حق!

اگر شما به یک رونوشت محلی از یک تصویر (شاید شما آن است که در برخی از نقطه و فراموش کرده از کجا آمده دریافت)، شما می توانید آن را به گوگل برای انجام جستجوی تصویر آپلود تصویر شما در حال حاضر بر روی کامپیوتر شما

جستجو.

سر به صفحه تصاویر گوگل و سپس دکمه “جستجو توسط تصویر” (نماد دوربین).

این زمان سوئیچ بیش از به بند “آپلود تصویر”

شما می توانید آپلود تصویر توسط آن در حال حاضر و یا با کشیدن آن به سمت راست بر روی این بند کلیک کنید “فهرست” را فشار دهید برای قرار دادن یک تصویر بر روی کامپیوتر شما.

پیدا کردن و تصویر شما می خواهید برای آپلود انتخاب کنید و سپس دکمه “Open” را کلیک کنید.

متناوبا، شما می توانید پیدا کردن تصویر بر روی کامپیوتر شما و سپس فقط آن را به تصاویر گوگل صفحه بکشید.

پس از آپلود تصویر شما به صفحه نتیجه با گوگل را “بهترین حدس می زنم برای این تصویر” و فهرست وب سایت های که در تصویر به نظر می رسد هدایت می شود.

آیا شما به دنبال منبع اصلی عکس و یا شما فقط می خواهم به نگاهی دیگر تصاویر شبیه به یکی از شما در بر داشت, تصاویر گوگل را آسان می کند.

چگونه برای پیکربندی VPN خود را ثابت و هنوز هم می شود امن

نحوه پیکربندی VPN خود را ثابت و هنوز هم امن است

چه تونن با اطلاعات من? اعتماد و استفاده از VPN امن چگونه است؟

بنابراین من فکر می کنم من می روم به دریافت VPN اما من مطمئن هستم که چه نوع اطلاعاتی به آنها را داشته و همچنین آنها می توانند با این اطلاعات پس از آن انجام. آن را به استفاده از VPN امن چگونه است و من می توانم به آنها اعتماد?

~ ~ ویرایش: جایزه سوال-من می دانم تونن تغییر آدرس آی پی من اما من ادرس اصلی نباید آدرس واقعی من? آدرس آی پی من می گوید من در یک ایالت دیگر ~ ~ با تشکر از شما، می خوام کل حل

چگونه می توانم ایجاد ترافیک VPN را دور زدن

سازمان با استفاده از عید و من آن را برای دسترسی به منابع داخلی در حالی که در خانه استفاده کنید.

در حال حاضر، من نمی wan’t به مسیر ترافیک گیر داده ها مانند جریان ویدئو و ترافیک های دیگر نیاز به زمان تاخیر کم از طریق VPN.

چگونه می توانم این تا کنار مشتری تنظیم کنم؟ (من هستم در ماشین های لینوکسی)

توجه داشته باشید که VPN گزینه سمت سرور برای فعال کردن “تقسیم و tunelling” است. این راه حل به نظر من نیست. (که چرا VPN نیز به سایر منابع خارجی است که می تواند انجام فقط از سازمان آی پی آدرس دسترسی استفاده می شود غیر فعال است)

چگونه VPN درست پیکربندی نشده افزایش خطر نقض امنیت

من کاغذ را برای نوشتن در مورد امنیت شبکه و تلاش برای پیدا کردن هر گونه مقالات مناسب در سوال فوق، هر گونه کمک قدردانی می شود. ممنون!

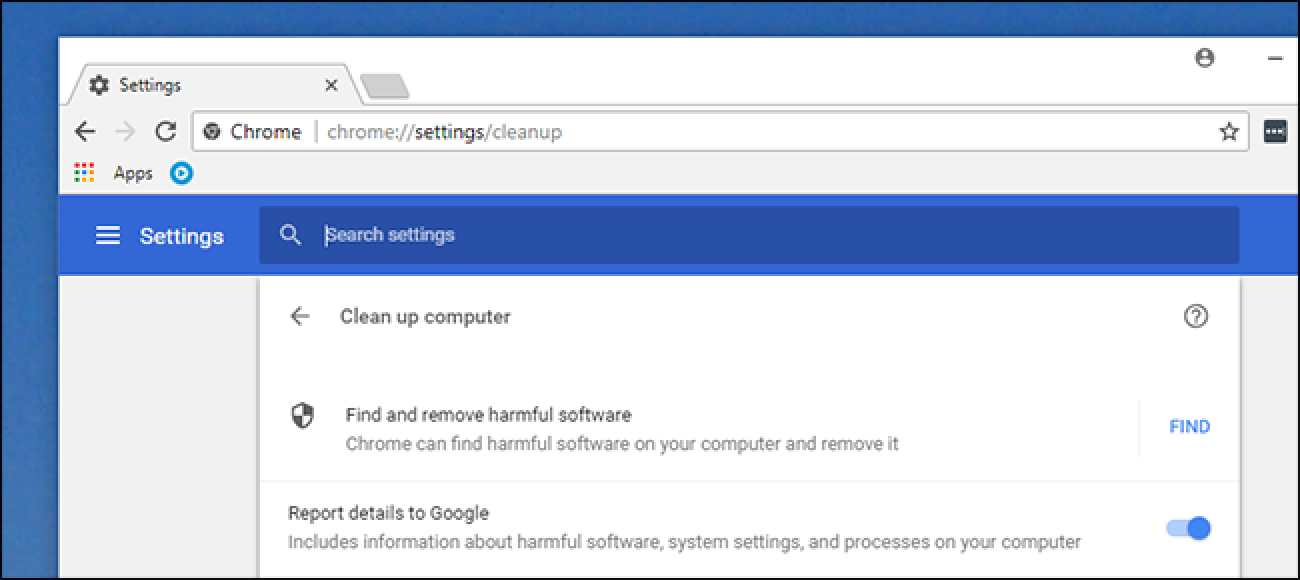

کروم است ساخته شده در اسکنر تروجان اینجا این است که چگونه به استفاده از آن

بسیاری از نرم افزارهای مخرب تلاش می کند به پایین مرورگر خود را باتلاق اما Google Chrome بی دفاع نیست — در ویندوز وجود اسکنر ساخته شده پاکسازی نامیده می شود.

اجرا می شود این نرم افزار را در پس زمینه، دوره ای، اما شما می توانید اجرای اسکن الان با عنوان به آدرس chrome://settings/cleanup در مرورگر خود و یا با رفتن به تنظیمات ریست دستی و و تمیز کردن >> تمیز کردن کامپیوتر. به خصوص اگر مرورگر شما تنبل به نظر می رسد آن ضربه را.

مرتبط با: مرورگر کند? چگونه به را گوگل کروم سریع دوباره

این نیست به اسکنر تروجان هدف کلی: آن تمرکز بر روی چیزهایی که کروم. پست از وبلاگ اعلام نرم افزار در اكتبر 2017:

ما با فناوری امنیتی شرکت ESET دو ترکیب موتور تشخیص خود را با فن آوری کاربران Chrome کار می کرد. ما در حال حاضر می تواند شناسایی و حذف نرم افزارهای ناخواسته تر از همیشه قبل از معنی مردم بیشتر از کروم پاکسازی شوند. توجه داشته باشید: این موتور جدید sandboxed نه آنتی ویروس عمومی است — تنها نرم افزاری است که مطابق با سیاست نرم افزار ناخواسته حذف می کند.

خوب است بدانید که شما ابزار دفاع از مرورگر خود، و این چیز خوب سعی کنید وقتی کروم در حال اجرا است آهسته آهسته. با تشکر از لارنس آبرامز در Bleeping کامپیوتر برای این با اشاره به ما.