دانلود ما گزارش عمق: راهنمای نهایی برای مدیریت تهدید یکپارچه فناوری اطلاعات فروشندگان امنیت

(UTM) ارائه می دهد چیزی نزدیک شدن امنیت کل در جعبه برای شرکت های کوچک و کارهای (سید محمد ES)، ترکیب توابع امنیت شبکه چندگانه را در لوازم خانگی تک. علاوه بر این دو فایروال ها استاندارد ویژگی UTMs اغلب شامل فایروال های نسل بعدی (NGFW)، سیستم پیشگیری از نفوذ (IPS)، ایمن وب دروازه، دروازه های ایمیل دسترسی از راه دور, شبکه گسترده و مسیریابی اتصال امن.

بازار UTM ضربه 2.1 تریلیون دلار درآمد در اولین سه ماهه و رشد نرخ سال بیش از سال 16.1%, ساخت آن هر دو دستگاه امنیتی بزرگترین و سریع ترین رشد بازار، به گفته IDC، سهولت و ارزش UTM لوازم تجدید نظر به شرکت ها به دنبال پاسخ سریع به تهدیدات سایبر در حال رشد. میان روندهای آینده در فضای UTM گارتنر انتظار دارد فروشندگان دو تونل وب ترافیک بیشتر به وب امن آزمایشی دروازه و تحلیلگر شرکت نیز بیشتر استفاده از UTM برای SaaS و نظارت بر تلفن همراه را انتظار دارد.

هر فروشنده شامل مجموعه متفاوت از اجزای سازنده در آن لوازم UTM پس از آن مهم برای خریداران برای تعیین اگر لوازم UTM ویژگی های آنها نیاز است. در آن جدید ترین سحر و جادو ربع (MQ) برای این بازار، شامل ویژگی های مشترک برای UTM گارتنر گفت: دیوار آتش

- (تمام لوازم UTM)

- آدرس فیلترینگ (77 درصد)

- پلیس عراقی (70 درصد)

- وب سایت آنتی ویروس [(51درصد)IPsec19659010] (63 درصد) و SSL (46 درصد) مجازی خصوصی (VPN)

- نرم افزار شبکه کنترل کنترل کاربر (46 درصد)

- (41 درصد)

- ضد هرزنامه (41 درصد)

- کیفیت خدمات (QoS) (41 درصد)

فروشندگان تحت پوشش در این راهنمای خوبی در Gartner MQ و در بررسی همکار گارتنر به ثمر رساند.

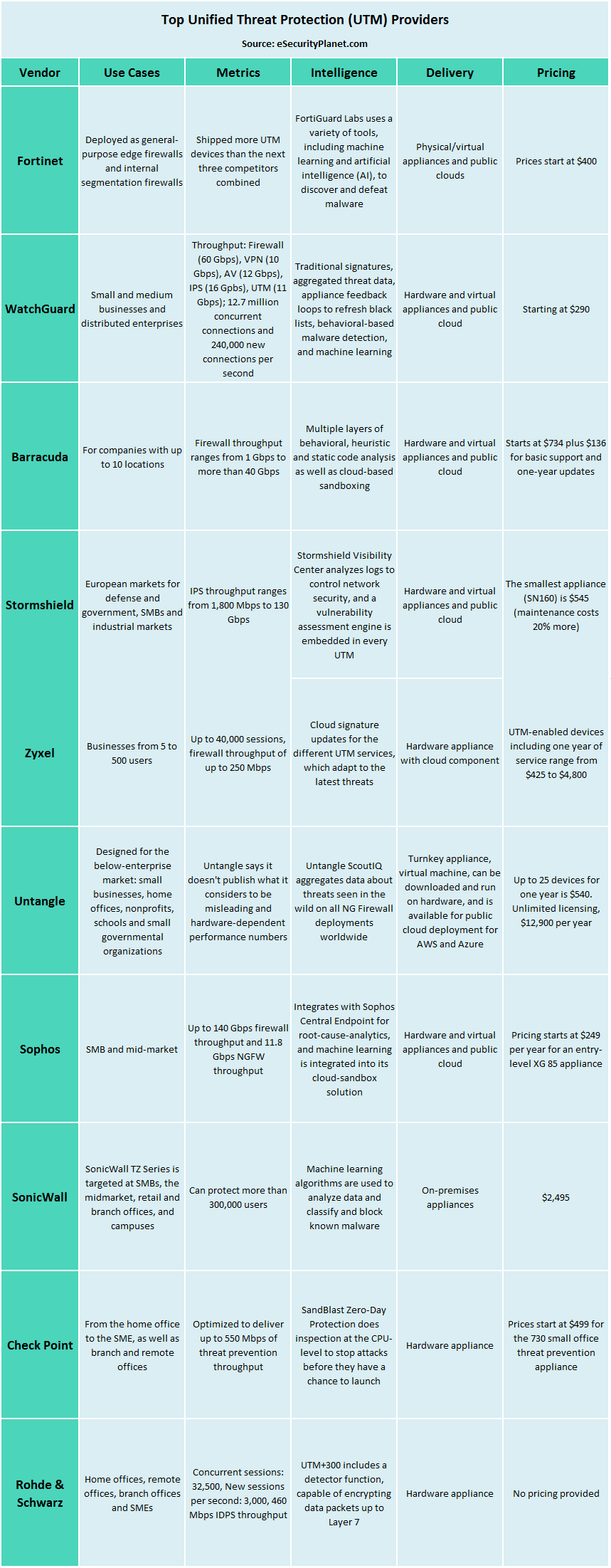

Fortinet UTM

Gartner Fortinet خواستار “رهبر روشن” در بازار UTM و “نامزد کوتاه خوب برای همه SMBs.” Fortinet محصولات محدوده UTM به عنوان بخشی از خطوط FortiGate و FortiCloud آن را ارائه می دهد. این وسایل ارائه عملکرد بالا، چند لایه امنیتی و یکپارچه دید در حالی که کاهش پیچیدگی. آنها اهرم processers امنیتی اختصاص داده شده و ارائه دسترسی بی سیم نقطه کنترل سوئیچ کنترل, ادغام, نرم افزار-تعریف گسترده شبکه (SD شبکه گسترده)، NGFW، پلیس عراقی، ضد ویروس، وب فیلتر محتوا فیلتر، از دست دادن پیشگیری از داده ها (DLP) VPN تونل نقطه پایانی (SSL و IPSec) SSL بازرسی و قابلیت حفاظت پیشرفته تهدید. در حالی که کنسول مدیریت مدیریت ابر مخرب پیشگیری و پشتیبانی از اتاق را برای بهبود شرکت می شود نمرات بالا برای قیمت گذاری، عملکرد و تهدید های تاثیر گذار تیم هوش، گارتنر گزارش. https://o1.qnsr.com/log/p.gif?;

بررسی کاربر را از مشاهده UTM Fortinet

= نگاه در عمق ما در UTM Fortinet

نرخ Gartner UTM مجمر

WatchGuard را WatchGuard خوب-‘ اجرای ‘ رویایی نه چندان دور از رهبران بازار. ارائه راه حل های UTM مجمر WatchGuard را درجه سازمانی امنیت، مدیریت متمرکز و عملکرد که همه قیمت ها امتیاز و شبکه دید. در علاوه بر این دو عملکرد سنتی مانند UTM، فایروال، VPN، آنتی ویروس، پلیس عراقی و وب فیلتر، توابع تحت پوشش شامل لایه کاربردی بازرسی، بازرسی بسته های عمیق، حفاظت از پست الکترونیک، مخرب فیلتر کردن آدرس در دامنه، برنامه کنترل، sandboxing تشخیص و رفتاری مخرب، DLP, HTTPS بازرسی، تلفن همراه امنیت و تهدید تشخیص و پاسخ. شرکت نمرات بالا از کاربران برای تشخیص نقطه پایانی رایگان و پاسخ آن (EDR) ویژگی قابلیت گزارش و تحلیل سهولت اجرا و استفاده و عملکرد می شود. باید اتاق را برای بهبود قابلیت های ابر عمومی و پشتیبانی.

ببینید نقد های کاربران از UTM مجمر WatchGuard

ما عمق کوترماهیان را CloudGen فایروال شامل برنامه کنترل در UTM مجمر WatchGuard

توابع پایه دیوار آتش CloudGen سری F کوترماهیان

به دنبال دیدن کاربر آگاهی، پلیس عراقی، آنتی ویروس، مبتنی بر دروازه فیلتر آدرس، SSL رهگیری و بازرسی، وب پروکسی با کش نامحدود سایت به سایت شبکه اختصاصی مجازی شبکه اختصاصی مجازی مشتری به سایت نامحدود و فیلتر هرزنامه. علاوه بر این، شرکت فراهم می کند قابلیت های شبکه گسترده SD امن استقرار صفر لمسی، انبوه مرکزی مدیریت پیشرفته حفاظت تهدید SCADA و اجرای پروتکل های کنترل صنعتی و مستقل تونل VPN شبکه معماری پروتکل. شرکت نمرات بالا برای ارزش، سهولت استقرار و مدیریت خطر پیشرفته تشخیص و پشتیبانی می شود. با وجود ارائه جامد ابر شرکت فاقد لوازم خانگی مجازی. لوازم کوترماهیان نیز فاقد نقطه پایانی حمایت و گزینه های برای کوچکترین و بیشتر پیچیده USECASES.

نقد های کاربران را از دیوار آتش CloudGen سری F کوترماهیان

را نگاه در عمق ما در سری F کوترماهیان فایروال CloudGen

Stormshield Stormshield امنیت شبکه

مستقر در فرانسه است حضور قوی در اروپا پشتیبانی از شرایط منطقه ای بودن بازار و ارائه می دهد. شرکت به مناطق دیگر از جمله آمریکای شمالی انشعاب است. Stormshield امنیت شبکه شامل IPS فایروال کنترل نرم افزار VPN مدیریت آسیب پذیری آنتی ویروس کاسپراسکای و وب فیلتر ویژگی. علاوه بر این، ارزیابی آسیب پذیری در زمان واقعی انجام. تجزیه و تحلیل ترافیک برنامه های تشخیص داده شده و باعث آسیب پذیری هشدار به مدیر. شامل شهرت میزبان پویا قابلیت های نیز هستند. کاربران اعتبار شرکت آن سیاست امنیتی آسیب پذیری تشخیص سخت IP شهرت ویژگی و عملکرد با IPS را فعال کنید. برای بهبود شامل پشتیبانی، مردم مناطق که غلط با پلیس عراقی در حالت پیش فرض پیشگیری امنیت ایمیل و اساسی آدرس فیلتر و آنتی ویروس ماژول ها است. شرکت گام به منظور بهبود مدیریت و گزارش شده است.

ببینید نقد های کاربران از امنیت شبکه Stormshield

را نگاه در عمق ما در Stormshield امنیت شبکه

سعد بن Zyxel امنیت ZyWall

مستقر در تایوان Zyxel تمرکز بر روی شرکت کوچکترین از 5 تا 500 کارمند و شما انتظار محصول نمرات خوبی برای سهولت اجرا می شود و هنگامی که شما به آن منطق شکل استفاده کنید. کاربران گزارش عملکرد ماده جامد. قابلیت های نرم افزار آگاه در ZyWall امنیت granularly بلوک ویروس ها، بدافزارها، وب محتوا، اسپم و دیگر تهدیدات بالقوه می تواند. راه حل نیز شامل آنتی ویروس دروازه، دروازه فیلتر محتوای وب، IDP دروازه و برنامه کنترل دروازه ضد هرزنامه، NGFW و شبکه اختصاصی مجازی (از جمله IPSec و SSL و L2TP برای دسترسی مشتری به سایت و سایت به سایت از راه دور).

ببینید نگاه در عمق ما در امنیت ZyWall Zyxel

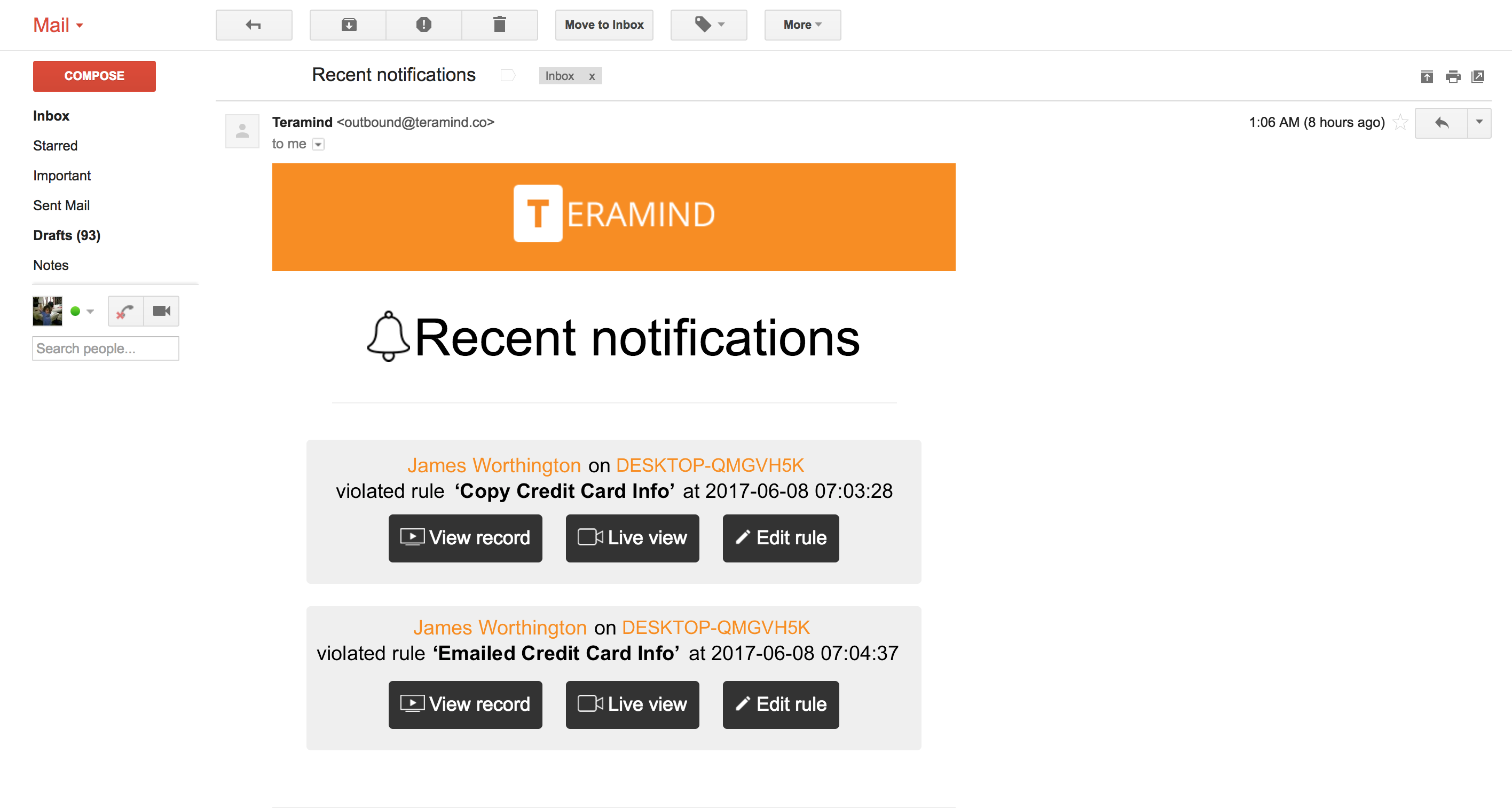

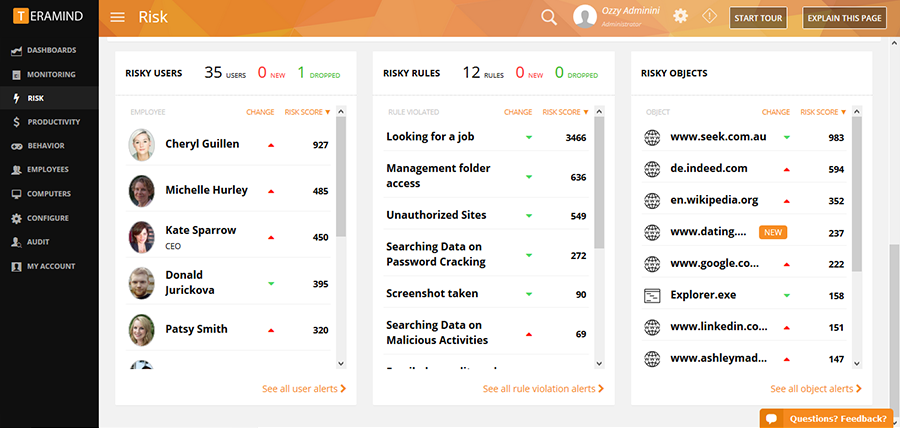

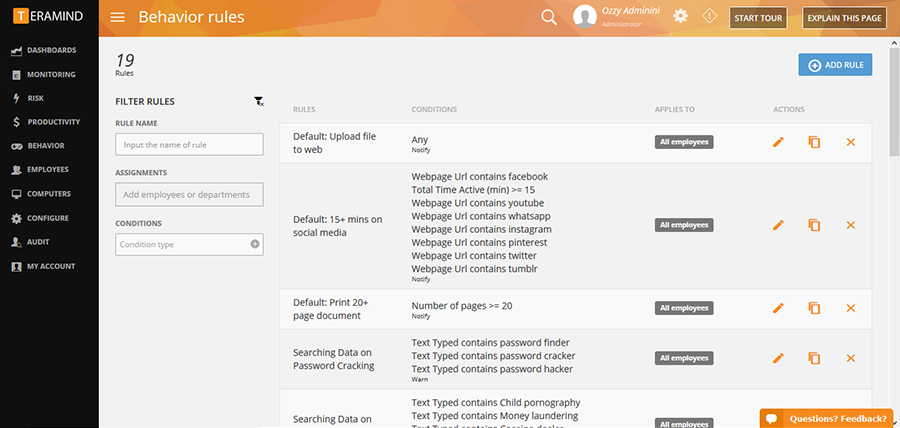

حل NG فایروال

Untangle می شود نمرات بالا از مشتریان کوچک و کمتر midrange و حتی لوازم خانگی نرم افزار رایگان برای دفاتر کوچک و از راه دور را ارائه می دهد. حل کردن فایروال شهری شامل فایروال، مسیریابی، وب سایت فیلتر و پلیس عراقی. علاوه بر این، آن را با محتوای فیلتر، محافظت در برابر نرم افزارهای مخرب و ransomware پیشرفته تهدیدات نرم افزار مبتنی بر شکل گیری برای بهینه سازی پهنای باند و گزینه های اتصال VPN می آید. محتوای فیلتر ویژگی کمک می کند تا آن را دسته در هر کاربردهای سرکش, رمزگذاری شده درخواست وب، نرم افزارهای مخرب توزیع امتیاز، درایو توسط malvertising تلاش یا اسپم. فایروال NG را با سرویس های اطلاعاتی مبتنی بر ابر تهدید Untangle را ScoutIQ و آن پلت فرم مدیریت متمرکز، مرکز فرماندهی کار می کند. مشتریان مانند سهولت پیاده سازی رابط انعطاف پذیر گزارش و پشتیبانی. توان عملیاتی محدود سیاست امنیتی و ویژگی های پیشرفته شبکه های برخی از محدودیت برای مشتریان بزرگتر است.

بررسی کاربر دیدن فایروال NG بگذارید

را نگاه در عمق ما در فایروال NG بگذارید

Gartner Sophos XG فایروال

نرخ Sophos رهبر به دلیل سهولت استفاده و امنیت از ویژگی های غنی و ادغام با محصولات امنیتی این شرکت نقطه پایانی. خصوص قوی با کسب و کارهای کوچک و midrange است. Sophos XG فایروال حفاظت فایروال نسل بعدی را فراهم می کند، بلوک تهدیدات ناشناخته، به طور خودکار پاسخ به حوادث امنیتی جداسازی سیستم های خطر بیافتد و در معرض خطرات پنهان کاربر برنامه و تهدید. دیوار آتش, IPS, تهدید حفاظت (ATP) حفاظت وب برنامه کنترل، ضد اسپم و رمزگذاری و وب برنامه فایروال با گزارش پیشرفته را فراهم می کند. همچنین قادر می سازد تا Sophos امنیت هم زمان که وضعیت بهداشتی و دیگر اطلاعات بین Sophos نقطه انتهایی و فایروال XG سهام.

بررسی کاربر دیدن Sophos XG فایروال

را نگاه در عمق ما در فایروال XG Sophos

SonicWall SonicWall NSA 2650

کاندیدای خوبی برای بودن بیشتر استفاده می کند، به خصوص کسانی که می خواهند مقرون به صرفه دسترسی بی سیم مجتمع مدیریت، Gartner می گوید اما فروشنده آهسته به ابر مدیریت پورتال و لوازم خانگی مجازی ارائه شده است. SonicWall NSA 2650 پوشیدگی رایگان عملکرد برای جریان همزمان شبکه ارائه می شود. با تشکر از آن قابلیت های اتوماسیون، کوچک-به متوسط آن تیم ها می توانند به راحتی شناسایی و جلوگیری از حملات. آن نیز استفاده می کند مبتنی بر ابر موتور چند sandboxing از طریق سرویس SonicWall ضبط پیشرفته تهدید حفاظت (ATP) برای رمزگشایی و رمزگذاری ترافیک برای ناشناخته بازرسی، صفر روزه تهدید بیش از هزار اتصال شبکه های سیمی و بی سیم. بازرسی TLS sandboxing اتصال شبکه اختصاصی مجازی، نقطه پایانی ادغام با Kaspersky و McAfee و مدیریت متمرکز SonicWall را نقاط قوت است. ابر مدیریت پشتیبانی و عدم ایمیل رمزگذاری و امنیت ادغام مناطق برای بهبود است.

ببینید نقد های کاربران از SonicWall NSA 2650

را نگاه در عمق ما در SonicWall NSA 2650

بررسی نقطه لوازم Gartner نرخ نقطه چک رهبر برای خود ویژگی های امنیتی شرکت کیفیت و سهولت مدیریت. پیشرفت های اخیر در مناطق مانند حفاظت ransomware موقعیت شرکت را قوی نگه می دارد. فروشنده بهترین راه حل برای midrange سازمان های امنیتی قوی و ویژگی های مدیریتی قوی است. نقاط قوت عبارتند از: تهدید تشخیص، استخراج و هوش، جلوگیری از نفوذ، sandboxing گزارش و حسابرسی. قیمت ایمیل قرنطینه رمزگشایی محدود و ظرفیت عملکرد کاستی است. لوازم تحت پوشش در اینجا بررسی نقطه 700 و 1400 خدمت کوچک و از راه دور شاخه دفتر استقرار. آنها ارائه sandboxing تهدید حفاظت، اتصال شبکه انعطاف پذیر، فایروال، از IPsec VPN, IPS، برنامه کنترل، ضد هرزنامه، آنتی ویروس، ضد ربات، فیلتر کردن، ایمیل امنیتی و آگاهی کاربر.

بررسی کاربر از نقطه چک بازار لوازم

را ببینید ما عمق نگاه نقطه چک لوازم

رود شوارتز & Gateprotect

مستقر رود شوارتز & است تا حد زیادی محدود به آلمانی و EMEA، که در آن کانال پشتیبانی در دسترس است. شرکت نشانه های قوی برای مدیریت و سیاست می شود. یکی دیگر از نقطه فروش خود “هیچ تروجان” سیاست یک موثر گام برای کسانی که با احتیاط از فروشندگان ایالات متحده است. زمینه را برای بهبود sandboxing ها، تهدید هوش، نظارت متمرکز و گزارش، نادرست و حمایت از افرادی که شامل. فایروال Gateprotect UTM طراحی شده برای دیدار با الزامات امنیتی شرکت های کوچک و متوسط برای محافظت از شبکه ها و داده های مقابل اسپم و ویروس ها و بدافزارها. ویژگی های تک ورود در شکل دهی ترافیک، QoS IPSec و SSL دخالت تشخیص و پیشگیری سیستم (شناسه/IPS) وب فیلتر و فیلتر ویروس شامل.

ببینید نگاه در عمق ما در فایروال Gateprotect UTM