در دوره ای که لبه شبکه با بیشترین میزان ترافیک روبرو است ، سازمان ها برای افزودن امنیت قوی تر می شتابند اما در انجام تلاش طولانی مدت موسوم به ریز تقسیم بندی تردید دارند. تقسیم خرد عبارت است از شناسایی باارزش ترین بخشهای شبکه سازمان ، ایجاد سیاستهای دقیق ارتباطی و تبدیل شدن به جریان اصلی شبکه. برخلاف تقسیم بندی سنتی شبکه ، که برای عملکرد و مدیریت شبکه بسیار حیاتی است ، تقسیم بندی خرد بیشتر به موضوعات مهم مرتبط با امنیت و مهارت در کسب و کار می پردازد.

به عنوان فناوری اصلی اعتماد صفر ، اجرای ریز تقسیم بندی محدود کردن ارتباطات در داخل شبکه نیست. در عوض ، با افزایش دید در نحوه جریان داده ها ، مدیران شبکه می توانند با تحلیلگران مشاغل و امنیت برای ایجاد سیاست های فعال شده در برنامه کار کنند. موفقیت در اجرای تقسیم بندی خرد برای سازمان شما به معنای برچسب گذاری بر روی ترافیک ، سرویس دهی به ارتباطات منظم تجاری ، سازگاری با تهدیدهای و و انکار سایر ناهنجاری های دیگر است.

این مقاله به بررسی رویکردهای تقسیم بندی خرد می پردازد ، مراحلی که سازمان شما می تواند برای اجرای ریز تقسیم بندی انجام دهد و اینکه چرا امروز می توانید به سمت جلوگیری از حرکت جانبی بروید.

همچنین بخوانید: ریز تقسیم بندی: تکامل بعدی در امنیت سایبری

رویکردهای ریز تقسیم بندی

ده سال پس از ریشه های مفهومی اعتماد صفر ، صنعت امنیت سایبری چهار روش برای اجرای تقسیم بندی خرد دارد: شبکه شبکه ، hypervisor ، نماینده یا NFGW ها. در حالی که هر چهار رویکرد می تواند به سازمان شما کمک کند تا به سمت ریز تقسیم بندی حرکت کند ، برخی از آنها برای امنیت شبکه جامع حیاتی هستند.

اجرای مبتنی بر پارچه

اولین رویکرد ، دو برابر کردن شبکه شبکه برای ریز تقسیم بندی است. گارتنر پارامترهای مبتنی بر پارچه (FBI) را با ادغام عمودی سخت افزار و نرم افزار فراخوانی می کند و دسترسی مدیریتی "در زمان واقعی" را به زیرساخت های شما می دهد. برای مراکز داده سنتی (DC) و مراکز داده تعریف شده توسط نرم افزار (SDDC) ، استفاده از ساختار شبکه می تواند یک نقطه اجرای ضروری باشد. با این حال ، اجرای ریز تقسیم بندی از طریق شبکه شبکه در محیط های ابری داستان متفاوتی است.

استفاده از Hypervisor

مسیر دیگر ریز تقسیم بندی داخلی در سطح hypervisor است. مانند رویکرد مبتنی بر پارچه ، یک Hypervisor شبکه ، همچنین به عنوان مدیر ماشین مجازی (VM) شناخته می شود ، به عنوان یک نقطه اجرای ترافیک در شبکه دستگاه های شما عمل می کند. همچنین ، مانند پارچه شبکه ، hypervisor برای یک محیط SDDC قابل استفاده است.

استفاده از hypervisor می تواند نیاز به مدیریت و patch نرم افزار را برای هر دستگاه از بین ببرد. این رویکرد همچنین یک روش معمول برای ریز تقسیم بندی – همکاری طبیعی بین تحلیلگران امنیتی و مدیران شبکه را تسهیل می کند.

Outsource Endpoint Protection

روش سوم کمک گرفتن از فروشندگان متخصص در endpoint حفاظت است. این روش مبتنی بر عامل به معنای محافظت از سیاست های شما در زمان واقعی است. برون سپاری نمایندگان نقطه پایانی در همکاری بین شبکه و نیروهای امنیتی داخلی تداخل ایجاد می کند اما یک انتخاب سازمانی است. راه حل های عامل به همراه NGFW می توانند در هر سه محیط کار کنند.

عمده فروشندگان امنیتی نقطه پایان شامل BitDefender ، Check Point ، CrowdStrike ، Sophos ، Symantec ، Trend Micro و VMWare هستند.

همچنین بخوانید: Endpoint Security: بسیار پیچیده تر از آن است كه شما تصور می كنید

Firewall های نسل بعدی را بالا ببرید

سرانجام ، و احتمالاً پیشرفته ترین روش ریز تقسیم بندی دیوارهای فایروال نسل بعدی (NGFW ها) NGFW ها در هر سه محیط کار می کنند و امنیت را تا لایه 7 تأمین می کنند ، و آنها را به ابزاری ارزشمند برای بازرسی بسته های عمیق ، کنترل برنامه ها و IDPS تبدیل می کنند. فروشندگان NGFW گرچه در ابتدا برای فضای ابری در نظر گرفته نشده اند ، به طور فزاینده ای راه حل های امنیتی خود را در قالب دیوارهای آتش به عنوان سرویس (FWaaS) ارائه می دهند.

عمده فروشندگان NGFW شامل Barracuda ، Cisco ، Fortinet ، Huawei ، Juniper ، Palo Alto Networks و SonicWall هستند.

همچنین بخوانید: ده فروشنده برتر دیوار آتش (NGFW)

محیط زیست و امنیت در برابر ریز تقسیم بندی

هنگام بررسی روش های مختلف تقسیم بندی خرد ، محیط شبکه و نیازهای امنیتی شاخص های مفیدی هستند. در حال حاضر ، دارایی ها بدون محافظت بیشتر از DC های سنتی به SDDC و محیط عمومی یا چند ابر (19659002) در حال سفر هستند.

سیاستهای سطح برنامه به سرعت در حال تبدیل شدن به استانداردی برای امنیت شبکه هستند ، و این سه روش اول را کمتر از توان NGFW ها می کند. روش شبکه و فروشنده فقط می تواند از لایه های 2-4 محافظت کند ، در حالی که استفاده از NGFW تنها روشی است که تهدیدها و قابلیت مشاهده و امنیت کامل لایه 7 را شناسایی می کند. سازمانهایی که چندین روش را فعال می کنند ، فقط به وضعیت امنیتی آنها اضافه می کنند ، به طور بالقوه ترافیک مخرب را در سطح شبکه یا hypervisor متوقف می کنند ، قبل از اینکه حتی به دیوارهای آتش داخلی شما برسد.

همچنین بخوانید: دیوارهای آتش به عنوان یک سرویس ( FWaaS): آینده فایروال های شبکه؟

بهترین روش برای ریز تقسیم بندی

برای ریز تقسیم بندی ، همان اندازه که مربوط به فرآیند است ، همان فن آوری است. مراحل را با دقت دنبال نکنید ، و شما فقط پروژه را طولانی خواهید کرد و سردردهای غیر ضروری ایجاد خواهید کرد.

هیچ ترافیکی در پشت

ریز تقسیم بندی به معنای دید بی نقص جریان های ترافیکی شمال-جنوب و شرق-غرب است. در مرحله کشف شبکه ، اطلاعات جمع آوری شده باید در مورد برنامه ها ، میزان کار و ارتباطات فعال بین آنها باشد. منابع اضافی می توانند پایگاه داده های مدیریت پیکربندی (CMDB) ، ابزارهای ارکستراسیون ، موجودی سیستم ، سیاهههای مربوط به رویدادها ، فایروال ها و SIEM و ترازهای بار باشد.

بسته به اندازه و منابع تیم IT شما ، فروشندگان همچنین نرم افزار شخص ثالث یا قابل تنظیم را برای نقشه برداری از جریان معاملات در زیرساخت های شبکه premium و cloud ارائه می دهند. نقشه برداری از این جریان ها حیاتی است زیرا شما نمی خواهید در حین خاموش کردن ارتباطات غیر ضروری ، از ارتباطات روزمره کسب و کار جلوگیری کنید.

حرکت به سمت اعتماد صفر

ریز تقسیم بندی و معماری اعتماد صفر دست به دست هم می دهند. سطح حمله شما ، که اغلب به عنوان محیط شبکه شما دیده می شود ، در رونق شبکه فعلی غیرقابل کنترل است. با ورود دقیق و شناسایی "محافظت از سطح" ، با ارزش ترین بخشهای شما ، به مدیران دستورالعملهای روشنی برای مراحل بعدی می دهد.

محافظت از شما ، یا همانطور که Palo Alto Networks می گوید ، داده ها ، برنامه ها ، دارایی ها و خدمات (DAAS) شما ، اولویت هستند. این بخشها به طور معمول برای بقا-سازمان ، مربوط به انطباق یا بهره برداری سازمان بسیار مهم هستند. پس از تعریف ، کار ایجاد دروازه های تقسیم بندی یا NGFW آغاز می شود.

مطابق با چارچوب اعتماد صفر ، هدف نهایی باید در لیست سفید باشد. با استفاده از فناوری تجسم برای کمک به مدیریت قوانین و تهدیدات سیاست ، نتیجه خرد خرد شدن شبکه ای است که هرگونه ناهنجاری را انکار می کند. تمام ترافیک شناخته شده ، برچسب گذاری یا تأیید شده است و از هرگونه آسیب پذیری احتمالی مرتبط با اعتماد جلوگیری می کند.

بارهای خود را برچسب گذاری کنید

برچسب گذاری بارهای بعدی آخرین نسخه مهم برای هر سازمانی است. در حالی که متخصصان امنیتی یک بار سیاست های مبتنی بر IP و زیر شبکه را نوشتند و به ساختارهای شبکه مانند VLAN / IP / VRF اعتماد کردند ، این روزها به گذشته تبدیل شده اند.

شناسایی و برچسب گذاری برچسب های حجم کار در داخل شبکه شما هنگام در نظر گرفتن راه حل های خودکار برای برچسب گذاری بارهای برنامه موجود و جدید ، یک ارزش افزوده باورنکردنی است. با جذابیت مقیاس پذیری و گسترش محاسبات ابری ، برچسب گذاری بار کاری امکان ایجاد امنیت و چابکی در تجارت را فراهم می کند. برچسب های حجم کار برای سازمان ها اغلب شامل موارد زیر است:

- نقش

- برنامه

- طبقه بندی

- انطباق

- محیط

- مکان

ایجاد یک سیاست جامع

یک سیاست جامع به سیاست های امنیتی سختگیرانه و [19659002] تشخیص تهدید . و در مورد ریز تقسیم بندی ، این خط مشی ها در محدوده محیطی شما در شبکه وجود دارد. ویژگی های کل سیاست های خرد بخش تقسیم شده شما باید شامل کنترل هایی مانند شناسه برنامه ، شناسه کاربر ، محدودیت های مبتنی بر پرونده ، فیلتر کردن URL و جلوگیری از تهدید باشد.

هيچ استاندارد صنعتي براي آزمايش خط مشي هاي شما قبل از اقدام به اجراي قانون وجود ندارد. از آنجا که ماهیت زیرساخت اعتماد صفر و تقسیم بندی خرد برای شبکه سفارشی است ، این یک سوال داخلی است که آیا با شرایط شما مطابقت دارد یا خیر. اولویت بندی نکردن یک سیاست جامع می تواند تیم شما را در تقسیم برنامه های HTTP / 2 و SSL رمزگشایی یا در معرض خطر حملاتی مانند تونل سازی DNS قرار دهد.

اجرای سیاست های سازگار

در حالی که تقسیم خرد می تواند به ایجاد تصویر واضحی از شبکه موجود کمک کند ، همچنین لازم است یک راه حل سازگار باشد. این مرحله نیاز به دید کامل پیشگیری از تهدید ، بدافزار و فیشینگ و ورود به سیستم دیوار آتش در زمان واقعی دارد. با IP های جدید که به طور مداوم به داخل و خارج از شبکه منتقل می شوند ، سیستم های مبتنی بر برچسب خودکار آینده هستند.

با فناوری یادگیری خودکار و ماشینی ، این گزارش ها با فیلتر گرانول وجود دارد و سیستم شما می تواند به صورت پویا برچسب هایی را به بارهای کاری که قبلاً شناسایی نشده اند ، بدهد. نمونه ای از این موارد ممکن است نیاز به MFA برای آدرس IP که دارای برچسب خطرناک است باشد.

همچنین بخوانید : خودکارسازی ارزیابی های امنیتی برای حفاظت بهتر

برنامه اقدام خود را شروع کنید

در "John Friedman and Illumio" در " راهنمای قطعی تقسیم بندی خرد ،" می توانید به جزئیات فنی در مورد چرایی ، چه چیزی ، در کجا ، چه زمانی و نحوه اجرای ریز تقسیم بندی بیندیشید. در مورد مراحل اجرا ، آقای فریدمن دوازده مورد را ارائه می دهد كه ما به طور خلاصه شرح می دهیم:

| مرحله | شرح | |||

| 1 | انفجار بزرگ نیازی نیست | هیچ اقدام سریع لازم نیست. | ||

| 2 | به تدریج رویكرد داشته باشید. | تیم پروژه را انتخاب كنید | به طور معمول شامل: مجری ، معمار امنیتی ، سرپرستی فن آوری و مدیریت پروژه (فروشنده را در نظر بگیرید). | |

| 3 | آموزش team | به همه اعضای تیم در مورد هدف و عملکرد ریز تقسیم بندی آموزش دهید. ] راه حل های ریز تقسیم بندی را نصب کنید | شروع به آزمایش ریز تقسیم بندی بر روی برنامه ها با بازخورد کنید. | |

| 6 | ادغام گزارش ها ، رویدادها و تهدیدها | گسترش مقیاس گسترده با یکپارچه سازی ابزارهای ثبت وقایع و مدیریت رویدادها برای نظارت بر ترافیک شبکه. | گروه های برنامه را اولویت بندی کنید | رتبه بندی و برچسب گذاری گروه های برنامه بر اساس اولویت امنیتی / تجاری و سهولت تقسیم بندی خرد. |

| 8 | کشف و مشاهده | برای هر گروه برنامه ، اکنون شما برای درک بهتر ترافیک ، مدل سازی سیاست های بالقوه و سپس آزمایش سیاست ها ، مراحل زیر را بخورید. وقتی زمان اجرای این سیاست ها فرا رسید ، دوره پاسخ سریع برای اطمینان از اینکه همه طبق برنامه ریزی کار می کنند ، آغاز می شود. | ||

| 9 | سیاست های مدل | |||

| 10 | سیاست های آزمون | |||

| 11 | آماده رفع مشكلات باشید | |||

| 12 | تمدید و اصلاح | پس از اجرا ، منحل نشوید تیم پروژه یک طرح پس از عرضه باید شامل پاسخگویی برای سیستم جدید | ||

چرا ریز تقسیم بندی باشد؟

مزایای ریز تقسیم بندی بی پایان است هنگامی که می تواند از حملات بافر جلوگیری کند و داده ها و دارایی های حساس را به خطر بیندازد. با تخمین تحلیلگران 70-80٪ از ترافیک شرق به غرب در یک شبکه مسطح ، تقریباً یک ارتباط بین برد آزاد بین کاربران ، برنامه ها و دستگاه هایی که در شبکه شما بازی می کنند وجود دارد. این واقعیت پنجره ای را برای بازیگران مخرب باز می کند ، کسانی که می توانند از یک درگاه فروشنده به طور جانبی به داده ها و سیستم های مهم ماموریت بروند.

علاوه بر جلوگیری از حرکت جانبی در مسیرهای خود ، اجرای ریز تقسیم بندی نیز استفاده کارآمد از وقت سازمان شما است. متخصصان امنیتی می دانند که روزهای محافظت از کل سطح حمله کوتاه است. با تعریف سطح محافظت ، محافظت از مهمترین چیزها خوش طعم می شود در حالیکه اطمینان از رعایت کلیه استانداردهای انطباق با امنیت شما است.

همچنین بخوانید: آنتی ویروس در برابر EPP در مقابل EDR: چگونه نقاط پایانی خود را ایمن کنیم

تسلط بر ترافیک شبکه

تقسیم بندی خرد در واقع تسلط بر ترافیک شبکه شما است. با تجسم اتصال بخشهای شبکه و ایجاد سیاست دانه ای و مدیریت انطباقی در اطراف بخشها ، جلوگیری از حرکت جانبی مشکلی ندارد. البته ، راه رسیدن به تقسیم بندی خرد شبکه آسان نیست. برای غلبه بر چالش به زمان ، برنامه ریزی و منابع کافی نیاز دارد.

اگر درست انجام شود ، مزایای اجرای ریز تقسیم بندی بسیار ارزشمند است.

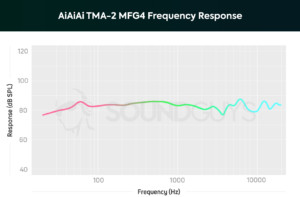

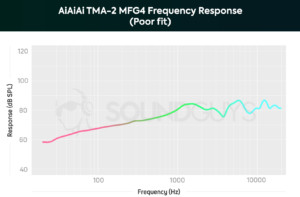

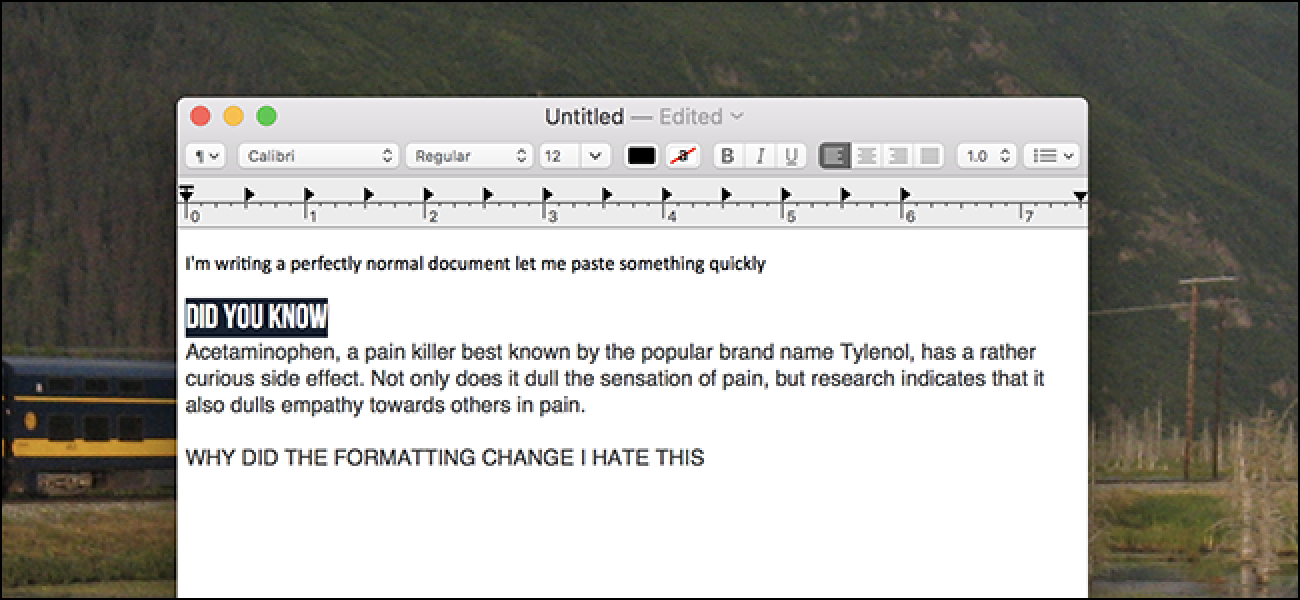

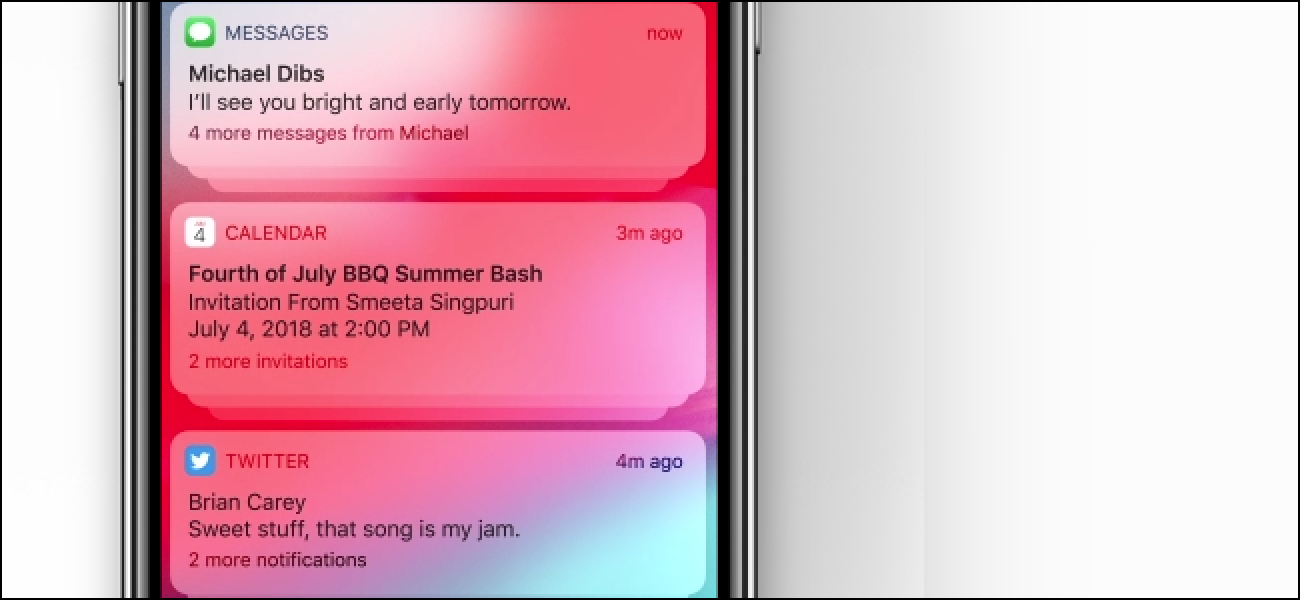

نسخه بیشتر در عمق این مقاله ابتدا در خواهر ما سایت SoundGuys. com ظاهر با MFG4 تیامای-2، AiAiAi منتشر شده مجموعه اول USB نوع C هدفون که در واقع کار خوبی. آن را تعجب آور نیست 2 پیکسل ditched جک هدفون چقدر بد این دسته بوده است — آن ستيزه جويان فلسطينی را تا کنون بوده است. ، MFG4 AiAiAi تیامای 2 مجموعه اول ساخته شده برای گوگل از هدفون USB نوع C در تاریخ گوش است. آنها ادغام قابل تعویض قطعات مجموعه AiAiAi تیامای-2، متشکل از پیشانی بند استاندارد واحد بلندگو S01 E01 earpads و C60 USB نوع C دو 3.5 میلی متر کابل. اگر می خواهید برای اضافه کردن و یا تعویض کردن قطعات این هدفون که اینها کاملا مدولار طراحی شده توسط شما بدون فکر دوم انجام دهد. شما کاملا از هم جدا تیامای-2 MFG4 و مبادله کردن قطعات در هوی و هوس را می توانید. اگر شما با هر بخشی از هدفون ناراضی هستید — و یا فقط یک کمی خشن با وسایل جانبی خود را–شما می توانید تعمیر و یا تعویض هر یک از اجزای بدون از دست دادن کل واحد. است که بسیار باور نکردنی مقدار سمت راست وجود دارد با توجه به زمانی که می شکند گروه یا کابل اکثر هدفون سطل آشغال هستند. این به خصوص خوب است چون بدنه از پلاستیک ارزان ساخته می شوند، بنابراین آنها نمی ممکن است بسیاری از tumbles قبل از دادن به روح. با ارائه DAC در کابل، هدفون لازم نیست چیزی جز پورت USB نوع C استاندارد به برق وصل کردن به. بنابراین شما در تعجب احمق بسته به دستگاه، ممکن است البته این همیشه یک معامله در دستگاه های نیست — از گسل از هدفون. با این حال، اگر شما استفاده از هدفون با گوشی های هوشمند مدرن که پردازش صوتی دیجیتال درمان است. تنها تعداد بسیار کمی از هدفون که با استفاده از استاندارد USB نوع C جدید وجود دارد و به عنوان “دوست” قوطی هیچ کدام واقعا واجد شرایط. مطمئن باشید برای دریافت مناسب به عنوان گروه سفت و سخت و طراحی در گوش دشوار است برای گرفتن حق است. راه اندازی سهام نیست دقیقا به من keyed، به عنوان فن هدفون بار گوش در تمام من نیست. با این حال، اینها مناسب و معقول برای چه هستند. پارچه پارچه جرقه بزند به فنجان گوش و برای تمیز کردن آسان می تواند برداشته شود. علاوه بر این گروه سازگار (اما نه مسحور کننده) نیروی بستن به نگه داشتن این چیزها در سر خود را فراهم می کند. من اما مانند هر مجموعه بار گوش هدفون که از فرد به فرد متفاوت ناراحت کننده پس از یک ساعت و نیم شما ممکن است. آنها کمی در سمت سنگین در مقایسه با مدل های مانند JLab عقب بی سیم یکپارچهسازی با سیستمعامل. کابل USB نوع C AiAiAi را در پلاگین مرد استاندارد 3.5 میلیمتری برای ارسال سیگنال آنالوگ در هدفون خاتمه می یابد. گله کردن من بزرگترین با 2 AiAiAi تیامای اتصالات 3.5 mm خود را است. در حالی که آنها وجود دارد، در loathe سیستم اختصاصی از چرخاندن و قفل کردن اتصالات به جای جلوگیری از استفاده از قطعات عمومی من چیزی باید شکستن. قادر به اتصال کابل به هدفون خود را به دلیل یک چیز کوچک پلاستیکی شکستن شکست کل هدف از داشتن کابل قابل انتقال بودن، بنابراین بیشتر از کمی نا امید است. هدفون در گوش محبوب هستند چرا که آنها معمولا خیلی راحت است ولي با اشکالات خود ذاتی به طراحی است — یعنی، آنها نه که خوب منزوی. هنگامی که همه چیز کامل است، در حالی که AiAiAi تیامای 2 MFG4 بزرگ صدا همیشه ممکن است به نتیجه آن نیست. اگر شما موفق به دریافت مناسب کامل صدای هدفون خیلی خوب است، با تنها چند foibles. بدون پاییز یادداشت بیش 10dB زیر دیگران، که شگفت آور مناسب و معقول برای هر مجموعه از هدفون. این به شما اجازه می دهد برخی از عرض دو اکولایزر خود آهنگ و مخلوط راه آنها بودند در نظر گرفته شده به صدا را بشنود. من طرفدار تملق گفتن (همه قدرت همان یادداشت) انواع پاسخ فرکانس اما bassheads ممکن است بخواهید سعی کنید یکی از ماژول های دیگر هدفون AiAiAi ارائه می دهد برای تیامای 2. حرکت صعودی به پاسخ تخت وضوح است. می توانید به راحتی از چیزهایی شما ممکن است از دست رفته در مخلوط خود آهنگ گوش — که بزرگ است به علاوه اگر شما یک طرفدار قدیمی تر استفاده از آهنگ هستم را دوست دارم. شما در واقع برای شنیدن باس و کمترین octaves پیانو در بری سفید هرگز هرگز به داد بله تا قادر خواهید بود. Mids را مشاهده کنید تا کنون-تا-اندکی تاکید ها دیگر اما این واقعا چیز بدی نیست. کم پانچ دو آواز ویژگی های مهم را به خود فرو بردن اضافه می کند. زبان “خاموش” و یا عجیب است اگر شما نمی توانید ضربه اولیه plosive مثلا گوش صدا. پاسخ مانند تیامای 2 مخلوط خوبی به آواز سنگین بسیار شبیه مادر MP3 کادمیم: غذاخوری تام توسط سوزان وگا. اگر شما در موقعیت که در آن صوتی USB نوع C بهتر از بلوتوث این هدفون را در حال حاضر. آنها شگفت انگیز نیست آنها 150 دلار هزینه و آنها هر ویژگی های قاتل را ارائه نمی دهد. با این حال، خوب کار می کنند — بدون app — در آندروید و ویندوز. که به اندازه کافی به بالای پشته USB نوع C برای 2018 است. زیر همه چیز دیگری، هدفون هنوز قوطی پلاستیکی کاملا استاندارد هستند. با این حال، آنها بهتر است از هدفون دیگری در همان قیمت نیست. آنها کاملا مخاطبان خود است، اما برای زیر $100 شما می توانید برخی از گزینه های مناسب و معقول لعنت. USB نوع C ممکن است به ارائه محصول صوتی قاتل هنوز اما تیامای 2 کافی برای توجیه مرگ جک هدفون نیست. شما جای گذاری متن به سند و به هر دلیلی گنگ چیز قالب همراه کنید. گاه! اینجا این است که چگونه برای جلوگیری از که است. چسباندن متن بدون قالب بندی ممکن است بر روی هر دو ویندوز و اطلاعیه شما فرض بدانند میانبرهای صفحه کلید درست — به طور معمول Ctrl-Shift-V در ویندوز و فرمان گزینه پنجم در اطلاعیه. متحد مک دونالد، در توییتر ، امتیاز را از راه ساده کاربران مکینتاش را می تواند اعمال بدون قالب بندی پیش فرض: می خواهند به بهبود کیفیت زندگی خود را در 5 ثانیه? 1. رفتن به تنظیمات سیستم انجام می شود. — متحد مک دونالد (@allymacdonald) 1 اوت تا سال 2018 این تغییر دوباره نقشه های پیش فرض “رب” میانبر صفحه کلید برای چسباندن و سبک بازی که احتمالا پیش فرض به هر حال باید. ما به شما نشان دادم چگونه به سفارشی کردن میانبر صفحه کلید macOS اگر شما نیاز به راهنمایی بیشتر. اما آنچه قرار است کاربران ویندوز به انجام? ساده ترین کار این است که دانلود Puretext، برنامه ریز ویندوز ما حدود یک دهه پیش نوشت (بله، ما پیر هستیم.) این برنامه به چسباندن را بدون قالب بندی به طور پیش فرض، بنابراین شما هرگز در ظروف سرباز یا مسافر از فرمت چیزی نگاه دیگر هر بار که شما با استفاده از Ctrl و V را. مرتبط با: حذف راه آسان با PureText قالب بندی متن و که در آن است! شما هرگز خواهیم باتلاق های ناخواسته دوباره قالب بندی به اسناد خود را جای گذاری کنید. لذت بردن از! Xiaomi نهایت کاری ادامه داده اند Redmi 6 و Redmi 6A, جدید, ارزان گوشی های هوشمند خود را گرفته است. شروع با Redmi 6 این گوشی MediaTek را جدید Helio P22 تراشه, ساخته شده در 12nm فرآیند تولید و ارائه هشت هسته قشر A53 سبک شده است. همانطور که برای دیگر مشخصات کلیدی ما در 3 GB/4 GB RAM و 32 GB/64 GB حافظه قابل ارتقا و اسکنر اثر انگشت عقب و صفحه نمایش 5.45 اینچ 720 p (18:9) و 3 باتری 000mAh را دنبال کنید. در بخش دوربین خوشحالم راه اندازی دوربین های دوگانه (12MP/5MP)، که معمولا نمی شود ما با توجه به اینکه این نقطه قیمت. معتادان Selfie حالت عمودی از طریق جلوی دوربین 5MP هم. مانند چهره را باز Xiaomi چند ویژگی های نرم افزار بیشتر، شعار، به پی و یکپارچه سازی دستیار هوش مصنوعی در خود نرم افزار دوربین بلند (البته با خود دستیار هوش مصنوعی). از نظر قیمت گذاری، Redmi 6 خانه که یوان 799 (~ $124) قصد برای گزینه 3 GB/32 GB تا 999 یوان برای نوع 4 GB/64 GB. سری Redmi A معمولا Xiaomi ارزان ترین و محبوب ترین رده, بنابراین ما خوشحالم که در دیدن این شرکت آن عشق بیشتر با Redmi 6A. برای مشخصات کلیدی این MediaTek Helio A22 پردازنده جدید (پشتیبانی از چهار هسته ای قشر-A53 که 2 GHz) ساخته شده در فرایند 12nm، 2 GB رم 16 GB از ذخیره سازی قابل ارتقا 5.45 اینچ صفحه نمایش 720 p (18:9) و 3 باتری 000mAh. Xiaomi دوربین های دوگانه استفاده از اینجا نیست اما هنوز هم وجود دارد حالت عمودی در جلوی دوربین 5MP, در حالی که دوربین عقب در 13MP که می آید. تلفن اسکنر اثر انگشت داشته یا نه. ادامه مطلب: MIUI 10 — 7 بهبود شما باید بدانید است توجه داشته باشید در مورد تلفن های هر دو یک چیز جالب دیگر مانند ما قبل از این باورند که آن نقطه عجیب و غریب در پشت برای شارژ بی سیم نیست. هر چند ممکن است این مکان بهینه برای آن در عوض، شما فروتن بلندگوی جلو پنجره نگاه می کنید–به نظر می رسد مانند یک نقطه دست خود است به احتمال زیاد برای. Redmi 6A می آید در که یوان 599 (~ $93) 2 گیگابایت RAM و حافظه 16 GB از ذخیره سازی قابل ارتقا. ما این راه اندازی در غرب به عنوان نوع اندیشه بروید ببینید? پس از آن ممکن است آن را نیاز پایه برای گوگل سبک پلت فرم، بالا است. من تلاش برای اتصال به سرور اف تی پی دفتر من هنگام کار از خانه بیش از یک اتصال VPN. من googling برای دو هفته در حال حاضر به هیچ کمک کرده است. من با استفاده از FileZilla (همچنین محاکمه Cyberduck & انتقال)، اما هر زمان که من سعی برای اتصال زمان خارج از دفتر فای (با استفاده از پالس sercure VPN ارائه) اتصال. من پیغام خطای زیر در FileZilla گرفتن: وضعیت: اتصال به XX. XX.XXX. XX: 21… هر گونه ایده ها چگونه می تواند این را حل کند؟ در این دو از همکاران صحبت کرد و بنابراین باید آن را ممکن است اتصال آنها به سرور از راه دور، می تواند. من در حال اجرا MacOS و فایروال غیر فعال شده است. اپل ارتقاء اعلان های شما آی فون با iOS 12. تاپیک گفتگو و مباحث اطلاع رسانی در حال حاضر با هم، تمیز کردن مرکز اطلاع رسانی گروه بندی می شود. وقتی شما با کسی که در پیام و یا هر گونه دیگر فوری برنامه پیام رسانی چت می کنید، به عنوان مثال، شما یک لیست طولانی از پیام های فرد از آن شخص در مرکز اطلاع رسانی نمی مشاهده کنید. شما در حال حاضر فقط یک گروه اطلاعیه ها از آن شخص را ببینید. شما همیشه می توانید گسترش گروه به اعلان های بیشتر البته. این فقط برای موضوعات گفتگو نیست. اعلان ها با همان موضوع، هم می تواند با هم گروه بندی شود. برای برنامه های بسیاری از شما فقط گروه تک است که حاوی برنامه را اعلان کنید. هنگام استفاده از توییتر به عنوان مثال، شما نمی بینم فهرست بزرگ retweets دوست دارد و دیگر اقدامات رسانه های اجتماعی. شما فقط تک توییتر گروه اطلاع رسانی که کاملا نمی خواهد سیل به اعلان های خود را ببینید. شما می توانید به سرعت گروه اطلاعیه ها همه در یک بار، بیش از حد روشن کش رفتن. اپل این ویژگی به عنوان یک راه برای کمک به اعتیاد گوشی نبرد تن به تن، اما چیزی تمام کاربران آی فون است که مطمئن به عشق است. اعلان های گروهی محبوب ویژگی در اندیشه و یکی آی فون بسیاری از کاربران شده اند درخواست شده اند.

MFG4 AiAiAi تیامای-2 بررسی و رتبه بندی و هر چیز دیگری شما باید بدانید

MFG4 AiAiAi تیامای 2 برای چه کسانی هستند؟

MFG4 AiAiAi تیامای-2 چیست؟

چگونه وصل کابل

چگونه می توانم MFG4 AiAiAi تیامای 2 صدا?

باید به شما خرید MFG4 AiAiAi تیامای-2

خسته از جا به جا متن Messing تا خود را در قالب بندی این

2. صفحه کلید

3. کلید های میانبر نرم افزار

4. تمام برنامه های کاربردی — > اضافه کردن “رب و مسابقه سبک” ⌘ پنجم

Xiaomi Redmi 6 Redmi 6A نشان داد، تراشه های کوچک بسته بندی دستگاه نمایش در طلا بر زمينه طلا برچسب قیمت ارزان

MIUI انجمن

MIUI انجمن

چه در مورد Redmi 6A

اتصال به FTP بیش از VPN زمان بندی کردن

خطا: اتصال بهنگام بعد از 60 ثانیه از عدم فعالیت خطا: اتصال می تواند به سرور من سعی کردم تعویض به حالت فعال، اما آن چیزی را تغییر ندهید. هر چند من خطا 530 به خوبی گرفتن هنگام استفاده از برنامه جادویی شبکه در FileZilla اتصال بهنگام. اپل هستند گرفتن گروه بندی آگاه در iOS 12