هفته گذشته کنفرانس RSA تعداد زیادی از آسیب پذیری های امنیت شبکه را تحت پوشش قرار داد ، از توسعه سیاست های مقاوم سازی قوی تر و رسیدگی به حملات مبتنی بر UEFI و بردارهای حمله غیر انتهایی. پیش از این کنفرانس ، ایالات متحده بزرگترین حمله سایبری خود را به زیرساخت های مهم تا کنون با برخورداری باج افزار از طریق استفاده از خط لوله استعماری تجربه کرده است.

پیام کلی در مورد آسیب پذیری های کنفرانس این است که امنیت سایبری یک بازی مداوم برای آماده سازی برای جدیدترین و خطرناک ترین تاکتیک ها است ، تکنیک ها و رویه ها (TTP).

ما سه جلسه RSAC 2021 و برخی از دلهره آورترین نقاط آسیب پذیری ارائه شده توسط موسسه SANS ، آژانس امنیت سایبری و زیرساخت (CISA) و Varonis Systems را بررسی می کنیم.

همچنین بخوانید: و برنده مسابقه نوآوری RSA 2021 SANS…

SANS: پنج روش حمله و آسیب پذیری جدید خطرناک

ارائه موسسه SANS ، " پنج خطرناک ترین روش جدید حمله " یک RSAC است پایه اصلی این نقطه آسیب پذیری های برجسته امسال عبارتند از:

Testing Integrity Software

برای شروع جلسه ، همکار SANS و مدیر Ed Skoudis در مورد معماری یکپارچگی نرم افزار صحبت کردند. اسکودیس با استناد به مقاله 1984 کن تامپسون ، "تأملاتی در اعتماد اعتماد" ، اشاره کرد که هیچ مقدار تأیید در سطح منبع وجود ندارد که بتواند یک سازمان را از کد غیرقابل اعتماد محافظت کند. با این حال ، این دقیقاً مخمصه است. توزیع نرم افزار سرعت را نسبت به اعتماد اولویت می دهد و نتیجه آن آسیب پذیری های احتمالی است. حملات ، درصورتی که توسعه دهندگان هدف آن باشند ، می توانند کل اجتماعات را تحت تأثیر قرار دهند ، در حالی که تهیه کد برای آنها مهم است.

برای رفع آسیب پذیری های یکپارچگی نرم افزار ، Skoudis سازمان ها را تشویق می کند:

دسترسی بیش از حد توسط Tokens

ارائه دو مورد از خطرناک ترین حمله تکنیک ها ، هدایت برنامه درسی SANS DFIR و مدیر هوش دیجیتال هدر مهالیک اولین بار در مسئله هویت و مدیریت دسترسی در دوره کار از خانه کار کردند. همانطور که در راهنمای ما برای OAuth شرح داده شده است ، نشانه ها چگونگی کارکرد برنامه ها ، API ها و مرورگرها برای فراهم کردن دسترسی گسترده به کاربران هستند. اولویت ها و پروژه های برتر 2021

واقعیت این است که اگر دسترسی اولیه همه نیاز به یک بازیگر مخرب برای پیمایش منابع شبکه باشد ، راه حل هایی مانند ورود به سیستم تک (SSO) و احراز هویت چند عاملی (MFA) می توانند فاجعه را نشان دهند. برای مدیران رمزها ، این کار پیکربندی دسترسی برای کاهش دسترسی بیش از حد می شود. بدون اینکه کاربر حتی متوجه این موضوع شود ، مهاجمان می توانند رمزهای دسترسی را ربوده کنند.

با استفاده از رمزپذیر آسیب پذیر برای دسترسی به برنامه

در همان زمینه آسیب پذیری های یکپارچگی نرم افزار ، توسعه دهندگان خود را بین پاسخگویی به تقاضای مصرف کننده بی تاب و بهینه سازی امنیت قرار می دهند. نتیجه این امر سازمان ها و مولدهای توکن ها هستند که از رمزنگاری با آسیب پذیری های شناخته شده استفاده می کنند. اگرچه کاربران ممکن است سریعتر به برنامه دسترسی داشته باشند ، اما سازمان در نتیجه آسیب پذیرتر است. سازمان ها باید سیستم های دسترسی به برنامه های خود را تأیید کنند تا بازیگران مخرب قادر به شکستن رمزنگاری نباشند.

Machine Learning Ups Adversary Skills

SANS ، رئیس تحقیقات تحقیقات ، بیان کرد که چرا یادگیری ماشین (ML) فوق العاده است اما بدون آن خالی از لطف نیست. آسیب پذیری های آن مدتهاست که شناسایی بدافزار بازی شناسایی امضا است. با استفاده از ML و هوش مصنوعی (AI) هزاران فشار برای آموزش الگوریتم ها ، می توان حدس زد که توانایی شناسایی بدافزارها فقط در حال بهبود است.

متأسفانه ، پیشرفت در امنیت سایبری به بازیگران مخرب گسترش می یابد ، همانطور که برای متخصصان این صنعت انجام می شود. هکرها برای جلوگیری از استفاده از بدافزار شناخته شده از همان فناوری ML و AI استفاده می کنند. نتیجه این امر ثروت دشمنانی است که قادر به فرار از شناسایی و شبکه هایی نیستند که برای تهدید روز صفر آماده نیستند. اولریچ خاطرنشان کرد: سازمانها نمی توانند به مدلهای استاتیک متکی باشند و باید داده های آموزش را اولویت بندی کنند تا چیزی بیش از آنچه که شناخته شده است ببینند.

در جلسه دیگری RSAC ، بروس اشنایر ، تکنسین امنیتی ، درمورد اینکه چگونه ممکن است هوش مصنوعی توزیع بدافزار نکند ، اما آینده ای که در آن توزیع می شود ، بحث کرد. ممکن است کاملاً علمی تخیلی نباشد. در یک فراخوان اقدام ، اشنایر تأکید کرد که باید از هوش مصنوعی کنترل شود تا از دیدن توانایی های مخرب آن در جاده جلوگیری شود.

همچنین بخوانید: انواع بدافزارها | بهترین روشهای محافظت در برابر بدافزار برای سال 2021

Ransomware: Encryption، Exfiltration، and Extortion

مرتکبان باج افزار در گذشته مشکل در دسترس بودن از طریق رمزگذاری را ارائه می دادند. عادی جدید در میان خانواده های باج افزار افزودن مواد منفجره و اخاذی است. کتی نیکلز ، مربی و مدیر اطلاعات ارشد SANS ، فرآیند هکرها را مورد بررسی قرار داد ، از جمله 1) دسترسی اولیه ، 2) شناسایی ، 3) حرکت جانبی ، 4) اکسفیلتراسیون و 5) رمزگذاری. با استفاده از ابزارهای مشروع به اشتراک گذاری پرونده مانند RClone و MegaCmdServer ، فعالیتهای مخرب هنگام بارگیری داده های شبکه شما غیرقابل شناسایی می شوند.

اگرچه میزان داده های برگشتی هنگام پرداخت دیه توسط سازمان ها در گذشته زیاد بوده است ، اما هیچ افتخاری برای آنها وجود ندارد سارقان.

Conti ، Netwalker و Sodinokibi همگی اخیراً باج افزارهایی هستند که پس از پرداخت دیه ، قربانیان را مجدداً اخاذی کرده و یا محتوای شبکه را منتشر می کردند. نیکلز پیشنهاد می کند سازمان ها از این راهنمایی پیروی کنند:

همچنین بخوانید: How Zero Trust Security می تواند در برابر Ransomware محافظت کند

| Old Way | New Way | |

|---|---|---|

| جلوگیری از | فقط به نسخه های پشتیبان آفلاین اعتماد کنید | اشتراک فایل غیر ضروری |

| شناسایی | تمرکز بر رمزگذاری | فرض در exfiltration |

| پاسخ | فرض کنید که داده ها را پس می گیرید | به دشمنان اعتماد نکنید |

CISA: آسیب پذیری های زیر سیستم عامل (VBOS)

جدیدترین آژانس در وزارت امنیت داخلی ایالات متحده ، آژانس امنیت سایبری و زیرساخت (CISA) است که متهم به عنوان مشاور خطر کشور در زمینه خطرات سایبری و جسمی و تلاش برای تقویت انعطاف پذیری امنیت ملی است. در RSAC ، مقامات آژانس از بخش مدیریت آسیب پذیری شامل معاون دستیار Boyden Rohner و رئیس شعبه روش شناسی توماس Ruoff در ارائه ، " DHS CISA استراتژی برای رفع آسیب پذیری زیر سیستم عامل در میان بدترین مجرمان ."

نرم افزار : چه چیزی در زیر سطح وجود دارد؟

مصرف کنندگان حرفه ای صنعت برای دیدن نرم افزاری فراتر از سیستم عامل (OS) و لایه کاربرد آن تلاش می کنند. تقریباً مانند کوه یخی ، دیدن زیر سطح و درک کامل نرم افزار در حال حاضر تقریباً غیرممکن است. CISA جدیدترین کلمه اختصاری امنیت سایبری با آسیب پذیری های زیر سیستم عامل (VBOS) را معرفی کرد. از BIOS و سیستم عامل گرفته تا کد UEFI ، VBOS یک بردار حمله است که نیاز به توجه بیشتری دارد.

هدف فعلی: VBOS

در حالی که طراحی یک رابط سیستم عامل قابل توسعه یکپارچه (UEFI) بر محدودیت های BIOS غلبه کرد ، هر دو م criticalلفه برای عملکرد رایانه مهم هستند. یک هدف فزاینده هستند. حملات اخیر UEFI شامل حمله 2015 به شبکه برق اوکراین و حمله 2018 است که در آن بازیگران تهدید از روت کیت UEFI برای ریختن بدافزار اضافی در یک قسمت طولانی استفاده کردند. در حالی که هنوز در اقلیت حملات قرار داریم ، آسیب پذیری های میان افزار سال به سال در حال افزایش است. تشخیص حضور آنها می تواند بسیار دشوار باشد.

خبر خوب

در ارزیابی VBOS ، اخبار CISA این است که روش های کاهش آسیب پذیری – مانند ASLR ، STACK و CFG – بالای سیستم عامل به طور مداوم به شبکه ها اضافه می شوند و بهبود می یابند . بالاترین آن پیشگیری از اجرای داده ها (DEP) با 90 درصد پیاده سازی در محصولات تجاری است.

اخبار ناخوشایند

در طرف مقابل ، توسعه دهندگان ممکن است به تکنیک های تخفیف که تقریباً از دو دهه پیش آغاز شده اند ، نزدیک شوند. نیاز فعلی پرداختن به کاهش VBOS با کمی پیشرفت برای نشان دادن است. به این اضافه کنید شهرت فروشندگان این است که در طراحی محافظت از حافظه موجود (NX) – سازوکاری که از تزریق پوسته جلوگیری می کند – کمتر سازگار هستند.

تصمیم گیری با دید کامل

سیستم های IT و OT با مصالحه روبرو هستند زیرا سازمان ها از نظر نرم افزارهای آسیب پذیر از دید کافی برخوردار نیستند ، کد مخرب و استفاده مجدد ، و وابستگی های مدولار. برای کاهش موفقیت آمیز VBOS ، CISA آینده ای را متصور می شود که نرم افزار مشابه سایر محصولات مصرفی مورد موشکافی قرار گیرد.

دستیابی به اهداف از آسانترین تا دشوارترین موارد عبارتند از:

- الزام فروشندگان برای تهیه SBOM که تمام اجزا و اهداف م componentلفه را لیست کند [19659053] توسعه کاهش آسیب پذیری برای کد UEFI را الزام کنید

- گزارش عمومی در مورد قابلیت های محصولات نرم افزاری

- مکانیسم نشانگر خطر صنایع دستی برای تأیید نرم افزار قابلیت های اعلام شده را برآورده می کند

- گزارشات آزمایشی که برای ارزیابی خطر در دسترس عموم است

- دلسرد کردن ، ممنوع کردن ، و محروم کردن محصولات از بدترین مجرمان

از هم اکنون ، صنعت امنیت اطلاعات در آغاز اجرای SBOM برای محصولات نرم افزاری است. در حالی که CIO ها ، CISO ها و مدیران خرید اغلب بر اساس نرم افزار تصمیمی اتخاذ می کنند ، پاسخگویی بیشتر در توسعه نرم افزار که از زیر سیستم عامل شروع می شود ، می تواند منجر به داده های بیشتر و تصمیمات مبتنی بر ریسک شود.

همچنین بخوانید: امنیت سایبری از اولویت های دولت است [19659060] Varonis: ناقلین و نقاط ضعف حمله غیر انتهایی

بررسی کامل ما درباره آسیب پذیریهای مورد بحث در RSAC امسال " جنگ در جایی که نیستند: چگونه مهاجمان از نقاط انتهایی در حملات مدرن جلوگیری می کنند " توسط شرکت نرم افزاری امنیت سایبری Varonis Systems. پیشگامان بحث ، CTO فیلد برایان وچی و مدیر امنیت سایبری اسنیر بن شیمول بودند.

مدتی است که نقاط پایانی بردار اولویت برای محافظت از امنیت شبکه هستند ، اما واقعیت این است که مهاجمان به طور فزاینده ای در خارج از نقاط انتهایی حمله می کنند. همانطور که طبیعت امنیت سایبری است ، وارونیس قبل از فرو رفتن در روندهای رو به رشد آسیب پذیری های غیر انتهایی ، به طور مناسب از Sun Tsu "حمله به او در جایی که او آماده نیست ، به نظر می رسد جایی که انتظار نمی رود" استفاده کرد.

همچنین بخوانید: PowerShell Is Source بیش از یک سوم تهدیدهای امنیتی مهم

Gateway Compromise

اعم از VPN ، فایروال یا سرور دسترسی از راه دور ، ورود غیرمجاز از طریق درگاه های شبکه یک مشکل است. روش های دسترسی اولیه برای دروازه ها با دارا بودن 45٪ از دسترسی های اولیه سنتی مانند RDP ، VPN و RCE ، بازار Dark وب را در اختیار دارند. از آسیب پذیری های مهم دروازه می توان به ProxyLogon MS Exchange ، نقص VPN SonicWall's Pulse در سال 2019 و آسیب پذیری تزریق SQL در اوایل سال 2021 اشاره کرد.

با دسترسی اولیه به یک دروازه ، هکرها می توانند به صورت جانبی به یک سرور داخلی منتقل شوند و آنها را به سمت داخلی سوق دهند. DNS و Active Directory.

همچنین بخوانید: نحوه جلوگیری از حملات DNS

حملات زنجیره تأمین

در حملات زنجیره تامین ، بازیگران مخرب نقاط ورودی ارائه دهندگان نرم افزار را که مسئول تهیه و به روزرسانی جهانی راه حل ها هستند ، هدف قرار می دهند. وقتی مهاجمان سرور داخلی یک فروشنده را به خطر می اندازند ، دسترسی به AD ، داده های داخلی و DNS داخلی به مجرمان دید کاملی برای شناسایی می دهد. از طریق یک پروکسی به جلو ، هکر می تواند به سرور بروزرسانی دسترسی پیدا کند و کد مخربی را در کل شبکه مشتری فروشنده توزیع کند.

شاید هیچ نمونه اخیر بهتر این آسیب پذیری را از حماسه نقض SolarWinds و Solorigate نشان ندهد.

برنامه های ابری مخرب

] در حالی که فیشینگ یکی از قدیمی ترین TTP ها در کتاب هکر است ، هنوز هم کار می کند – و به لطف مهندسی اجتماعی ، به تکامل خود ادامه می دهد. این آسیب پذیری در کنار اعتماد روزافزون مصرف کننده به برنامه ها بازی می کند زیرا خود را به عنوان یک برنامه ابری قانونی نشان می دهد. مهاجمان به عنوان یک برنامه Azure که درخواست مجوز می دهد ، قربانیان را فریب می دهند تا به 365 مجموعه خود و بیشتر اجازه دسترسی دهند.

با پیکربندی مجوزهای MS Graph API در کد برنامه ، بازیگران مخرب می توانند از دسترسی ناخواسته کاربران استفاده کنند. بسته به مجوزهای اعطا شده ، هکرها می توانند به داده های حساس دسترسی پیدا کنند و پرونده های قابل استفاده برای کاربر را اصلاح کنند.

Insider Threats

آخرین اما مهمترین نکته این است که آسیب پذیری کارکنان یک سازمان است. بیشترین آسیب پذیری مربوط به پرسنل شامل آموزش ، افزایش آگاهی و هوشیاری از خطاهای انسانی است. این واقعیت ضروری است که مدیران شبکه برای پر کردن خلا gap راه انداز فعال باشند. اما چگونه می توانید احتمال شروع کار حمله ای کارمندی را کاهش دهید؟

در اواخر سال 2020 ، استخدام جدیدی موقعیت خود را در تسلا آغاز کرد و سوابق نشان می دهد که او تقریباً بلافاصله پرونده ها و اسکریپت ها را به حساب Dropbox خود بارگذاری می کند. این موارد بیشتر از آنچه گزارش شده رخ می دهد و از بین رفتن مالکیت معنوی می تواند عمیق باشد. با دسترسی به اطلاعات بیشتر از حد مورد نیاز در روز اول ، سازمان ها باید در مورد چگونگی تعامل کارکنان و منابع داده هوشمند عمل کنند.

همچنین بخوانید: راه حل های برتر از دست دادن داده ها (DLP)

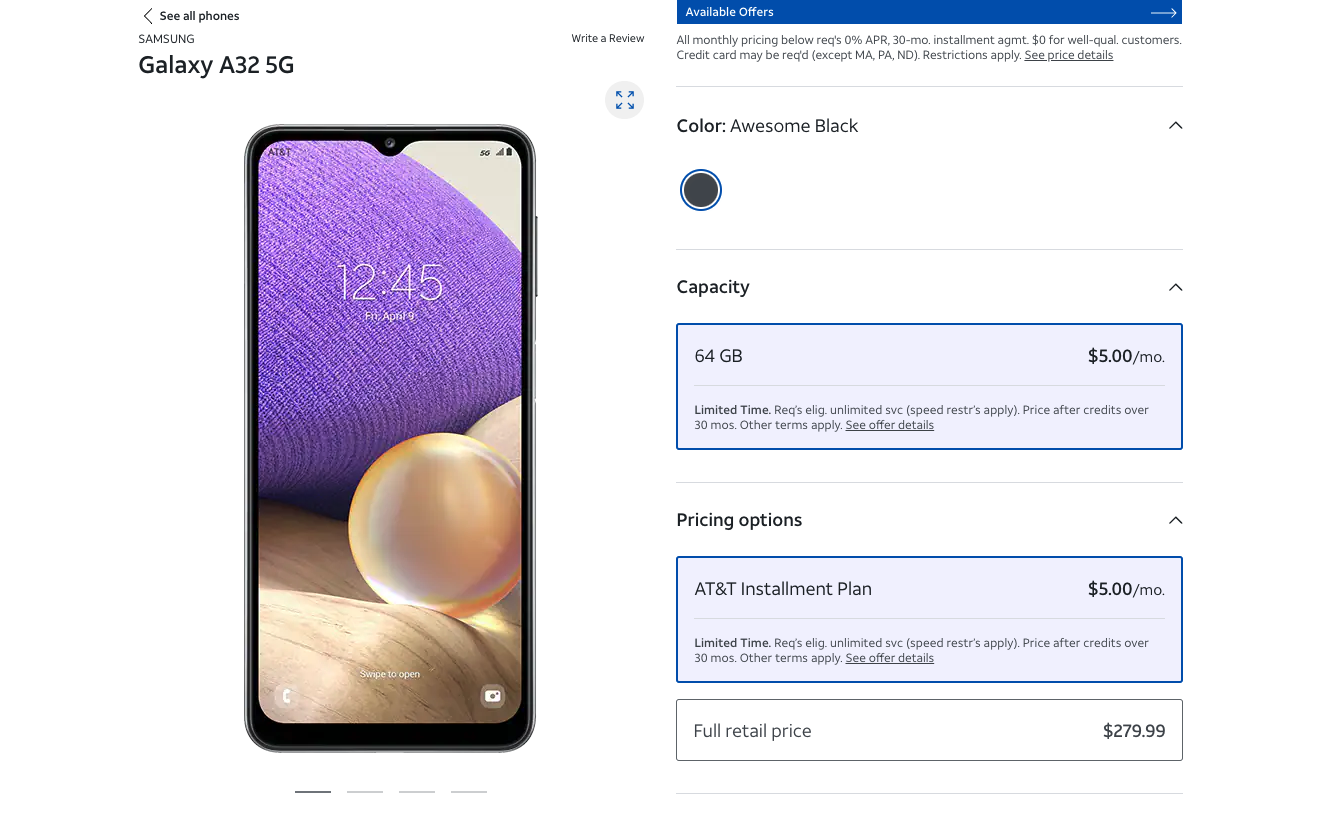

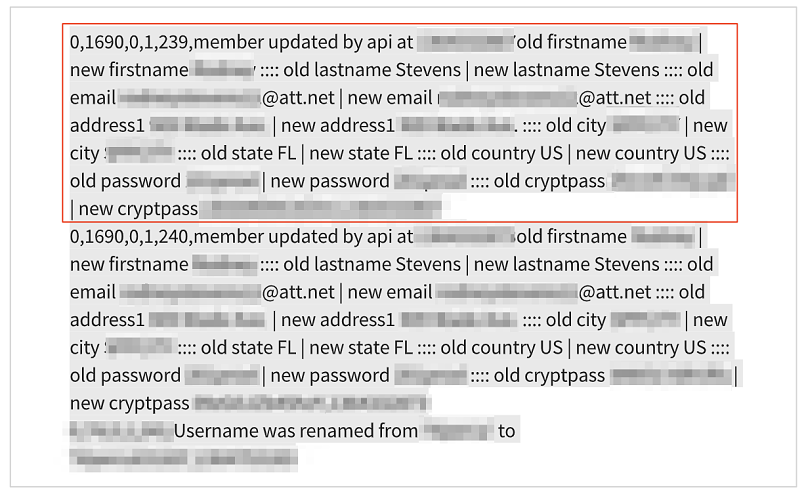

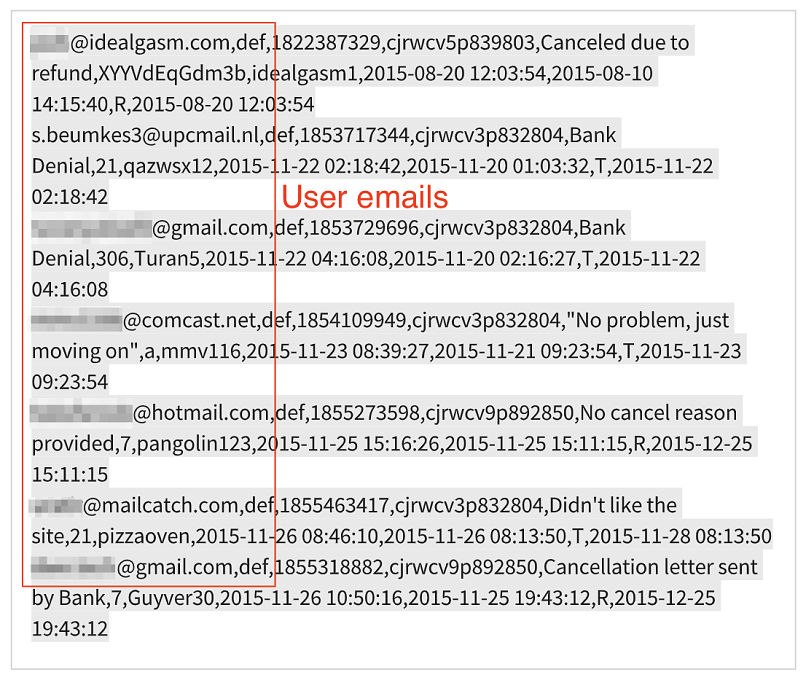

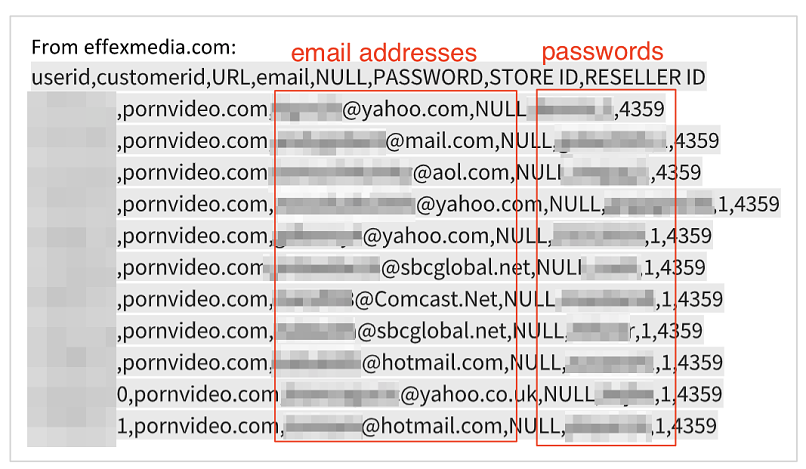

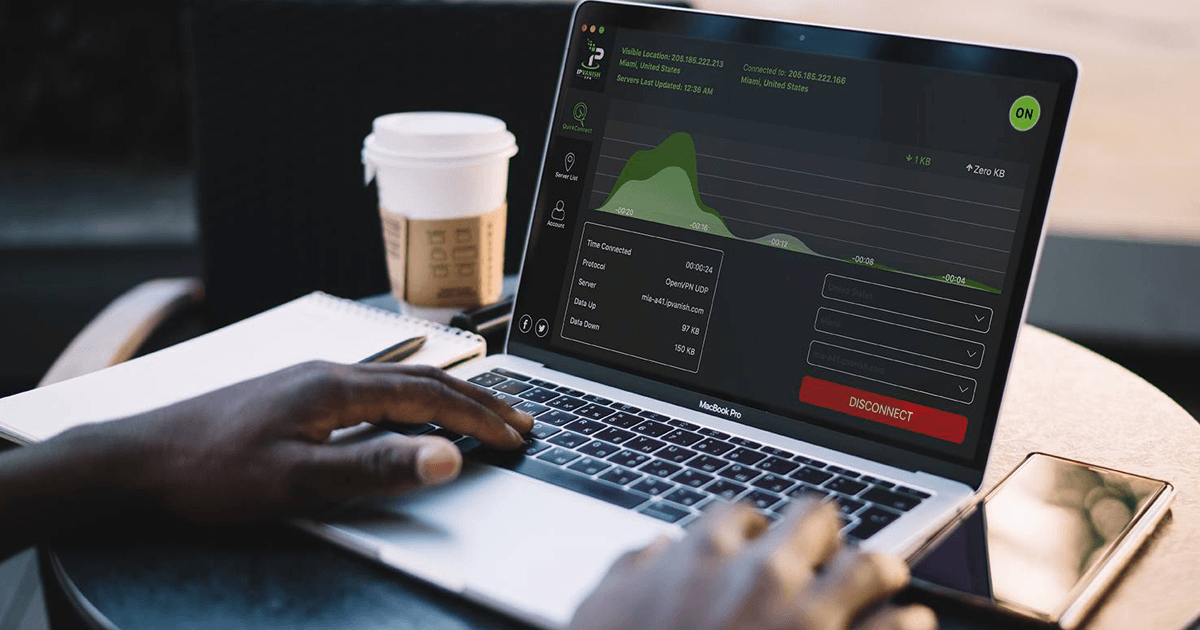

Edgar Cervantes / Android Authority AT&T همیشه ترکیب خوبی از معاملات را در آستین خود دارد. این موارد شامل تخفیف در تلفن های هوشمند و سایر محصولات فناوری ، بسته های مختلف و موارد دیگر است. در حال حاضر ، حتی می توانید در سرویس جدید تلویزیون AT&T معامله کنید. ما بهترین معاملات AT&T را که می توانید مستقیماً از شرکت مخابراتی دریافت کنید گردآوری کرده ایم – آنها را در زیر بررسی کنید. همچنین نگاه کنید به: راهنمای خریدار AT&T: برنامه ها ، امتیازات و هر چیز دیگری که باید بدانید به نظر می رسد با ورود فناوری های جدید ، تلفن های هوشمند گران و گران می شوند ، اما سامسونگ با Galaxy با این روند مبارزه می کند A32 این دستگاه ارزان قیمت 5G در اوایل سال 2021 عرضه شد و هدف آن ارائه فناوری مدرن گوشی های هوشمند برای کسانی است که نمی خواهند 1000 دلار از آخرین مدل های شاخص را خرج کنند. اکنون می توانید Galaxy A32 را فقط با 150 دلار (130 دلار تخفیف) یا Galaxy A52 را با فقط 300 دلار (200 دلار تخفیف) بگیرید. هر دوی این معاملات به جای پرداخت هزینه بالاتری ، شامل پرداخت ماهانه اندک است. هزینه گلکسی A32 در طول 30 ماه فقط 5 دلار در ماه خواهد بود که این برای یک گوشی مانند A32 یک عمر کاملاً طبیعی است. گلکسی A52 که کمی گران تر است ، برای 30 ماه 10 دلار در ماه به فروش می رسد. این برنامه های اقساطی مطمئناً می تواند خرید یک گوشی جدید را ترسناک کند زیرا مجبور نخواهید شد بلافاصله مبلغ زیادی پول نقد دریافت کنید. بعدی: لیست ما از بهترین تلفن های هوشمند ارزان سامسونگ Galaxy A32 از یک نمایشگر 6.5 اینچی Infinity-V ، سیستم دوربین چند لنز ، پردازش هشت هسته ای ، باتری 5000 میلی آمپری شارژ سریع و 64 گیگابایت فضای ذخیره سازی بهره می برد. برای یک گوشی هوشمند ارزان قیمت کاملاً پانچ شده است. Galaxy A52 ، مانند A32 ، یک تلفن هوشمند ارزان قیمت 5G است اما از دو برابر فضای ذخیره سازی (128 گیگابایت) ، دوربین بهتر 64 مگاپیکسل ، زمان شارژ سریعتر ، 2 گیگابایت RAM بیشتر و چندین ویژگی پیشرفته دیگر برخوردار است. شما می توانید این شیرین ها را انتخاب کنید با استفاده از ابزارک های زیر معاملات انجام می شود. یادداشت سردبیر: ما با اعلام معاملات جدید ، این لیست را مرتباً به روز می کنیم. ما ممکن است Android Authority باشیم ، اما سخت است که فرصت خوبی را برای پس انداز فراهم کنیم. باید بگوییم که آیفون های اپل همیشه از بهترین تلفن های هوشمند باکیفیتی بوده اند که شما می توانید انتخاب کنید و اکنون می توانید آیفون 11 را با 50 درصد تخفیف فقط با 10 دلار در ماه دریافت کنید. نمایشگر LCD اینچ ، 4 گیگابایت RAM ، باتری 3110 میلی آمپری و شناسه چهره. این گوشی هنوز دو ساله نشده است و تقریباً یکسان با آیفون 12 رفتار می کند ، بنابراین امکان گرفتن آن تا نیمه قیمت یک معامله بسیار جذاب است. جزئیات همه معاملات را در زیر بررسی کنید: iPhone SE هنوز بسیار جدید است ، اما شما می توانید با تجارت در AT&T یکی را به صورت رایگان تحویل بگیرید. این یک سبک کلاسیک از آیفون 8 را حفظ می کند اما تعداد زیادی پیشرفت در این ترکیب ایجاد می کند ، از جمله تراشه A13 Bionic و حداکثر 256 گیگابایت فضای ذخیره سازی. اگر به دنبال فرصتی برای امتحان آیفون با بودجه هستید ، به نظر نرسید فراتر از ویجت زیر برای یکی از بهترین معاملات AT&T در اطراف. اگر مدتی است که از تلفن قدیمی استفاده می کنید و بدنبال فرصتی مناسب برای ارتقا به iPhone هستید ، این ممکن است فرصت شما باشد. حتی اگر چیزی به اندازه آیفون 8 تجارت کنید ، باز هم می توانید 700 دلار از یک آیفون 12 پرو مکس جدید دریافت کنید. با توجه به اینکه آیفون 12 پرو مکس هنوز کمتر از یک سال عمر ندارد ، می توانید 65 درصد آن را بدست آورید استفاده از معامله کاملاً باورنکردنی است. با طراحی متفاوت و یک حلقه شارژ مغناطیسی MagSafe ، آیفون 12 نسبت به مدلهای قدیمی پیشرفت چشمگیری دارد. iPhone 12 Pro Max را با استفاده از ویجت زیر انتخاب کنید: اگر پول رایگان می خواهید و می خواهید تلفن قدیمی خود را از دست خود خارج کنید ، ما یک قرارداد دیگر برای شما داریم. هنگام خرید و فروش هر دستگاهی ، 700 دلار از یک تلفن جدید دریافت خواهید کرد ، چه در AT&T تازه وارد باشید و چه مدتی در آنجا باشید. چند معامله تجاری در این پست برجسته شده است ، اما این انگیزه خوبی برای بسیاری از دستگاه های دیگر است. شما می توانید تخفیف را برای هر یک از جدیدترین مدل ها در سراسر اپل ، سامسونگ ، گوگل و موارد دیگر اعمال کنید. معاملات AT&T نیز در نقاط داغ وجود دارد. در حال حاضر ، می توانید Unite Express 2 را فقط با هزینه برنامه داده خود در جیب خود قرار دهید. این یک نقطه اتصال 5G آماده نیست ، اما قیمت خرده فروشی آن معمولاً 145 دلار است ، بنابراین این می تواند راهی عالی برای برقراری ارتباط باشد در حالی که منتظر اتصال سریعتر هستید. برای محدود زمان ، برخی از لوازم جانبی خوب از AT&T تا 20٪ تخفیف دارند. این موارد شامل موارد برتر برای انواع جدیدترین تلفن های هوشمند و تعداد زیادی محافظ صفحه می شود. در اینجا چند منبع عالی دیگر که ارزش بررسی دارند وجود دارد: تلگرام ، برنامه پیام و گفتگوی نیمه رمزگذاری شده که به عنوان رقیبی برای واتساپ دیده می شود ، همیشه به عنوان یک بندر امن و ابزاری ضروری برای گروه های نفرت افراطی ، نظریه پردازان توطئه ، پورنوگرافی کودکان و غیره ، مورد توجه منفی بسیاری قرار گرفته است. اکنون ، به نظر می رسد مجرمان اینترنتی نیز به تلگرام سرازیر می شوند تا نشت گسترده داده ها را در معرض میلیون ها نفر در معرض سطح بی سابقه ای از کلاهبرداری ، هک و حمله آنلاین قرار دهد. vpn امنیت سایبری mentor تیم تحقیقاتی به چندین گروه و کانال تلگرامی متمرکز بر جرایم اینترنتی پیوست تا اطلاعات بیشتری در مورد چگونگی و دلیل محبوبیت این برنامه در میان هکرها و بازیگران تهدید کسب کند. ما را کشف کردیم که شبکه گسترده ای را منتشر می کند که نشت داده ها را از بین می برد. 1000000 نفر و به طور آشكار در مورد چگونگي بهره برداري از آنها در شركتهاي مختلف جنايي بحث مي كنند. هكرها نشت داده ها را در تلگرام به دو صورت به اشتراک می گذارند راههای متفاوت. اول ، کانال های تلگرامی وجود دارد ، جایی که هکرها با توضیحات مختصر درباره آنچه مردم می توانند در داخل پیدا کنند ، اطلاعات را ارسال می کنند. این کانالها با حداقل مکالمه در آنها منفعل تر هستند. بعضی از کانال ها 10،000 هزار دنبال کننده دارند. داده های تخلیه شده در یک کانال هک به اشتراک گذاشته شده است. روش دیگری که هکرها استفاده می کنند گروه های هک اختصاصی است که صدها عضو به طور فعال در مورد جنبه های مختلف جرایم اینترنتی بحث می کنند [ گپ در یک گروه هک تلگرام. نمونه هایی از داده ها به طور مستقیم در یک گروه به اشتراک گذاشته می شوند. به طور کلی ، به نظر می رسد بیشترین نشت و هک داده ها فقط پس از فروش در وب تاریک در تلگرام به اشتراک گذاشته شد – یا هکر موفق به یافتن خریدار نشد و تصمیم گرفت اطلاعات را به صورت عمومی به اشتراک بگذارد و ادامه دهد. برخی از اطلاعات نشت ماه ها بود ، اما بسیاری از آنها به همین ترتیب بود هکرها از تلگرام به عنوان بخشی از حملات سایبری و طرح های باج خواهی نیز استفاده کرده اند. پس از آنکه هکرها یک پایگاه داده از شرکت اسرائیلی شیربیت دزدیدند ، آنها یک گروه تلگرامی ایجاد کردند و شروع به اشتراک گذاری اطلاعات حساس به عنوان نوعی اخاذی علیه این شرکت کردند. به طور سنتی ، هکرها به شبکه تاریک اعتماد می کردند یا سایر انجمن های ناشناس برای به اشتراک گذاشتن ، بحث و فروش اطلاعات مربوط به نشت داده ها و هک های موفق. با این حال ، تلگرام مزایای بی شماری را ارائه می دهد. تنها چیزی که برای پیوستن به آن نیاز دارید یک شماره تلفن همراه است که گویا از سایر کاربران پنهان است ، اما برای تأیید تلگرام و پیامک قابل مشاهده است. از لحاظ تئوری ، اجرای قانون می تواند شماره تلفن یک کاربر تلگرام را درخواست کند ، یا هکرها می توانند آن را وارد کنند و آن را سرقت کنند. ایجاد کانال ها و گروه های تلگرامی همچنین موجب می شود مجرمان از ثبت نام در یک میزبان وب یا سرویس دامنه ، محافظت از آنها در برابر حملاتی مانند DDoS ، و نیاز به محافظت از عملیات آنها در برابر اسکنرهای آنلاین و ابزارهای امنیتی را کاهش می دهد. تلگرام همچنین مانع ورود بسیار کمتری برای افراد توزیع کننده داده و افراد امیدوار دریافت آن دسترسی تلگرام به مراتب بیشتر از وب تاریک است که برای دستیابی و پیمایش به دانش فنی خاصی نیاز دارد و اقدامات ایمنی و حریم خصوصی قوی تری را نیز در پی دارد. هکرها می توانند به مخاطبان گسترده تری دسترسی پیدا کنند و اطلاعات را خیلی سریعتر به اشتراک بگذارند روی برنامه نصب شده روی دستگاه یا رایانه. در طول تحقیقات ما ، اعضای این گروه ها شاهد بارگیری پرونده های zip از محل تخلیه داده ها و سپس پرسیدن چگونگی باز کردن آنها یا اینکه به چه ابزارهایی برای استفاده از آنها نیاز دارند. این نشان می دهد که حتی افرادی که سواد رایانه ای بسیار کمی دارند (و احتمالاً در وب تاریک نیستند) به اطلاعات فوق العاده حساس متعلق به میلیون ها نفر دسترسی پیدا می کنند. به احتمال زیاد ، آنها همچنین این داده ها را به هیچ وجه امن ذخیره نمی کنند. ، مجموعه دیگری از مسائل و نگرانی ها را ایجاد می کند. تلگرام همچنین به هکرهای مخرب و مجرمان سایبری دامنه قابل توجهی برای خودکار کردن فعالیت هایشان ارائه می دهد. ربات های تلگرام به توسعه دهندگان این امکان را می دهند تا برنامه های شخص ثالث را در سیستم عامل اجرا کنند. معمولاً شرکت ها از این فناوری برای تبلیغات و کمپین های بازاریابی استفاده می کنند. هکرها می توانند از ربات ها برای اجرای عملیات خود استفاده کنند در حالی که در سایه هستند و نفوذ خود را به راحتی در چت ها و گروه ها گسترش می دهند. سرانجام ، تلگرام در مقابله با میزان غیرقانونی و غیرقانونی بسیار کند عمل کرده است فعالیت خطرناکی در برنامه اتفاق می افتد. هکرها می دانند که به احتمال زیاد می توانند ناشناس و مصون از نظارت یا پاسخگویی اساسی باشند. تلگرام اقدامات محدودی برای خاموش کردن این گروه ها انجام داده است ، اما برخی از آنها ماه ها قبل از هرگونه فعالیتی فعالیت می کنند اقدام صورت گرفته است. در آن زمان ، آنها می توانند به طور آشکار داده های خصوصی میلیون ها نفر را به اشتراک بگذارند. برخی از سرپرستان گروه نیز یک گروه "پشتیبان" ایجاد می کنند که آماده پذیرش اعضای جدید است و در بالای گروه قرار می گیرد. به این ترتیب ، اعضا می دانند که اگر گروه اصلی خاموش شود ، به گروه "پشتیبان" بپیوندند. بنابراین ، آنها می توانند پشتیبان گیری را ادامه دهند و گویی هیچ اتفاقی نیفتاده است. در مقابل ، تلگرام اشتیاق بسیار بیشتری نسبت به تعطیلی گروه های مشکل دار در مناطق دیگر مانند دزدی دریایی نشان داده است. این شرکت به طور مداوم هر گروه یا کانال مشترک مطالب دارای حق چاپ توسط کاربران را تعطیل می کند. بنابراین ، به نظر می رسد که وقتی به دلیل فعالیت در برنامه ، نسبت به اقدامات قانونی احساس مسئولیت می کنند ، دارندگان تلگرام خوشحال می شوند که وارد شوند – علی رغم محبوبیت روزافزون به عنوان یک برنامه ارتباطی متمرکز بر حریم خصوصی ، بیشتر ادعاهای تلگرام برای رعایت استانداردهای بالا برای حفظ حریم خصوصی گمراه کننده هستند. تلگرام فوق العاده پنهانی است و با شفافیت صفر کار می کند. دو برادر روسی این شرکت را تأسیس کردند ، قبل از اینکه در دبی مستقر شوند ، سالها در شهرهای مختلف رفت و آمد کردند. این شرکت رسماً محل استقرار اعضای تیم یا دفاتر خود را فاش نمی کند. رمزگذاری آنها توسط «بنیانگذاران» «خانگی» است و مورد انتقاد گسترده کارشناسان قرار گرفته است. این شرکت ادعا می کند منبع باز است که در بهترین حالت اغراق است. مهمترین قسمت سیستم آن – سرورها – همچنان یک جعبه سیاه بسته است. و سرانجام ، تلگرام اطلاعاتی را که از کاربران جمع می کند ، نحوه استفاده و یا آنها را با چه کسانی به اشتراک می گذارد ، فاش نمی کند. "گزارش شفافیت" وعده داده شده آنها با وجود درخواست های متعدد داده ها از دولت های مختلف ، تا امروز خالی است. اینها تنها برخی از پرچم های قرمز اطراف این شرکت است. اگر شرکت هرگز تصمیم بگیرد از دسترسی خود به داده ها ، هویت و فعالیت آنها سوit استفاده کند ، می تواند نامشخص بودن شبه در تلگرام نتیجه معکوس بدهد موارد زیر نمونه ای از بزرگترین و نگران کننده ترین داده های تخلیه شده است که تیم ما در شش ماه گذشته به عنوان اعضای گروه های تلگرامی مشاهده کرده است. سلب مسئولیت: ما این نقض داده ها را کشف نکردیم. آنها در حال حاضر بصورت آنلاین در Telegram و به طور بالقوه در سیستم عامل های دیگر به اشتراک گذاشته می شوند. هر کسی که فکر می کند ممکن است تحت تأثیر قرار بگیرد باید درمورد تهدیدات احتمالی ، مانند تصاحب حساب ، کلاهبرداری فیشینگ ، سرقت هویت ، حمله ویروسی و کلاهبرداری ، کاملاً مراقب و هوشیار باشد. اگر نگران این نقض اطلاعات هستید ، ورود به سیستم خود را تغییر دهید اعتبار نامه برای هر حساب آنلاین ، یاد بگیرید که چگونه ایمیل های فیشینگ را ردیابی کنید و برخی اقدامات را برای بهبود حریم خصوصی آنلاین خود انجام دهید. از: در 24 فوریه 2021 در تلگرام ظاهر شد حجم: 800 مگابایت وب سایت: http://playbooksports.com/cepts19659002] داده از 100000 هزار نفر از شهروندان ایالات متحده ، از جمله اطلاعات مربوط به فعالیت قمار آنلاین و خریدهای انجام شده در فروشگاه وب سایت . داده های در معرض شامل: از: ظاهر شد در تلگرام در تاریخ 10 آوریل 2021 وب سایت : 4shared.com 4Shared یک وب سایت اشتراک فایل است که در آن کاربران می توانند برای بارگیری فایل های رسانه ای به یکدیگر پیوند ارسال کنند. یک هکر توانست لیستی از 3.5 میلیون پرونده بارگذاری شده در 4Shared را بدست آورد. اینها شامل فیلم های دزدی دریایی ، موسیقی ، کتاب ، همراه با وسایل شخصی مانند عکس و فیلم بود. همچنین پیوندهایی به پروفایل های کاربر 4Shared وجود داشت. نمایه ها فقط شامل نام کاربری بودند ، اما هنوز هم می توان از آنها برای یافتن اطلاعات اضافی استفاده کرد. چند روز پس از اشتراک گذاری در تلگرام ، URL ها غیرفعال شدند و دیگر امکان دسترسی به محتوا وجود نداشت. تیم ما حتی کشف کرد "کیت های فیشینگ" بین افرادی که موسسات مالی را به دلیل کلاهبرداری در میان پرونده های موجود در داده های تخلیه شده به اشتراک می گذارند ، به اشتراک گذاشته شده است. این بسته های غیرقانونی فیشینگ نام شخص را در پشت کلاهبرداری و چگونگی برنامه ریزی برای هدف قرار دادن م institutionsسسات در یک طرح جنایی قرار داده است. از: در اصل در سال 2019 فاش شد ؛ در سال 2021 مجدداً در تلگرام ظاهر شد در سال 2019 ، فینیاس فیشر ، متخلف ، تخلیه داده های "Sherword" را منتشر کرد که حاوی لیست مشتری یک بانک خارج از ساحل مستقر در جزایر کیمن و جزیره من (همراه با سایر مقاصد) است. [19659002] نقض داده ها اخیراً بار دیگر در تلگرام به اشتراک گذاشته شد. این نمونه ای از نقض داده های قدیمی است که برای دسترسی به مخاطبان بسیار گسترده تر از زمانی که در ابتدا در تلگرام به اشتراک گذاشته شده است. از: در اصل در دسامبر سال 2020 فاش شده است. در آوریل 2021 در اندازه: 35 GB وب سایت: click.org Click یك نرم افزار بازاریابی است كه در اواخر دسامبر سال 2020 نقض شده است. این نقض از آن زمان در یک گروه تلگرامی رخ داده است. داده تخلیه شامل 35 گیگابایت داده بود ، از جمله تخلیه SQL با 2.7 میلیون گزارش معاملات انجام شده توسط کاربران click.org. اطلاعات درج شده شامل: [19659047] نامهای کامل

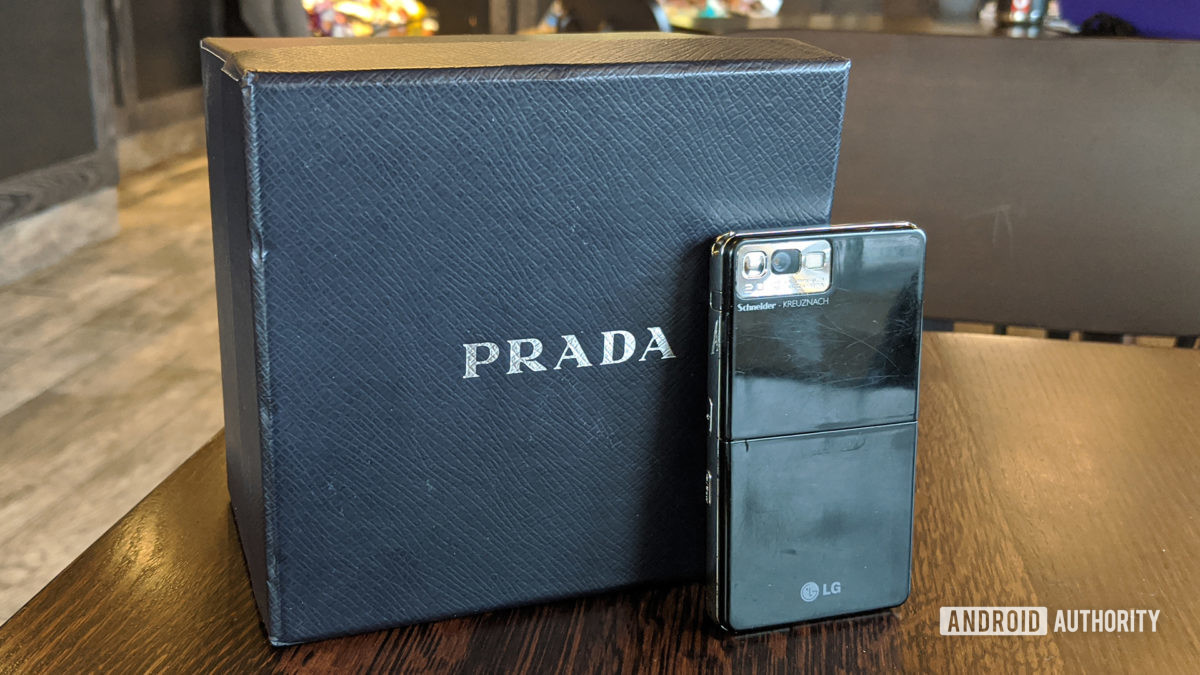

از: در ژانویه 2021 در تلگرام ظاهر شد [19659002] وب سایت: https://www.meetmindful.com/cepts19659002] یک هکر داده ها و اطلاعات حساب شخصی 2.28 میلیون کاربر را در سایت همسریابی Meet Mindful در وب تاریک منتشر کرد و بعداً ظاهر شد در تلگرام. داده های در معرض شامل: از: در ابتدا در سال 2019 فاش شد ، در آوریل 2021 در تلگرام ظاهر شد بسیاری از افراد اکنون از نقض گسترده داده در فیس بوک که در سال 2019 رخ داده است. در آن زمان ، این شرکت از این تخلف آگاه بود اما ترجیح داد این گزارش را به کاربران یا مقامات گزارش ندهد. داده های 533 میلیون کاربر فیس بوک توسط هکرها در آوریل 2021 در دسترس قرار گرفت با این وجود ، قبل از ویروسی شدن داستان ، امکان بارگیری داده ها از تلگرام نیز وجود داشت. از: در اصل حدوداً درز کرده بود. 12 آوریل 2021 در تاریخ 23 آوریل 2021 در تلگرام ظاهر شد اندازه: 26 گیگابایت یک پایگاه داده از یک منبع ناشناخته ، با پرونده های دقیق تا 250 میلیون شهروند ایالات متحده. (بستگی به ورودی های تکراری دارد). داده ها در مجموعه داده های مبتنی بر خانوارها مرتب شده اند ، که حاکی از آن است که آنها به عنوان بخشی از یک پروژه تحقیقاتی یا پیمایشی در مقیاس بزرگ جمع آوری شده اند. هر مجموعه داده حاوی مقدار زیادی اطلاعات فوق العاده دقیق درباره افراد درون یک خانواده بود. اطلاعات درج شده شامل: در زیر تصویر صفحه ای از یک گروه تلگرامی است که در آن تخلیه داده به صورت پرونده CSV برای خواندن هر کسی. یک هکر داده های خصوصی حداکثر 250 میلیون شهروند آمریکایی را به اشتراک می گذارد یکی از بزرگترین موارد نقض داده ها که در تحقیقات خود مشاهده کردیم ، یک داده واقعاً گسترده از 670 وب سایت ، از جمله شبکه ای از وب سایت های پورنو و شرکت های وابسته به آنها. هکر مسئول بیش از 515 مگابایت داده از شرکت Effex Media به اشتراک گذاشت. دامپ داده غول پیکر حاوی صدها تخلیه کوچکتر از وب سایت های مختلف تحت مدیریت و متعلق به Effex Media و وب سایت های وابسته به فروش محصولات این شرکت ها بود. هر یک از این تخلیه ها اطلاعات خصوصی ده ها نفر را نشان می داد در وب سایت ها ثبت نام کرده بود یا از یکی از فروشگاه های آنلاین خود محصولات خریداری کرده بود. Effex Media دارای چندین وب سایت پورنو کمتر شناخته شده ، مانند seymourbutts.com ، airerose.com و bustynetwork.com است. هر یک از این موارد ، و موارد دیگر ، در نقض داده ها گنجانده شده است. Effex Media همچنین با شبکه ای از فروشگاه های "dropshipping" همکاری می کند تا محصولات خود را به صورت آنلاین بفروشد. فروشگاه های Dropshipping خرده فروشان آنلاین هستند که هرگز هیچ کالایی را ذخیره نمی کنند بلکه به سادگی به عنوان واسطه ای ارتباط برقرار می کنند که مصرف کننده سعی در خرید کالایی با تأمین کننده ای دارد که آن را می فروشد (در این مورد Effex Media). 19659009] بین هکرهای داده ای که از وب سایتهای Effex Media و سایر شرکتهای وابسته به آن به دست آمده است ، ما قادر به مشاهده مقدار زیادی اطلاعات خصوصی و سازشکارانه از افراد استفاده کننده از این سایتها بودیم ، از جمله: موارد زیر نمونه داده های کاربر و مشتری از Effex Media است وب سایت ها و شرکت های وابسته آنها. داده های PII از عضوی از یک وب سایت Effex Media. کاربران عضویت در وب سایت Effex Media را لغو می کنند. PII از وب سایت وابسته Effex Media واقعیت این است که بسیاری از هکرها و مجرمان سایبری (البته به گفته "طرفداران" جرایم اینترنتی) تلگرام را در پیش گرفته اند یک تشدید جدی در روند ادامه جرایم اینترنتی است. کسانی که درگیر این امر هستند. در هک غیرقانونی ، کلاهبرداری آنلاین و سایر اقدامات مجرمانه به وضوح تقریباً مسئولیت پذیری را به صفر رسانده است. آنها به طور فزاینده ای جسورتر شده اند و ظاهراً هیچ مشکلی در مورد بحث آزادانه درباره فعالیت های خود در یک برنامه پیام رسان نیمه عمومی ندارند. با این کار ، آنها می توانند دامنه فعالیت های مخرب خود را به میزان قابل توجهی افزایش دهند و بسیاری از افراد را ترغیب به جرایم اینترنتی کنند. راحت و بدون خطر به نظر برسد. این می تواند یک اثر مخرب ویرانگر در سراسر جهان ایجاد کند. دولت ها و سازمان های امنیت سایبری در حال تلاش برای مقابله با مقیاس فزاینده حملات سایبری ، هک و کلاهبرداری آنلاین هستند. در حدود 20/3 میلیون شغل امنیت سایبری در سال 2021 تکمیل نشده است ، زیرا کارفرمایان برای تأمین تقاضا با کارکنان کافی آموزش دیده تلاش می کنند. اگر نسل کل هکرهای آماتوری که در تلگرام به سر می برند برای پیگیری جرایم اینترنتی الهام گرفته شده اند ، این تأثیر می تواند ویرانگر باشد. موفقیت یا عدم موفقیت آنها ، [تعقیب و پیگرد قانونی این آماتورها] موجب خسته شدن تلاشهای قبلاً تنش زا خواهد شد ، که منابع ارزشمندی را از نظارت و مبارزه با مجرمان بزرگتر و حملات سایبری دور می کند. و در حالی که ما " کاملاً دلسوز افرادی که از تلگرام برای جشن گرفتن و توزیع هک های خود استفاده می کنند نیستند ، آنها ممکن است سرانجام از انجام این کار پشیمان شوند. تلگرام در خفا عمل می کند ، با شفافیت و پاسخگویی صفر. این شرکت هرگز جزئیات مربوط به نحوه نظارت بر کاربران یا اطلاعات آنها را به اشتراک نمی گذارد – یا اینکه این اطلاعات را با چه کسی به اشتراک می گذارد. استفاده از تلگرام برای انجام کارهای غیرقانونی می تواند نتیجه چشمگیری داشته باشد – هم برای هکرهایی که کارهای خود را به اشتراک می گذارند و هم برای افرادی که آنها را دنبال می کنند. [19659002] بنابراین ، امیدوارم که سرانجام تلگرام شروع به پرداختن به این موضوع کند. کشف جوامع موفق هک مجرمانه در تلگرام نمایانگر فصل جدید و نگران کننده ای در وخیم تر شدن اپیدمی جرایم اینترنتی در سراسر جهان است. ] اگر شرکت وارد عمل نشود و مسئله را حل نکند ، یا نهادهای نظارتی و دولت آن را مجبور نکنند ، انجمن های جرایم اینترنتی تلگرام امنیت و امنیت میلیون ها نفر را تهدید می کند. علاوه بر این ، آنها می توانند جرایم اینترنتی را به یک فعالیت آماتوری تبدیل کنند ، که در آن حتی فردی با سواد رایانه ای محدود می تواند طرح های جنایی بالقوه مخربی را دنبال کند. در حالی که این جوامع تشدید عمده ای را نشان می دهند ، آنها به سادگی می توانند گامی کوچک برای جرایم اینترنتی باشند. یک سرگرمی اصلی است. vpnMentor بزرگترین وب سایت بررسی VPN جهان است. آزمایشگاه تحقیقاتی ما یک سرویس حرفه ای است که سعی در کمک به جامعه آنلاین در دفاع از خود در برابر تهدیدات سایبری دارد ضمن اینکه سازمان ها را در مورد محافظت از اطلاعات کاربران خود آموزش می دهد. تیم تحقیق اخلاقی ما برخی از تأثیرگذارترین داده های نقض اطلاعات را کشف و افشا کرده است. سالهای اخیر. این شامل گروهی از VPN های رایگان است که به طور مخفیانه فعالیت و داده های کاربران خود را ردیابی می کنند و به صورت آنلاین درز می کنند. ما همچنین اقدامات احتمالی جنایتکارانه و کلاهبرداری هایی را هدف قرار داده ایم که کاربران را در Spotify ، Instagram و Facebook هدف قرار داده اند. همچنین ممکن است بخواهید گزارش نشت VPN و گزارش آمار حریم خصوصی داده ها را بخوانید. ] معرفی جعبه نشت جعبه لیک در Dark Web میزبانی می شود و به هکرهای اخلاقی اجازه می دهد هرگونه نقض داده ها را به صورت آنلاین به صورت ناشناس گزارش دهند. متناوباً ، هر کسی می تواند در vpnMentor ، هر زمان و از هرجایی ، نقض حریم خصوصی شما نقض کند. جعبه نشت را در اینجا علامت بزنید >> فضای ذخیره سازی ابری یک روش خارق العاده برای در امان نگه داشتن فایلهای مهم از مواردی مانند خرابی درایو است و با اتصال به اینترنت از هرجایی قابل دسترسی است. اما فضای ذخیره سازی امن و خصوصی ابر هزینه بر است. ______________________________________________ به همین دلیل است که ما با Internxt ، یک ارائه دهنده ذخیره سازی ابر با دانش صفر ، همکاری کرده ایم تا به هر یک از کاربران جدید خود 2 ترابایت فضای ذخیره سازی Internxt بدهیم! بله. اینترنکست این یک ارائه دهنده فضای ذخیره سازی ابری است مانند Google Drive ، OneDrive ، Dropbox و غیره. اما این سرویس های ذخیره سازی ابری حریم خصوصی نیستند. هنگامی که پرونده های خود را با موارد مشابه Google Drive یا OneDrive ذخیره می کنید ، مایکروسافت و Google حق دارند به پرونده های شما نگاه کنند. این مورد در مورد Internxt نیست. این بدان معنی است که تمام پرونده های بارگذاری شده در سمت مشتری رمزگذاری شده و به قطعات کوچکتر خرد می شوند. فقط شما به کلید رمزگشایی دسترسی دارید. Internxt راهی ندارد که به پرونده های شما نگاه کند زیرا این کلید را ذخیره نمی کند. Internxt همچنین یک راه حل ذخیره سازی ابری مبتنی بر بلاک چین است ، بنابراین کاملاً غیرمتمرکز است. با بیشتر گزینه های ذخیره سازی ابر ، خواهید فهمید که همه سرورها توسط یک نهاد واحد متعلق به آن هستند و اداره می شوند. به عنوان مثال ، Google سرورهای خود را برای چیزی مانند Google Drive در اختیار دارد و آنها را اداره می کند. این روش متداول در مورد ذخیره سازی ابری است. به عبارت دیگر ، خدمات متمرکز است. بهترین روش در صنعت فناوری اطلاعات در مورد تهیه نسخه پشتیبان از th پیروی می کند e قانون "3-2-1": 3 = سه نسخه مختلف از داده های خود را نگه دارید. 2 = نسخه های خود را حداقل در دو نوع مختلف از حافظه ذخیره کنید (به عنوان مثال نوار و HDD). 1 = یکی از نسخه های خود را خارج از سایت ذخیره کنید. Internxt می تواند به شما کمک کند تا از این بهترین روش پیروی کنید و راهی آسان و آسان برای ذخیره پشتیبان گیری در خارج از سایت را برای شما فراهم کند. این بدان معنا نیست که فقط می توانید از آنها برای تهیه نسخه پشتیبان استفاده کنید. از Internxt می توان دقیقاً مانند سایر راه حل های ذخیره سازی ابر استفاده کرد. در صورت تمایل عکس های ارزشمند یا اسناد مهم خود را از طریق Internxt ذخیره کنید. این فقط یک راه دیگر برای دسترسی به داده های خود در هر کجا که هستید و انجام آن ایمن است. از نظر ارزش ، دشوار است استدلال کنیم که ارائه 2TB فضای ذخیره سازی ابر به کاربران جدید برای ما کاملاً رایگان نیست " منطقی است ما دوست داریم همیشه ارزش اضافه کنیم و این روش دیگری بود که به صورت کاملاً عملی انجام می شود. اما از نظر فن آوری ، امنیت و حریم خصوصی ، ما فکر می کنیم Internxt چیزهای زیادی برای ارائه دارد. دانش صفر و رویکرد غیرمتمرکز آنها چیزی است که کاملاً با خدمات خود ما و آنچه کاربران ما از سیستم عامل های آنلاین می خواهند ترکیب می شود. و این دلیل انتخاب Internxt است. این یک پلت فرم ساخته شده بر اساس حریم خصوصی و امنیت است ، درست مثل hide.me VPN. آیا ما گفته ایم که این یک ترکیب کامل برای حفظ حریم خصوصی است؟ ؛ -) این معامله را از دست ندهید ، مطمئن شوید که امروز در مشترک شوید در hide.me مشترک شوید! ما دوست داریم این محتوا را برای شما بیاوریم و امیدواریم که به شما در حفظ امنیت و امنیت آنلاین کمک کند. به راحتی می توانید آن را با دوستان خود به اشتراک بگذارید. آیا به استفاده از VPN فکر کرده اید؟ با استفاده از VPN در حالی که بصورت آنلاین و با استفاده از VPN می توانید از امنیت بیشتری برخوردار شوید و توانایی دور زدن سانسور را دارید. ، در میان خیلی بیشتر. در اینجا در hide.me همه ما در مورد آزادی اینترنت هستیم و خوشحالیم که در موقعیتی هستیم که این مسئله را به همه می رسانیم. hide.me VPN دریافت کنید! اگر س questionsالی دارید ، لطفاً با تیم پشتیبانی 24/7 ما یا از طریق [email protected] یا از طریق گفتگوی زنده تماس بگیرید. پست 5+ مزایای VPN و Advantages Essential For 2021 اولین بار در IPVanish پدیدار شد. AirPlay یکی از ویژگی های بسیار مفید در آیفون ها ، iPad ها و مکینتاش است ، اما مگر اینکه بلندگوی هوشمند گران قیمت یا سخت افزار تلویزیون اپل را در اختیار داشته باشید ، هرگز از آن استفاده نکرد اکنون ، Belkin در حال باز کردن پیش خریدهای SOUNDFORM Connect است ، یک آداپتور صوتی که به شما امکان می دهد بلندگوهای موجود خود را به قابلیت AirPlay اضافه کنید. تنها اشکال این است که 100 دلار قیمت دارد. مانند یک بلندگوی هوشمند دارای AirPlay ، آداپتور Belkin’s SOUNDFORM به اینترنت خانه شما متصل می شود تا از دستگاه های Apple شما فرمان دریافت کند. با فشار دادن دکمه AirPlay در Apple Music ، یک آهنگ یا پادکست به آداپتور SOUNDFORM ارسال می شود ، به عنوان مثال ، که از طریق کابل 3.5 میلی متر یا کابل نوری به سیستم استریو یا بلندگوهای شما منتقل می شود. برای کنترل SOUNDFORM می توانید از Siri نیز استفاده کنید وصل شوید ، اگرچه باید از طریق تلفن یا محصول Apple دیگر با او صحبت کنید. آداپتور Belkin میکروفون داخلی ندارد و سیستم استریو شما را به یک HomePod غول پیکر تبدیل نمی کند. این فقط یک گیرنده AirPlay برای بلندگوهای قدیمی عادی است. با قیمت 100 دلار ، Belkin SOUNDFORM Connect نوعی فروش سخت است. اما این تنها دستگاه در نوع خود است و از آنجا که از طریق Wi-Fi موسیقی را پخش می کند ، از کیفیت بالاتری نسبت به بلوتوث برخوردار است (که می توانید با استفاده از آداپتور ارزان قیمت به هر سیستم استریو اضافه کنید) گنجاندن کابل نوری توسط بلکین نشان می دهد که این شرکت به دنبال بازاری است که به صدای خوب علاقه مند باشد ، اگرچه خروجی 3.5 میلی متری برای اکثر مردم خوب خواهد بود. می توانید آداپتور AirPlay خود را با Raspberry Pi بسازید. اکثر مدل های رزبری پای کار خواهند کرد ، بنابراین این راه حل می تواند در هزینه های شما صرفه جویی کند. منبع: Belkin via iMore طبق یک مطالعه تحقیقاتی سیسکو که امروز در کنفرانس RSA منتشر شد ، PowerShell منبع بیش از یک سوم تهدیدهای حیاتی بود که در نیمه دوم سال 2020 شناسایی شده بود. گروه برتر تهدیدات شناسایی شده در نقاط انتهایی توسط Cisco Secure Endpoint ابزاری با کاربرد دوگانه بود که برای کارهای بهره برداری و پس از بهره برداری استفاده می شد. سیسکو در این گزارش اشاره کرد ، PowerShell Empire ، Cobalt Strike ، PowerSploit ، Metasploit و سایر ابزارهای این چنینی کاربردهای قانونی دارند ، اما آنها نیز بخشی از جعبه ابزار مهاجمان شده اند. چنین شیوه های "زندگی در خارج از کشور" می تواند هنگام استفاده از ابزارها یا کد های خارجی برای به خطر انداختن سیستم ها ، از شناسایی جلوگیری کند. در وهله دوم ، باج افزار بود و احتمالاً پس از هک اخیر Colonial Pipeline نیازی به اظهارنظر بیشتر نیست. سومین مورد بیشتر گروه شاخص حیاتی سازش (IoC) شناسایی شده بدافزار بدون فایل بود – همچنین تهدید مشترک PowerShell. این نوع بدافزار از فایلهای اجرایی استفاده نمی کند و هیچ امضایی ندارد ، بنابراین تشخیص آن را به چالش می کشد. بدافزار بدون پرونده اغلب از طریق تزریق فرآیند مشکوک و فعالیت رجیستری خود را نشان می دهد. انواع بدافزارهای بدون پرونده شامل Kovter ، Poweliks ، Divergent و Lemon Duck. همچنین ابزارهای استفاده دوگانه چهارمین تهدید رایج را بر عهده داشتند: تخلیه اعتبار نامه ، که توسط هکرها برای تراشیدن اعتبار ورود به سیستم از یک ماشین در معرض خطر استفاده می شود. معمول ترین ابزار شناسایی شده Mimikatz بود که Cisco Secure Endpoint اطلاعات مربوط به تخلیه اطلاعات را از حافظه گرفت. این چهار دسته مسئول بیش از 80 درصد IoC های مهم هستند. بقیه شامل تهدیداتی مانند کرم ها ، تروجان های دسترسی از راه دور (RAT) و تروجان های بانکی با ترکیبی از بارگیری کننده های مختلف ، پاک کننده ها و روت کیت ها است. "بر اساس تحقیقات سیسکو ، PowerShell منبع بیش از یک سوم موارد مهم است. Gedeon Hombrebueno ، مدیر محصولات Endpoint Security برای Cisco Secure ، خاطرنشان كرد: " Hombrebueno به eSecurity Planet گفت كه برای" لایه لایه "لازم است PowerShell و سایر ابزارها و برنامه های کاربردی: Hombrebueno گفت Cisco Secure Endpoint می تواند به همه این اقدامات "بدون پیچیدگی بیشتر" کمک کند. Cisco Secure Endpoint یکی از برترین محصولات تشخیص و پاسخ به نقطه پایانی (EDR) ماست. ابزارهای EDR عموماً در برابر حملات PowerShell م effectiveثر هستند. همچنین نگاه کنید به: MITER Protection Testshed New Light on Endpoint Security مرکز امنیت اینترنت تعدادی از اقدامات مدیران را برای کمک به امنیت ارائه می دهد. PowerShell ، ابزار مدیریت رابط خط فرمان مایکروسافت برای ویندوز و ویندوز سرور. اول ، فقط سرپرستان شبکه و سایر طرفداران فناوری اطلاعات به دسترسی به ابزار رابط خط فرمان Microsoft نیاز دارند ، بنابراین اجرای آن را جلوگیری یا محدود کنید و اجرای اسکریپت های امضا شده را مجاز کنید. فقط. مدیریت از راه دور ویندوز را در حالی که در آن هستید غیرفعال یا محدود کنید. CIS شامل یک آموزش برای مدیریت اجرای اسکریپت در تنظیمات خط مشی گروه است. برای روشن کردن اجرای اسکریپت در تنظیمات Group Policy: برای روشن کردن تنظیمات سیاست اجرای اسکریپت: فروشنده مدیریت ریسک دیجیتال Digital Shadows همچنین چندین نکته امنیتی PowerShell را ارائه می دهد ، از جمله استفاده از حالت زبان محدود . برجسته شدن در میان بهترین گوشی ها در بازار رقابتی گوشی های هوشمند امروز دشوار است. در نتیجه ، مارک های بزرگ و کوچک به طور منظم با نام های صنایع دیگر شریک می شوند تا ضمن برجسته سازی نام تجاری شریک ، به تبلیغ جدیدترین تلفن های هوشمند خود کمک کنند. خواه برای اهداف بازاریابی باشد و هم فقط برای سرگرمی ، مدل های نسخه ویژه قطعاً چیز جدیدی نیست صنعت گوشی های هوشمند. بیایید نگاهی به برخی از بهترین و بدترین ایده های مشارکت در چند سال گذشته بیندازیم. به نظر می رسد تولیدکنندگان این روزها بدون مشارکت با متخصص لنز دوربین. مارک های Leica و Zeiss در چند سال گذشته در تلفن های هوشمند مختلف ظاهر شده اند و Hasselblad اخیراً با سری OnePlus 9 به این مهمانی پیوست. از آنجا که این روزها عکاسی فاکتور بسیار مهمی در تصمیم گیری خرید مصرف کننده است ، همکاری های دوربین شاید به فروش تلفن های هوشمند کمک کند ، اگرچه غول های صنعت اپل و سامسونگ تاکنون از شرکت در این روند خودداری کرده اند. همچنین نگاه کنید به: بهترین تلفن های دوربینی که می توانید دریافت کنید این که این مشارکت در واقع چقدر اختلاف ایجاد می کند بحث برانگیز است. برخی از تلفن های هوشمند مارک دار بسیار افتخارآمیز کسب کرده اند اما از نظر فروش بسیار فرومایه هستند ، مانند سری P40 و Mate 40 با مارک Leica Huawei (ممنوعیت تجارت ایالات متحده کمکی نخواهد کرد) و مارک Sony's Zeiss با نام تجاری Xperia 1 II. اگرچه ، در مورد مورد دوم ، نام بردن از مارک تلفن هوشمندی که Zeiss در برخی موارد با آن همکاری نکرده دشوار است. این قطعاً جذابیت هرگونه فعالیت تجاری را که ظاهراً منحصر به فرد است کاهش می دهد. اما این مشارکت ها همیشه برای بهترین نتیجه نیستند. مشارکت دوگانه نوکیا با زایس و لایت نوکیا 9 PureView با شکل عجیب و غریب را ایجاد کرد (تصویر بالا). فناوری چند سنسور Light در آن زمان کاملاً آزمایشی بود و از آن زمان دیگر تکرار نشده است ، که به شما همه آنچه را که باید در مورد نحوه ظهور این تلفن بدانید را می گوید. حتی تکیه بر مارک محبوب PureView نیز نمی تواند ما را متقاعد کند که تنظیم پنج دوربین نوکیا ارزش این همه هیاهو را دارد. اگرچه برخی از مشارکت های دوربین به نتیجه رسیده است ، اما قطعاً تضمینی برای کیفیت عکاسی نیستند. [19659005] تلفن های هوشمند Supercar

مارک های دوربین تنها نام های بزرگی نیستند که در بازی مشارکت یافت می شوند. ظاهراً ، تلفن های هوشمند و ابرخودروها نیز مطابقت دارند که در بهشت ساخته شده اند. سری Mate Huawei’s چند ورودی با مارک پورشه و بدنه دارد. آخرین نمونه ها شامل Huawei Mate 40 RS و همچنین Watch GT 2 آن است. به همین ترتیب ، وان پلاس با کمک طراحان مک لارن ، چند پرچمدار خود را جلب کرده است. مشارکت اخیر پس از نسخه OnePlus 7T Pro به پایان رسید ، بنابراین احتمالاً در آینده دیگر شاهد تلفن های هوشمند OnePlus-McLaren نخواهیم بود. Oppo Find X Lamborghini Edition را نیز فراموش نکنیم. البته مارک های برتر قیمت های ممتاز را سفارش می دهند و این تلفن ها ارزان نیستند. OnePlus 7T Pro McLaren Edition 799 پوند (1112 پوند) هزینه داشت ، یعنی 100 پوند بیشتر نسبت به مدل استاندارد ، کمی بیشتر از کار رنگ. مدل های مارک Huawei's Porsche حتی گران تر بودند. Porsche Design Mate 20 RS در سال 2018 1،695 یورو (2،048 پوند) هزینه داشت که قابل ملاحظه ای بیشتر از برچسب قیمت 1050 یورویی Mate 20 Pro (1،268 ~ دلار) است. بیش از قیمت؟ تقریباً مطمئناً ، اگرچه به وضوح هدف این تلفن ها چرخاندن چرخش بود تا فروش عمده. خریدهای لوکس برای نخبگان یا مسابقه بی معنی که در انتهای سطل مارک قرار دارد؟ تصمیم گیری در مورد این مورد را به شما واگذار می کنم. دوربین ها و اتومبیل ها فقط آخرین روند مارک در تجارت تلفن همراه هستند. همیشه یک پل ارتباطی ناخوشایند بین فناوری و مد وجود داشته است – فقط به پدیده واقعی اسنوب ریز آیفون نگاه کنید. ما همچنین مارک های مد را مشاهده کرده ایم که با همکاری تلفن همراه معاشرت می کنند تا روزهای ویژگی تلفن. برخی از آثار کلاسیک مورد علاقه من شامل Dolce & Gabbana Motorola Razr V3I با کار رنگ طلای 399 پوند (560 پوند دلار) است که حتی با هیچ لوازم جانبی همراه نیست. ، اگرچه صدای زنگ ویژه D&G از قبل نصب شده است. و چه کسی می تواند ورتو را فراموش کند؟ مارک انگلیسی که از بازار نوکیا منصرف شد ، محدوده کمتری از 10 هزار دلار + تلفن های هوشمند با مشخصات سخت افزاری قدیمی به فروش رساند. جای تعجب نیست که این مدل تجاری فقط در چند سال کوتاه منجر به ورشکستگی شد. اما Vertu به نوعی با مشکل روبرو شد و با مدل برگشت Aster P خود که در حدود 98000 یوان (14000 دلار) هزینه دارد ، در چین گریزان بود. تلفن های هوشمند پیشرفته امروزی از مشارکت مد معاف نیستند. شما می توانید نسخه Samsung Galaxy Z Flip Thom Browne Edition ، کامل با نوارهای امضا را با قیمت 2480 دلار خریداری کنید. این اساساً دو برابر هزینه استاندارد Galaxy Z Flip است. Thom Browne Galaxy Fold 2 حتی با زحمت بیشتری 3،299 دلار هزینه دارد ، اما همانطور که سامسونگ می گوید ، "این فقط یک اکوسیستم نیست بلکه یک سبک زندگی است." من فکر می کنم این برای افراد خوش شانس که نیازی به نگرانی در مورد برچسب قیمت ندارند ، صدق می کند. محصولات مد همه چیز کامل نبوده است افکار پس زمینه هر چند. LG Prada 2006 اگرچه از نظر اندروید یک گوشی هوشمند نبود ، اما یک تلفن مد با برخی سخت افزارهای مناسب و معقول بود. گرچه کیفیت ساخت آن از قضا نسبتاً نامرغوب بود ، LG Prada با بلوتوث 2.0 ، یک صفحه لمسی خازنی و یک اسلات کارت microSD که در آن زمان نوآوری های پیشرفته ای بودند. این تلفن همچنین با دوربین 2 مگاپیکسلی جامع تر و بسته فلاشر نسبت به آیفون اصلی ارائه شده است. در مورد تجمل صحبت کنید. همانطور که گفته شد ، تلفن فاقد Wi-Fi و طرح بندی کامل صفحه کلید بود ، اما در عین حال هزینه زیادی در حدود 849 دلار در روز داشت. Beats هرگز از قرار دادن نام خود در جلو و مرکز خجالتی نبوده است. در سالهای اولیه قبل از خرید اپل ، Beats در واقع متعلق به HTC بود (آنها را به خاطر می آورید؟). این شرکت مشتاق استفاده از خرید 2011 خود بود ، و با ضربه زدن به آرم Beats Audio در میان تعدادی از تلفن های هوشمند. این گوشی ها از سال 2011 به بعد HTC Sensation XE و پس از آن HTC One X ، One S و One V همراه با چند گوشی دیگر تا سال 2013 وجود داشتند. بیشتر بخوانید: آیا می دانید: HTC Beats قبل از اپل در حالی که HTC سرانجام به عنوان یکی از معدود شرکت هایی که اسپیکرهای جلوی استریو مناسبی را ارائه می دهد ، جایگاه ویژه ای برای خود ایجاد کرد ، در آن زمان از همکاری Beats استقبال چندانی صورت نگرفت. با وجود تبلیغات بازاریابی در مورد صدای صوتی صوتی ، ادغام HTC’s Beats چیزی بیشتر از یک اکولایزر فانتزی نبود. نوعی از مواردی که می توانید در هر برنامه پخش کننده موسیقی پیدا کنید. مصرف کنندگان به سرعت راه و روش را مشاهده کردند و همه چیز در نهایت با انتقاد شدید HTC به دلیل شارژ بیش از حد مشتریان خود روبرو شد. علاوه بر این ، HTC One X حتی با گوشهای Beats در جعبه در ایالات متحده ، کانادا ، استرالیا یا بیشتر اروپا عرضه نشده است. در سپتامبر 2013 ، بیتس تمام سهام باقیمانده خود را از HTC پس گرفت و به مشارکت پایان داد – و این لحظه خیلی زود نیست. همکاری HTC-Beats قطعاً قطع می شود زیرا یکی از بزرگترین مشارکت های تلفن های هوشمند شکست می خورد. درست است ، من آن را سخت تر از کراوات HTC Butterfly S Hello Kitty علامت گذاری می کنم. مطمئناً فیلم ها برای همکاری در زمینه مارک تجاری غریبه نیستند و گره خوردن ابرقهرمان ها خانه ای محبوب در تلفن های هوشمند پیدا کرده است. بازار. سامسونگ به عنوان یکی از بزرگترین نامها در این تجارت ، تعداد زیادی از اسپین آف های الهام گرفته از کتاب های مصور را دیده است. این ایده با Iron Man Galaxy S6 Edge (تصویر بالا) آغاز شد. رنگ قرمز روشن بدترین طراحی گوشی تاکنون نبود ، اما کلاه ایمنی Iron Man در پشت تلفن حک شده و پد شارژ بی سیم Arc Reactor به همراه فنبوی طراحی شده است. سال بعد ، سامسونگ با Galaxy S7 Edge Injustice Edition طرف جهانی DC را تغییر داد. باز هم ، گزینه رنگ سیاه براق در واقع کاملاً چشمگیر بود و با یک آرم طلای بتمن در پشت و مجموعه ای از تصاویر پس زمینه جفت شد. سامسونگ تنها مارک تلفن هوشمند نیست که به عنوان مجوز مجتمع صنعتی ابرقهرمان بازی می کند. وان پلاس یک نسخه محدود از وان پلاس 6 را با آرم انتقام جویان ، در کنار یک مورد مرد آهنی سفارشی و یکی از شش مدالیون ، منبت کاری کرده است. این پیگیری پیوند OnePlus 5T Star Wars Limited Edition برای فیلم Disney's Last Jedi بود. صحبت از جنگ ستارگان شد ، کسی R2-D2 Motorola Droid 2 را به یاد می آورد؟ یا در مورد نسخه خیره کننده Samsung Galaxy Note 10 Plus Star Wars Edition چطور؟ اوپو همچنین با نسخه F11 Pro Marvel Avengers Limited Edition و نشان و مورد جمع آوری شده از کاپیتان آمریکا سر و کله می زند. Huawei نسبت به جشن 30 سالگی KFC در چین در سال 2017 ، یک نسخه قرمز از گوشی میان برد Enjoy 7 Plus خود (در بالا) را راه اندازی کرد. KFC با هزاران مکان در سراسر کشور در چین بسیار شگفت آور است. در پشت تلفن آرم Colonel Sanders با لیزر حک شده با تاریخ افتتاح حق امتیاز برای اولین بار در چین وجود دارد. همچنین بخوانید: 15 نام تلفن بد اندروید ، رتبه بندی شده اما این همه ماجرا نبود. Huawei همراه این گوشی نسخه محدود با 10،000 دلار دیجیتال دلار جهت استفاده در فروشگاه های KFC چین است. به نوعی شک دارم کسانی که کاملاً مانند بیت کوین قدردانی کرده اند. تلفن هوشمند KFC همچنین دارای یک برنامه موسیقی است که به صاحبان آن امکان می دهد لیست پخش را در رستوران به اشتراک بگذارند. این یک راه اندازی کاملاً اختصاصی بود. Huawei فقط 5000 دستگاه از این گوشی های لیزر انگشت را ساخته است. این لیست ماست و به هیچ وجه جامع نیست. در طول این سالها تعداد زیادی از تعرفه های گوشی های هوشمند وجود داشته است. آیا مشارکت مورد علاقه خاصی در تلفن های هوشمند دارید؟ مدل های ویژه ویژه افتضاحی که از دست داده باشیم؟ در نظرات زیر با ما در میان بگذارید. پروکسی iPlayer از نظر محتوای بسیار غنی است اما در مورد VPN ها نیز بسیار خشن است. این بدان معنی است که اگر می خواهید آن را از خارج از انگلستان تماشا کنید ، تعداد VPN بسیار کمی وجود دارد که می توانید به آنها اعتماد کنید. از نظر من ، بهترین دسته قطعاً ExpressVPN است. این شبکه دارای یک سرور بزرگ از 3000 سرور در 90 کشور است ، بنابراین من برای دریافت آدرس IP انگلستان به راحتی توانستم. بعلاوه ، با سرعت بسیار بالا و سریع پروتکل Lightway ExpressVPN جدید و راحتی ویژگی MediaStreamer آن ، هنگام پر کردن فصل های آخر Bloodlands یا EastEnders ، مشکلی برای من پیش نیامد. چه چیزی آن را به بهترین گزینه برای iPlayer پروکسی تبدیل می کند این است که برای عبور از geoblocks و فایروال های سیستم عامل بسیار کم مشکل است . چیزی که تقریباً همه VPN های دیگر با آن دست و پنجه نرم می کنند. این بدان معنا نیست که در هنگام استفاده از ExpressVPN مشکلی وجود ندارد و ما به موارد زیر خواهیم پرداخت. اگر هنوز مطمئن نیستید ، می توانید با خیال راحت بدانید که 30 روز ضمانت بازگشت پول به شما امکان می دهد یک طرح بدون خطر را خریداری کنید. پروکسی iPlayer را با ExpressVPN اکنون تماشا کنید!

حتی وقتی صحبت از iPlayer پروکسی و سایر سیستم عامل های پخش جریانی مانند آن می شود ، حتی بهترین VPN موجود در بازار نیز 100٪ در برابر مشکلات مصون نیست. دلیل اصلی این است که سیستم عامل هایی مانند پروکسی iPlayer ، Netflix و Amazon به طور مداوم در حال نوآوری و به روزرسانی نرم افزار خود برای شناسایی ، مسدود کردن و لیست سیاه سرورهای VPN هستند . خطر برخی از مشکلات جزئی را اضافه کنید یا نظارت بر پایان شما و تعجب آور نیست اگر VPN شما در یک نقطه خاص کار کند. خوشبختانه ، بیشتر مشکلات احتمالی راه حل های آسان و سریع دارند . من بیشتر آنها را در زیر به روشی ساده و تازه کار آورده ام: iPlayer پروکسی را با ExpressVPN اکنون تماشا کنید!

ExpressVPN بهترین VPN برای پخش جریانی امروز است – نه فقط برای پروکسی iPlayer بلکه برای سیستم عامل های دیگر مانند Netflix ، HBO Max ، Amazon Prime Video ، Hulu ، Showtime و موارد دیگر. این به چندین عامل مانند شبکه سرور غول پیکر ExpressVPN شامل 3000 سرور در 90 کشور مربوط است. این به تنهایی چیزی است که اکثر VPN های دیگر ندارند و این اطمینان را می دهد که حتی اگر پروکسی iPlayer برخی از سرورها را مسدود کند ، شما همیشه یک سرور متفاوت برای بازگرداندن خواهید داشت. ExpressVPN دارای بهترین ابزارهای رفع انسداد در تجارت است. – این امر در درجه اول برای دستیابی به دسترسی از طریق geoblocks پروکسی iPlayer بسیار مهم است. با ورود به سیستم ، پروتکل جدید Lightway سریعترین سرعت ممکن را برای پخش مستقیم در HD تضمین می کند. ویژگی MediaStreamer این امکان را برای شما فراهم می کند که پروکسی iPlayer را تقریباً در هر دستگاهی ، از جمله یک دستگاه مشاهده کنید که معمولاً از VPN مانند تلویزیون LG یا Apple TV پشتیبانی نمی کنند. من خودم آن را آزمایش کرده ام و تنها کاری که باید انجام می دادم نصب برنامه روی روترم بود و می توانستم هر چیزی را در Apple TV مشاهده کنم. ExpressVPN همچنین 30 روز ضمانت بازگشت پول را ارائه می دهد. هنگامی که سیاست بازپرداخت را آزمایش کردم ، دو روز بعد پول به حساب من برگشت. iPlayer پروکسی را با ExpressVPN اکنون تماشا کنید!

وقتی نوبت به جریان می رسد ، همه سرورها برابر نیستند و بعضی از آنها سرعت بیشتری نسبت به بقیه دارند. با تشکر از پروتکل Lightway ، شما همیشه باید کیفیت فیلم عالی داشته باشید ، اما اگر می خواهید تجربه iPlayer پروکسی خود را حتی بیشتر بهینه کنید من پیشنهاد می کنم ابتدا سرورهای لندن شرقی ، لندن یا ومبلی را آزمایش کنید . اگر شما می خواهید به سرورهای خارج از انگلستان متصل شوید. من همچنین توصیه می کنم Los Angeles 3، San Jose، and Tampa برای ایالات متحده ، مونترال یا تورنتو برای کانادا ، پاریس 2 برای فرانسه و اروپای مرکزی و توکیو 1 برای ژاپن من سرعتی برابر با 60 مگابیت در ثانیه با همه کسانی که حتی سعی کردم از آنها برای پروکسی iPlayer به طور قاره ای استفاده کنم ، دارم. البته ممکن است تجربه شما متفاوت باشد ، بنابراین برای یافتن بهترین ها استفاده از تست های سرعت داخلی ExpressVPN را فراموش نکنید. سرور برای شما اگر این اولین بار است که چنین کاری انجام می دهید ، در اینجا یک چارچوب اساسی برای سرعت مورد نیاز برای کیفیت فیلم مورد نظر خود ارائه شده است: Netflix را با ExpressVPN اکنون تماشا کنید!

من هنوز خدمتی را پیدا نکرده ام که با پروکسی iPlayer عملکرد بهتری نسبت به ExpressVPN داشته باشد. ترکیبی از یک شبکه سرور بزرگ و قابل اعتماد ، ابزار عالی رفع انسداد ، سریعترین سرعت ممکن سرور و ویژگی های اضافی مانند MediaStreamer به ExpressVPN کمک می کند تا از سایر خدمات موجود در بازار متمایز باشد. استفاده از این برنامه VPN نیز نرم و بصری است. ، این گزینه را حتی برای اولین بار در اختیار کاربران قرار می دهد. VPN های رایگان زیادی وجود دارد اما هنوز یکی از موارد مناسب برای تماشای پروکسی را پیدا نکرده ام. iPlayer یا سایر سیستم عامل های پخش جریانی. دلیل این امر دو برابر است. VPN های رایگان نه شبکه سرور دارند تا بتوانند به چنین سیستم عامل هایی دسترسی مطمئن داشته باشند و نه سرعت کافی برای تجربه مشاهده HD را ارائه می دهند. در عوض ، گزینه ساده تر و بسیار م moreثرتر دریافت خدمات برتر است. مانند ExpressVPN. به این ترتیب می توانید در حین بهره مندی از 30 روز ضمانت استرداد پول برای اطمینان از اینکه از خدمات راضی هستید ، از پروکسی iPlayer نهایت استفاده را ببرید. ] یک زن و شوهر از VPN از نظر سرعت معمولاً مکان را در بالا تغییر می دهند اما در حال حاضر ExpressVPN قطعاً سریعترین VPN برای پخش جریانی است. پروتکل جدید Lightway این سرویس را مقدم بر رقابت می کند. من با استفاده از ExpressVPN دو برنامه و چندین فیلم را در پروکسی iPlayer بدون بافر تماشا کردم و کیفیت فیلم هرگز پایین نیامد. دریافت آدرس IP انگلیس با ExpressVPN چند ثانیه طول می کشد. تمام کاری که شما باید انجام دهید این است که وارد برنامه شوید ، هر یک از سرورهای VPN در انگلستان را که مخصوص پخش جریانی هستند انتخاب کنید و برنامه به طور خودکار شما را به یک آدرس IP در انگلیس متصل می کند. این باید تمام نیاز شما برای دسترسی به تمام مطالب پروکسی iPlayers باشد. اگر می خواهید به سرور یا کشور دیگری بروید ، فقط با استفاده از سرور دیگری این روند را تکرار کنید. تعداد کمی از VPN ها تجربه ای سازگار و راضی کننده با سیستم عامل هایی مانند پروکسی iPlayer ارائه می دهند اما ExpressVPN بهترین است از آنهایی که من تاکنون آزمایش کردم. با تمام سرویس های دیگر ، من حداقل حداقل چند مسئله یا ویژگی های فرعی را پیدا می کنم ، اما همه چیزهایی که از ExpressVPN دیده ام برای جریان سازی درجه یک هستند. از ابزارهای انسداد انسداد و پایگاه سرور بزرگ ، تا سرعت چشمگیر و برنامه ها و ویژگی های کاربر پسند ، این VPN هر آنچه را که می خواهم وقتی می خواهم آنلاین را تماشا کنم دنبال می کنم ، دارد.

هشدار حریم خصوصی! داده های شما در معرض وب سایت هایی است که بازدید می کنید! اطلاعات بالا می تواند برای ردیابی شما ، هدف قرار دادن شما برای تبلیغات و نظارت بر کارهایی که به صورت آنلاین انجام می دهید ، استفاده می شود. ExpressVPN را توصیه می کنیم – شماره 1 VPN از بیش از 350 ارائه دهنده ای که آزمایش کرده ایم. این دارای ویژگی های رمزگذاری و حریم خصوصی درجه نظامی است که امنیت دیجیتال شما را تضمین می کند ، به علاوه – در حال حاضر 49٪ تخفیف ارائه می دهد. آیا تا به حال یکی از وب سایت های مورد علاقه شما ، وب سایتی که تقریباً هر روز از آن بازدید می کنید ، از کار افتاده است؟ حتی اگر می دانید پایین است ، اما هنوز به سراغ آن می روید. فقط از روی یک نیروی عادت. این نوع اقدامات ناخودآگاه چیزهای زیادی در مورد ما می گوید ، و برای برخی از افراد شرور راهی برای کنترل و جاسوسی دیگران است. این همان چیزی است که تریس وقتی به دنیای پیگرد سایبری واتساپ نگاه کرد ، کشف کرد. کل صنعت در اطراف پیاده روی اینترنتی ، صنعتی که در زیر حجاب نازک "محافظت از کودکان" پنهان شده است و حتی گاهی حتی مخفی نمی شود ، جاسوسی می کند. Cyberstalking استفاده خاص از وسایل الکترونیکی (امروزه معمولاً از اینترنت) برای كنترل ، رهگیری و جاسوسی از شخص دیگر ، گروهی از افراد و حتی شركت ها است. در حالی که به نظر می رسد پدیده ای نسبتاً اخیر باشد ، این اصطلاح را می توان از دهه نود میلادی جستجو کرد. Cyberstalking بسیار شیوع دارد ، با مطالعه ای در ایالات متحده از سال 2009 نشان می دهد که از هر چهار قربانی پیگیری یک نفر نیز مکالمه سایبری داشته است. برای کسانی که مشغول گفتگوی سایبری هستند ، مطمئناً بخشی از مجموعه گسترده ای از ابزارها برای کمک به پیگیری قربانیانشان است. برای بسیاری از ما ، شبکه های اجتماعی راهی برای به روز نگه داشتن است. با خانواده و دوستان با گذشت زمان و افزایش استفاده از شبکه های اجتماعی. از stalwarts مانند فیس بوک و توییتر گرفته تا بازیکنان جدیدتری مانند TikTok و Snapchat. همه این راه ها به معنای افزایش میانگین رد پای دیجیتال هر یک از ما است. یک معدن طلای واقعی برای یک رابط سایبر Whatsapp. به خصوص برای کسانی که به ابزارهای حریم خصوصی موجود در بسیاری از سیستم عامل های رسانه های اجتماعی تبحر ندارند ، زندگی بسیاری از مردم را برای مصرف و کسب اطلاعات از سراسر جهان باز می گذارد. [19659003] خوشبختانه ، آموزش در این بخش بهبود یافته است ، و سیستم عامل ها به سمت "انتخاب کردن" بیشتر برای به اشتراک گذاشتن پروفایل رسانه های اجتماعی به صورت عمومی حرکت می کنند. اما این بدان معنا نیست که هیچ راهی برای محدود کردن این محدودیت ها وجود ندارد. یا یک راکب سایبری حتی می تواند "دوستی" باشد که شما به طور اختصاصی به حضور خود در شبکه های اجتماعی دسترسی پیدا کرده اید. همه گیری ویروس کرونا منجر به افزایش مکالمات سایبری در ، حداقل در انگلیس. طبق بسیاری از نیروهای پلیس در سراسر کشور ، گزارش های stalking در اولین قفل در سال 2020 در این کشور تقریباً دو برابر شده است. متأسفانه ، این نیز بسیار مهار نشدنی به نظر می رسد. رسانه های اجتماعی تنها مکانی نیستند که ما با افراد به صورت آنلاین ارتباط برقرار می کنیم. پیام رسان ها نیز بسیار محبوب هستند. به عنوان مثال Likes of Whatsapp هر ماه 2 میلیارد نفر از آن استفاده می کنند. کاملاً مایل جلوتر از مقام دوم که مسنجر فیس بوک با 1.3 میلیارد دلار است. رمزگذاری پایان به پایان واتساپ تضمین می کند که فقط شما و شخصی که با او ارتباط برقرار می کنید می توانید آنچه ارسال شده را بخوانید. هیچ کس در این بین ، حتی Whatsapp ، نمی تواند پیام ها را بخواند. گویا. در حالی که Whatsapp دوست دارد در مورد رمزگذاری پایان به انتهای خود افتخار کند ، دارای چندین مسئله اساسی است که آن را به عنوان یک پیام رسان در هنگام حفظ حریم خصوصی به گزینه ای افتضاح تبدیل می کند. آیا تا به حال به استفاده از VPN فکر کرده اید؟ Whatsapp به طور پیش فرض از رمزگذاری پایان به انتها برخوردار است. بی چون و چرا ، این چیز خوبی است. اما فیس بوک ، به دلیل عشق به ردیابی همه چیز شناخته شده است. در تلاش برای فشردن هرچه بیشتر پول از طریق واتساپ ، شاخه ها را عمیق تر و عمیق تر کرده است. در تاریخ 15 در ماه مه بیایید ، واتساپ می خواهد بتوانید داده های استفاده خود را با شرکت های فیس بوک و برخی از اشخاص ثالث دیگر به اشتراک بگذارید. برای کسب اطلاعات بیشتر در مورد این تغییرات ، نگاهی به بخش حفظ حریم خصوصی با گزینه های Whatsapp بیندازید که به شما کمک می کند از سرویس دور شوید. اکنون ، در حالی که بسیاری از این داده ها برای Whatsapp متوسط شما قابل مشاهده نیستند رابط سایبر آنچه که در حال حاضر مورد سو ab استفاده قرار می گیرد سیستم حضور است. آنلاین ظاهر می شوید ، در واتساپ اگر به طور فعال با برنامه ارتباط برقرار کنید ، به عنوان "آنلاین" به کل جهان نشان داده می شوید . هیچ راهی برای غیرفعال کردن این یا تغییر تنظیمات قابلیت مشاهده وجود ندارد. میزان كنترل شما بر روی این توانایی محدود كردن زمان "Last Seen" برای هیچ كسی نیست. اولی در سنگ قرار گرفته است. در ظاهر ، این ممکن است کمی وحشتناک به نظر برسد ، اما معامله زیادی نیست. این نمی تواند دور از واقعیت باشد. یک مجری اینترنتی می خواهد اطلاعاتی را درباره تمام کارهای قربانی خود انجام دهد. و به لطف Whatsapp ، دانستن زمان آنلاین بودن آنها روشی ساده و آسان برای انجام این کار است. اما با استفاده از ابزارهای تخصصی ، یک رابط سایبر می تواند چیزهای زیادی را فقط از طریق چند شماره تلفن بیاموزد و این نشانگر حضور Whatsapp. ابزار Whatsapp وجود دارد که می تواند به دو عدد متفاوت نگاه کند و آنها را ارجاع دهد. سرانجام ، این احتمال را محاسبه می کند که این دو کاربر Whatsapp با یکدیگر ارتباط برقرار کرده اند. این نوع ابزار بیشتر به دنبال فردی است که به دلیل مشکوک به خیانت احتمالاً با همسر خود صحبت می کند. اما این سرویس ها برای هر کسی متعدد و ساده هستند. ساخت آن به ابزاری بسیار مفید برای یک سایبر ردیاب. نرم افزارهای Stalker سنتی معمولاً باید به صورت فیزیکی روی دستگاه هدف نصب شوند. اما با استفاده از این ابزارها می توانید این اطلاعات را از مرورگر وب خود بدست آورید. هیچ خطری درگیر نیست. وقتی به بازاریابی این سرویس های گفتگوی سایبری نگاه می کنید ، اغلب متوجه می شوید که آنها سعی می کنند چهره ای دوستانه داشته باشند. خواهید فهمید که اکثریت قریب به اتفاق برای نگه داشتن زبانه برای کودک شما هستند. امکان دسترسی به محبوب ترین پیام رسان ها و رسانه های اجتماعی موجود در دستگاه. با نگاهی به بررسی ها ، اغلب اهداف واقعی بسیاری از کاربران نشان داده می شود. برخی (اغلب ربات ها) حتی در مرور مکان هایی مانند Trustpilot نکاتی را به سایر خدمات جاسوسی می دهند. در حالی که قابل درک است که والدین می خواهند فرزندان خود را ردیابی کنند. محل و فعالیتهای آن ، اجتناب ناپذیر است که این برنامه ها برای مسیریابی اینترنتی استفاده می شود. و برای بسیاری از این ابزارهای جاسوسی ، بازاریابی صرفاً راهی برای پوشاندن کمر آنهاست. کاملاً واضح است که مخاطبان بسیاری از این ابزارها را هدف قرار می دهند. با بیان اینکه اگرچه ، بسیاری از پرونده های سو ab استفاده خود کاملاً خجالت نمی کشند. با استفاده از هشدارهای منتشر شده از طرف انتشارات مشهور در مورد خزنده بودن آنها به عنوان نشان افتخار. هم فروشگاه Google Play و هم فروشگاه App Apple سیاست های مربوط به stalkerware را دارند (مانند خدمات ردیابی ذکر شده در بالا) و گفتگوی سایبری. Google "ممنوعیت" خود را در Stalkerware در تاریخ 1 در در اکتبر 2020 اعمال کرد. قوانین جدید اجازه می دهد stalkerware در فروشگاه وجود داشته باشد. اما آنها باید یک اعلان مداوم داشته باشند که همیشه قابل مشاهده باشد تا کاربر حداقل از فعال بودن آن آگاه باشد. اطلاعات غلطی مبنی بر اینکه برنامه هایی با هدف کودکان می توانند این قاعده را محدود کنند وجود دارد ، اما توسط Google رد شده است. با وجود اندروید ، توانایی بارگیری برنامه ها با فشار تقریباً یک دکمه وجود دارد. و اکثر stalkerware اکنون در خارج از فروشگاه Play زندگی می کنند ، بسیاری از سرویس ها به راحتی APK برای بارگیری ارائه می دهند. این بدان معناست که در Android ، stalkerware هنوز تهدیدی بسیار مناسب است. اپل اجازه دسترسی بدون محدودیت به مواردی مانند GPS و موارد دیگر را نمی دهد. برخلاف اندروید. و دستگاه های iOS اجازه نمی دهند از جعبه خارج شوند. بنابراین ، شما با دستگاه iOS بسیار محافظت بیشتری در برابر نرم افزارهای ضد سرقت دارید. اما ، همانطور که تاسیس کردیم ، این بدان معنا نیست که شما از آن مصون هستید. با تشکر از واتساپ برای رعایت حریم خصوصی ، وجود ندارد اگر مرتباً از Whatsapp استفاده می کنید ، می توانید برای محافظت از خود کار زیادی انجام دهید. همانطور که گفته شد ، می توانید اطمینان حاصل کنید که هیچ کس نمی تواند "آخرین بازدید" شما را ببیند ، اما وضعیت آنلاین شما برای دیدن همه وجود دارد. اگر یک رابط سایبر بخواهد از یکی از سرویس هایی که این وضعیت را ردیابی می کند استفاده کند ، وجود ندارد. جدا از یکی از دو مورد ، هر کاری می توانید انجام دهید. اولین کاری که می توانید انجام دهید ، که بسیار ناخوشایند است و ضد عفونی نیست ، تغییر شماره تلفن شما است. اما شما باید آن را به وضوح با دوستان و خانواده ای که می خواهید با آنها تماس بگیرید به اشتراک بگذارید. در آن زمان ، شما به آنها اعتماد می کنید تا مطمئن شوید این شماره به شخص دیگری نمی رسد. صادقانه وحشتناک است که شما حتی مجبور باشید این مسئله را مد نظر قرار دهید نه اینکه واتساپ این شکاف آشکار در حریم خصوصی را برطرف کند. [19659060] یک پیام رسان "حریم خصوصی" امتحان کنید

دومین کاری که می توانید انجام دهید تغییر پیام رسان به چیز دیگری است که بیشتر به حریم خصوصی شما احترام می گذارد. محبوب ترین گزینه در حال حاضر Signal است. یک پیام رسان منبع آزاد و رایگان با تمرکز زیاد بر حریم خصوصی. اگر می خواهید درباره Signal و نحوه کار با آن بیشتر بدانید. ما یک آموزش عالی در اینجا داریم! اگر سیگنال شما را تحت تأثیر قرار نداد ، نگاهی به گزینه های محرمانه محور ما در لیست Whatsapp بیندازید ، جایی که می توانید 3 گزینه دیگر را پیدا کنید که ترجیح می دهید. برای کسانی که پیام رسان های دسک تاپ را دوست دارند ، لیست خوبی برای شما داریم همه ما می دانیم که گرفتن دوستان و خانواده برای بارگیری یک برنامه دیگر ، گفتن آسان تر از کار است. بنابراین ، ممکن است تغییر گزینه شماره تلفن شما تنها گزینه شما باشد. برای برخی از نرم افزارهای استریکر تهاجمی که روی تلفن شما نشسته و هر حرکت شما را ردیابی می کند ، باید دستگاه خود را مانند تا حد امکان ایمن باشد. امروزه ، تلفن ها با روش های مختلف احراز هویت برای قفل نگه داشتن دستگاه شما ارائه می شوند. گزینه های بیومتریک خارق العاده هستند. اسکنرهای اثر انگشت احتمالاً متداول ترین در تلفن ها هستند و در صورت امکان باید از آن استفاده کنید. تشخیص چهره (مانند آنچه در دستگاه های اپل با FaceID یافت می شود) نیز گزینه خوبی است. اگرچه همه فناوری تشخیص چهره برابر نیستند ، اما بسته به دستگاه خود محتاط باشید. شاید ارزش داشته باشد که به مدل خاص خود نگاه کنید تا ببینید چقدر قابل اعتماد است. در حالت ایده آل ، شما هم یک روش احراز هویت بیومتریک و هم کد رمز ، پین یا الگو تنظیم می کنید. راحت نیست ، اما ترکیبی از این دو روش به طور قابل توجهی امنیت دستگاه شما را بهبود می بخشد. در iOS و Android نیز گزینه "Lockout" وجود دارد. می توانید تعدادی از ورودهای ناموفق را تنظیم کنید تا برای مدت زمان مشخصی قفل شود. آن را تا جایی که ممکن است تنظیم کنید تا به شما کمک کند تا کسی که قصد ورود به دستگاه شما را دارد جلوگیری کند. دیدن یک رابط سایبر ممکن است برخی از موارد شخصی در مورد شما را بداند. این کمک می کند تا تلاشهای فیشینگ بسیار واقعی به نظر برسند. به این نوع فیشینگ بسیار هدفمند به طور خاص "فیشینگ نیزه" گفته می شود. شما هرگز نباید پیوست ها را از آدرس های ایمیل که تشخیص نمی دهید بارگیری یا باز کنید. و حتی اگر آن را تشخیص دهید ، با فرستنده دوباره بررسی کنید که آنها در واقع پیوست ارسال کرده اند ، زیرا ممکن است حساب ایمیل آنها به خطر بیفتد. اگر یک پیوست را باز کنید ، ممکن است حاوی RAT (دسترسی از راه دور تروجان) باشد. این اساساً به مهاجم دسترسی کامل به دستگاه شما می دهد. از غرایز خود استفاده کنید ، اگر مطمئن نیستید ، فرصت را پیدا نکنید. بسیاری از داده های شخصی ما در وب سایت های رسانه های اجتماعی ، حساب های ایمیل و غیره وجود دارد. این امر باعث می شود هنگام تلاش برای مقابله با افراد اینترنتی ، رعایت بهداشت بهداشت سایبری را از اهمیت بالایی برخوردار باشد. رمزعبور خوب یک ضرورت است. حداقل 12 حرف با ترکیبی از حروف بزرگ و کوچک ، اعداد و نویسه های خاص . یک مدیر رمز عبور ایده خوبی است ، شما حتی می توانید از برنامه خود مانند چیزی مانند Bitwarden میزبانی کنید. LastPass یکی دیگر از گزینه های محبوب است. اینها حتی اغلب رمزهای عبور پیچیده ای را برای شما پیشنهاد می دهند و همه چیز را برای شما راحت می کنند. علاوه بر رمز عبور خوب ، احراز هویت دو عاملی (2FA) است. در صورت امکان ، از فعال بودن آن اطمینان حاصل کنید. اگر رمز ورود شما هرگز به اشتباه وارد شود ، این حساب شما را ذخیره می کند. برنامه های رایگان بسیاری مانند Google Authenticator و Authy وجود دارد که می توانید برای این منظور استفاده کنید. وارد کردن کد برای هر کجا ممکن است ناخوشایند باشد ، اما برای امنیت آن ارزش بیشتری دارد. استفاده از کلید امنیتی از امنیت بیشتری برخوردار است. این یک دستگاه فیزیکی است که معمولاً از طریق USB به برق متصل می شود یا از طریق بلوتوث / NFC کار می کند و مانند کد 2FA است ، قبل از ورود به سیستم باید در آن وجود داشته باشد. این احتمال وجود دارد که یک سایبرلایت از طریق آدرس IP عمومی شما را ردیابی کند. با استفاده از VPN ، می توانید آدرس IP عمومی خود را پنهان کرده و به لطف رمزگذاری سنگین و تغییر آدرس IP ، پیگیری از این طریق برای شما غیرممکن شود. مهمتر از همه ، اگر احساس می کنید در معرض خطر یک رابط سایبر هستید ، ASAP با پلیس تماس بگیرید. Whatsapp محبوب ترین پیام رسان در جهان است. و به همین ترتیب ، وظیفه مراقبت از کاربران خود را دارد. فقط به دلیل فراگیر بودن بسیاری از آنها در اکوسیستم آن حبس شده اند. مطمئناً بسیاری از آنها دوست دارند به Signal یا یکی از پیام رسانهای دیگر که بیشتر در ارتباط با حریم خصوصی هستند ، نقل مکان کنند اما نمی توانند. به همین ترتیب ، Whatsapp به سادگی باید کارهای بهتری انجام دهد. حداقل باید گزینه محدود کردن این اطلاعات را به هر کسی که کاربر صلاح می داند ، ارائه دهد. هیچ کس مجبور نیست که با مکالمه مجازی واتساپ سر و کار داشته باشد و همانطور که در حال حاضر پابرجاست ، واتساپ کار را برای کاربران سایبری آسان می کند. دو میلیارد نفر از واتساپ استفاده می کنند و واتساپ متعلق به یکی از ثروتمندترین شرکت های جهان ، فیس بوک است. ] Facebook vs Whatsapp – همه چیز یکسان است

اما البته ، این انجمن همه چیز را می گوید. فیس بوک ایستاده است که با این کار چیزهای زیادی بدست آورد. این دقیقاً نوع داده هایی است که فیس بوک و واتساپ در مورد جمع آوری پس از اعمال تغییرات جدید ToS برنامه ریزی می کنند. بنابراین ، در نهایت ، شما مجبورید با فیس بوک و واتساپ نیز صحبت کنید که به صورت مکالمه سایبری از هر یک از ما صحبت می کند. آیا عوض کردن پیام رسان ها آسان است؟

اگر واقعاً از پیگیری سایبری ترس دارید ، رفتن به چیزی مانند Signal ایده بسیار بهتری نسبت به انتظار برای تغییر هر چیزی از واتساپ و فیس بوک است. درست است ، مردم واقعاً برای حفظ حریم خصوصی اساسی مجبور نیستند این همه تلاش را انجام دهند ، اما متأسفانه واقعیت این وضعیت است. اگر تعداد کافی از مردم بروند ، شاید این نظرات واتساپ را جلب کند. در ابتدا وقتی اخبار مربوط به تغییرات ToS آنها منتشر شد ، این کار را انجام داد. اولاً ، اگر احساس خطر خطر فوری دارید ، همیشه با پلیس تماس بگیرید. امیدوارم ، این با ورود به دنیای Whatsapp ، گفتگوی سایبری چشم شما را به طولی باز خواهد کرد که مردم فقط برای نگه داشتن زبانه های شخصی به آن می روند. اگر آنها به امنیت کاربران خود اهمیت ندهند ، بسیاری از موارد توسط Whatsapp قابل لغو هستند. اما آنها وقت کافی برای مرتب سازی این موضوع را داشته اند و چنین نکرده اند. دومین شکل (و حتی بیشتر) مکالمه سایبری که از برنامه هایی که باید به صورت فیزیکی روی دستگاه نصب شوند ناشی می شود بسیار نادر است ، اما هنوز هم یک خطر واقعی است. اگر مدتی است که امنیت دستگاه خود را مرور نکرده اید یا یکی از کسانی هستید که فقط از یک پین یا الگوی ساده استفاده می کنید ، وقت آن است که این مشکل را برطرف کنید. برای اطمینان از اینکه کسی نمی تواند وارد دستگاه شما شود ، امنیت بیومتریک را به همراه پین یا الگوی ایمن فعال کنید. همیشه خوب است که دستگاه خود را در معرض دید قرار داده و به کسی که به او اعتماد ندارید وام ندهید. همین امر برای امنیت حساب ، 2FA و گذرواژه های ایمن نیز صدق می کند. اطمینان حاصل کنید که از این دو روش استفاده کرده و حسابهای خود را تقریباً غیر قابل نفوذ می دانید. و مطمئن شوید که به دنبال تلاش های فیشینگ نخواهید افتاد! ما دوست داریم این محتوا را برای شما بیاوریم و امیدواریم که به شما در حفظ امنیت و امنیت آنلاین کمک کند. در صورت تمایل می توانید آن را با دوستان خود به اشتراک بگذارید. آیا استفاده از VPN را در نظر گرفته اید؟ با استفاده از VPN امنیت بیشتری پیدا می كنید در حالی که آنلاین هستید ، و توانایی دور زدن سانسور ، از جمله موارد دیگر. در اینجا در hide.me همه ما در مورد آزادی اینترنت هستیم و خوشحالیم که در موقعیتی هستیم که می توانیم آن را به همه منتقل کنیم. hide.me VPN دریافت کنید! اگر س anyالی دارید ، لطفاً با تیم پشتیبانی 24/7 ما یا از طریق [email protected] یا از طریق گفتگوی زنده تماس بگیرید.

بهترین معاملات AT&T ژوئن 2021

معامله ویژه: 120 دلار در Galaxy A32 یا 200 دلار در A52 صرفه جویی کنید

بهترین معاملات AT&T:

50٪ در iPhone 11 (19659015) آیفون صرفه جویی کنید 11 display ” class=”lazy-img active” sizes=”770px” src=”https://cdn57.androidauthority.net/wp-content/uploads/2019/10/iphone-11-display.jpg” srcset=”https://cdn57.androidauthority.net/wp-content/uploads/2019/10/iphone-11-display.jpg 1920w, https://cdn57.androidauthority.net/wp-content/uploads/2019/10/iphone-11-display-300×170.jpg 300w, https://cdn57.androidauthority.net/wp-content/uploads/2019/10/iphone-11-display-768×432.jpg 768w, https://cdn57.androidauthority.net/wp-content/uploads/2019/10/iphone-11-display-1200×675.jpg 1200w, https://cdn57.androidauthority.net/wp-content/uploads/2019/10/iphone-11-display-16×9.jpg 16w, https://cdn57.androidauthority.net/wp-content/uploads/2019/10/iphone-11-display-32×18.jpg 32w, https://cdn57.androidauthority.net/wp-content/uploads/2019/10/iphone-11-display-28×16.jpg 28w, https://cdn57.androidauthority.net/wp-content/uploads/2019/10/iphone-11-display-56×32.jpg 56w, https://cdn57.androidauthority.net/wp-content/uploads/2019/10/iphone-11-display-64×36.jpg 64w, https://cdn57.androidauthority.net/wp-content/uploads/2019/10/iphone-11-display-712×400.jpg 712w, https://cdn57.androidauthority.net/wp-content/uploads/2019/10/iphone-11-display-1000×563.jpg 1000w, https://cdn57.androidauthority.net/wp-content/uploads/2019/10/iphone-11-display-792×446.jpg 792w, https://cdn57.androidauthority.net/wp-content/uploads/2019/10/iphone-11-display-1280×720.jpg 1280w, https://cdn57.androidauthority.net/wp-content/uploads/2019/10/iphone-11-display-840×472.jpg 840w, https://cdn57.androidauthority.net/wp-content/uploads/2019/10/iphone-11-display-1340×754.jpg 1340w, https://cdn57.androidauthority.net/wp-content/uploads/2019/10/iphone-11-display-770×433.jpg 770w, https://cdn57.androidauthority.net/wp-content/uploads/2019/10/iphone-11-display-356×200.jpg 356w, https://cdn57.androidauthority.net/wp-content/uploads/2019/10/iphone-11-display-675×380.jpg 675w”/>

iPhone SE قدرتمند را با پرداخت 5 دلار در ماه دریافت کنید

تلفن خود را با AT&T معامله کنید و تا 700 دلار تخفیف

دریافت کانون Wi-Fi رایگان

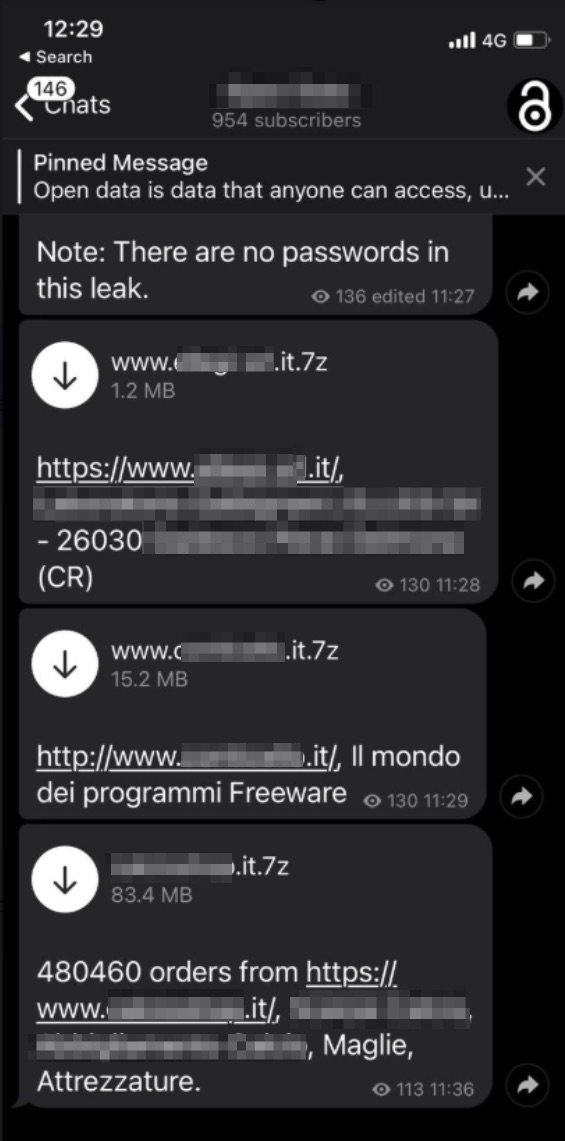

نحوه استفاده هکرها از برنامه پیام رسانی برای به اشتراک گذاشتن نشت داده ها و هک ها

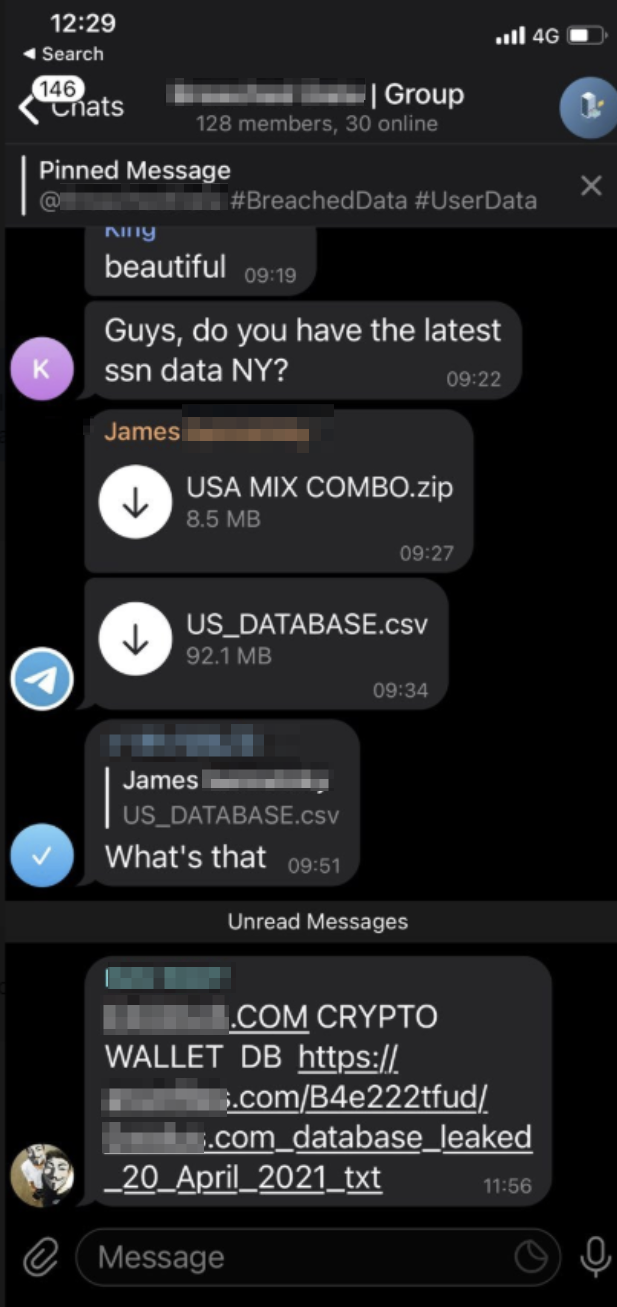

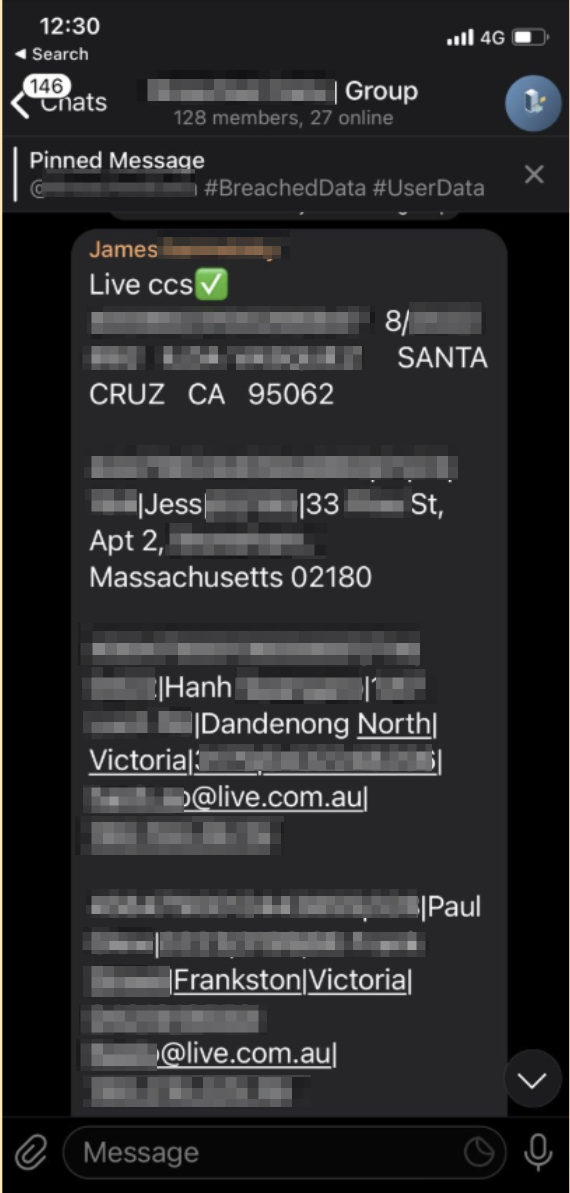

هكرها چگونه از تلگرام استفاده مي كنند؟

و نحوه بهره برداری از داده های به اشتراک گذاشته شده.

چرا نشت در تلگرام ارسال می شود؟

تلگرام برای مقابله با این گروه ها چه کاری انجام می دهد؟

تلگرام آنطور که ادعا می کند خصوصی نیست

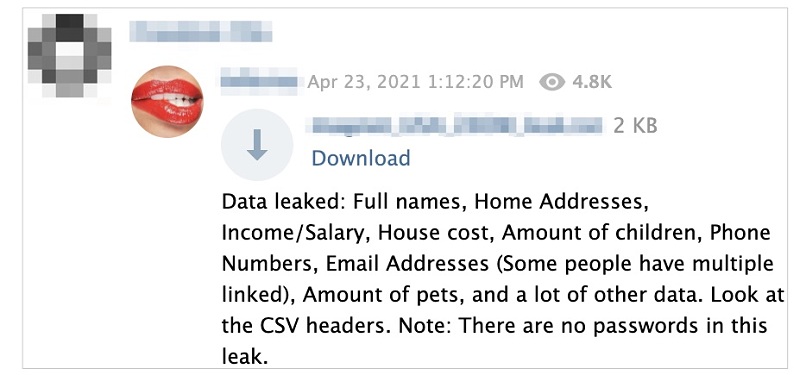

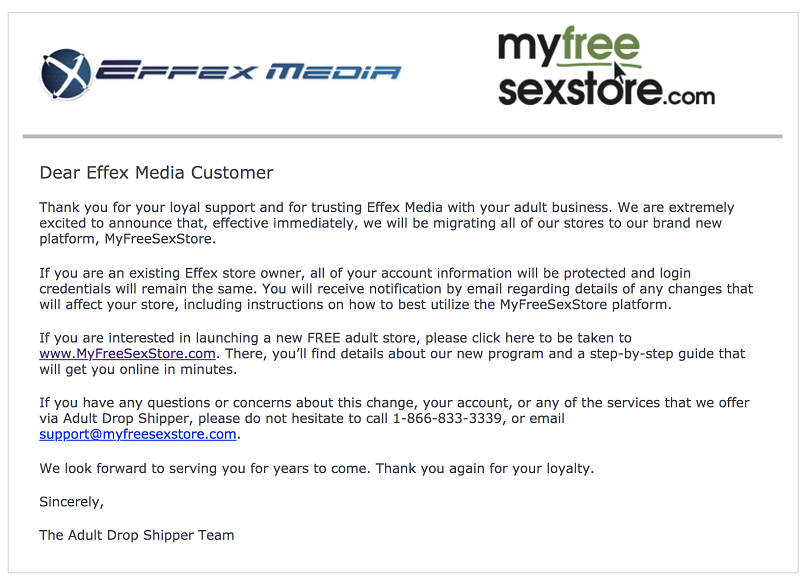

نمونه هایی از آنچه تیم ما در تلگرام دید

Playbook Sports

4 به اشتراک گذاشته شده

بانک ملی و اعتماد کیمن (جزیره من)

Click.org

Meet Mindful

Facebook Data Dump

منبع ناشناخته

Mega-Dump: "open data.7z"

مفاهیم و تأثیر

The Bottom Line

درباره ما و گزارش های قبلی

به ما کمک کنید تا از اینترنت محافظت کنیم!

Hide.me و Internxt با هم همکاری می کنند تا فضای ذخیره سازی ابری 2 ترابایتی را به شما بدهند

آیا چیزی به نام فضای ذخیره سازی ابری مناسب حریم خصوصی وجود دارد؟

Internxt دارای دانش صفر است

چگونه می توان 2 ترابایت فضای ذخیره سازی ابری را رایگان دریافت کرد؟

فروشگاه یک مرحله ای – این یک ترکیب عالی برای حفظ حریم خصوصی است

فروشگاه یک مرحله ای – این یک ترکیب عالی برای حفظ حریم خصوصی است

عدم تمرکز چیست و چرا باید از فضای ذخیره سازی ابری استفاده کرد؟

عدم تمرکز چیست و چرا باید از فضای ذخیره سازی ابری استفاده کرد؟

تمرکززدایی: گام بزرگ بعدی برای آزادی آنلاین

منظور از "دانش صفر" چیست؟

منظور از "دانش صفر" چیست؟

ذخیره سازی ابر مهم است – "3-2-1 قانون" را دنبال کنید

ذخیره سازی ابر مهم است – "3-2-1 قانون" را دنبال کنید

داده های شما مهم است

چرا ما تصمیم گرفتیم با Internxt شریک شویم؟

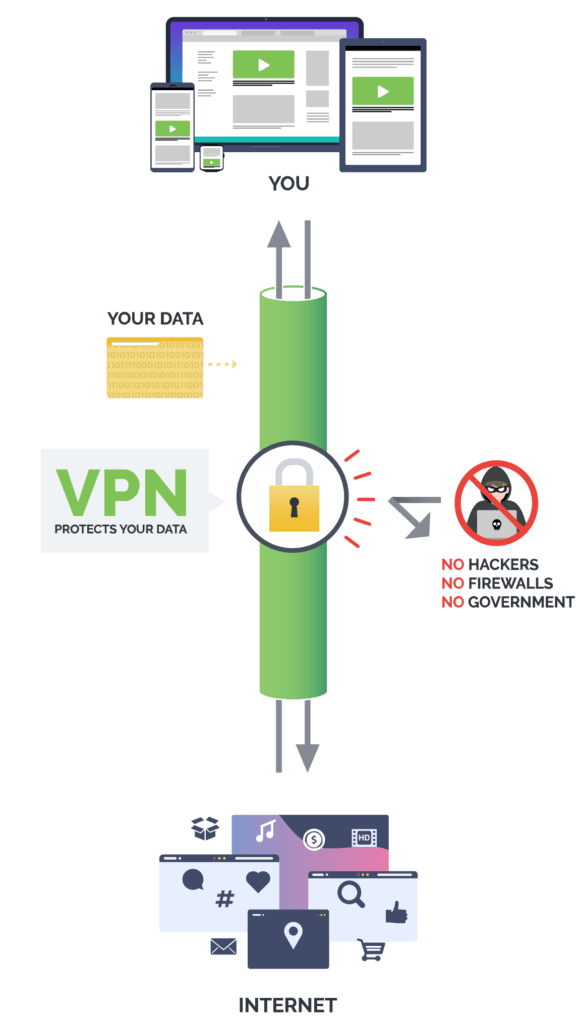

5+ مزایا و مزایای VPN ضروری برای سال 2021

این آداپتور Belkin به شما امکان می دهد AirPlay را به هر بلندگو اضافه کنید – Geek را مرور کنید

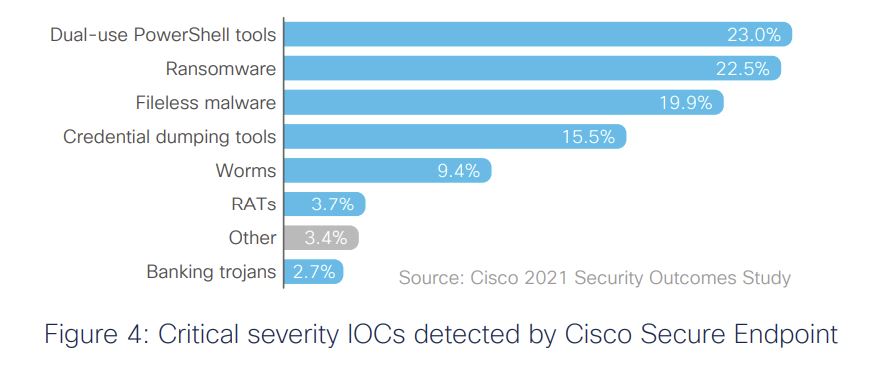

PowerShell منبع بیش از یک سوم تهدیدهای امنیتی مهم است

محافظت از PowerShell در برابر هكرها

How To Secure PowerShell

بهترین و بدترین مشارکت های تجاری با نام تجاری تلفن های هوشمند

همکاری های مدرن دوربین

مد و افسانه

Superhero Samsung

نحوه تماشای پروکسی iPlayer با ExpressVPN (EASY 2021)

راهنمای سریع: نحوه تماشای پروکسی iPlayer با ExpressVPN در ماه مه 2021

از قبل ExpressVPN دارید اما آیا نمی توانید به پروکسی iPlayer دسترسی پیدا کنید؟

گفته شد ، حتی بهترین VPN حق بیمه نیز نمی تواند تمام داده های شما را پنهان کند و سایت هایی مانند پروکسی iPlayer در جستجوی حافظه پنهان مرورگر شما بهتر و بهتر می شوند. برای جلوگیری از این مشکل ، به سادگی تاریخچه مرورگر خود را پاک کنید. چرا از ExpressVPN برای تماشای پروکسی iPlayer استفاده می کنید؟

بهترین سرورهای ExpressVPN برای تماشای Netflix

س FAالات متداول

بهترین VPN برای پروکسی iPlayer چیست؟

آیا می توانم از VPN رایگان برای تماشای iPlayer پروکسی استفاده کنم؟

کدام VPN سریعترین است؟

چگونه می توانم آدرس IP انگلستان را دریافت کنم؟

پروکسی iPlayer را با ExpressVPN امروز تماشا کنید

چرا واتساپ با یک مشکل جدی و غیرقابل توقف در مکالمه مجازی روبرو است

Cyberstalking چیست؟

Cyberstalking یک مشکل در حال رشد است

افزایش حضور آنلاین

افزایش قربانیان دنباله روی برای جستجوی کمک در حین قفل انگلستان

پیام رسان ها با یک مشکل جدی در بحث سایبری روبرو هستند

"رمزگذاری پایان به پایان" واتساپ

سیستم "آنلاین" Whatsapp و ردیابی

آیا داده های شما محافظت می شود یا به اشتراک گذاشته می شود؟

چرا حتی در صورت عدم حضور در اینترنت

این برنامه قطعاً برای جاسوسی نیست! (هرچند کاملاً همینطور است)

آیا برای فرزندان شما ، همسر یا چیز دیگری است؟

ساده است و ما آن را می گوییم – سو abuseاستفاده

ویترین فروشگاه های موبایل و Stalkerware

ممنوعیت stalkerware در Google Play

Apple Store با stalkerware متفاوت برخورد می کند. بهتر است؟؟

محافظت از خود در برابر سایبان (19659054) وضعیت آنلاین واتساپ برای دیدن همه در دسترس است

شماره تلفن خود را تغییر دهید

از ویژگی های امنیتی دستگاه تلفن همراه خود استفاده کنید

محبوب ترین ویژگی های امنیتی تلفن هوشمند

راحتی یا ایمنی؟

مراقب تلاش های فیشینگ نیزه باشید

امنیت حساب ضروری است

از احراز هویت دو عاملی (2FA) استفاده کنید

در صورت نیاز واقعی به کلید امنیتی فیزیکی USB

برای پنهان کردن آدرس IP خود از VPN استفاده کنید

با پلیس تماس بگیرید

Whatsapp برای محافظت از کاربران خود باید اقدامات بیشتری انجام دهد

محبوبیت به دلیل نداشتن حریم خصوصی شخصی را به دوش می کشد

شاخص حضور باید اصلاح شود

نتیجه گیری