در دوره ای که لبه شبکه با بیشترین میزان ترافیک روبرو است ، سازمان ها برای افزودن امنیت قوی تر می شتابند اما در انجام تلاش طولانی مدت موسوم به ریز تقسیم بندی تردید دارند. تقسیم خرد عبارت است از شناسایی باارزش ترین بخشهای شبکه سازمان ، ایجاد سیاستهای دقیق ارتباطی و تبدیل شدن به جریان اصلی شبکه. برخلاف تقسیم بندی سنتی شبکه ، که برای عملکرد و مدیریت شبکه بسیار حیاتی است ، تقسیم بندی خرد بیشتر به موضوعات مهم مرتبط با امنیت و مهارت در کسب و کار می پردازد.

به عنوان فناوری اصلی اعتماد صفر ، اجرای ریز تقسیم بندی محدود کردن ارتباطات در داخل شبکه نیست. در عوض ، با افزایش دید در نحوه جریان داده ها ، مدیران شبکه می توانند با تحلیلگران مشاغل و امنیت برای ایجاد سیاست های فعال شده در برنامه کار کنند. موفقیت در اجرای تقسیم بندی خرد برای سازمان شما به معنای برچسب گذاری بر روی ترافیک ، سرویس دهی به ارتباطات منظم تجاری ، سازگاری با تهدیدهای و و انکار سایر ناهنجاری های دیگر است.

این مقاله به بررسی رویکردهای تقسیم بندی خرد می پردازد ، مراحلی که سازمان شما می تواند برای اجرای ریز تقسیم بندی انجام دهد و اینکه چرا امروز می توانید به سمت جلوگیری از حرکت جانبی بروید.

همچنین بخوانید: ریز تقسیم بندی: تکامل بعدی در امنیت سایبری

رویکردهای ریز تقسیم بندی

ده سال پس از ریشه های مفهومی اعتماد صفر ، صنعت امنیت سایبری چهار روش برای اجرای تقسیم بندی خرد دارد: شبکه شبکه ، hypervisor ، نماینده یا NFGW ها. در حالی که هر چهار رویکرد می تواند به سازمان شما کمک کند تا به سمت ریز تقسیم بندی حرکت کند ، برخی از آنها برای امنیت شبکه جامع حیاتی هستند.

اجرای مبتنی بر پارچه

اولین رویکرد ، دو برابر کردن شبکه شبکه برای ریز تقسیم بندی است. گارتنر پارامترهای مبتنی بر پارچه (FBI) را با ادغام عمودی سخت افزار و نرم افزار فراخوانی می کند و دسترسی مدیریتی "در زمان واقعی" را به زیرساخت های شما می دهد. برای مراکز داده سنتی (DC) و مراکز داده تعریف شده توسط نرم افزار (SDDC) ، استفاده از ساختار شبکه می تواند یک نقطه اجرای ضروری باشد. با این حال ، اجرای ریز تقسیم بندی از طریق شبکه شبکه در محیط های ابری داستان متفاوتی است.

استفاده از Hypervisor

مسیر دیگر ریز تقسیم بندی داخلی در سطح hypervisor است. مانند رویکرد مبتنی بر پارچه ، یک Hypervisor شبکه ، همچنین به عنوان مدیر ماشین مجازی (VM) شناخته می شود ، به عنوان یک نقطه اجرای ترافیک در شبکه دستگاه های شما عمل می کند. همچنین ، مانند پارچه شبکه ، hypervisor برای یک محیط SDDC قابل استفاده است.

استفاده از hypervisor می تواند نیاز به مدیریت و patch نرم افزار را برای هر دستگاه از بین ببرد. این رویکرد همچنین یک روش معمول برای ریز تقسیم بندی – همکاری طبیعی بین تحلیلگران امنیتی و مدیران شبکه را تسهیل می کند.

Outsource Endpoint Protection

روش سوم کمک گرفتن از فروشندگان متخصص در endpoint حفاظت است. این روش مبتنی بر عامل به معنای محافظت از سیاست های شما در زمان واقعی است. برون سپاری نمایندگان نقطه پایانی در همکاری بین شبکه و نیروهای امنیتی داخلی تداخل ایجاد می کند اما یک انتخاب سازمانی است. راه حل های عامل به همراه NGFW می توانند در هر سه محیط کار کنند.

عمده فروشندگان امنیتی نقطه پایان شامل BitDefender ، Check Point ، CrowdStrike ، Sophos ، Symantec ، Trend Micro و VMWare هستند.

همچنین بخوانید: Endpoint Security: بسیار پیچیده تر از آن است كه شما تصور می كنید

Firewall های نسل بعدی را بالا ببرید

سرانجام ، و احتمالاً پیشرفته ترین روش ریز تقسیم بندی دیوارهای فایروال نسل بعدی (NGFW ها) NGFW ها در هر سه محیط کار می کنند و امنیت را تا لایه 7 تأمین می کنند ، و آنها را به ابزاری ارزشمند برای بازرسی بسته های عمیق ، کنترل برنامه ها و IDPS تبدیل می کنند. فروشندگان NGFW گرچه در ابتدا برای فضای ابری در نظر گرفته نشده اند ، به طور فزاینده ای راه حل های امنیتی خود را در قالب دیوارهای آتش به عنوان سرویس (FWaaS) ارائه می دهند.

عمده فروشندگان NGFW شامل Barracuda ، Cisco ، Fortinet ، Huawei ، Juniper ، Palo Alto Networks و SonicWall هستند.

همچنین بخوانید: ده فروشنده برتر دیوار آتش (NGFW)

محیط زیست و امنیت در برابر ریز تقسیم بندی

هنگام بررسی روش های مختلف تقسیم بندی خرد ، محیط شبکه و نیازهای امنیتی شاخص های مفیدی هستند. در حال حاضر ، دارایی ها بدون محافظت بیشتر از DC های سنتی به SDDC و محیط عمومی یا چند ابر (19659002) در حال سفر هستند.

سیاستهای سطح برنامه به سرعت در حال تبدیل شدن به استانداردی برای امنیت شبکه هستند ، و این سه روش اول را کمتر از توان NGFW ها می کند. روش شبکه و فروشنده فقط می تواند از لایه های 2-4 محافظت کند ، در حالی که استفاده از NGFW تنها روشی است که تهدیدها و قابلیت مشاهده و امنیت کامل لایه 7 را شناسایی می کند. سازمانهایی که چندین روش را فعال می کنند ، فقط به وضعیت امنیتی آنها اضافه می کنند ، به طور بالقوه ترافیک مخرب را در سطح شبکه یا hypervisor متوقف می کنند ، قبل از اینکه حتی به دیوارهای آتش داخلی شما برسد.

همچنین بخوانید: دیوارهای آتش به عنوان یک سرویس ( FWaaS): آینده فایروال های شبکه؟

بهترین روش برای ریز تقسیم بندی

برای ریز تقسیم بندی ، همان اندازه که مربوط به فرآیند است ، همان فن آوری است. مراحل را با دقت دنبال نکنید ، و شما فقط پروژه را طولانی خواهید کرد و سردردهای غیر ضروری ایجاد خواهید کرد.

هیچ ترافیکی در پشت

ریز تقسیم بندی به معنای دید بی نقص جریان های ترافیکی شمال-جنوب و شرق-غرب است. در مرحله کشف شبکه ، اطلاعات جمع آوری شده باید در مورد برنامه ها ، میزان کار و ارتباطات فعال بین آنها باشد. منابع اضافی می توانند پایگاه داده های مدیریت پیکربندی (CMDB) ، ابزارهای ارکستراسیون ، موجودی سیستم ، سیاهههای مربوط به رویدادها ، فایروال ها و SIEM و ترازهای بار باشد.

بسته به اندازه و منابع تیم IT شما ، فروشندگان همچنین نرم افزار شخص ثالث یا قابل تنظیم را برای نقشه برداری از جریان معاملات در زیرساخت های شبکه premium و cloud ارائه می دهند. نقشه برداری از این جریان ها حیاتی است زیرا شما نمی خواهید در حین خاموش کردن ارتباطات غیر ضروری ، از ارتباطات روزمره کسب و کار جلوگیری کنید.

حرکت به سمت اعتماد صفر

ریز تقسیم بندی و معماری اعتماد صفر دست به دست هم می دهند. سطح حمله شما ، که اغلب به عنوان محیط شبکه شما دیده می شود ، در رونق شبکه فعلی غیرقابل کنترل است. با ورود دقیق و شناسایی "محافظت از سطح" ، با ارزش ترین بخشهای شما ، به مدیران دستورالعملهای روشنی برای مراحل بعدی می دهد.

محافظت از شما ، یا همانطور که Palo Alto Networks می گوید ، داده ها ، برنامه ها ، دارایی ها و خدمات (DAAS) شما ، اولویت هستند. این بخشها به طور معمول برای بقا-سازمان ، مربوط به انطباق یا بهره برداری سازمان بسیار مهم هستند. پس از تعریف ، کار ایجاد دروازه های تقسیم بندی یا NGFW آغاز می شود.

مطابق با چارچوب اعتماد صفر ، هدف نهایی باید در لیست سفید باشد. با استفاده از فناوری تجسم برای کمک به مدیریت قوانین و تهدیدات سیاست ، نتیجه خرد خرد شدن شبکه ای است که هرگونه ناهنجاری را انکار می کند. تمام ترافیک شناخته شده ، برچسب گذاری یا تأیید شده است و از هرگونه آسیب پذیری احتمالی مرتبط با اعتماد جلوگیری می کند.

بارهای خود را برچسب گذاری کنید

برچسب گذاری بارهای بعدی آخرین نسخه مهم برای هر سازمانی است. در حالی که متخصصان امنیتی یک بار سیاست های مبتنی بر IP و زیر شبکه را نوشتند و به ساختارهای شبکه مانند VLAN / IP / VRF اعتماد کردند ، این روزها به گذشته تبدیل شده اند.

شناسایی و برچسب گذاری برچسب های حجم کار در داخل شبکه شما هنگام در نظر گرفتن راه حل های خودکار برای برچسب گذاری بارهای برنامه موجود و جدید ، یک ارزش افزوده باورنکردنی است. با جذابیت مقیاس پذیری و گسترش محاسبات ابری ، برچسب گذاری بار کاری امکان ایجاد امنیت و چابکی در تجارت را فراهم می کند. برچسب های حجم کار برای سازمان ها اغلب شامل موارد زیر است:

- نقش

- برنامه

- طبقه بندی

- انطباق

- محیط

- مکان

ایجاد یک سیاست جامع

یک سیاست جامع به سیاست های امنیتی سختگیرانه و [19659002] تشخیص تهدید . و در مورد ریز تقسیم بندی ، این خط مشی ها در محدوده محیطی شما در شبکه وجود دارد. ویژگی های کل سیاست های خرد بخش تقسیم شده شما باید شامل کنترل هایی مانند شناسه برنامه ، شناسه کاربر ، محدودیت های مبتنی بر پرونده ، فیلتر کردن URL و جلوگیری از تهدید باشد.

هيچ استاندارد صنعتي براي آزمايش خط مشي هاي شما قبل از اقدام به اجراي قانون وجود ندارد. از آنجا که ماهیت زیرساخت اعتماد صفر و تقسیم بندی خرد برای شبکه سفارشی است ، این یک سوال داخلی است که آیا با شرایط شما مطابقت دارد یا خیر. اولویت بندی نکردن یک سیاست جامع می تواند تیم شما را در تقسیم برنامه های HTTP / 2 و SSL رمزگشایی یا در معرض خطر حملاتی مانند تونل سازی DNS قرار دهد.

اجرای سیاست های سازگار

در حالی که تقسیم خرد می تواند به ایجاد تصویر واضحی از شبکه موجود کمک کند ، همچنین لازم است یک راه حل سازگار باشد. این مرحله نیاز به دید کامل پیشگیری از تهدید ، بدافزار و فیشینگ و ورود به سیستم دیوار آتش در زمان واقعی دارد. با IP های جدید که به طور مداوم به داخل و خارج از شبکه منتقل می شوند ، سیستم های مبتنی بر برچسب خودکار آینده هستند.

با فناوری یادگیری خودکار و ماشینی ، این گزارش ها با فیلتر گرانول وجود دارد و سیستم شما می تواند به صورت پویا برچسب هایی را به بارهای کاری که قبلاً شناسایی نشده اند ، بدهد. نمونه ای از این موارد ممکن است نیاز به MFA برای آدرس IP که دارای برچسب خطرناک است باشد.

همچنین بخوانید : خودکارسازی ارزیابی های امنیتی برای حفاظت بهتر

برنامه اقدام خود را شروع کنید

در "John Friedman and Illumio" در " راهنمای قطعی تقسیم بندی خرد ،" می توانید به جزئیات فنی در مورد چرایی ، چه چیزی ، در کجا ، چه زمانی و نحوه اجرای ریز تقسیم بندی بیندیشید. در مورد مراحل اجرا ، آقای فریدمن دوازده مورد را ارائه می دهد كه ما به طور خلاصه شرح می دهیم:

| مرحله | شرح | |||

| 1 | انفجار بزرگ نیازی نیست | هیچ اقدام سریع لازم نیست. | ||

| 2 | به تدریج رویكرد داشته باشید. | تیم پروژه را انتخاب كنید | به طور معمول شامل: مجری ، معمار امنیتی ، سرپرستی فن آوری و مدیریت پروژه (فروشنده را در نظر بگیرید). | |

| 3 | آموزش team | به همه اعضای تیم در مورد هدف و عملکرد ریز تقسیم بندی آموزش دهید. ] راه حل های ریز تقسیم بندی را نصب کنید | شروع به آزمایش ریز تقسیم بندی بر روی برنامه ها با بازخورد کنید. | |

| 6 | ادغام گزارش ها ، رویدادها و تهدیدها | گسترش مقیاس گسترده با یکپارچه سازی ابزارهای ثبت وقایع و مدیریت رویدادها برای نظارت بر ترافیک شبکه. | گروه های برنامه را اولویت بندی کنید | رتبه بندی و برچسب گذاری گروه های برنامه بر اساس اولویت امنیتی / تجاری و سهولت تقسیم بندی خرد. |

| 8 | کشف و مشاهده | برای هر گروه برنامه ، اکنون شما برای درک بهتر ترافیک ، مدل سازی سیاست های بالقوه و سپس آزمایش سیاست ها ، مراحل زیر را بخورید. وقتی زمان اجرای این سیاست ها فرا رسید ، دوره پاسخ سریع برای اطمینان از اینکه همه طبق برنامه ریزی کار می کنند ، آغاز می شود. | ||

| 9 | سیاست های مدل | |||

| 10 | سیاست های آزمون | |||

| 11 | آماده رفع مشكلات باشید | |||

| 12 | تمدید و اصلاح | پس از اجرا ، منحل نشوید تیم پروژه یک طرح پس از عرضه باید شامل پاسخگویی برای سیستم جدید | ||

چرا ریز تقسیم بندی باشد؟

مزایای ریز تقسیم بندی بی پایان است هنگامی که می تواند از حملات بافر جلوگیری کند و داده ها و دارایی های حساس را به خطر بیندازد. با تخمین تحلیلگران 70-80٪ از ترافیک شرق به غرب در یک شبکه مسطح ، تقریباً یک ارتباط بین برد آزاد بین کاربران ، برنامه ها و دستگاه هایی که در شبکه شما بازی می کنند وجود دارد. این واقعیت پنجره ای را برای بازیگران مخرب باز می کند ، کسانی که می توانند از یک درگاه فروشنده به طور جانبی به داده ها و سیستم های مهم ماموریت بروند.

علاوه بر جلوگیری از حرکت جانبی در مسیرهای خود ، اجرای ریز تقسیم بندی نیز استفاده کارآمد از وقت سازمان شما است. متخصصان امنیتی می دانند که روزهای محافظت از کل سطح حمله کوتاه است. با تعریف سطح محافظت ، محافظت از مهمترین چیزها خوش طعم می شود در حالیکه اطمینان از رعایت کلیه استانداردهای انطباق با امنیت شما است.

همچنین بخوانید: آنتی ویروس در برابر EPP در مقابل EDR: چگونه نقاط پایانی خود را ایمن کنیم

تسلط بر ترافیک شبکه

تقسیم بندی خرد در واقع تسلط بر ترافیک شبکه شما است. با تجسم اتصال بخشهای شبکه و ایجاد سیاست دانه ای و مدیریت انطباقی در اطراف بخشها ، جلوگیری از حرکت جانبی مشکلی ندارد. البته ، راه رسیدن به تقسیم بندی خرد شبکه آسان نیست. برای غلبه بر چالش به زمان ، برنامه ریزی و منابع کافی نیاز دارد.

اگر درست انجام شود ، مزایای اجرای ریز تقسیم بندی بسیار ارزشمند است.

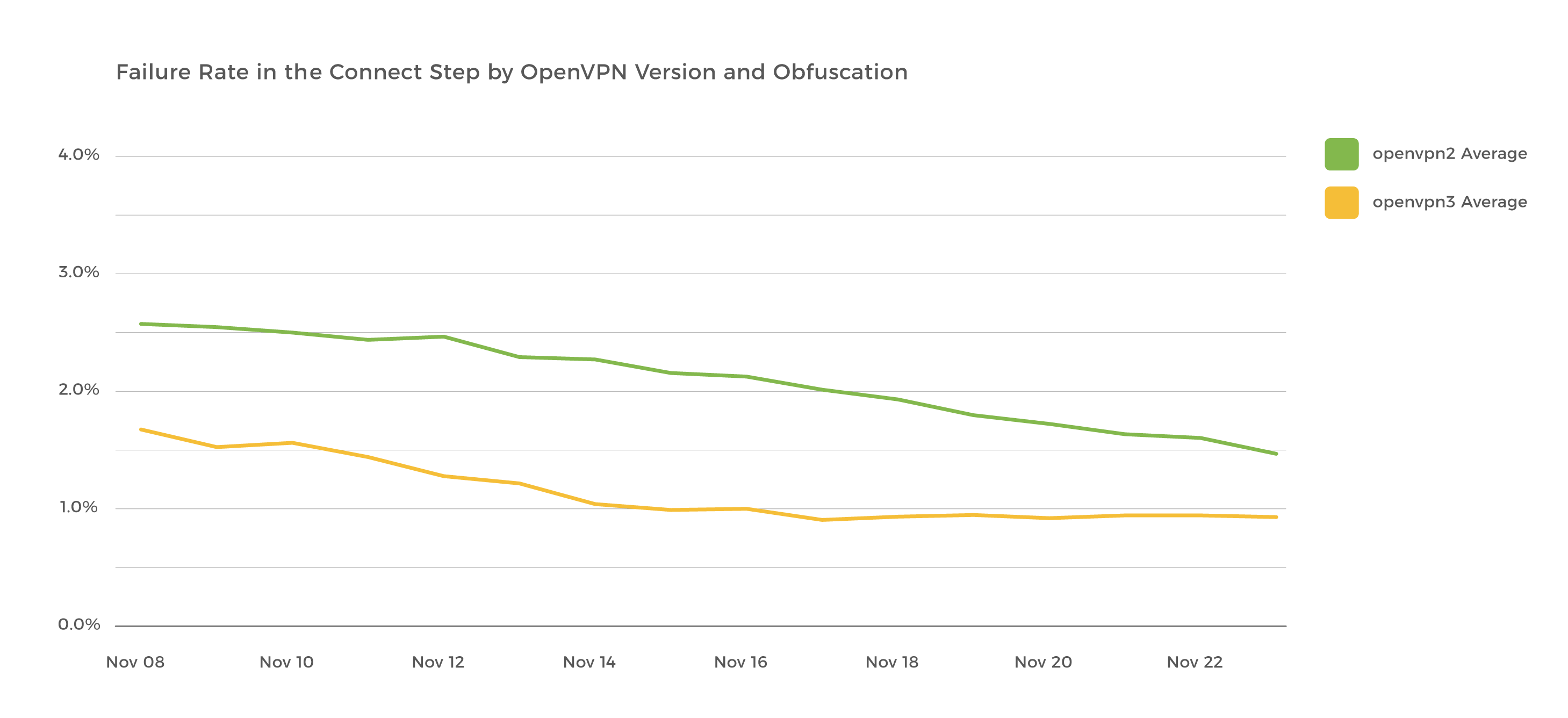

در تابستان گذشته ، ما در مورد روش های جدید تیم TunnelBear برای کمک به جامعه آزادی اینترنت در مبارزه با سانسور آنلاین ، مانند Encrypted SNI ، بحث کردیم ، که به ما امکان می دهد یک راه حل برای حفظ حریم خصوصی در HTTPS را برطرف کنیم. دستیابی به موفقیت: OpenVPN3 با قابلیت حمل Pluggable. این به روزرسانی با ایجاد اطمینان بیشتر در اتصال به VPN ، به مرحله سوم سانسور می پردازد. با پیشرفت فناوری مبهم سازی و تسهیل کار یکپارچه Pluggable Transport با OpenVPN ، TunnelBear بهتر می تواند اطمینان حاصل کند که کاربران ما می توانند بدون تداخل سانسور به یک سرور VPN متصل شوند. ما کار خود را برای دیگران باز کرده ایم فضای آزادی اینترنت می تواند از اجرای ما بهره مند شود. در این مقاله شما را در زمینه پیاده سازی و معنی آن برای فرار از سانسور بررسی خواهیم کرد. اما ابتدا کمی از مفاهیم کلیدی – obususation چیست؟ هنگامی که VPN شما روشن است ، سانسور کنندگان نمی توانند کجا را مرور می کنند. با این حال ، سانسورهای پیشرفته ممکن است بتوانند هنگام ارسال از طریق شبکه ، اثر انگشت ایجاد کرده و از ترافیک جلوگیری کنند. در صورت موفقیت ، می توانند در وهله اول از اتصال جلوگیری کنند. این بدان معنی است که حتی برای ترافیک با استفاده از رمزگذاری قوی ، افزودن مانع دیگری برای سانسورگران مهم است. این همان جایی است که گرفتگی ایجاد می شود. انسداد (به عنوان مثال Obs4proxy) فرآیند ایجاد ترافیک شبکه برای جلوگیری از حمله است. به روش مشابهی که رمزگذاری اطلاعات را برای سخت کردن خواندن درهم می کشد ، ترافیک رمزنگاری شده اثر انگشت را ترک می کند و باعث می شود شناسایی VPN دشوارتر شود. خوب ، پس Pluggable Transports چیست؟ ] تکنیک های مبهم سازی باید به سرعت پیشرفت کرده و با پیشرفت سنسورها به سرعت اتخاذ شوند. Pluggable Transports راهی را برای توسعه دهندگان نرم افزار فراهم می کند تا بتوانند به سرعت فناوری های جدید ضد سانسور را توسعه دهند و به کار گیرند ، نوعی کتابخانه برای زندگی آنها در نرم افزار ما. این بدان معناست که برای اجرای راحت روشهای جدید و خفیف مبهم سازی ، باید از Pluggable Transport API در TunnelBear – و به طور گسترده در OpenVPN – پشتیبانی کنیم. openvpn_before “/> در نسخه قبلی TunnelBear Android ، ما OpenVPN2 و Obfs4proxy را به عنوان فرایندهای جداگانه اجرا می کنیم. این بدان دلیل است که OpenVPN2 هیچ روش استانداردی برای قرار دادن مستقیم فناوری تراکم ندارد ، بنابراین ما مجبور شدیم ترافیک OpenVPN را از طریق تونل Obbs4proxy دوم مسیریابی کنیم. شایان ذکر است ، مدیریت OpenVPN2 و Obfs4proxy یک پروسه زمانبر و پیچیده است (که اتفاقاً در Android 10 ممنوع است). برای رفع این مشکل ، به دنبال نسخه کتابخانه OpenVPN و Obfs4 بودیم. استفاده از کتابخانه به این معنی است که دیگر لازم نیست VPN و اتصالات مبهم را به عنوان فرایندهای جداگانه اجرا کنیم و می توانیم آنها را مستقیماً در TunnelBear ادغام کنیم. ما فقط به دو چیز احتیاج داشتیم: اجرای Obs4 که می تواند به عنوان کتابخانه استفاده شود. ، و همچنین نسخه ای از OpenVPN که می توانیم مستقیماً در TunnelBear ادغام شویم که از API Pluggable Transports پشتیبانی می کند. برای Obfs4 به کمک های باورنکردنی بنیاد اپراتور و پروژه حمل و نقل شکل آنها اعتماد کردیم. بنیاد اپراتور کارهای زیادی با OpenVPN و Pluggable Transports از قبل انجام داده است – از جمله افزودن پشتیبانی برای Pluggable Transports به OpenVPN2. ما یک بسته بندی ایجاد کردیم که به ما امکان می دهد از کد آنها با نسخه های مدرن OpenVPN متناسب با نیازهایمان استفاده کنیم. مزایای OpenVPN3 برخلاف OpenVPN استاندارد ، که به توسعه دهندگان نیاز دارد تا آن را به صورت یک فرایند جداگانه ، OpenVPN3 به معنای استفاده توسط توسعه دهندگان به عنوان کتابخانه است ، کتابخانه ای که می تواند OpenVPN را مستقیماً در یک برنامه مشتری ادغام کند – دقیقاً همان چیزی که ما به آن نیاز داریم. OpenVPN3 یک نقص داشت ، از Pluggable Transports به طور مستقیم پشتیبانی نمی کند. خوشبختانه ، ما برنامه ای داشتیم. طی چند ماه گذشته ، ما در مورد اضافه کردن پشتیبانی Pluggable Transports به OpenVPN3 کار کرده ایم. در حال حاضر ما در صورت نیاز به طور کامل از Obfs4 و همچنین فناوری های جدیدتر گرفتگی در TunnelBear پشتیبانی می کنیم. علاوه بر این ، تغییر به OpenVPN3 به ما امکان پشتیبانی از Android 10. را می دهد. در مورد درخواست ما برای OpenVPN3 توضیح مفصلی درباره کار ما وجود دارد. این کجا ما را ترک می کند؟ از زمان اجرای این ، ما کاهش قابل توجهی در خرابی اتصال و زمان اتصال سریعتر دیده شده است. ما همچنین در حال کار بر روی اضافه کردن روشهای دیگر مبهم سازی به برنامه Android هستیم ، بنابراین اگر obfs4 ناموفق باشد ، راه های دیگری برای محافظت از شما داریم. این آخرین مرحله در مبارزه ما برای باز و بدون سانسور است اینترنت است ، اما کارهای بیشتری برای انجام وجود دارد. برای پیگیری کار ضد سانسور ما ، از مرکز آزادی اینترنت TunnelBear بازدید کنید. با احترام ،

پاسخ: میکی رونی تاسيس در سال 1958، برای تلفن های موبایل راه رفتن از شهرت، کشش 1.3 مایل امتداد بلوار هالیوود و بخش کوتاه مارشفیلد، راه و خیابان واین اصل افتخار مردم در فیلم پخش شده از تلویزیون, صوتی ضبط و یا موسیقی و پخش رادیو زمینه. در سال 1984، دسته اضافی، ماسک کمدی و تراژدی تئاتر و اجرای زنده در پیاده رو به نمایندگی اضافه شده است. زمان ورود رده جدید مناسب برای ارج میکی رونی به عنوان اولین کسی که در راه رفتن زیر تئاتر کمدی و تراژدی ماسک اساسي، بود. رونی در حال حاضر تیتان فرهنگ عامه پسند در حق خود را با حرفه ای عظیم پوشا بسیاری از قرن بیستم بود. او ظاهر شد در بیش از 300 فیلم کمدین شخصیت رادیو بوده و در اواخر دهه 1930، یکی از بازیگران بهترین پرداخت در هالیوود بود. پس از جنگ جهانی دوم، با این حال، رونی با مشکلات شخصی و حرفه ای نوسانی بین امتداد طولانی ظاهر میهمان ساده و سپس ناگهانی درخشش در نقش مانند تجسم خود را از اسب دوانی در 1979 است اسب نر سیاه [تلاش. هنگامی که او را در برادوی برای اولین بار در نوزادان شکر تحسین ظاهر شد در سال 1979، رونی به اولین ریشه های خود به عنوان بازیگر صحنه بازگشت. او به پخش 1.208 بار در نیویورک انجام و این لحظه درخشان باز گشت فوق العاده، به دست آورده رونی اولین اجرای زنده ستاره در پیاده روی مشاهیر رفت. تصویر نیت برادوی جهان. قبل از آنها آن را به آندروید را متاسفانه ما هنوز هم تعدادی از سرگرم کننده بازی های تلفن همراه اول راه اندازی در iOS را مشاهده کنید. این معنا نیست که ما هیچ کمتر هیجان بازی آخرین بازی چنین نام احمقانه پیاده از توسعه دهنده میمون پاره وقت (از طریق DroidGamers ). بازی محبوب فقط راه خود را برای بازی بزرگ ساخته شده است. ادامه مطلب: بهترین رایگان بازی بر روی آندروید بازی در iOS در 2017 اوت منتشر شد و از آنجا که بیش از 3 میلیون بار دانلود شده است. بازی آزاد به بازی امکان شیر در روی صفحه نمایش برای هدایت تعدادی از شخصیت های مختلف غذایی انسان و موجودات دیگر از طریق محیط های مختلف به منظور نجات دوستانشان از هود بد شما فراهم می سازد. این موجودات برای جلوگیری از کشته شدن در سطوح مختلف تله ها و موانع از جمله چاقوی آشپزخانه و چکش گوشت و پنیر نیمه شناور شناور و خیلی بیشتر است. این سرگرم کننده بازی با سبک وحشی کارتون مانند هنر و ساده اما گیم پلی لذت بخش است. به خاطر داشته باشید اگر آنها آسان به اندازه کافی برای جلوگیری از اگر شما نمی خواهید برای سرمایه گذاری پول واقعی هر به بازی که این عنوان در بازی تبلیغات و خرید، است. برای کسانی که علاقه مند، پیاده روی احمقانه در لینک زیر دانلود کنید.

مسئله پیکربندی امنیتی بحرانی موثر بر همه پیاده سازی SAP ارائه می تواند مهاجم غیرمجاز از راه دور با دسترسی نامحدود به این سیستم را قادر می سازد مهاجم به تغییر یا استخراج تمام اطلاعات و یا سیستم خاموش شود. عیب تازگی کشف توسط محققان امنیتی شرکت Onapsis ، پیکربندی امنیتی که اولین بار توسط SAP در 2005 مستند شده هدایت می شود. این مسئله می تواند بالقوه توسط سیستم مدیریت پچ ثابت اما سیستم های SAP برای پیچیدگی خود شناخته می شود. ‘ در حالی که پچ برای مدتی به مشتریان SAP در دسترس بوده است, ما درک پیچیدگی سازمان صورت هنگام اجرای تنظیمات امن “محققان نوشت. تعداد بالقوه آسیب دیده سیستم های عظیم، بالغ حدود 378.000 مشتریان در سراسر جهان و 87 درصد از 2000 جهانی است. “آن همه نسخه های SAP Netweaver تاثیر می گذارد و هنوز وجود دارد در داخل تنظیمات امنیتی پیش فرض بر روی هر محصول SAP Netweaver مبتنی بر مانند SAP ERP شامل آخرین نسخه مانند S/4HANA” محققان اشاره کرد. https://o1.qnsr.com/log/p.gif?;

به کاهش نقص سازمان ها نیاز به سه زیر SAP در امنیت یادداشت ها که نیاز به ورود به سیستم SAP: در طول سال های گذشته از تجزیه و تحلیل صدها نفر از پیاده سازی SAP مشتری Onapsis در بر داشت که حدود 90 درصد از آن سیستم “vulnerable.txt” به معایب بودند. “تیم Onapsis معتقد است که این مهم است به اندازه کافی به آگاهی عمومی به شماره دو اطلاع SAP مشتریان از این تهدیدات پنهان است که ممکن است در شبکه های خود را وجود” محققان نوشت. با این حال، Onapsis می گوید: محققان مدرکی نقص در وحشی تا کنون در حال بهره برداری یافت نشد. “در حالی که توجه زیادی خواهد امسال برای آسیب پذیری های جدید، مانند IoT بحران و شبح، وجود دارد، تهدید بیشتر سکوت پشت صحنه است که ممکن است جدی و قطعا به عنوان گسترده کمین” ژاپن CTO Onapsis پرز Etchegoyen در بیانیه ای گفت. “بسیاری از SAP مناظر پس ارتباط تنگاتنگ و پیچیده که یک سیستم آفلاین برای اجرای پیکربندی امن مصرف بسیار مخرب به سازمان می توان،” پرز Etchegoyen اضافه شده. که می شود گفت، این حیاتی است که سازمان اطمینان حاصل شود که آنها را به زمان برای پیاده سازی پیکربندی است. این ارتقاء باید برنامه ریزی و زمان بندی شده کمترین تاثیر را در سازمان داشته باشد.” بیشتر چه، مسئله باقی مانده است در تنظیمات امنیتی پیش گزیده برای هر محصول SAP Netweaver مبتنی بر پرز-Etchegoyen اشاره کرد، “تقریبا غیر ممکن است به اطمینان حاصل شود که تیم های جداگانه پیکربندی تنظیمات ناامن به دلیل اضافه کردن، reset ساخت مهاجرت یا ارتقاء سیستم.” گزارش تهدید های دقیق در مورد این مسئله می توان از وب سایت Onapsis را دریافت می شود و شرکت پخش جزئیات نقص در تاریخ 8 مه میزبانی خواهد شد.

TunnelBear OpenVPN3 را با Pluggable Transports پیاده سازی می کند

اولین کسی که به این افتخار با پیاده روی هالیوود شهرت ستاره برای اجرای زنده بود؟

احمقانه پیاده روی بازی می کند سفر مدتها خود را به آندروید

بحرانی امنیتی پیکربندی موضوع را تحت تاثیر قرار همه SAP پیاده سازی

ما گزارش عمق: راهنمای نهایی برای فروشندگان امنیت فناوری اطلاعات