من مدرسه استفاده ملایم Fortinet Fortigate/راه اندازی دو سانسور وب سایت های محبوب، نظارت بر ترافیک و پروتکل های بلوک. برای سال در حال حاضر من “دور زدن این دیوار آتش (برای هر دو حریم خصوصی و آزادی) از طریق روش های مختلف سعی شده اند. هیچ کدام را تا به امروز کار کرده اند. این پست جزئیات همه من می کردیم با این امید که کسی تا به یک راه حل که من می توانید استفاده کنید.

اولا، من باید بگویم که که چگونه تحت تاثیر قرار من * کامل * Fortigate است. نه، من به این می گویند حمایت هستم، واقعا بهترین فایروال من تا کنون دیده است. در مورد مدرسه من دست کم نمی کند آن زیر (از بدیهی ترین به حداقل): 1. بلوک دامنه و پلیس عراقی بر اساس مورد به مورد. خوشبختانه، من سرور آی پی پویا، و نام میزبان نه آسان به تغییر است. هنوز هم دلخوری از پلیس عراقی جدید باشید هر چند، مسدود شدن.

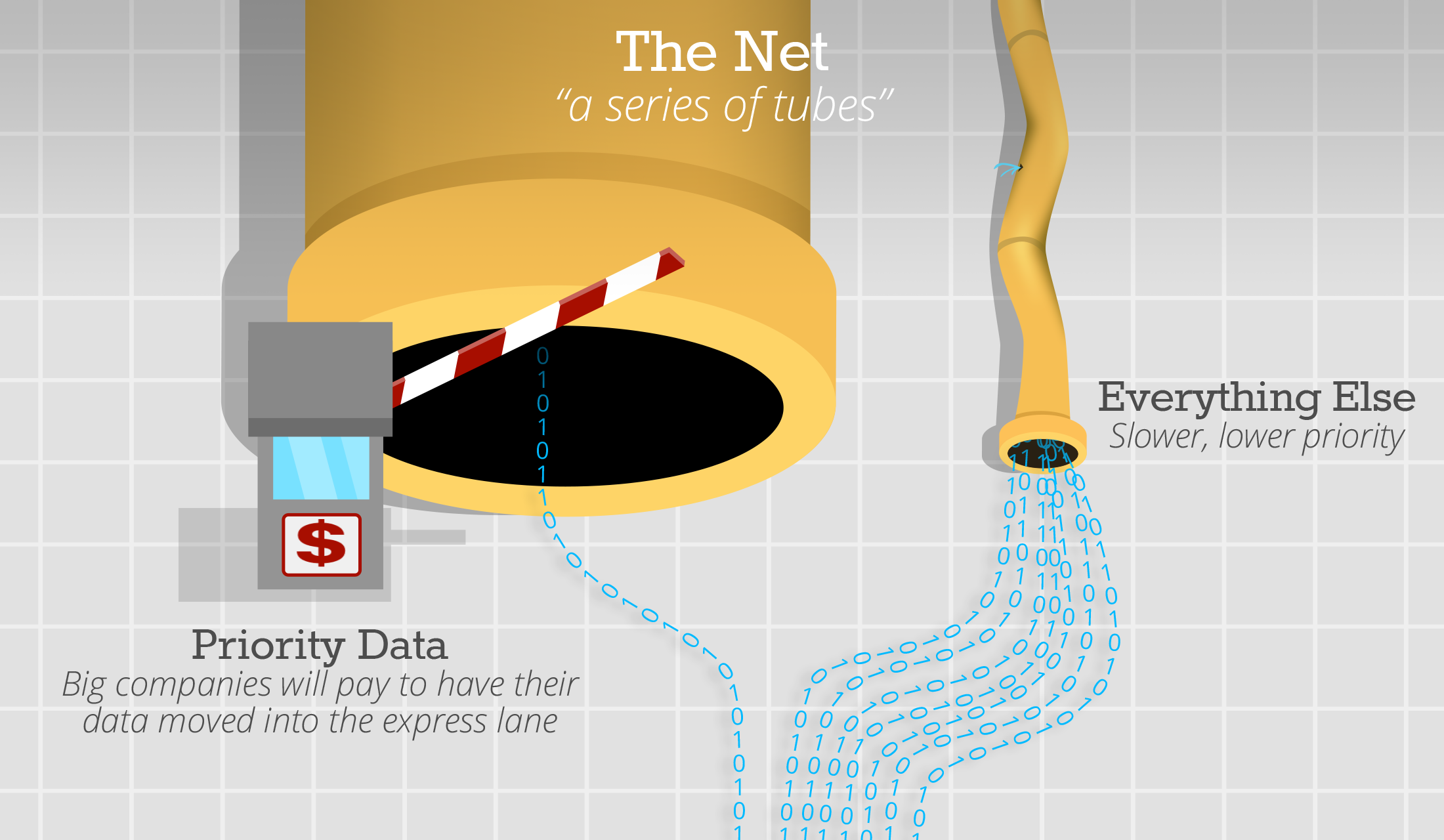

2-بلوک تمام پورت های شبکه به جز 53 (DNS) 80 (HTTP) و 443 (HTTPS). اگر هر پورت مورد استفاده قرار گیرد اقدام، fortigate ره گیری اتصال با RST TCP، پایان دادن به اتصال.

3. انجام DPI (بازرسی بسته های عمیق) در * همه * ترافیک. اگر داده های غیر پیش فرض از طریق بندر می رود, آن خواهد شد اول ‘ اد. اگر شما سعی می کنید برای اتصال به سرور با استفاده از پروتکل SSH از طریق پورت 80، به عنوان مثال، فایروال این مسدود خواهد شد. من تا به حال به این پیدا کردن سخت راه زمانی که من ssh سرور است که در راه اندازی به اجرا در پورت 80 زمان نگهداری. Wireshark نشان داد وقتی SSH در 80 شناسایی که اتصال به سادگی توسط fortigate مجدد تنظیم شد.

هدف من این است که اتصال به ssh سرور در حال اجرا در خانه. با توجه به که و این واقعیت است که بسیاری از گزینه های در حال حاضر حذف شده (ssh در حال اجرا در یک پورت غیر پیش فرض، و غیره)، من به حفاری در اطراف برای یک راه حل بود. من در بر داشت stunnel که پوشش نرم افزاری است که امکان قرار دادن پروتکل دیگری (مانند SSH) به آن نگاه مانند ترافیک SSL (https) است. من این را و راه اندازی سرور و لپ تاپ من برای استفاده از stunnel به تونل SSH از طریق HTTPS. پس از همه، fortigate قرار است تا انجام SSL بسته عمیق تجزیه و تحلیل آن نمی داند که چه داخل تونل HTTPS است بنابراین پروتکل SSH را پنهان.

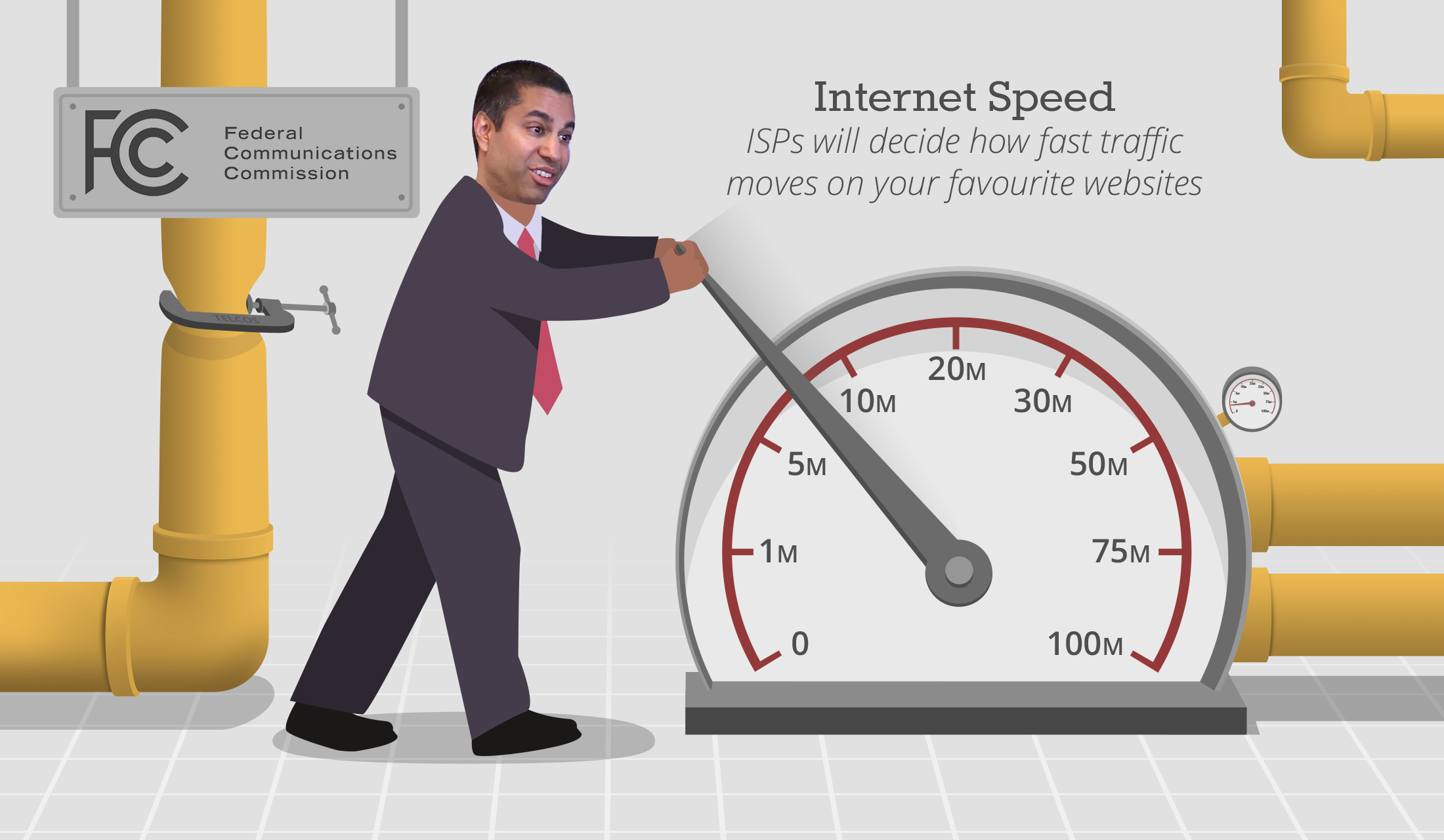

متاسفانه, ssh اتصال برقرار نشد دوباره. در این مرحله در به سادگی به عنوان اتصال تجمع های کوچک از طریق پروتکل است که رمزگذاری fortigate می تواند (HTTPS) بازرسی و که آن را اجازه می دهد (به عنوان صفحه ی وب سایت های قانونی نمی تواند فقط مسدود شده) حال چگونه ممکن بود که نفهمید کاملا پیش فرض پورت HTTPS (443). معلوم است که Fortigate مورد شکایت است * گواهی * که من تونل SSL استفاده می شود. به عنوان آغاز مذاکره SSL با سرور من، Fortigate سکوت بررسی گواهی سرور فرستاده و وقتی شناسایی بزنید خود امضا شده (من پول برای گواهی SSL پرداخت نمی کند)، آن درج شده خود گواهی به دست دادن تحت نام” Fortinet نامطمئن کالیفرنیا “. بله، fortigate گواهی اس اس ال من اعتماد ندارند. SYF. بزنید [here] (https://ssl-tools.net/subjects/b1ac52fbbdd076adb738c351b0ce02760b2478b0) را مشاهده کنید.

نمونه مکالمه بین کلاینت سرور & از طریق stunnel: ج: (57291-> 443)، مشاهده کن: (443-> 57291)، ویژن ACK ج: (57291-> 443)، ACK ج: ب [SSL Client Hello] ب [SSL Server Hello] [Cert:

متاسفم برای چنین پست طولانی و جلال به شما اگر شما در واقع همه آن را بخوانید. به هر حال، هر کسی می نوعی ایده در مورد چگونگی دور زدن این باشد؟