Apple Watch به شما کمک می کند تا با هدف داشتن انرژی فعال ، ساعات ایستادن و دقیقه تمرین ، در فرم خود باشید. می توانید هر یک از اینها را جداگانه تغییر دهید تا سطح فعالیت خود را بهتر نشان دهد. این نحوه کار است.

نحوه تغییر اهداف حرکت ، ایستادن و ورزش

برای تغییر اهداف فعالیت Apple Watch ، ابتدا برنامه "Activity" را در ساعت خود راه اندازی کنید. شما می توانید این کار را با ضربه زدن روی عارضه حلقه Activity در صفحه Watch فعلی خود انجام دهید یا با فشار دادن Digital Crown و قرار دادن برنامه Activity در منوی اصلی.

با باز کردن برنامه ، باید ببینید اهداف و اهداف فعلی شما با سه رنگ و سه حلقه نشان داده شده است. اگر حلقه فعالیت را نمی بینید ، انگشت خود را به سمت راست بکشید تا زمانی که آن را ببینید. اکنون به پایین صفحه بروید (یا با تاج دیجیتال یا با استفاده از انگشتان خود) و روی "Change Goals" ضربه بزنید.

اکنون می توانید هر هدف را به ترتیب و با شروع تنظیم کنید. هدف را حرکت دهید. با استفاده از Digital Crown یا دکمه های روی صفحه مقدار را مطابق میل خود تنظیم کنید. روی «بعدی» ضربه بزنید و می توانید هدف تمرین خود را با 15 دقیقه تنظیم تنظیم کنید. برای تنظیم هدف Stand خود ، به صورت ساعت بر ساعت ، یک بار دیگر روی "بعدی" ضربه بزنید.

توانایی تغییر اهداف تمرینی و ایستادن شما با ورود watchOS 7 به Apple Watch Watch اضافه شد سپتامبر 2020. قبل از این ، شما فقط می توانستید هدف Move خود را تغییر دهید.

اگر از watchOS 6 یا بالاتر استفاده می کردید ، ممکن است از خود بپرسید که چرا دیگر نمی توانید با فشار دادن صفحه نمایش ، اهداف فعالیت خود را تغییر دهید. به این دلیل که اپل با ورود watchOS 7 ، حتی برای دستگاه های قدیمی ، تمام قابلیت های Force Push را حذف کرد.

شما می توانید با باز کردن برنامه Watch در iPhone و رفتن به General> Software Update ، نرم افزار Apple Watch خود را ارتقا دهید. watchOS 7 به یک آیفون 6s یا بالاتر با iOS 14 و یک Apple Watch Series 3 یا نسخه جدیدتر نیاز دارد.

افزودن یک حلقه فعالیت به Watch Watch خود

افزودن عارضه حلقه Activity به Watch Watch دلخواه شما ساده ترین راه برای پیگیری اهداف خود این یکی از انعطاف پذیرترین عوارض در Apple Watch است و می تواند به عنوان یک حلقه سه رنگ کوچک یا عنصر بزرگتر با تجزیه و تحلیل دقیق فعالیت شما نمایش داده شود.

با Watch Watch فعلی در حال حاضر روی صفحه هستید ، روی ضربه بزنید و نگه دارید تا ببینید گزینه "ویرایش" در پایین صفحه ظاهر می شود. روی «ویرایش» ضربه بزنید و به سمت رابط «مشکلات» بروید. روی یک فضای آزاد ضربه بزنید و Digital Crown را پیمایش کنید تا حلقه Activity را پیدا کنید.

همچنین می توانید در صورت تمایل یک حلقه Activity به iPhone خود اضافه کنید. برای این کار ، قفل iPhone خود را باز کنید تا بتوانید صفحه اصلی را ببینید. روی نمادی ضربه بزنید و نگه دارید تا همه نمادها شروع به لرزیدن کنند. در گوشه بالا سمت چپ صفحه روی نماد بعلاوه "+" ضربه بزنید.

از قسمت تناسب اندام "فعالیت" را انتخاب کنید ، سپس اندازه و مکان را انتخاب کنید آن را در صفحه اصلی خود قرار دهید. می توانید ویجت را تا جایی که از قرارگیری آن راضی نباشید به اطراف منتقل کنید. درباره استفاده از ابزارکها در صفحه اصلی آیفون خود در iOS 14 بیشتر بیاموزید.

Apple Watch پیش فرض و اهداف پیشنهادی

به طور پیش فرض ، Apple Watch شما یک هدف حرکت پیش فرض را براساس اندازه گیری هایی مانند قد و وزن و همچنین سن شما تعیین می کند. و جنسیت مشخص شده شما باید هدف حرکت خود را متناسب با اهداف تناسب اندام و سبک زندگی فعلی خود تنظیم کنید.

ایستادن و ورزش اهداف پیش فرض شما به ترتیب 12 ساعت و 30 دقیقه است. برای رسیدن به هدف ایستاده خود ، باید برای رسیدن به هدف خود هر ساعت یک بار و حداقل 12 ساعت در روز بایستید و حرکت کنید. برای ورزش ، این 30 دقیقه حرکت شدید در روز است.

Apple Watch شما هنگامی که میزان ضربان قلب و نوعی فعالیت را تشخیص می دهد ، به طور خودکار دقیقه ورزش را ثبت می کند. اگر از برنامه Workouts برای ثبت فعالیت هایی مانند پیاده روی ، دویدن یا تمرینات مقاومتی استفاده می کنید ، این امر در هدف ورزش شما حساب می شود. این موارد را در برنامه Fitness در iPhone خود مشاهده خواهید کرد.

اگر به طور مداوم اهداف خود را شکست می دهید ، احتمالاً می خواهید اهداف خود را افزایش دهید. همچنین بهتر است به برنامه خود توجه کرده و اهداف خود را متناسب با صلاحدید تنظیم کنید. اگر به طور مداوم پنج روز در هفته تمرین می کنید ، ممکن است بخواهید در روزهای استراحت خود را با انداختن اهداف حرکت و ورزش کاهش دهید.

WHO به بزرگسالان 18 تا 64 سال توصیه می کند حداقل 150 دقیقه با شدت متوسط انجام دهند. فعالیت هوازی در هفته یا 75 دقیقه فعالیت شدید.

آیا Apple Watch خود را دوست دارید؟ برای استفاده بیشتر از پوشیدنی خود این 20 ترفند و نکته را بررسی کنید.

مرتبط: 20 نکته و ترفند اپل واچ که باید بدانید

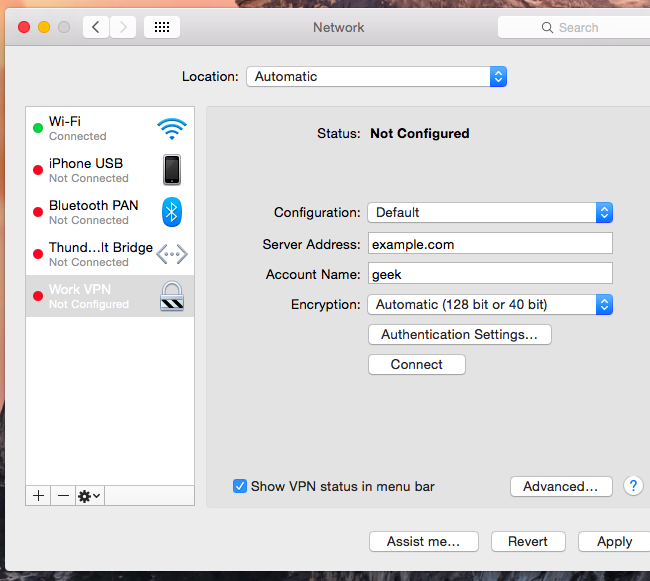

Mac OS یک سیستم عامل زیباشناختی طراحی شده و آینده نگرانه است که Mac را به یکی از پرطرفدارترین سیستم عامل های جهان تبدیل کرده است. سیستم عامل Mac به دلیل توجه به جزئیات ، گزینه های گرافیکی متنوع ، نرم افزار اختصاصی برای اختلاط موسیقی ، جلوه های طراحی تصویر و ویدئو ، و بسیاری موارد دیگر که توسط سیستم عامل ارائه می شود ، به طور خاص توسط طراحان و هنرمندان خلاق استفاده می شود. آمار ثابت می کند که تقریباً همه کاربران سیستم عامل Mac برای اهداف مختلف مرور ، دستگاه خود را به اینترنت متصل می کنند. این باعث می شود کاربران Mac در معرض تهدیدات امنیتی قرار بگیرند ، به خصوص اگر از طریق شبکه های ناامن (Wi-Fi عمومی) مرور می کنید ، به همین دلیل نصب Mac VPN در سیستم عامل Mac ضروری می شود. در اینجا یک راهنمای دقیق در مورد نحوه راه اندازی VPN در سیستم عامل Mac خود آورده شده است: این گزینه پیشرفته VPN برای Mac است و بیشتر توسط کاربران پیشرفته Mac ترجیح داده می شود. این نوع اتصال از نظر شخصی سازی ، راحتی و انعطاف پذیری زیادی نیز دارد. Mac همچنین برخلاف سایر سیستم عامل ها ، تنظیم اتصال VPN دستی را آسان تر می کند. برای اتصال دستی Mac به VPN ، این مراحل را دنبال کنید: Preferences System را از طریق Dock انتخاب کنید. اگر نمی توانید آن را پیدا کنید ، تنها کاری که باید انجام دهید این است که به منوی اصلی Apple بروید و بر روی System Preferences کلیک کنید. در زیر زیر فهرست اینترنت و بی سیم ، گزینه Network را پیدا خواهید کرد. روی آن کلیک کنید. در پنجره سمت چپ ، لیستی از شبکه های از قبل نصب شده در Mac خود را پیدا خواهید کرد. برای افزودن شبکه های جدید ، علامت + را در پایین لیست خواهید یافت. برای افزودن اتصال VPN جدید روی آن کلیک کنید. با کلیک بر روی علامت + جعبه ای باز می شود که به شما امکان انتخاب رابط را می دهد. VPN را از فهرست کشویی انتخاب کنید. اطلاعات ارائه شده توسط شرکت VPN خود را در قسمت های مربوط وارد کنید. اگر قبلاً اشتراک VPN ندارید ، یکی را از لیست 5 ارائه دهنده برتر VPN ما انتخاب کنید. ابتدا باید پروتکل را انتخاب کنید. این می تواند PPTP یا L2TP / IPSec باشد یا با خدمات مشتری VPN خود تماس بگیرید تا ببینید چه چیزی برای شما بهتر است. نام اتصال را به دلخواه وارد کنید تا بتوانید بدون دردسر در مرحله بعد آن را بازیابی کنید. روی ایجاد کلیک کنید. اکنون یک صفحه پیکربندی VPN با پیش فرض در بالای منوی کشویی مشاهده خواهید کرد. روی آن کلیک کنید و Add Configuration را انتخاب کنید. این از شما می خواهد پیکربندی جدیدی ایجاد کنید. نام خود را برای راحتی خود انتخاب کنید. هنگام بازیابی پیکربندی در مرحله بعد ، از این نام استفاده کنید. روی ایجاد کلیک کنید. آدرس سرور و نام حساب را به عنوان ارائه دهنده خدمات VPN خود در صفحه پیکربندی وارد کنید. برای تنظیم گذرواژه ، روی تنظیمات تأیید اعتبار کلیک کنید. در صفحه پاپ آپ ، رمز عبوری را که به شما ارائه شده وارد کنید و یک راز مشترک وارد کنید تا بتوانید از Mac خود در یک LAN استفاده کنید. تأیید را کلیک کنید. در پایان به صفحه پیکربندی VPN خواهید رسید ، جایی که می توانید دکمه Advanced را در پایین سمت راست مشاهده کنید. با کلیک بر روی دکمه Advanced به صفحه پیکربندی پیشرفته منتقل می شوید که باید همه گزینه ها از جمله "ارسال همه ترافیک از طریق اتصال VPN" را بررسی کنید. این مهم است که اتصال VPN به درستی کار کند. بر روی Ok کلیک کنید. برای اعمال تغییرات VPN ، بر روی گزینه اعمال در پایین سمت راست صفحه پیکربندی VPN کلیک کنید. اکنون باید بتوانید با استفاده از پارامترهایی که وارد کرده اید به شبکه VPN متصل شوید. روی دکمه اتصال درست زیر دکمه تنظیمات تأیید صحت کلیک کنید. به یاد داشته باشید که همیشه می توانید برگردید و تنظیمات را تغییر دهید ، یا اتصالات اضافی مشابه جدید ایجاد کنید تا اطمینان حاصل شود که اگر اتصال فعلی شما از کار بیفتد یا قطع شود ، می توانید روی یک اتصال جایگزین حساب کنید. همچنین ایجاد اطمینان از اتصال PPTP و L2TP برای اطمینان از اینکه شما در هر مکانی که باشید VPN متصل خواهید بود منطقی خواهد بود. به دلیل محبوبیت و اهمیت روزافزون Mac OS ، چندین ارائه دهنده خدمات VPN وجود دارد که نرم افزار اختصاصی VPN را برای Mac OS X ارائه می دهند. یافتن نرم افزار Mac VPN معمولاً آسان است ، زیرا تمام کاری که شما باید انجام دهید این است که از شرکت VPN در مورد پیشنهادات نرم افزاری آنها (که به طور برجسته در وب سایت های آنها برجسته می شود) س askال کنید . در چنین نمونه ای می توانید نرم افزاری را بارگیری و نصب کنید که دارای تمام ویژگی ها و ویژگی های VPN داخلی در سیستم عامل است. برای دسترسی به VPN در رایانه تنها کاری که باید انجام دهید این است که نام کاربری و رمز ورود را از شرکت VPN خود دریافت کرده و این اطلاعات را در قسمت های مربوط به ترمینال وارد کنید. اکنون به طور خودکار به یک سرور VPN مورد نظر خود متصل خواهید شد. یک برنامه اختصاصی Mac VPN از ضرورت و شاید تلاش اضافی برای راه اندازی دستی اتصال VPN جلوگیری می کند. تغییر چندین پیکربندی VPN مانند تغییر IP ها ، تعویض سرورها ، انتخاب رمزگذاری و موارد دیگر در خود برنامه امکان پذیر خواهد بود. بنابراین ، اگر گزینه نصب یک برنامه اختصاصی VPN یا ترمینال شماره گیر را دارید ، حتماً به دنبال آن باشید. انفجار در کار از راه دور که به دنبال همه گیری COVID-19 انجام شد ، مدل های شرکت را از مرکز اصلی شعبه دفتر به دفاتر کمی کارمند و کارمندان بسیار گسترده تبدیل کرده است. این به نوبه خود تمرکز خود را از شبکه ها و فناوری های توزیع شده مانند SD-WAN به لبه شبکه منتقل کرده است و به فناوری هایی مانند امنیت اعتماد صفر و تقسیم بندی خرد منجر شده است. ریز تقسیم بندی از فناوری مجازی سازی برای ایجاد مناطق امن به طور فزاینده دانه در شبکه ها استفاده می کند. با استفاده از سیاست های امنیتی ریز ریز ، تقسیم خرد ، امنیت را از شبکه ها و آدرس های IP دور می کند و امنیت را بر اساس هویت کاربر و برنامه های کاربردی قرار می دهد – کاربران فقط از دسترسی لازم برخوردار می شوند و از ایجاد ترافیک جانبی در شبکه جلوگیری می کنند. این یک فن آوری اصلی برای اعتماد صفر است ، این ایده است که به هیچ کس نباید اعتماد کرد یا بیش از آنچه نیاز است دسترسی داشت. ریز تقسیم بندی چندین مزیت را به سازمان ها ارائه می دهد: ابزارهای امنیتی سنتی ، مانند دیوارهای آتش ، VPN ها و کنترل دسترسی شبکه ( NAC) محدودیت های خود را دارند زیرا آنها در درجه اول بر امنیت محیط شبکه تمرکز می کنند. تیم های امنیتی از نظر تاریخی بزرگترین تهدیدها حمله از خارج از شبکه بودند. اما این رویکرد تهدیدات داخلی را نادیده گرفت – و خسارتی که ممکن است هکرها در نهایت وارد شبکه شوند. پیچیده شدن تصویر امنیتی شبکه ، افزایش فعالیت در لبه شبکه است ، که همچنین نیاز به رویکردهای جدید در زمینه امنیت است. ، به طور کلی تحت اصطلاح edge edge با هم جمع می شوند. همه این تحولات در شبکه نیاز به رویکردهای جدیدی در زمینه امنیت دارد و مفهوم بنیادی آن اعتماد صفر است. چارچوب اعتماد صفر به فلسفه "اعتماد به هیچ چیز و تأیید همه چیز" متکی است " این بدان معناست که سازمانها باید قبل از اجازه دسترسی به هرگونه برنامه یا داده ذخیره شده ، به تک کاربر و دستگاهی که از طریق داخلی یا خارجی به شبکه متصل هستند احراز هویت و مجوز دهند. این روش دسترسی به حداقل امتیاز تشخیص می دهد که اعتماد آسیب پذیر است. اگر یک بازیگر مخرب به شبکه دسترسی پیدا کند ، ابزارهای امنیتی متمرکز بر محیط نمی توانند مانع از حرکت جانبی آنها از طریق شبکه شوند و به آنها امکان دسترسی به برنامه ها و داده ها را می دهند. . اعتماد صفر دسترسی به همه برنامه ها و محیط های شبکه را تضمین می کند. بنابراین چگونه تیم های امنیتی می توانند تعداد زیادی از کاربران و دستگاه هایی را که در سراسر شبکه سفر می کنند ، احراز هویت کنند؟ یکی از کلیدها ایجاد بخشهای تعریف شده توسط نرم افزار و تعریف سیاستهای امنیتی برای آنها در سطح دانه ای با استفاده از ریز تقسیم بندی است. از نظر تاریخی ، سازمان ها از تقسیم بندی شبکه برای امنیت استفاده می کردند که این یک روش برای ایجاد زیر -در یک محیط مبتنی بر سخت افزار شبکه می شود. این بخشهای شبکه با استفاده از ابزارهای سنتی و متمرکز بر پارامترها ، مانند VPN یا فایروال ها ، برای تأمین امنیت شمال به جنوب ساخته شده اند. تقسیم بندی خرد ، از ترافیک شرق به غرب ، یا جانبی محافظت می کند. این شامل اتصالات سرور به سرور ، برنامه به سرور و وب به سرور در داخل شبکه است. با ایجاد بخشهای امنیتی برای بارهای فردی با کنترلهای سیاست دانه بندی ، خردبخشی کنترل کاملی بر میزان ترافیک درون و بین بخشهای تعریف شده توسط نرم افزار فراهم می کند. به عنوان دیوارها و خندق های اطراف قلعه شبکه شما. ریز تقسیم بندی به عنوان محافظانی محافظت می کند که از هر در و مسیر داخل دیوارهای قلعه محافظت می کند. تئوری تقسیم بندی شبکه کاملاً با اعتماد صفر در تضاد است ، زیرا فقط مربوط به اجازه دسترسی اولیه به شبکه. این بدان معناست که به محض دسترسی اتصال ، می توان به راحتی در سراسر شبکه رفت و آمد کرد. نشان داده شده است که این اعتماد منجر به نقض امنیت می شود که می تواند بخشهای جانبی را آلوده کند. برای دستیابی به برخی از محافظت های جانبی از ترافیک ، بخشهای تعریف شده توسط نرم افزار در شبکههای ترکیبی و ابری مدرن به هزاران سیاست درشت برای هر بخش نیاز دارند. این امر به مراتب بیش از آن است که بتوان مدیریت جدیدی کرد زیرا منابع جدید و کاربران به طور مداوم به شبکه اضافه می شوند. عدم وجود سیاست های جامع و دقیق برای محافظت از ترافیک جانبی ، مسئله ویژه ای در مورد تهدیدهای مداوم پیشرفته است (APT ها) . در این موارد ، مهاجمان از اعتبار سرقتی برای دسترسی به شبکه استفاده می کنند. بدون وجود یک چارچوب اعتماد صفر ، مهاجمان می توانند برای مدت زمان طولانی در یک شبکه شناسایی نشده پیمایش کنند ، از سیستم سازمان نقشه برداری کرده و بدافزار بسیار سفارشی را برای برداشت داده های حساس ایجاد کنند. اعتماد صفر و تقسیم خرد کلیدی برای جلوگیری از سفر آشکار APT ها در سراسر شبکه است. در سطح دستگاه ، سیاست ها می توانند برای اختصاص محدودیت های خاص به دستگاهها بر اساس عملکرد آنها مورد استفاده قرار می گیرد ، بنابراین فقط دستگاههایی که نیاز به دسترسی به برنامه ها و منابع حیاتی دارند مجاز هستند. این دستگاه ها همچنین می توانند از یکدیگر جدا شوند بنابراین نمی توانند ارتباط برقرار کنند مگر اینکه مجاز به این کار باشند. سیاست ها همچنین می توانند براساس هویت منبع باشند ، ریز تقسیم بندی مزیت دیگری نسبت به روش های قبلی تقسیم بندی دارد. تقسیم بندی شبکه فقط می تواند به شما بگوید که چه اطلاعاتی بین بخش ها برقرار می شود ، در حالی که ریز تقسیم بندی می تواند هویت منبع درخواست کننده برای برقراری ارتباط را مشخص کند ، خواه یک سرور ، برنامه ، میزبان یا کاربر باشد. این امر تقسیم بندی دانه ای بسیار بیشتری را فراهم می کند ، فقط امکان برقراری ارتباط بین منابعی را فراهم می کند که به هویت آنها مجوزهای مناسب داده شده است. با وجود این راه حل جامع ، دسترسی به هر ارتباطی که با پارامترهای سیاست تأیید نشود مسدود است. ریز تقسیم بندی نه تنها از حرکت جانبی محافظت می کند ، بلکه برای همه ترافیک شبکه نیز دارای دید بالا و زمینه است. این به تیم ها این امکان را می دهد تا رفتارهای مخرب و تخلفات را به سرعت شناسایی کنند ، و پاسخ حوادث را بهبود بخشند. اگرچه چارچوب اعتماد صفر مفهوم کاملا جدیدی نیست ، اما اخیراً به عنوان یک شرکت مورد توجه قرار گرفته است. ابزار امنیتی بنابراین ، همه پیشنهادات محصول با اعتماد صفر بر ریز تقسیم بندی متمرکز نیستند. هنگام خرید برای یافتن راه حل ، اطمینان حاصل کنید که این روش بر اساس ریز تقسیم بندی استوار است بنابراین از چارچوب اعتماد صفر خود بیشترین بهره را می گیرید. در اینجا چند فروشنده محبوب ریز تقسیم بندی برای شروع جستجوی شما وجود دارد: اگر نگران اجرای اعتماد صفر در شبکه خود هستید ، خوشبختانه ، این نیازی به بازآفرینی کامل زیرساخت ها ندارد. بدون نیاز به جایگزینی سرمایه گذاری های امنیتی موجود ، موثرترین راه حل ها باید بر روی محیط شما قرار بگیرند. اگر می خواهید درک بهتری از گزینه های موجود برای شما بدست آورید ، لیست بهترین راه حل های امنیتی اعتماد صفر را بررسی کنید. . As for an easier explanation, if somebody doxxes me, it shows my carrier and where I live.

Mac VPN Setup – گام به گام VPN برای راهنمای Mac

Manual Mac VPN Configuration

مرحله 1

مرحله 2

مرحله 3

مرحله 4

مرحله 5

مرحله 6

مرحله 7

مرحله 8

نرم افزار یا برنامه های VPN برای Mac

هسته امنیت صفر اعتماد

نرم افزار- امنیت تعریف شده با ریز تقسیم بندی

مزایای ریز تقسیم بندی

مشکل با تکنیک های امنیتی سنتی

تأیید اعتبار کاربران و دستگاه های دارای امنیت اعتماد صفر

جداسازی شبکه ها و بارهای کاری با تقسیم بندی خرد

مشکلات تقسیم شبکه

کاهش سطح حمله با اعتماد صفر و تقسیم خرد با محدود کردن حرکت از یک بار کاری که به طور بالقوه به خطر بیفتد ، از یک شبکه استفاده کند. پس از تقسیم بندی ، می توان سیاست های امنیتی ریز ریز را برای بارهای کاری اعمال کرد ، تا جایی که به ماشین های تک یا برنامه های کاربردی محدود می شود. این سیاست ها را می توان با توجه به ساختارهای دنیای واقعی ، مانند گروه های کاربر ، گروه های دسترسی و گروه های شبکه تعریف کرد و می توان آن را در چندین برنامه یا دستگاه اعمال کرد.

نحوه اختصاص سیاست ها

انتخاب اعتماد صفر و ابزار تقسیم خرد

Can a vpn change the carrier which is shown to other people?