هر ساله ، تحلیلگران گارتنر 10 پروژه امنیتی را توصیه می كنند كه تأثیر بالای تجارت و كاهش ریسك بالا را با هم تركیب می كنند. مدیریت دسترسی ممتاز (PAM) در سال 2018 و 2019 در صدر لیست قرار گرفت. امسال ، پس از آن که بیماری همه گیر COVID-19 ، تقریباً نیمی از کارگران را مجبور به دورکاری کرد ، اکنون تمرکز گارتنر به تأمین امنیت نیروی کار از راه دور تبدیل شده است.

گویی برای تأکید بر این کار نکته ، برایان رید ، تحلیلگر گارتنر ، در اجلاس امنیت و ریسک گارتنر از لیست پروژه های امنیتی برتر برای 2020-2021 رونمایی کرد – تقریباً این هفته ، چند ماه پس از لغو رویداد حضوری سالانه به دلیل همه گیری ، برگزار شد.

Remote رید به حاضران گفت ، "امنیت نیروی کار" بزرگترین ضرورت وجودی برای همه سازمانها در پی COVID-19 است. "

وی بعدا اضافه کرد ،" اگر فقط یک پروژه می توانید انجام دهید ، با تأمین امنیت نیروی کار از راه دور و ادامه کار بازگشت و بررسی برخی از تغییراتی که ممکن است در اوایل سال ایجاد کرده باشیم واقعاً استفاده خوبی از زمان خواهد بود. "

از جمله مواردی که تیم های امنیتی باید بررسی کنند این است که آیا دسترسی زیادی دارند یا کافی نیست. یکی از نشانه های این مورد ممکن است دور زدن امنیت برای انجام کار توسط کاربران باشد.

سایر ملاحظات امنیتی از راه دور شامل عملکرد شغل ، نوع دستگاه ، نوع برنامه و داده های قابل دسترسی است ، چه در فضای ابری و چه در محیط ، و مکان کاربر آخرین ملاحظه باید شامل ارزیابی انطباق شرکت با قوانین محلی کار و حریم خصوصی باشد.

رید گفت ، چالش با امنیت نیروی کار از راه دور این است که یک استراتژی اعتماد صفر ایجاد کند که ضمن تأمین امنیت کارگران از راه دور ، تجارت را قادر سازد – و این به این معنی است که اطمینان حاصل کنید که هر دو دستگاه مدیریت شده و کنترل نشده می توانند به طور ایمن به برنامه ها دسترسی پیدا کنند.

او 14 فروشنده را لیست کرد که به طور بالقوه می توانند کمک کنند: کاتو Cloudflare؛ سیسکو Cyxtera ؛ Google Cloud ؛ InstaSafe؛ شبکه های متا ؛ مایکروسافت اوکتا Pulse Secure؛ محیط 81؛ و Zscaler.

COVID-19 تهدیدهای امنیتی جدیدی ایجاد می كند

حركت سریع به دوركاری نقاط ضعف امنیتی در پروتكل دسكتاپ از راه دور (RDP) ، VPN و راه حل های كنفرانس ویدیویی را نشان داد و تیم های امنیتی را مجبور به تهیه پروتكل های جدید برای مدیریت نقطه انتهایی از راه دور و Jonathan Care ، مدیر ارشد تحقیقات گارتنر ، گفت: وصله گذاری.

قبل از همه گیری ، امنیت در مورد این مفهوم طراحی شده بود که کار از راه دور استثنا است ، بنابراین وقتی COVID-19 منجر به افزایش چشمگیری در ارتباط از راه دور شد ، VPN های همیشه روشن و BYOD ناگهان

تهدیدهای فزاینده به دلیل شیوع همه گیر شامل سازش در ارتباط با ویروس کرونا برای تجارت الکترونیکی (BEC) و کلاهبرداری فیشینگ ، از جمله فیشینگ پیام کوتاه ("له کردن") و حملات سرقت اعتبارنامه است. بازیگران دولت های ملی با استفاده از روش های اسكن و بهره برداری و پاشش رمز عبور ، از تهدیدهای مداوم پیشرفته (APT) علیه مراقبت های بهداشتی و خدمات ضروری استفاده كرده اند تا از آسیب پذیری های وصله ناپذیر استفاده كنند. امنیت دسترسی از راه دور در سخنرانی 16 سپتامبر در کنفرانس.

اسمیت می گوید شرکت ها باید از استفاده از VPN همیشه روشن خودداری کنند مگر اینکه مجبور باشند. وی سه فناوری را برای امنیت نیروی کار از راه دور توصیه می کند:

- CASB برای برنامه های SaaS ، که می تواند به امنیت و عملکرد کمک کند

- یک معماری شبکه با اعتماد صفر (ZTNA) شامل کنترل هویت و احراز هویت قوی و توانایی کنترل دسترسی مبتنی بر در دستگاه

- زیرساخت دسک تاپ مجازی (VDI) برای دستگاهها یا کاربران غیرقابل اعتماد

وی هشدار می دهد که برخی از اطلاعات جمع آوری شده از طریق مدیریت دستگاه تلفن همراه (MDM) ، مانند داده های GPS و برنامه های نصب شده ، می توانند قوانین حریم خصوصی را نقض کنند.

وی گفت: "راه حل باید مقیاس پذیر باشد و بتواند کاربران مهم را در اولویت قرار دهد."

پروژه های امنیتی برتر و اولویت های هزینه

لیست پروژه های امنیتی برتر سال گذشته شامل پنج مورد از 2018 بود ، اما لیست 2020-2021 رید عمدتا جدید است ، با تنها دو بار انتقال از سال 2019: مدیریت آسیب پذیری مبتنی بر ریسک و مدیریت استقرار امنیت ابری.

علاوه بر امنیت برای کار در خانه کارمندان ، دیگر طرفدار جدید امنیتی فرضیه های پیشنهادی رید عبارتند از:

- رویکرد بستر های نرم افزاری برای شناسایی و پاسخ – یک رویکرد جامع شامل نقاط انتهایی ، ابر و شبکه ها ، شبیه رویکردهای XDR Palo Alto Networks و دیگران

- کنترل دسترسی ساده ابر

- ایمیل DMARC امنیت

- احراز هویت بدون رمز عبور

- طبقه بندی و حفاظت از داده ها

- ارزیابی صلاحیت های نیروی کار

- خودکار ارزیابی ریسک های امنیتی ، بازاری به رهبری CyberSaint ، Emergynt ، InnoSec ، Lucideus و دیگران

قبل از اینکه به این پروژه های برتر بپردازید ، رید گفته است که شرکت ها باید اصول را درست بگیرند – خود هیچ لیست کوتاهی ندارد:

- Endpoint و سرور محافظت

- IAM و کنترل های اداری

- ورود به سیستم ورود

- پشتیبان گیری / بازیابی

- مدیریت وصله و آسیب پذیری

- امنیت محیط کنترل ها

- کنترل های امنیتی ایمیل

- آموزش کاربران نهایی

- کنترل های کنترل حساس اطلاعات

- ارزیابی ریسک

جو به همان اندازه جالب توجه ترین لیست پروژه ها ، پروژه هایی بود که تحلیلگران گارتنر در نظر گرفتند و در لیست قرار نگرفتند:

- فن آوری های نظارت و نظارت بر کارمندان

- خدمات انتساب تهدید

- شکار تهدید خودکار

- دامنه سایبری و سایبر سیستم های شبیه سازی

- آگاهی و آموزش امنیتی مبتنی بر Chatbot

- تشخیص / حفاظت از اعتبار بیومتریک

- همه چیز کوانتومی

- لبه سرویس دسترسی امن (SASE)

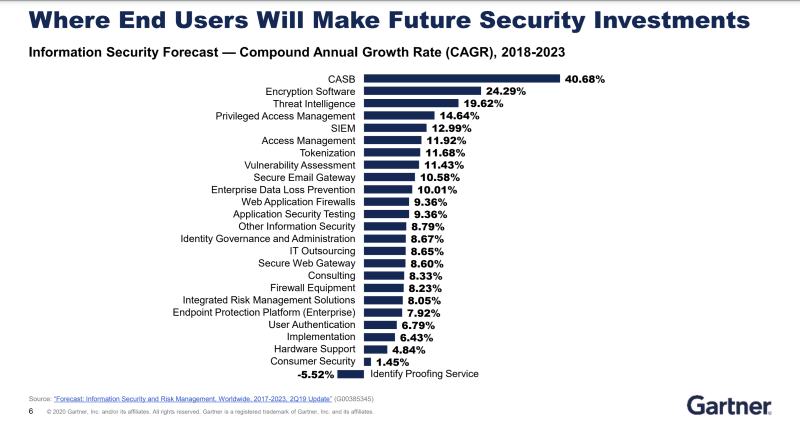

- امنیت فیزیکی سایبر – تشخیص هواپیمای بدون سرنشین ، تشخیص دما [19659020] رید همچنین اشاره كرد كه اولویت های هزینه های امنیت IT (نمودار زیر) احتمالاً نسبت به پیش بینی بلند مدت گارتنر در سال گذشته تغییر كرده است ، كه پیش بینی می كند CASB ، رمزگذاری ، اطلاعات تهدید ، مدیریت دسترسی ، SIEM ، رمزگذاری ، ارزیابی آسیب پذیری ، دروازه های ایمن ایمیل ، DLP و WAF بالاترین نرخ رشد را در بازار امنیت تا سال 2023 اعلام می کنند.

.

در هفته گذشته نشست امنیتی گارتنر در بندر ملی، مریلند، تحلیلگر گارتنر نیل مک دونالد مشخص شده در 10 ماه پروژه های bersecurity است که می تواند راه طولانی به سوی کاهش خطر ابتلا به امنیت سرمایه گذاری. اول، هر چند، مک دونالد “10 نکته شرکت باید قبلا” اصول حق تو کنید. “انجام شده” اصول اولیه آن 10 است: · ارتقاء به آخرین نقطه پایانی پلت فرم حفاظت ارائه با تشخیص نرم افزارهای مخرب fileless حافظه تزریق حفاظت ماشین یادگیری و دیگر ویژگی های · حقوق اداری از کاربران ویندوز در صورت امکان حذف https://o1.qnsr.com/log/p.gif?;

· اجرای برنامه IAM با تأمین خودکار و deprovisioning · انجام منظم پچ مدیریت · پیاده سازی استاندارد سرور/ابر پلت فرم حجم کار حفاظت عامل · اجرای قوی ضد هرزنامه کنترل فنی · استفاده از نوعی از سیم ریپ/ورود به سیستم نظارت بر راه حل (تشخیص اولیه و پاسخ) · استفاده از پشتیبان گیری و بازیابی برای ransomware حفاظت · انجام اساسی امنیت آگاهی آموزش · بهبود امنیت محیط، از جمله آدرس فیلترینگ برای اینترنت دسترسی گفت: پروژه های امنیتی خود را برای CISOs در نظر گرفتن این سال هدف است که تاثیر کسب و کار بالا و کاهش خطر بالا. اهل توصیه هایی از جامعه امنیت و whittled تیم پایین لیست به 10. او شرکت برای انجام تمام آنها انتظار نیست، اما آنها ممکن است یک یا دو مناسب که نیازهای خاص خود را انتخاب کنيد توصیه می شود. حداقل می گفت شرکت حداقل باید چند فاکتور تأیید هویت. او لیست فروشندگان زیر مانند کسانی که ممکن است قادر به کمک در مورد حساب ممتاز مدیریت: · ARCON · BeyondTrust · کانادا فن آوری · Centrify · CyberArk · فاکس فن آوری · هیتاچی · نرم افزار لیبرمن · تمرکز میکرو · هویت یک · Thycotic مک دونالد توصیه می شود که شرکت پیاده سازی پروژه مدیریت آسیب پذیری مبتنی بر اصول اسلامی گارتنر (مداوم خطر تطبیقی و ارزیابی اعتماد) را به منظور هدف آسیب پذیری از بالاترین خطر. این اولویت را باید گفت. فروشندگان نمونه شامل: · Kenna امنیت · آی بی ام Qradar · NopSec · Qualys · RedSeal · دینامیک خلیج · Skybox امنیت · RiskSense · تصمیم گیرنده (خطر) پروژه ضد فیشینگ فعال سه جنبه شامل: کنترل های فنی و کاربر نهایی آموزش و فرایند طراحی. فروشندگان ممکن است شامل: کنترل فنی: · منطقه 1 امنیت · مایکروسافت · Proofpoint · سیمانتک · ترند میکرو · منلو امنیت آموزش کاربر: · KnowBe4 · PhishLine · Cofense · بدون موسسه · WW فدریکوپارودی · Proofpoint (امنیت اطلاعاتی برنامه کنترل بهره برداری جلوگیری و حافظه حفاظت اساس استراتژی امنیت سرور قدرتمند ارائه می کنند. فروشندگان ممکن است شامل: · کربن سیاه و سفید · مک آفی · ترند میکرو · سیمانتک · مایکروسافت امنیت ظرف محور: · امنیت آبی · آلومینیوم twistlock · StackRox · Aporeto و کنترل ترافیک جریان بین workloads می تواند به توقف حملات از انتشار, مک دونالد گفت. فروشندگان بالقوه شامل: · VMware · سیسکو · Illumio · vArmour · CloudPassage · Dome9 · براکت محاسبات · Cloudvisory · NeuVector · Cyxtera · GuardiCore · Unisys · Certes شبکه های · SAIFE · Blackridge · Zentera سیستم · آمازون وب خدمات (AWS) · لاجورد مایکروسافت · Aporeto تشخیص و پاسخ فناوری حیاتی برای شرکت است که می دانیم نقض اجتناب ناپذیر و مک دونالد و چند پروژه ممکن است در این زمینه ارائه شده است. فروشندگان عبارتند از: EPP + EDR: · کربن سیاه و سفید · سیسکو (بدافزارها محافظت پیشرفته) · CrowdStrike · Cylance · Cybereason · مایکروسافت · SentinelOne · سیمانتک UEBA: · دینامیک خلیج · Exabeam · Splunk · آی بی ام · Interset · Gurucul · HPE (Niara) · Rapid7 · Securonix مک دونالد گفت: برخی از فروشندگان سیم ریپ ارائه تکنولوژی UEBA بالقوه صرفه جویی در پول و فروشنده پیچیدگی برای کاربران. می دانيم حمله و آنها را آسان تر برای شناسایی. فروشندگان عبارتند از: · Attivo شبکه های · Acalvio · TrapX امنیت · Cymmetria · Fidelus (TopSpin) · GuardiCore · یاد شبکه · نیزه و پاسخ می تواند مسیر سریعتر به تهدید های پیشرفته تشخیص و پاسخ باشد. مک دونالد توصیه می شود درخواست شما MSSP را برای این سرویس به محدود کردن تعداد فروشندگان باید به مقابله با. فروشندگان عبارتند از: · گرگ های قطب شمال · منطق هشدار · تلفنی سیستم · Booz آلن همیلتون، · سیسکو · CrowdStrike · Cybereason · eSentire · اف امن · FireEye · حفظی · Rapid7 · Raytheon · قناری قرمز · کلاغ سیاه امنیت · Secureworks · SecureLink · UnitedLex است هدف امنیت ابر استقرار مدیریت پروژه برای شناسایی مناطق خطر در چگونه پیکربندی ابر های عمومی، ویژه با خدمات پیچیده مانند AWS تنظیم است. اگر یک شرکت در حال حاضر کار با مک دونالد یک، گفت: فروشنده CASB این خدمات ارائه ایده آل باید. فروشندگان عبارتند از: · منطق هشدار · باشگاه · Cavirin · ابر انطباق · CloudAware · CloudCheckr · Cloudnosys · Cloudvisory · DivvyCloud · Dome9 · شبکه های پالو آلتو (آشکار .IO) · RedLock · Saviynt · قابل تصرف · Turbot CASB فروشندگان: · Bitglass · مک آفی (شبکه Skyhigh) · Netskope · اوراکل · پالو آلتو شبکه · سیمانتک (آبی کت) او امنیت خودکار اسکن پروژه برای یکپارچه سازی امنیت توصیه می شود به گردش DevOps سبک ابتدا با منبع باز نرم افزار تجزیه و تحلیل ترکیب. فروشندگان عبارتند از: · Sonatype · فن آوری های کانادا (SourceClear) · Synopsys (Protecode و اردک سیاه نرم افزار) · WhiteSource · Lexumo · ANX (شبکه های مثبت) · نرم افزار Flexera (Palamida) · Snyk مک دونالد همچنین CASB به عنوان پروژه جداگانه برای شرکت به دنبال نقطه کنترل برای دید و سیاست مبتنی بر مدیریت چندین شرکت ابر مبتنی بر خدمات ذکر شده. او لیست فروشندگان CASB زیر: · مک آفی (شبکه Skyhigh) · Netskope · سیمانتک/آبی کت (Elastica, Perspecsys) · مایکروسافت (Adallom) · Forcepoint (Skyfence) · سیسکو (Cloudlock) · CipherCloud · اوراکل (Palerra) · پالو آلتو شبکه (CirroSecure) · Proofpoint (FireLayers) در نهایت، او توصیه می شود پروژه محیط نرم افزار تعریف شده برای کاهش سطح حمله با محدود کردن قرار گرفتن در معرض از سیستم دیجیتال و اطلاعات دو تنها نام sETS شرکای خارجی از راه دور کارگران و پیمانکاران. فروشندگان عبارتند از: · Akamai (سها سیستم) · Blackridge · دلاکاتو شبکه · Certes شبکه های · Cyxtera (Cryptzone بود) · برطرف کردن · Luminate · محیط 81 · امن T · SAIFE · شوالیه اعتماد · Unisys · فضاهای باز · فرودگاه ویورلی آزمایشگاه · Zentera · اولویت امنیتی Zscaler پروژه های مک دونالد گفت: پنج پروژه ها کاهش دهد مالی تاثیر حملات موفق 80% تا سال 2020 بیش از سطح 2017: · اولویت بندی خطر آسیب پذیری مدیریت · ممتاز حساب مدیریت · برنامه های ضد فیشینگ فعال · برنامه کنترل در سرور workloads · خودکار امنیتی تست در توسعه وی گفت: شرکت کنندگان آنها باید بلافاصله تأیید اعتبار قوی تر برای همه فناوری اداری فعالیت و چند فاکتور تأیید هویت کاربران آزمایشی بیش از حد نیاز و شروع یک برنامه آزمایشی رایگان کشف و خطر پروژه ارزیابی. در چند ماه آینده شرکت باید ارزیابی و اولویت بندی خطر آسیب پذیری ارزیابی و مدیریت استقرار و اسکن به طور خودکار برنامه های کاربردی برای قطعات شناخته شده “vulnerable.txt” ایالات متحده. در سال آینده آنها باید ارزیابی و استقرار پلت فرم فریب و پیوند آن را به مرکز عملیات سیم ریپ و امنیت خود; تبدیل به طور پیش فرض انکار مدل کنترل (whitelisting) برنامه برای سرور؛ و آغاز پروژه microsegmentation مرکز داده.

10 CISOs پروژه های امنیتی باید نظر: تحلیلگر گارتنر

دانلود ما گزارش عمق: راهنمای نهایی برای امنیت فناوری اطلاعات فروشندگان پروژه های امنیتی برای مک دونالد 2018

1 مدیریت حساب-ممتاز مدیریت حساب ممتاز برای ریشه حساب های اداری و بسیار توانمند و نظارت بر رفتارهای غیر معمول دسترسی به مک دونالد

2. آسیب پذیری مدیریت پروژه

3. پروژه ضد فیشینگ

4. برنامه کنترل در workloads سرور

5. پروژه Microsegmentation و جریان دید دید

6. تشخیص و پاسخ

تشخیص متمرکز و پاسخ با تکنولوژی فریب فریب

موفق به تشخیص و مدیریت پاسخ (MDR)

7. ابر امنیت استقرار مدیریت پروژه

8. کنترل امنیت خودکار اسکن پروژه

9. CASB

10. محیط نرم افزار تعریف شده توسط پروژه