شما ممکن است فکر می کنم شما باید یک نابغه ریاضی تبدیل رمز گذار اما اسطوره است. هر کسی با راهی منطقی برای فکر کردن می توانند یاد بگیرند به کد ، شما فقط نیاز به کمی از صرفه جویی در زمان و شهریه مناسب

شما ممکن است فکر می کنم شما باید یک نابغه ریاضی تبدیل رمز گذار اما اسطوره است. هر کسی با راهی منطقی برای فکر کردن می توانند یاد بگیرند به کد ، شما فقط نیاز به کمی از صرفه جویی در زمان و شهریه مناسب

بخشی از تنها مشکل است دانستن که در آن برای شروع به .

از آنجا که آن را به ساده ترین برای درک برای مبتدی گفته است باید پایتون را یاد بگیرند؟ و یا جاوا اسکریپت به خاطر همه کاره بودن آن و استفاده از شبکه چگونه در مورد روبی آن ریلز از آنجا که آن را کردم نام جالب ترین?

منبع:: فقط شما نیاز به تبدیل به یک برنامه نویس حرفه ای.

دان ‘ ŧ نگرانی. شما می تواند تبدیل به دریافت درک زیادی از زبان های برنامه نویسی مختلف قبل از تصمیم گیری در تخصص. این ایده پشت یادگیری در سال 2018 کامل به کد بسته نرم افزاری است.

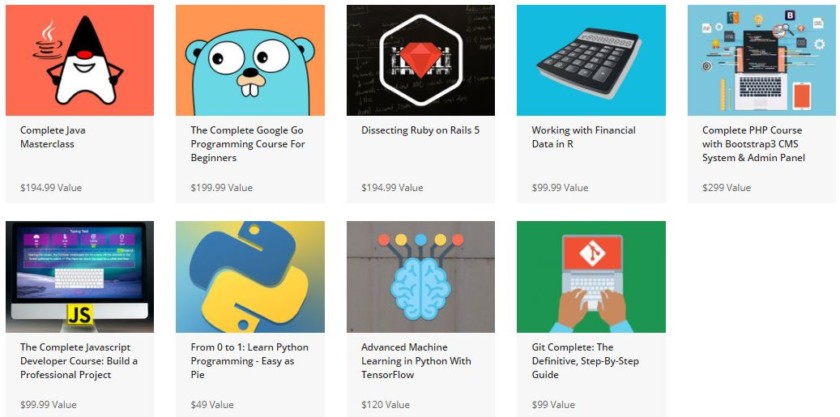

این بسته نرم افزاری شامل تعداد زیادی کارشناس آموزش برنامه نویسی. کیت آموزش نه بسیاری از زبان های برنامه نویسی معمول پوشش در سال 2018 از جاوا اسکریپت و روبی در ریال 2 پایتون و گوگل بروید. A گسترده 210 + ساعت محتوا معنی است که این تنها منبع شما نیاز به یک برنامه نویس حرفه ای تبدیل شده است.

تصمیم گیری که شما کد نفع تا حد زیادی هدف شما بستگی دارد. آیا شما علاقه مند در ساختمان, وب سایت برنامه توسعه یا خطر سازی ، شما تسلط در مهارت های مورد نیاز برنامه نویسی را دریافت کنید. همانطور که شما ممکن است حدس زده, اصول برنامه نویسی قابل توجهی در زبان، بنابراین با هم تداخل می سازد یکی بعدی آموزش آسان تر دانستن.

بسته نرم افزاری حتی پی اچ پی دوره کامل شامل: راهنمای عملی برای یکی از توسعه وب محبوب ترین و یک زبان برنامه نویسی زبان اطراف. این tookit جامع تقریبا 20 ساعت شهریه است و قیمت در آن خود را معمولا 299 دلار .

قبل از اینکه طولانی شما میزبان کل از پتانسیل برنامه نویسی مشاغل را در نوک انگشتان خود را داشته باشد. متناوبا شما می تواند آن مراجعه به تنهایی و WhatsApp بعدی و یا پی پال، آماده فروش شما گاو ساختمان زمانی که بالای نمودار بازی بزرگ.

‘آموزش کد’ خط تا:

با وجود ارزش خرده فروشی جداگانه وجود دارد باور نکردنی 97% تخفیف در بسته نرم افزاری جاری. ما آن فروش برای $50 پیش از آن در سال، اما در حال حاضر شما می توانید آن را برای فقط 34.99 $ انتخاب کنید دیده ام.

قیمت بدون brainer است، فقط برای پیدا کردن زمان برای شروع لازم است. شما دسترسی به مادام العمر دو دوره هر پس نگران نباشید اگر شما در حال حاضر مشغول. در حالی که معامله معامله با شتاب و یادگیری زمانی که شما آماده به کد.

به نظر میرسد معامله ، آخر هفته این طوری نکنید پس از اتمام. آمار دکمه زیر به معامله.

تیم AAPicks می نویسد: درباره ما فکر می کنیم شما می خواهم، و ما ممکن است سهم درآمد حاصل از هر گونه خرید های ساخته شده از طریق لینک های وابسته را مشاهده کنید. برای دیدن همه ما داغ ترین معاملات، سر را به مرکز AAPICKS.

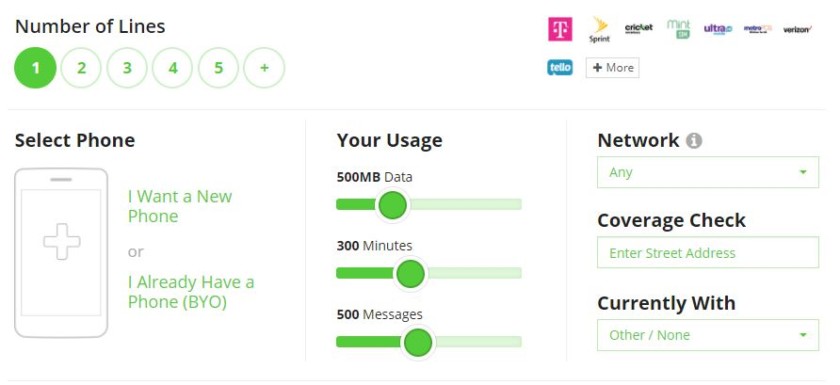

در حال جستجو برای یک گوشی جدید و یا طرح اینجا شروع کنید با ابزار قدرت طرح اندیشه: